Оцените недостатки безопасности своего центра обработки данных, прежде чем это сделают плохие парни!

Одной из многих новостей, которые мы слышим в современную цифровую эпоху, является кибератака.

Это мешает бизнесу, подрывает репутацию и наводит панику на конечных пользователей.

Как вы гарантируете, что ваша сетевая инфраструктура способна смягчить кибератаки?

Прошли те дни, когда вы полагаетесь на ежегодные или квартальные результаты испытаний на проникновение.

В нынешнюю эпоху вам требуется автоматическая симуляция атак на взлом (BAS), непрерывное сканирование активов и, конечно же, защита.

Благодаря следующим инструментам, которые позволяют имитировать реальную атаку на ваш центр обработки данных, вы можете просмотреть результаты и принять меры.

Самое приятное, что некоторые инструменты позволяют автоматизировать действия.

Готовы к худшему?

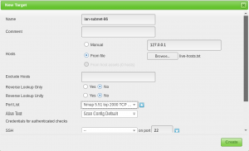

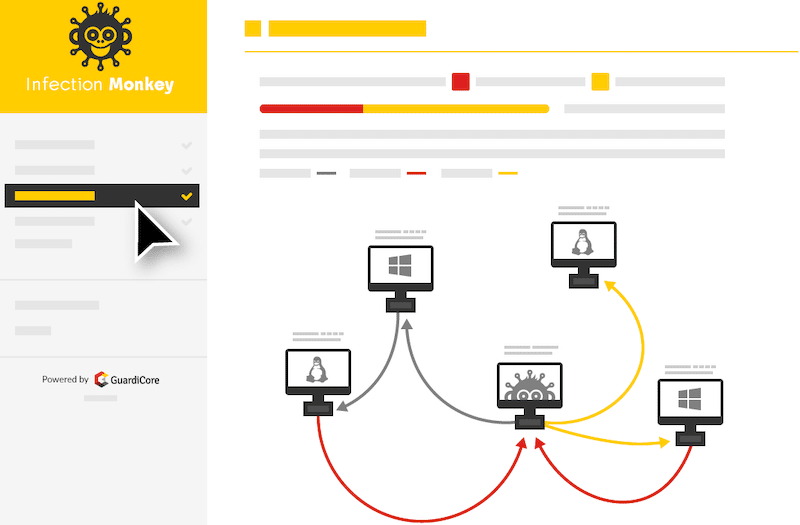

1 Infection Monkey

Запускаете ваше приложение в облаке?

Используйте Infection Monkey, чтобы протестировать свою инфраструктуру, работающую в Google Cloud, AWS, Azure или других площадках.

Infection Monkey – это инструмент с открытым исходным кодом, который можно установить на Windows, Debian и Docker.

Вы можете запустить автоматическую симуляцию атаки кражи учетных данных, неправильной конфигурации, скомпрометированных активов и т. д.

Некоторые из заслуживающих упоминания функций.

- Неинтрузивная симуляция атак, поэтому она не влияет на работу вашей сети

- Комплексный аудиторский отчет с практической рекомендацией по защите веб-серверов или другой инфраструктуры

- Низкая загрузка процессора и памяти

- Визуализируйте карту сети и атакующего

Если вы из CISO или из службы безопасности, тогда вам понравится отчет.

Это приложение бесплатно, так что попробуйте его уже сегодня.

2 Threatcare

Threatcare – эффективный инструмент для проверки контроля, выявления потенциальной угрозы и предоставления информации за считанные минуты.

Это кроссплатформенное приложение, которое может быть установлено в Windows или Linux в облачной или локальной среде.

Threatcare подражает тому, как хакер атакует вашу инфраструктуру, поэтому вы знаете, как расположены элементы управления безопасностью.

Некоторые функции, которые могут вас заинтересовать.

- MITER ATT & CK playbooks со всеми 11 тактиками

- Вы можете создать пользовательскую среду

- Актуальная отчетность

- Масштабируемость для удовлетворения потребностей роста бизнеса

- Вы можете начать использовать его с БЕСПЛАТНОГО плана запуска симуляции атаки.

3 NeSSi2

NeSSi2 – это инструмент с открытым исходным кодом, работающий на платформе JIAC.

NeSSi означает симулятор сетевой безопасности, чтобы вы могли догадаться, что он делает.

Основное внимание уделяется проверке алгоритмов обнаружения вторжений, сетевого анализа, автоматических атак на основе профилей и т. д.

Он требует Java SE 7 и MySQL для настройки и запуска.

4 CALDERA

Инструмент эмуляции противника.

CALDERA поддерживает только сеть Windows Domain.

Он использует модель ATT & CK для тестирования и воспроизведения поведения.

Кроме того, вы также можете попробовать Metta от Uber.

5 Foreseeti

securiCAD от foreseeti позволяет виртуально атаковать вашу инфраструктуру для оценки и управления подверженностью риску.

Он работает в трех простых концепциях.

- Создайте модель – добавьте, что все (сервер, маршрутизатор, брандмауэр, службы и т. Д.) Вы хотите проверить

- Смоделируйте атаку – чтобы узнать, когда и когда ваша система сломается

- Отчет о рисках – на основе данных моделирования будет создан действенный отчет, который вы сможете реализовать для снижения общего риска

securiCAD – это готовое к использованию решение для предприятий.

Стоит попробовать посмотреть, как это работает.

6 AttackIQ

AttackIQ – одна из популярных масштабируемых платформ для проверки безопасности, позволяющая повысить безопасность вашего центра обработки данных.

Это наступательно-оборонительная система, чтобы помочь оператору безопасности учиться как действуют “Рэд тим”.

Платформа интегрирована с жизненно важной структурой – MITER ATT & CK.

Некоторые из других функций.

- При поддержке исследовательской группы AttackIQ и лидера индустрии безопасности

- Настройте сценарий атаки, чтобы имитировать реальные угрозы

- Автоматизируйте атаки и получайте постоянный отчет о состоянии безопасности

- Легкие агенты

- Работает на основной операционной системе и хорошо интегрируется с существующей инфраструктурой

- Они предлагают две недели БЕСПЛАТНО пробную версию, чтобы попробовать свою платформу. Попробуйте посмотреть, насколько хорошее ваше состояние инфраструктуры.

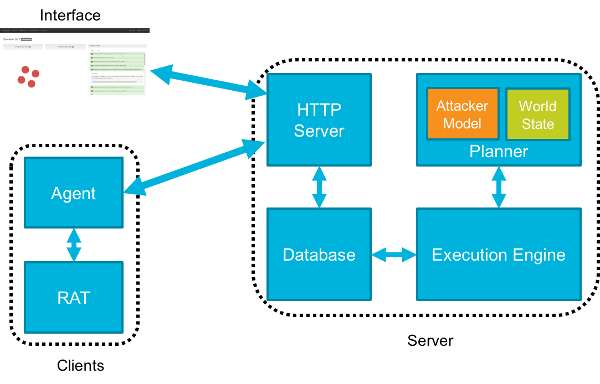

7 SCYTHE

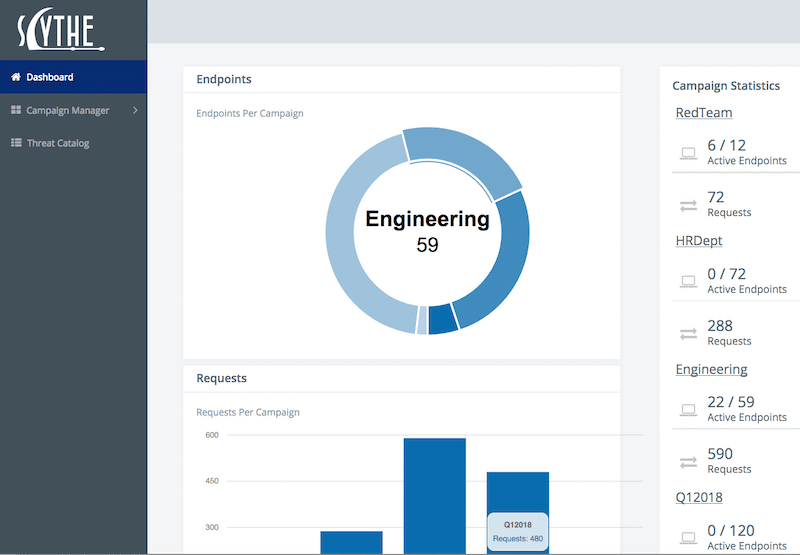

Узнайте, где ваша организация находится под угрозой безопасности.

Платформа Scythe получила мощный и простой в использовании рабочий процесс для создания и запуска реальной кампании по киберугрозам.

С помощью данных вы можете анализировать конечные точки безопасности в режиме реального времени.

Scythe предлагается как модель SaaS или локально.

Будь вы красная, синяя или фиолетовая команда – это подходит всем.

8 XM Cyber

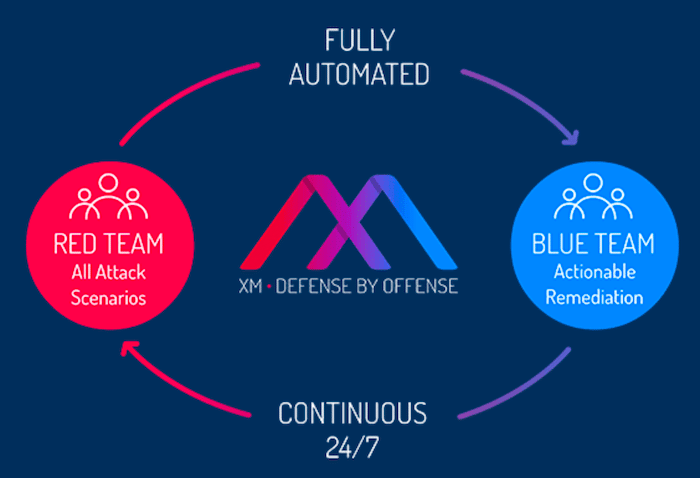

XM Cyber предлагает автоматизированное расширенное решение для моделирования устойчивых угроз (APT).

Оставайтесь впереди атакующего.

XM Cyber предлагает автоматизированное расширенное решение для моделирования устойчивых угроз (APT). Оставайтесь впереди атакующего.

Вы можете выбрать цель для запуска и настроить текущие атаки и получить приоритетный отчет об исправлении.

Некоторые основные моменты об инструменте.

- Настройте сценарий атаки в соответствии с потребностями

- Визуализируйте путь атаки

- Современные методы атаки

- Рекомендации по передовому опыту и политике

Заключение

Управление рисками информационной безопасности организации является сложной задачей, и я надеюсь, что вышеупомянутые инструменты помогут вам внедрить средства управления мирового класса для снижения подверженности риску.

Большинство из перечисленных инструментов предлагают бесплатную пробную версию, поэтому лучше всего попробовать, как они работают, и выбрать ту, которая вам понравится больше всех.