Что такое тестирование на проникновение?

Для начала предлагаем разобраться, что же такое тестирование на проникновение? В это статье мы рассмотрим, что такое тестирование на проникновение или пентест и почему это важно. Затем мы рассмотрим различные типы тестов на проникновение и различные подходы, которые используются специалистами по информационной безопасности. Национальный институт безопасности и технологий определяет пентестинг, как тестирование системы безопасности, в ходе которого эксперты имитируют реальные атаки для выявления методов обхода выстроенной системы безопасности приложения, инфраструктуры или сети. Это зачастую включает в себя использование реальных атак на системы, которые находятся в промышленной эксплуатации, а также атаки с целью получения доступа к конфиденциальной информации с помощью инструментов и методов, обычно используемых хакерами. Теперь, когда кибератаки становятся нормой, как никогда важно регулярно проводить сканирование уязвимостей и тестирование на проникновение, чтобы выявить уязвимости и убедиться, что выстроенная система информационной безопасности работает. Учитывая тот факт , что реальные атаки на системы в проде это не то, что будет выполняться ежемесячно или ежеквартально. Многие компании неохотно проводят пентест, например 1 раз в год , скажем так для галочки , игнорируя важность этих мероприятий для бизнеса.

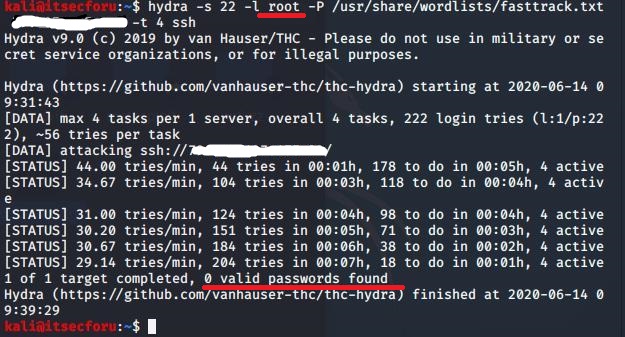

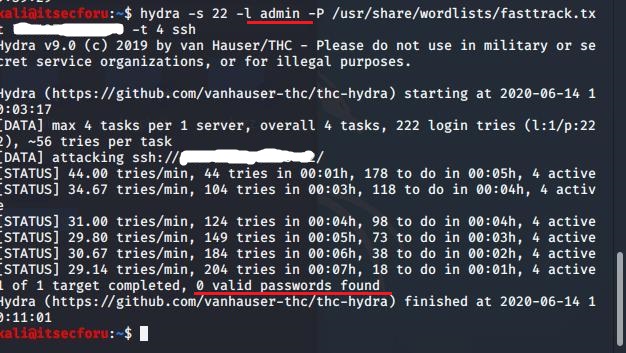

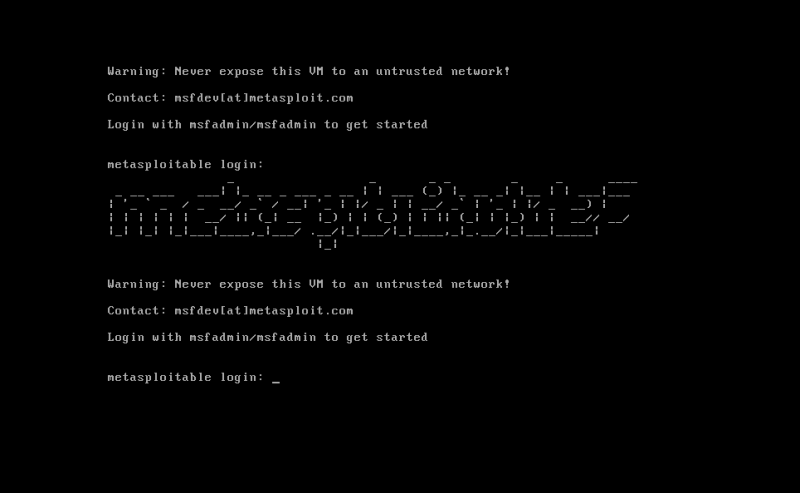

Теперь, когда мы подсветили важность пентеста нам нужно опеределить различные подходы, которые мы можем использовать для проведения теста на проникновение. Один тест на проникновение в разных компаниях не даст нам одинаковый результат, потому что каждая компания использует разные инструменты, системы, приложения. Ключевой принцип здесь – это гибкость в своих подходах. Как известно, восемьдесят процентов атак происходит внутри компании, поэтому важно протестировать систему, в роли сотрудника или бывшего (возможно обиженного) сотрудником. Уже имея доступ к некоторым из информационных систем мы можем продвинуться дальше, чем, скажем, если бы мы были внешним хакером, который просто использовал бы наиболее популярные инструменты. Следующий подход-это просмотр веб-или мобильных приложений, . Эти методы обычно включают в себя проверку на безопасность кода и соответствия политике информационной безопасности. Существует множество попыток аутентификации и взлома паролей, не стоит забывать и про социальную инженерию. Сама по себе социальная инженерия создает направлена на психологические аспекты внутри кого-то, чтобы получить доступ к информации, которую вы обычно не получили бы. Исторически мы знаем социальную инженерию как фишинговые атаки по электронной почте, но атаки также могут быть телефонными звонками и др.

Часто это делается путем угроз, ультиматумов, дезинформации, создания ощущения срочности, эскалации и создания ситуации, в которой вы заставляете кого-то разглашать информацию или получать доступ к чему-то, к чему вы обычно не имеете доступа. Дальше идут беспроводные сети. Допустим, мы знаем, что большинство компаний будут иметь внутреннюю беспроводную сеть для всех своих сотрудников, поэтому очень важно, чтобы мы проверили ее и убедились, что она соответствует политике информационной безопасности. Поскольку каждый сотрудник подключается к этой внутренней сети, часто они пытаются использовать свои собственные устройства, будь то телефоны или ноутбуки. Таким образом, все они становятся объектами атак, которые мы можем проверить. Даже за пределами работы многие вещи на сегодняшний день подключены к интернету, будь то веб-камеры, термостаты или даже кофеварки. Другими словами, необходимо рассмотреть все различные подходы, которые мы имеем в своем распоряжении.

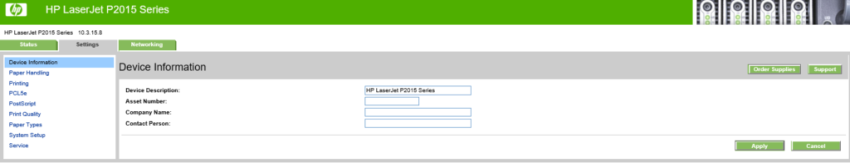

Промышленные системы управления исторически очень устарели со своими паролями, со своими операционными системами и очень восприимчивы к атакам с использованием социальной инженерии, потому что они часто используют дефолтные пароли и конфигурации по умолчанию. Сейчас системы управления промышленностью существуют не везде, а в основном в нефтяной, газовой и электрической отраслях. Но вы можете себе представить, что скомпрометированные промышленные системы могут принести очень большой ущерб как предприятию, так и стране, ее экологии и тд. и в целом, несут за собой экономические, репутационные и др. убытки, поэтому наиболее важно проверять именно их.

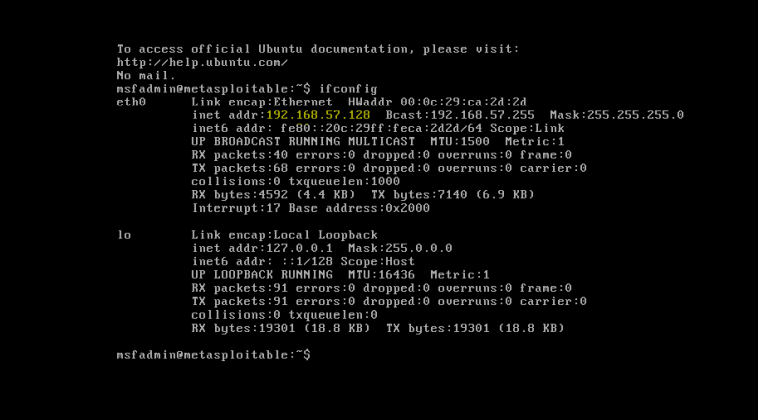

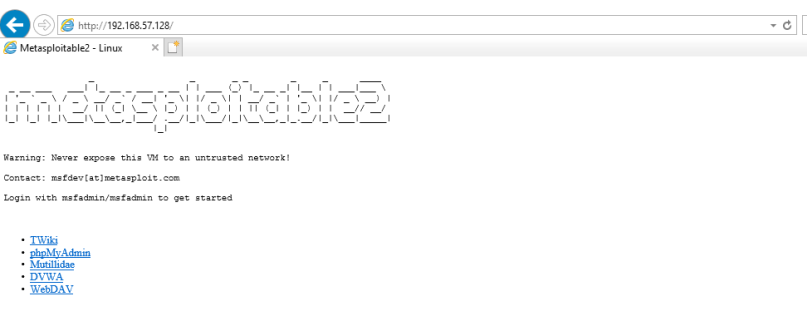

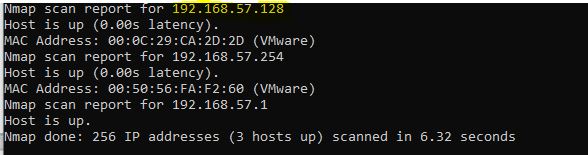

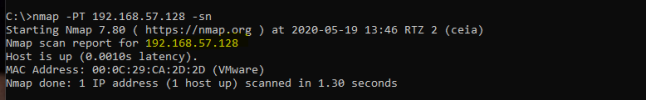

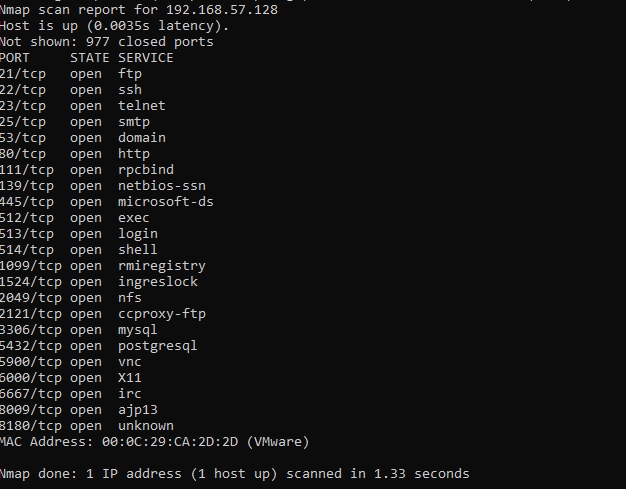

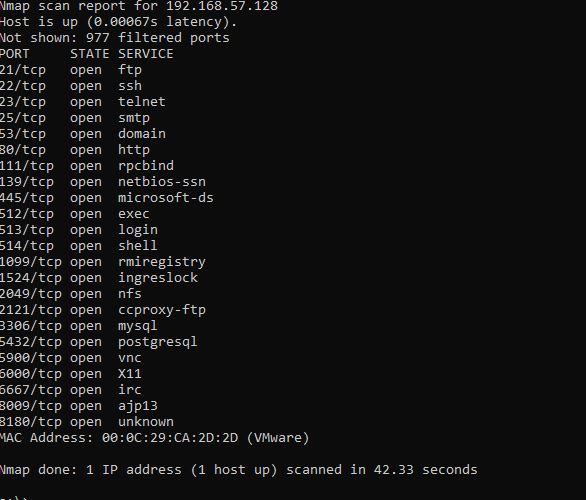

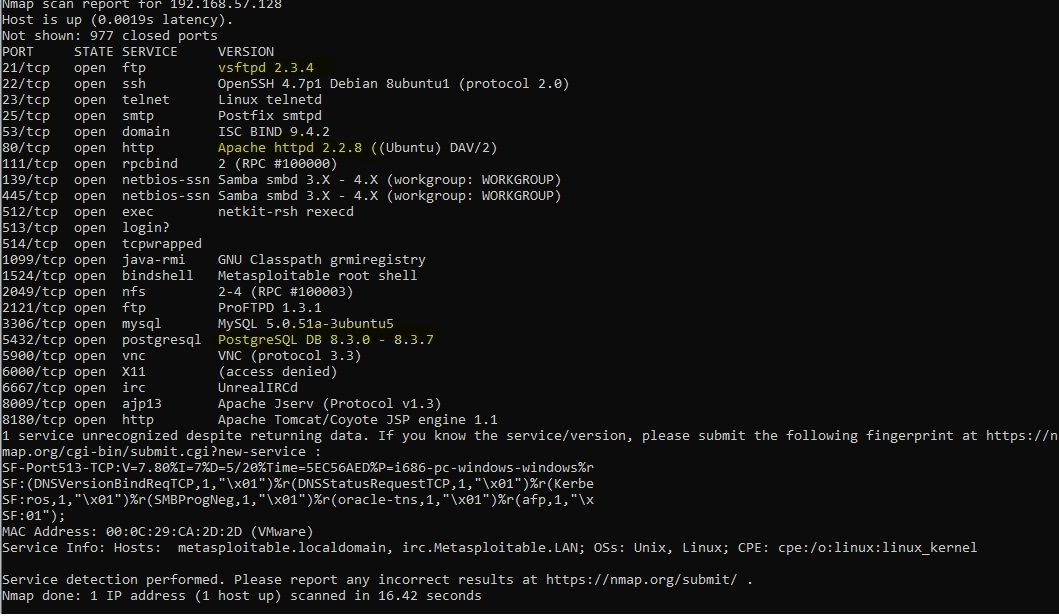

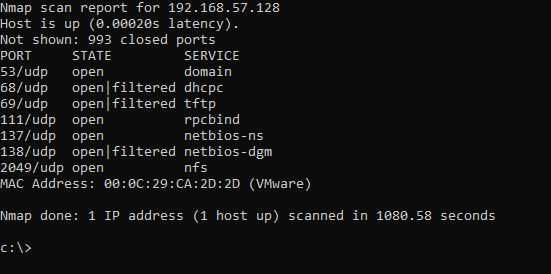

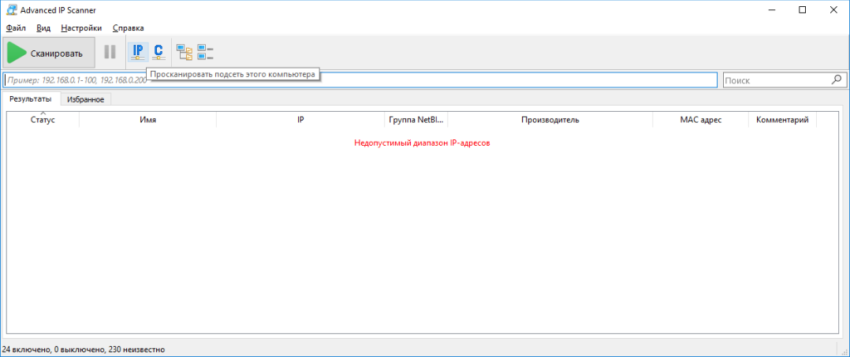

Как я уже упоминал в первоначальном определении пентестинга, тесты на проникновение могут выполняться в различных приложениях, сетях и системах, а также на мобильные устройства и различные операционные системы. Хотя каждый из этих различных подходов может отличаться, методология, которую мы используем, остается одной, так как, всегда будет начальная фаза — это планирования, когда вы пишите договор, соглашение с компанией, которое определит масштаб атаки, и поскольку вы атакуете реальную систему, очень важно, чтобы вы установили очень строгие границы и очень четко определили, что может произойти, а что нет. Как только у вас есть план, где прописано то, что вы хотите сделать, последует стадия разведки или обнаружения, где вы получите как можно больше информации, как активно, так и пассивно. Как только вы почувствуете, что у вас достаточно информации, вы перейдете к эксплутации уязвимостей. Затем, когда атака завершена или вы выполнили все, что вы намеревались выполнить на этапе планирования приходит время составления отчета, где чрезвычайно важным для заказчика является отражением того какие атаки были успешными, а какие нет.