Введение

Экзамен Certified Ethical Hacker призван подтвердить, что обладатели его сертификата знают широкий круг вопросов, которые необходимы для того, чтобы быть эффективным этичным хакером. CEH – это сертификат, который подтверждает важность выявления проблем информационной безопасности и их дальнейшее устранение. Этичный хакинг является одним из методов, с помощью которого компании могут защитить себя от атак – до того, как это сделают злоумышленники. Простого сканирования с помощью автоматизированных инструментов недостаточно, поскольку, как бы хороши ни были сканеры выявления уязвимостей, нельзя забывать про ложные срабатывания – случаи, когда сканер указывает на проблему, которая на самом деле таковой не является. Сканеры являются хорошим отправным пунктом, но для того, чтобы найти дыры в сложных сетях и системах, как привило, потребуется креативный интеллект, которым обладают люди. Вот почему и потребность в этичных хакерах актуальна на сегодяшний день.

Более такого, экзамен CEH имеет двойное назначение. Он не только подтверждает глубокие технические знания, но и обязывает любого обладателя сертификата соблюдать профессиональный кодекс поведения. От вас ожидается не только знание технического содержания, но ожидается следованию этого кодекса поведения. Когда компании нанимают или заключают контракты с людьми, имеющими сертификат CEH сертификацию,и они должны быть уверены, что наняли человека, обладающего умением хранить их секреты и предоставлять им профессиональные услуги, чтобы помочь улучшить состояние их безопасности и обеспечить защиту важных ресурсов.

Попробуем проверить свои знания в тесте, содержащем небольшое количество вопросов. После каждого вопросы будет представлен правильный ответ с пояснением, давайте начинать.

1. Что из нижеперечисленного является пассивным разведывательным действием?

A. Поиск информации в местной газете

B. Звонок в отдел кадров

C. Использование команды nmap -sT

D. Проведение атаки типа “человек посередине”

Ответ A. Поиск информации в местной газете считается пассивным, поскольку он не оказывает прямого воздействия или установления какого-либо типа связи между жертвой и противником. Все другие ответы подразумевают прямое того или иного вида подключение к компании или ее сети.

2. Какое шифрование было выбрано NIST в качестве основного метода обеспечения конфиденциальности

после алгоритма DES?

A. 3DES

B. Twofish

C. RC4

D. AES

Ответ D. Был выбран шифр Rijndael, который затем получил название Advanced Encryption Standard (AES).

3. Какой облачный сервис вы, скорее всего, будете использовать, если захотите поделиться документами с

другим человеком?

A. Программное обеспечение как услуга (Software as a Service)

B. Платформа как услуга (Platform as a Service)

C. Хранение как услуга (Storage as a Service)

D. Инфраструктура как услуга (Infrastructure as a Service)

Ответ C. Хранение как услуга предлагает возможность хранения документов или других неструктурированных данных, которыми затем можно поделиться с другими. Программное обеспечение как услуга хранит данные в приложении, как правило, и не позволяет обмениваться документами. Платформа как услуга или инфраструктура как услуга можент использоваться, но они требуют дополнительной работы, чтобы обеспечить загрузку файлов и их совместного использования. Хранение как услуга была бы самым простым способом, и пожалуй, наиболее вероятным.

4. В чем разница между традиционным брандмауэром и IPS?

A. Брандмауэры не генерируют журналы.

B. IPS не может отбрасывать пакеты.

C. IPS не следует правилам.

D. IPS может проверять и отбрасывать пакеты.

Ответ D. IPS проверяет пакеты, чтобы сопоставить их с правилами, написанными для поиска вредоносного трафика.. И IPS, и брандмауэр обычно генерируют журналы. IPS действительно следует правилам и может отбрасывать пакеты, что отличает IPS от IDS.

5. В чем заключается одно из преимуществ IPv6 перед IPv4 с точки зрения безопасности?

A. IPv4 имеет меньшее адресное пространство.

B. IPv6 позволяет проверять подлинность заголовка.

C. IPv6 более гибко относится к расширениям.

D. IPv6 обычно представлен в шестнадцатеричном формате.

Ответ.B. Хотя и все ответы верные, единственный ответ, относящийся к безопасности, – это вариант B. IPv6 позволяет аутентифицировать заголовки. Это гарантирует, что пакеты не были подделаны.

6. Вы являетесь старшим менеджером в ИТ-отделе своей компании. Какой самый

экономически эффективный способ предотвращения атак социальной инженерии?

A. Установить HIDS.

B. Убедиться, что все исправления обновлены.

C. Отслеживать и контролировать всю активность электронной почты.

D. Провести тренинг по повышению осведомленности о безопасности.

Ответ D. Проведение ежегодного тренинга по повышению осведомленности с упором на социальную инженерию повысит осведомленность в области ИБ в организации. Тренинг может быть проведен отделом информационной безопасности и отделом информационных технологий. Обеспечение актуальности патчей – хорошая идея, но она не поможет предотвратить атаки социальной инженерии. IDS на базе хоста может обнаружить атаку социальной инженерии, но но не предотвратит ее. То же самое относится и к мониторингу активности электронной почты.

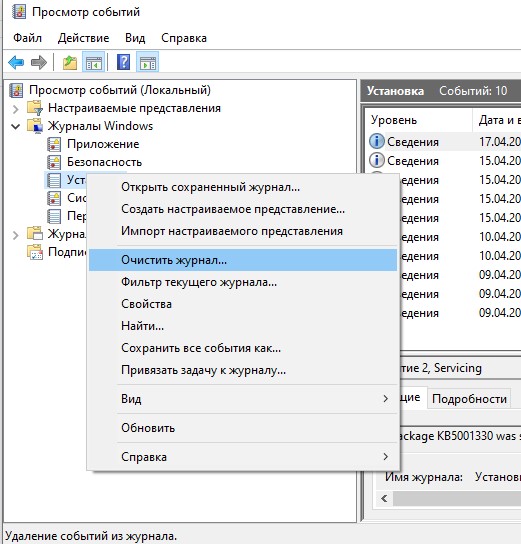

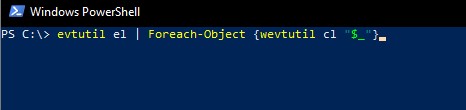

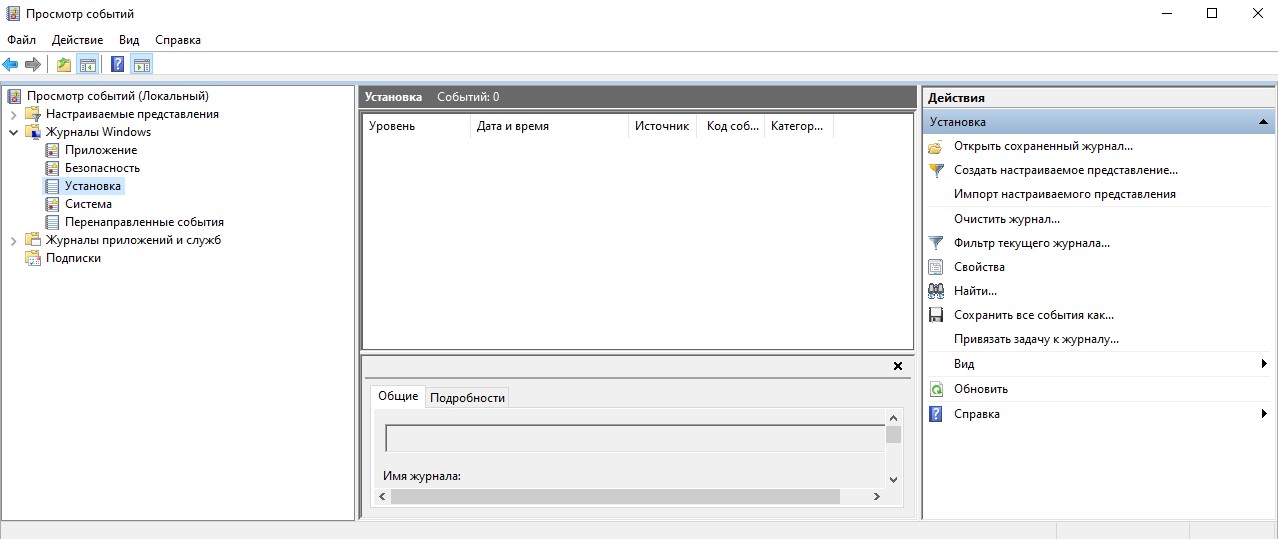

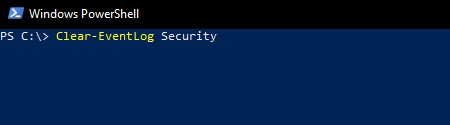

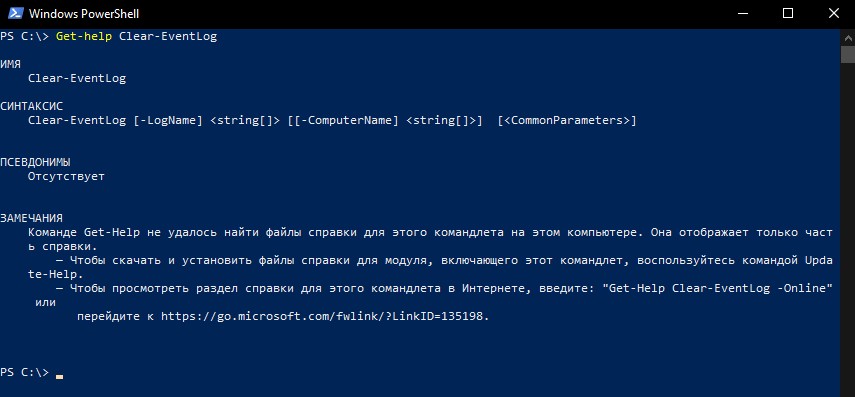

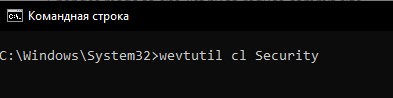

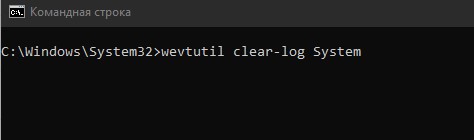

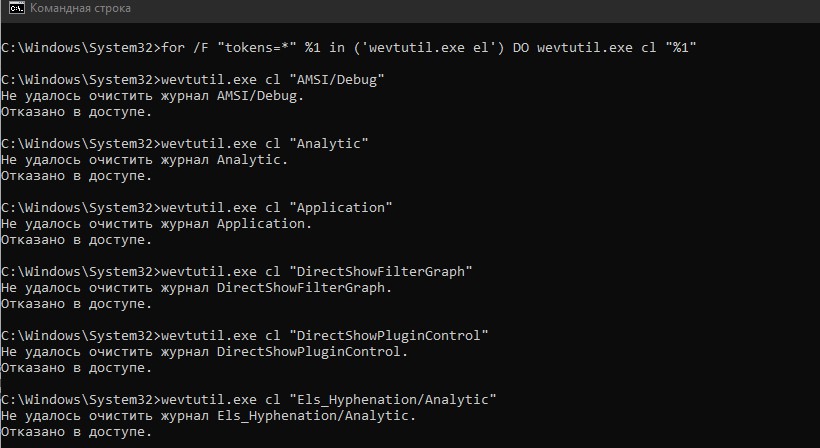

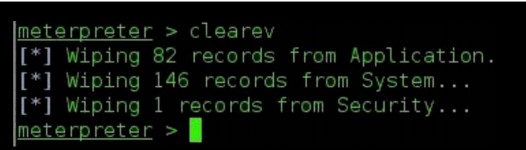

7. На каком этапе этичного взлома вы изменяете или удаляете информацию из журнала?

A. Сканирование

B. Получение доступа

C. Разведка

D. Сокрытие следов

Ответ D.Злоумышленник будет редактировать и/или удалять информацию из журналов во время фазы заметания следов, которая является последней фазой атаки. Разведка, а также сканирование и сбор данных являются ранними этапами процесса, за которыми следует получение доступа.

8. Атакующий выполняет следующие действия на целевой рабочей станции: nmap -sT

192.33.10.5. На каком этапе находится атакующий?

A. Заметание следов

B. Сбор данных о системе

C. Сканирование и сбор данных

D. Получение доступа

Ответ C. Атакующий использует функцию Nmap для проведения сканирования TCP-соединения на цели, что является частью фазы сканирования и сбора данных. Вы не будете использовать Nmap ни для заметания следов или получения доступа. Вы можете использовать Nmap для сбора данных, но вам, как правило, придется запускать сценарии для выполнения сбора данных, которые используется для получения дополнительной информации о сервисах, пользователях и других деталях о цели.

9. Какой алгоритм шифрования является симметричным потоковым шифром?

A. AES

B. ECC

C. RC4

D. PGP

Ответ C. В отличие от RC5 и RC6, RC4 является потоковым шифром – это единственный симметричный шифр, который использует потоки. PGP не является алгоритмом шифрования. AES – это блочный шифр. ECC – это подход к шифрованию, позволяющий повысить вычислительную сложность при создании ключа, но не сам алгоритм шифрования.

10. Что является наиболее важной частью проведения теста на проникновение?

A. Получение официального письменного соглашения

B. Документирование всех действий и мероприятий

C. Немедленное устранение серьезных угроз

D. Поддержание надлежащей связи с командой по обеспечению информационной безопасности

Ответ A. Получение официального письменного соглашения имеет решающее значение, поскольку оно устанавливает юридические границы того, что разрешено и не разрешено проводить. Оно защищает специалистов по пентесту ю от судебных исков, если они не выходят за рамки согласованного плана выполнения работы. Хотя все остальные ответы являются отличными практиками, они не являются самыми важными.

11. Вы являетесь CISO в крупной технологической компании. Вам поручено внедрить шифр для ваших новых мобильных устройств, которые будут представлены в 2022 году. Какой стандарт шифрования вы, скорее всего, выберете?

A. RC4

B. MD5

C. AES

D. Skipjack

Ответ C. AES остается лучшим алгоритмом шифрования. Он гибок в выборе размера ключа и экономичен с точки зрения требуемой вычислительной мощности. RC4 – плохой выбор, поскольку известно, что он уязвим для атак. MD5 – это алгоритм хэширования. Skipjack – более старый алгоритм шифрования и не лучший выбор в данном случае.

12. Какая цель SYN-сканирование?

A. Оно устанавливает полное TCP-соединение.

B. Устанавливает только “полуоткрытое” соединение.

C. Оно открывает ACK-соединение с целью.

D. Оно обнаруживает все закрытые порты на целевой системе.

Ответ. B. Сканирование SYN используется для обнаружения открытых портов, но не завершает полное трехстороннее рукопожатие. Это считается “полуоткрытым” соединением. Сканирование при подключении выполняет полное трехстороннее TCP

квитирование для установления соединения. Не существует такого понятия, как ACK-соединение. Многие типы сканирования портов могут обнаружить закрытые порты в системе.

13. В чем заключается основная уязвимость ARP-запроса?

A. Он посылает адресный запрос всем хостам в локальной сети.

B. Адрес возвращается с именем пользователя и паролем в открытом виде.

C. Запрос адреса может вызвать DoS.

D. Запрос адреса может быть подделан MAC-адресом атакующего.

Ответ D. ARP-запрос не аутентифицирует запрашиваемый узел; поэтому возможно, что злоумышленник может подделать адрес жертвы с помощью своего собственного MAC-адреса. ARP не

не содержит имя пользователя и пароль. Вы не будете использовать ARP-запрос в качестве части любого DoS. Рассылка сообщений всем хостам в сети предусмотрена в ARP.

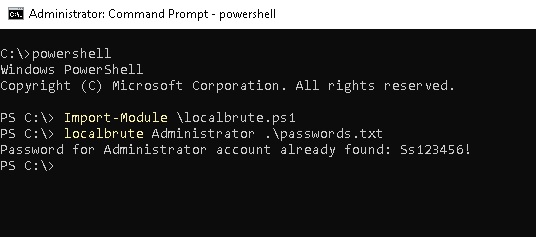

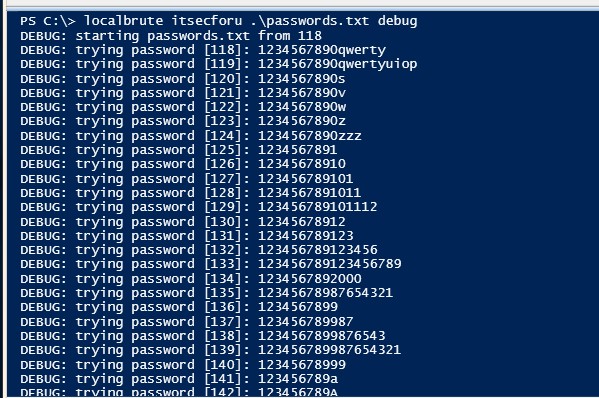

14. Вы – CISO популярного социального сайта. Ваши инженеры сообщают вам, что они наблюдают многочисленные сбои аутентификации, но с несколькими именами пользователей, ни один из которых не повторяется.

Какой тип атаки вы наблюдаете?

A. Атака с перебором паролей (Brute force)

B. Атака сбоя аутентификации (Authentication failure attack)

C. Атака на отказ в обслуживании (DOS)

D. Атака с подстановкой учетных данных (Credential stuffing attack)

Ответ D. Атака методом перебора паролей – это когда одно и то же имя пользователя пытаются использовать с различными паролями. Здесь нет доказательств того, что какая-либо служба подвергается негативному воздействию, поэтому это

это не атака типа “отказ в обслуживании”. Это не атака на отказ в аутентификации. Это атака на подстановку учетных данных, когда злоумышленник использует известные комбинации имени пользователя и пароля.

5. Какова цель атаки “человек посередине”?

A. Получение доступа

B. Сохранение доступа

C. Перехват сеанса

D. Заметание следов

Ответ C. Атака “человек посередине” обычно используется для перехвата сетевого трафика. Она может использоваться для получения доступа к информации, которая может быть использована в последующих атаках. Хотя атака “человек посередине” может быть использована для получения доступа, это не всегда является причиной ее использования. Аналогично, используя атаку “человек посередине”, вы не сможете как сохранить доступ, так и для замести следы.

16. Какой метод эксплуатации может позволить противнику передавать произвольные SQL-запросы в URL?

A. SQL-инъекция

B. XSS

C. Spear phishing

D. Метод инъекции в Ruby on Rails

Ответ A. Использование SQL-запросов типа ‘ or 1=1 – это способ получить больше информации, чем должно быть предоставлено через приложение. Эта техника используется для проверки уязвимостей SQL-инъекций. Поскольку речь идет о SQL, ни один из других ответов не подходит.

17. Какое значение TTL установлено по умолчанию для ОС Microsoft Windows 10?

A. 64

B. 128

C. 255

D. 256

Ответ B. Значение TTL по умолчанию для большинства операционных систем Microsoft равно 128.

18. 18. Какое входное значение вы бы использовали для оценки и тестирования уязвимостей SQL-инъекций?

A. SQL test

B. admin and password

C. || or |!

D. 1=1′

Ответ D. Использование значения 1=1 в URL проверяет уязвимость SQL, которая позволяет злоумышленнику предположить, что веб-приложение может быть использовано для инъекции SQL. SQL test не является SQL-запросом. Запрос admin и password, скорее всего, не пройдет через программу на стороне сервиса. Значение || or |! не является правильным SQL и не даст ничего полезного.

19. В чем преимущество использования SSH для трафика командной строки?

A. SSH шифрует трафик и учетные данные.

B. Вы не можете видеть, что делает противник.

C. Данные передаются в открытом виде.

D. A и B.

Ответ A. SSH шифрует весь трафик. Если злоумышленник использует SSH, вы не сможете увидеть, что он делает, но это не является преимуществом ни для кого, кроме злоумышленника.

20. В каком году впервые появился “Пинг смерти”?

A. 1992

B. 1989

C. 1990

D. 1996

Ответ D. Ping of Death впервые появился в 1996 году из-за того, что приложения неправильно интерпретировали пакеты большого размера.

Заключение

В данной статье мы привели лишь малую часть вопросов по CEH. Как можно заметить объем зананий для успешного ответа на все вопросы должен быть весьма богатым. Так, что саморазвите в ИБ должно быть постоянным процессом.

Делимся своими результатами в комментариях