Недавно у меня появилась причина для беспокойства по поводу того, что в моей локальной сети (ЛВС) был отвратительный трафик, и я решил, что мне нужно проконтролировать сеть, чтобы выяснить, что происходит. Читать

Недавно у меня появилась причина для беспокойства по поводу того, что в моей локальной сети (ЛВС) был отвратительный трафик, и я решил, что мне нужно проконтролировать сеть, чтобы выяснить, что происходит. Читать

Termshark – это новейший терминальный пользовательский интерфейс tor Tshark, анализатора сетевых протоколов, который является одним из лучших в своем роде.

Termshark – это новейший терминальный пользовательский интерфейс tor Tshark, анализатора сетевых протоколов, который является одним из лучших в своем роде.

Он был разработан по мотивам Wireshark, который является бесплатным кроссплатформенным анализатором сетевых протоколов с открытым исходным кодом. Читать

Wireshark — программа для анализа сетевого трафика в компьютерных сетях, обладающая широким набором возможностей — от выявления неполадок сетевого подключения до выявления активности вредоносных программ. В данной статье приведены примеры фильтров отображения (не захвата) для поиска целевого трафика.

Удивительно, сколько людей заинтересовано в том, чтобы научиться взламывать. Это из-за красивой картинки в голове, созданной Голливудом?

Удивительно, сколько людей заинтересовано в том, чтобы научиться взламывать. Это из-за красивой картинки в голове, созданной Голливудом?

Как бы то ни было, благодаря open source-сообществу программистов рассмотрим ряд инструментов хакинга, которые удовлетворят всевозможные ваши потребности. Только не забывайте оставаться этичными! Читать

Wireshark 4.2.0: что нового в последней разрабатываемой версии

Если вы меньше из тех, кто время от времени тратит свое время на изменение и тестирование дистрибутива GNU/Linux, и больше из тех, кто тратит свое время на тестирование и изучение полезные компьютерные сетевые приложения и, возможно, немного хакинга, эта новость вам скорее всего понравится. И вот 5 октября анализатор трафика с открытым исходным кодом под названием Wireshark выпустила свою разрабатываемую версию под номером 4.2.0 RC1, и теперь она доступна для загрузки и тестирования и включает в себя новые интересные функции.

Кроме того, и учитывая, что мы уже говорили ранее о что такое вайршарк и каковы его основные и основные характеристики, сегодня мы остановимся исключительно на новых возможностях этой развивающейся версии, то есть: «Wireshark 4.2.0 RC1».

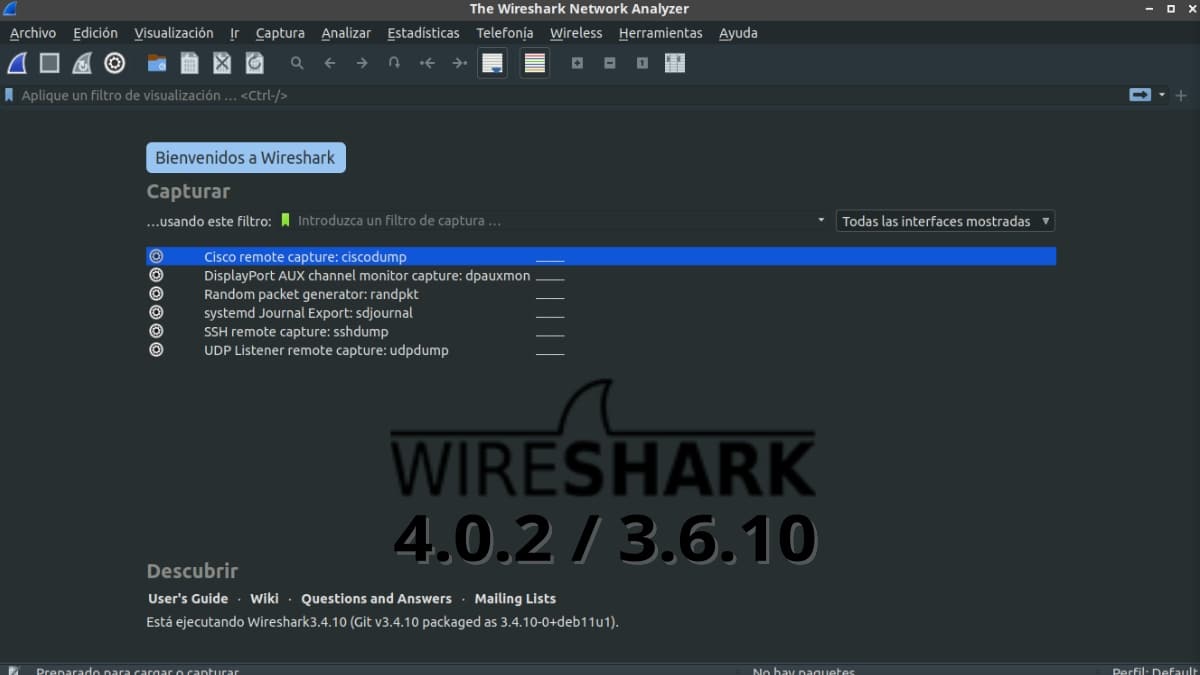

Wireshark: доступны новые версии 4.0.2 и 3.6.10

Прошло много времени с тех пор, как мы обсуждали обновления Wireshark. И, пользуясь тем, что несколько дней назад сделали доступным для всех 2 новые версии, сегодня мы рассмотрим новости «Wireshark 4.0.2 и 3.6.10».

Прежде чем начать, стоит упомянуть, что Wireshark es признан во всем мире одним из основные анализаторы сетевых протоколов и используется в мире. Благодаря этому Пермьite, чтобы увидеть, что происходит в любой сети в продвинутый уровень детализации. Поэтому он используется как коммерческими, так и некоммерческими компаниями, а также государственными органами и учебными заведениями, и даже частными лицами и ИТ-специалистами на личной основе, такими как сисадмины, пентестеры, хакеры и взломщики (хакеры).