Как известно, у C++ крутая кривая обучения, но время, потраченное на изучение этого языка, сотворит чудеса для вашей карьеры и выделит вас среди других разработчиков. Вам будет легче осваивать новые языки, вы разовьете реальные навыки решения проблем и создадите прочную основу на основах программирования.

C++ поможет вам привить хорошие навыки программирования (то есть ясный и последовательный стиль кодирования, комментировать код по мере его написания и ограничить видимость внутренних компонентов класса для внешнего мира), а поскольку абстракции практически нет, вам необходимо определить практически все атрибуты, необходимые для работы вашего кода.

В этом посте мы познакомим вас с дорожной картой для начинающих по изучению C++ по курсам https://tutortop.ru/courses_selection/kursy_razrabotki_na_c/ или самостоятельно, чтобы вы могли чувствовать себя уверенно, начиная свой путь.

Вот что мы рассмотрим сегодня:

- Краткая история C++

- Обзор инструментов и программного обеспечения C++

- Введение в язык и синтаксис C++

- C++ Часто задаваемые вопросы

- Следующие шаги

Давайте начнем!

Краткая история C++

Отличный способ начать работу с C++ — изучить его историю. C++ — один из старейших языков программирования, поэтому существует множество различных версий. Знакомство с этой историей поместит вас в сообщество программистов на C++ и даст вам представление о его возможностях.

Язык программирования C++ был изобретен в 1979 году Бьярном Страуструпом, когда он работал над своей докторской диссертацией в Bell Labs. C++ был разработан как расширение языка программирования C, отсюда и его первоначальное название «C с классами». Целью Страуструпа было добавить гибкости и ООП (объектно-ориентированного программирования) к языку C. Он включил такие функции, как классы, строгая проверка типов, аргументы функций по умолчанию и базовое наследование. Название было изменено на C++ в 1983 году, которое происходит от ++оператора.

C++ был выпущен для коммерческого использования в 1985 году, но еще не был стандартизирован. В 1990 году был выпущен компилятор Borland Turbo C++, который добавил много новых функций. Первый международный стандарт C++ был опубликован в 1998 году, известный как C++ 98.

Сюда входит стандартная библиотека шаблонов, предоставляющая общие функции программирования и структуры данных. На основании отзывов комитет пересмотрел эти стандарты в 2003 году, а язык обновления был переименован в C++ 03.

В 2011 году, когда был завершен C++ 11, язык претерпел еще одну ревизию. Эта версия включает auto, среди прочего, такие функции, как поддержка Regex, новые библиотеки, новый синтаксис для циклов, ключевое слово и новые классы контейнеров. С тех пор были выпущены еще две ревизии: C++ 14 и C++ 17.

Обзор инструментов C++

Чтобы правильно создавать программы на C++ во время прохождения курсов https://tutortop.ru/courses_selection/kursy_po_c_razrabotke/, вам необходимо знать несколько инструментов и программного обеспечения: текстовый редактор, компилятор C++, компоновщик и библиотеки.

Текстовые редакторы

Чтобы написать программу на C++, вам понадобится текстовый редактор. Думайте об этом как о пустом документе Microsoft Word; именно здесь вы будете писать свой код. Подойдет любой текстовый редактор, некоторые даже встроены в ваш компьютер, но мы рекомендуем использовать текстовый редактор, предназначенный для программирования. Есть много вариантов, но некоторые из наиболее распространенных текстовых редакторов для разработчиков на C++:

- Notepad ++: открытый доступ, легкий, простой

- Atom: бесплатно, поддерживает множество языков, ограниченное количество плагинов

- Sublime Text: 80 долларов, уникальные функции, простой макет

- Bluefish: легкий, быстрый, мультиплатформенный, поддерживает множество языков.

Компиляторы

Компилятор просматривает ваш исходный код для выполнения двух важных задач: во-первых, он проверяет, соответствует ли ваш код правилам языка C++; во-вторых, он переводит ваш код в объектный файл. Некоторые известные компиляторы — это GCC, Clang и компилятор Visual Studio C++. Мы не рекомендуем Turbo C++, так как он немного устарел.

Компоновщик

Как только компилятор творит чудеса, объектный файл отправляется программе компоновщика, которая выполняет три задачи: во-первых, она объединяет все ваши объектные файлы в единую программу; во-вторых, он связывает файлы библиотеки с вашей программой; и, в-третьих, он выявляет любые проблемы с именами между файлами или ссылками.

Библиотеки

Библиотека — это, по сути, предварительно упакованный пакет кода, который можно использовать повторно. Библиотека C++ называется стандартной библиотекой C++, и она связана почти со всеми программами на C++. Вы также можете добавить в свою программу другие библиотеки, если вам не нужна стандартная библиотека C++ .

Интегрированная среда разработки (IDE)

Многие программисты на C++ используют IDE вместо текстового редактора и компилятора. IDE — это универсальный инструмент для программирования на C++. Он включает текстовый редактор, компоновщик, компилятор и библиотеки. Не существует подходящего или неправильного компилятора. Все сводится к вашим потребностям и тому, какой макет лучше всего подходит для вас. Некоторые популярные IDE:

- Code::Blocks: бесплатные, востребованные функции, плагины пользователей

- Visual Studio Code: открытый исходный код, отличные функции, кроссплатформенность

- Eclipse: открытый исходный код, простой, кроссплатформенный, необходимо установить компоненты C++

Введение в язык и синтаксис C++

C++ — объектно-ориентированный язык программирования. Это означает, что программы C++ моделируются вокруг объектов и классов, которыми вы можете управлять и манипулировать, применяя функции. Языки ООП предлагают четкую структуру программы и помогают разработчикам моделировать реальные проблемы.

Язык разработан, чтобы предоставить вам большую свободу и силу, что и хорошо, и плохо. Вы полностью контролируете, как ваша система использует ресурсы; нет автоматического управления памятью, как в Java.

У вас есть возможность выбирать, как распределяется память (например, стек или куча); в C++ нет интерпретатора, который помешал бы вам писать ошибочный код.

Чтобы начать работу с C++, вам необходимо ознакомиться с синтаксисом. Это проложит путь для оставшейся части вашего пути к C++ и поможет вам создавать оптимизированные программы, которые будут безопасными и не содержат ошибок.

Давайте посмотрим на код C++!

Глядя на приведенный ниже код, вам может быть интересно, что все это такое и что это значит. Добро пожаловать в синтаксис C++.

Что такое синтаксис? Синтаксис подобен грамматике языка программирования. Это основная основа всего, что вы будете писать на C++.

Это правила, которые определяют, как вы пишете и понимаете код C++. Давайте посмотрим на пример кода, чтобы познакомиться с синтаксисом.

#include <iostream> //header file library

using namespace std; //using standard library

int main() { //main function

cout << "Hello World n"; // first object

cout << "Learn C++ nn"; //second object with blank line

cout << "Educative Team"; //third object

return 0; //no other output or return

} //end of code to exectute

Объяснение синтаксиса

#include <iostream>— это библиотека заголовочного файла. Заголовочный файл импортирует функции в вашу программу. По сути, мы просим программу скопировать содержимое из файла с именем <iostream>. Это означает поток ввода и вывода , и он определяет стандарты для объектов в нашем коде.

using namespace std означает, что мы используем имена объектов и переменных из стандартной библиотеки ( std). Этот оператор часто сокращается с помощью ключевого слова std и оператора ::. int main( ) используются для определения основной функции.

Это очень важная часть программ на C++. Функция по существу определяет действие для вашего кода. Все, что находится в фигурных скобках { }, будет выполнено.

cout это объект (произносится «видеть»). В этом примере он определяет наши выходные данные: строки слов. Мы пишем новый объект, используя cout во второй строке. Символ n заставляет текст исполняться в другой строке.

Включение двух nn создает пустое пространство. Выражением return 0 мы сообщаем программе, что ничего не вернется. Мы выводим только строки текста. Обратите внимание, что мы используем << оператор для именования наших объектов. Точка с запятой ; функционирует как точка.

Термины и словарь C++

Теперь, когда у нас есть представление о том, как выглядит код C++, давайте определим некоторые из упомянутых нами терминов и познакомим вас с некоторыми другими.

Ключевые слова

Ключевые слова — это заранее определенные имена, которые можно использовать для идентификации вещей в вашем коде. Ключевые слова — это идентификаторы определенных объектов, переменных или действий. Вы также можете создавать свои собственные ключевые слова. Вот несколько примеров ключевых слов:

- goto

- float

- public

- class(1)

- int

Переменные

Переменные подобны контейнерам, в которых хранятся значения. Чтобы объявить переменную, вы должны присвоить ей значение type и использовать правильное ключевое слово. Всем переменным в C++ необходимо имя или идентификатор. При создании идентификаторов необходимо соблюдать несколько основных синтаксических правил.

- Имена чувствительны к регистру

- Имена могут содержать буквы, цифры и символы подчеркивания.

- Имена должны начинаться с буквы или символа подчеркивания.

- Имена не могут содержать пробелы или специальные символы (!, #, @ И т. Д.)

- Имена не могут использовать зарезервированные ключевые слова

Есть шесть различных типов переменных:

int myNum = 5; // Stores integers (whole numbers)

float myFloatNum = 5.99; // Stores decimals loating point number

double myDoubleNum = 9.98; // Floating point number

char myLetter = 'D'; // Stores single characters

bool myBoolean = true; // Stores Boolean, values with a true or false state

string myText = "Hello"; // Stores strings of text

Типы данных

Типы данных — это классификации различных типов данных, которые вы можете использовать в программе. Типы данных сообщают нашим переменным, какие данные они могут хранить. В C++ есть три типа данных:

Примитивные типы данных: это встроенные данные, которые вы можете использовать для объявления переменных. Они включают в себя integer, character, boolean, floating point, double floating point, void, и wide character.

Производные типы данных: они являются производными от примитивных типов данных. Они включают в себя function, reference, array, и pointer.

Типы данных, определяемые пользователем: они определяются вами, программистом.

Строки

Строки — это объекты в C++. Они представляют собой набор символов в " " кавычках, как наша строка "Hello World". Поскольку они являются объектами, мы можем выполнять с ними функции, такие как функция length( ), определяющая длину строки.

Операторы

Операторы — это символы, которые управляют нашими данными и выполняют операции. В C++ мы можем перегружать операторы, чтобы они работали для классов, определенных программистом. Перегрузка оператора в основном означает, что оператор может одновременно выполнять более одной функции. В языке C++ есть четыре типа операторов

- Арифметические операторы используются для математических операций. Они работают как алгебраические символы.

cout << x + y // This adds x to y

- Операторы присваивания предназначены для присвоения значений нашим переменным.

int x = 10 // This defines x as 10

- Операторы сравнения сравнивают два значения.

x <= y // Determines x is greater than or equal to y

- Логические операторы определяют логику между значениями.

x < 4 && x <9 // Will return true if both statements are true about x

Объекты

Объект — это набор данных, с которыми мы можем действовать. У объекта в C++ есть атрибут (его свойства) и метод (его возможности). Вы создаете объекты, используя класс. Думайте об этом как о чертеже объекта.

Вы создаете класс, используя ключевое слово class. Вы должны определить спецификатор доступа, например public, private или protected. В ключевых словах public говорится, что класс доступен за пределами этого класса. Определив свой класс, вы можете определять свои атрибуты и объекты. Взгляните ниже на пример класса и объекта.

#include <iostream>

using namespace std;

class Dog //this is the name of our class

{

public:

string name = "rover"; //this is an attribute

string gender = "male";

int age = 5;

};

int main() {

Dog dogObj; //here we are making an object of Dog class

cout << "Dog name is: "<<dogObj.name<<endl; //by using . operator we can access the member of class

cout << "Dog gender is: "<<dogObj.gender<<endl; //accessing the public members of class Dog in main()

cout << "Dog age is: "<<dogObj.age<<endl;

}

Функции

Функции — это блоки кода, которые запускаются при вызове. Они являются рабочей лошадкой для вашей программы и используются для выполнения операций и манипуляций с вашим кодом.

Они чрезвычайно важны для повторного использования кода и помогают лучше модулировать ваш код. Думайте об этом как о действиях, которые вы инициируете. В C++ есть предопределенные функции, как в main( ) нашем первоначальном примере.

Чтобы создать функцию, вы должны дать ей имя (так называемое объявление) и круглые скобки ( ). Затем вы можете вызвать эту функцию в любой момент, используя это name( ).

Есть много способов использования функций. Вы также можете присоединять к своим функциям возвращаемые значения, которые определяют, должна ли функция выводить какую-либо информацию. В ключевых словах void говорится , что не будет возврата. Ключевое слово return, с другой стороны, будет призывать к выходу типа данных.

Условные утверждения

Они позволяют выполнять проверки того, следует ли выполнять блок кода. В C++ есть четыре условных оператора:

- if: при выполнении определенного условия будет выполнено определенное действие

- else: вместо этого будет выполнено определенное действие, если это условие не выполнено

- else if: новое условие будет проверено, если первое не выполнено

- switch: проверяет переменную на соответствие списку значений

Циклы

Циклы похожи на условные операторы. Они выполняют блоки кода, пока достигается определенное условие. В C++ есть два типа циклов:

- while циклы: этот цикл будет продолжать повторять ваш код, пока условие не возвращается

true.

- for циклы: это используется, когда вы знаете точное количество циклов в своем коде.

Теперь, когда у вас есть базовое представление о синтаксисе C++, давайте рассмотрим некоторые часто задаваемые вопросы и ресурсы, которые помогут вам начать путешествие по C++.

C++ FAQ

Сколько времени нужно, чтобы изучить C++?

Ну, это действительно зависит от того, что подразумевается под «учиться». Если вы серьезно относитесь к этому языку, то вы никогда не закончите его изучение. Разработчики могут посвятить всю свою карьеру C++ и при этом чувствовать, что им есть чему поучиться.

С учетом сказанного, если вы поработаете, вы сможете выучить достаточно C++ за 1-2 года и при этом оставаться отличным разработчиком.

Короче говоря, на этот вопрос нет однозначного правильного ответа, и он во многом зависит от вашего стиля обучения, целей, образовательного плана и необходимых знаний.

Для чего используется C++?

C++ ориентирован на производительность больших систем, поэтому он используется в большом количестве программ и задач, где производительность важна. Это включает в себя, помимо прочего, операционные системы, разработку игр, 3D-анимацию, веб-браузеры (они используются в Firefox и Chrome), программное обеспечение для офисов, медицинское программное обеспечение и многое другое. C++ используется во всех играх Blizzard, большинстве консольных игр, Adobe Photoshop, Mozilla Thunderbird, технологиях PDF и сканерах МРТ.

В чем разница между C и C++?

Основное отличие состоит в том, что C++ является объектно-ориентированным языком, а C — процедурным языком программирования. C не позволяет определять функции внутри структур, в то время как C++ делает это. C и C++ также имеют несколько различных функций, ключевых слов и процедур распределения памяти.

В чем разница между C++ и C #?

C# — гораздо более новый язык (созданный Microsoft в 2000 году), он построен на C++, поэтому они имеют схожий синтаксис. Одно из основных различий между ними — их гибкость. C# показывает предупреждения компилятора при написании кода, чтобы уменьшить количество ошибок, а C++ — нет.

C# работает только в ОС Windows, а C++ может работать на любой платформе (MacOS, Linux, Windows и т. Д.). C# отлично подходит для мобильных и веб-приложений, а C++ известен производительностью и программами, которые работают напрямую с оборудованием. Они также немного по-другому обрабатывают управление памятью.

Схож ли C++ с другими языками программирования?

C++ является основой для многих других объектно-ориентированных языков программирования, таких как Java, JavaScript, Python, PHP, Rust, C # и других. Изучение синтаксиса C++ облегчит изучение других языков программирования.

Какой язык программирования лучше всего изучать?

На этот вопрос действительно нет однозначного ответа, и каждый разработчик скажет вам что-то свое. Это зависит от того, какая работа вас интересует, от ваших необходимых знаний и ваших карьерных целей. По правде говоря, выучить любой язык программирования сложно, но вы можете изучить любой из них.

Несколько преимуществ использования C++: широко распространенный синтаксис, вы вынуждены думать об управлении памятью, и он знакомит вас с множеством парадигм программирования, что является отличным способом расширить ваше мышление и найти новые подходы к решению проблем.

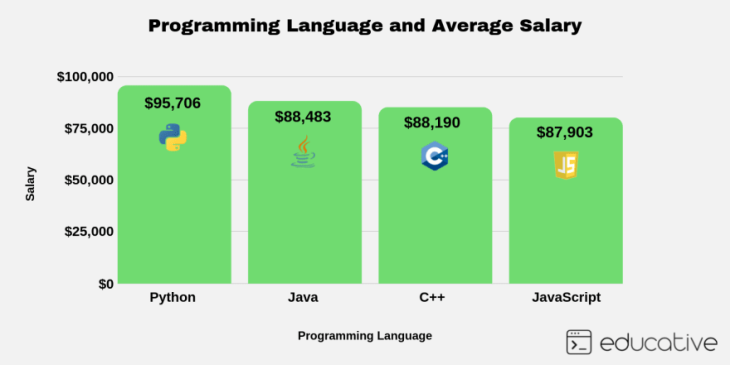

Насколько востребован C++? За С++ хорошо платят?

Да и да. Если вы потратите время, то будете вознаграждены. У разработчиков C++ уже есть высокие зарплаты, и ожидается, что они будут расти в ближайшие годы. C++ переживает период возрождения популярности, поскольку он отлично подходит для таких надежных приложений, как беспилотные автомобили и виртуальная реальность. Поскольку у C++ более крутая кривая обучения, чем у большинства языков, полученные вами навыки выделят вас при приеме на работу.

2021-02-11T15:37:54

Вопросы читателей