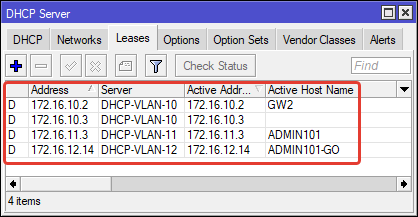

Это дополнение к предыдущей публикации о VLAN. Здесь рассмотрено подключение оборудования в порты доступа непосредственно в микротике и соединение через транк-порт с другим роутером.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Согласно поставленной задаче необходимо создать 3 VLAN:

1-Видеонаблюдение +сеть управления – VLAN-10;

2-Рабочая сеть – VLAN-11;

3-Гостевая сеть – VLAN-12;

Настроить не тегированные (Untagged) VLAN порты в GW1 для подключения оконечного оборудования: компьютера, ноутбука и IP-камеры (access-порты).

Организовать тегированный (Tagged) транк-порт VLAN для связи с роутером GW2 и настроить этот роутер для подключения оконечного оборудования.

Настройка протестирована на RB3011 и RB750Gr3 с RouterOS v6.49.

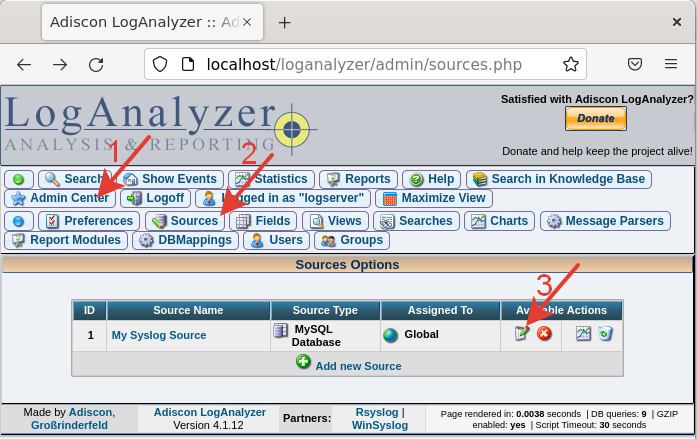

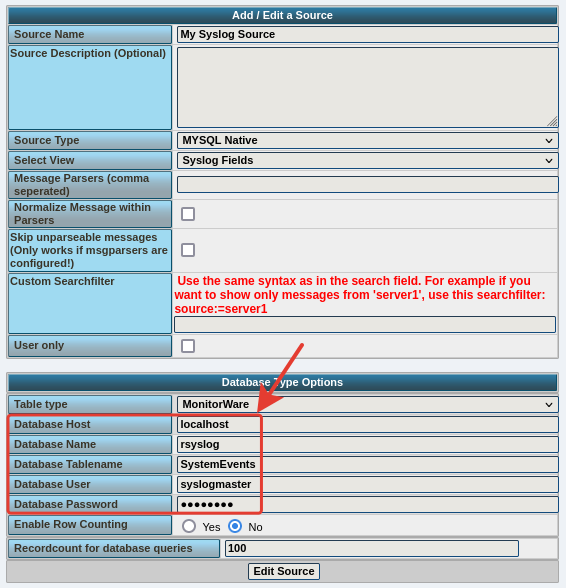

Настройка роутера GW1.

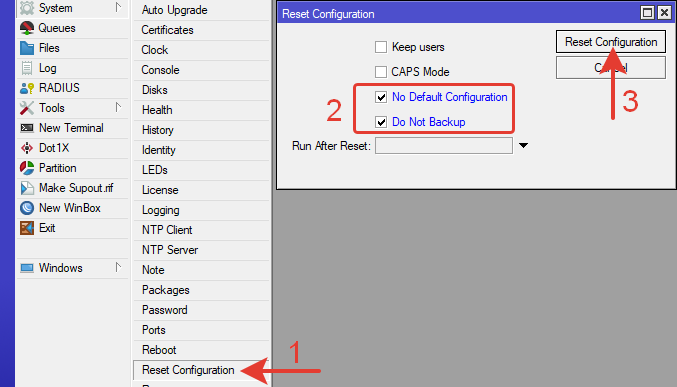

Сброс конфигурации.

Настройки MikroTik выполняются через WinBox.

Подключаемся к роутеру через первый порт, сбрасываем конфигурацию на пустую (blank).

Через командную строку терминала:

|

|

/system reset—configuration no—defaults=yes skip—backup=yes |

Подключаемся к роутеру по MAC-адресу.

Логин (первоначальный): admin

Пароля нет.

После подключения меняем логин и пароль.

System >> Users

(см. базовые настройки)

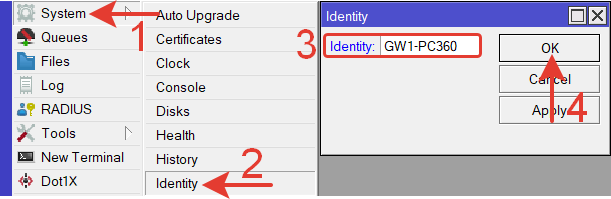

Идентификатор роутера.

Обозначим название для роутера GW1, чтоб отличать от второго роутера, который назовем GW2.

Через командную строку терминала:

|

|

/system identity set name=GW1 |

Настройки VLAN в роутере GW1.

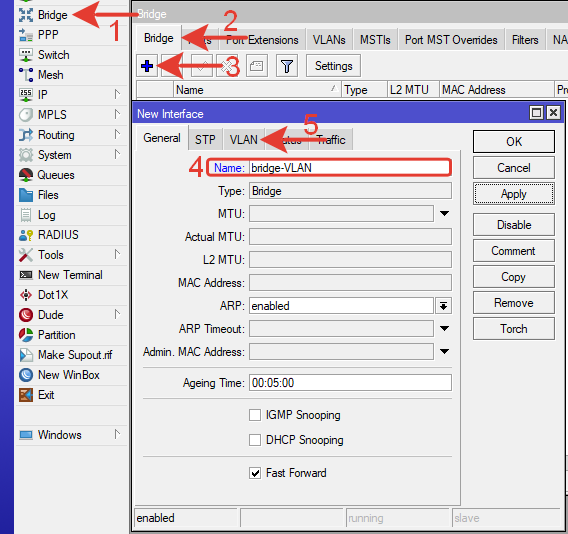

Мост для VLAN.

Создаем мост.

Name: bridge-VLAN – любое понятное имя латиницей.

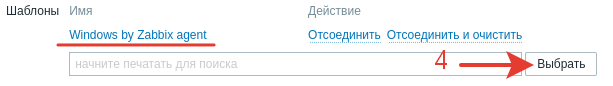

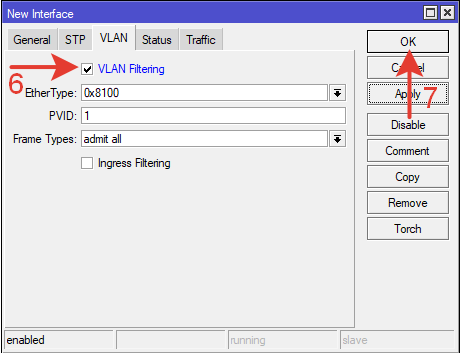

Переходим на вкладку VLAN.

Активируем VLAN Filtering.

После активации этой настройки мост сможет обрабатывать кадры VLAN.

Через командную строку терминала:

|

|

/interface bridge add name=bridge—VLAN vlan—filtering=yes ingress—filtering=no |

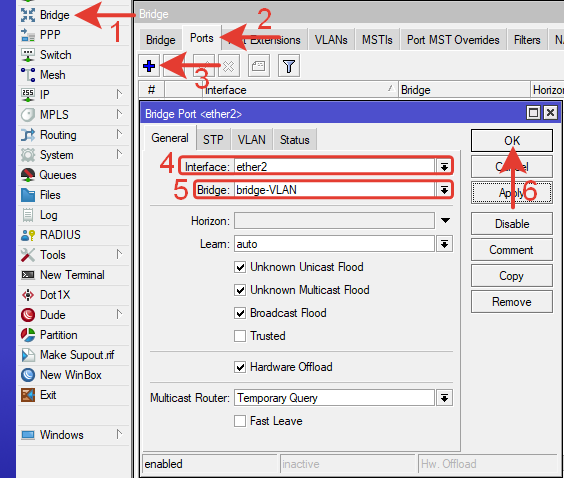

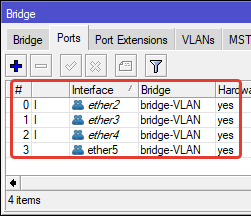

Интерфейсы.

Добавляем в созданный bridge-VLAN все порты кроме ether1.

Нажимаем + и добавляем ether2.

Аналогично добавляем остальные.

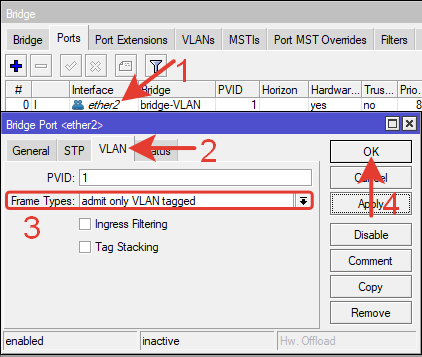

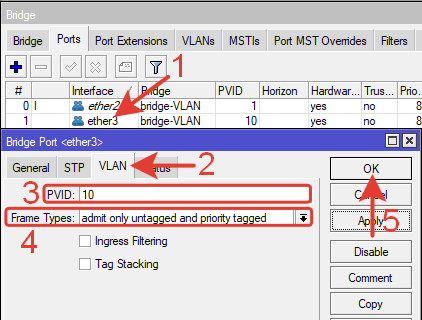

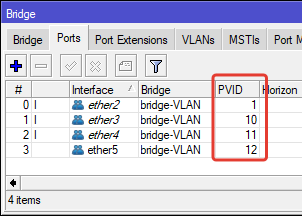

Редактирование PVID порта.

Выбираем порт и на вкладке VLAN изменяем PVID в соответствии со схемой.

Для ether2 изменяем только тип пропускаемых кадров, так как это trunk-порт.

Frames Type: admit only VLAN tagged – пропускать только тэгированный трафик.

В порт 3 будет направлен VLAN-10.

Так как данный порт предназначен для подключения только оконечного оборудования, можно применить настройку:

Frames Type: admit only untagged and priority tagged – пропускать только не тэгированный трафик.

Аналогично ether3 редактируем порты ether4 и ether5 с учетом PVID 11 и 12 соответственно.

Через командную строку терминала:

|

|

/interface bridge port add bridge=bridge—VLAN interface=ether2 frame—types=admit—only—vlan—tagged add bridge=bridge—VLAN interface=ether3 pvid=10 frame—types=admit—only—untagged—and—priority—tagged add bridge=bridge—VLAN interface=ether4 pvid=11 frame—types=admit—only—untagged—and—priority—tagged add bridge=bridge—VLAN interface=ether5 pvid=12 frame—types=admit—only—untagged—and—priority—tagged |

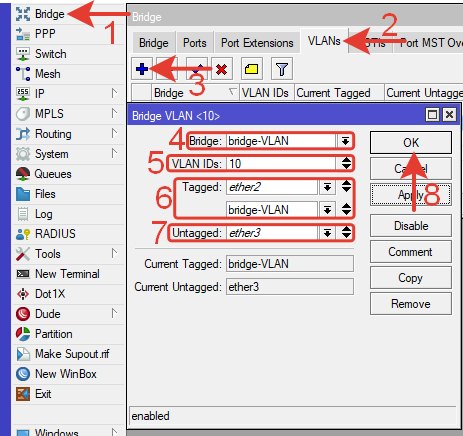

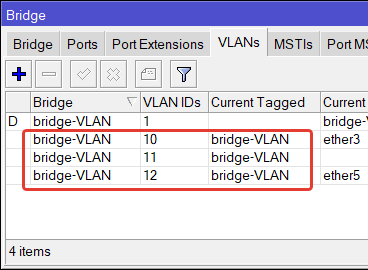

Bridge-VLAN.

На вкладке VLANs добавляем все VLAN IDs для bridge-VLAN. Указываем тегированный интерфейс, по которому будет выполняться связь со вторым роутером (trunk-порт).

Bridge: bridge-VLAN – созданный ранее мост.

VLAN IDs: 10 идентификатор для VLAN-10.

Tagged: ether2, bridge-VLAN – тегированные порты.

Untagged: ether3 – не тегированный порт по плану.

ОК для сохранения.

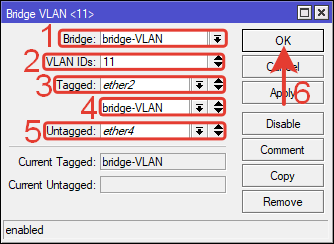

Добавляем VLAN ID 11.

Bridge: bridge-VLAN – созданный мост.

VLAN IDs: 11 идентификатор для VLAN-11.

Tagged: ether2, bridge-VLAN – тегированные порты.

Untagged: ether4 – не тегированный порт.

ОК для сохранения.

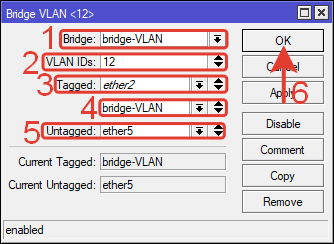

Добавляем VLAN ID 12.

Через командную строку терминала:

|

|

/interface bridge vlan add bridge=bridge—VLAN tagged=ether2,bridge—VLAN untagged=ether3 vlan—ids=10 add bridge=bridge—VLAN tagged=ether2,bridge—VLAN untagged=ether4 vlan—ids=11 add bridge=bridge—VLAN tagged=ether2,bridge—VLAN untagged=ether5 vlan—ids=12 |

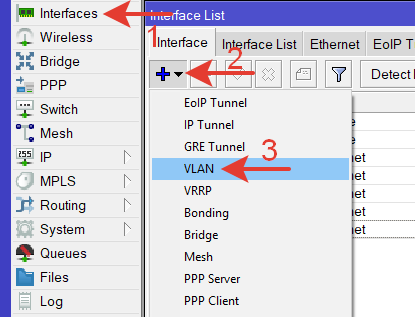

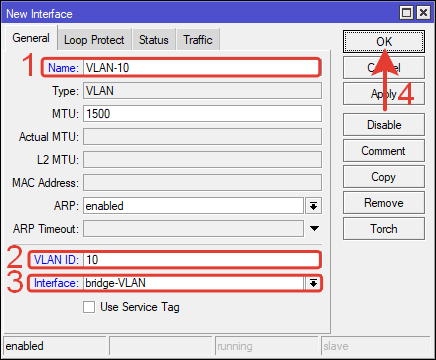

VLAN интерфейсы.

Создаем интерфейсы VLAN-10, VLAN-11, VLAN-12.

Интерфейсы нужны, чтоб назначить на них IP-адреса и затем DHCP сервера.

Interfaces >> + >> VLAN

Name: VLAN-10 – любое понятное название латиницей.

VLAN ID: 10 – идентификатор VLAN.

Interface: bridge-VLAN – интерфейс для VLAN-10.

Создаем таким же способом еще 2 интерфейса для VLAN-11 и VLAN-12.

Через командную строку терминала:

|

|

/interface vlan add name=VLAN—10 vlan—id=10 interface=bridge—VLAN add name=VLAN—11 vlan—id=11 interface=bridge—VLAN add name=VLAN—12 vlan—id=12 interface=bridge—VLAN |

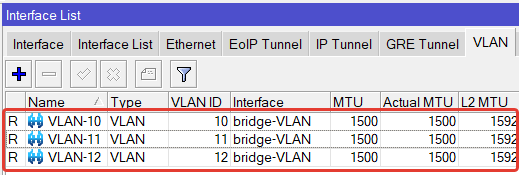

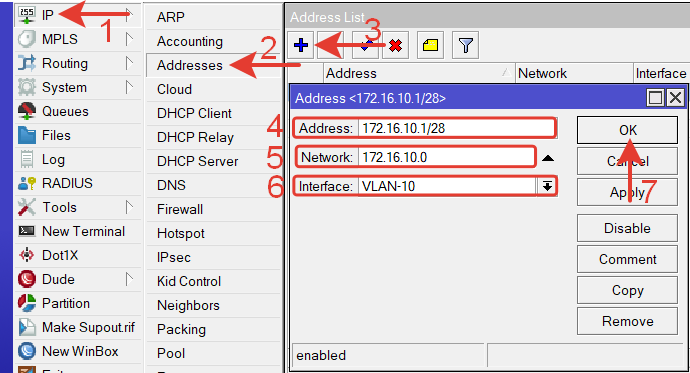

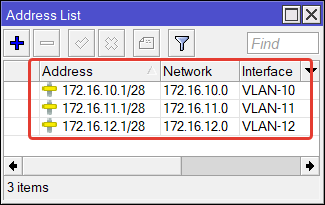

IP-адреса для VLAN.

Назначаем IP-адрес для VLAN интерфейсов.

IP >> Addresses >> +

Таким же способом назначаем IP-адреса другим интерфейсам.

Через командную строку терминала:

|

|

/ip address add address=172.16.10.1/28 interface=VLAN—10 network=172.16.10.0 add address=172.16.11.1/28 interface=VLAN—11 network=172.16.11.0 add address=172.16.12.1/28 interface=VLAN—12 network=172.16.12.0 |

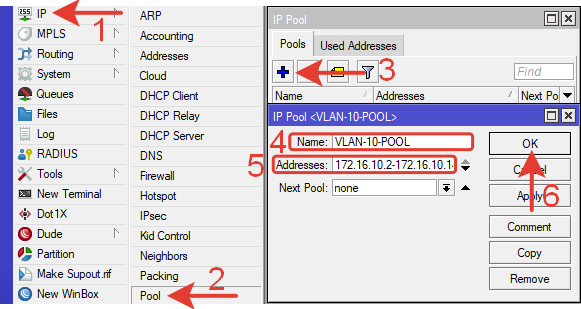

DHCP-сервер для VLAN.

Назначим раздачу IP-адресов VLAN с помощью DHCP-сервера.

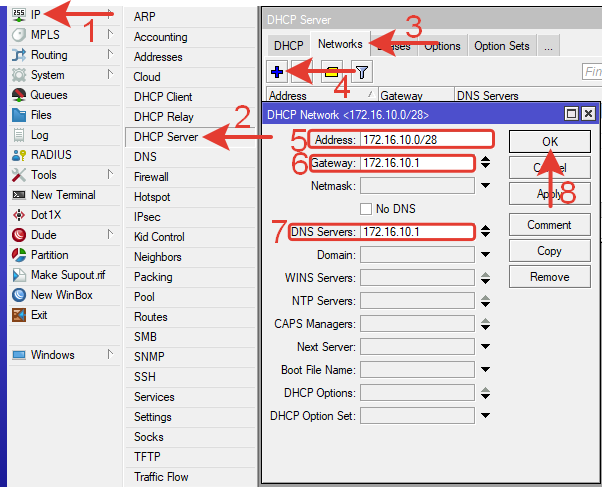

Пул IP-адресов для DHCP-сервера.

Создаем новый пул нажав +.

Name: VLAN-10-POOL – любое понятное имя.

Addresses: 172.16.10.2-172.16.10.14 – диапазон IP-адресов для раздачи.

ОК

Создаем аналогично три пула адресов для всех VLAN.

Через командную строку терминала:

|

|

/ip pool add name=VLAN—10—POOL ranges=172.16.10.2—172.16.10.14 /ip pool add name=VLAN—11—POOL ranges=172.16.11.2—172.16.11.14 /ip pool add name=VLAN—12—POOL ranges=172.16.12.2—172.16.12.14 |

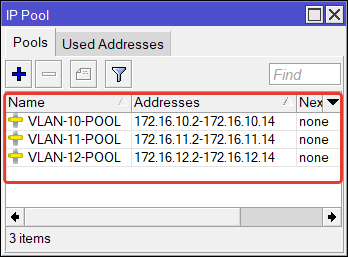

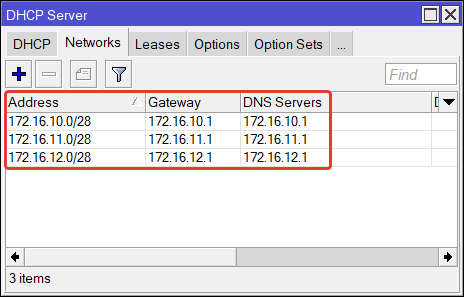

Настройка сети для DHCP-сервера.

Создаем сеть для VLAN-10.

Adress: 172.16.10.0/28 – адрес сети

Gateway: 172.16.10.1 – шлюз.

DNS Server: 172.16.10.1 – DNS сервер который будет раздаваться в сеть.

Аналогично создаем три сети для всех VLAN.

Через командную строку терминала:

|

|

/ip dhcp—server network add address=172.16.10.0/28 dns—server=172.16.10.1 gateway=172.16.10.1 /ip dhcp—server network add address=172.16.11.0/28 dns—server=172.16.11.1 gateway=172.16.11.1 /ip dhcp—server network add address=172.16.12.0/28 dns—server=172.16.12.1 gateway=172.16.12.1 |

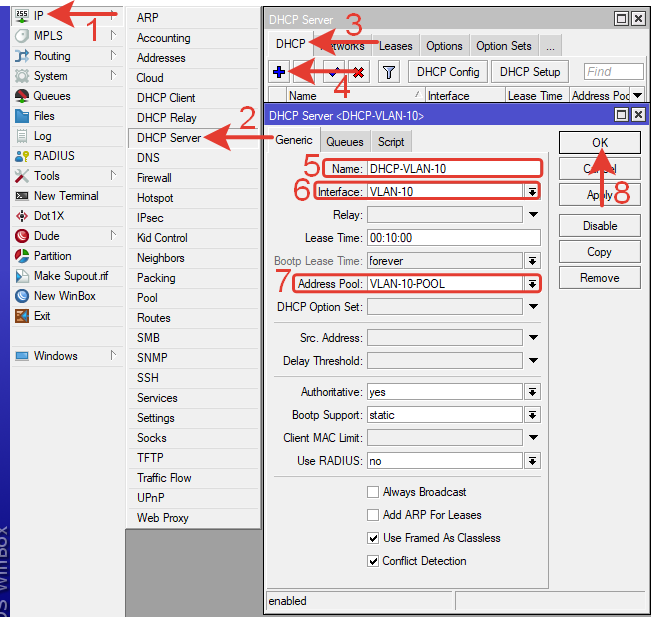

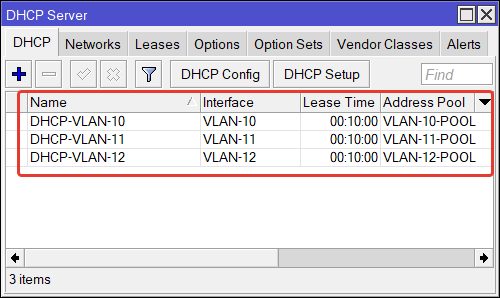

Создание DHCP-сервера.

Name: DHCP-VLAN-10 – любое понятное имя.

Interface: VLAN-10 – интерфейс на котором будет работать DHCP.

Adress Pool: VLAN-10-POOL – созданный ранее пул адресов.

Создаем три DHCP-сервера для всех VLAN.

Через командную строку терминала:

|

|

/ip dhcp—server add address—pool=VLAN—10—POOL interface=VLAN—10 name=DHCP—VLAN—10 disabled=no /ip dhcp—server add address—pool=VLAN—11—POOL interface=VLAN—11 name=DHCP—VLAN—11 disabled=no /ip dhcp—server add address—pool=VLAN—12—POOL interface=VLAN—12 name=DHCP—VLAN—12 disabled=no |

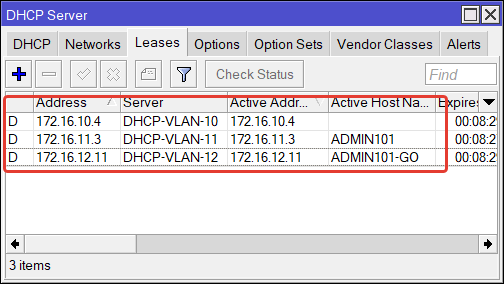

Настройка роутера GW1 завершена. Выполняем промежуточную проверку. Подключаем в порты роутера ether3, ether4, ether5 видеокамеру, компьютер и гостевой ноутбук.

Все устройства получили IP-адреса из разных VLAN в соответствии с планом.

Далее следует выполнить еще некоторые настройки локальной сети, Интернета и безопасности.

Можно воспользоваться базовой настройкой на этой странице.

Настройка роутера GW2.

По смыслу роутер будет выполнять работу коммутатора. Он будет принимать все три VLAN на первый порт ether1 и раздавать нужный трафик с тэгами 10, 11 и 12 в порты ether2, ether3 и ether4 соответственно.

Подключаемся к GW2 с использованием WinBox по MAC-адресу через пятый порт, сбрасываем конфигурацию на пустую (blank).

Через командную строку терминала:

|

|

/system reset—configuration no—defaults=yes skip—backup=yes |

После подключения меняем логин и пароль.

System >> Users

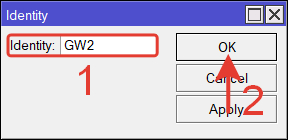

Идентификатор роутера.

Обозначим название для роутера GW2.

Через командную строку терминала:

|

|

/system identity set name=GW2 |

Настройки VLAN.

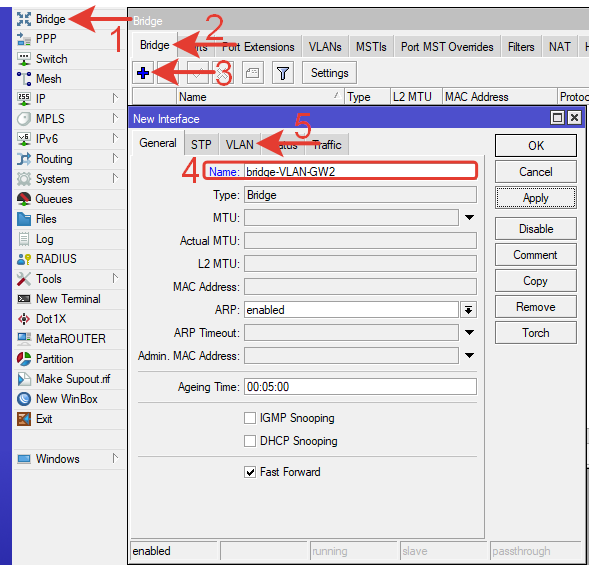

Мост для VLAN.

Создаем мост.

Name: bridge-VLAN-GW2 – любое понятное имя латиницей.

Переходим на вкладку VLAN.

Активируем VLAN Filtering.

Через командную строку терминала:

|

|

/interface bridge add name=bridge—VLAN—GW2 vlan—filtering=yes ingress—filtering=no |

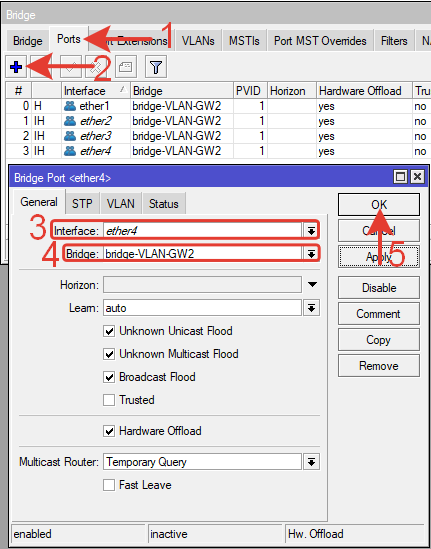

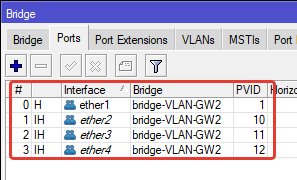

Интерфейсы.

Добавляем в созданный bridge-VLAN-GW2 все порты кроме ether5.

ether5 не задействованный порт.

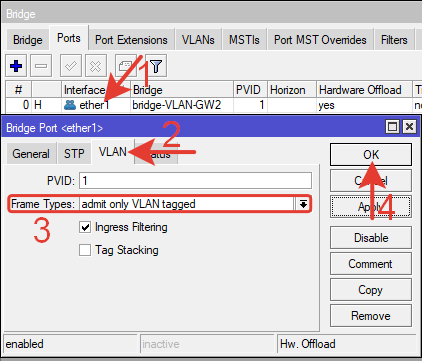

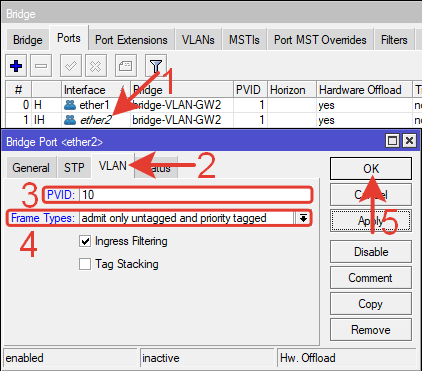

Редактирование PVID порта.

Выбираем порт и на вкладке VLAN изменяем PVID в соответствии со схемой.

Для ether1 изменяем только тип пропускаемых кадров, так как это trunk-порт.

Frames Type: admit only VLAN tagged – пропускать только тэгированный трафик.

В порт 2 будет направлен VLAN-10.

PVID:10

Frames Type: admit only untagged and priority tagged – пропускать только не тэгированный трафик.

Аналогично ether2 редактируем порты ether3 (PVID11) и ether4 (PVID12).

Через командную строку терминала:

|

|

/interface bridge port add bridge=bridge—VLAN—GW2 interface=ether1 frame—types=admit—only—vlan—tagged add bridge=bridge—VLAN—GW2 interface=ether2 pvid=10 frame—types=admit—only—untagged—and—priority—tagged add bridge=bridge—VLAN—GW2 interface=ether3 pvid=11 frame—types=admit—only—untagged—and—priority—tagged add bridge=bridge—VLAN—GW2 interface=ether4 pvid=12 frame—types=admit—only—untagged—and—priority—tagged |

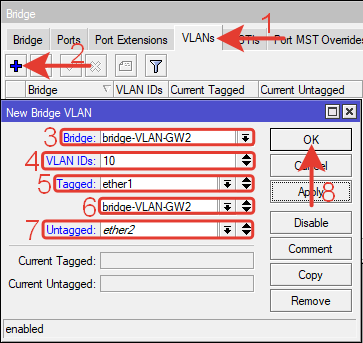

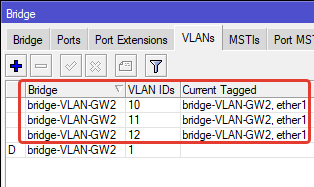

VLANs для Bridge-VLAN-GW2 (таблица виланов моста).

На вкладке VLANs добавляем все VLAN IDs для bridge-VLAN. Указываем тегированные и не тегированные интерфейсы.

Bridge: bridge-VLAN-GW2 – созданный ранее мост.

VLAN IDs: 10 идентификатор для VLAN-10.

Tagged: ether1, bridge-VLAN – тегированные порты.

Untagged: ether2 – не тегированный порт по плану.

ОК для сохранения.

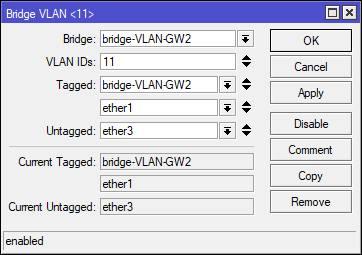

Добавляем VLAN ID 11.

Bridge: bridge-VLAN-GW2 – созданный мост.

VLAN IDs: 11 идентификатор для VLAN-11.

Tagged: bridge-VLAN-GW2, ether1 – тегированные порты.

Untagged: ether3 – не тегированный порт.

ОК для сохранения.

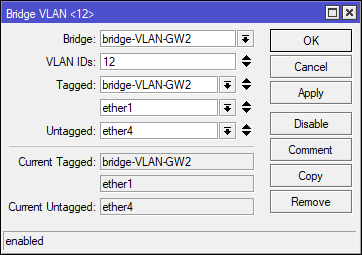

Добавляем VLAN ID 12.

Bridge: bridge-VLAN-GW2 – созданный мост.

VLAN IDs: 12 идентификатор для VLAN-12.

Tagged: bridge-VLAN-GW2, ether1 – тегированные порты.

Untagged: ether4 – не тегированный порт.

ОК для сохранения.

Через командную строку терминала:

|

|

/interface bridge vlan add bridge=bridge—VLAN—GW2 tagged=ether1,bridge—VLAN—GW2 untagged=ether2 vlan—ids=10 add bridge=bridge—VLAN—GW2 tagged=bridge—VLAN—GW2,ether1 untagged=ether3 vlan—ids=11 add bridge=bridge—VLAN—GW2 tagged=bridge—VLAN—GW2,ether1 untagged=ether4 vlan—ids=12 |

После этих действий хостам в портах GW2 ether2, ether3, ether4 начнут раздаваться IP-адреса из VLAN.

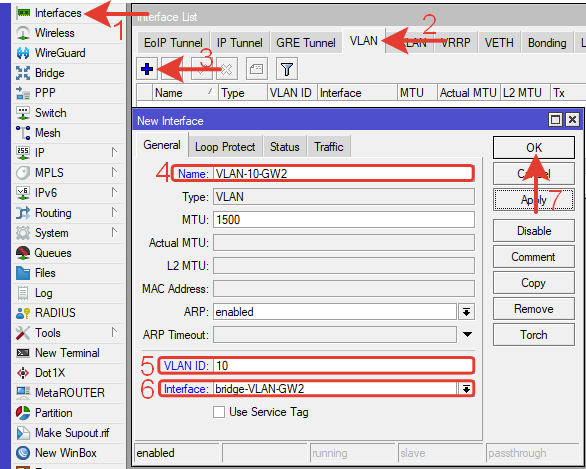

IP-адрес для GW2.

Для того, чтоб GW2 получил IP-адрес из VLAN-10 который, в том числе, является сетью управления, настроим DHCP-клиент.

Назначить IP-адрес из 10 вилана напрямую на мост не получится. Создадим дополнительный виртуальный интерфейс для этого.

Name: VLAN-10-GW2 – любое понятное название латиницей.

VLAN ID: 10 – идентификатор VLAN.

Interface: bridge-VLAN-GW2 – интерфейс для VLAN-10.

OK.

Через командную строку терминала:

|

|

/interface vlan add interface=bridge—VLAN—GW2 name=VLAN—10—GW2 vlan—id=10 |

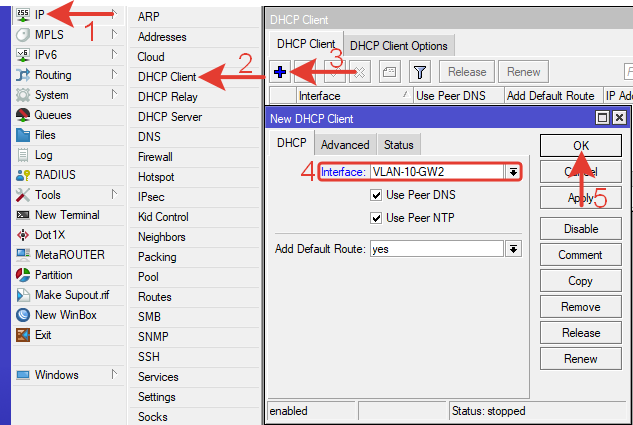

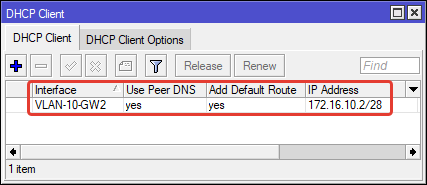

DHCP-client.

Создаем новый DHCP-client на VLAN интерфейсе.

После подтверждения настройки роутеру сразу присваивается IP-адрес из VLAN-10.

Через командную строку терминала:

|

|

/ip dhcp—client add interface=VLAN—10—GW2 |

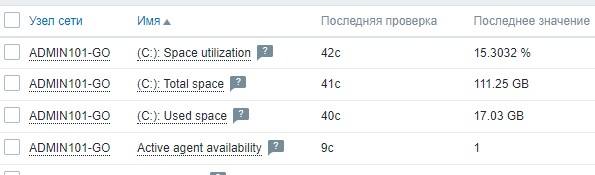

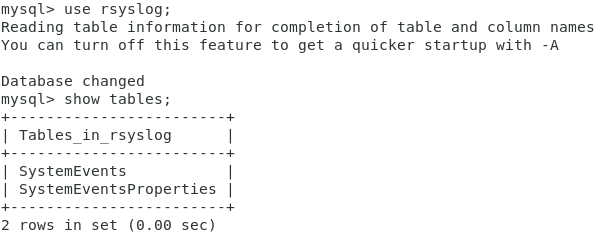

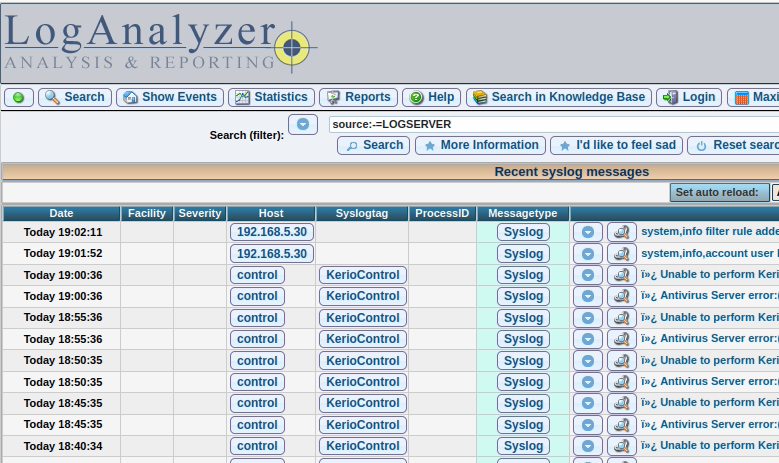

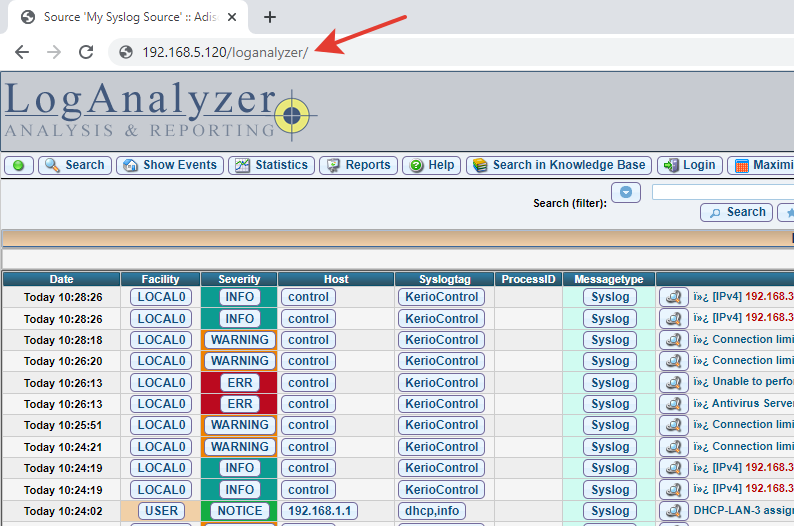

В списке адресов роутера GW1 видно, что раздались следующие адреса:

1-172.16.10.2 – роутер GW2 – VLAN-10

2-172.16.10.3 – видеокамера – VLAN-10.

3-172.16.11.3 – компьютер – VLAN-11.

4-172.16.12.14 – ноутбук для гостя – VLAN-12.

Настройка VLAN завершена.

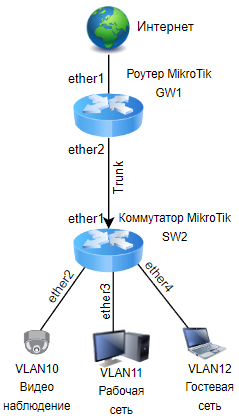

Дополнение. VLAN в коммутаторе с SwOS.

Так как использование коммутаторов/роутеров CRS326-24G-2S+ в сети с VLAN является популярным решением на сегодняшний день, в описание добавлена настройка этого коммутатора.

Конфигурация роутера GW1 такая же, как в описании выше. На Trunk-порт подключен SW2, вместо GW2.

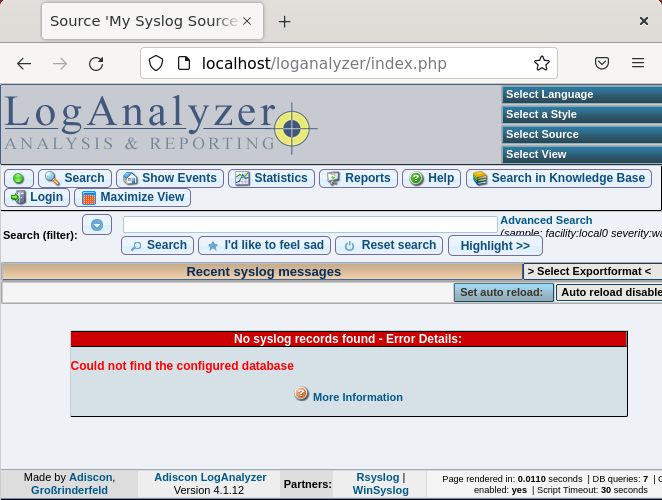

Подключение.

Патч-корд от компьютера, с которого выполняется настройка, подключен в последний порт SW2.

Настройки выполняются через WinBox и Web-браузер.

При первоначальном включении в устройстве запускается RouterOS.

Подключаемся к SW2 и перезагружаем его в режим SwOS.

SwOS (Switch OS) — это операционная система, разработанная специально для администрирования коммутаторов MikroTik.

Первоначальный IP-адрес у всех коммутаторов MikroTik с SwOS – 192.168.88.1

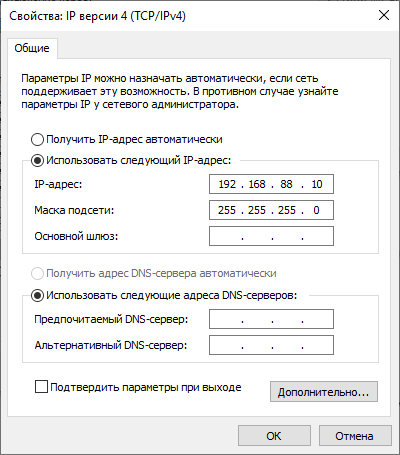

Для дальнейшей работы меняем IP-адрес в сетевой карте компьютера, с которого выполняется настройка.

Нужно настроить любой адрес из сети 192.168.88.024 (кроме первого и последнего).

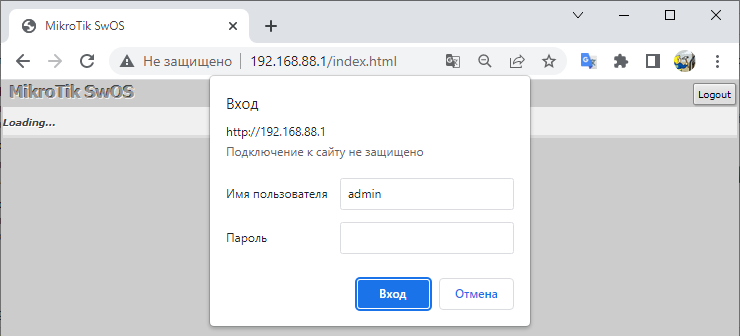

Входим в настройку SW2 через любой браузер, введя в адресной строке 192.168.88.1.

Если подключение выполняется через WinBox, то все равно произойдет перенаправление в браузер.

Учетная запись – admin.

Пароля нет.

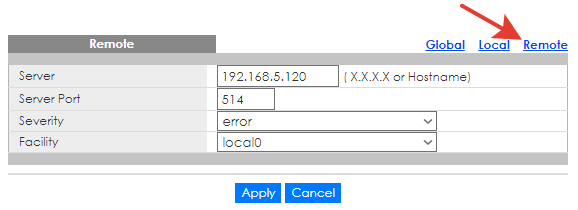

Настройка VLAN.

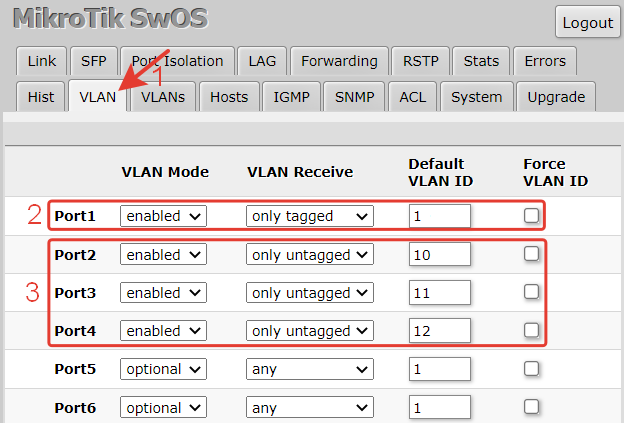

Настройка выполняется на двух вкладках меню – VLAN и VLANs.

Настройка Trunk-порта.

По плану транк – это первый порт, по которому будут передаваться 3 разных VLAN.

VLAN Mode: enabled – активация режима VLAN порта.

VLAN Receive: only tagged – только тегированный трафик разрешается через этот порт.

Default VLAN ID:1 – дефолтный ID. Этот параметр влияет только на нетэгированный трафик. Поэтому для транка его можно не изменять.

Force VLAN ID – не изменяется.

Настройка Access-портов.

Порт 2 – VLAN10

Порт 3 – VLAN11

Порт 4 – VLAN12

VLAN Mode: enabled – активация режима VLAN порта.

VLAN Receive: only untagged – нетегированный трафик будет проходить через все эти порты т.к. в них будет подключатся оконечное оборудование.

Default VLAN ID: 10, 11, 12 – дефолтные ID у каждого порта соответственно.

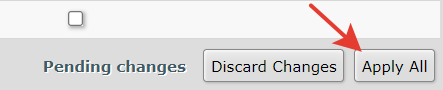

Для сохранения настроек нужно нажать кнопку Apply All в нижней правой части окна браузера.

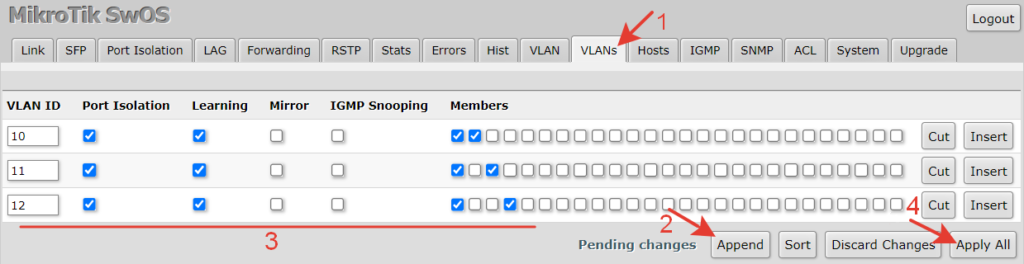

Порты участники VLAN.

Переходим на вкладку VLANs для настройки участвующих в VLAN портов.

Создаем дополнительные строки перечня, нажав кнопку «Append». В каждой новой строке указываем настройки для соответствующего VLAN (10, 11, 12).

В данном случае интересуют настройки VLAN ID и Members.

VLAN ID – идентификаторы VLAN для отмеченных портов.

Members – участники VLAN для заданных ID.

Первый порт отмечен для всех ID так как это транк.

Сохраняем настройку, нажав кнопку «Apply All».

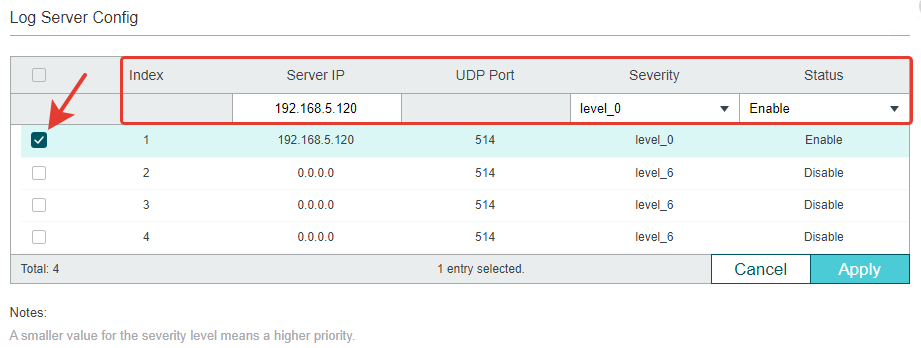

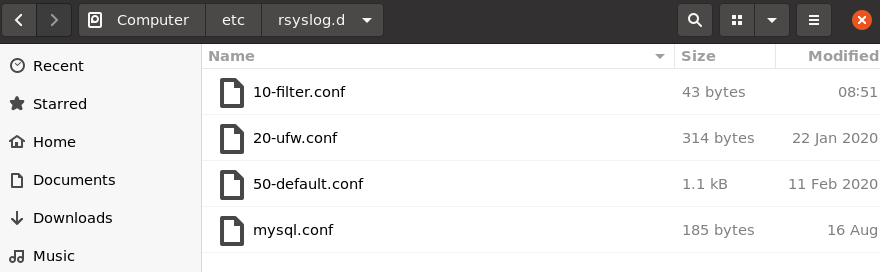

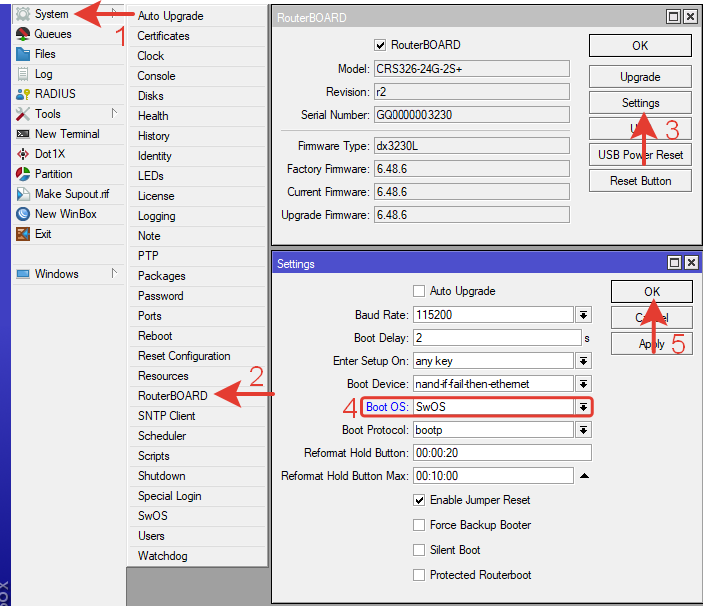

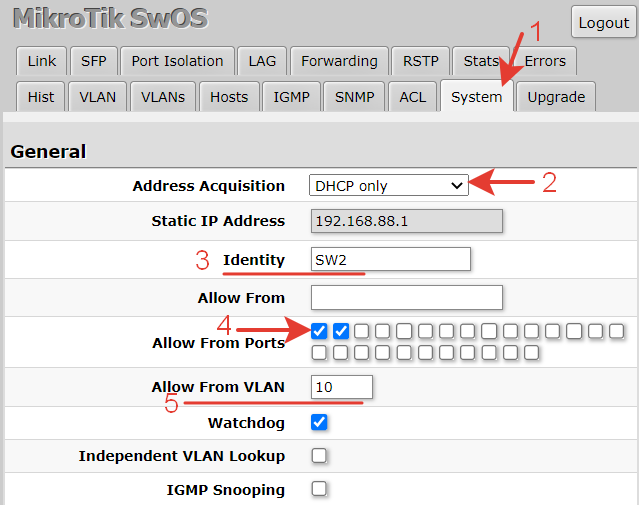

Системные настройки.

Назначаем получение IP-адреса по DHCP на вкладке System.

Дополнительно можно изменить идентификатор коммутатора, порт DHCP и VLAN, с которых разрешено подключение.

Address Acquisition: DHCP only. Если этот параметр оставить без изменений (DHCP with fallback) то при любой потере связи с роутером, коммутатору будет присваиваться статический IP.

Identity: SW2 – любое понятное название латиницей.

Allow From Ports: отмечены 1 и 2 порты – это порты с которых можно подключатся в коммутатор для выполнения настроек.

Если отметить только первый порт, то подключится можно будет только через него, соответственно нужно подключиться в порт роутера GW1 c VLAN10 и далее соединение пойдет через транк-порт и в первый порт коммутатора.

Allow From VLAN: 10 – подключение только из VLAN-10.

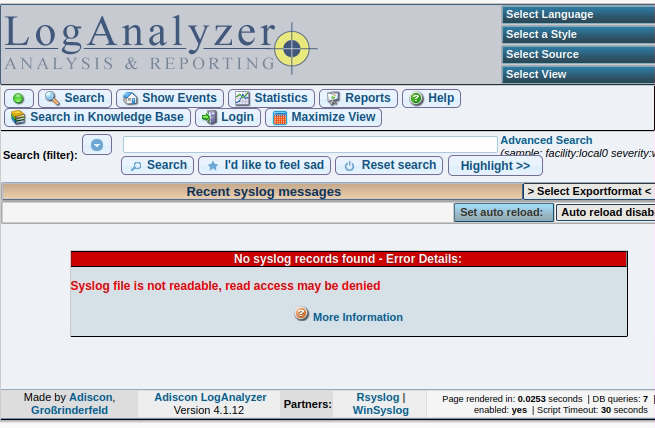

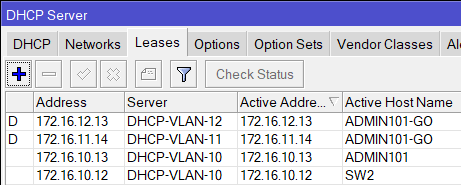

Проверка.

Проверяем DHCP список в роутере GW1.

Коммутатору SW2 раздался IP-адрес из VLAN-10.

На других портах устройствам раздаются IP-адреса в соответствии с назначенными на порты VLAN.

Более детальная настройка VLAN в CRS326-24G-2S+ на официальном сайте.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

2022-09-15T09:34:40

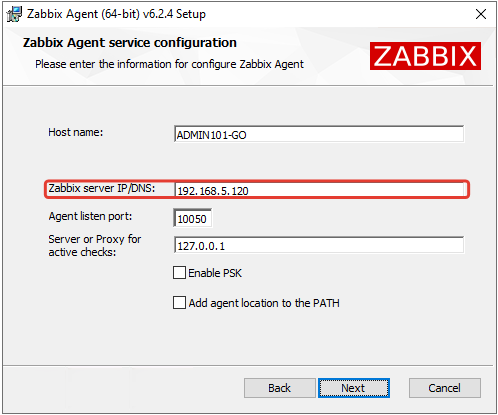

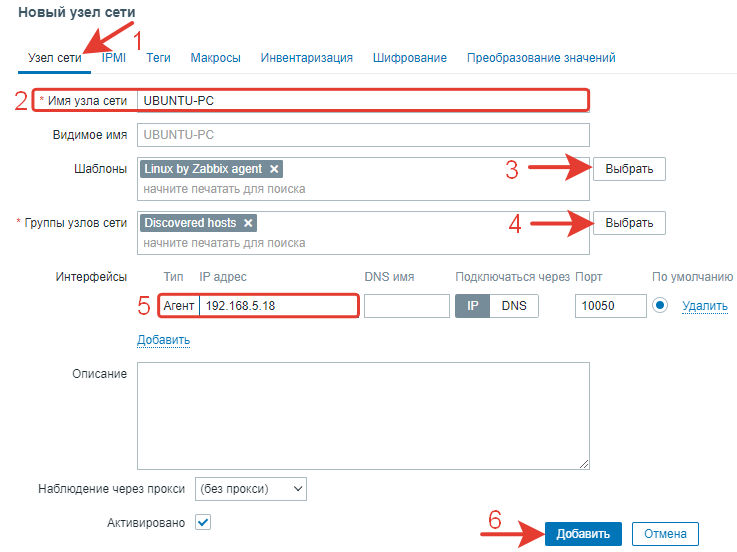

Настройка ПО