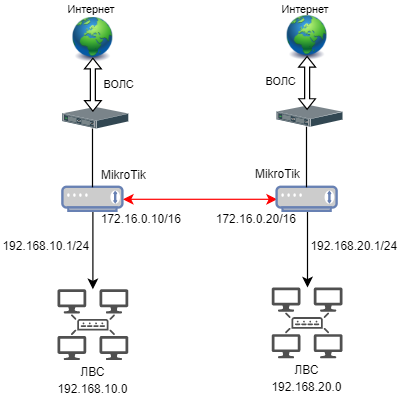

В нашей организации есть две не связанные локальные сети каждая со своим шлюзом. Была поставлена задача их объединить. О том как это происходило написано далее.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Схема сетей.

В обоих сетях работают роутеры MikroTik RB750Gr3 с прошивкой 6.48.

В первые порты подключены патч-корды внешних сетей.

Во вторые порты подключен патч-корд между двумя роутерами (красный).

В пятые порты подключены патч-корды до коммутаторов ЛВС (синие).

Для понятности описаны подробные настройки для обоих роутеров.

Обозначим роутеры №1 и №2.

Базовые настройки помещены под спойлер.

Подключаемся к роутеру через WinBox из локальной сети. (как это сделать)

Reset Configuration.

Сбрасываем конфигурацию без сохранения настроек по умолчанию.

Через командную строку терминала:

|

1

| /system reset—configuration no—defaults=yes |

Подключаемся к роутеру по MAC-адресу.

Ports.

Переименуем порты, чтоб не путаться в процессе настройки.

ether1-WAN (внешняя сеть – Интернет)

ether2-ROUTE (роутер №2)

ether3-ether5 – LAN (локальная сеть)

Через командную строку терминала:

|

1 2 3 4 5

| /interface ethernet set [ find default—name=ether1 ] name=ether1—WAN /interface ethernet set [ find default—name=ether2 ] name=ether2—ROUTE /interface ethernet set [ find default—name=ether3 ] name=ether3—LAN /interface ethernet set [ find default—name=ether4 ] name=ether4—LAN /interface ethernet set [ find default—name=ether5 ] name=ether5—LAN |

Bridge.

Создаем мост для внутренней локальной сети.

Через командную строку терминала:

|

1

| /interface bridge add name=bridge1 |

Bridge ports.

Добавляем в мост порты ether3-ether5

Через командную строку терминала:

|

1 2 3

| /interface bridge port add bridge=bridge1 interface=ether3—LAN /interface bridge port add bridge=bridge1 interface=ether4—LAN /interface bridge port add bridge=bridge1 interface=ether5—LAN |

Bridge address.

Назначим мосту статический IP-адрес.

Через командную строку терминала:

|

1

| /ip address add address=192.168.10.1/24 interface=bridge1 network=192.168.10.0 |

Ether2-ROUTE address.

Назначим статический адрес порту в направлении второго роутера.

Через командную строку терминала:

|

1

| /ip address add address=172.16.0.10/24 interface= ether2—ROUTE network=172.16.10.0 |

DHCP—client.

Создадим получение IP-адреса от вышестоящего роутера (провайдера) в автоматическом режиме.

Создаем DHCP Client соединение.

Через командную строку терминала:

|

1

| /ip dhcp—client add interface=ether1—WAN disabled=no |

DHCP—server для локальной сети.

Создаем пул IP-адресов, которые будут раздаваться автоматически.

Через командную строку терминала:

|

1

| /ip pool add name=dhcp ranges=192.168.10.10—192.168.10.20 |

Укажем сеть для DHCP-сервера.

Через командную строку терминала:

|

1

| /ip dhcp—server network add address=192.168.10.0/24 gateway=192.168.10.1 dns—server=192.168.10.1 |

Создадим DHCP Server.

Через командную строку терминала:

|

1

| /ip dhcp—server add address—pool=dhcp disabled=no interface=bridge1 lease—time=1h name=dhcp10 |

Привяжем полученный IP-адрес к MAC-адресу ПК пользователя.

Через командную строку терминала:

|

1

| /ip dhcp—server lease add address=192.168.10.10 client—id=1:A1:B2:C3:D4:E5:F6 mac—address=A1:B2:C3:D4:E5:F6 server=dhcp10 |

DNS.

Динамический DNS будет присвоен автоматически, или его можно указать вручную.

Allow Remote Requests – отмечаем галочкой.

Через командную строку терминала:

|

1

| /ip dns set servers=192.168.0.1 allow—remote—requests=yes |

NAT.

NAT masquerade подменяет IP-адреса локальной сети на внешний IP при отправке запросов и обратная ситуация при возвращении ответов.

Через командную строку терминала:

|

1

| /ip firewall nat add chain=srcnat out—interface=ether1—WAN action=masquerade |

После этих действий Интернет заработает в локальной сети.

Для полноценной работы необходимо выполнить настройки по безопасности, и некоторые другие настройки (см.базовая настройка роутера MikroTik).

Routes.

Создадим маршрут от первого до второго роутера. Это можно сделать в меню IP >> Routes.

Через командную строку терминала:

|

1

| /ip route add dst—address=192.168.20.0/24 gateway=172.16.0.20 distance=1 |

Этот маршрут означает что при необходимости попасть в сеть 192.168.20.0/24 будет использован шлюз 172.16.0.20.

Подключаемся к роутеру через WinBox из локальной сети. (как это сделать)

Reset Configuration.

Сбрасываем конфигурацию без сохранения настроек по умолчанию.

Через командную строку терминала:

|

1

| /system reset—configuration no—defaults=yes |

Подключаемся к роутеру по MAC-адресу.

Ports.

Переименуем порты, чтоб не путаться в процессе настройки.

ether1-WAN (внешняя сеть – Интернет)

ether2-ROUTE (роутер №1)

ether3-ether5 – LAN (локальная сеть)

Через командную строку терминала:

|

1 2 3 4 5

| /interface ethernet set [ find default—name=ether1 ] name=ether1—WAN /interface ethernet set [ find default—name=ether2 ] name=ether2—ROUTE /interface ethernet set [ find default—name=ether3 ] name=ether3—LAN /interface ethernet set [ find default—name=ether4 ] name=ether4—LAN /interface ethernet set [ find default—name=ether5 ] name=ether5—LAN |

Bridge.

Создаем мост для внутренней локальной сети.

Через командную строку терминала:

|

1

| /interface bridge add name=bridge1 |

Bridge ports.

Добавляем в мост порты ether3-ether5

Через командную строку терминала:

|

1 2 3

| /interface bridge port add bridge=bridge1 interface=ether3—LAN /interface bridge port add bridge=bridge1 interface=ether4—LAN /interface bridge port add bridge=bridge1 interface=ether5—LAN |

Bridge address.

Назначим мосту статический IP-адрес.

Через командную строку терминала:

|

1

| /ip address add address=192.168.20.1/24 interface=bridge1 network=192.168.20.0 |

Ether2-ROUTE address.

Назначим статический адрес порту в направлении первого роутера.

Через командную строку терминала:

|

1

| /ip address add address=172.16.0.20/24 interface=ether2—ROUTE network=172.16.0.0 |

DHCP—client.

Создадим получение IP-адреса от вышестоящего роутера (провайдера) в автоматическом режиме.

Создаем DHCP Client соединение.

Через командную строку терминала:

|

1

| /ip dhcp—client add interface=ether1—WAN disabled=no |

DHCP—server для локальной сети.

Создаем пул IP-адресов, которые будут раздаваться автоматически.

Через командную строку терминала:

|

1

| /ip pool add name=dhcp ranges=192.168.20.10—192.168.20.20 |

Укажем сеть для DHCP-сервера.

Через командную строку терминала:

|

1

| /ip dhcp—server network add address=192.168.20.0/24 gateway=192.168.20.1 dns—server=192.168.20.1 |

Создадим DHCP Server.

Через командную строку терминала:

|

1

| /ip dhcp—server add address—pool=dhcp disabled=no interface=bridge1 lease—time=1h name=dhcp20 |

Привяжем полученный IP-адрес к MAC-адресу ПК пользователя.

Через командную строку терминала:

|

1

| /ip dhcp—server lease add address=192.168.20.20 client—id=1:A1:B2:C3:D4:E5:F6 mac—address=A1:B2:C3:D4:E5:F6 server=dhcp20 |

DNS.

Динамический DNS будет присвоен автоматически, или его можно указать вручную.

Allow Remote Requests – отмечаем галочкой.

Через командную строку терминала:

|

1

| /ip dns set servers=192.168.1.1 allow—remote—requests=yes |

NAT masquerade.

Через командную строку терминала:

|

1

| /ip firewall nat add chain=srcnat out—interface=ether1—WAN action=masquerade |

После этих действий Интернет заработает в локальной сети.

Не забываем выполнять базовые настройки по безопасности.

Routes.

Создадим маршрут от второго роутера к первому роутера. Переходим в боковом меню в IP >> Routes.

Через командную строку терминала:

|

1

| /ip route add dst—address=192.168.10.0/24 gateway=172.16.0.10 distance=1 |

Этот маршрут означает что при необходимости попасть в сеть 192.168.10.0/24 будет использован шлюз 172.16.0.10.

Настроенная система прошла успешное тестирование. Доступ между сетями может ограничивать антивирус или правила Firewall в роутерах.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.