Мобильный телефон так же полезен, как и время автономной работы: в конце концов, он не был бы мобильным телефоном без заряженного аккумулятора. Но хотя большинство из нас защищают свои телефоны прочными корпусами, мы, кажется, не вкладываем столько усилий в защиту срока службы аккумулятора телефона.

Сегодня в подавляющем большинстве мобильных телефонов (планшетов и ноутбуков) используются литий-ионные батареи. Литий-ионный предлагает множество преимуществ (его более высокая плотность энергии означает меньшие батареи, что, в свою очередь, означает, например, более легкие и изящные телефоны), но эти батареи все равно неизбежно разлагаются по мере использования. После чего, приходится или покупать новый аккумулятор для смартфона, или вовсе менять смартфон на новый, если замена батареи невозможна.

Любой, кто пользовался мобильным телефоном в течение многих лет, вероятно, заметит, что время его работы от аккумулятора со временем сокращается, возможно, всего полдня даже после полной зарядки. Это потому, что каждый раз, когда литий-ионный аккумулятор вашего телефона заряжается и разряжается, он теряет то, сколько заряда он может удерживать.

Что сделать, чтобы сохранить аккумулятор в отличной форме как можно дольше? Вот 10 вещей, которые вы можете предпринять:

1. Не допускайте разряда батареи до 0% или 100%

Некоторые из вас могут подумать, что лучший способ сохранить аккумулятор здоровым — это зарядить и полностью разрядить, то есть попытаться зарядить его до 100% и полностью разрядить. Возможно, вы слышали, что калибровка аккумулятора улучшает его работу.

Это пережиток старых типов батарей: литий-ионные батареи так не работают. Нет аккумуляторной памяти для калибровки. Напротив, вы усиливаете нагрузку на литий-ионный аккумулятор и тем самым сокращаете срок его службы: полная разрядка аккумулятора на 100% по сравнению с 60% может вдвое сократить срок службы аккумулятора.

Поскольку литий-ионные батареи подвергаются наибольшему стрессу, когда они полностью заряжены или полностью разряжены, лучшим подходом является частичная зарядка. В идеале вы должны зарядить аккумулятор примерно до 80% и избегать падения ниже 30%. Если это нецелесообразно, постарайтесь установить максимум 90% и начать заряжать телефон до того, как он достигнет 20%.

2. Не пытайтесь зарядить аккумулятор больше 100%

Хотя оставлять телефон заряжаться на ночь — обычная привычка, на самом деле это может сократить срок службы аккумулятора. Когда аккумулятор заряжен на 100%, он не только испытывает повышенную нагрузку от высокого напряжения, но и со временем нагревается.

Хотя батареи мобильных телефонов не перегреваются до такой степени, что это опасно для пользователя, воздействие на батарею высоких температур — один из самых быстрых способов сократить срок ее службы.

Если вы не можете не оставить телефон заряжаться на ночь, убедитесь, что он находится в прохладном или хорошо проветриваемом месте, чтобы тепло могло легче рассеиваться. Например, не под подушкой.

3. Заряжайте медленно, если можете

Никто не станет спорить, что технологии быстрой зарядки позволяют сэкономить время. Если вы намерены максимально продлить срок службы батареи, вам, вероятно, следует сохранить их на случай чрезвычайных ситуаций, поскольку они могут привести к перегрузке и повреждению батареи, особенно если у вас старый телефон.

С другой стороны, для этого хорошо подходит более медленная зарядка аккумулятора . Таким образом, зарядка телефона через компьютер или ноутбук на самом деле может быть хорошим делом.

4. Отключите Wi-Fi и Bluetooth, если вы их не используете

Также важно помнить о вещах, которые помогут вашей батарее работать дольше без подзарядки. Чем меньше циклов зарядки проходит аккумулятор вашего телефона, тем медленнее он разряжается и тем дольше срок его службы.

Один из распространенных способов истощения заряда батареи — это оставить Wi-Fi или Bluetooth вашего телефона включенными, когда они не используются, поскольку они истощают вашу батарею при сканировании сетей или устройств для подключения.

На самом деле, если вы просто перемещаетесь из одного места с WiFi в другое, например, из дома в офис, это, вероятно, не имеет большого значения, если вы не отключите Wi-Fi на своих телефонах. Но если вы проводите целый день вне дома и вообще не планируете использовать Wi-Fi, вам, вероятно, следует выключить его, чтобы сэкономить заряд батареи.

Кстати, если у вас есть смартфоны Android, вы можете отключить автоматический Wi-Fi, функцию, при которой ваш телефон все равно будет сканировать сети, даже если вы отключили Wi-Fi.

5. Управляйте службами определения местоположения

Многие приложения в наши дни отслеживают местоположение вашего телефона для поддержки своих услуг, постоянно сканируя с помощью комбинации GPS, Wi-Fi, Bluetooth и местоположения вышек сотовой связи для максимальной точности. Чтобы не расходовать заряд батареи, лучше разрешить этим приложениям получать доступ к вашим службам определения местоположения только тогда, когда вы используете это приложение.

Если у вас iPhone, вы можете перейти в «Настройки» > «Конфиденциальность» > «Службы геолокации» и задать там свои предпочтения. На телефонах Android вы можете перейти в «Настройки» > «Безопасность и местоположение» > «Местоположение» > «Дополнительно», чтобы полностью отключить сканирование Wi-Fi и Bluetooth, или в «Настройки» > «Приложения и уведомления» > «Дополнительно» > «Разрешения приложений», чтобы заблокировать приложениями от использования служб определения местоположения в фоновом режиме.

6. Не используйте голосовых помощников

Хотя такие функции, как Google Assistant и Siri, могут быть действительно полезными, они увеличивают разряд батареи вашего телефона, особенно если они постоянно слушают ваши голосовые команды.

Если вам не нужны или вы почти не используете эти функции, лучше отключить их или, по крайней мере, отключить функцию голосовых команд «Привет, Siri» или «Окей, Google».

7. Не закрывайте приложения, а управляйте ими

К настоящему времени вы можете подумать, что вам следует начать закрывать все, что работает на вашем телефоне, чтобы максимально сэкономить заряд батареи. Подождите, не так быстро!

Закрытие приложений, то есть принудительный выход из приложений, которые работают в фоновом режиме на вашем телефоне, на самом деле вообще не увеличивает время автономной работы. Фактически, это может даже ухудшить ситуацию.

В системах iOS и Android есть алгоритмы, которые автоматически управляют тем, сколько энергии или памяти используют фоновые приложения. Принудительно закрывая приложения, вы рискуете вывести из строя эту умную систему. Кроме того, открытие закрытого приложения требует больше энергии, чем возврат к приложению, которое уже работает в фоновом режиме.

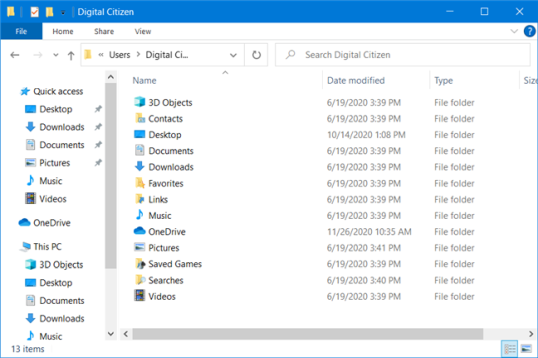

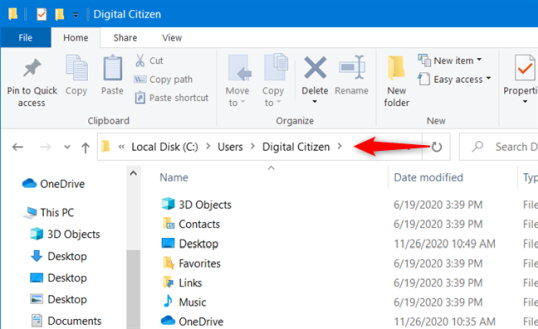

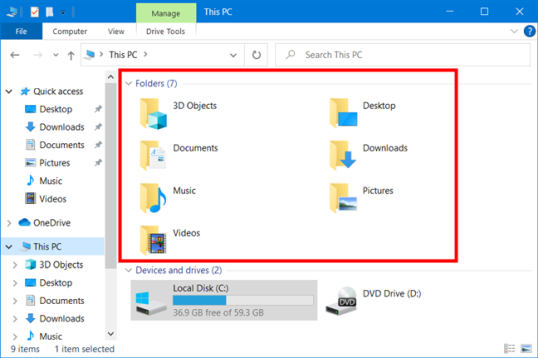

Вместо этого вы должны следить за тем, насколько обновляются ваши приложения в фоновом режиме. Вам нужно, чтобы Facebook или Instagram постоянно обновлялись, даже когда вы не смотрите на них? В iOS перейдите в «Настройки» > «Основные» > «Фоновое обновление приложений», чтобы узнать, какие приложения вам действительно нужно постоянно обновлять.

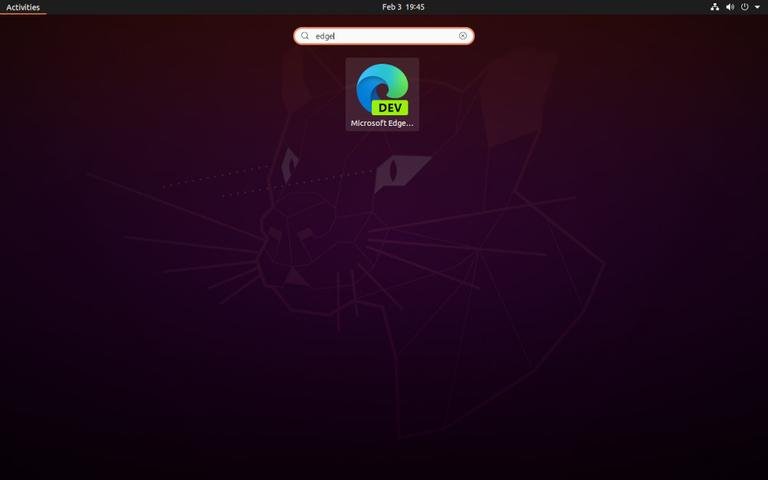

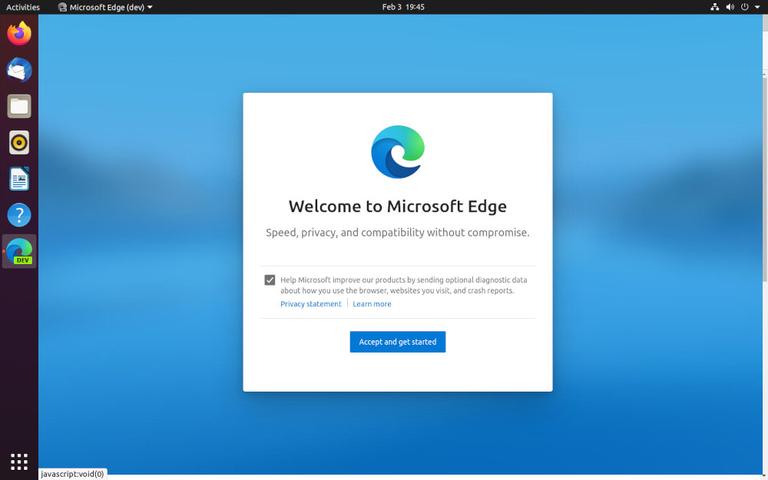

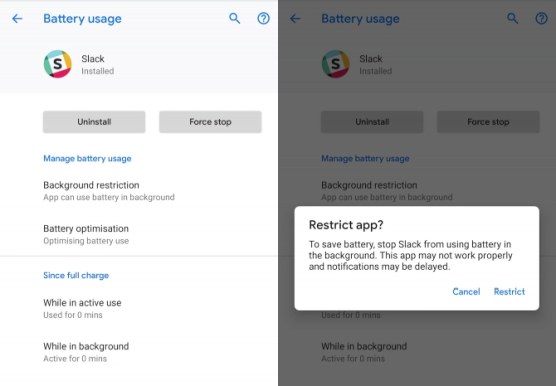

На Android вы можете ограничить количество батареи, потребляемой каждым отдельным приложением при работе в фоновом режиме. Лучшая альтернатива их выключению, вы можете сделать это, перейдя в «Настройки» > «Приложения и уведомления» и на этой странице приложений выберите «Дополнительно»> «Батарея» > «Ограничение фона».

8. Снизьте яркость

Мы поняли, экран твоего телефона великолепен. Но яркость экрана сильно разряжает аккумулятор вашего телефона. Если вам нужно сэкономить заряд аккумулятора, лучше всего установить его на минимальное, но все еще удобочитаемое значение.

9. Используйте интеллектуальные режимы работы от аккумулятора

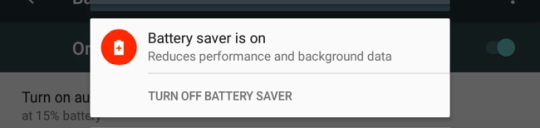

Сегодняшние устройства Android и iOS имеют собственную интеллектуальную батарею или режим низкого энергопотребления. Они особенно полезны, поскольку автоматически сокращают функции, расходующие заряд батареи, такие как использование процессора, уведомления, получение почты и яркость экрана.

Хотя эти режимы энергосбережения автоматически срабатывают при низком заряде аккумулятора вашего телефона, вы можете легко включить их вручную, когда захотите. Ваш телефон продолжит работать, но с более низким уровнем производительности.

Возможно, вам не захочется, чтобы этот режим был включен постоянно, но если вы не собираетесь много использовать телефон в течение нескольких часов или хотите меньше отвлекаться, это может помочь снизить нагрузку на аккумулятор телефона.

10. Примите темный режим (если у вас OLED-экран)

Если у вас есть более свежий телефон, такой как Samsung Galaxy S9 или iPhone XS, вы можете сократить расход заряда батареи, переключившись в темный режим.

Недавний тест, проведенный PhoneBuff, показал, что время автономной работы вашего iPhone можно продлить на 30%, если использовать эту темную эстетику. Google провел собственное исследование и показал, как Google Pixel потребляет на 63% меньше энергии в ночном режиме. AppleInsider обнаружил почти 60% экономии заряда аккумулятора в темном режиме.

Обратите внимание, что это относится только к новым телефонам с экранами OLED. Это потому, что в отличие от ЖК-дисплеев и светодиодных дисплеев каждый пиксель на OLED-экране подсвечивается индивидуально. Черные пиксели на OLED-экране совсем не потребляют энергии и меньше энергии для более темных цветов. В отличие от этого, светодиодные и ЖК-экраны потребляют одинаковое количество энергии независимо от того, показывают ли они полностью черное или белое изображение.

2021-02-02T21:39:18

Вопросы читателей