Docker — это открытая платформа для автоматизации разработки, доставки и запуска приложений в контейнерах. Она позволяет разработчикам развернуть и запускать свои приложения с минимальными затратами времени и ресурсов. В Docker контейнерах можно упаковать приложения вместе со всеми зависимостями, что позволяет их легко развернуть и запустить на любом компьютере, поддерживающем Docker.

Однако, стандартный внешний интерфейс Docker-контейнера не всегда удовлетворяет требованиям разработчиков и системных администраторов. В таких случаях может потребоваться создание расширенного внешнего интерфейса, который бы обеспечивал более удобное и эффективное взаимодействие с Docker-контейнером.

Расширенный внешний интерфейс для Docker контейнера позволяет добавить дополнительные функциональные возможности и упрощает управление контейнером. С его помощью можно, например, отображать статус контейнера, мониторить ресурсы, управлять сетевыми настройками, настраивать автоматическую масштабирование и т.д. Создание такого интерфейса позволяет значительно упростить работу с Docker-контейнером и повысить его эффективность в конкретной задаче.

Дизайн интерфейса Docker контейнера

В данном разделе мы рассмотрим основные принципы и рекомендации по дизайну внешнего интерфейса Docker контейнера. Грамотный дизайн поможет сделать пользовательский опыт более комфортным и удобным.

При разработке дизайна интерфейса Docker контейнера важно учесть следующие аспекты:

- Простота использования: интерфейс должен быть интуитивно понятным и легким для использования, чтобы пользователи могли быстро освоить основные функции контейнера.

- Визуальная консистентность: все элементы интерфейса должны выглядеть состыкованными и согласованными, чтобы создать единое и целостное впечатление.

- Привлекательность и эстетика: дизайн должен быть привлекательным и приятным визуально, чтобы привлечь и удержать внимание пользователей.

- Гибкость и адаптивность: интерфейс должен быть гибким и адаптивным, чтобы корректно отображаться на различных устройствах и экранах разных размеров.

- Ясное отображение информации: информация должна быть представлена наглядно и понятно, чтобы пользователи могли быстро получить нужные им данные.

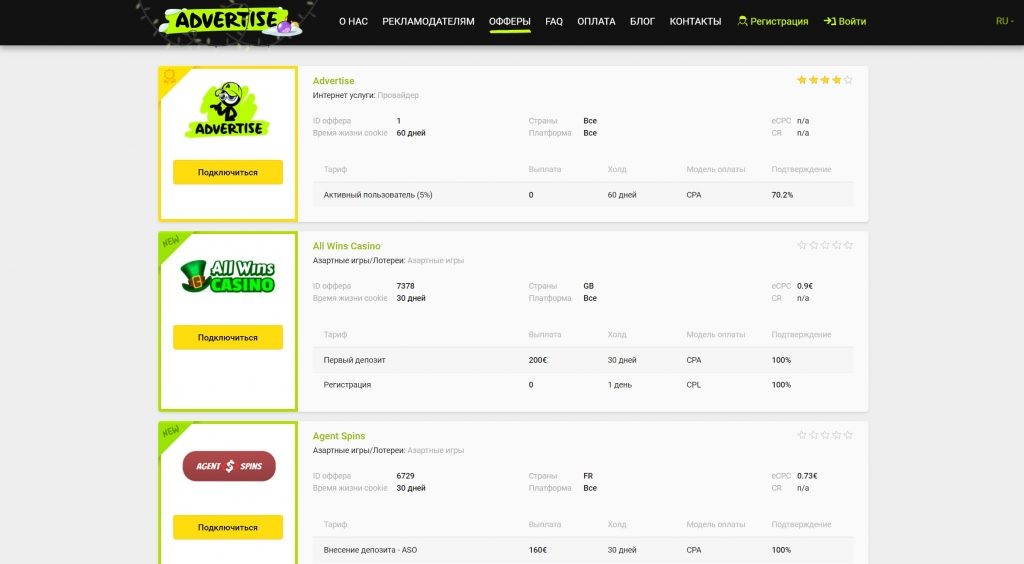

Наиболее распространенными элементами интерфейса Docker контейнера являются таблицы и списки.

| Название контейнера | Статус | Изображение |

|---|---|---|

| web-server | Запущен | nginx:latest |

| database | Остановлен | mysql:latest |

| app | Остановлен | node:latest |

Таблица представляет основную информацию о контейнерах, такую как их название, статус и используемое изображение. Пользователь может сортировать и фильтровать таблицу по различным параметрам для удобства работы с контейнерами.

Списки также являются важным элементом интерфейса Docker контейнера. С их помощью можно представлять информацию о файловой системе контейнера, доступных сетевых интерфейсах и прочих ресурсах.

- Файлы контейнера: список файлов и директорий внутри контейнера, к которым можно получить доступ.

- Сетевые интерфейсы: список сетевых интерфейсов контейнера и их свойств, таких как IP-адрес и состояние.

- Ресурсы: список доступных ресурсов, таких как CPU, память и дисковое пространство, с возможностью отображения их текущей загрузки.

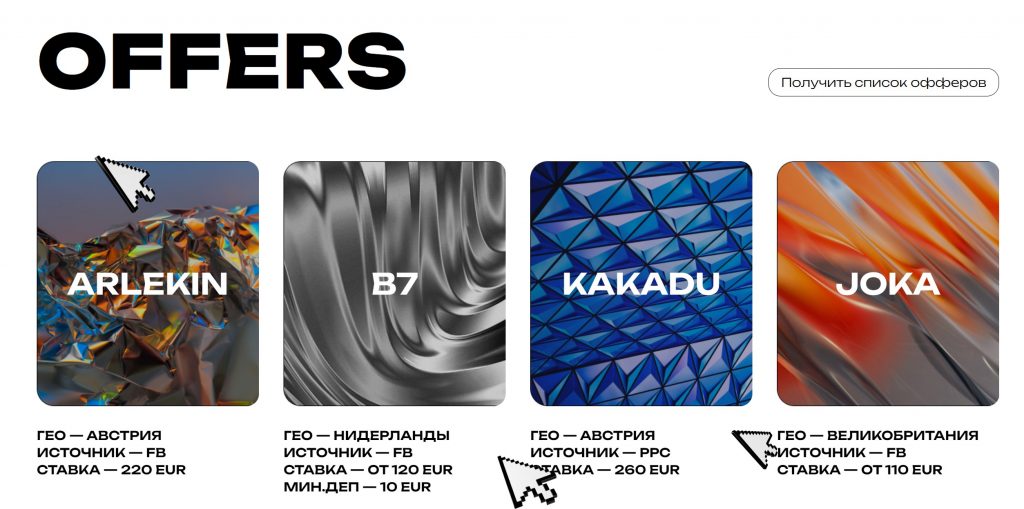

Выбор типа интерфейса

При создании расширенного внешнего интерфейса для Docker контейнера необходимо определиться с выбором типа интерфейса. В зависимости от конкретных требований проекта и целевой аудитории можно выбрать различные варианты интерфейса.

Следует учитывать, что основная цель создания расширенного внешнего интерфейса – упростить использование Docker контейнера и улучшить пользовательский опыт. Поэтому интерфейс должен быть интуитивно понятным, удобным в использовании и эффективным для выполнения нужных задач.

Определение типа интерфейса можно начать с анализа предполагаемых пользовательских операций. Если контейнер предназначен для работы с данными, то может быть полезно рассмотреть возможность создания таблицы с данными, фильтрации и сортировки данных.

Если контейнер используется для запуска и управления приложениями, то интерфейс может содержать список доступных приложений, возможности управления запущенными приложениями, а также логирование и мониторинг работы приложений.

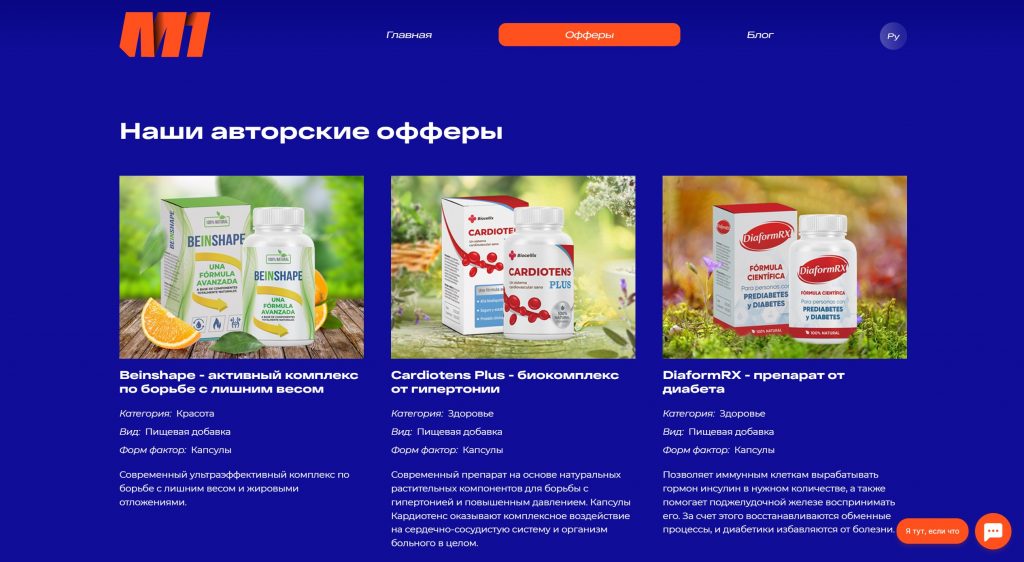

Графический интерфейс пользователя

Графический интерфейс пользователя (GUI) позволяет взаимодействовать с приложением с помощью визуальных элементов, таких как кнопки, окна, поля ввода и т. д. Создание графического интерфейса для Docker контейнера позволяет упростить использование и настройку контейнеров для пользователей без опыта работы с командной строкой.

Существует несколько способов создания графического интерфейса пользователя для Docker контейнера. Один из них – использование графических инструментов управления контейнерами, таких как Portainer или Shipyard. Эти инструменты предоставляют веб-интерфейс, с помощью которого можно просматривать и управлять контейнерами, создавать новые контейнеры, масштабировать приложения и многое другое.

Еще один способ создания графического интерфейса пользователя – разработка собственного веб-приложения для управления контейнерами. С помощью популярных фреймворков, таких как React или Angular, можно создать интерфейс, позволяющий пользователям запускать, останавливать, масштабировать и управлять параметрами Docker контейнеров.

- Веб-интерфейс для управления контейнерами

- Создание собственного веб-приложения

Веб-интерфейс для управления контейнерами – простой и удобный способ взаимодействия с Docker контейнерами без использования командной строки. Он позволяет просматривать список активных контейнеров, запускать новые контейнеры из образов, настраивать параметры контейнеров (порты, переменные окружения и т. д.), а также масштабировать приложения при необходимости.

Создание собственного веб-приложения для управления контейнерами предоставляет больше свободы в настройке и функционале. Вы можете разработать интерфейс, учитывающий особенности вашего приложения и ваших потребностей. Например, вы можете добавить функционал для автоматического масштабирования контейнеров в зависимости от нагрузки или добавить интеграцию с другими сервисами.

| Преимущества веб-интерфейсов | Преимущества собственных веб-приложений |

|---|---|

|

|

Вопрос-ответ:

Какие преимущества расширенного внешнего интерфейса для Docker контейнера?

Расширенный внешний интерфейс для Docker контейнера предоставляет дополнительные возможности для взаимодействия с контейнером и управления им. Это позволяет легко масштабировать контейнеры, настраивать сетевое взаимодействие и добавлять другие внешние сервисы.

Как можно создать расширенный внешний интерфейс для Docker контейнера?

Создание расширенного внешнего интерфейса для Docker контейнера можно осуществить с помощью связки Docker Compose и Docker Network. Для этого необходимо создать и настроить файл docker-compose.yml, в котором определить сеть для контейнеров и указать нужные параметры.

Как создать расширенный внешний интерфейс для Docker контейнера?

Для создания расширенного внешнего интерфейса для Docker контейнера, вы можете использовать команду “docker network create” с указанием драйвера сети и дополнительных параметров, например, “–subnet” и “–gateway”. Это позволит вам настроить необходимые сетевые параметры для контейнера.

Видео:

Docker – Полный курс Docker Для Начинающих [3 ЧАСА]

Docker – Полный курс Docker Для Начинающих [3 ЧАСА] by Bogdan Stashchuk 1 year ago 3 hours, 1 minute 388,541 views

Уроки Docker для начинающих / #7 – Docker Volumes

Уроки Docker для начинающих / #7 – Docker Volumes by Гоша Дударь 1 year ago 27 minutes 40,985 views

Сообщение Создание расширенного внешнего интерфейса для Docker контейнера появились сначала на Программирование на Python.