Google Docs — это бесплатное онлайн-приложение для обработки текстов, позволяющее создавать и редактировать документы, сотрудничать с другими людьми и получать доступ к файлам из любого места. Одна из функций, предлагаемых Google Docs, — это возможность видеть количество слов в ваших документах или выделенном тексте. В этой статье мы покажем вам, как проверить количество слов в Документах Google на настольных компьютерах и мобильных устройствах.

Количество слов необходимо для обеспечения соответствия лимиту слов в задании, отчете или статье. Кроме того, вы можете проверить читаемость и ясность вашего письма, проанализировав среднее количество слов в предложении, символов в слове или слогов в слове. Знание количества слов может помочь вам достичь своих писательских целей и улучшить свои навыки письма.

Чтобы увидеть количество слов в Документах Google, вы можете использовать встроенный инструмент, сочетание клавиш или надстройки или расширения. Мы подробно объясним каждый из этих методов, но перед этим давайте сравним количество слов в Google Docs и Microsoft Word.

Различия между количеством слов в Microsoft Word и Google Docs

Независимо от того, используете ли вы Google Docs или Microsoft Word, пользователям может потребоваться выполнить одну общую задачу — проверить количество слов в своих документах или выделенном тексте. Однако между этими двумя текстовыми приложениями есть некоторые ключевые эксплуатационные различия.

- Единственное отличие состоит в том, что Google Docs не включает верхние, нижние колонтитулы и сноски в количество слов, в отличие от Microsoft Word. Это означает, что если у вас есть текст в этих областях, он не будет учитываться в Google Docs, а в Microsoft Word.

- Еще одно отличие состоит в том, что Google Docs позволяет отображать количество слов во время набора текста, а Microsoft Word — нет. Эта функция может быть полезна, если вы хотите отслеживать количество слов во время написания.

Начнем с шагов по запуску отслеживания количества слов в Документах Google.

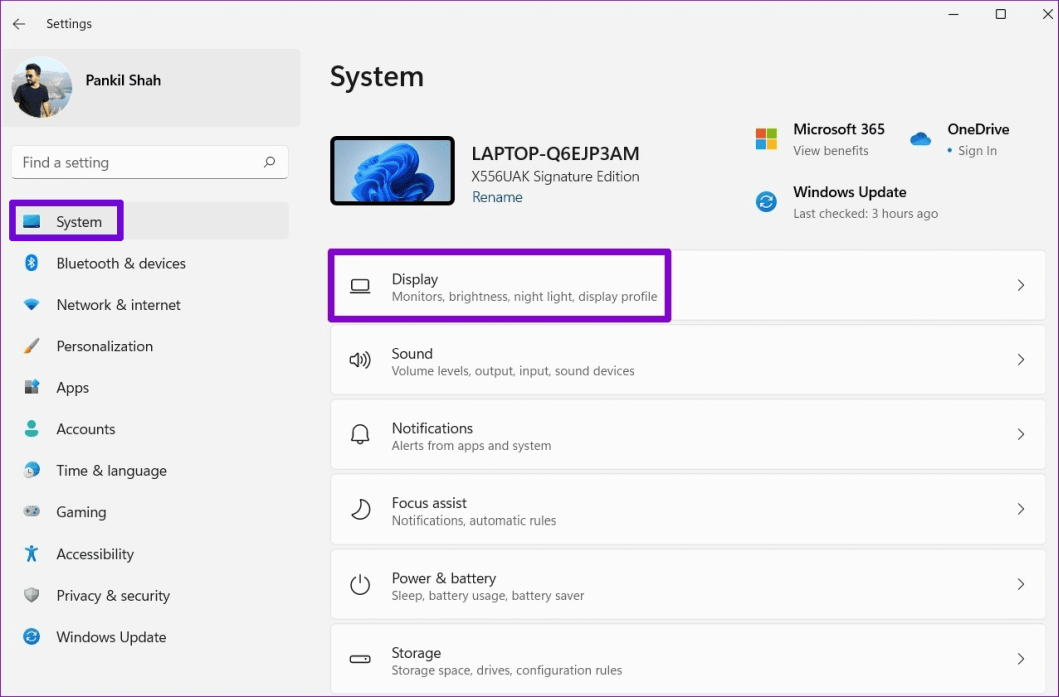

Как посмотреть количество слов в Документах Google на рабочем столе

Отслеживать количество слов в документе на рабочем столе довольно просто. Кроме того, есть несколько способов сделать это. Давайте проверим их все.

1. Использование строки меню

Это один из наиболее распространенных способов включить подсчет слов в Документах Google. Следуйте инструкциям ниже.

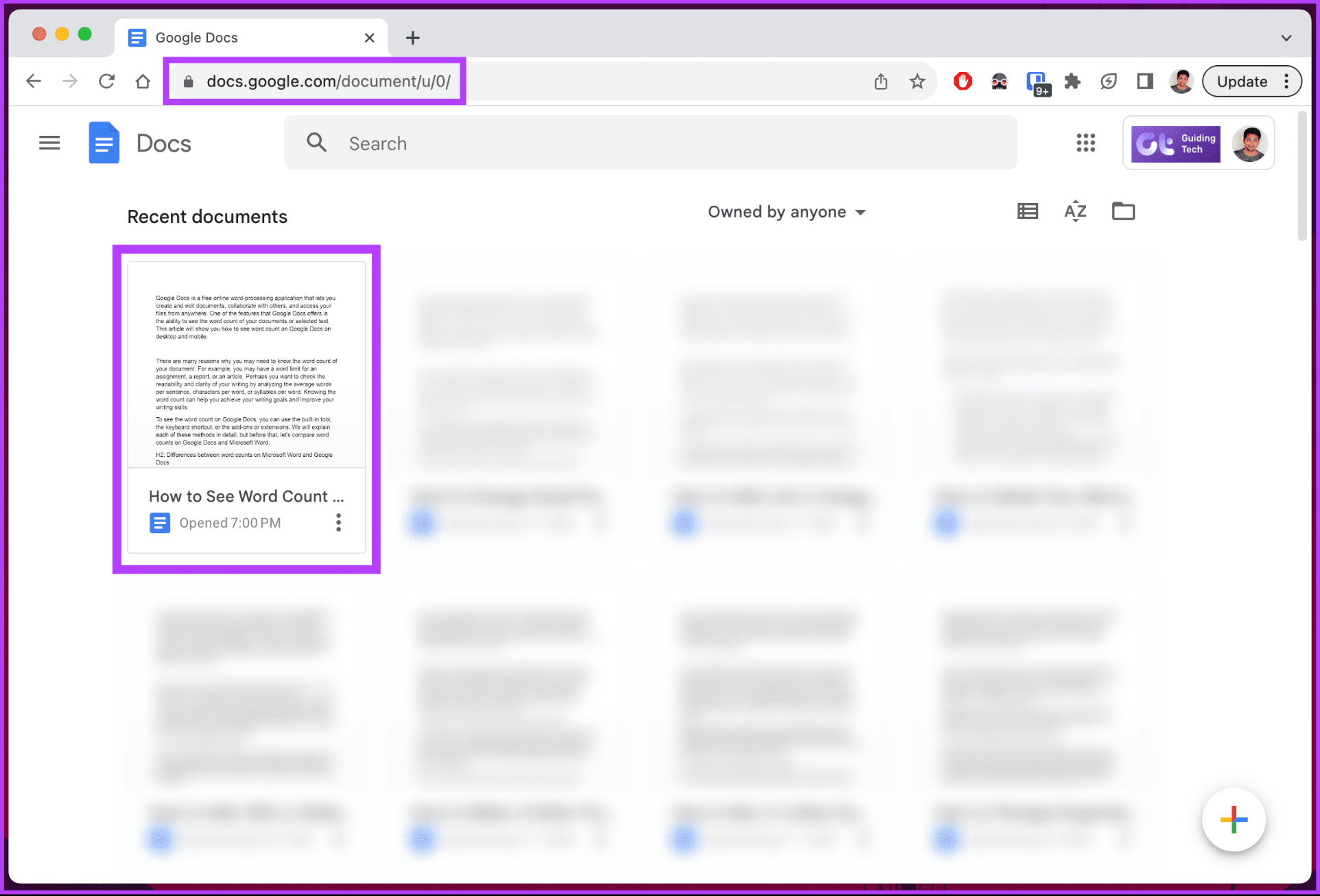

Шаг 1. Откройте Документы Google в предпочитаемом вами браузере и перейдите к документу.

Примечание. Если у вас установлены Документы Google в виде веб-приложения или вы используете ChromeOS, запустите его, перейдите к файлу документа и откройте его.

Перейти в Документы Google

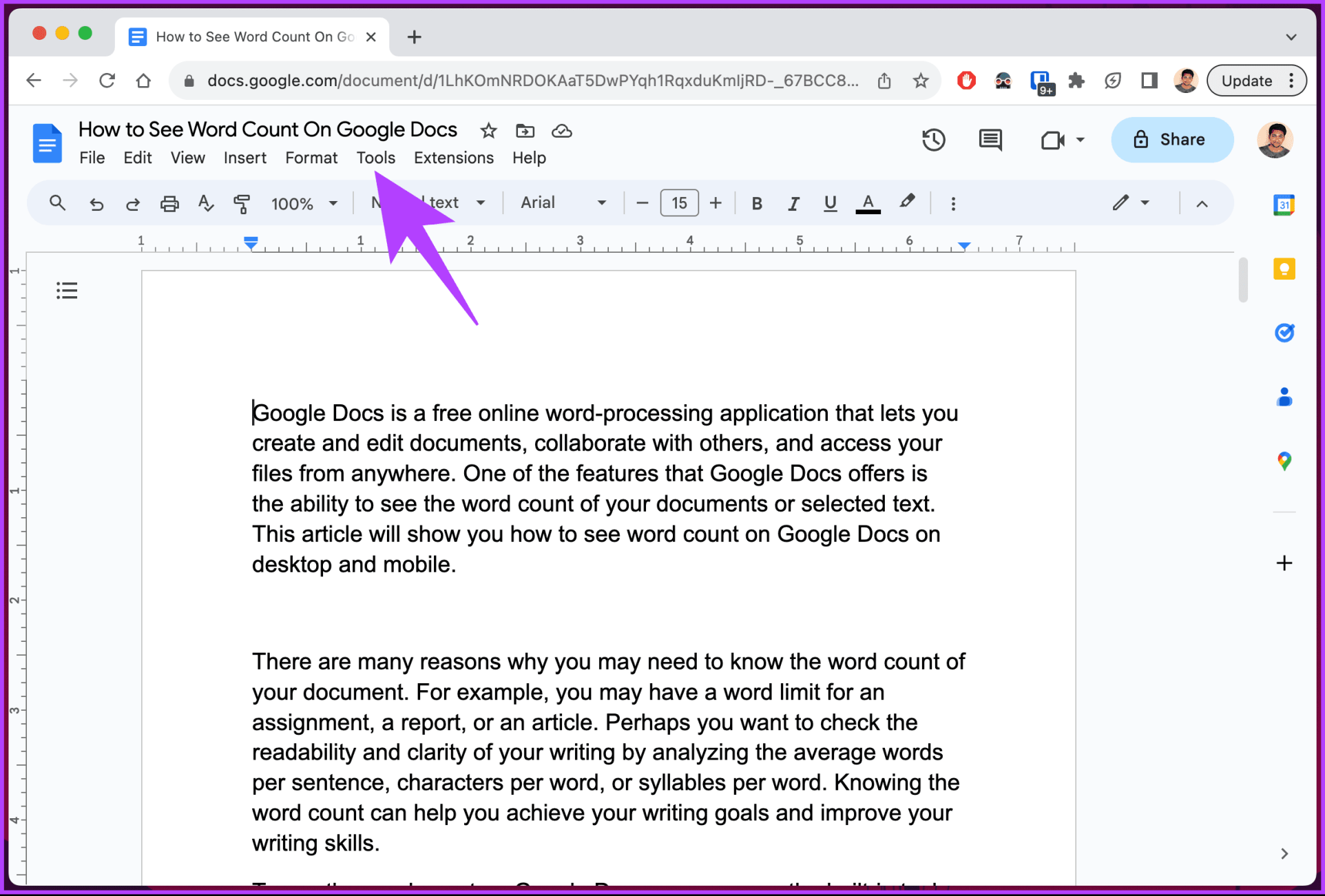

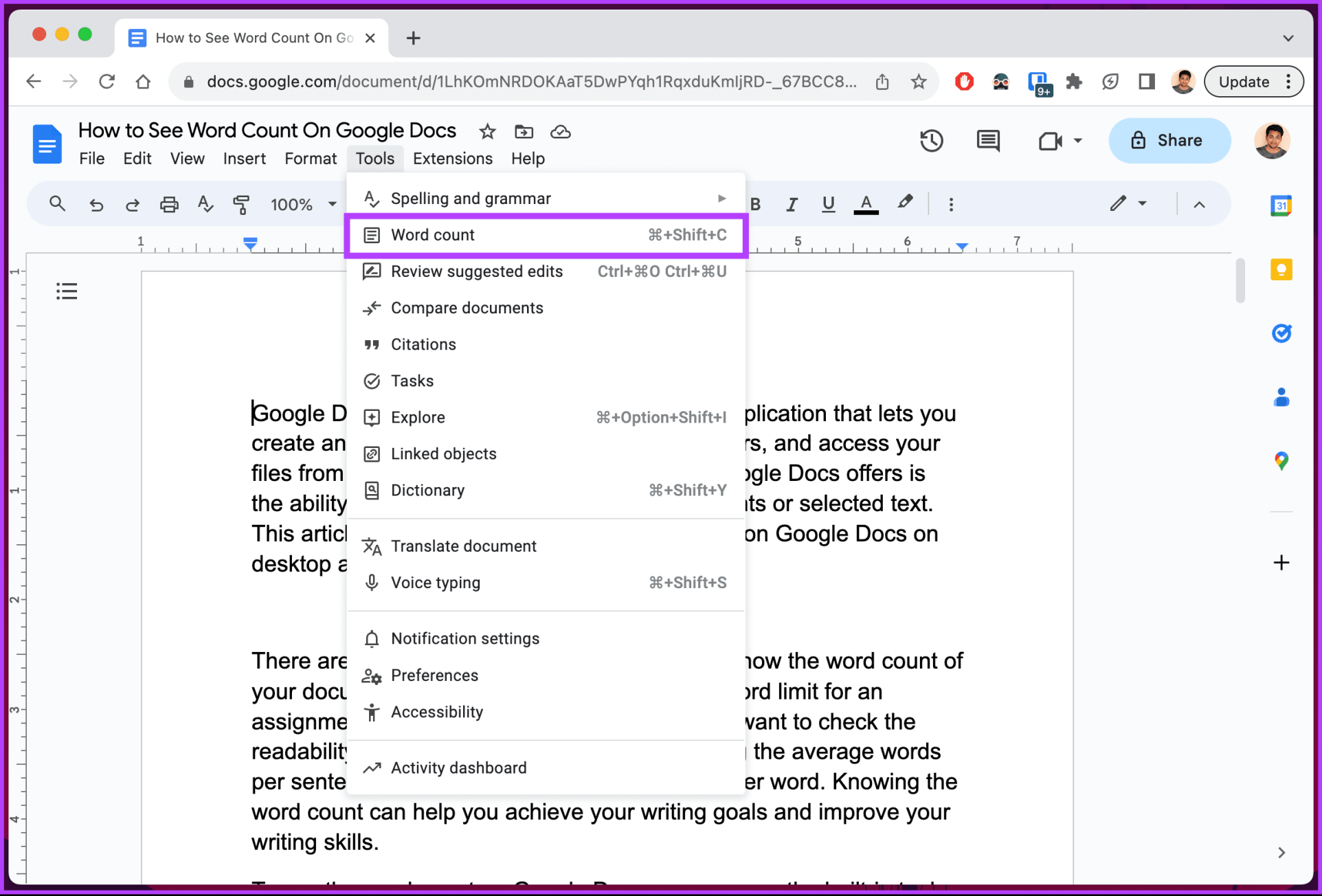

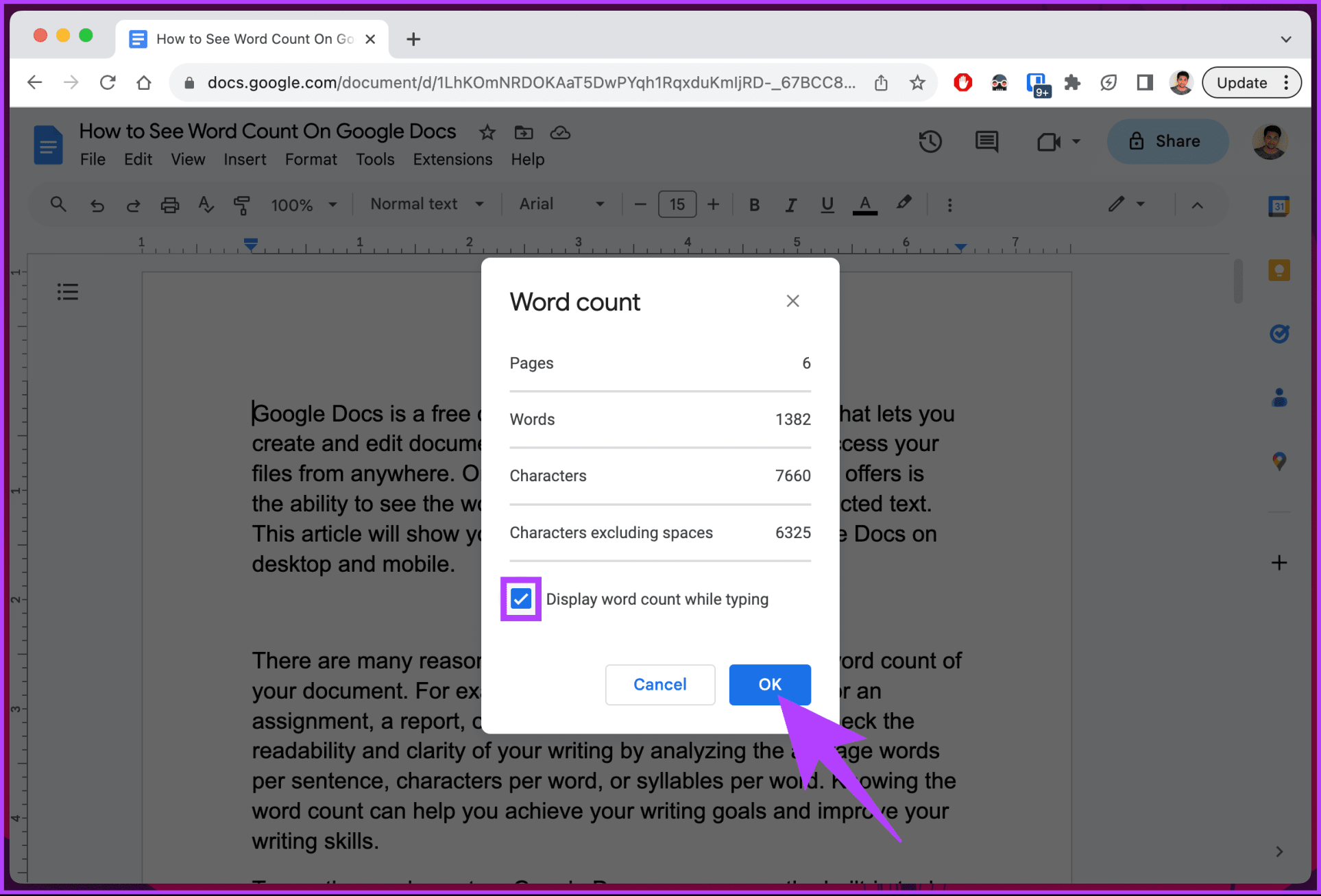

Шаг 2. Когда документ откроется, нажмите меню «Инструменты» на панели инструментов.

Шаг 3. В раскрывающемся меню выберите «Количество слов».

Вы увидите всплывающее окно с такой информацией, как текущее количество страниц, слов, символов и «Символов, исключая страницы».

Шаг 4. [Необязательно] Если вы хотите видеть количество слов во время набора текста, установите флажок «Отображать количество слов во время набора текста».

Шаг 5: Нажмите «ОК».

Вот и все. Теперь вы знаете количество символов в документе, над которым работаете.

2. Использование сочетаний клавиш

Как следует из названия, этот метод ничем не отличается от описанных выше, но вы пропускаете часть щелчка по панели инструментов и выбора параметров. Вот как:

Шаг 1. Перейдите в Документы Google в предпочитаемом вами браузере и перейдите к соответствующему документу.

Шаг 2. Как только вы перейдете к документу, нажмите сочетание клавиш Ctrl+Shift+C в Windows или Command+Shift+C на Mac.

Вот и все. Вы включили подсчет слов в документе на рабочем столе. Если подсчета слов недостаточно, вы можете использовать надстройки или расширения для улучшения функциональности.

3. Использование дополнений

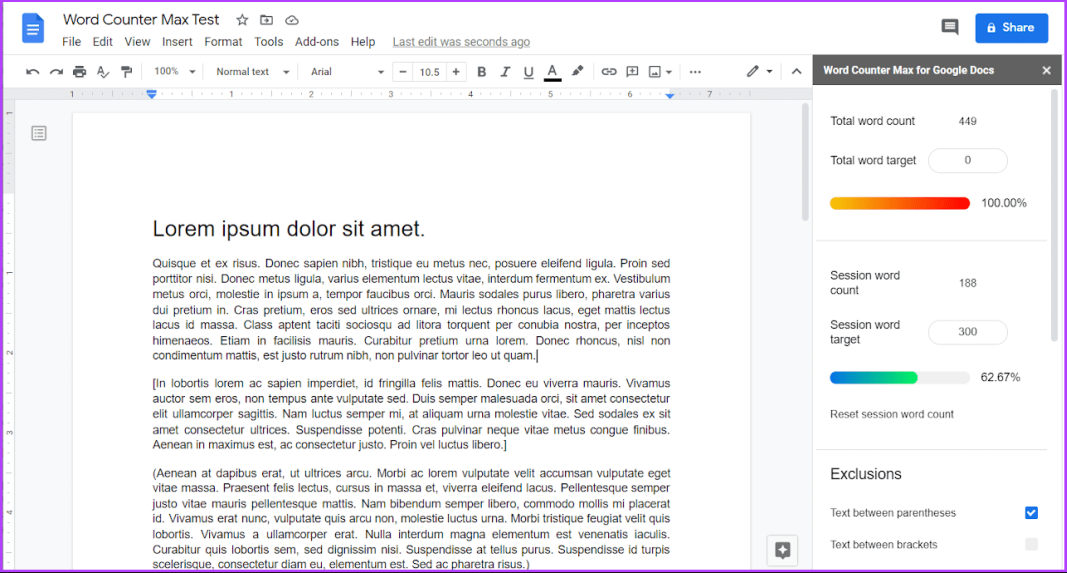

В Google Workspace Marketplace доступно множество надстроек; мы рекомендуем Word Counter Max. Это дополнение позволяет вам отслеживать количество слов в документе и количество слов, которые вы записываете за день, или устанавливать целевое количество слов для вашего письма.

Скачать Счетчик слов Макс

Более того, вы также можете настроить его и указать типы слов, которые следует исключить из подсчета.

4. Использование расширений Chrome

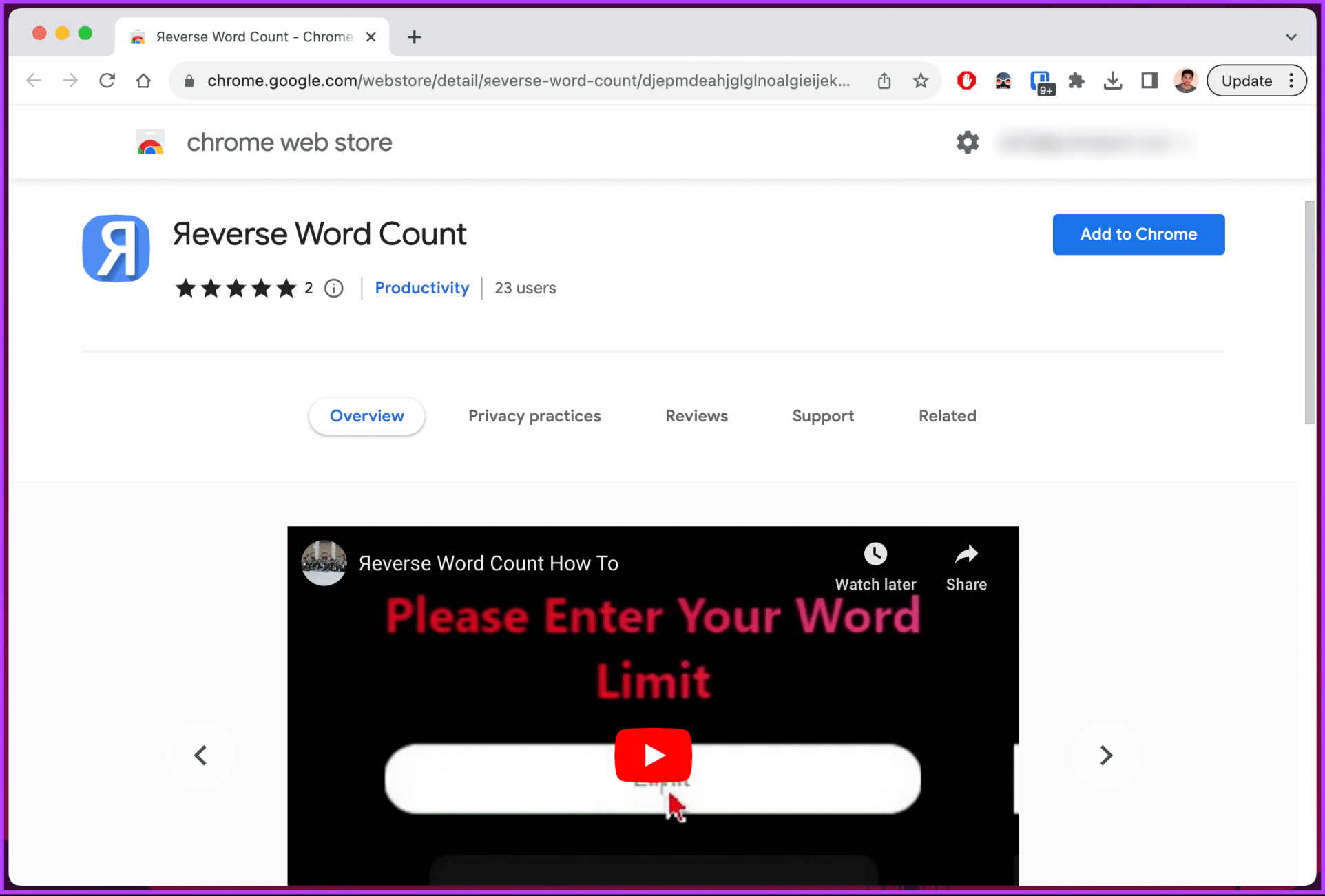

Как и в случае с надстройками, для отслеживания слов в документе доступно множество расширений, а именно «Обратный подсчет слов», «Счетчик слов плюс», «Подсчет символов» и так далее.

Одно из расширений, которые мы рекомендуем, — Reverse Word Count. Как следует из названия, это расширение устанавливает целевое количество слов, прежде чем вы начнете работать над документом, и отображает количество слов, оставшихся до завершения документа, что по сути противоположно тому, что делает встроенная опция.

Скачать обратный подсчет слов

Кроме того, счетчик слов удобно расположен вместо встроенного счетчика слов Google, обеспечивая легкий доступ и удобство использования. Это расширение удобно, если вы писатель или работаете с жестким лимитом слов.

Как узнать количество слов в Документах Google на Android или iOS

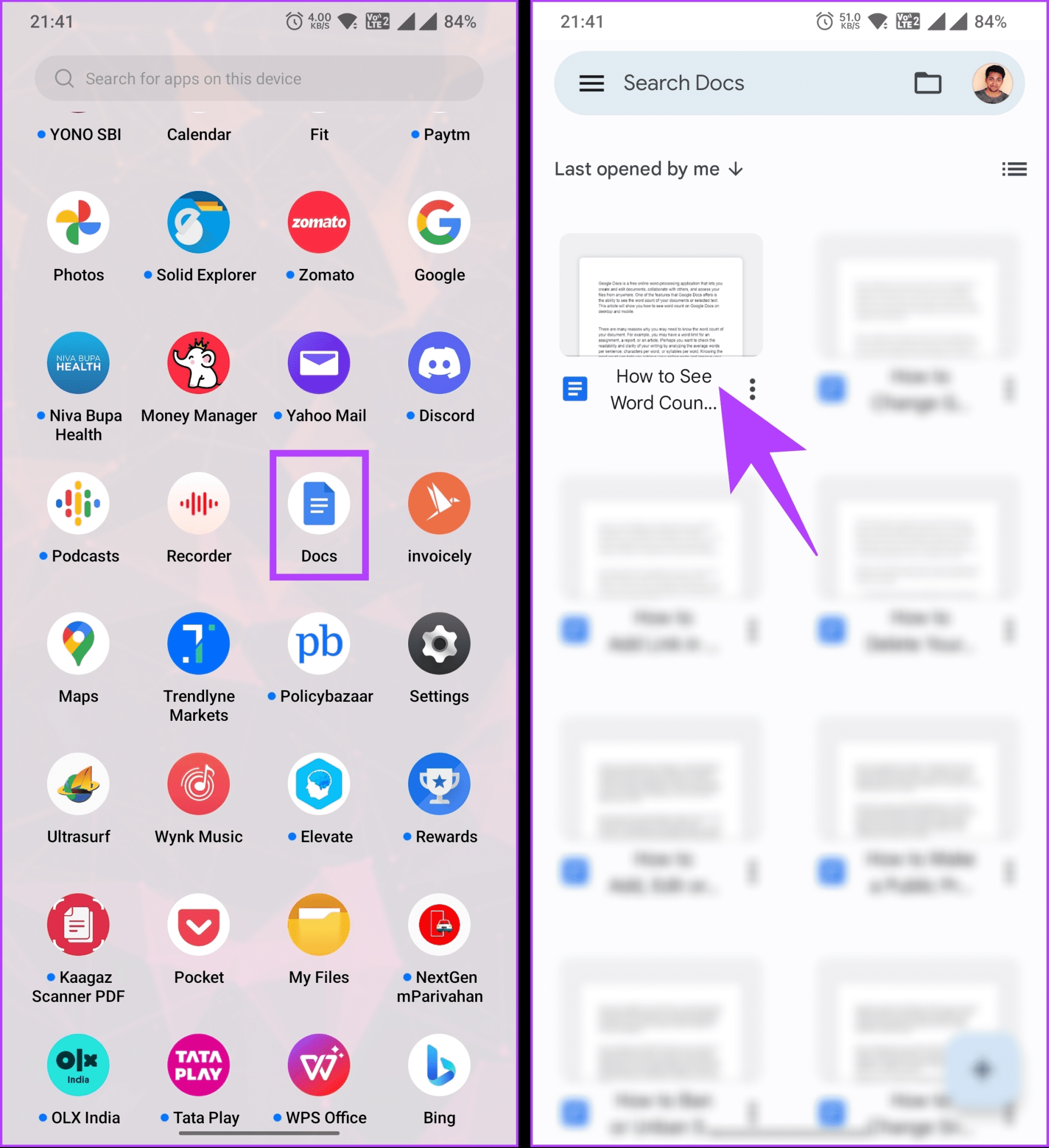

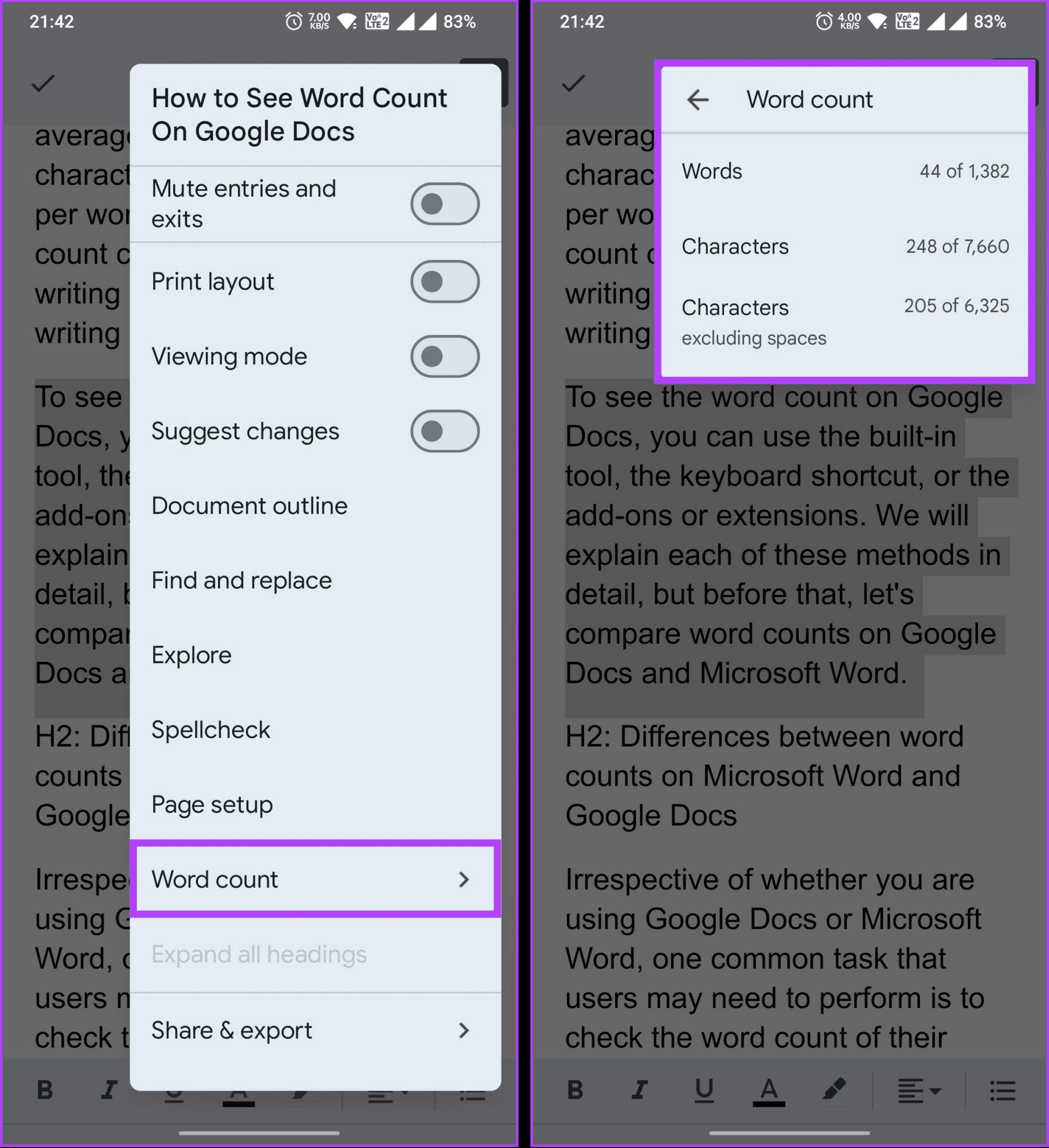

Подсчет слов также доступен на мобильном устройстве, как и на настольном компьютере. Действия одинаковы как для Android, так и для iOS. Для демонстрации мы будем использовать Android. Следуйте дальше.

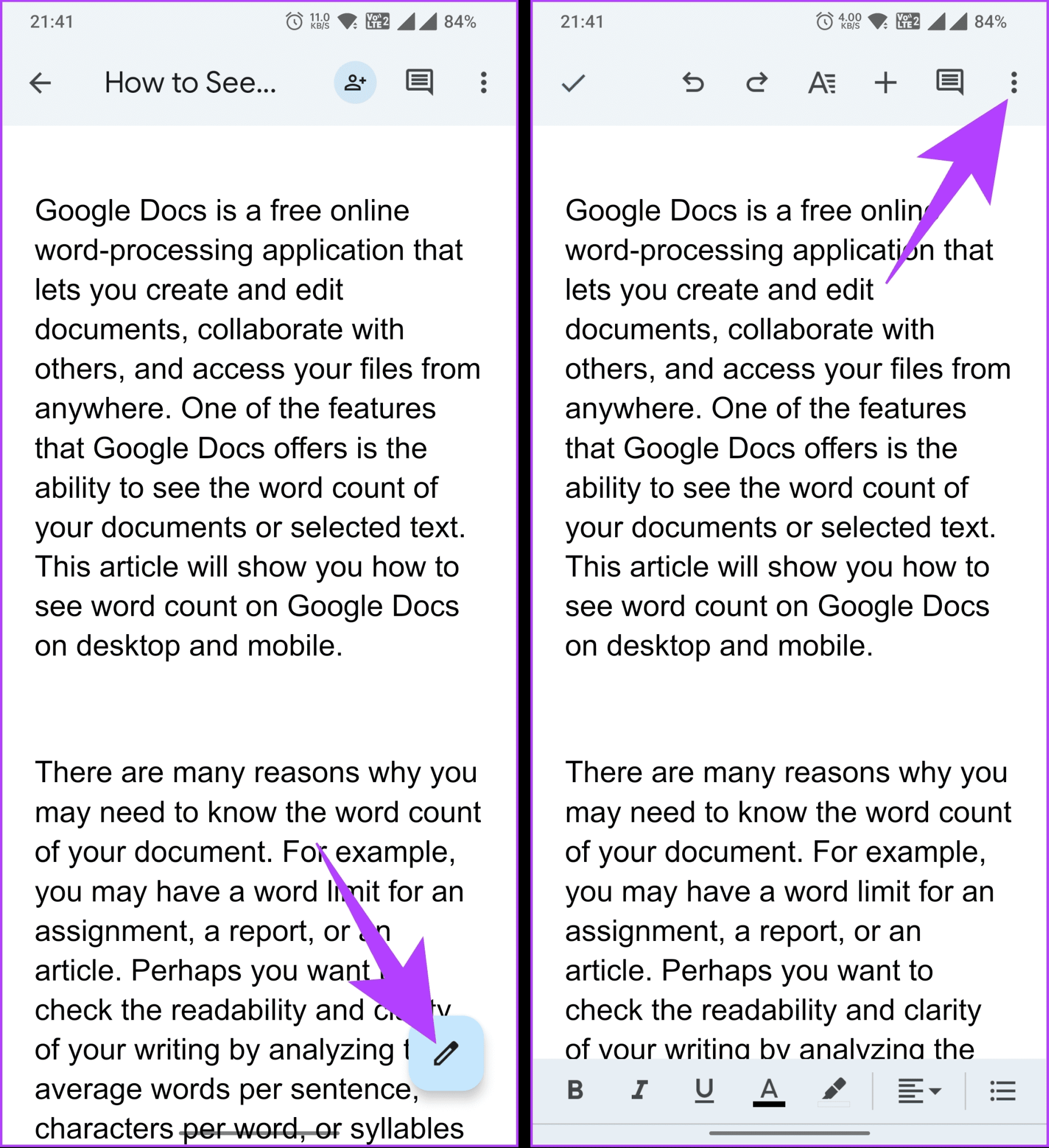

Шаг 1. Запустите приложение Google Docs и перейдите к документу, в котором вы хотите увидеть счетчик слов.

Шаг 2: Как только документ откроется, коснитесь значка плавающего карандаша (редактировать).

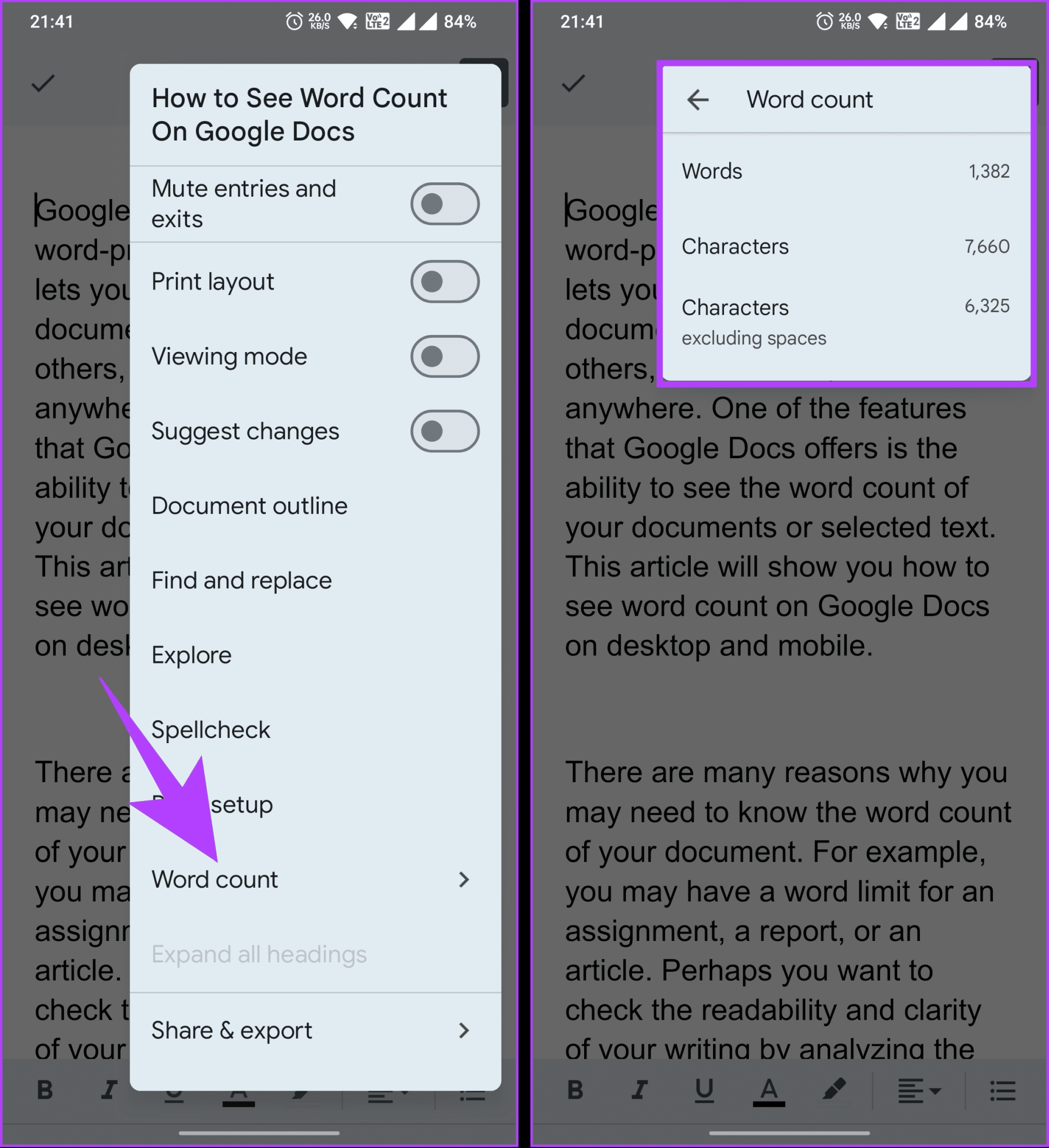

Шаг 3. В режиме редактирования нажмите трехточечный значок в правом верхнем углу.

Шаг 4. В раскрывающемся меню выберите «Количество слов».

Во всплывающем окне в правом верхнем углу отображаются такие сведения, как слова, символы и «Символы, исключая пробелы».

Вот и все. Теперь вы знаете количество символов вашего документа в Документах Google. Если вы хотите узнать количество слов не во всем документе, а в его части, продолжайте чтение.

Как узнать количество слов для определенного текста в Документах Google

Подсчет части слова в Документах Google прост и (почти) аналогичен проверке общего количества. Начнем с шагов.

На рабочем столе

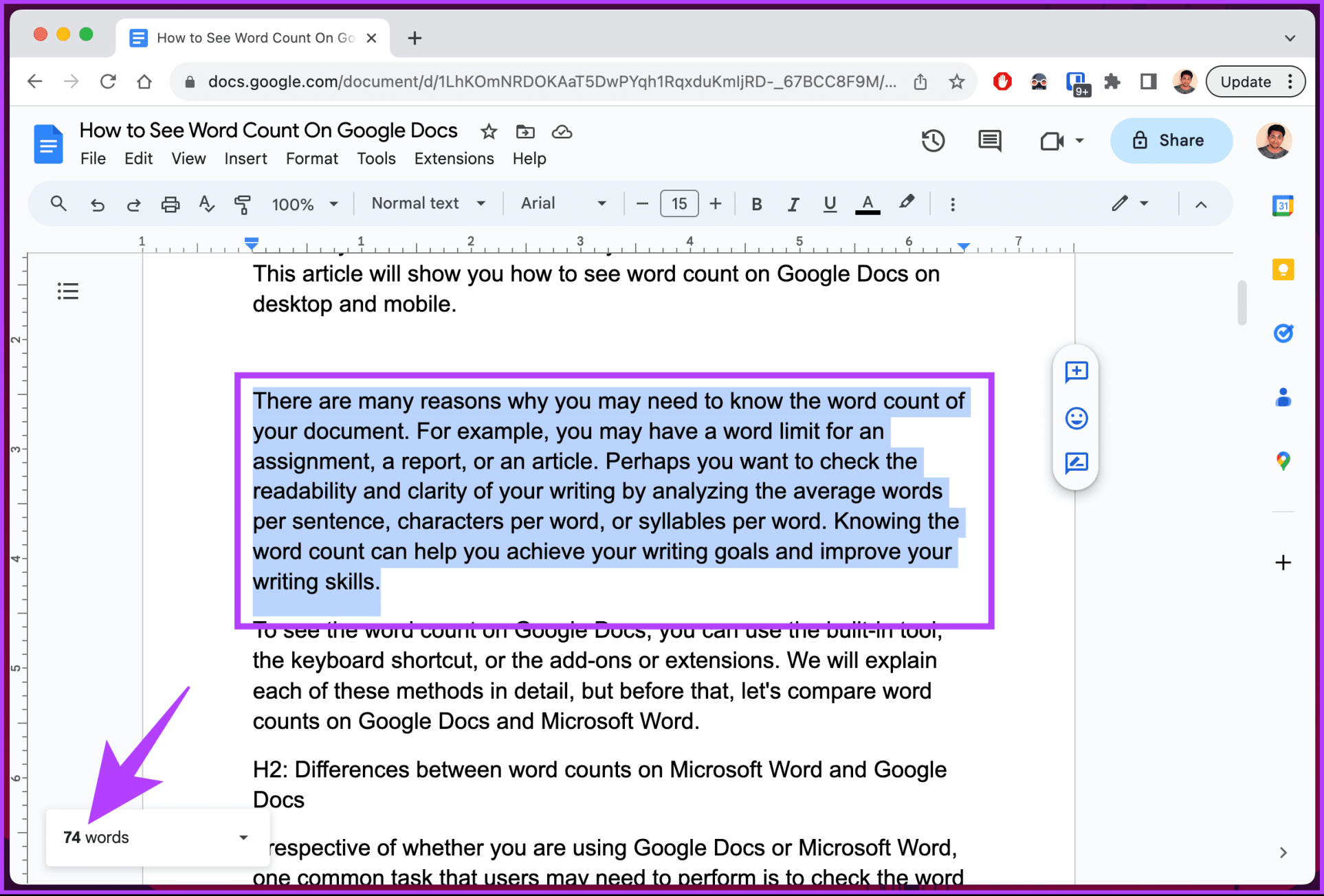

Шаг 1. Откройте Документы Google и перейдите к документу, в котором вы хотите проверить количество слов.

Шаг 2: Выделите текст, щелкнув и перетащив курсор.

Вы должны увидеть количество слов в выбранной части документа в левом нижнем углу. Если количество слов не отображается, выполните вышеупомянутые шаги и включите опцию подсчета слов.

В мобильном приложении Документов Google

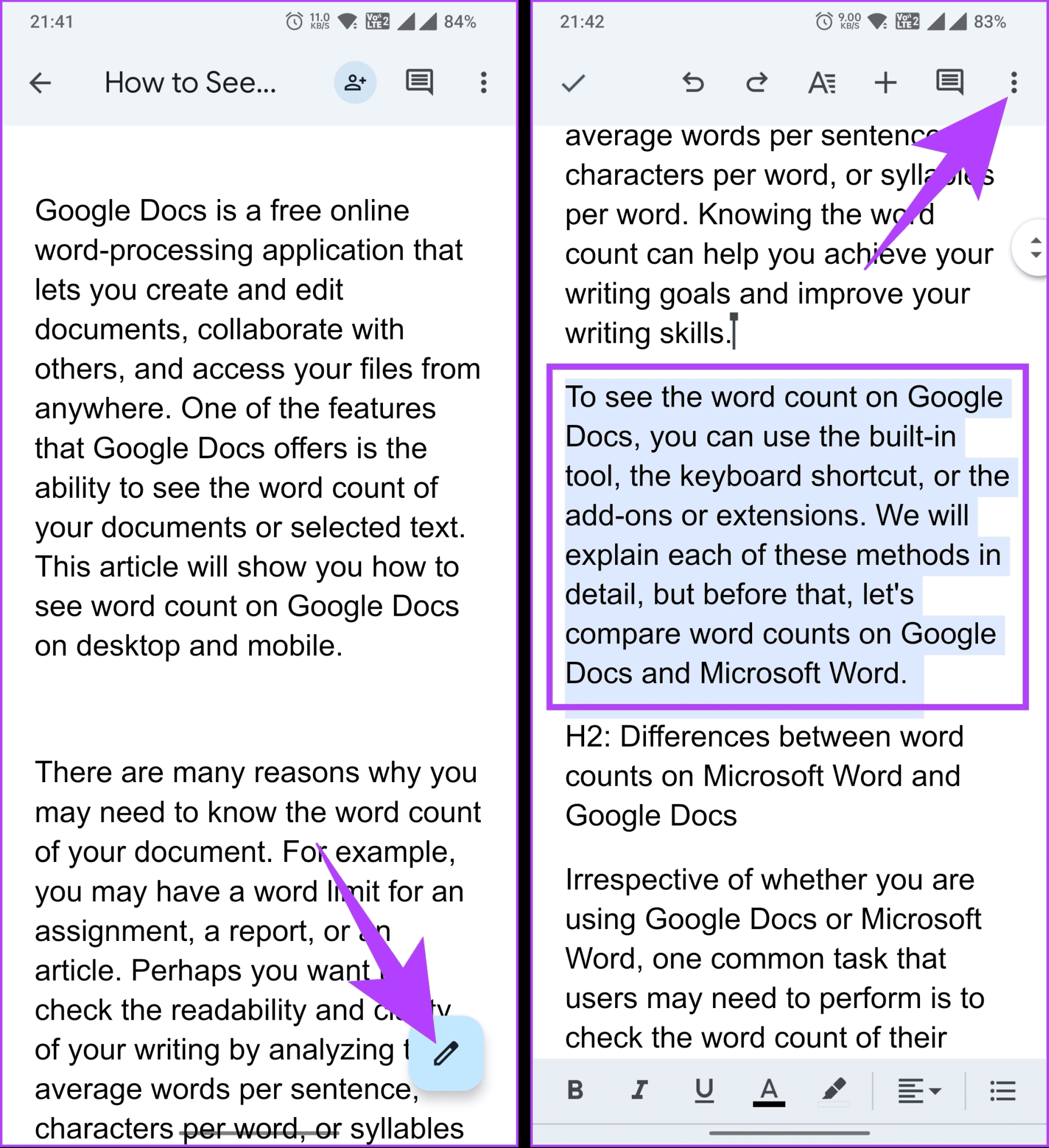

Шаг 1. Запустите приложение Google Docs на своем смартфоне и перейдите к документу, в котором вы хотите проверить количество слов.

Шаг 2: Коснитесь значка плавающего карандаша и войдите в режим редактирования.

Шаг 3. В режиме редактирования выделите текст, количество слов в котором вы хотите проверить, и нажмите трехточечный значок.

Шаг 4. Теперь выберите «Количество слов» в раскрывающемся меню.

В правом верхнем углу вы увидите всплывающее окно с такой информацией, как слова, символы и «Символы, исключая пробелы».

Вот и все. Вы знаете количество слов в выбранной части документа в Документах Google. Если у вас есть дополнительные вопросы, переходите к следующему разделу.

Часто задаваемые вопросы о проверке количества слов в Документах Google

1. Доступна ли функция подсчета слов в Google Sheets или Slides?

Google Sheets и Google Slides не поддерживают функцию подсчета слов. Однако есть некоторые обходные пути. Один из самых простых способов — загрузить такое расширение, как Word Count для Chrome, чтобы увидеть количество слов. Другой способ — загрузить презентацию в виде обычного текстового файла, скопировать и вставить текст и проверить количество слов.

2. Работает ли функция подсчета слов в автономном режиме?

Да, функция подсчета слов работает в Документах Google в автономном режиме. Вы можете выполнить шаги или методы, упомянутые в статье, чтобы включить эту опцию и отслеживать количество слов.

Следите за своими словами

Знание того, как проверить количество слов в Документах Google, может оказаться полезным. Мы надеемся, что это руководство помогло вам проверить количество слов в ваших документах.

2023-11-23T00:01:02

Вопросы читателей