- Samsung DeX позволяет подключить телефон к ПК или экрану (с помощью Miracast) и расширить его дисплей, одновременно давая вам возможность работать с ПК.

- Режим DeX можно включить как по беспроводной сети, так и по USB-проводу.

- Чтобы настроить DeX, убедитесь, что ваше устройство и ОС поддерживаются, а затем приступайте к установке приложения на ПК. Нажмите кнопку «DeX» на панели быстрой навигации вашего телефона, затем выберите устройство для подключения, запустите и разрешите соединение.

Если вы являетесь пользователем телефона Samsung, вам следует узнать, как подключить его к компьютеру с Windows и превратить экран в полноценный ПК с Android. Samsung DeX — это программное обеспечение, которое позволяет подключить устройство Samsung к компьютеру проводным или беспроводным способом и использовать его, как если бы это была автономная операционная система.

С Samsung DeX ваш мобильный телефон может стать мощным компьютером, и вы сможете запускать все приложения и программы Android с телефона на экран компьютера. В этом посте я покажу вам, как загрузить и настроить Samsung DeX, чтобы вы могли избавиться от ограниченного Phone Link и приложений Intel Unison и использовать фирменное программное обеспечение Samsung для подключения телефона к ПК и использования его в качестве мощного устройства.

Что такое Самсунг Декс?

Samsung DeX — это функция интеллектуального кастинга, поддерживаемая на некоторых устройствах Samsung, которая позволяет проецировать операционную систему Android вашего телефона на экран с поддержкой Miracast. DeX преобразует операционную систему Android и проецирует ее, как если бы это была автономная операционная система, работающая на вашем ПК.

Samsung DeX можно подключить как с помощью USB-кабеля, так и по беспроводной сети, при условии, что дисплей это поддерживает. При использовании беспроводного соединения экран и телефон должны быть подключены к одной сети. В противном случае для более стабильного соединения с минимальной задержкой рекомендуется использовать проводное соединение телефона и компьютера. Проводное соединение телефона и ПК Беспроводное соединение телефона и ПК

Проводное соединение телефона и ПК Беспроводное соединение телефона и ПК

Какие устройства поддерживают Samsung Dex?

Не все устройства Samsung поддерживают DeX. Однако большинство флагманских телефонов поддерживают его с 2018 года. Вот список смартфонов Samsung, поддерживающих Samsung Dex на момент написания этого поста:

- DeX Pad и DeX Station:

- серия S8

- серия S9

- серия S10

- серия S20

- серия S21

- серия S22

- серия S23

- Примечание8

- Примечание9

- Примечание 10 серии

- Примечание 20 серии

- Кабель DeX или кабель HDMI:

- серия S8

- серия S9

- серия S10

- серия S20

- серия S21

- серия S22

- серия S23

- Примечание 8

- Примечание 9

- Примечание 10 серии

- Примечание 20 серии

- Складывать

- Z-сгиб 2

- Z-сгиб 3

- Z-сгиб 4

- Z-сгиб 5

- А90 5G

- Вкладка S4

- Вкладка S5e

- Вкладка Актив Про

- Вкладка S6

- Вкладка серии S7

- Вкладка серии S8

- Серия Tab S9 (кроме Tab S9 FE)

- Вкладка Активная 3

- Беспроводное DeX с телевизором/монитором:

- серия S9

- серия S10

- серия S20

- серия S21

- серия S22

- серия S23

- Примечание 9

- Примечание 10 серии

- Примечание 20 серии

- Складывать

- Z-сгиб 2

- Z-сгиб 3

- Z-сгиб 4

- А90 5G

- Вкладка S5e

- Вкладка S6

- Вкладка серии S7

- Вкладка серии S8

- Серия Tab S9 (кроме Tab S9 FE)

- Вкладка Активная 3

- DeX на ПК:

- серия S9

- серия S10

- серия S20

- серия S21

- серия S22

- серия S23

- Примечание 9

- Примечание 10 серии

- Примечание 20 серии

- Складывать

- Z-сгиб 2

- Z-сгиб 3

- Z-сгиб 4

- А90 5G

Чтобы получить последний список поддерживаемого оборудования Samsung, см. официальный сайт Самсунг.

Поддержка Samsung DeX зависит не только от аппаратного обеспечения — имеет значение и операционная система ПК. Ранее Windows 7 также поддерживала Samsung DeX. Однако версия для этого была снята с производства. Теперь Samsung DeX можно установить только на Windows 10 и Windows 11.

Настройте Samsung DeX

-

Начните с загрузки Samsung DeX с сайта сайт компании Samsung. Скачать Samsung DeX

Скачать Samsung DeX

-

После загрузки запустите исполняемый файл. Запустится мастер установки.

-

Согласитесь с условиями лицензирования и нажмите кнопку Следующий.

Согласен с условиями лицензии

Согласен с условиями лицензии

-

Теперь нажмите Установить. Установите Samsung DeX для ПК

Установите Samsung DeX для ПК

Samsung DeX начнет установку.

-

После установки закройте установщик.

-

Подключите устройство Samsung с помощью провода DeX. Если вы планируете использовать беспроводное соединение, убедитесь, что оба устройства находятся в одной сети.

-

На устройстве Samsung откройте панель быстрого доступа и нажмите «ДеХ” кнопка.

Нажмите DeX

Нажмите DeX

-

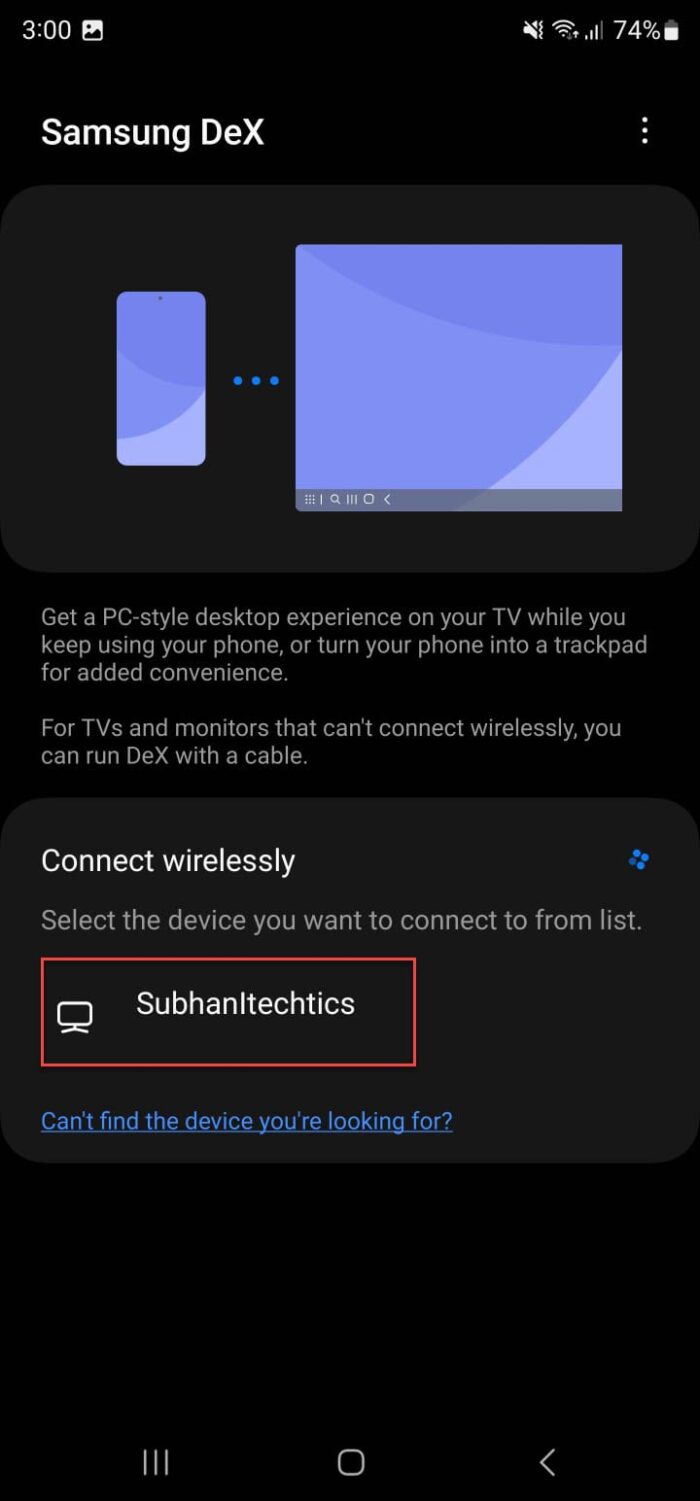

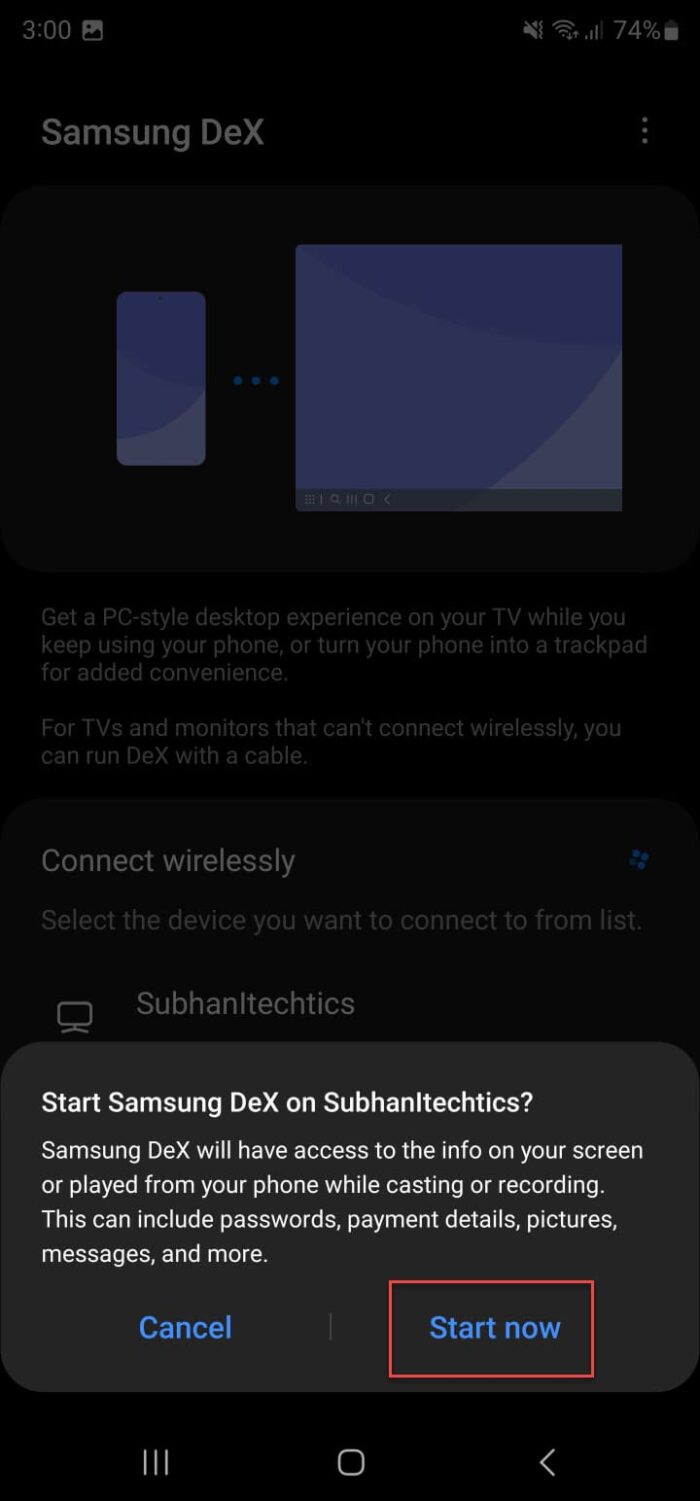

(В случае беспроводного подключения) Выберите устройство для подключения. Подключиться к устройству

Подключиться к устройству

-

Теперь нажмите «Начать сейчас». Запустите Samsung DeX

Запустите Samsung DeX

-

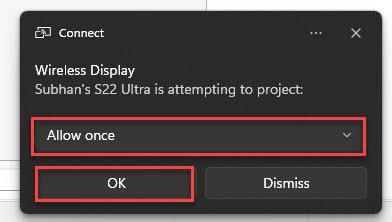

Теперь на экране ПК выберите разрешения и нажмите Позволять.

Разрешить подключение с ПК

Разрешить подключение с ПК

-

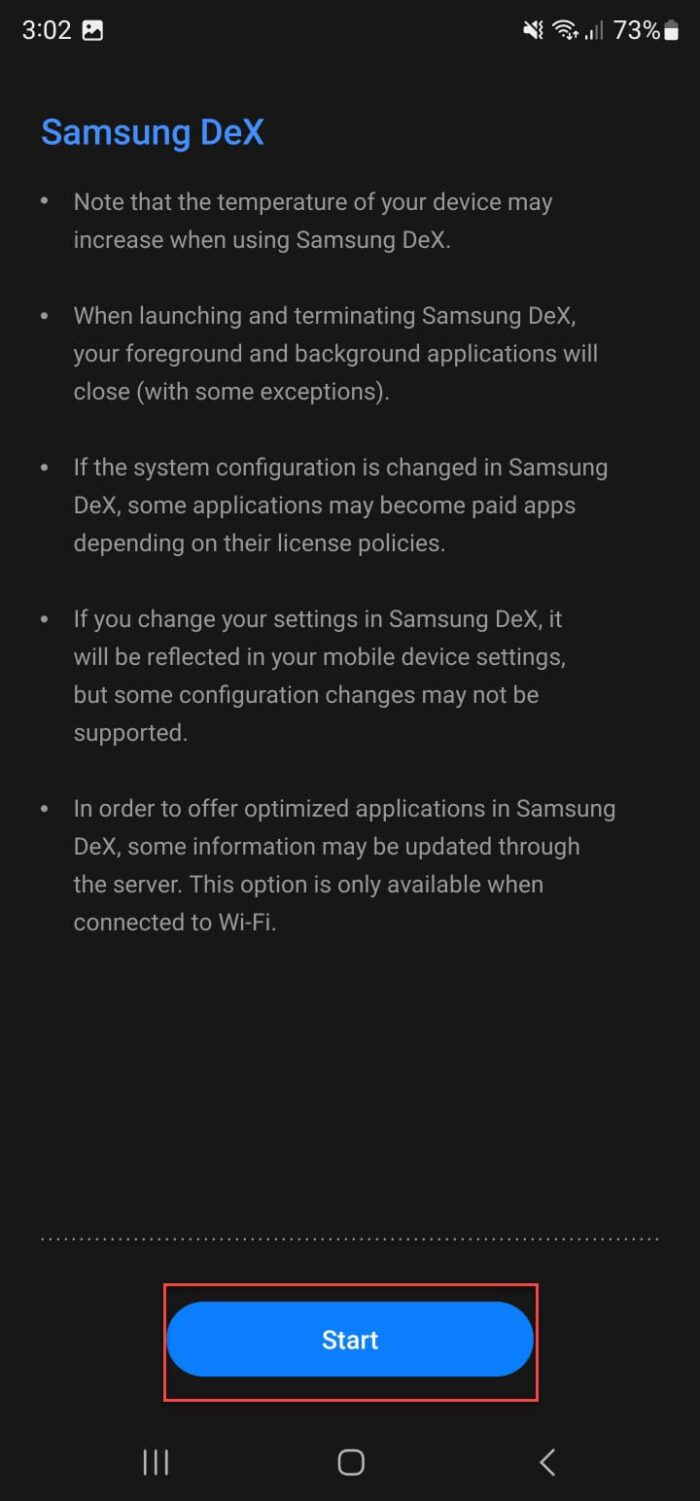

Вернувшись на устройство Samsung, нажмите Начинать. Начать кастинг

Начать кастинг

После выполнения описанных выше шагов экран мобильного телефона расширится до экрана компьютера, как показано на изображении ниже: Управление Samsung DeX на экране ПК

Управление Samsung DeX на экране ПК

Отсюда вы можете получить все возможности ПК, используя экран мобильного телефона в качестве сенсорной панели для управления мышью. Теперь вы можете запускать все приложения и программы и выполнять на большом экране те же функции, что и на телефоне.

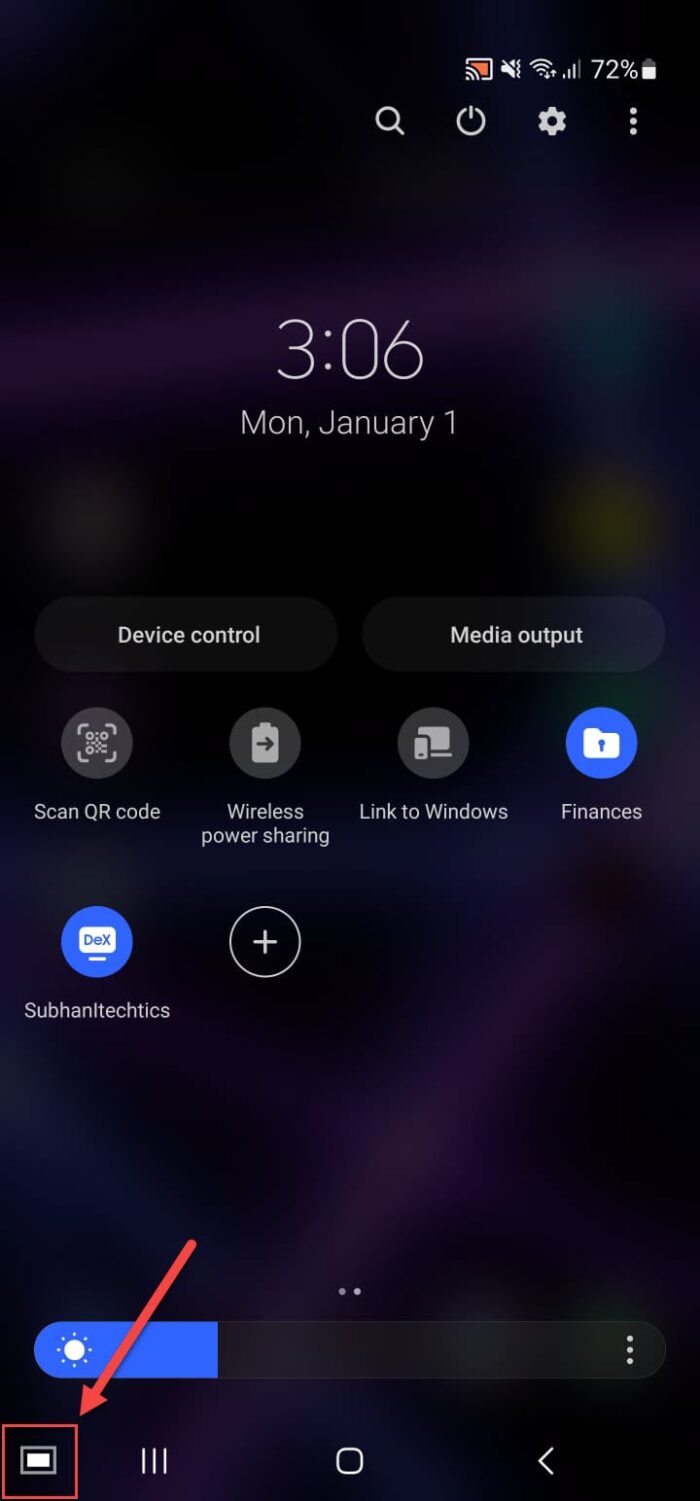

При подключении через Samsung DeX к ПК или экрану вы можете использовать экран мобильного телефона в качестве тачпада. Чтобы задействовать тачпад, щелкните крошечное окошко в левом нижнем углу экрана.

Используйте телефон в качестве тачпада во время подключения Samsung DeX

Используйте телефон в качестве тачпада во время подключения Samsung DeX

Экран вашего телефона станет почти пустым, на нем будет отображаться только несколько кнопок и сетка, что облегчит наведение мыши на экран, используя телефон в качестве сенсорной панели.

Если вы хотите использовать свой телефон как обычный телефон, не разрывая соединение DeX, дважды нажмите кнопку «X» на экране. Если вы хотите завершить соединение DeX, просто нажмите кнопку «DeX» на панели быстрой навигации. Завершить соединение DeX

Завершить соединение DeX

Для чего можно использовать Samsung DeX?

Технически, Samsung DeX можно использовать для любых действий на телефоне, для которых требуется экран. Конечно, он не идеален для телефонных звонков, но видеозвонки с помощью соединения DeX расширяют возможности крошечного телефона на большом экране ПК. При этом нецелесообразно постоянно держать телефон подключенным к ПК с помощью DeX. Если да, то вам лучше инвестировать в ноутбук. Так для чего же следует использовать DeX?

Samsung Dex — отличный инструмент для людей, которые обычно работают со своих телефонов. Создание презентаций, редактирование листов Excel и сортировка PDF-файлов лучше выполнять в режиме DeX, а не непосредственно на телефоне.

Подводя итог, можно сказать, что режим DeX идеально подходит для ситуаций, когда необходимо повысить производительность без необходимости повсюду носить с собой ноутбук. Кроме того, всю работу можно сохранить прямо на телефоне и поделиться ею по электронной почте, Bluetooth, NFC, Wi-Fi Direct и Nearby Sharing. DeX предоставит вам все возможности ПК, но без громоздкости.

Однако, чтобы максимально эффективно использовать возможности телефона в режиме DeX, вам может потребоваться дополнительная помощь со стороны определенных аксессуаров для телефона.

Рекомендуемые аксессуары для Samsung DeX

Станция DeX (слева) и панель DeX (справа)

Станция DeX (слева) и панель DeX (справа)

Если вы хотите максимизировать свою производительность при использовании режима Samsung DeX, вам следует подключить к телефону клавиатуру и мышь. Но как подключить мышь и клавиатуру к телефону Samsung, если у него есть только USB-адаптер Type-C?

Этого можно добиться с помощью «DeX Pad» и «DeX Station». Оба этих устройства являются продуктами Samsung, призванными облегчить вашу жизнь. Это централизованные концентраторы с портом Type-C, к которому подключен ваш телефон, и другими портами, например портами USB A, для дополнительного подключения периферийных устройств.

При использовании любого из этих устройств вы можете подключить ключ или провод мыши/клавиатуры непосредственно к панели DeX или станции, пока он подключен к DeX для ПК. Это сделает навигацию мышью и ввод символов намного удобнее, чем использование экрана телефона для управляемой навигации.

Обратите внимание, что рынок заполнен похожими продуктами, которые также можно использовать для тех же целей. Однако мы рекомендуем использовать устройства Samsung, оптимизированные и предназначенные для работы в режиме DeX.

Еда на вынос

Большинство устройств Samsung, поддерживающих DeX, являются флагманами и, следовательно, обладают мощным процессором, быстрой и достаточной памятью. Лучший способ окупить свои деньги от этих устройств — использовать их в режиме DeX и заменить (хотя бы частично) свои ноутбуки для повседневных задач.

2024-01-24T18:04:08

Tips and Tricks

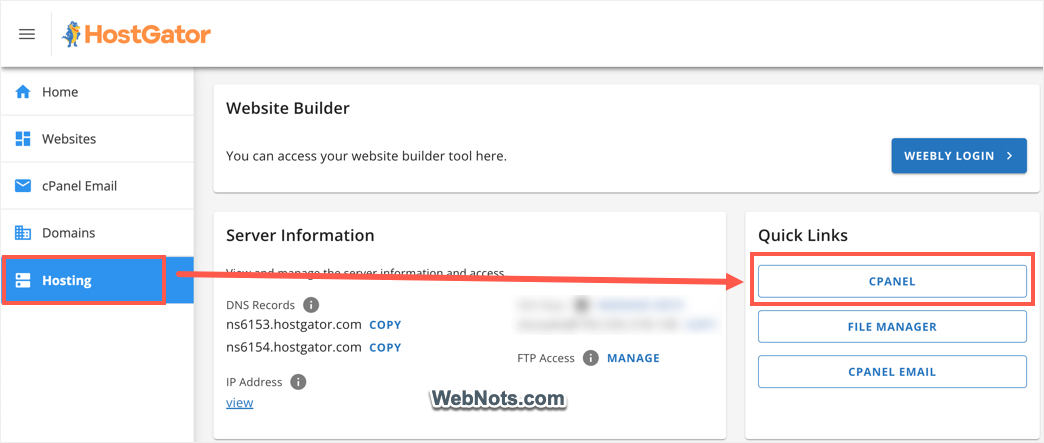

Откройте cPanel в HostGator

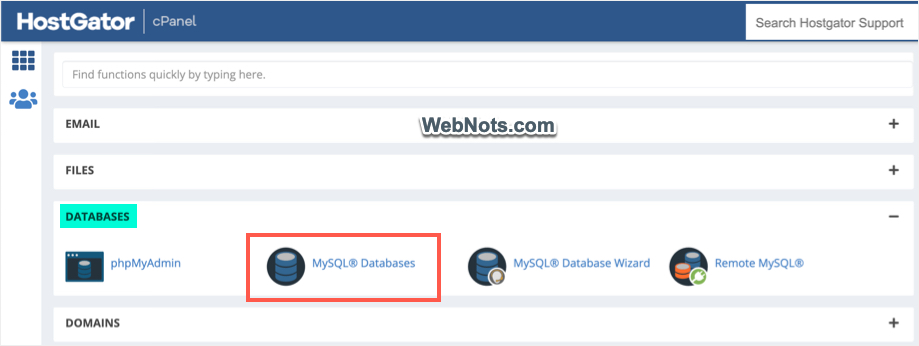

Откройте cPanel в HostGator Откройте приложение MySQL Databases. Шаг 2. Создание новой базы данных

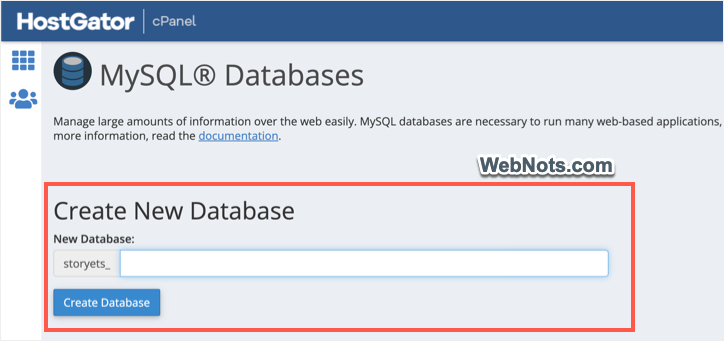

Откройте приложение MySQL Databases. Шаг 2. Создание новой базы данных Создать новую базу данных MySQL

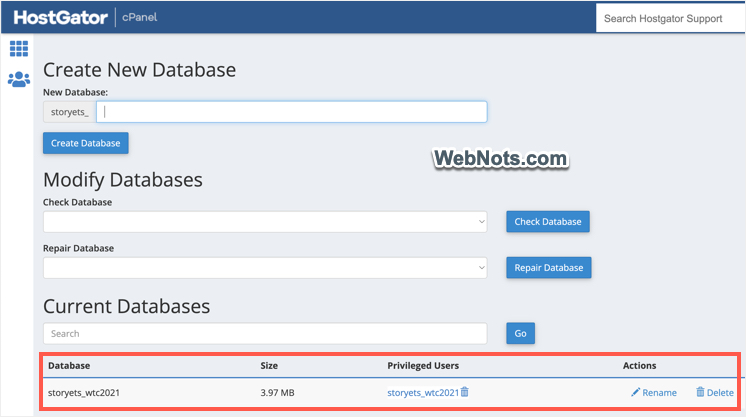

Создать новую базу данных MySQL Проверка созданной базы данных. Шаг 3. Создание нового пользователя

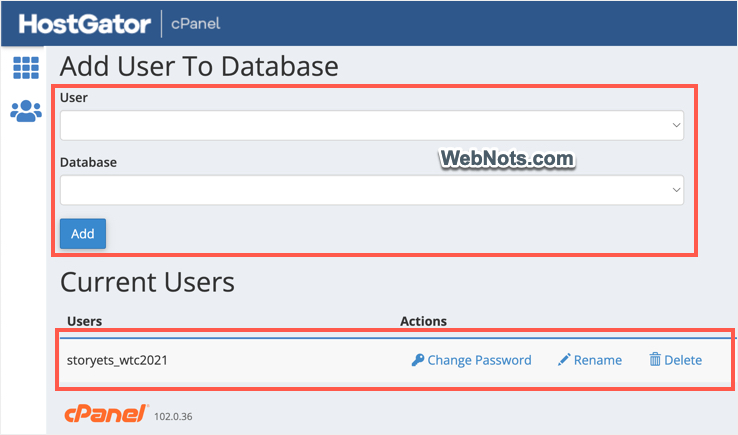

Проверка созданной базы данных. Шаг 3. Создание нового пользователя Создание пользователя для базы данных. Шаг 4. Соединение имени пользователя и базы данных.

Создание пользователя для базы данных. Шаг 4. Соединение имени пользователя и базы данных. Добавить пользователя в базу данных

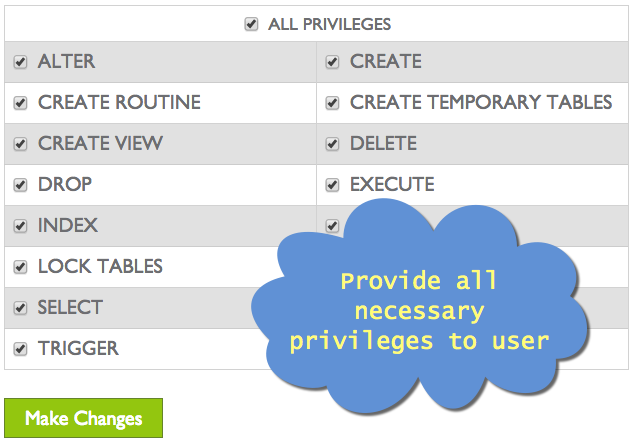

Добавить пользователя в базу данных Предоставьте привилегии пользователю базы данных

Предоставьте привилегии пользователю базы данных Ввод данных базы данных во время установки WordPress

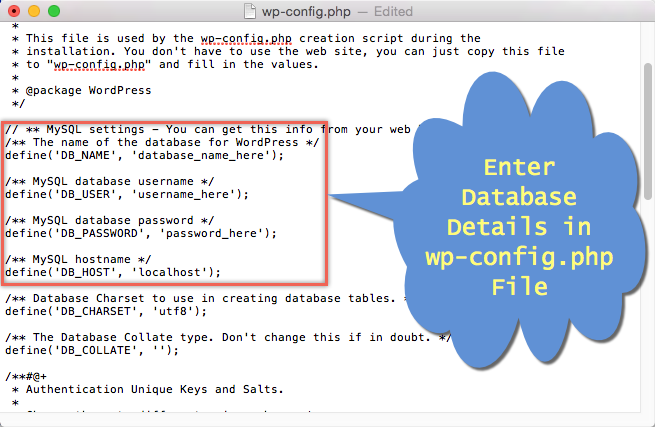

Ввод данных базы данных во время установки WordPress Изменить php-файл wp-config

Изменить php-файл wp-config Ошибка при установке соединения с базой данных

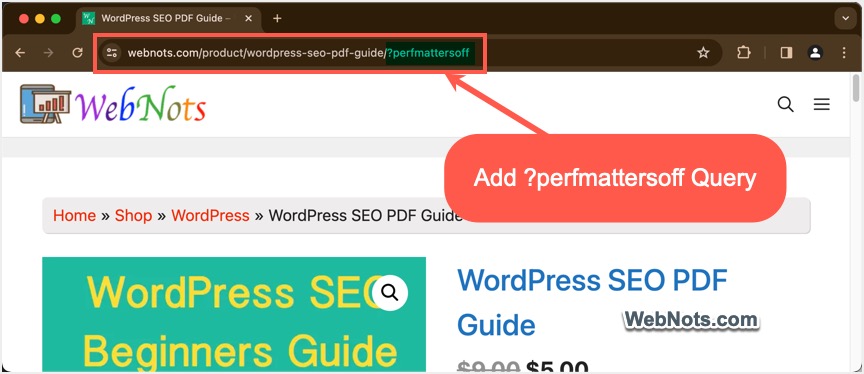

Ошибка при установке соединения с базой данных Обход Perfmatters с помощью запроса ?perfmattersoff

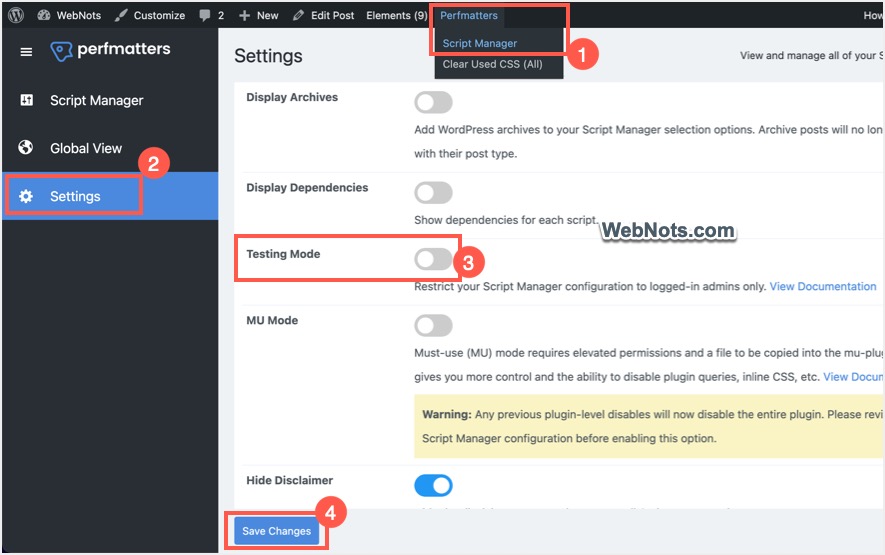

Обход Perfmatters с помощью запроса ?perfmattersoff Включить режим тестирования для диспетчера сценариев Perfmatters

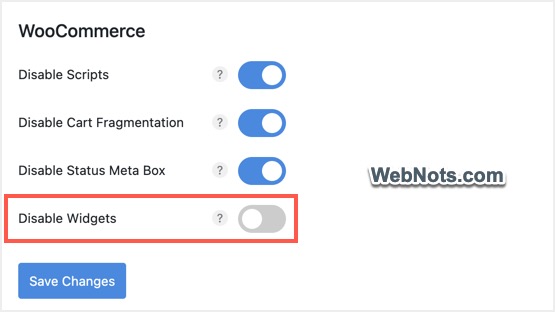

Включить режим тестирования для диспетчера сценариев Perfmatters Выключить Отключить виджеты WooCommerce

Выключить Отключить виджеты WooCommerce Откройте свой профиль в Facebook

Откройте свой профиль в Facebook Откройте журнал активности в браузере

Откройте журнал активности в браузере Доступ к истории просмотра Facebook в браузере

Доступ к истории просмотра Facebook в браузере Найдите просмотренные видео на Facebook через браузер

Найдите просмотренные видео на Facebook через браузер Удаление определенных видеозаписей из истории просмотра на сайте Facebook.

Удаление определенных видеозаписей из истории просмотра на сайте Facebook. Очистить всю историю просмотренных видео на сайте Facebook.

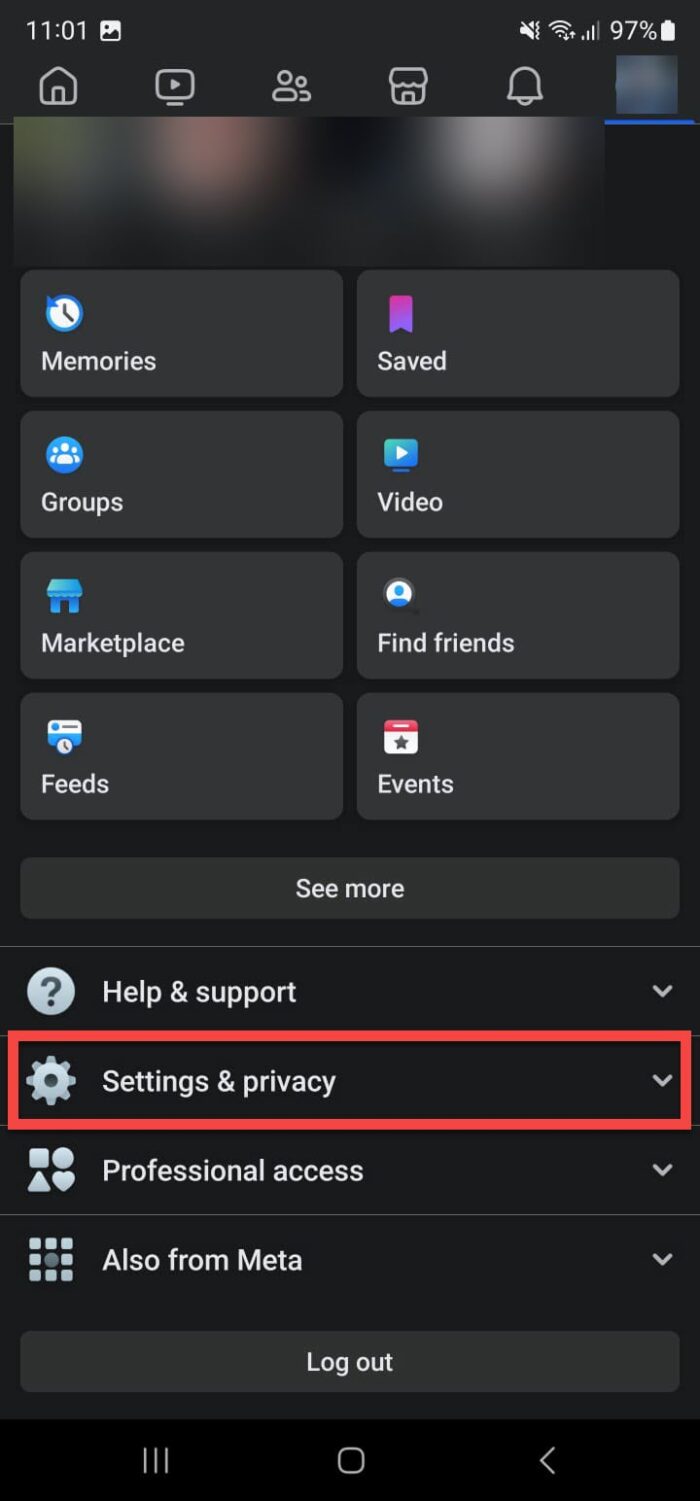

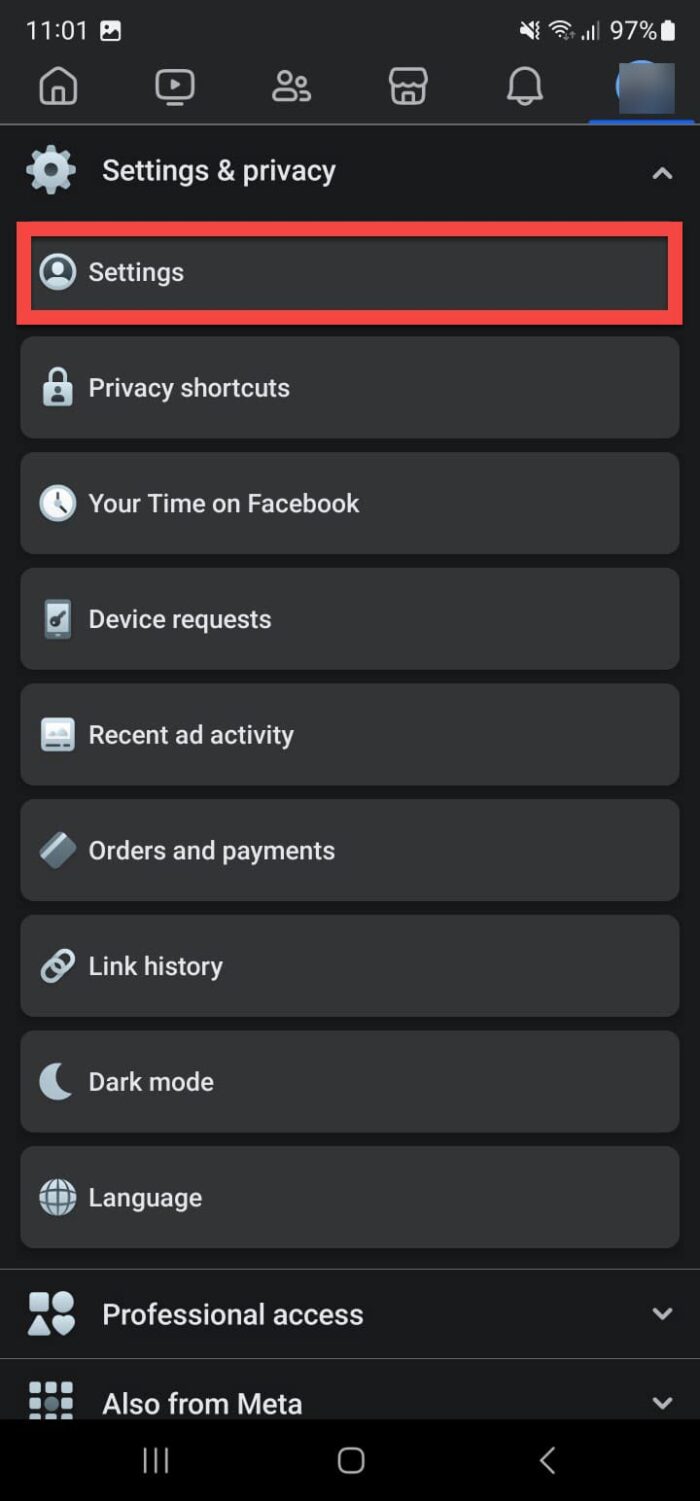

Очистить всю историю просмотренных видео на сайте Facebook. Разверните Настройки и конфиденциальность

Разверните Настройки и конфиденциальность Нажмите Настройки

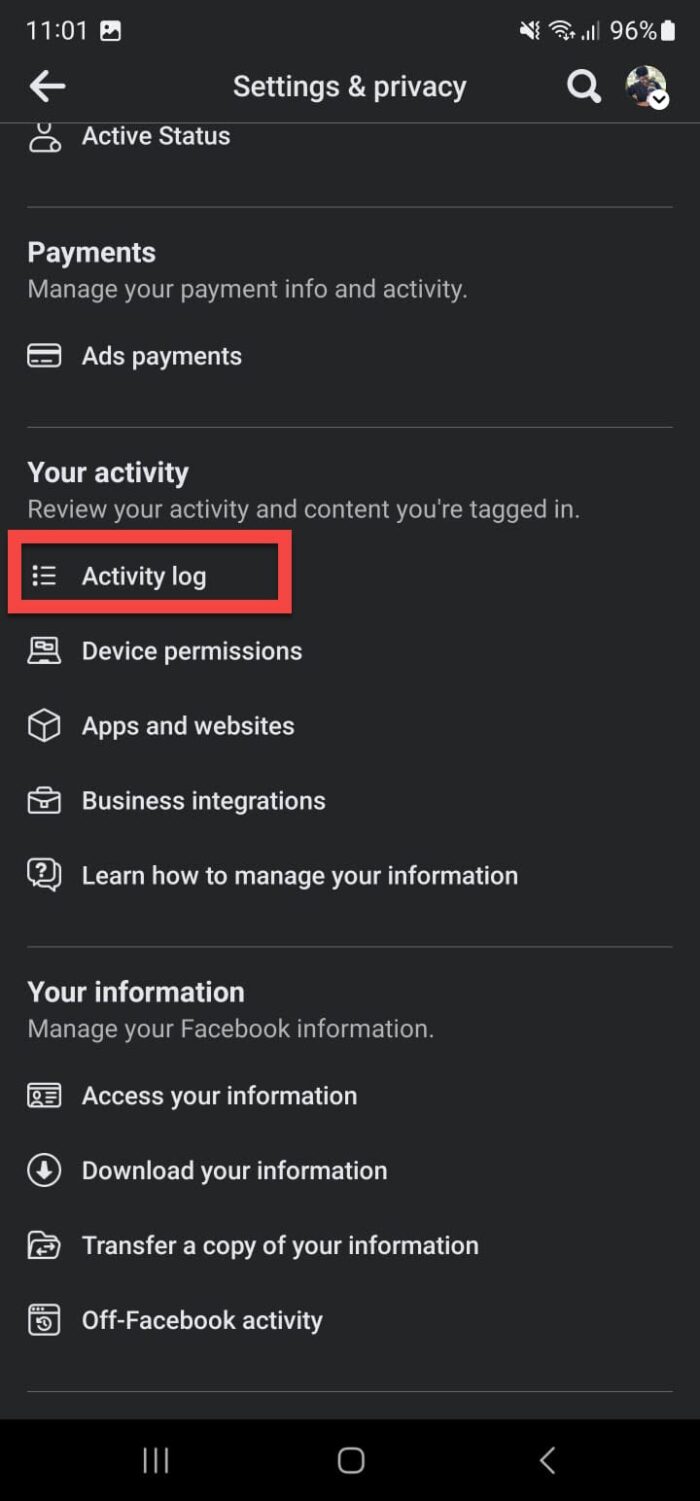

Нажмите Настройки Откройте журнал активности

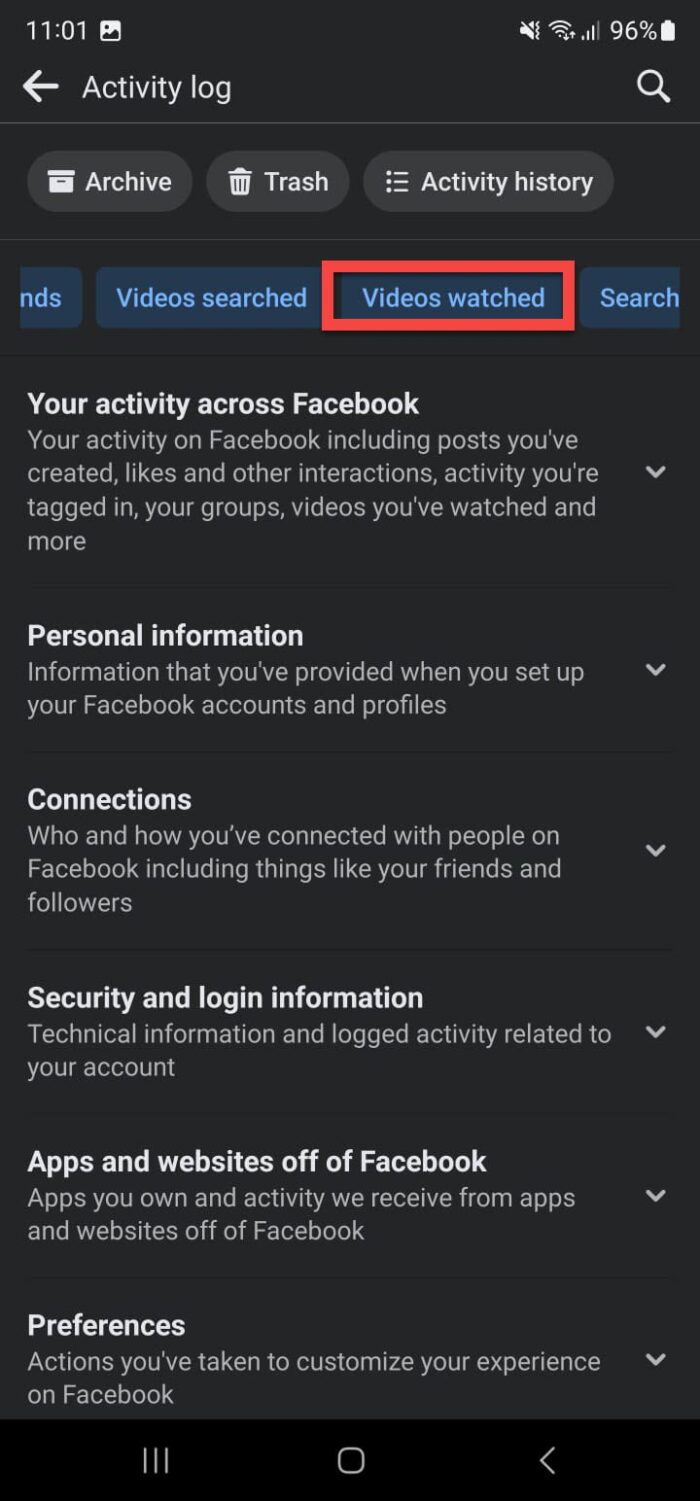

Откройте журнал активности Прокрутите фильтры и выберите «Просмотренное видео».

Прокрутите фильтры и выберите «Просмотренное видео». Просмотр истории просмотра Facebook в мобильном приложении Facebook

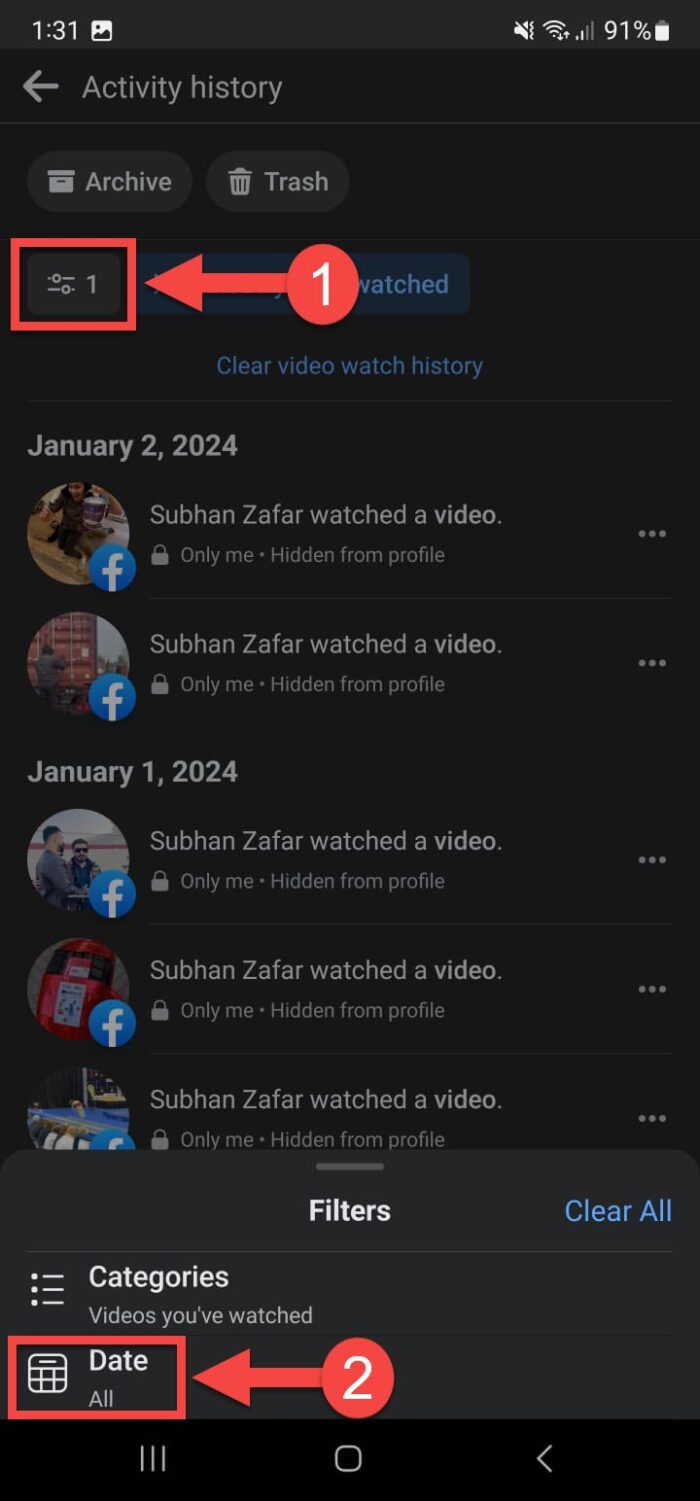

Просмотр истории просмотра Facebook в мобильном приложении Facebook Фильтрация журнала активности для просмотренных видео по дате

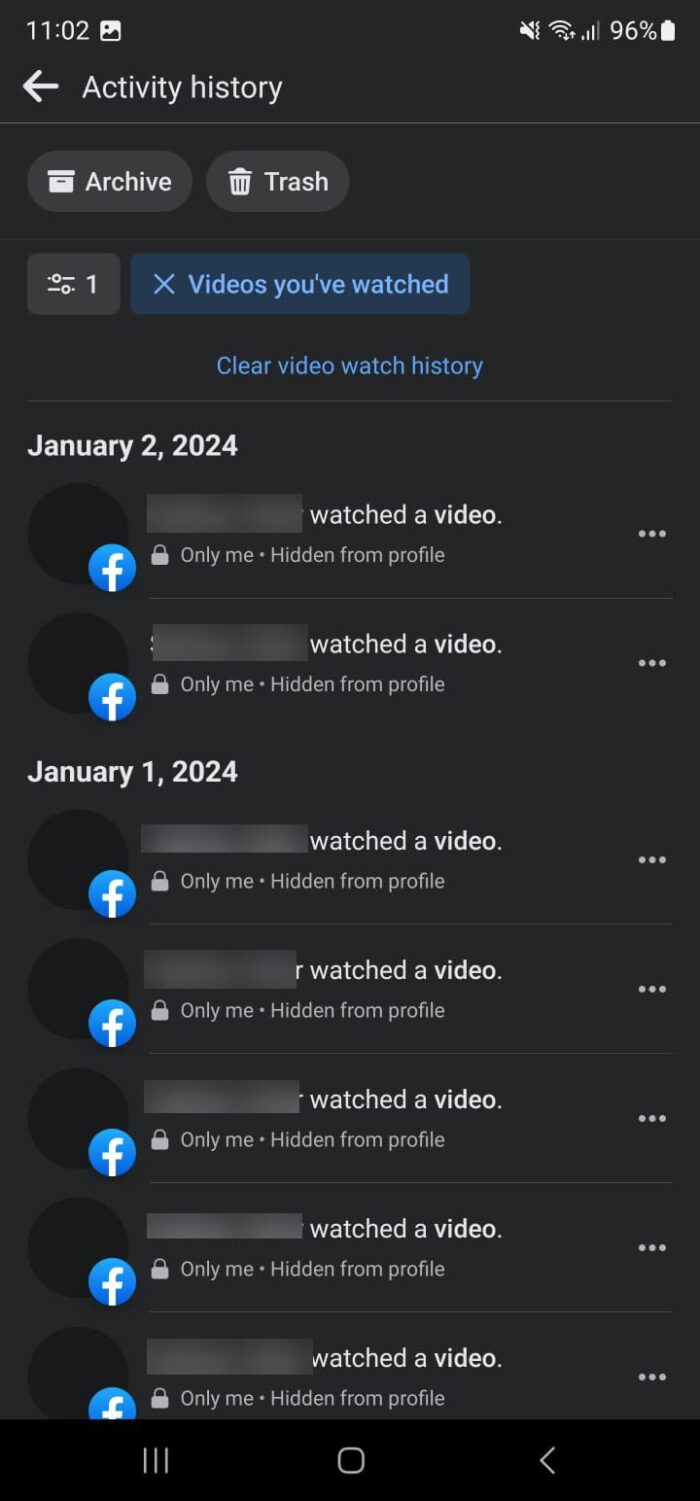

Фильтрация журнала активности для просмотренных видео по дате Удалить определенные видео из журнала активности Facebook на телефоне

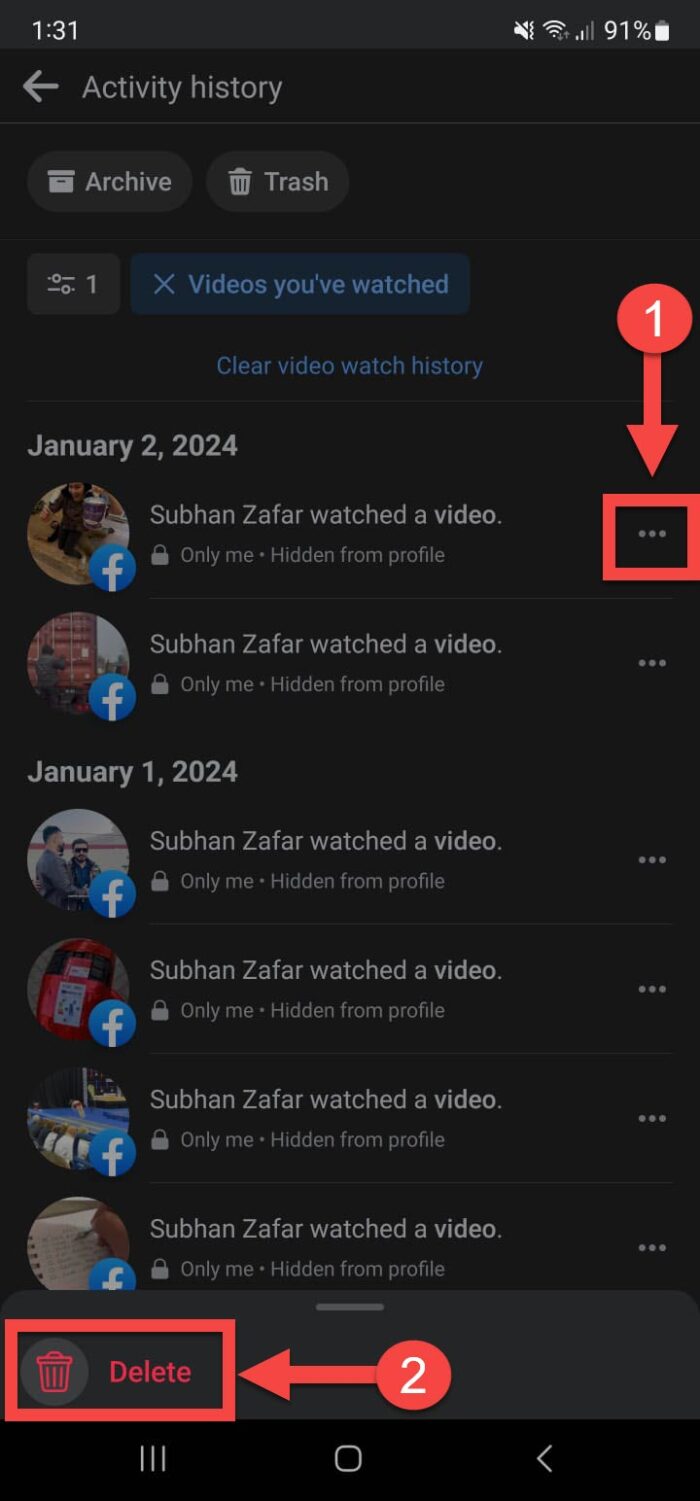

Удалить определенные видео из журнала активности Facebook на телефоне Очистить всю историю просмотренных видео на Facebook для Android

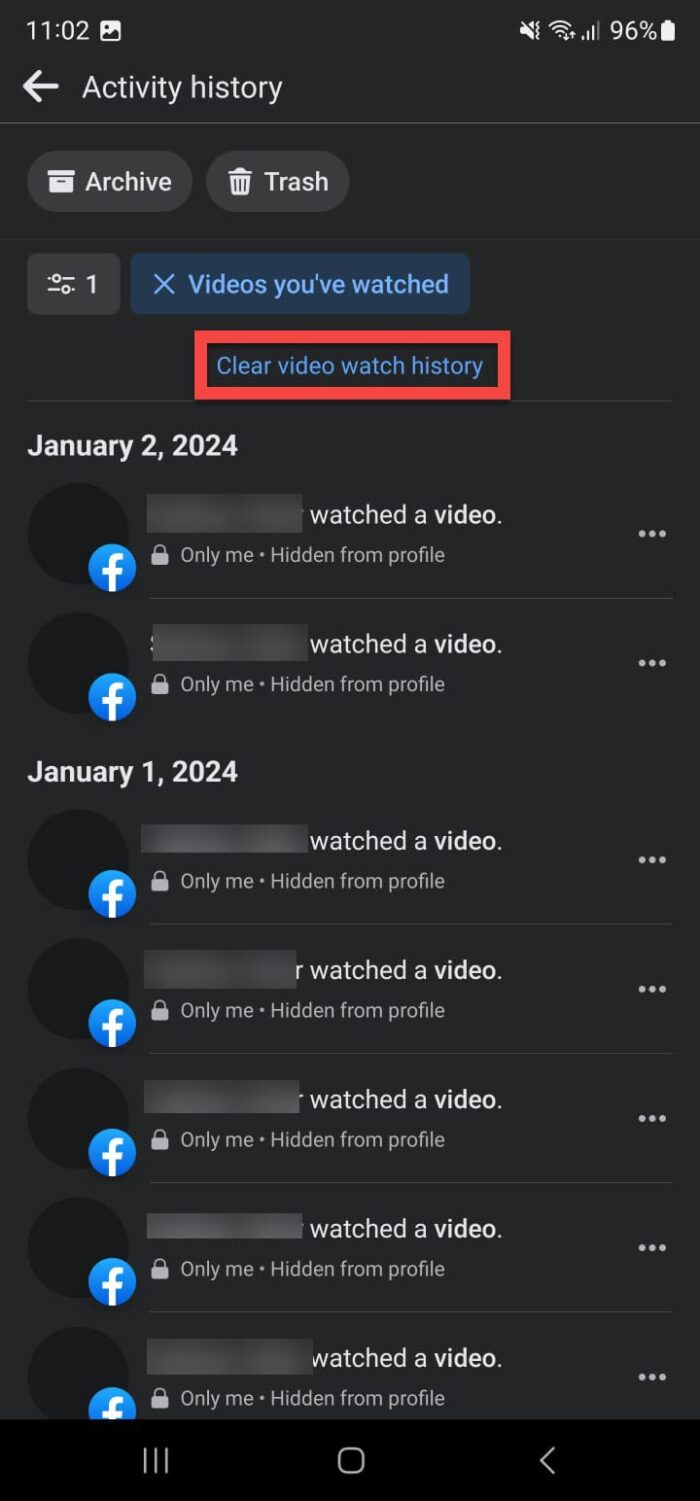

Очистить всю историю просмотренных видео на Facebook для Android Проводное соединение телефона и ПК Беспроводное соединение телефона и ПК

Проводное соединение телефона и ПК Беспроводное соединение телефона и ПК Скачать Samsung DeX

Скачать Samsung DeX Согласен с условиями лицензии

Согласен с условиями лицензии Установите Samsung DeX для ПК

Установите Samsung DeX для ПК Нажмите DeX

Нажмите DeX Подключиться к устройству

Подключиться к устройству Запустите Samsung DeX

Запустите Samsung DeX Разрешить подключение с ПК

Разрешить подключение с ПК Начать кастинг

Начать кастинг Управление Samsung DeX на экране ПК

Управление Samsung DeX на экране ПК Используйте телефон в качестве тачпада во время подключения Samsung DeX

Используйте телефон в качестве тачпада во время подключения Samsung DeX Завершить соединение DeX

Завершить соединение DeX Станция DeX (слева) и панель DeX (справа)

Станция DeX (слева) и панель DeX (справа)