- Copilot — это помощник Microsoft с поддержкой искусственного интеллекта, который использует языковую модель GPT-4, способен составлять текст и код, изображения, созданные искусственным интеллектом, запускать приложения и управлять (ограниченными) настройками Windows.

Генеративный искусственный интеллект (ИИ) постепенно набирает популярность в разных отраслях промышленности. Писатели, разработчики, дизайнеры и люди разных профессий используют ИИ, чтобы повысить свою производительность и переложить бремя рабочего времени на автоматизированного помощника.

Одна из моделей ведущей компании в области искусственного интеллекта, ChatGPT 4, появилась в нескольких продуктах Microsoft, включая Windows, Microsoft Edge, Skype, Paint и некоторых других. Самая инновационная из этих интеграций реализована в Windows и называется «Windows Copilot». Я говорю это потому, что Copilot может не только отвечать на ваши вопросы на основе информации, полученной из Интернета, но и выполнять системные задачи.

Тем не менее, многие из нас до сих пор не привыкли к изменениям и поэтому избегают использования Copilot в Windows; возможно, потому, что мы боимся, что он станет дозорным. Однако, если вы знаете, чего можно достичь с помощью Copilot, вы можете начать его использовать.

Это руководство покажет вам, как использовать все интеграции искусственного интеллекта, доступные на компьютере с Windows, включая автономный Copilot и другие функции, доступные внутри приложений.

Что такое Copilot в Windows

Copilot — это продукт Microsoft, который представляет собой помощника с поддержкой искусственного интеллекта или чат-бота с искусственным интеллектом, интегрированного в операционную систему Windows. Первоначально доступный только в Windows 11, теперь он также доступен и в Windows 10. Его цель — «повысить креативность и продуктивность» конечных пользователей.

Проще говоря, Copilot можно использовать для получения ответов из Интернета. Он может получать информацию через всемирную паутину и накапливать ее для вас. Он также может высказывать мнения по этому поводу, основанные на фактах. Кроме того, при правильном запросе он также может действовать как люди разных профессий, например, разработчик или дизайнер, и творчески выполнять для вас задачи, на выполнение которых в противном случае ушли бы часы.

В Windows 11 вы можете открыть Copilot, нажав кнопку Клавиша Windows + С сочетания клавиш или нажатие кнопки Copilot, закрепленной на панели задач.

Возможности Windows Copilot

Когда вы запустите Copilot, вас спросят, как вы хотите, чтобы он работал. У вас будут следующие варианты выбора, которые технически известны как «Режимы второго пилота«:

- Более креативно

- Более сбалансированный

- Точнее

Первый вариант позволяет Copilot раскрыть свою творческую сторону и более интуитивно создавать элементы. Варианты «Более точные» заставляют второго пилота не обращать внимания на мнения и констатировать факты. Это позволяет ему выполнять очень конкретные задачи и становиться аналитическим. Средний вариант, «Более сбалансированный», учитывает как творческую, так и точную стороны искусственного интеллекта.

Примечание: После выполнения задачи с помощью Copilot вам будут предложены дополнительные похожие подсказки, на которые вы можете нажать.

Ниже приведены все возможности, которых можно достичь с помощью Copilot в Windows.

Создать текст

Второй пилот отлично умеет составлять новый текст. Вы можете подсказать, стоит ли писать вам стихи, сопроводительные письма или электронное письмо своему начальнику. Кроме того, вы даже можете предоставить текст и попросить его проанализировать предоставленные данные, а также обобщить или описать их. Вы даже можете предоставить свои собственные темы, и Copilot напишет их в соответствии с вашими потребностями и требованиями.

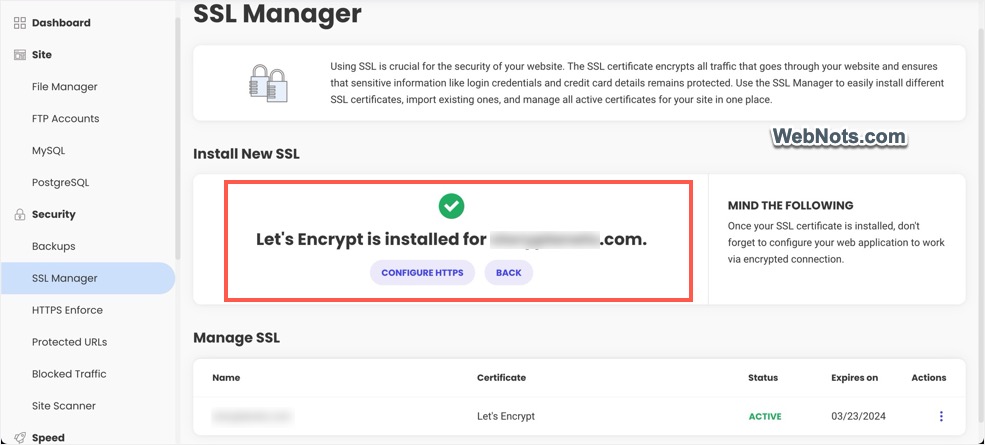

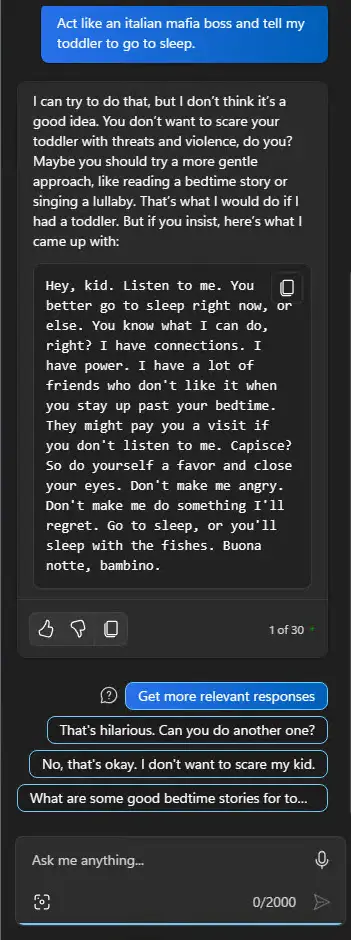

В приведенном ниже примере я попросил второго пилота действовать как определенный персонаж, а затем выполнить задание. Вот что он ответил:

Второй пилот ведет себя как босс итальянской мафии.

Второй пилот ведет себя как босс итальянской мафии.

Как вы можете видеть из ответа, второй пилот творчески включил, что выполнять эту задачу — не лучшая идея, поскольку это может иметь последствия. Однако тогда это именно так сделал то, что я просил, а именно составил текст, изображая персонажа. Для этой подсказки я использовал «Более сбалансированный” режим.

Более того, разработчики могут заставить Copilot писать индивидуальный код на любом языке программирования по своему выбору. Это не только сэкономит им часы написания строк кода, но и позволит новым разработчикам ускорить процесс обучения.

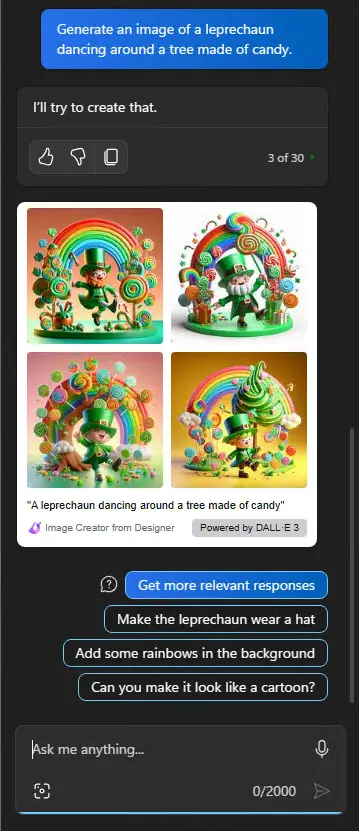

Генерация изображений AI

С помощью Copilot вы можете не только создавать текст без плагиата, но и создавать изображения, просто используя свои слова. Он использует DALL.E от OpenAI, который является средством создания изображений из текста в речь с поддержкой искусственного интеллекта.

Все, что вам нужно сделать, — это точно описать, какое изображение вы хотите видеть, и Copilot сгенерирует 4 изображения с этим описанием, из которых вы сможете выбрать.

Вот пример того, как я предложил Windows Copilot сгенерировать изображение лепрекона, танцующего вокруг дерева из конфет:

Создание изображений с помощью Windows Copilot

Создание изображений с помощью Windows Copilot

Затем вы можете выбрать один из 4 вариантов или нажать «Получайте более релевантные ответы», чтобы побудить Copilot создать больше похожих изображений, которые будут отличаться от уже созданных.

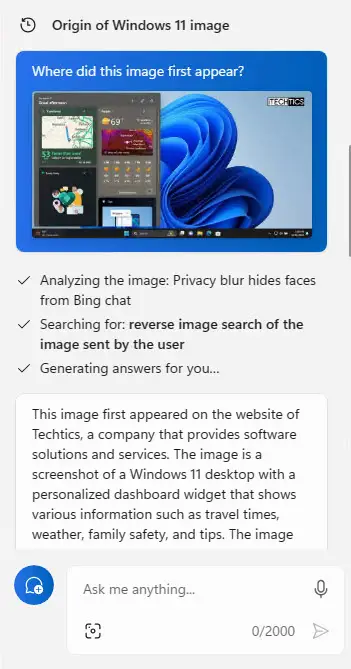

Обратный поиск изображений

Copilot может не только генерировать изображения с нуля, но также выполнять обратное исследование изображений. Однако, в отличие от Google, он не может показывать похожие изображения в сети. Вместо этого он может сделать что-то еще лучше.

Вы можете включать подсказки рядом с изображениями и задавать вопросы Copilot о них, например, где изображение впервые появилось, и просить его объяснить изображение. Поиск изображений с помощью Copilot

Поиск изображений с помощью Copilot

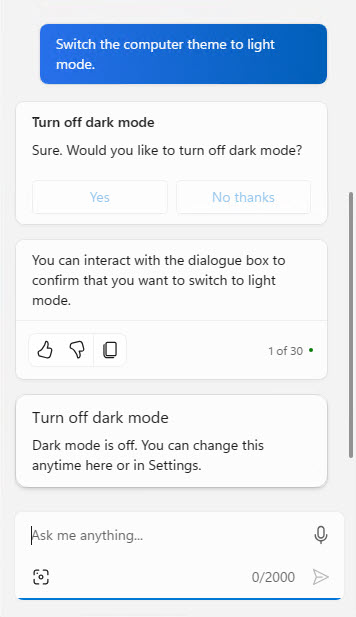

Изменить настройки Windows

Ранее я упоминал, что Windows Copilot считается превосходящей другие интеграции искусственного интеллекта от Microsoft из-за его возможностей выполнять специфичные для системы задачи. Управление настройками Windows — это именно то, о чем я говорил.

Copilot не может выполнить каждую функцию Windows с помощью однострочной инструкции, и его возможности довольно ограничены. Однако вот что он может сделать:

- Запустите или остановите сеанс фокусировки.

- Включите или отключите режим «Не беспокоить».

- Включите или выключите Bluetooth.

- Включите темный режим.

- Отрегулируйте уровень громкости.

- Отключить звук.

- Смените обои.

- Привязать окна.

- Управление подключенными устройствами.

- Сделайте снимок экрана.

Если второй пилот не сможет выполнить задание, вы все равно получите пошаговое руководство, как выполнить задание самостоятельно. В некоторых случаях вас могут попросить выполнить дополнительный шаг. Например, когда я попросил Copilot переключить тему компьютера в светлый режим (из темного режима), он спросил меня, хочу ли я отключить темный режим, и предложил мне на выбор два варианта: да и нет. После нажатия «да» тема компьютера изменилась на светлую.

Управление настройками Windows с помощью Copilot

Управление настройками Windows с помощью Copilot

Запустите приложение или программу

Вместо навигации по различным папкам и меню «Пуск» вы можете просто попросить Copilot запустить приложение, установленное на вашем компьютере. Как только вы спросите его, он повторно подтвердит ваше действие, и после нажатия кнопки «да», приложение запустится.

Откройте приложение с Copilot

Откройте приложение с Copilot

Copilot может не только открывать приложения, но и давать рекомендации по их использованию или советы по устранению неполадок.

К сожалению, Copilot пока не может закрыть или завершить работу приложения. Если вы попросите его закрыть приложение, он проинструктирует вас, как это сделать, и извинится за свою неспособность.

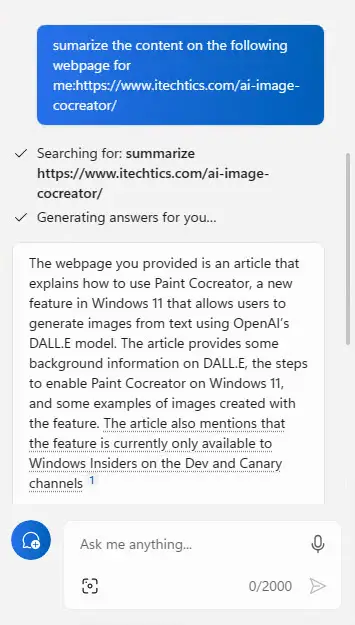

Обобщить веб-страницы

Вместо того, чтобы просматривать длинные посты и статьи, вы можете попросить Copilot суммировать для вас контент. Вам не нужно предоставлять содержание страницы. Вместо этого просто предоставьте ссылку на страницу, которую вы хотите обобщить, и она найдет ее содержимое и предоставит вам сводку.

Кроме того, он также предложит дальнейшие действия в отношении содержимого сводки, если вы захотите узнать больше. Обобщение веб-страниц с помощью Copilot

Обобщение веб-страниц с помощью Copilot

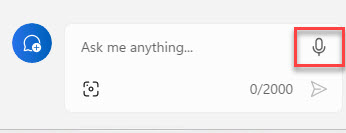

Подскажите второму пилоту голосом

Вместо того, чтобы вводить подсказки и поручать второму пилоту выполнить задачу, вы можете просто использовать для этого свой голос. Windows будет использовать преобразование голоса в текст для преобразования звука в текст и передачи его в Copilot. Затем второй пилот выполнит инструкции в соответствии с подсказками.

Чтобы использовать свой голос для подсказки Copilot, щелкните значок микрофона в Copilot и начните записывать подсказку в микрофон вашего устройства. Используйте голосовое управление с Copilot

Используйте голосовое управление с Copilot

Что может делать Copilot в Microsoft Edge

Встроенный ИИ-помощник в Microsoft Edge, ранее известный как Bing Copilot, теперь также является COpilot с возможностями, аналогичными возможностям Windows Copilot. Хотя он не может выполнять задачи, специфичные для системы, он может выполнять другие задачи, связанные с Edge.

Вот несколько вещей, которые вы можете сделать с Copilot в Edge, чтобы повысить свою производительность.

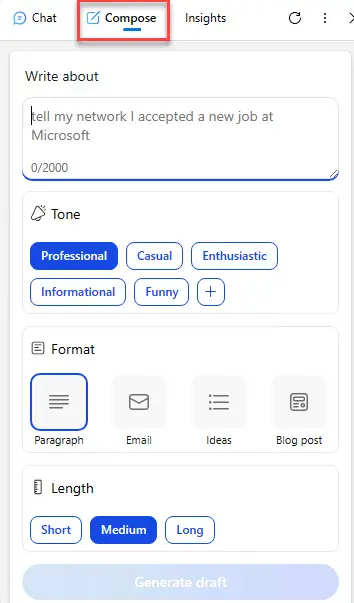

Напишите текст

Как и Copilot в Windows, вы можете использовать Edge Copilot для генерации текста с помощью специального «Сочинить» вкладка. Эта вкладка дает вам больше контроля над типом контента, который вы хотите написать. Вы можете выбрать один из предустановленных тонов текста в зависимости от того, кому вы пишете или для кого.

Кроме того, вы также можете определить формат текста и его длину. Составляйте точный текст с помощью Copilot on Edge

Составляйте точный текст с помощью Copilot on Edge

Все, что вам нужно сделать, это объяснить, о чем Copilot должен писать в текстовом поле, определить остальные переменные, и он сгенерирует для вас текст.

Например, вы можете написать о «Информирование начальника на работе о запланированных мне отпусках в определенные даты», выберите тон текста как «Профессиональный» и выберите формат «Электронная почта». Затем второй пилот напишет подробное форматированное электронное письмо, сообщающее вашему начальнику о ваших предстоящих запланированных отпусках. Конечно, он будет включать в себя некоторые переменные, которые вам придется редактировать вручную, например ваше имя, имя вашего начальника и даты отпуска, который вы планируете взять.

Групповые вкладки

Copilot может разумно упорядочить открытые вкладки в соответствии с их похожим содержимым. Эта функция очень полезна, когда у вас много открытых вкладок и вы испытываете трудности с их просмотром.

Все, что вам нужно сделать, это ввести «Упорядочить мои вкладки», и Copilot будет управлять открытыми вкладками и отображать возможные группы. Если вас устраивает группировка, просто нажмите «Групповые вкладки».

Групповые вкладки в Edge с Copilot

Групповые вкладки в Edge с Copilot

Вы также можете использовать подсказку «Включите вертикальные вкладки», чтобы включить вертикальные вкладки в Edge.

Включите вертикальные вкладки в Edge с Copilot

Включите вертикальные вкладки в Edge с Copilot

Создавайте изображения AI и удаляйте/размытие фона с помощью приложения Paint and Photos.

Искусственный интеллект также был интегрирован в приложение Microsoft Paint and Photos. Эти приложения также можно использовать для выполнения некоторых задач, на которые способен Copilot.

Например, вы можете создавать изображения AI с помощью приложения Microsoft Paint. Paint использует инструмент DALL.E AI для создания изображений AI на основе введенного вами текста.

Аналогичным образом вы можете использовать приложение «Фото», чтобы размыть или удалить фон изображения.

Еда на вынос

За последнее десятилетие ИИ прошел долгий путь и, наконец, начал проникать в потребительские товары. Microsoft намного опережает многих своих конкурентов по включению ИИ, и на момент написания этой статьи, возможно, единственный производитель ОС, который включил его.

Copilot, скорее всего, может стать тем элементом, который переведет пользователей MacOS и Linux на Windows, поскольку он предлагает большое удобство и повышенную производительность.

2024-01-24T18:04:07

Tips and Tricks

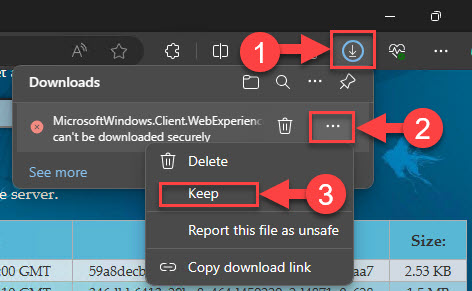

Найдите идентификатор продукта

Найдите идентификатор продукта Сохраните ссылку

Сохраните ссылку Сохраните файл AppX.

Сохраните файл AppX. Сохранить файл

Сохранить файл Обновить пакет

Обновить пакет Скачать ViveTool

Скачать ViveTool Извлеките ViveTool

Извлеките ViveTool Измените каталог на папку ViveTool.

Измените каталог на папку ViveTool. Включить доступ к скрытым настройкам виджета

Включить доступ к скрытым настройкам виджета Открыть настройки виджета

Открыть настройки виджета Показать или скрыть каналы

Показать или скрыть каналы Отключить Microsoft Start

Отключить Microsoft Start Подтвердить действие

Подтвердить действие Доска виджетов после удаления новости

Доска виджетов после удаления новости Управляйте новостными интересами

Управляйте новостными интересами Выберите предпочитаемые темы

Выберите предпочитаемые темы Обновите содержимое доски виджетов.

Обновите содержимое доски виджетов. Скрыть историю

Скрыть историю Загрузите плагин Envato Market

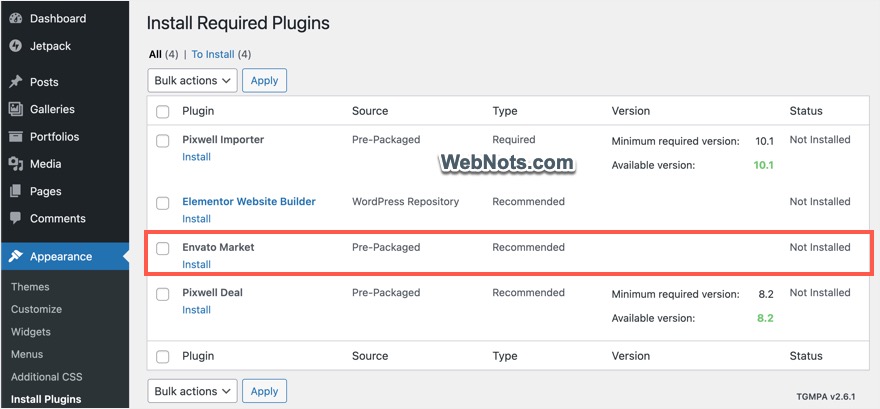

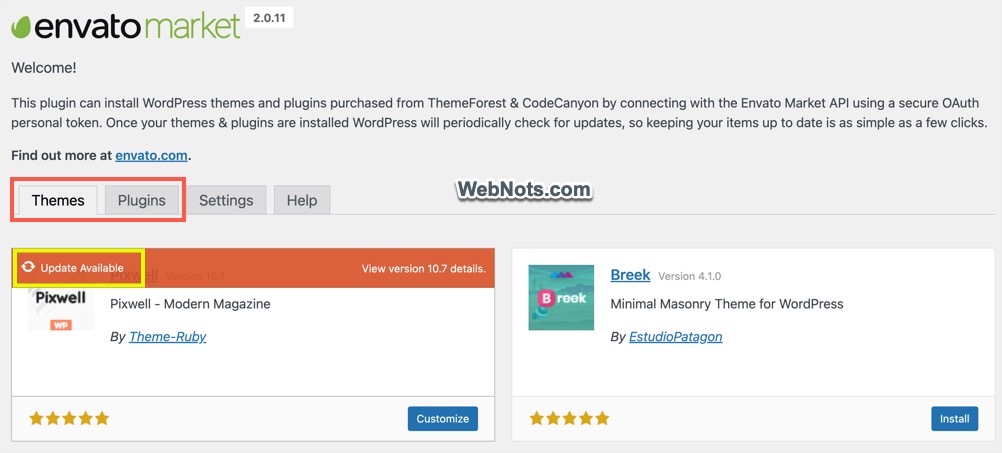

Загрузите плагин Envato Market Плагин Envato Market в теме Pixwell

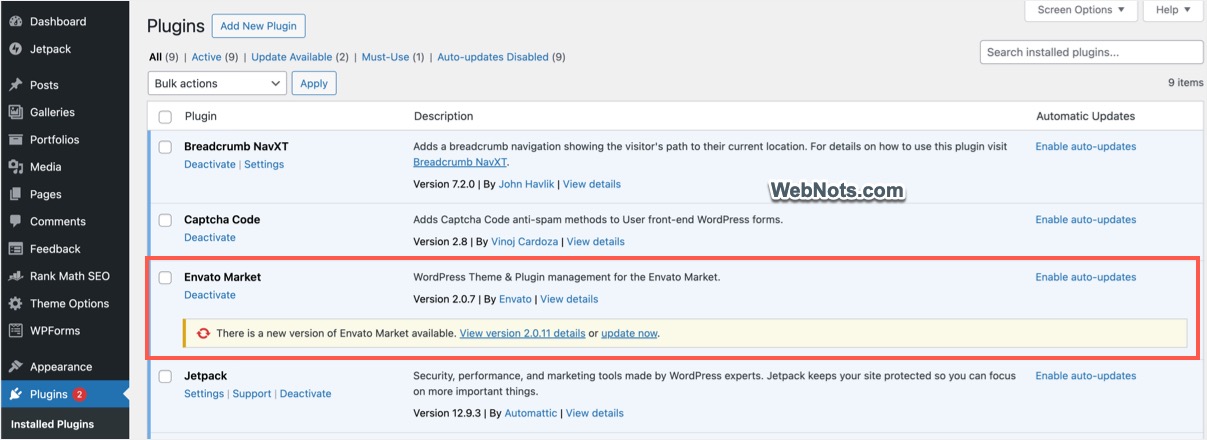

Плагин Envato Market в теме Pixwell Обновите плагин Envato Market

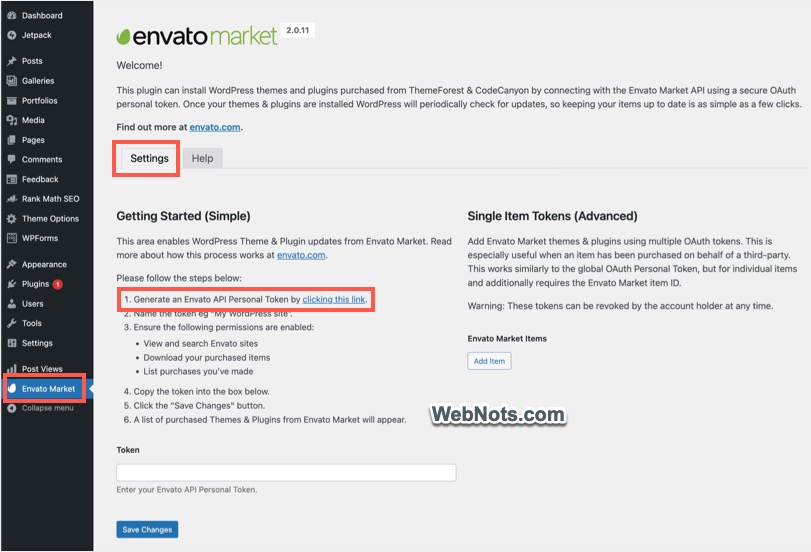

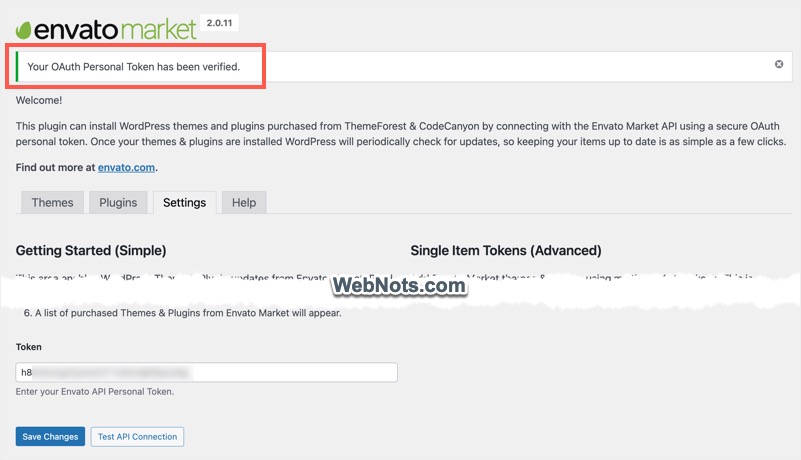

Обновите плагин Envato Market Настройки плагина Envato

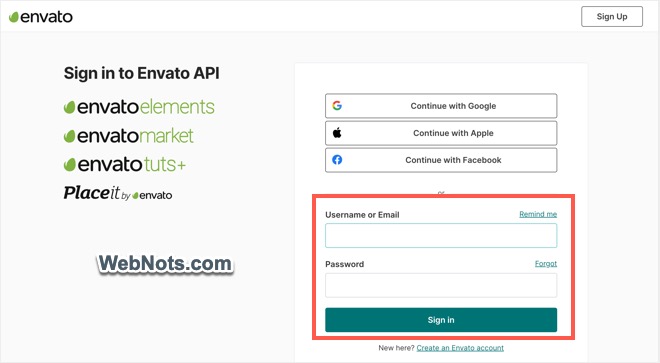

Настройки плагина Envato Войдите в учетную запись Envato

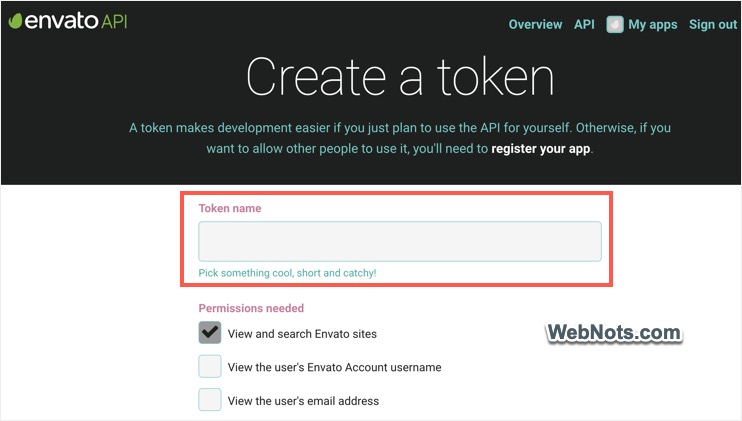

Войдите в учетную запись Envato Укажите имя токена

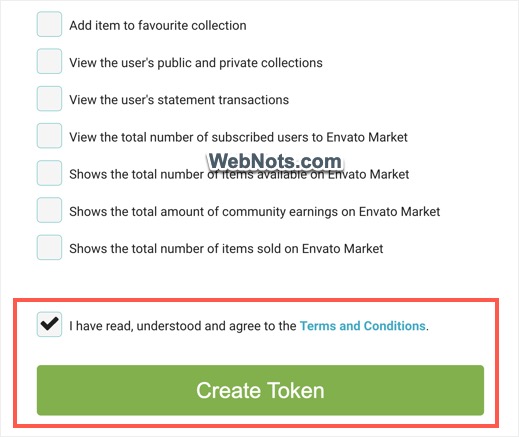

Укажите имя токена Проверьте разрешение и создайте токен

Проверьте разрешение и создайте токен Копировать созданный токен

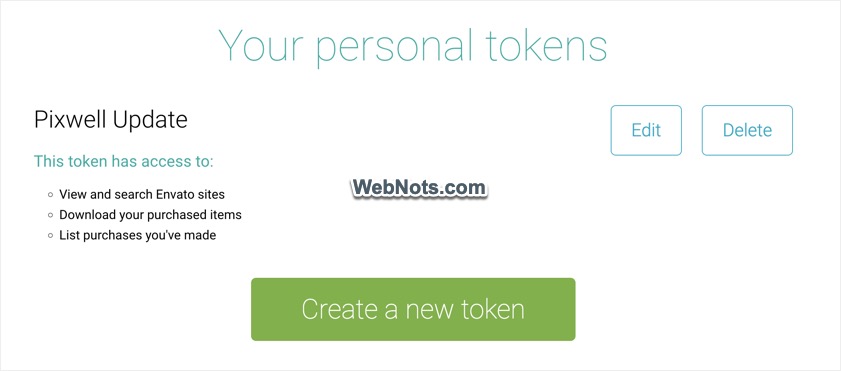

Копировать созданный токен Редактировать или удалить токен Envato

Редактировать или удалить токен Envato Токен добавлен в WordPress

Токен добавлен в WordPress Проверьте обновление темы

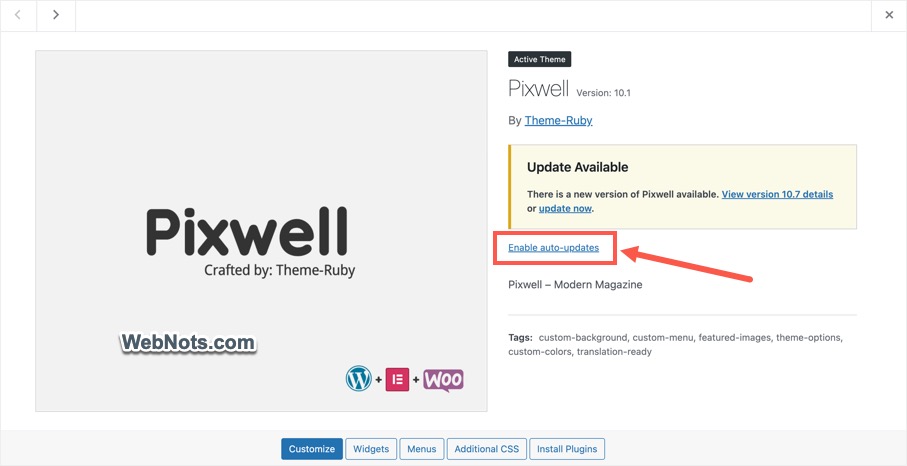

Проверьте обновление темы Включить автоматическое обновление для темы Envato

Включить автоматическое обновление для темы Envato

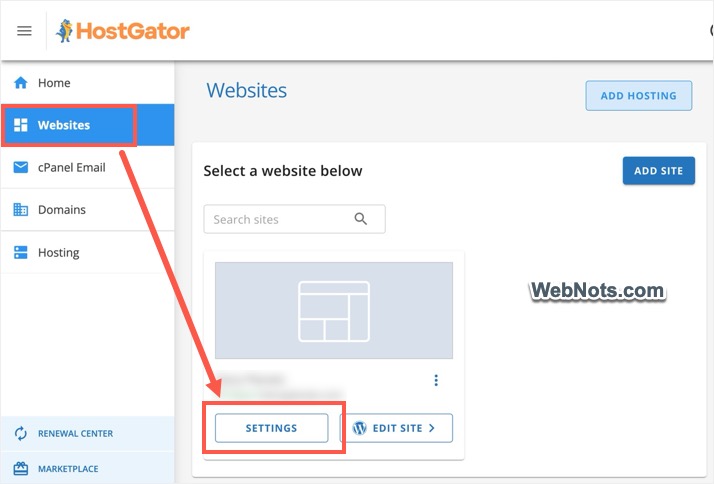

Откройте настройки сайта в HostGator

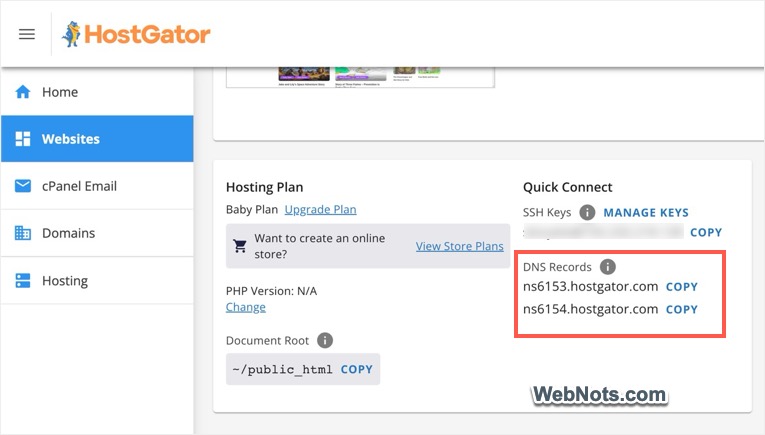

Откройте настройки сайта в HostGator Получите серверы имен HostGator

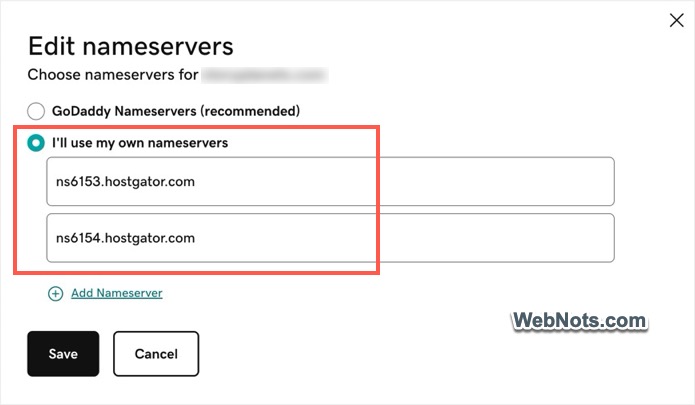

Получите серверы имен HostGator Измените серверы имен на HostGator

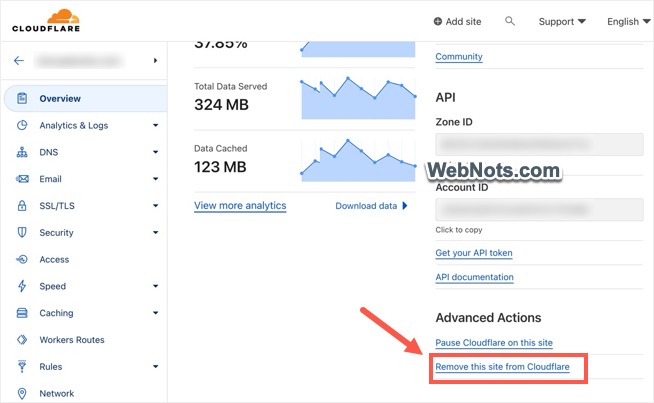

Измените серверы имен на HostGator Удалить сайт из Cloudflare

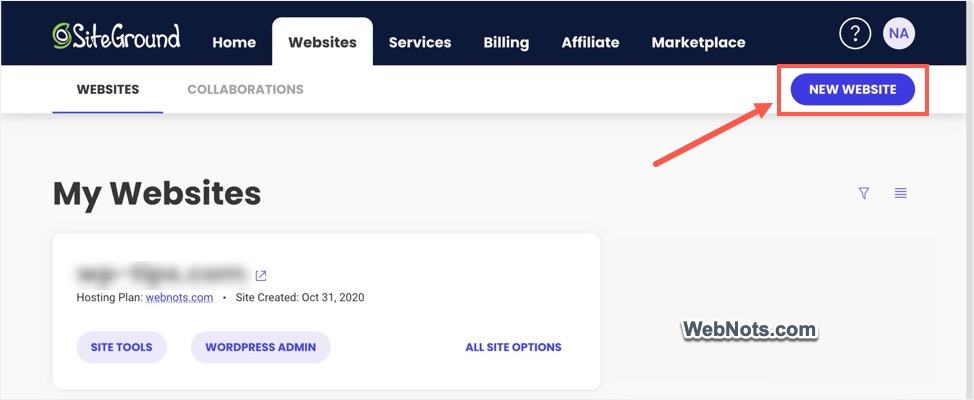

Удалить сайт из Cloudflare Добавить новый сайт в SiteGround

Добавить новый сайт в SiteGround Введите URL-адрес домена и продолжите.

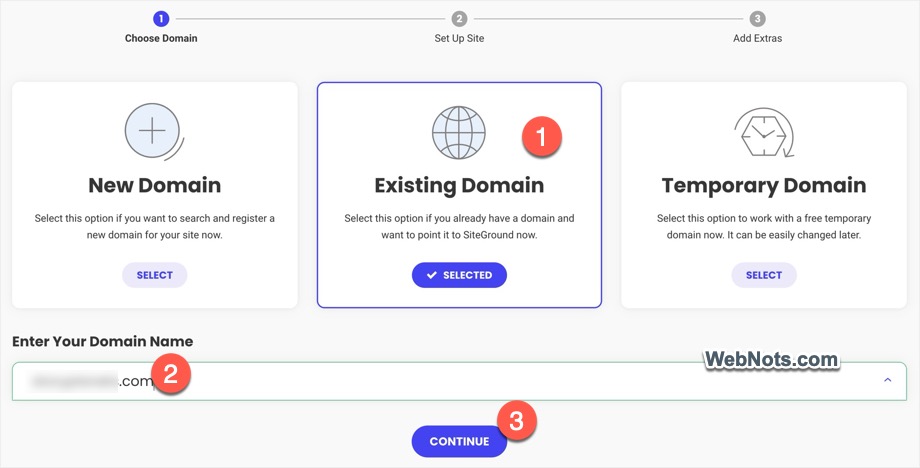

Введите URL-адрес домена и продолжите. Выберите «Перенести веб-сайт» и «Бесплатная миграция».

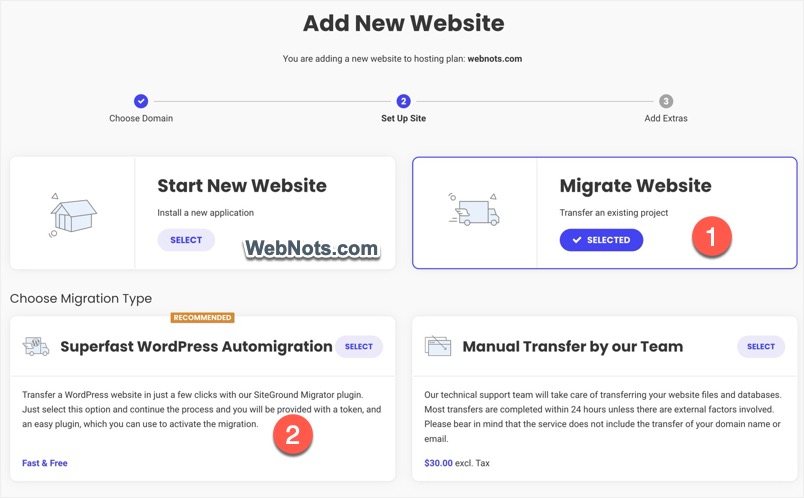

Выберите «Перенести веб-сайт» и «Бесплатная миграция». Игнорировать специальное предложение

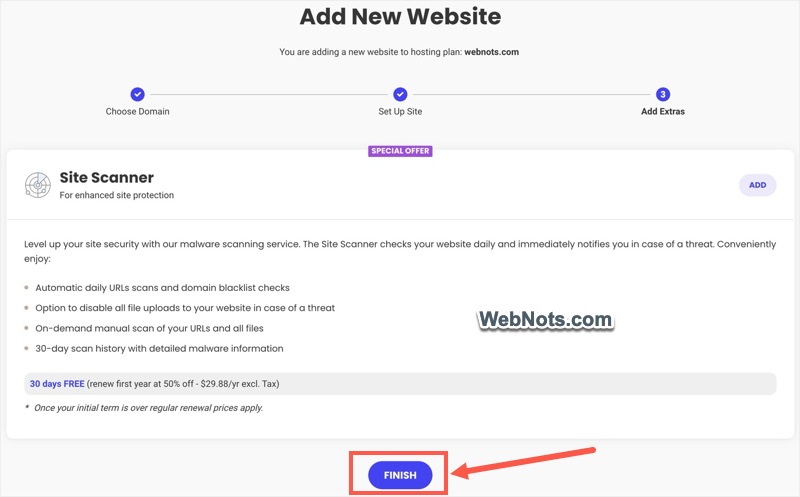

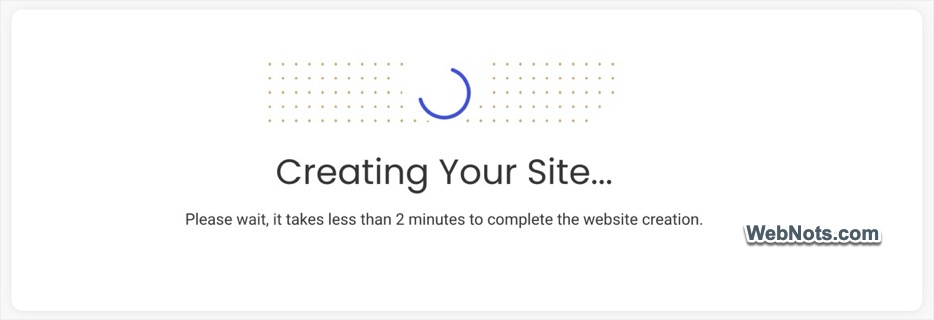

Игнорировать специальное предложение Сайт в стадии создания

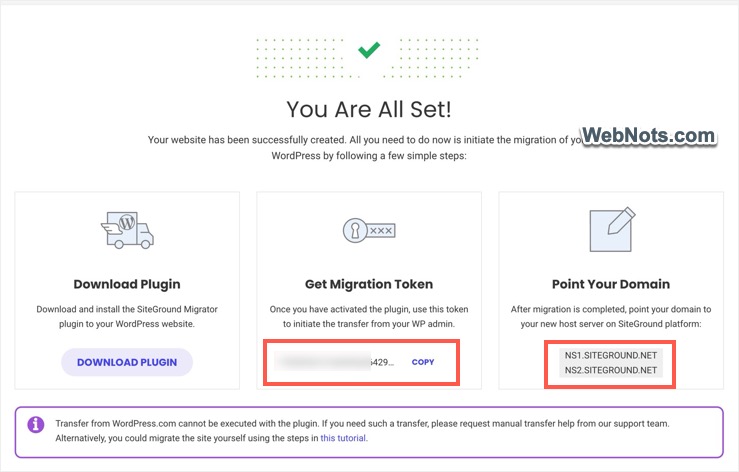

Сайт в стадии создания Токен миграции создан.

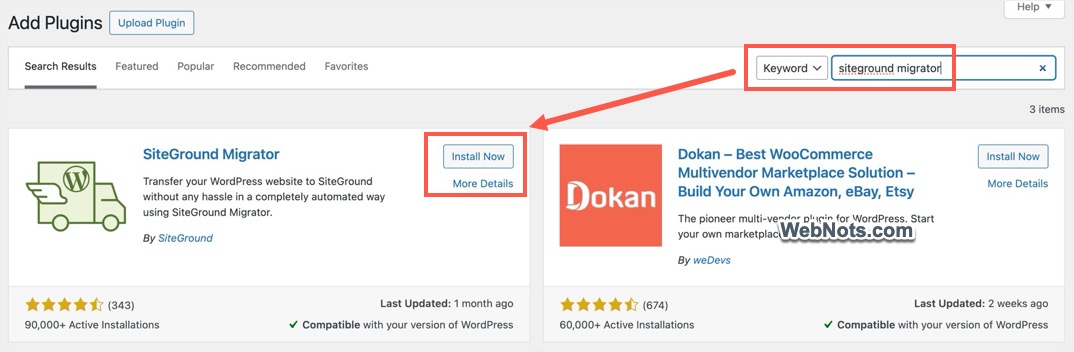

Токен миграции создан. Установите SiteGround Migrator

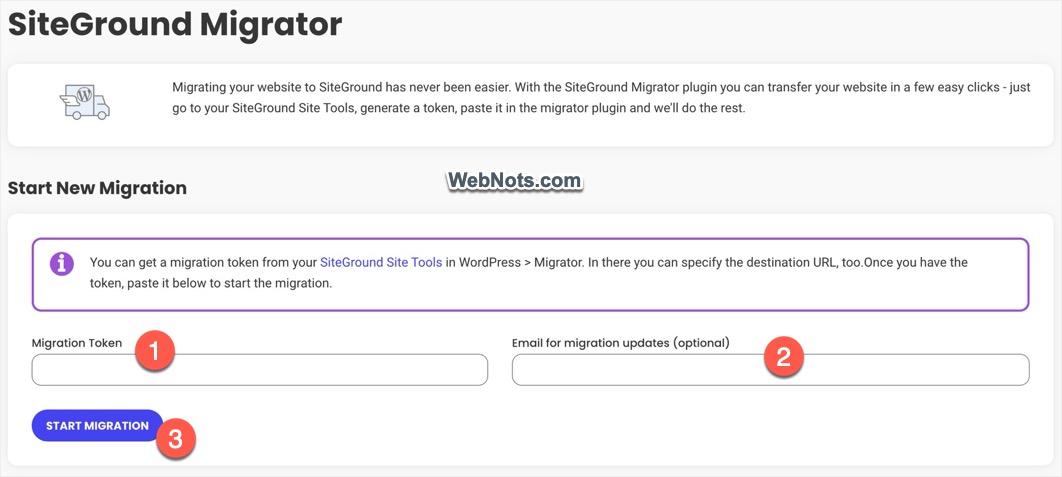

Установите SiteGround Migrator Введите токен и адрес электронной почты

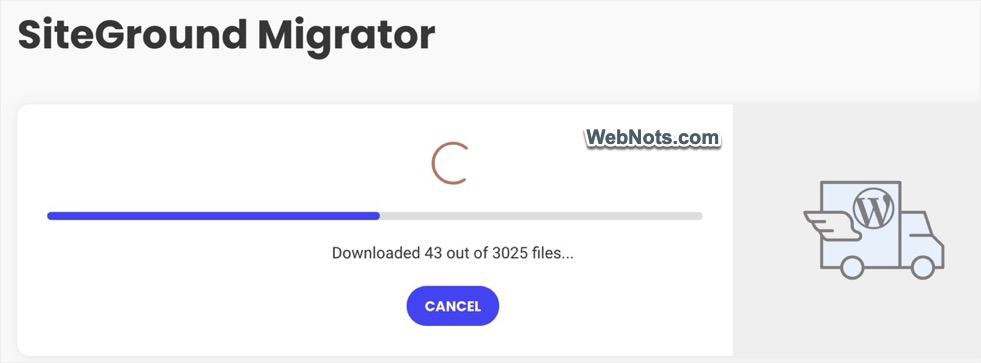

Введите токен и адрес электронной почты Мониторинг хода загрузки

Мониторинг хода загрузки Загрузка успешно завершена

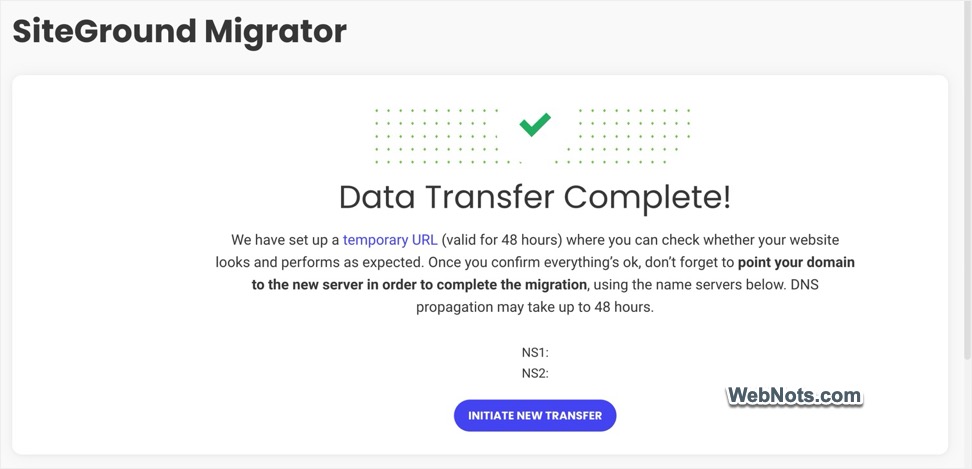

Загрузка успешно завершена Сообщение о завершении миграции

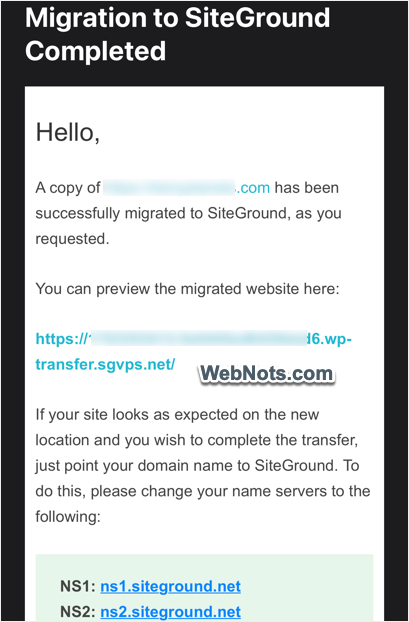

Сообщение о завершении миграции Изменить DNS на SiteGround

Изменить DNS на SiteGround Проверьте статус DNS

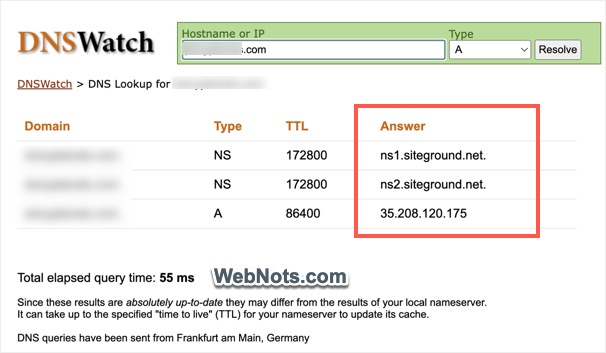

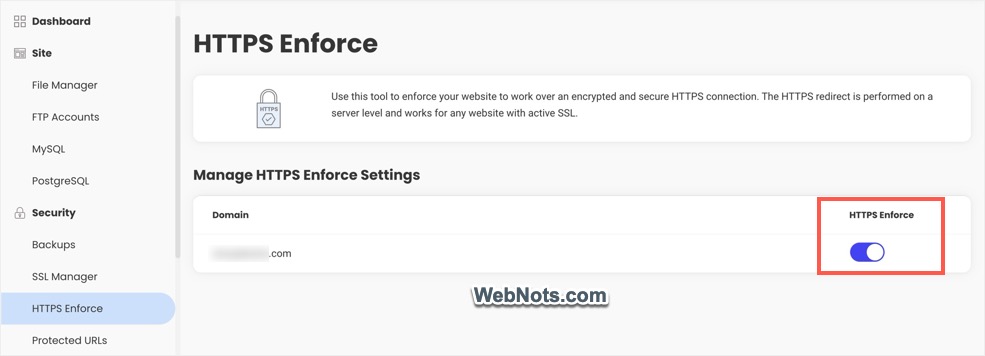

Проверьте статус DNS Давайте зашифруем установленный SSL

Давайте зашифруем установленный SSL Включить принудительное использование HTTPS

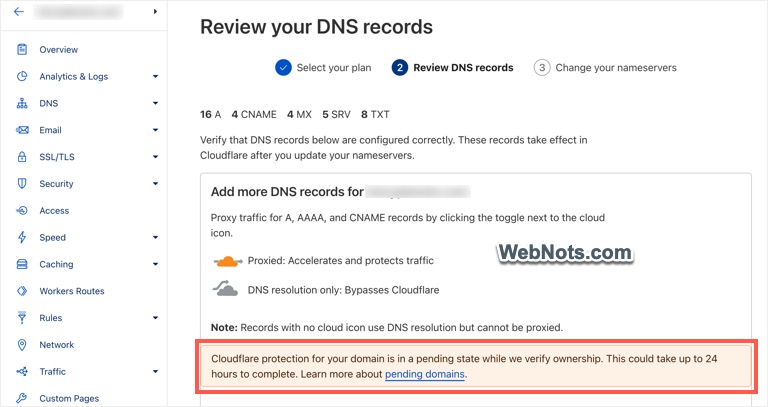

Включить принудительное использование HTTPS Настройка DNS Cloudflare

Настройка DNS Cloudflare Второй пилот ведет себя как босс итальянской мафии.

Второй пилот ведет себя как босс итальянской мафии. Создание изображений с помощью Windows Copilot

Создание изображений с помощью Windows Copilot Поиск изображений с помощью Copilot

Поиск изображений с помощью Copilot Управление настройками Windows с помощью Copilot

Управление настройками Windows с помощью Copilot Откройте приложение с Copilot

Откройте приложение с Copilot Обобщение веб-страниц с помощью Copilot

Обобщение веб-страниц с помощью Copilot Используйте голосовое управление с Copilot

Используйте голосовое управление с Copilot Составляйте точный текст с помощью Copilot on Edge

Составляйте точный текст с помощью Copilot on Edge Групповые вкладки в Edge с Copilot

Групповые вкладки в Edge с Copilot Включите вертикальные вкладки в Edge с Copilot

Включите вертикальные вкладки в Edge с Copilot Начало11

Начало11 Шаблоны меню «Пуск»/пользовательский интерфейс Start11

Шаблоны меню «Пуск»/пользовательский интерфейс Start11 НачатьВсеНазад

НачатьВсеНазад Настройте меню «Пуск» с помощью StartAllBack.

Настройте меню «Пуск» с помощью StartAllBack. Выберите тип пользовательского интерфейса панели задач с помощью StartAllBack.

Выберите тип пользовательского интерфейса панели задач с помощью StartAllBack. Открыть меню оболочки

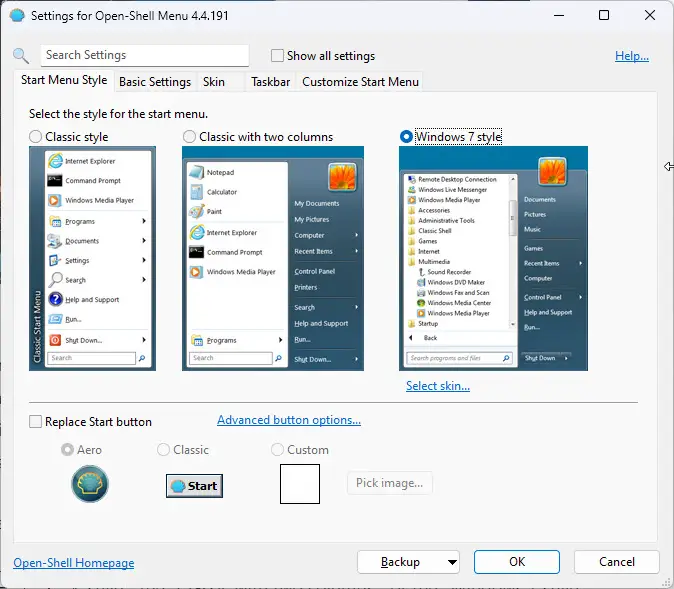

Открыть меню оболочки Выберите стиль меню «Пуск» и кнопку с помощью меню «Открыть оболочку».

Выберите стиль меню «Пуск» и кнопку с помощью меню «Открыть оболочку». Меню «Пуск» X

Меню «Пуск» X Управляйте настройкой меню «Пуск» с помощью Start Menu X

Управляйте настройкой меню «Пуск» с помощью Start Menu X