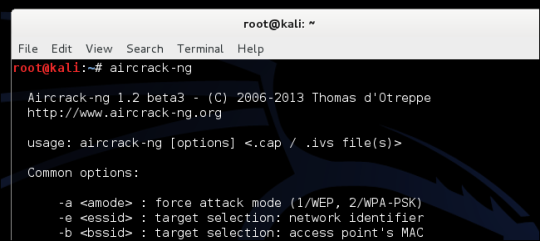

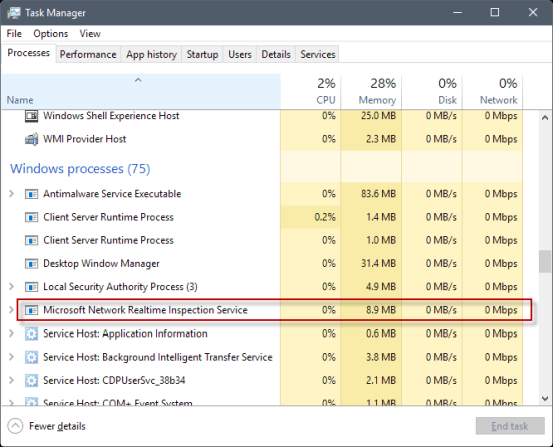

Если вы откроете диспетчер задач на устройстве с последней версией Windows, вы можете заметить, что служба проверки сети Microsoft Network (NisSrv.exe) является одной из задач, выполняемых на ПК.

Непосредственно может быть ясно, если процесс является законным или нет, и какова его цель. Если вы запустите Windows 10, вы можете развернуть это имя, чтобы получить Службу проверки антивирусной сети Windows Defender, указанную под исходной записью.

Служба проверки сети Microsoft Network Realtime — это модуль программного обеспечения безопасности Microsoft. Какая программа зависит от версии Windows; например, в Windows 10 это встроенный защитник Windows.

Модуль является законным процессом, при условии, что он находится в правильном каталоге на компьютере Windows.

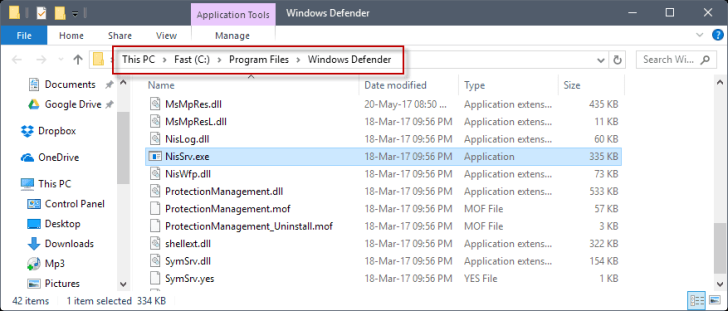

Самый простой способ узнать об этом — щелкнуть правой кнопкой мыши по элементу и выбрать открыть местоположение файла из контекстного меню.

Открываемое место должно быть C:Program FilesЗащитник Windows и файл NisSrv.exe, который находится на машинах Windows 10. В более ранних версиях Windows расположение отличается, поскольку для обеспечения безопасности может использоваться другая программа. Пользователи Windows 7 должны найти файл, указанный в каталоге c:Program FilesMicrosoft Security ClientAntimalwareNisSrv.exe, например.

Если вы не уверены в легитимности файла, вы можете запустить дополнительные проверки. Один из вариантов, который у вас есть, — загрузить его на Virustotal.com, чтобы он сканировал вредоносный контент.

Вы также можете использовать информацию, предоставленную диспетчером служб Windows, для проверки легитимности процесса и файла.

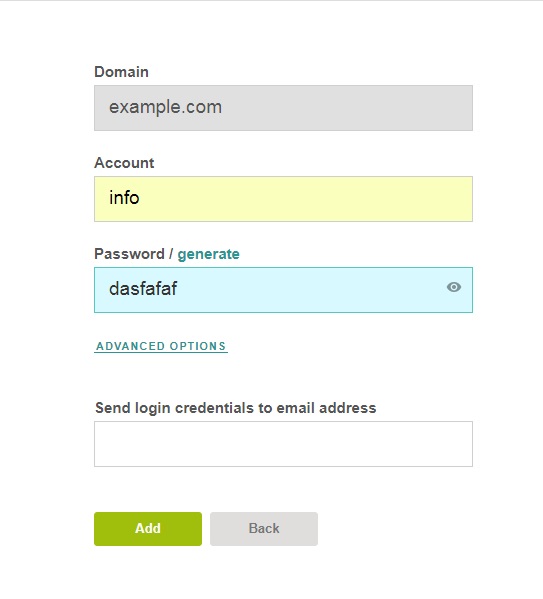

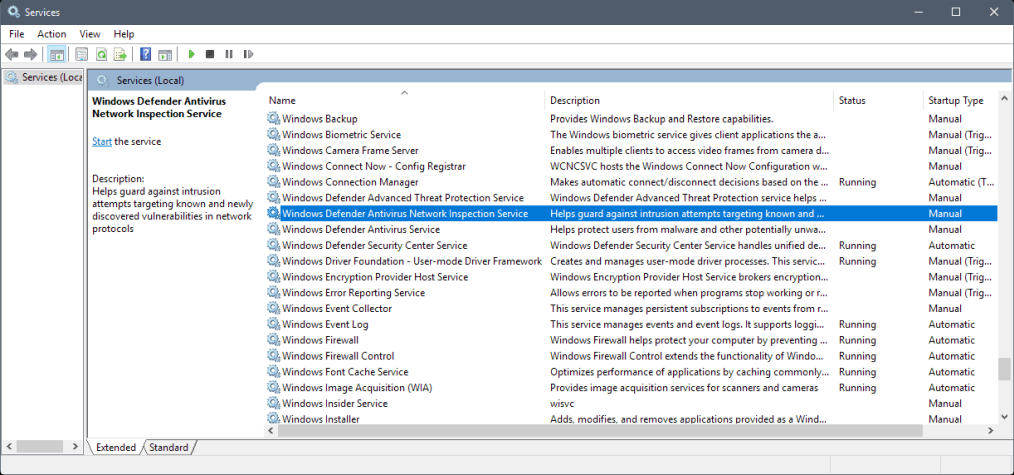

Затем откройте диспетчер служб, чтобы найти дополнительную информацию об услуге:

- Нажмите на клавишу Windows, введите services.msc и нажмите клавишу Enter на клавиатуре.

- Найдите службу проверки антивирусной сети Windows Defender и дважды щелкните по ней, чтобы открыть свойства.

Информация, указанная здесь, включает:

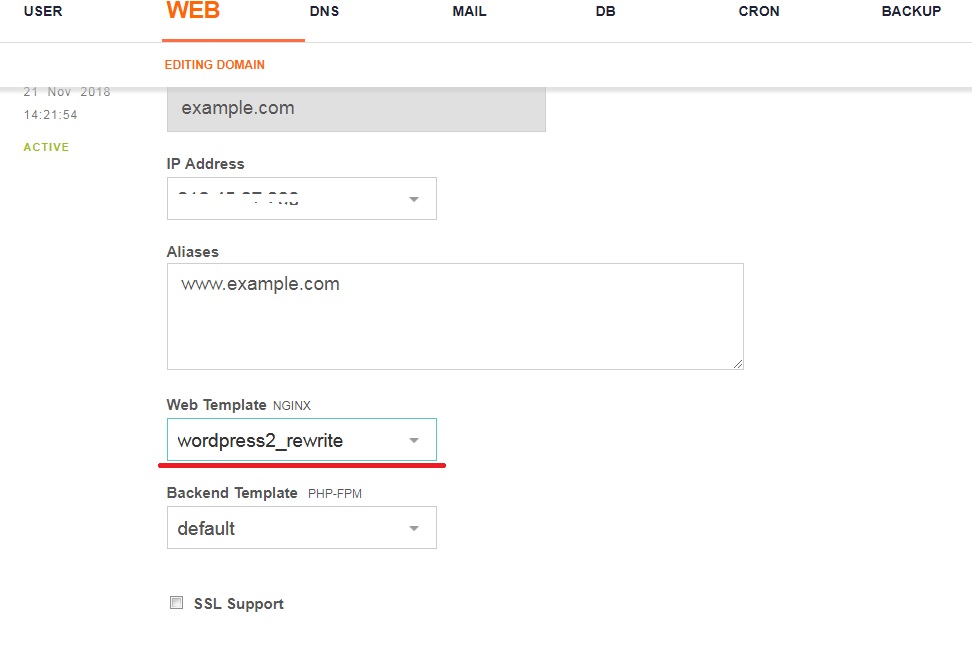

- Имя службы: WdNisSvc

- Отображаемое имя: Служба проверки антивирусной сети Windows Defender

- Путь к excutable: «C:Program FilesWindows DefenderNisSrv.exe»

- Описание: Помогает предотвратить попытки вторжения, направленные на известные и недавно обнаруженные уязвимости в сетевых протоколах

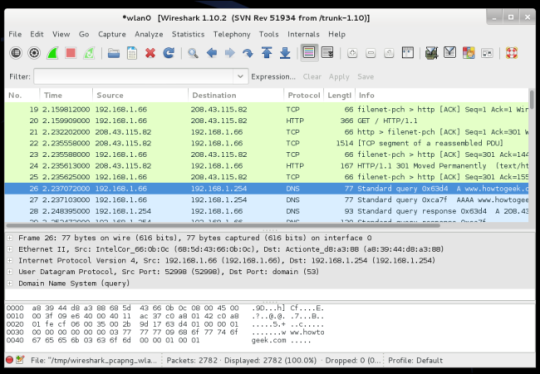

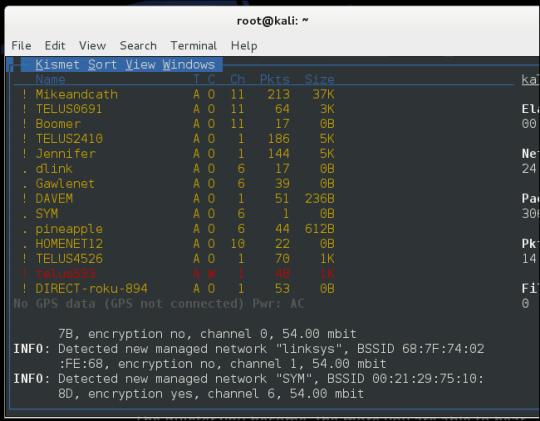

- Network Inspection System — это модуль защиты в режиме реального времени, который контролирует сетевой трафик для вредоносных шаблонов. Вы можете ознакомиться с этой статьей Microsoft Technet с 2013 года для получения информации об этой функции.

Microsoft запустила эту функцию еще в октябре 2012 года в Microsoft Security Essentials и с тех пор является частью решений Microsoft по безопасности.

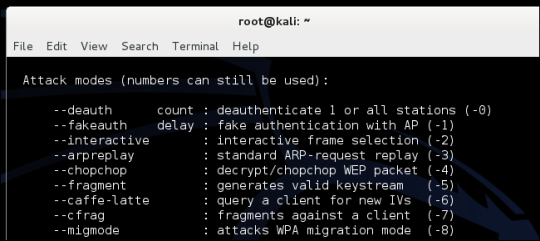

Могу ли я отключить службу проверки сети Microsoft в реальном времени?

Служба проверки сети Microsoft Network Realtime связана с защитой Windows Defender в режиме реального времени. Вы можете отключить защиту в режиме реального времени, но это временно только в соответствии с Центром безопасности Windows Defender.

Защита в реальном времени

Обнаруживает и останавливает вредоносное ПО от установки или запуска вашего устройства. Вы можете отключить эту настройку на короткое время, прежде чем она автоматически включится.

Таким образом, нет прямого способа отключения службы проверки сети в реальном времени с использованием настроек Защитника Windows.

Примечание. Услуга не может быть отключена.

Вообще говоря, рекомендуется активировать услугу. Если это вызывает проблемы на компьютере, вам может потребоваться переключение на другое антивирусное решение, так как это отключит Защитник Windows на машине.