Вы видите сообщение «Upload: Failed to write file to disk» при загрузке файлов в WordPress? Эта распространенная ошибка может быть очень расстраивающей для начинающих пользователей. В этой статье мы покажем вам, как исправить ошибку «Загрузка: не удалось записать файл на диск» в WordPress.

Какие причины этой ошибки в WordPress?

Эта ошибка может возникнуть по ряду причин. Однако наиболее распространенным является неправильное разрешение папки.

Каждый файл и папка на вашем веб-сайте имеет набор разрешений. Ваш веб-сервер контролирует доступ к файлам на основе этих разрешений.

Неправильные разрешения для папки могут убрать вашу способность записывать файлы на сервер. Это означает, что ваш веб-сервер не может создавать или добавлять новые файлы в эту конкретную папку.

Если вы попытаетесь загрузить изображения или любые другие файлы из области администрирования WordPress, вы получите одно из следующих сообщений об ошибке:

- WordPress не удалось записать на диск

- WordPress не удалось загрузить из-за ошибки записи файла на диск

- Не удалось создать каталог wp-content /uploads/2018/03. Является ли его родительский каталог доступным для записи сервером?

Ошибка «Загрузить: не удалось записать файл на диск» в WordPress

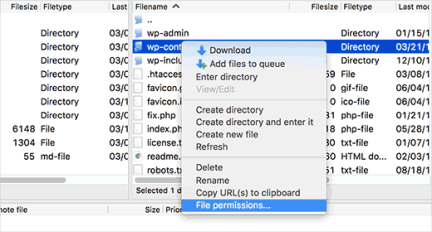

Во-первых, вам нужно подключиться к сайту WordPress с помощью FTP-клиента.

Для этой статьи мы используем бесплатный FTP-клиент FileZilla. Если вы используете какой-либо другой FTP-клиент, это может выглядеть немного иначе.

Как только вы подключитесь, вам нужно щелкнуть правой кнопкой мыши по папке wp-content и выбрать права доступа к файлам.

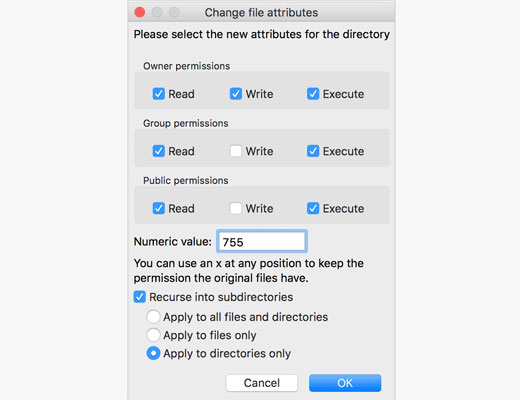

Это вызовет диалоговое окно разрешения файлов в вашем FTP-клиенте. Он покажет вам права доступа к файлам для владельца, группы и общественности.

Вам нужно ввести 755 в поле числовых значений.

После этого вам нужно установить флажок «Recurse into subdirectories».

Наконец, вам нужно нажать «Применить только к каталогам».

Нажмите кнопку OK, чтобы продолжить.

Теперь ваш FTP-клиент установит права доступа к папке на 755 и применит их ко всем подпапкам внутри wp-content. Сюда входит папка загрузок, в которой хранятся все ваши изображения.

Вы также захотите убедиться, что права на файлы для отдельных файлов в папке wp-content верны.

Еще раз щелкните правой кнопкой мыши папку wp-content и выберите права доступа к файлам. На этот раз мы изменим разрешения для файлов.

Введите 644 в числовое значение, а затем установите флажок «Рекурсия в подкаталоги».

Наконец, вам нужно нажать кнопку «Применить только к файлам».

Нажмите кнопку OK, чтобы продолжить. Теперь ваш FTP-клиент установит права доступа к файлам на 644 для всех файлов в папке wp-content.

Теперь вы можете посетить сайт на WordPress и попробовать загрузить файлы.

Если вы все еще видите ошибку, вам нужно связаться с вашим провайдером хостинга WordPress и попросить их удалить папку временных файлов.

WordPress загружает ваши изображения с помощью PHP, который сначала сохраняет загрузки во временный каталог на вашем веб-сервере. После этого он перемещает их в папку загрузки WordPress.

Если этот временный каталог заполнен или плохо настроен, WordPress не сможет записать файл на диск.

Эта временная папка находится на вашем сервере, и в большинстве случаев вы не можете получить к ней доступ с помощью FTP. Вам нужно будет связаться с вашим веб-хостом и попросить их опорожнить его для вас.

Мы надеемся, что эта статья помогла вам решить проблему «Загрузить: не удалось записать файл на диск» в WordPress.