Ингредиенты:

- сок фруктовый — 3/4 ст

- ягоды (любые) — 500 г

- миндальный ароматизатор — 2 кап»

- ванилин — 1 шт

- лимонный сок — 1 ст»л»

- винный камень — 1/2 ч»л»

- мелкокристаллический сахар — 450 г

- мука — 125 г

- яичные белки — 10-12 шт

- крахмал — 2 ч»л» Читать

SSL-соединения позволяют пользователю получить безопасный доступ к веб-сайту. Google Chrome предлагает такую же поддержку, которая помогает поддерживать безопасность пользователя во время серфинга в Интернете. Теперь, когда Google Chrome отправляет запрос на веб-сайт, который не имеет SSL, он не загружает страницу и выдает эту ошибку:

Ваше соединение не является приватным. Злоумышленники могут пытаться украсть вашу информацию на сайте abc.com (например, пароли, сообщения или кредитные карты). NET::ERR_ CERT_INVALID.

Прежде чем продолжить, убедитесь, что ваша установленная версия Google Chrome обновлена. Для первого откройте Google Chrome. Нажмите на кнопку меню, обозначенную тремя вертикальными точками в верхнем правом углу окна. Наконец, выберите Настройки → О Google Chrome.

Мы рассмотрим следующие 5 исправлений, чтобы попытаться исправить ошибку NET::ERR_ CERT_INVALID для Google Chrome в Windows 10.

1] Ввод адреса вручную

Возможно, что при использовании ссылки для навигации стороннее расширение, программное обеспечение или вредоносное ПО могут перенаправить вас на подозрительную страницу.

Вы можете ввести адрес вручную в адресной строке и проверить, приводит ли это к нужной вам веб-странице.

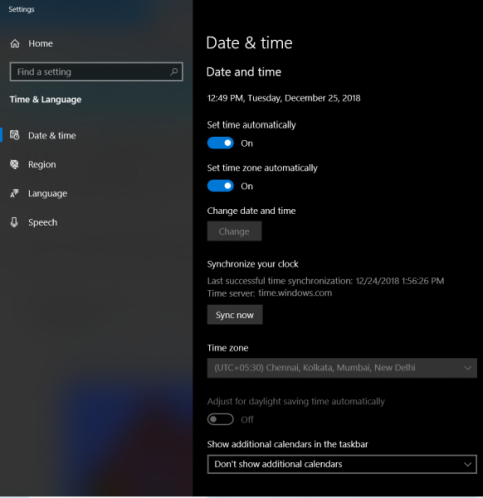

2] Исправление настроек даты и времени

Неправильные настройки даты и времени в Windows 10 также могут вызывать подобные конфликты. Это связано с несовместимостью между датой проверки сертификата SSL и системными часами. Следовательно, пользователь должен синхронизировать свои системные часы.

Для этого сначала щелкните правой кнопкой мыши на панели задач и выберите «Настроить дату и время».

Нажмите на кнопку с надписью Синхронизировать сейчас. Он синхронизирует дату и время с серверами Microsoft.

Все, что вам нужно, это убедиться, что часовой пояс, установленный на той же странице, правильный.

3] Исправьте настройки прокси

Начните с ввода в Свойства обозревателя в поле поиска. Нажмите на соответствующий результат.

Теперь перейдите на вкладку «Подключения».

В разделе «Настройки локальной сети (LAN)». Нажмите на кнопку с надписью «Настройки локальной сети».

В разделе «Прокси-сервер» снимите флажок «Использовать прокси-сервер для вашей локальной сети» (эти настройки не будут применяться для подключений удаленного доступа или VPN-подключений).

Нажмите OK, а затем перезагрузите компьютер, чтобы изменения вступили в силу.

Теперь проверьте, исправлена ли ваша проблема или нет.

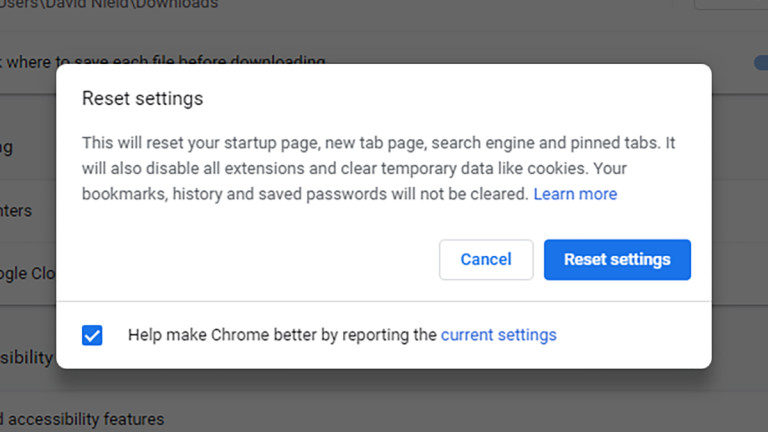

4] Сбросить Google Chrome

Нажмите комбинации WINKEY + R, чтобы открыть окно «Выполнить», а затем перейдите по следующему пути:

%USERPROFILE%AppDataLocalGoogleChromeUser Data

Теперь выберите папку с именем «Default» и нажмите комбинации клавиш Shift + Delete, а затем нажмите «Да», чтобы подтвердить запрос.

После удаления папки «Default» откройте Google Chrome и нажмите кнопку «Меню», обозначенную тремя точками вертикали в правом верхнем углу.

Затем нажмите на Настройки. В разделе «Настройки» прокрутите вниз и нажмите «Дополнительно», чтобы открыть дополнительные параметры.

Теперь прокрутите вниз до кнопки «Восстановить настройки» и нажмите на нее.

Вы получите примерно такую подсказку:

Нажмите на Reset, и это сбросит все настройки браузера Chrome.

Теперь проверьте, исправлена ли ваша проблема или нет.

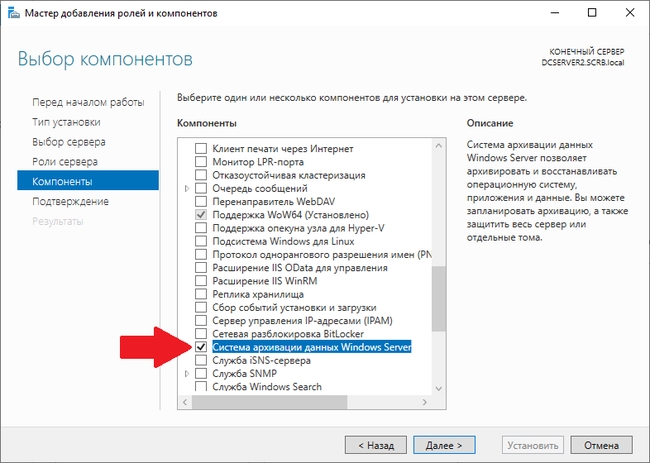

Сервер настроен и работает как требуется. Сделаем резервную копию системы, чтоб сохранить рабочее состояние и в случае возникновения аварийной ситуации восстановить сервер.

Воспользуемся встроенной возможностью Windows – Системой архивации данных Windows Server. Открываем диспетчер серверов и через Мастера добавления ролей и компонентов добавляем его.

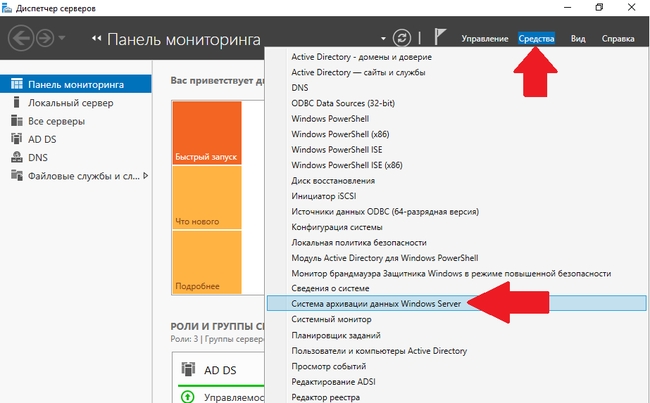

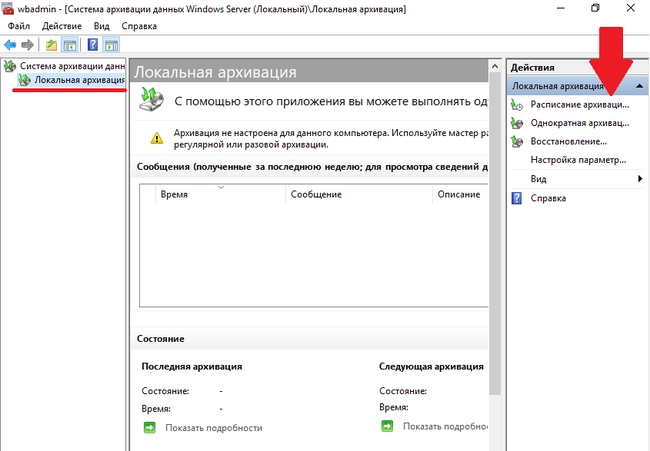

После установки компонента в диспетчере серверов в выпадающем меню пункта «Средства» выбираем строчку «Система архивации данных Windows Server».

В открывшемся окне в правой части можно выбрать архивацию по расписанию или однократную архивацию. Более надежной будет архивация по расписанию, т.к. резервная копия всегда будет с актуальными данными. Сделаем однократную копию DCSRVER2 и копию по расписанию DCSERVER3.

Архивация по расписанию. Настроим и выполним её на сервере в виртуальной машине.

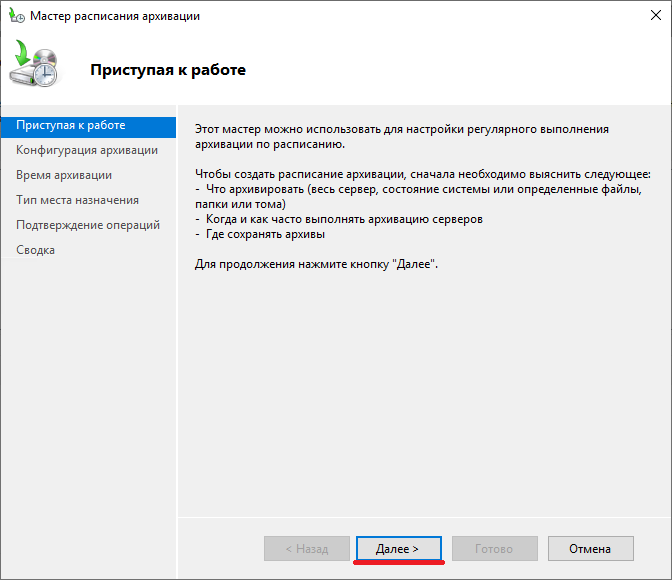

Запускаем систему архивации данных Windows Server, в разделе действия выбираем расписание архивации. Откроется мастер расписания архивации. Первый пункт – Приступая к работе, читаем, жмем >>Далее.

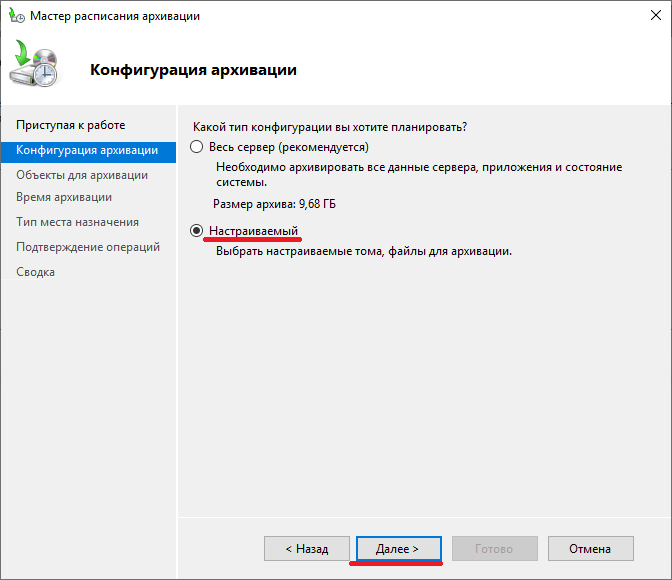

Конфигурация архива – настраиваемый. >>Далее.

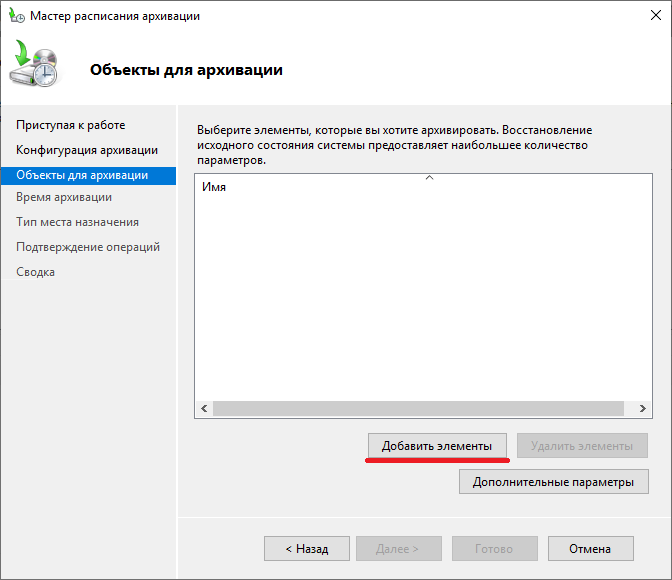

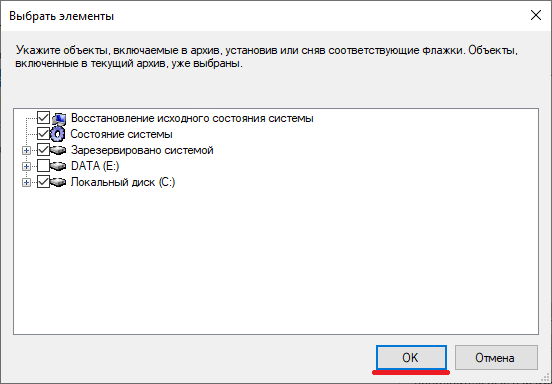

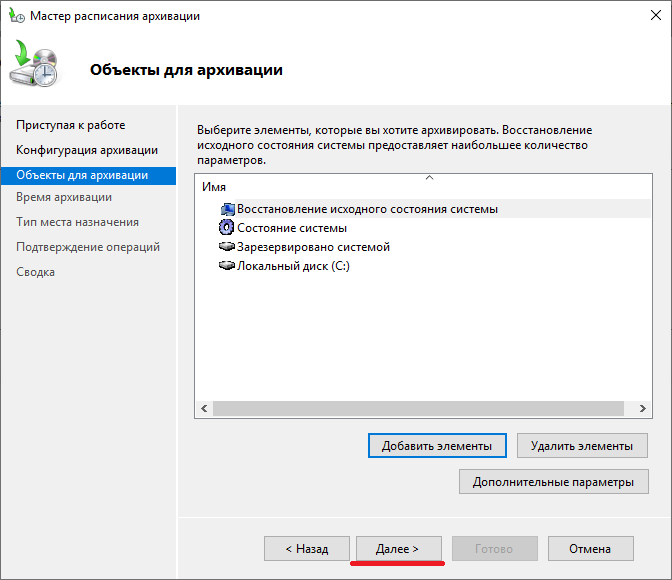

В разделе Объекты для архивации нажимаем кнопку «Добавить элементы».

В открывшемся окне выбираем все пункты, кроме диска, на котором планируем хранить архив.

После нажатия кнопки «ОК» можно еще раз убедиться, какие объекты для архивации выбраны. >>Далее.

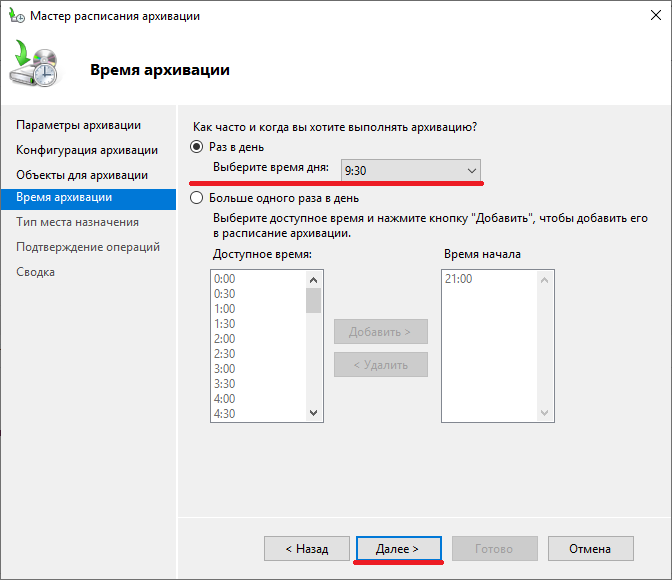

Выбираем время выполнения архивации. >>Далее.

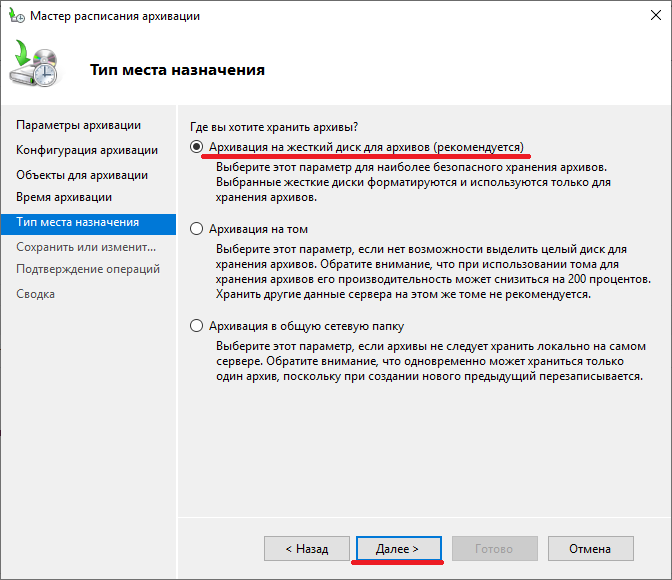

Тип места назначения – Архивация на жесткий диск для архивов. (отдельный жесткий диск) >>Далее.

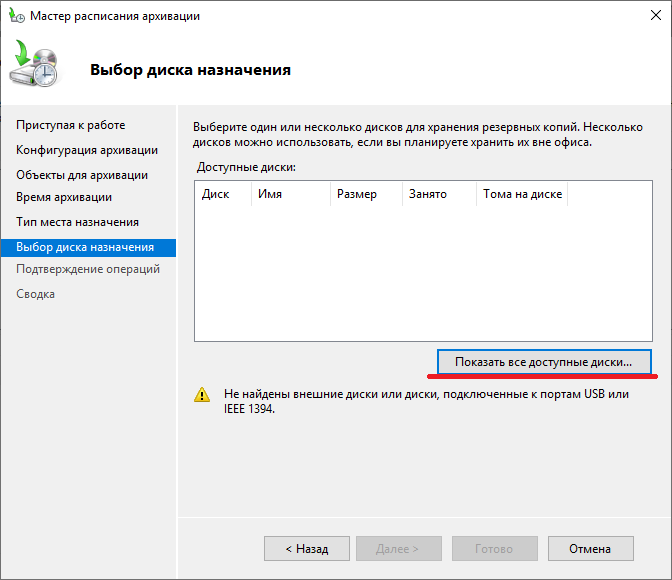

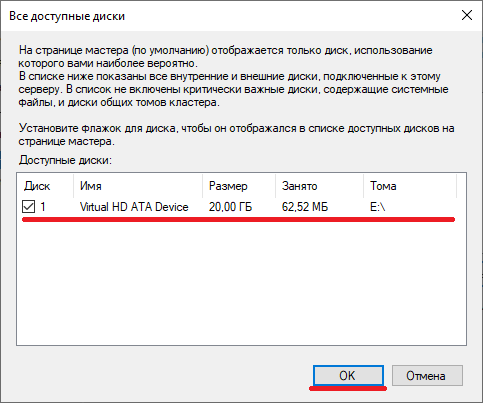

При выполнении архивации в первый раз присутствует пункт – Выбор диска назначения. Нажимаем кнопку «Показать все доступные диски».

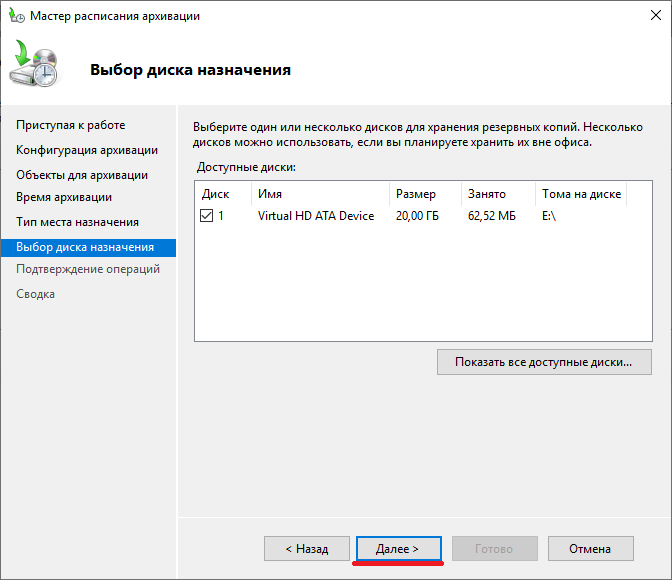

Выбираем из доступных дисков необходимый и жмем ОК.

>>Далее.

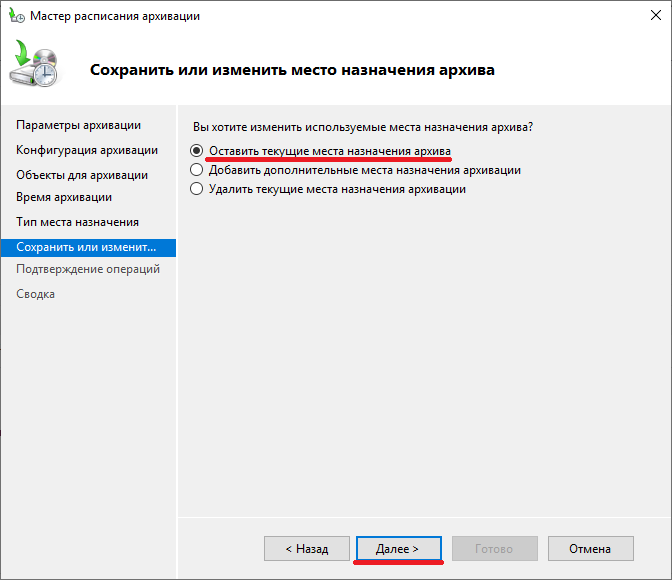

Если архивация выполняется уже не первый раз, и диск для хранения архива выбирался ранее, то пункт «Выбор диска» называется «Сохранить или изменить место назначения архива». Выбираем «Оставить текущие места назначения архива». Можно изменить или удалить место хранения, отметив точкой другие строки. >>Далее.

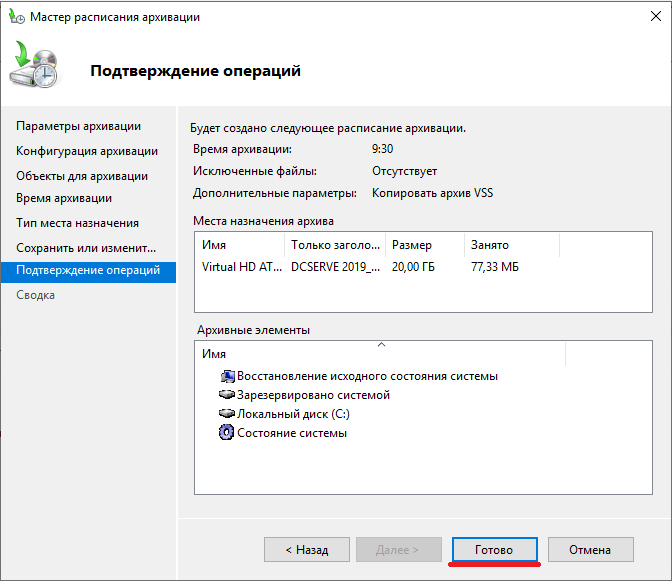

Проверяем данные, подтверждаем операцию, нажав кнопку «Готово».

Сводка >> Закрыть.

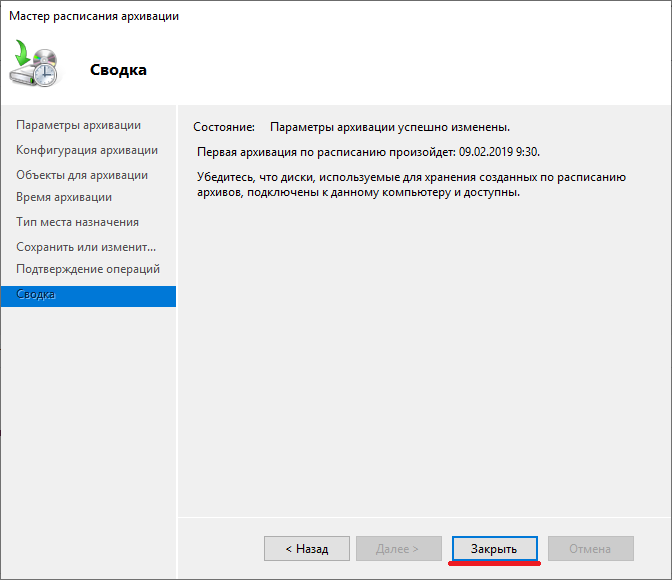

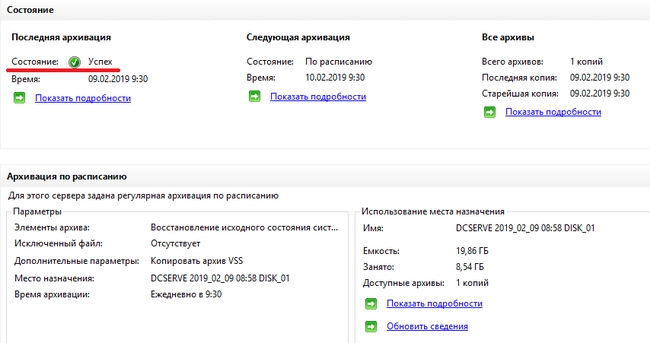

В заданное время архивация выполнилась автоматически, о чем можно посмотреть в основном окне системы архивации.

Восстановление системы.

Способ 1 — Операционная система работоспособна.

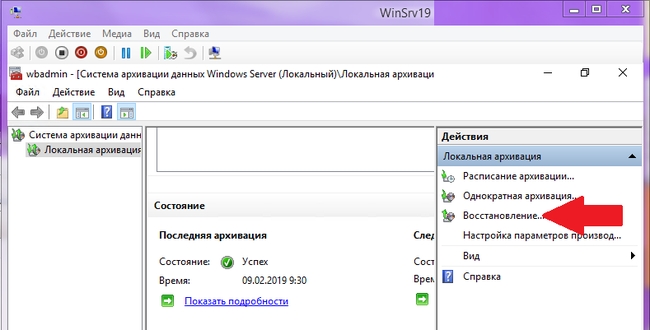

Восстановим систему из созданной копии. Это можно сделать из основного окна системы архивации Windows Server, нажав на строчку «Восстановление».

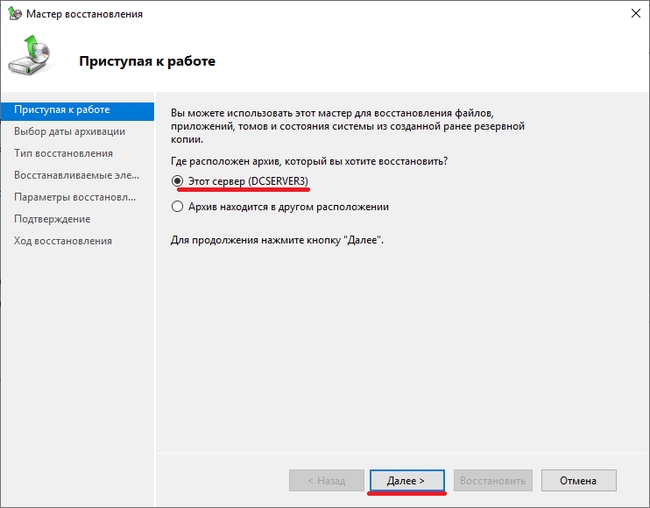

В первом пункте открывшегося мастера восстановления выбираем место расположения архива. >>Далее.

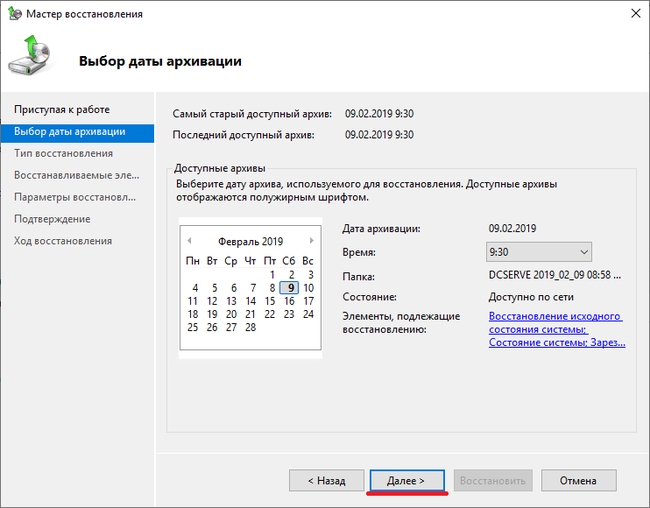

Выбираем дату создания архивной копии. Можно нажать на ссылку «Элементы подлежащие восстановлению» и посмотреть эти элементы. >>Далее.

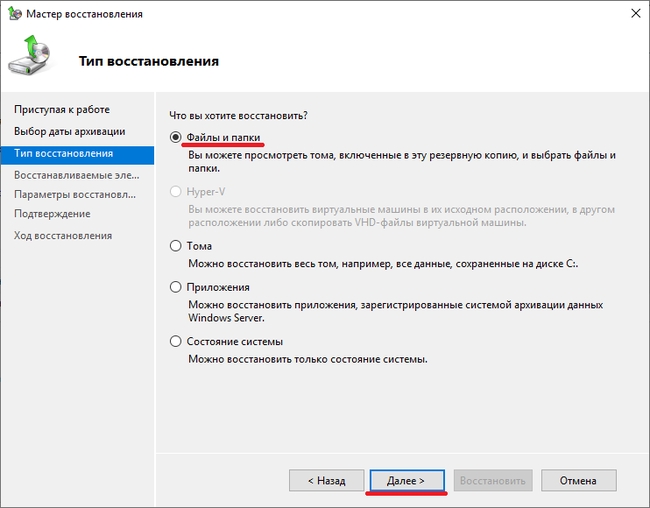

Тип восстановления – Файлы и папки. >>Далее.

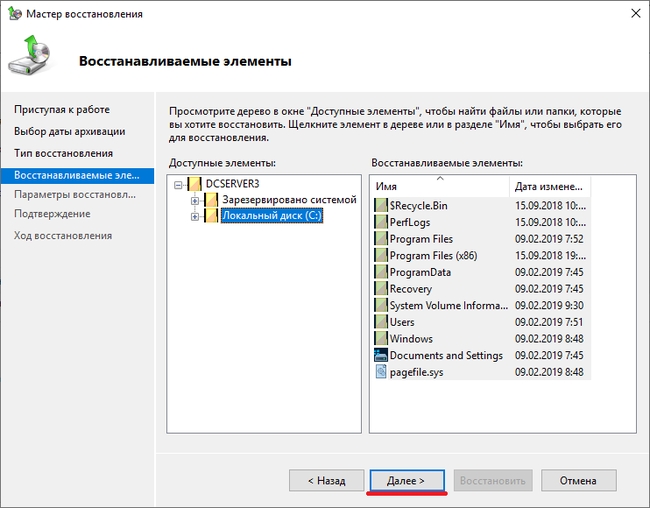

Восстанавливаемые элементы – выбираем Локальный диск (С:). >>Далее.

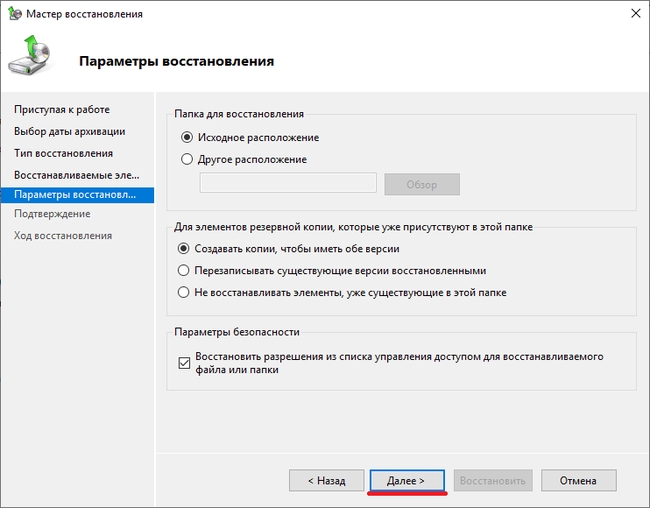

Параметры восстановления – можно ничего не изменять. >>Далее.

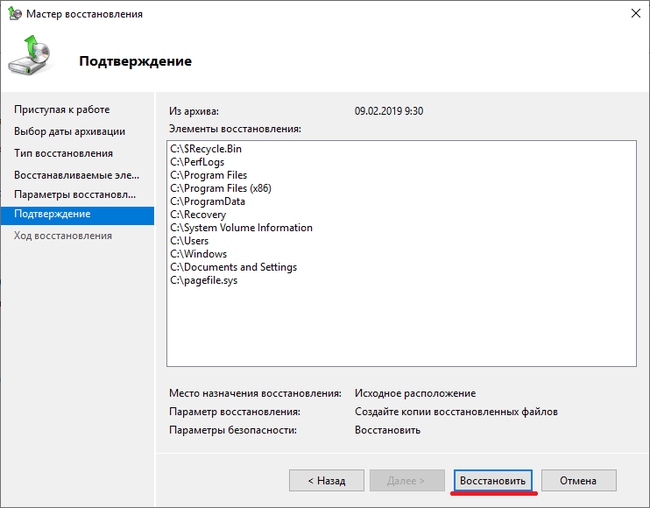

Подтверждаем восстановление, нажав кнопку «Восстановить».

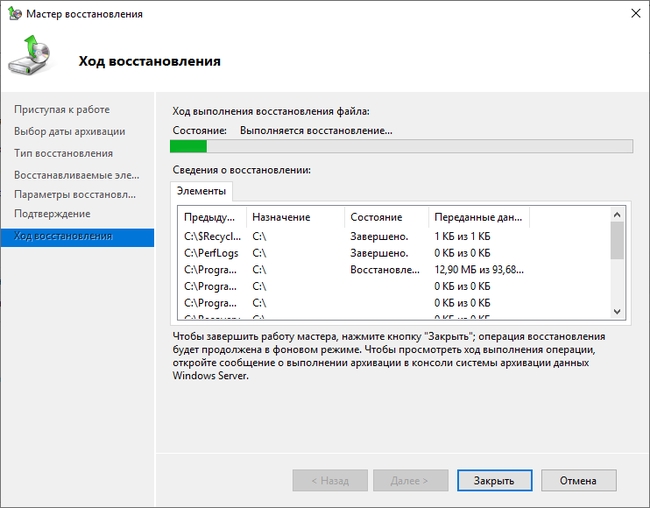

Ожидаем ход восстановления.

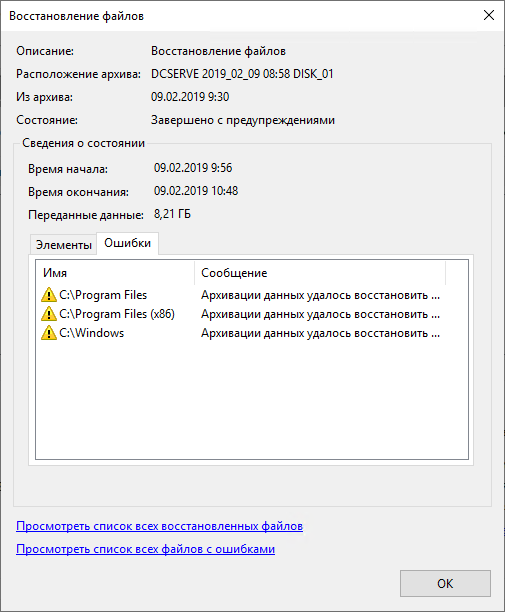

По завершению восстановления в главном окне приложения можно посмотреть, какие возникли ошибки.

Способ 2. — Операционная система не работоспособна.

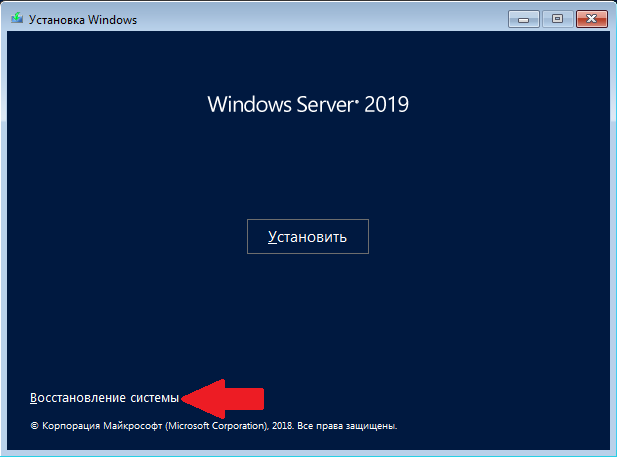

Выполняем загрузку ОС с установочного носителя (Флэшка, Диск). Доходим до окна, в котором есть ссылка «Восстановление системы». Нажимаем на неё.

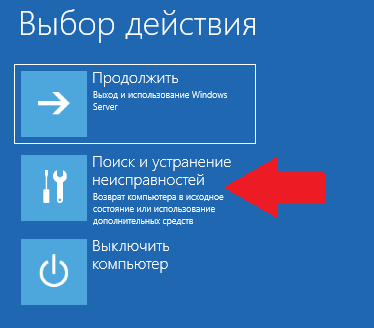

Далее выбираем пункт – Поиск и устранение неисправностей.

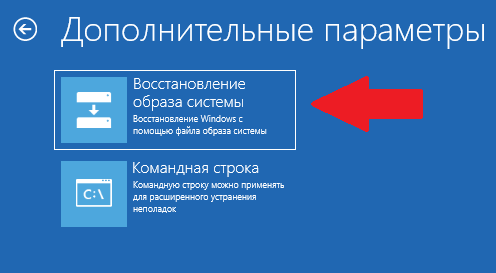

В следующем меню выбираем – Восстановление образа системы.

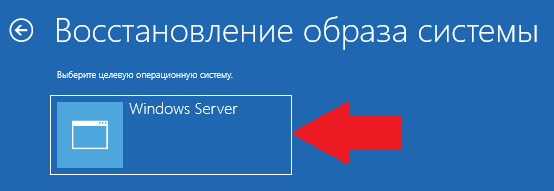

Выбираем нашу ОС.

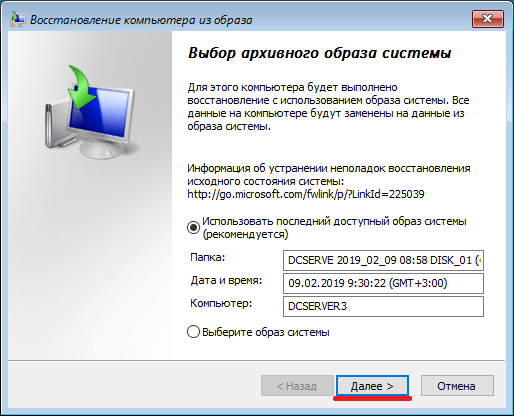

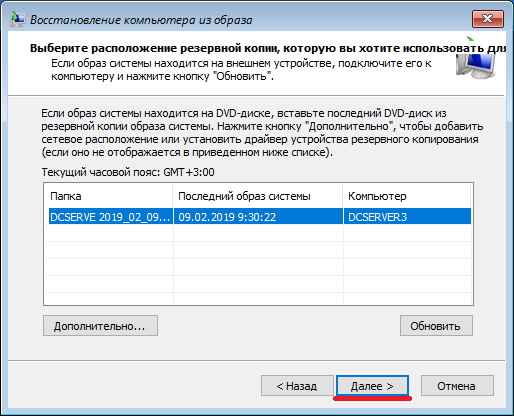

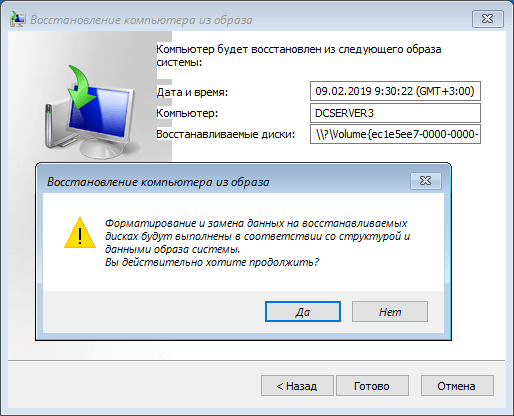

Откроется окошко «Восстановление компьютера из образа». Выбираем образ любым из предложенных способов. >>Далее.

>>Далее.

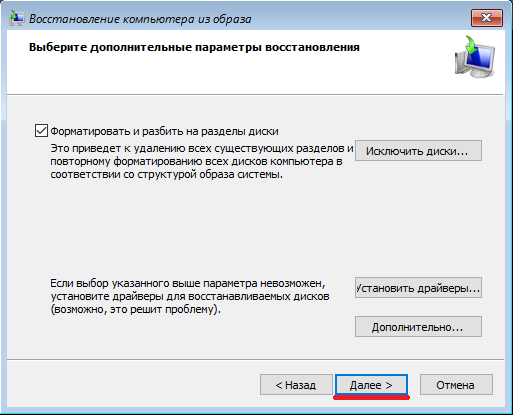

Можно оставить галочку напротив пункта «Форматировать и разбить на разделы». >>Далее.

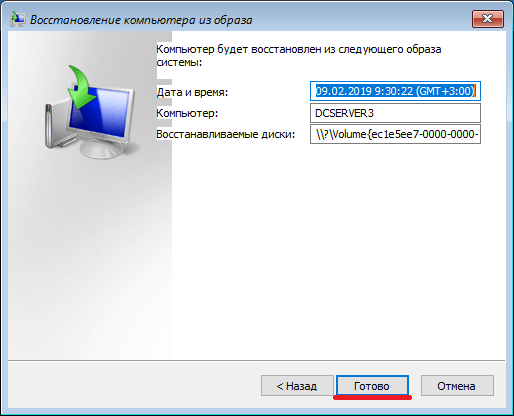

Подтверждаем восстановление.

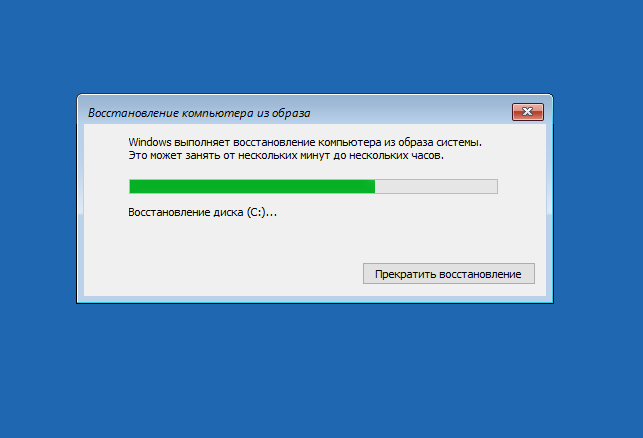

Ожидаем некоторое время, пока происходит процесс восстановления.

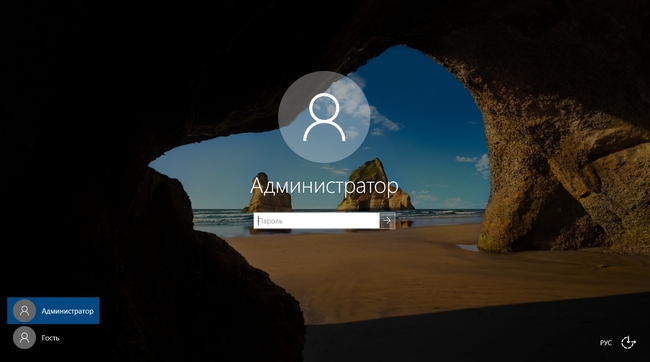

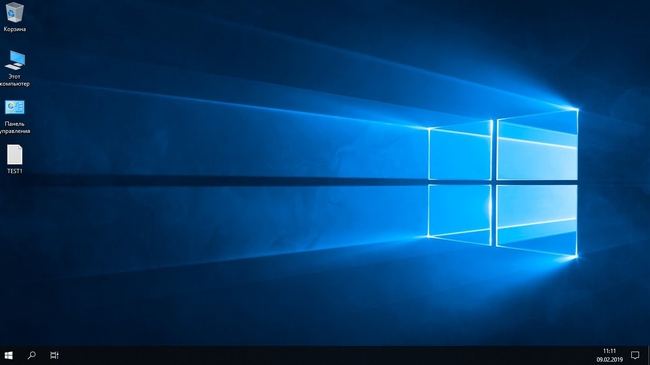

После перезагрузки сервер восстановлен по состоянию последней резервной копии.

Запускаем систему архивации Windows Server как описано выше. Выбираем однократную архивацию.

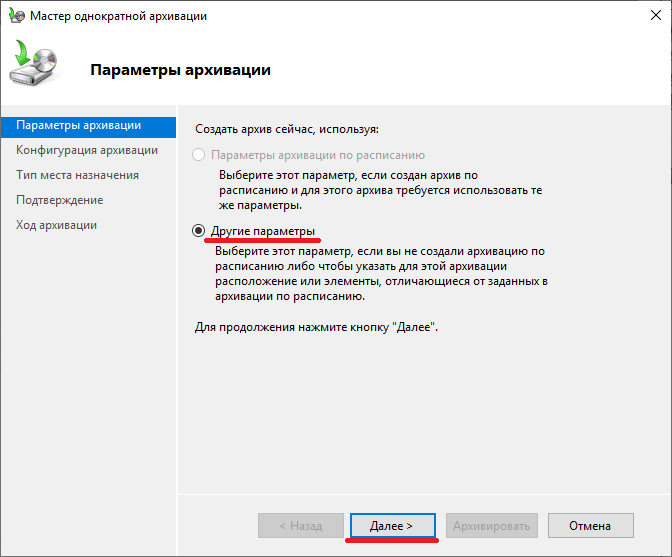

На первом шаге открывшегося мастера отмечен пункт – Другие параметры. Нажимаем >>Далее.

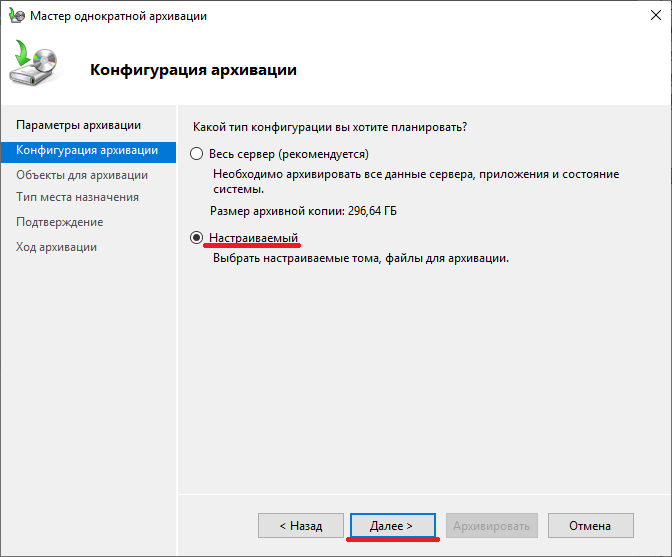

При выборе конфигурации архивации отмечаем настраиваемый диапазон, так как в нашем случае контроллера домена все данные расположены на диске C и архивировать необходимо только его. Нажимаем >>Далее.

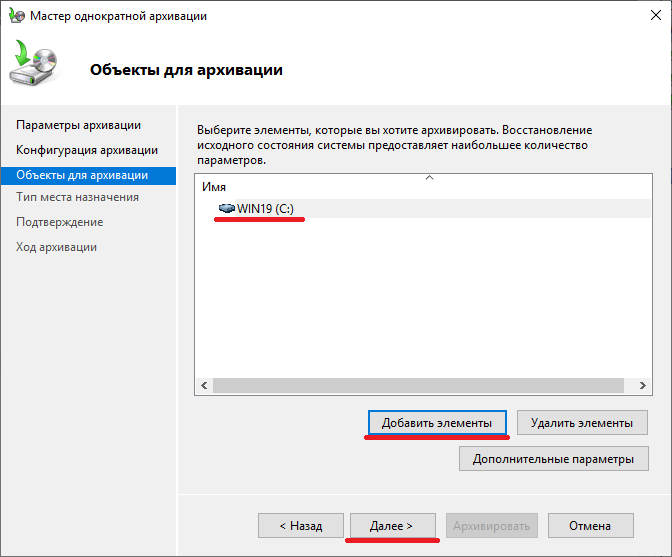

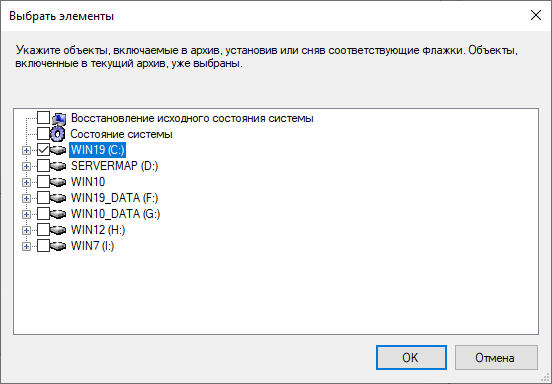

В следующем шаге мастера необходимо выбрать объекты для архивации.

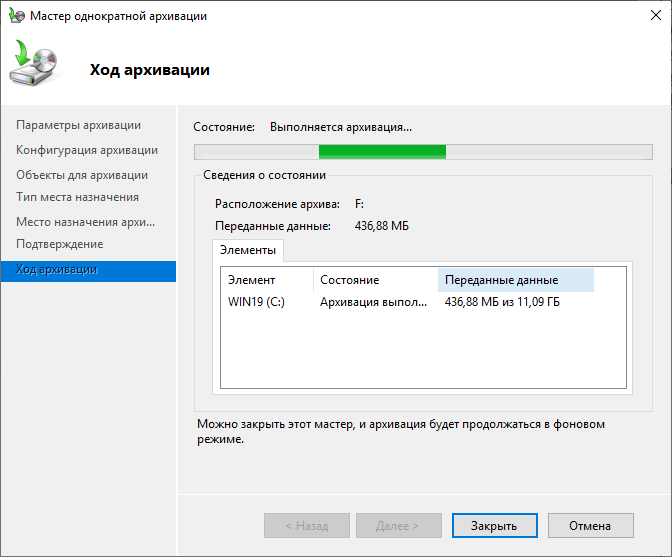

Отмечаем галочкой необходимый том – WIN19(C:) >> OK, >>Далее.

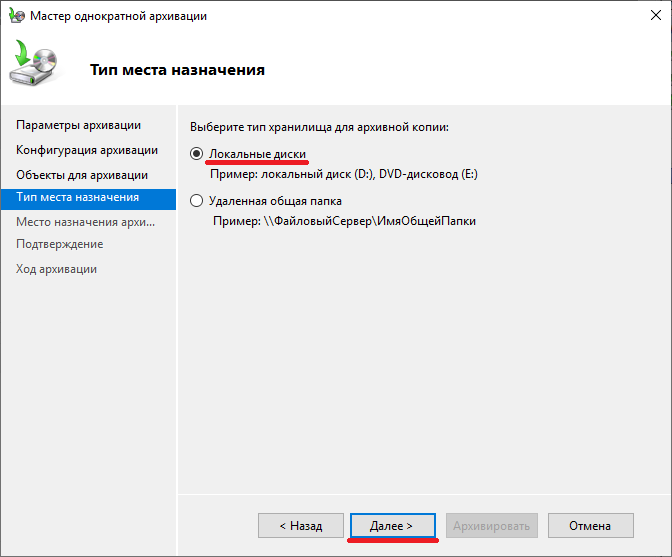

Тип места назначения – Локальные диски.

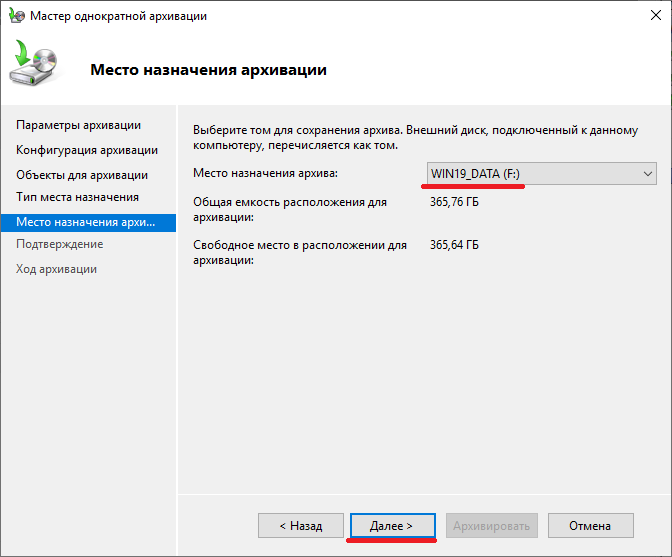

Выбираем в выпадающем списке диск для расположения резервной копии. >>Далее.

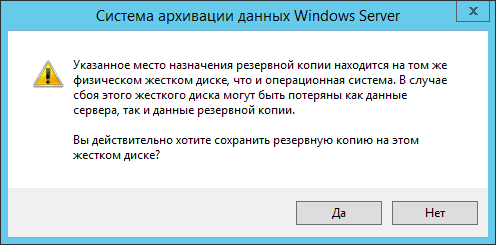

Хранить резервную копию в одном и том же ПК и к тому же на одном и том же диске – это очень не надежный вариант, однако в данном случае других вариантов нет.

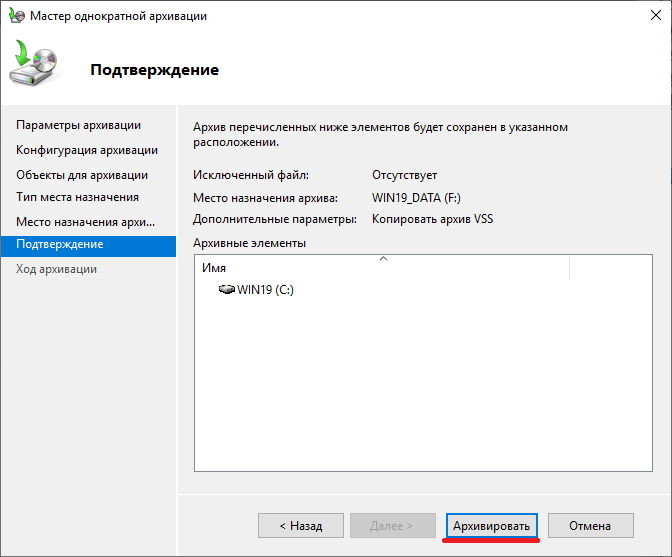

Проверяем и подтверждаем выполнение резервной копии, нажав кнопку «Архивировать»

Далее можно пронаблюдать за ходом архивации. Можно нажать кнопку «Закрыть» при этом архивация продолжится и завершится сама собой, о чем оповестит флажок в диспетчере серверов.

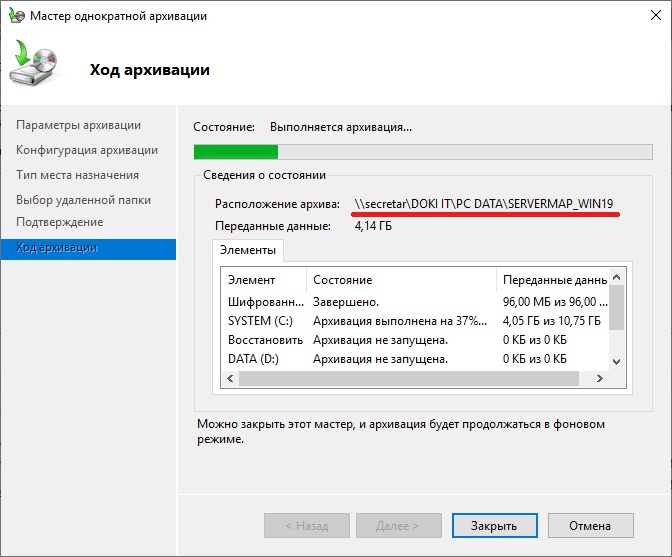

На скриншоте ниже для примера представлена архивация в сетевое расположение. В данном случае необходимо было сделать резервную копию всего сервера МАП, со всеми томами и дисками. Поэтому мне пришлось выбирать место для хранения резервной копии вне сервера.

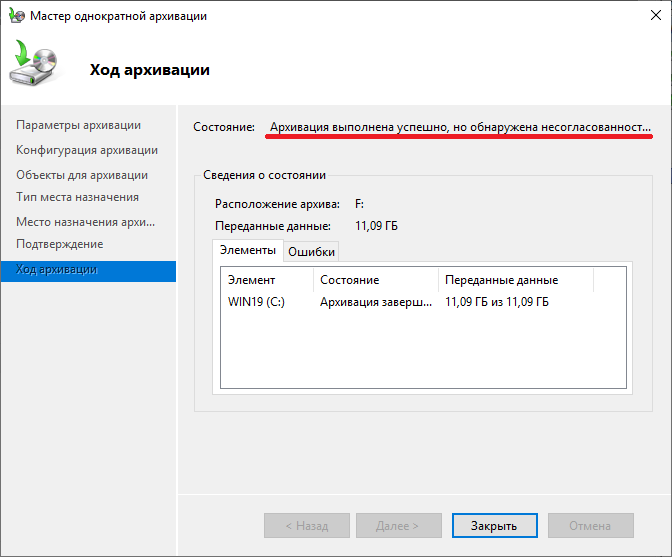

По завершении архивации в строке состояния можно посмотреть подтверждение об успешном выполнении. В нашем случае возникла какая-то проблема.

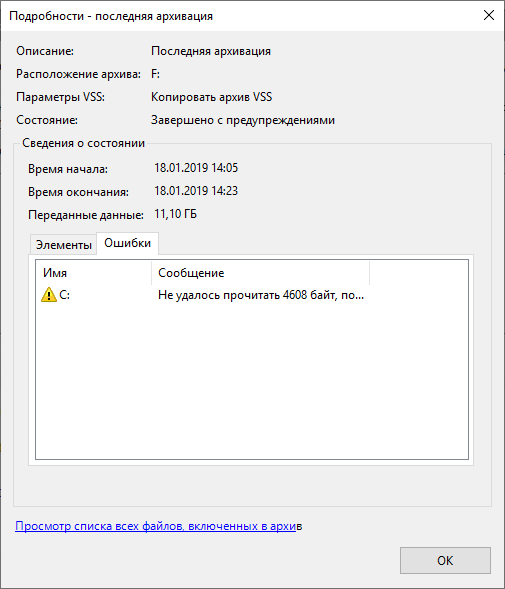

Подробный текст ошибки гласит: Не удалось прочитать 4608 байт, поскольку на жестких дисках имеются поврежденные кластеры; данные в поврежденных кластерах не архивируются. Запустите для жесткого диска команду CHKDSK /R, а затем выполните архивацию повторно.

Команда проверки диска не помогла устранить ошибку. Дело в том, что этот HDD был установлен в ПК, на корпус которого подавалась фаза 220В вместо заземления. Электрики перепутали контакты в розетке и фаза попала на третий заземляющий контакт. Случается вот такое. В итоге пол года в ПК умирали жесткие диски и ни кто не понимал почему, пока однажды мне не довелось коснуться одновременно корпуса ПК и батареи отопления. Тут всем всё стало понятно. Заземление вернули, HDD перестали умирать. Видимо после такого диску поможет только глубокое форматирование (или уже ничего) которое выполнить сейчас не представляется возможным. Для хранения резервной копии лучше выбирать новые надежные жесткие диски.

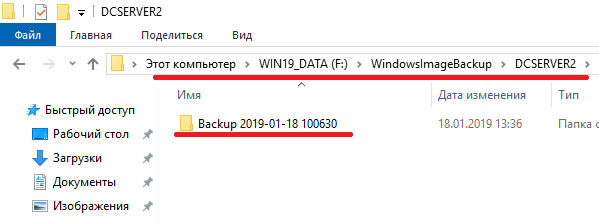

После выполнения архивации проверяем место расположения резервной копии. Как правило, на выбранном диске создается папка WindowsImageBackup и в ней хранятся резервные копии.

Восстановление такое же, как при архивации по расписанию.

12 порции

Время: 1ч20 мин

Топ 5 лучших платных антивирусов для Windows – отличный помощник, если нужно защитить свой компьютер. Лучший антивирус для Windows 10 и Windows 7 – самые популярные вопросы пользователей. Однако бывают ситуации, когда вашим компьютером пользуются другие, не особо осведомленные и понимающие, люди. В таком случае лучше заплатить за более мощный и безопасный продукт, ведь риски возрастают просто в разы. К тому же, лучше уж заплатить около 50-60 баксов в год разработчикам антивирусного ПО, чем отдать абсолютно все свои сбережения хакерам и злоумышленникам. Именно по этой причине сегодня я решил составить топ из 5 лучших платных антивирусов для Windows 2019. И я искренне надеюсь, что дальнейшая информация, изложенная в этой статье, окажется полезной для вас.

Каждый подобный рейтинг составляется с учетом самых различных факторов. Это и субъективный опыт личного пользования, и отзывы других пользователей, и даже объективные возможности каждого рассматриваемого продукта. В этом материале я постараюсь сохранить все эти догматы, дабы на выходе получилась отличная и объективная статья, которая поможет вам сделать выбор в пользу того или иного программного обеспечения. Это же, в свою очередь, поможет и защитить ваши данные в дальнейшем.

Продукт, предоставляющий максимальную защиту не только для вашего основного ПК, но и для других устройств, таких как смартфоны и планшеты. Программа может обеспечить безопасную работу на устройствах под управлением Windows, Android и Mac. Здесь же доступны инструменты для бэкапа, родительского контроля и безопасных платежей в интернете. Нельзя забывать и про то, что антивирус практически не нагружает вашу систему. По этой причине его можно использовать даже на самой старой технике.

Преимуществ у этого антивируса достаточно много, но давайте теперь посмотрим на системные требования.

Не так уж и сердито, учитывая, что в большинстве случаев данные требования будут выполнимы. Для других устройств системные требования тоже не особо кусаются, поэтому вы можете опробовать антивирусное ПО и на смартфонах, и на компьютерах под управлением Mac.

Кстати говоря, у данного антивируса есть триал-период (бесплатное тестирование) в 1 месяц. Поэтому перед покупкой вы сможете вдоволь попользоваться этим ПО, и уже после решить для себя, стоит ли оно того. Цена же на годовую версию (для двух устройств) составляет всего лишь 1990 рублей. Достаточно неплохая, учитывая актуальные расценки на софт.

Купить Kaspersky Total Security

Самая максимальная защита из всей линейки Norton, которая поможет защитить ваши устройства от большинства ныне известных вирусов и хакерских атак. Как и у всех антивирусов из данного топа, защита обеспечивается в реальном времени, и это значит, что идет постоянный мониторинг всех ваших процессов на предмет подозрительной активности. Вместе с тем, программа может выполнять и другие функции, такие как автоматический бэкап фото и документов и защита вашей конфиденциальности в интернете.

В принципе, программа почти ничем не уступает предыдущей, все они хороши. Возможно, только, она потребляет чуть больше ресурсов, но эти погрешности для современных ПК не столь значительны.

В зависимости от операционной системы требования разнятся. В случае более новых операционок (Windows 8 или 10) и аппаратные требования выше. Обусловлено это некоторыми функциями, которые доступны на новых версиях ОС.

Цена на такое великолепие составляет всего 3199 рублей в год. Однако сейчас (на момент написания материала) действует скидка в 18%, то есть если вы купите годовую подписку прямо сейчас, цена будет составлять всего 2599 рублей.

Купить Norton Security Premium

Максимальная защита от Avast. В топе бесплатных антивирусов Avast Free занял первое место, потому как обладал такими функциями, какими не могут похвастаться даже некоторые платные продукты. А вот теперь представьте каким набором возможностей обладает их платный продукт. Да, именно так, данный антивирус воистину очень мощный. Чего только стоит функция защиты веб-камеры (для всех тех, кто обеспокоен слежкой от всевозможных служб), которой не обладают многие другие антивирусы.

Данное ПО действительно стоит внимания. Многие описанные функции недоступны в других подобных продуктах. Avast Premier один из лучших платных антивирусов для Windows. Однако стоит помнить, что злоупотреблять какими-либо действиями тоже не стоит (например, отключать антивирус, или давать каким-то программам чрезмерно высокие права).

Как заверяют нас разработчики, системные требования не столь важны (с учетом вышеоговоренных), поэтому можно сделать вывод, что на большинстве более-менее современных ПК данный антивирус не будет “сжирать” много ресурсов. Здесь же нас встречает и вкусная цена, которая составляет всего лишь 1250 рублей в год. Правда, для одного ПК, но все же, тут есть хотя бы выбор (вы можете купить лицензию для большего или меньшего количества устройств). Перед покупкой, кстати говоря, можно опробовать данную версию. Период триала стандартный – 30 дней.

Высокотехнологичный производительный продукт, предоставляющий антивирусную защиту для устройств под управлением Windows, Mac, iOS и Android. Как и все прочие участники данного топа, эта программа обладает рядом достаточно мощных функций, которые помогают обеспечить полную защиту вашего компьютера или смартфона. Среди всех прочих, разработчики выделяют функцию безопасного подключения Wi-Fi, а также защиту от программ-вымогателей.

Данный антивирус обладает достаточно заурядными (в рамках этой статьи) возможностями. Но стоит понимать, что среди большинства популярных антивирусов, Bitdefender Total Security занимает вполне заслуженное место. Высокая производительность вкупе с достаточно широкими возможностями делают это приложение одним из лучших платных антивирусов для Windows.

Цена (опять же, на момент написания) годовой подписки составляет всего 1489 рублей. Причем, это лицензия для 5 устройств.

Купить Bitdefender Total Security

Ну и завершает наш топ несравненная Avira. Если точнее, версия Antivirus Pro. Как и большинство здесь присутствующих, данная программа обладает отличными показателями в защите устройств от разнородных вирусов и вредоносного ПО. Приложение обладает большинством необходимых функций, поэтому вы всегда будете оставаться в безопасности.

Как я уже говорил, большинство программ, про которые я говорю сейчас, обладают примерно одинаковыми функциями. Исключения конечно же есть, но они не столь значительны.

Годовая подписка для 5 устройств обойдется вам в 1817 рублей. И это достаточно неплохо, учитывая широкие возможности этой программы.

Вот такой получился топ из 5 лучших платных антивирусов для Windows 2019. Если вы хотите что-то добавить/оспорить, то милости прошу в комментарии. Я стараюсь учитывать мнение читателей по любым вопросам. Стоит отметить, что представленные приложения не являются лучшими в абсолютном понимании. Наверняка среди всего многообразия антивирусного ПО найдутся какие-нибудь, которые будут в чем-то лучше того же Касперского или Аваста. Однако это не значит, что эти самые “какие-нибудь” будут обеспечивать лучшую безопасность.

Обычно пароль от домашнего WiFi вводится пару раз за всё время его использования — подключить ноутбук или компьютер, смартфон, может быть ещё планшет. А если требуется дать доступ ещё какому-то устройству, а бумажка с кодовым словом, как назло, потерялась? Посмотреть пароль можно и на компьютере, причём буквально за десять секунд.