Ингредиенты:

- яйца — 2 шт

- маргарин — 200 г

- сахар — 1 ст

- мука — 3 ст

- крахмал — 2 ст»л»

- ванилин — 2 г

- сода — 0″5 ч»л»» Читать

Неполадки с интернетом возникают как во время «сёрфинга», так и при попытке подключиться к сети. Многие сопровождаются сообщениями в специальных системных окнах — в них обычно указан код ошибки, который позволяет быстро найти причину неполадки. Что делать с кодом 720? Когда и почему возникает ошибка и что она вообще означает?

Ищете быстрый способ поделиться своим интернет-соединением с окружающими? В наши дни это полезно только в нескольких ситуациях. Лично я пользовался общим интернет-соединением только в машине с другом, у которого ноутбук был привязан к его смартфону.

Мой iPad был только Wi-Fi, поэтому я смог подключиться к его ноутбуку и получить доступ в Интернет. Единственный раз, когда я использовал это, когда я жил в гостиничном номере, и у них было только проводное соединение Ethernet для Интернета. Я настроил свой компьютер и создал персональную сеть Wi-Fi, чтобы все остальные могли подключать свои смартфоны, планшеты и т.д.

В этой статье я покажу вам, как использовать ваше подключение к Интернету с вашего компьютера Windows.

Если вы согласуетесь с этими тремя пунктами выше, то, скорее всего, вам удастся настроить подключение к Интернету совместно. Теперь давайте начнем.

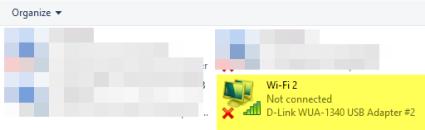

Первое, что вы хотите сделать, это убедиться, что ваша сеть Wi-Fi не подключена к какой-либо сети. Зачем? Мы хотим, чтобы сеть Wi-Fi использовала Интернет через порт Ethernet или привязанное устройство, поэтому сеть Wi-Fi должна оставаться отключенной для запуска.

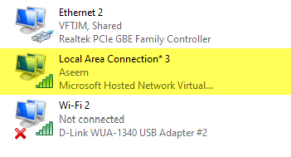

Вы можете проверить это, нажав «Пуск», а затем набрав ncpa.cpl и нажав Enter. Вы должны увидеть красный крестик рядом со значком.

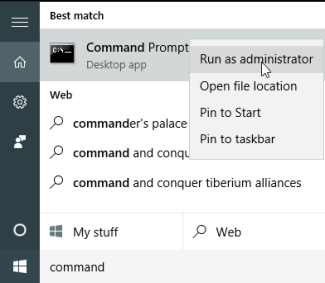

Теперь нам нужно открыть окно командной строки администратора. Нажмите «Пуск» , введите команду, затем щелкните правой кнопкой мыши верхний результат и выберите «Запуск от имени администратора».

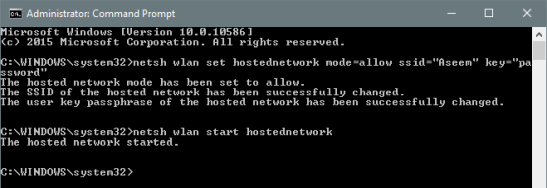

Далее мы должны создать нашу виртуальную беспроводную сеть и запустить ее. Для этого вам необходимо ввести следующие команды:

netsh wlan set hostednetwork mode=allow ssid="WiFi_network_name" key="password" netsh wlan start hostednetwork

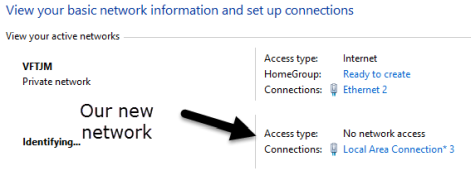

Как видите, вы можете выбрать SSID для вашей новой сети, а также установить пароль. Какой бы SSID вы ни указали, это будет имя беспроводной сети, отображаемой на других устройствах. После запуска сети перейдите в Панель управления и откройте Центр управления сетями и общим доступом.

Вы увидите текущую сеть, к которой вы подключены, в моем случае это Ethernet 2. Ниже вы должны увидеть свою новую сеть с надписью Нет доступа к сети и Идентификация. Если вы снова откроете ncpa.cpl или нажмете «Изменить настройки адаптера» в Центре управления сетями и общим доступом, вы увидите, что Локальное подключение 3 на самом деле является виртуальным сетевым адаптером Microsoft Hosted Network .

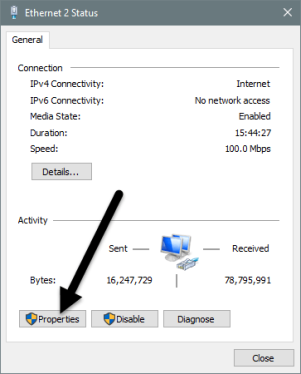

Теперь, чтобы новая сеть имела доступ к Интернету, нам нужно настроить другое сетевое соединение. В моем примере это будет Ethernet 2. Далее нажмите на синюю ссылку для Ethernet 2. Вы также можете снова зайти на ncpa.cpl, щелкнуть правой кнопкой мыши на Ethernet 2 и выбрать «Свойства».

Это откроет окно статуса для подключения. Теперь нажмите на кнопку Свойства.

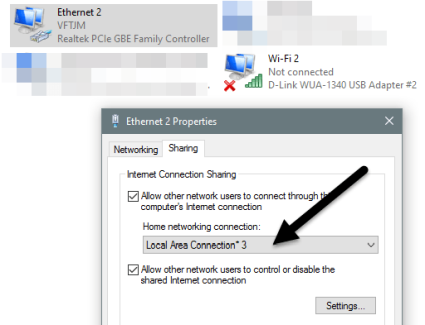

Перейдите на вкладку «Общий доступ» и установите флажок «Разрешить другим пользователям сети подключаться через этот компьютер к интернет-соединению». В разделе «Подключение к домашней сети» необходимо выбрать имя адаптера для новой виртуальной беспроводной сети, в моем случае это «Подключение по локальной сети 3» . Если вы не знаете название адаптера, перейдите по адресу ncpa.cpl и найдите тот, на котором написано Microsoft Hosted Network Virtual Adapter .

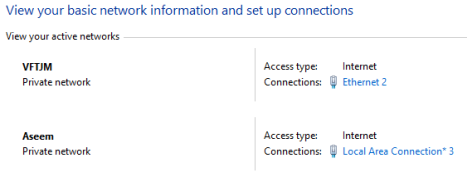

Теперь, когда вы зайдете в Центр управления сетями и общим доступом, вы увидите, что новое соединение также имеет доступ к Интернету.

Это оно! Теперь у вас должна быть работающая беспроводная сеть, которая позволит другим подключаться и использовать Ethernet или привязанное соединение для доступа в Интернет. Перейдите на любое другое ваше устройство и найдите новую беспроводную сеть. Подключитесь, используя пароль, который вы установили, и вы должны быть готовы к работе.

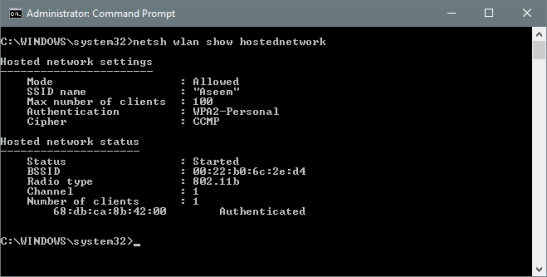

Обратите внимание, что если вы хотите узнать, сколько людей подключено к вашей новой беспроводной сети, вам нужно открыть командную строку и ввести следующую команду:

netsh wlan show hostednetwork

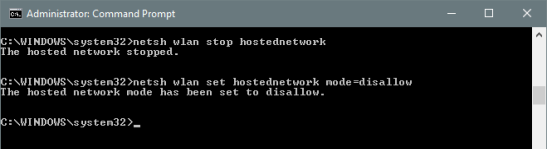

Наконец, если вы закончили с общим доступом к сетевому соединению, вы можете избавиться от виртуальной беспроводной сети, введя следующие две команды:

netsh wlan stop hostednetwork netsh wlan set hostednetwork mode=disallow

Убедитесь, что вы ввели обе эти команды, чтобы, если вам когда-нибудь понадобится снова создать виртуальную беспроводную сеть, вы сможете это сделать. Вот и все. Надеюсь, эта статья поможет вам легко поделиться своим интернет-соединением с другими. Если у вас возникнут какие-либо проблемы, не стесняйтесь оставить комментарий. Наслаждайтесь!

Каждый, кто хоть раз сидел на диете, знает, что такое похудательный стресс: раздражение и агрессия против всех растет пропорционально потерянным килограммам. Приходится сражаться не только с лишним весом, но и с окружающим миром. Кажется, люди вокруг только и делают, что поедают гамбургеры, хрустят чипсами, пьют колу – запах вкусной еды преследует отовсюду. Многие срываются, начинают есть все, что хочется и сколько хочется. При этом они корят себя за слабоволие, ставят крест на диетах и стройной фигуре.

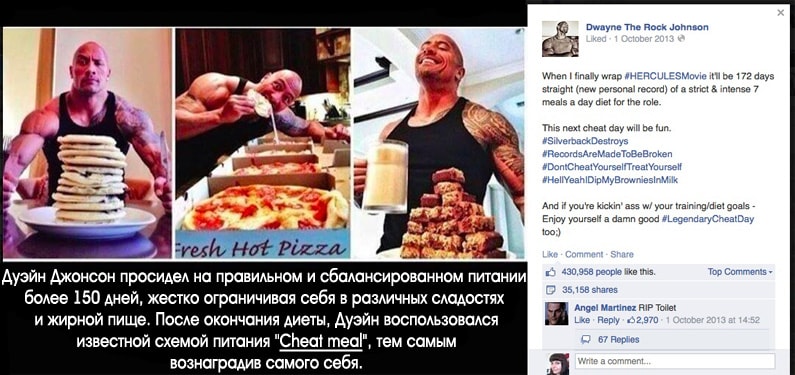

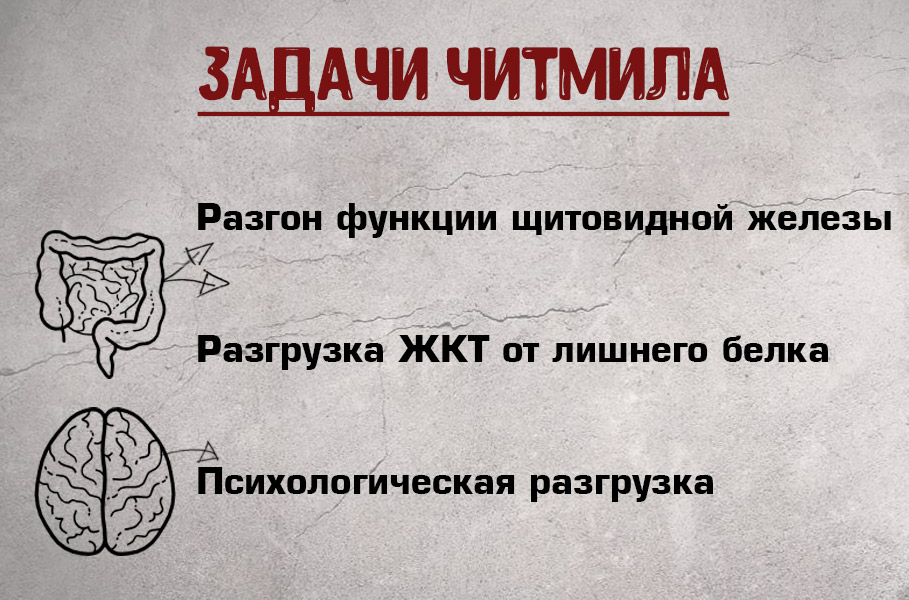

А ведь такие срывы в диете, как утверждают диетологи, полезны для похудения. Они называются читмил (cheat meal) – что в переводе на русский означает «обман едой». Работая над фигурой, человек вступает в спор с собственным организмом. А он, как известно, имеет прочную защиту от всяких экспериментов. Попытки изменить привычный образ жизни встречают отпор на уровне гормонов, которые властно требуют: «Вернись назад». Нам предстоит разобраться, кто же кого обманывает, когда читмилить полезно, а в каких случаях это приносит вред.

Cheat meal – способ психологической разрядки во время диеты, когда позволяется съесть все, что было запретным. Девиз читмила: «Можно все, чего нельзя, когда уж очень хочется». Разрешен любой пищевой каприз без всяких оглядок на содержание в нем белков, жиров и углеводов. Но чтобы читмилить на законных основаниях, надо неделю «отпахать» в тренажерных залах, ограничивая себя не только в любимых лакомствах, но и в нормальной еде.

Праздник живота вписывается в диетические будни, если человек в состоянии контролировать свое пищевое поведение и удержаться от длительной обжираловки. В бодибилдинге читмил является для спортсменов отдыхом после изнуряющей низкоуглеводной диеты.

Наш организм, как пугливая лань, чутко реагирует на всякое ограничение в еде. Быстрое похудание к пляжному сезону с помощью жесткой диеты, например, он воспримет как сигнал грядущего голода.

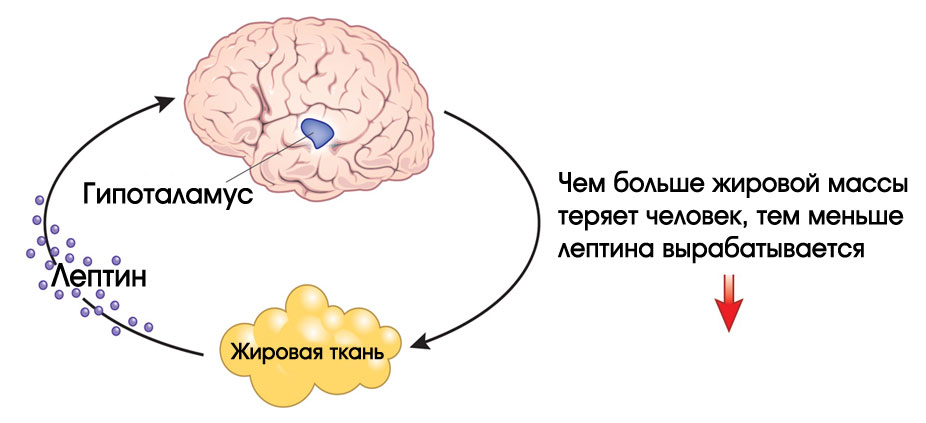

Физические нагрузки и снижение калорийности снижают вес в первые недели диеты. Потом наступает эффект диетического плато – вес стоит на месте и даже увеличивается. В этом виноват гормон аппетита – лептин, он вырабатывается жировой тканью и дает мозгу сигналы о насыщении.

В начале похудания жировых клеток становится немного меньше, но выработка лептина сокращается наполовину – мозг получает сигнал об уменьшении энергетических запасов. Включается механизм замедления метаболизма – организм адаптируется к снижению калорийности питания, впадает в спячку. Ужесточение диеты в этом режиме приведет к отправлению в жировое депо каждого кусочка пищи. Тренировки до пота не дадут никакой отдачи в плане жиросжигания. Читмил при диете становится выходом из тупика.

Возьмите на заметку. Регулярное насыщение калориями при читмилах призвано усыпить бдительность организма. Чревоугодие во время диет служит сигналом: ресурсов много, не стоит их экономить. Тем самым дается толчок к ускорению обмена веществ на 5–10 %. При активных нагрузках, соответственно, ускорится расщепление жира.

Все, сказанное выше, справедливо для жестких краткосрочных диет, но не для правильного похудения. Речь идет о плавном изменении пищевых пристрастий, постепенном переходе на сбалансированное питание. В этом случае выходить за рамки рациона не имеет смысла, это даже принесет вред. Ведь что такое читмил при похудении? Это кратковременный «побег в прошлое», к тем вредным вкусняшкам, которые надо разлюбить. Если это уже произошло, человек не получит удовольствия от их употребления. А если зависимость от них еще есть – не надо дразнить организм планомерными читмилами, так он никогда не перестроится на новый образ жизни. Кроме того, излишки калорийной еды – неоправданная нагрузка на поджелудочную железу и весь ЖКТ.

Активные тренировки сопровождаются расходом всех энергетических ресурсов спортсмена. Первые час-полтора после тренинга считаются временем углеводного окна, когда организм способен переработать и пустить в дело большое количество калорий. Они гарантированно сгорят, не успев превратиться в жир. Читмил после тренингов восстанавливает силы, но мало связан со смакованием любимой еды.

Читмил полезен и с психологической точки зрения:

Мозг настойчиво подтачивает мотивацию к похудению: «зачем тебе это нужно», «брось все и живи, как люди» и т. д. Нарастает искушение съесть что-нибудь запретное тайком, а то и вовсе сдаться и выйти из диеты. Читмил со всеми желанными лакомствами для многих становится выходом из психологического тупика. После передышки появляются новые силы для борьбы лишним весом.

В бодибилдинге применяется еще один метод поддержки организма при низкоуглеводной диете – рефид (refeed). Читмил, по существу, является пищевым капризом, призван обманывать организм. Назначение рефида – помогать организму в условиях низкоуглеводной диеты. При дефиците углеводов для внутренних нужд сначала используется гликоген в печени, а затем расщепляются аминокислоты из мышц. Чтобы предотвратить их разрушение, пополнить запасы гликогена, спортсмен проводит «загрузку» углеводной пищей – рефид

| Cheat meal | Refeed |

| Служит для психологической разрядки | Восполняет запасы гликогена в организме |

| Удовлетворяются любые, даже вредные, вкусовые предпочтения: фастфуд, фри,кола и т. д. | Употребляются полезные углеводы: бобовые, каши, макароны, злаковые |

| Ограничивается 1-м приемом пищи – до 1–2 часов. | Длится от 5 до 48 часов |

| Счет калориям не ведется | Предусматривает увеличение калорийности в плановом порядке |

| Не соответствует правильному питанию | Продукты входят в рацион правильного питания |

Cheat meal – понятие профессионального бодибилдинга, его использование оправдано не только в большом спорте, но и в обычном фитнесе.

В самом начале пути, когда человек только начал менять свое пищевое поведение, читмилить не рекомендует ни один серьезный фитнес-тренер. Калорийность, рацион, физические нагрузки нельзя назвать запредельными, вес стабильно снижается – нет поводов для послаблений. Для людей, в той или иной степени страдающих зависимостью от еды (а таких большинство среди худеющих), читмил неприемлем. Раз попробовав запретный плод, они не смогут себя удержать в рамках – праздник живота закончится элементарным обжорством, которое сведет на нет все предыдущие усилия.

Имея проблемы с желудком, желчным пузырем и поджелудочной железой, похудение придется планировать вместе с врачом. Только по его рекомендации вводится в рацион тот или иной продукт. Как правило, любимая еда становится недоступной еще и потому, что она расстраивает ЖКТ. Даже абсолютно здоровым людям рекомендуется проводить читмил, имея под рукой ферментные препараты из аптеки.

Из опыта скажу, что читмилы попросту незаменимы для некоторых людей. Как правило, это те мужчины и женщины, которые постепенно переходят на здоровое питание. Чтобы привыкнуть, нужно время. Ученые утверждают, что для формирования привычки требуется от одного до двух месяцев. В этот период человеку будет крайне тяжело, особенно если он привык никак не ограничивать себя в еде. Естественно, его будет тянуть к сладкому, фастфуду и другим вредностям. Многие срываются: раз, второй третий. Срывы начинают случаться все чаще, и человек возвращается к привычному образу жизни. И так может повторяться много раз.

Но, как диетолог, скажу, что единоразовое употребление любимых вредностей не так страшно, как кажется. При условии, что это случается не слишком часто и вы контролируете свое поведение. В таком случае читмилы имеют место быть. Более того, я сама рекомендую их некоторым своим пациентам. Говорю, что на первых порах можно раз в неделю скушать кусок торта, побаловать себя картошкой фри или другим любимым лакомством. Главное — в умеренных количествах.

Со временем, когда человек привыкает к ограничениям в еде, читмилы ему требуются все реже и реже.

«Окно обжорства» может принести пользу, если знаешь, как делать его правильно.

Чтобы разогнать метаболизм, нагрузку на ЖКТ во время читмила достаточно увеличить на 15–20 %.

Остальная поглощенная пища будет балластом для организма, приведет к потере результатов от прошлых усилий.

Удачно организованный читмил ускоряет обмен веществ, увеличивает выработку лептина примерно на 30 %. На следующий день появляется энергия для продолжения диеты без приступов голода и раздражения.

Источник: diets.guru systems

Диетологи и тренеры знают только один путь похудения: диета + физическая активность. К сожалению, они не могут объяснить, почему этот путь приводит к успеху далеко не всех. Американскому ученому Стивену Хоуксу ни одна из известных диет не помогла справиться с ожирением. Лет 15 назад он провел эксперимент над собой. Профессор стал питаться, прислушиваясь к сигналам собственного организма, – и похудел на 20 с лишним килограммов. Своим примером С. Хоукс показал, что интуитивное питание – это реальный путь похудения без стрессов и срывов.

Оказывается, питание – это не только пищеварение и обмен веществ, это еще и психический процесс, в котором участвует нервная система. Ожирение, стресс – понятия тесно связанные. Победить ожирение помогает мотивация, но у каждого человека она разная. Кому-то хорошая фигура доставляет эстетическое наслаждение, он может горы свернуть, чтобы приобрести точеные формы. А кому-то, чтобы вернуть себя в форму, нужно понять, чего же хочет его собственное тело.

Объяснить, что такое интуитивное питание, используя отвлеченные понятия, непросто. Зато каждый человек в глубине души понимает, что ему требуется на самом деле для того, чтобы пребывать в гармонии с окружающим миром. Здоровый организм посылает мозгу четкие сигналы, в чем он нуждается. И это не просто сигналы голода, в мозгу формируется потребность съесть именно то, что требуется в данный момент времени. Ни грамма лишнего жира или сахара организму не нужно.

Проблемы появляются тогда, когда мы перестаем различать голод физиологический и эмоциональный:

Основное правило интуитивного питания – всегда удовлетворять только физический голод и не заедать эмоции вкусной пищей.

Следуя принципам интуитивного питания (ИП), можно надежно освободиться от лишних килограммов, понимать свое тело и его потребности, обрести здоровье и уверенность в себе.

Главный режиссер питания – ваш собственный организм. Он диктует сроки, составляет меню, определяет количество пищи. Подсчет калорий, часы приема пищи, запрещенные продукты – остаются в прошлом. ИП – это прием пищи в момент, когда вы чувствуете голод, употребление тех продуктов, которые вы хотите именно в данный момент.

Запретную пищу необходимо реабилитировать. Во-первых, четко осознать, почему она вредит. Во-вторых, разрешить себе съесть её в момент, когда уж очень хочется, но понимать при этом, что сделан осознанный выбор. Самостоятельный выбор пищи – основа ИП. Перед тем как перейти на интуитивное питание, надо научиться языку, на котором говорит тело.

Важно! Чувство голода (но вовсе не желание съесть что-нибудь вкусненькое!) имеет свою градацию.

Первые сигналы: посасывание под ложечкой, беспокойство, мысли о пище – признаки истощения энергетических запасов. Нельзя откладывать удовлетворение голода на долгий срок и превращать его в зверский. Добравшись до пищи, организм возьмет больше, чтобы отложить её про запас. Есть надо до тех пор, пока не появится легкое чувство насыщения, но не пресыщаться, когда становится плохо от съеденной пищи. Состояние легкой сытости – оптимальное. Оно заставляет есть меньше, но чаще, а это ускоряет обмен веществ и стабилизирует вес.

Негативные эмоции, плохое настроение, стресс имеют свои объективные причины. Они не устраняются от того, что вы вкусно поели. Пусть на время придет желанное успокоение, но проблемы останутся. К ним прибавится еще лишний вес.

Потребность в движении заложена в людях генетически. Для того чтобы двигаться, не надо идти в спортзал: двигаться можно, танцуя, готовя пищу, гуляя с ребенком на улице. Главное, чтобы движение доставляло удовольствие.

Тело – ваш дом, в нем вы живете. Нельзя быть счастливым в доме, который постоянно ломаешь. Примите свое тело таким, какое оно есть – без критики и ненависти. Совершенствовать можно только то, что любишь. Позитивное отношение к телу – важный принцип ИП, которое призвано освободить не только от лишнего веса, но и от груза вредных предрассудков.

Приведенные принципы служат основой для перехода от стрессовых диет к доверительному содружеству с собственным организмом. Избавление от лишнего веса будет совершаться гармонично и комфортно – без запретов и срывов.

Источник: diets.guru systems

Жировые отложения делают фигуру дряблой и некрасивой. Часто жир скапливается в проблемных местах: на талии, животе, внутренней поверхности бедер, ягодицах – и никакими упражнениями не удается сделать кожу в этих местах гладкой и упругой. Трудно уходит жир из второго подбородка, плохо поддается диетам и упражнениям целлюлит. Тогда на помощь приходит липолиз. Читать