Рассмотрим способ организации общей сетевой папки небольшого размера, расположенной на флэшке. Для этих целей используется роутер MikroTik Rb750Gr3 с прошивкой 6.47.7 и самая обычная флэшка на 8Gb.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Базовая настройка роутера выполнена по этой инструкции.

Вставляем флэшку в USB разъем на корпусе роутера.

Входим в меню MikroTik через WinBox и переходим на вкладку Files.

В списке файлов видим все содержимое флэшки. Кирилический алфавит не воспроизводится.

Переходим в раздел меню System >> Disks

Видим отсутствие дисков.

Вводим команду в терминале.

Видим, что диск все таки есть, но не отображается.

Можно вывести список файлов на диске

Отформатируем флэшку в Fat32. Для этого сперва нужно отсоединить ее, указав номер диска, в данном случае 0.

Далее вводим команду.

|

|

/disk format—drive 0 file—system=fat32 label=PC360—USB |

Начнется форматирование флэшки.

Когда мы увидим надпись formatted: 100% можно еще раз вывести список дисков командой

После этих действий флэшка начала корректно отображаться в графическом интерфейсе.

Для форматирования в графическом интерфейсе последовательность такая же, как и в командном терминале: сперва нажимаем Eject Drive, затем Format Drive. Далее выбираем диск, файловую систему, метку и нажимаем старт.

*форматирование не является обязательным действием если файловая система fat32 или ext3

Общий доступ через SMB.

Активация SMB.

Переходим в 1 IP >> 2 SMB

Выполняем следующие настройки:

3.Enable – отмечаем галочкой (активация SMB).

4.Domain: WORKGROUP имя локальной сети или домена.

5.Comment: комментарий.

6.Allow Guests: разрешение для доступа гостей (в нашем случае отключено, т.к. папка нужна для админов).

7.Interfaces: bridge1 (мост в котором 4 порта локальной сети).

8.Нажимаем кнопку Apply для сохранения настроек.

Через командную строку терминала:

|

|

/ip smb set enabled=yes domain=WORKGROUP allow—guests=no interfaces=bridge1 |

Настройка общей папки.

В окне SMB Settings нажимаем кнопку Shares и на + создаем новую общую папку.

1.Name: share1 – имя латинскими буквами, можно оставить по умолчанию.

2.Directory: disk1/PC360 путь к будущей общей папке и ее название.

(Max Sessions – максимальное количество подключений.)

3.Нажимаем кнопку ОК.

Через командную строку терминала:

|

|

/ip smb shares add name=share1 directory=usb1/PC360 |

В списке файлов появится созданная папка.

Настройка пользователей.

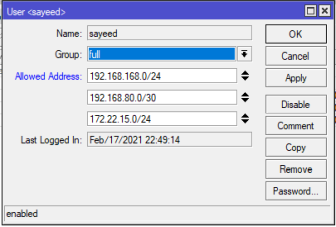

В окне SMB Settings нажимаем кнопку Users и выполняем настройки.

1.Нажимаем +

2.Name: admin111 (имя пользователя латинскими буквами)

3.Password: 12345Password (пароль доступа)

4.Read Only – убираем галочку (будет разрешено чтение и запись).

5.Нажимаем ОК.

Через командную строку терминала:

|

|

/ip smb users add name=admin111 password=12345Password read—only=no |

Проверим наличие общей папки в сети. В адресной строке ПК вводим IP-адрес роутера в локальной сети. Папка видна в общем доступе.

К общей папке имеют доступ только те пользователи, которые правильно введут учетные данные.

Так же к папке можно подключиться по ftp. Вводим в адресной строке IP-адрес роутера с ftp префиксом ftp://192.168.111.1 затем вводим логин и пароль администратора роутера (НЕ от созданного пользователя SMB). Видим общую папку. Для доступа можно использовать сторонние программы, например Total Commander.

*в меню роутера должен быть активирован доступ по ftp (IP >> Services >> ftp), обычно он активирован по умолчанию

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

2021-02-21T13:20:44

Настройка ПО