Как защитить USB-порты через BIOS, и мы также покажем вам, как использовать, устанавить USBguard в Linux.

Одним из компонентов аппаратного обеспечения, которые необходимы при выполнении нескольких задач в любой операционной системе, являются порты USB, поскольку в них мы можем подключить сотни устройств таки,х как USB-накопители, цифровые камеры, мобильные устройства и многие другие.

Как защитить BIOS в Linux

Первым шагом, который мы можем предпринять в качестве пользователей или системных администраторов, является защита запуска системы или загрузка с помощью пароля, таким образом, если машина может оставаться в бездействии в течение определенного периода времени, мы предотвратим несанкционированное использование доступ к информации.

Если мы хотим установить пароль в начале операционной системы, мы должны перезапустить или запустить, если компьютер выключен, и нажмите клавиши «Esc», «F2», «Delete» или тот, который указан производителя для доступа к BIOS. Как только мы перейдем на вкладку «Security» и перейдем к строке «Password on Boot»:

Чтобы эта опция была активной, мы должны определить пароль в строке «Set user password».

Нажатие «Enter» в этой строке и система отобразит следующий параметр, в котором мы выберем опцию «Enabled».

После того, как пароль включен, нажмите клавишу «F10», чтобы сохранить изменения.

Таким образом, когда система запускается, мы увидим следующее:

Как использовать и устанавить USBGuard на Linux

На данный момент -это одно из лучших приложений для защиты среды Linux на уровне USB-портов, поскольку USBGuard был разработан для защиты компьютера от опасных USB-устройств, реализуя политику белых списков и функции черного списка на основе атрибутов USB-порта.

Эти вредоносные USB-устройства также известны как BadUSB.

Для установки USBGuard в Linux, как мы упоминали, мы будем использовать Ubuntu 17.04, и для этого мы выполним следующее:

sudo apt install usbguard

Чтобы запустить процесс авторизации USB-устройства через USBGuard, мы выполним следующие команды:

sudo usbguard generate-policy > rules.conf

sudo nano rules.conf

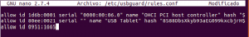

После открытия файла мы увидим следующее:

В этих строках будут добавлены и разрешены все устройства, которые в настоящее время подключены.

Мы можем исключить или закомментировать строки устройств, которые мы не хотим разрешать.

Чтобы авторизовать устройство, мы выполним следующие команды:

sudo install -m 0600 -o root -g root rules.conf /etc/usbguard/rules.conf

sudo systemctl restart usbguard

Как проверить USBGuard на Linux

В то время, как в системе будет обнаружено любое USB-устройство, которое мы подключаем к компьютеры, оно не будет работать.

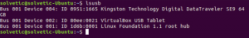

Чтобы перечислить подключенные USB-устройства, мы выполним следующее:

lsusb

Там мы увидим USB-устройство, которое мы только что подключили – Kingston Digital.

Чтобы добавить это устройство в список разрешенных устройств, мы перейдем к редактированию следующего файла:

sudo nano /etc/usbguard/rules.conf

Там мы должны добавить идентификатор USB-устройства для авторизации в последней части файла:

Сохраните изменения, используя клавиши Ctrl + O и выйдите из редактора, используя клавиши Ctrl + X.

Мы должны перезапустить службу USBGuard, запустив:

sudo systemctl restart usbguard

Теперь просто отключите и снова подключите USB, и мы можем получить доступ к нему из проводника, как обычно.

Таким образом, Linux позволяет выполнять устройства, которые соответствуют добавленному идентификатору, иначе они будут отклонены.

2018-08-28T10:46:37

Закрытие уязвимостей