Wake-on-LAN (WoL) — это сетевой стандарт, который позволяет удаленному подключению компьютера, будь то спящий, спящий или даже полностью отключенный. Он работает, получая так называемый «волшебный пакет», который отправляется с WoL-клиента.

Также не имеет значения, в какую операционную систему загрузится компьютер (Windows, Mac, Ubuntu и т.д.), Wake-on-LAN можно использовать для включения любого компьютера, который получает волшебный пакет. Аппаратное обеспечение компьютера должно поддерживать Wake-on-LAN с совместимой BIOS и сетевой интерфейсной картой , поэтому не каждый компьютер автоматически может использовать Wake-on-LAN.

Двухступенчатая настройка WoL

Включение Wake-on-LAN выполняется в два этапа, оба из которых описаны ниже. Первый устанавливает материнскую плату , настраивая Wake-on-LAN через BIOS до загрузки операционной системы, а затем записывается в операционную систему и вносит небольшие изменения.

Первый шаг с BIOS действителен для каждого компьютера, но после выполнения настройки BIOS перейдите к инструкциям операционной системы, будь то для Windows, Mac или Linux.

Шаг 1: Настройка BIOS

Первое, что вам нужно сделать, чтобы включить WoL, — это правильно настроить BIOS, чтобы программное обеспечение могло прослушивать входящие запросы пробуждения.

Каждый производитель будет иметь уникальные шаги, поэтому то, что вы видите ниже, не может точно описать вашу установку. Если эти инструкции не помогают, узнайте своего производителя BIOS и проверьте их веб-сайт для руководства пользователя о том, как войти в BIOS и найти функцию WoL.

- Войдите в BIOS вместо загрузки в вашу операционную систему.

- Найдите раздел, который относится к власти, например, Power Management. Это может быть в разделе Advanced. Другие производители могут назвать это Resume On LAN, например, на Mac . На большинстве экранов BIOS есть секция помощи в стороне, которая описывает, что делает каждая настройка при включении. Возможно, что имя параметра WoL в BIOS вашего компьютера неясно.

Если ваша мышь не работает в BIOS, попробуйте использовать клавиатуру для навигации по ней. Не все страницы настройки BIOS поддерживают мышь.

- Как только вы найдете настройку WoL, вы, скорее всего, можете нажать Enter, чтобы сразу переключить его или показать небольшое меню, которое позволяет включать и выключать его, а также включать и отключать.

- Сохраните изменения. Это не то же самое на каждом компьютере, но на многих клавишах F10 будет сохраняться и выходить из BIOS. Нижняя часть экрана BIOS должна дать некоторые инструкции о сохранении и выходе.

Шаг 2. Установка WoL операционной системы Windows

Windows Wake-on-LAN настроена через диспетчер устройств. Здесь можно настроить несколько настроек:

- Откройте диспетчер устройств.

- Найдите и откройте раздел Сетевые адаптеры . Вы можете игнорировать любые соединения Bluetooth и виртуальные адаптеры. Дважды щелкните (или дважды нажмите) Сетевые адаптеры или выберите небольшую + или > рядом с ней, чтобы развернуть этот раздел.

- Щелкните правой кнопкой мыши или коснитесь и удерживайте адаптер , принадлежащий активному интернет-соединению. Примеры того, что вы можете увидеть, это Realtek PCIe GBE Family Controller или Intel Network Connection, но это зависит от вашего компьютера.

- Выберите « Свойства».

- Откройте вкладку « Дополнительно».

- В разделе «Свойства» щелкните или выберите « Просыпаться по магическому пакету» . Если вы не можете найти это, перейдите к шагу 8; Wake-on-LAN все равно может работать.

- Перейдите в значение меню справа и выберите «Включено».

- Откройте вкладку «Управление питанием». Его можно назвать Power в зависимости от вашей версии Windows или сетевой карты.

- Убедитесь, что эти два параметра включены: разрешите этому устройству разбудить компьютер и разрешить только волшебный пакет, чтобы разбудить компьютер . Вместо этого эти настройки могут находиться под секцией Wake-on-LAN и быть одной настройкой под названием Wake on Magic Packet.

Если вы не видите эти параметры или они неактивны, попробуйте обновить драйверы устройства сетевого адаптера ; но помните, что возможно, ваша сетевая карта просто не поддерживает WoL. Это, скорее всего, справедливо для карт беспроводного сетевого интерфейса (NIC).

- Нажмите или коснитесь OK, чтобы сохранить изменения и выйти из этого окна. Вы также можете закрыть диспетчер устройств.

Шаг 2. Операционная система MacOS. Настройка Wake-on-Demand.

Mac Wake-on-Demand должен быть включен по умолчанию в версии 10.6 или новее. В противном случае выполните следующие действия:

- Откройте «Системные настройки» в меню Apple.

- Выберите «Энергосбережение» в окне «Системные настройки» или в верхнем меню выберите « Просмотр» > « Энергосбережение».

- Поместите чек в поле рядом с Wake для доступа к сети . Обратите внимание, что эта опция называется Wake для доступа к сети, только если ваш Mac поддерживает Wake on Demand по Ethernet и AirPort. Если Wake on Demand работает только над одним из этих двух, вместо этого он называется Wake for Ethernet для доступа к сети или Wake для доступа к сети Wi-Fi.

Шаг 2: Установка операционной системы Linux в WoL

Шаги по включению Wake-on-LAN для Linux, скорее всего, не одинаковы для каждой ОС Linux, но мы рассмотрим, как это сделать в Ubuntu:

- Найдите и откройте терминал или нажмите комбинацию клавиш Ctrl + Alt + T.

- Установите ethtool с помощью этой команды:

sudo apt-get install ethtool

- Посмотрите, поддерживает ли ваш компьютер Wake-on-LAN:

sudo ethtool eth0

- Найдите значение «Поддерживает пробуждение». Если там есть «g», можно активировать функцию Wake-on-LAN. Примечание. Eth0 может не быть вашим сетевым интерфейсом по умолчанию, и в этом случае вам нужно изменить команду, чтобы отразить это. Команда

ifconfig -aотобразит все доступные интерфейсы; вы ищете только те, у которых есть действительный «inet addr» (IP-адрес). - Настройка Wake-on-LAN на Ubuntu:

sudo ethtool -s eth0 wol g

- После запуска команды вы можете выполнить повторную настройку со второго шага, чтобы убедиться, что значение Wake-on равно «g» вместо «d».

Как использовать Wake-on-LAN

Теперь, когда компьютер полностью настроен для использования Wake-on-LAN, вам нужна программа, которая может отправить волшебный пакет, необходимый для запуска запуска. TeamViewer — один из примеров бесплатного инструмента удаленного доступа, который поддерживает Wake-on-LAN. Поскольку TeamViewer создан специально для удаленного доступа, его функция WoL удобна для тех случаев, когда вам нужно на свой компьютер во время простоя, но забыл включить ее перед тем, как вы ушли.

TeamViewer может использовать Wake-on-LAN двумя способами. Один из них — через общедоступный IP-адрес сети, а другой — через другую учетную запись TeamViewer в той же сети (при условии, что этот другой компьютер включен). Это позволяет вам разбудить компьютер, не настраивая порты маршрутизатора (подробнее об этом ниже), поскольку другой локальный компьютер, на котором установлен TeamViewer, может ретранслировать запрос WoL внутренне.

Еще один отличный инструмент Wake-on-LAN — Depicus, и он работает из разных мест. Вы можете использовать свою функцию WoL через свой сайт, не загружая ничего, но у них также есть инструмент графического интерфейса и командной строки, доступный как для Windows (бесплатно), так и для MacOS, а также для мобильных приложений Wake-on-LAN для Android и iOS.

Некоторые другие бесплатные приложения Wake-on-LAN включают Wake On LAN для Android и RemoteBoot WOL для iOS. WakeOnLan — еще один бесплатный инструмент WoL для macOS, а пользователи Windows также могут выбирать пакеты Wake On Lan Magic.

Один инструмент Wake-on-LAN, который работает на Ubuntu, называется powerwake. Установите его с помощью следующей команды:

sudo apt-get install powerwake

После установки введите powerwake, за которым следует IP-адрес или имя хоста, которое должно быть включено, например:

powerwake 192.168.1.115

или же:

powerwake my-computer.local

Устранение неполадок при пробуждении по локальной сети

Если вы выполнили указанные выше шаги, выяснилось, что ваше устройство поддерживает Wake-on-LAN без каких-либо проблем, но при попытке включить компьютер все равно не работает, возможно, вам также потребуется включить его через маршрутизатор. Для этого вам необходимо войти в свой маршрутизатор, чтобы внести некоторые изменения.

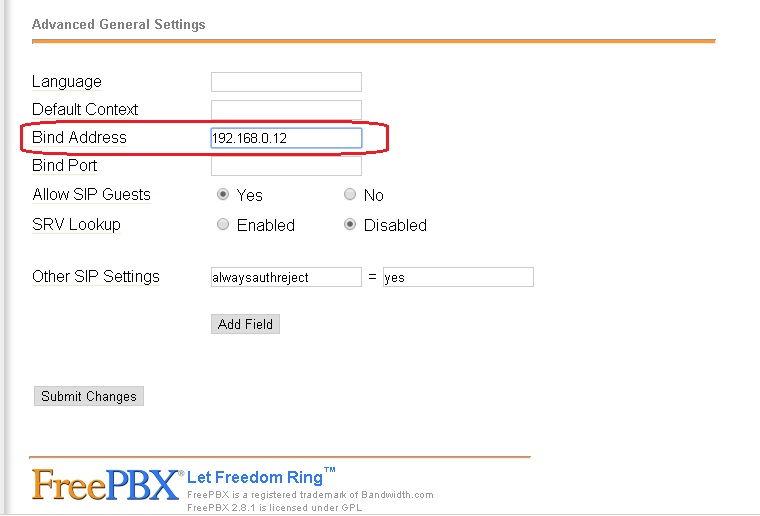

Волшебный пакет, который запускается на компьютере, обычно отправляется как датаграмма UDP через порт 7 или 9. Если это так происходит с программой, которую вы используете для отправки пакета, и вы пытаетесь сделать это из-за пределов сети, вы необходимо открыть эти порты на маршрутизаторе и перенаправить запросы на каждый IP-адрес в сети.

Перенаправление магических пакетов WoL на конкретный IP-адрес клиента будет бессмысленным, поскольку компьютер с выключенным питанием не имеет активного IP-адреса. Однако, поскольку для пересылки портов необходим определенный IP-адрес, вы должны убедиться, что порт (ы) перенаправлены на так называемый широковещательный адрес, чтобы он попадал на каждый клиентский компьютер. Этот адрес находится в формате *. *. *.

Например, если вы определяете IP-адрес вашего маршрутизатора как 192.168.1.1, используйте адрес 192.168.1.255 в качестве порта пересылки. Если это 192.168.2.1, вы должны использовать 192.168.2.255. То же самое верно для других адресов, таких как 10.0.0.2, которые будут использовать IP-адрес 10.0.0.255 в качестве адреса пересылки.

Вы также можете подумать о подписке на службу динамического DNS (DDNS), например No-IP. Таким образом, даже если IP-адрес, привязанный к сети WoL, изменится, служба DNS обновится, чтобы отразить это изменение и все-таки позволит вам разбудить компьютер. Служба DDNS действительно полезна только при включении компьютера извне сети, например, с вашего телефона, когда вы не дома.

Wake on Wireless LAN (WoWLAN)

Большинство ноутбуков не поддерживают Wake-on-LAN для Wi-Fi, официально называемый Wake on Wireless LAN или WoWLAN. Те, которые нуждаются в поддержке BIOS для Wake-on-LAN и должны использовать технологию Intel Centrino Process Technology или новее.

Причина, по которой большинство беспроводных сетевых карт не поддерживает WoL по Wi-Fi, заключается в том, что волшебный пакет отправляется на сетевую карту, когда он находится в состоянии низкой мощности, и ноутбук (или рабочий стол только для беспроводных сетей), который не аутентифицирован с помощью сети и полностью отключен, не имеет возможности слушать волшебный пакет и, следовательно, не будет знать, отправляется ли он по сети.

Для большинства компьютеров Wake-on-LAN работает через Wi-Fi только в том случае, если беспроводное устройство является одним отправителем запрос WoL. Другими словами, он работает, если ноутбук, планшет, телефон или другое устройство пробуждает компьютер, но не наоборот.