Ansible, инструмент автоматизации с открытым исходным кодом, изменил способ управления ИТ-подразделениями и командами DevOps инфраструктурой и приложениями. Если вы стремитесь работать в DevOps или хотите улучшить свои навыки автоматизации, крайне важно подготовиться к собеседованиям в Ansible. В этой статье мы рассмотрим 25 лучших вопросов для интервью Ansible, которые помогут вам успешно пройти собеседование.

Топ-25 вопросов для интервью Ansible

Вот 25 лучших вопросов для собеседования в Ansible, которые помогут вам получить работу своей мечты:

1. Что такое Ansible и как он работает?

Ansible — это платформа автоматизации с открытым исходным кодом, используемая для управления конфигурацией, развертывания приложений и автоматизации задач. Она работает путем подключения к удаленным хостам по SSH и выполнения задач, определенных в файлах YAML.

2. Что такое сборники пьес Ansible?

Playbooks — это файлы YAML, которые определяют ряд задач и конфигураций, которые будут выполняться на удаленных хостах. Они лежат в основе Ansible automation и обеспечивают структурированный способ определения рабочих процессов автоматизации.

3. Объясните разницу между Ansible и другими инструментами управления конфигурацией, такими как Puppet и Chef.

Хотя Ansible, Puppet и Chef являются инструментами управления конфигурацией, Ansible не имеет агентов и использует SSH для связи, что упрощает его настройку и использование по сравнению с Puppet и Chef, которые требуют установки агентов на управляемых узлах.

4. Что такое роль Ansible?

Роль Ansible — это набор задач, шаблонов и файлов переменных, структурированных для повторного использования. Роли помогают организовывать контент автоматизации в разных проектах и совместно использовать его.

5. Как вы устанавливаете Ansible в системе Linux?

Ansible можно установить в системах Linux с помощью менеджеров пакетов, таких как apt, yum, или с помощью Python’s pip. Например, в Ubuntu вы можете использовать sudo apt-get install ansible.

6. Что такое файл инвентаризации Ansible и как он используется?

В файле инвентаризации Ansible перечислены хосты и группы хостов, которыми может управлять Ansible. Он служит источником достоверной информации для Ansible, позволяющей узнать, к каким хостам подключаться и выполнять задачи.

7. Как вы можете определять переменные в сборниках игр Ansible?

Переменные в сборниках пьес Ansible могут быть определены различными способами, в том числе в самих сборниках пьес, в файлах инвентаря или во внешних файлах переменных. Они позволяют настраивать поведение сборника пьес.

8. Что такое Ansible Galaxy?

Ansible Galaxy — это хранилище для совместного использования ролей Ansible. Оно позволяет пользователям находить, загружать и использовать готовые роли Ansible, созданные сообществом.

9. Объясните цель Ansible facts.

Факты Ansible — это фрагменты информации об удаленных хостах, которые Ansible собирает автоматически. Они предоставляют подробную информацию об окружении хоста, такую как аппаратное обеспечение, операционная система и конфигурация сети, и могут быть использованы в сборниках воспроизведения.

10. Как вы можете защитить конфиденциальные данные, такие как пароли, в сборниках игр Ansible?

Конфиденциальные данные могут быть защищены в сборниках Ansible playbooks с помощью Ansible Vault, инструмента, который шифрует переменные и файлы, содержащие конфиденциальную информацию.

11. Что такое идемпотентность в Ansible и почему это важно?

Идемпотентность означает, что многократный запуск Ansible playbook приведет к тому же результату, что и его однократный запуск. Это важно, поскольку гарантирует безопасный запуск сборников воспроизведения без внесения непреднамеренных изменений.

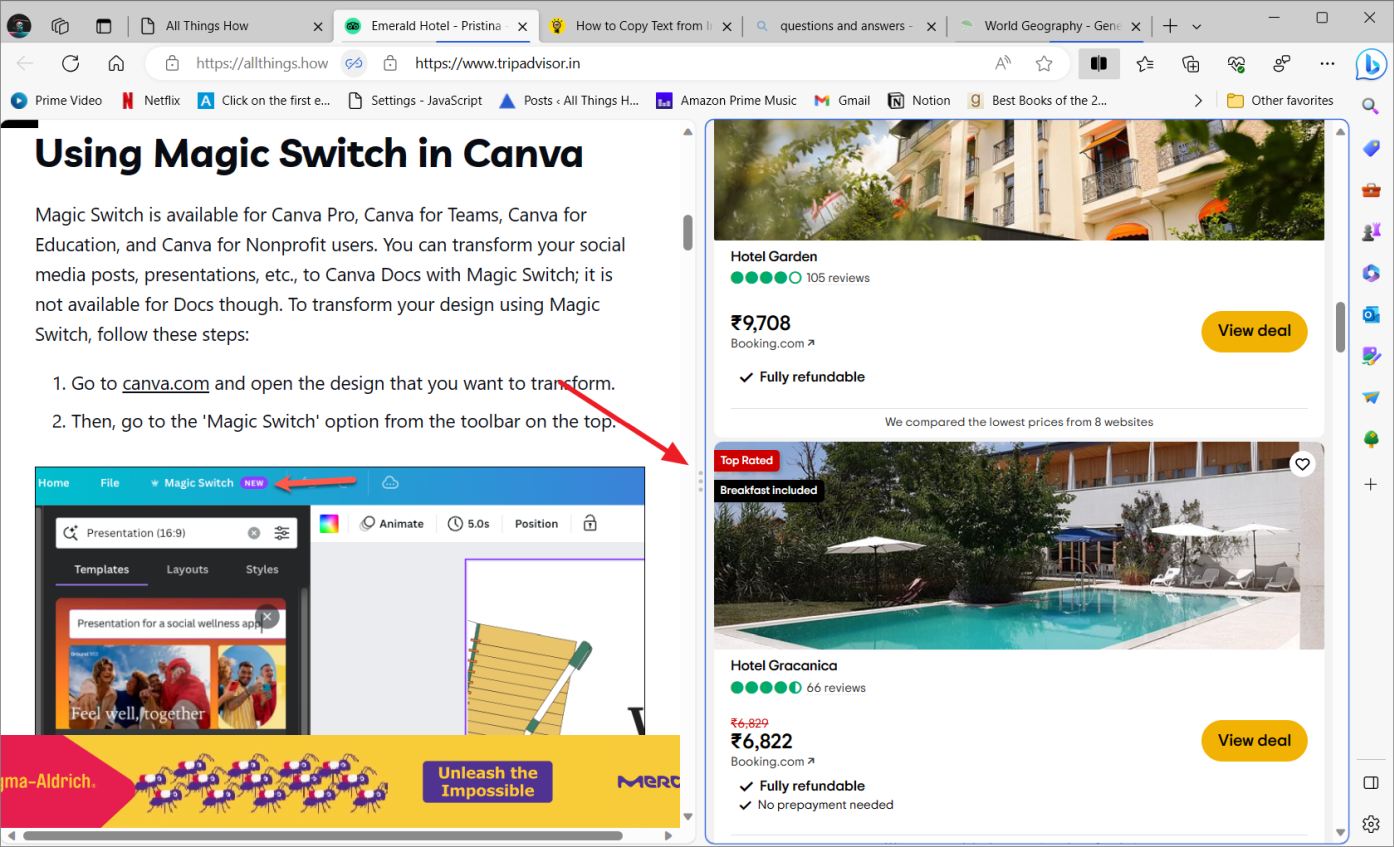

12. Как перезапустить службу с помощью Ansible?

Вы можете использовать сервис или модуль systemd в Ansible для перезапуска сервиса на управляемых хостах. Например, ansible-playbook -i inventory.ini playbook.yml -e «имя_службы=my_service state=перезапущен».

13. Что такое специальная команда Ansible?

Специальные команды используются для выполнения быстрых разовых задач на удаленных хостах без написания руководства по выполнению. Они выполняются с помощью команды ansible, такой как ansible all -i inventory.ini -m ping.

14. Объясните использование ролей в Ansible.

Роли в Ansible помогают организовать и структурировать код автоматизации. Они позволяют группировать задачи, шаблоны и переменные, связанные с определенной ролью или функцией, упрощая управление и повторное использование логики автоматизации.

15. Как вы можете отлаживать сборники игр Ansible?

Ansible предоставляет различные варианты отладки, включая использование модуля debug, включение детализации с помощью -vvv или использование ansible-playbook с флагом –step для выполнения задач по одной за раз.

16. Какова цель инструмента Ansible Tower (AWX)?

Ansible Tower, также известная как AWX, представляет собой веб-интерфейс и инструмент автоматизации, который предоставляет такие функции, как управление доступом на основе ролей, планирование заданий и панель мониторинга для управления Ansible automation.

17. Как вы справляетесь с различными средами (например, разработкой, промежуточным размещением, продакшеном) в Ansible?

В Ansible можно управлять различными средами, используя файлы инвентаризации, специфичные для каждой среды, и переменные Ansible для настройки сборников воспроизведения для каждой среды.

18. Объясните разницу между режимами push и pull в Ansible.

Режим Push включает в себя запуск сборников воспроизведения Ansible с управляющего узла и передачу изменений конфигурации управляемым узлам. Режим Pull, с другой стороны, предполагает, что управляемые узлы периодически извлекают сборники воспроизведения и выполняют их.

19. Что такое модули Ansible и почему они важны?

Модули Ansible — это автономные скрипты, которые Ansible использует для выполнения задач на управляемых узлах. Они важны, поскольку абстрагируют лежащие в основе системные различия и обеспечивают согласованный интерфейс для автоматизации.

20. Как вы можете гарантировать, что Ansible выполняет задачи параллельно?

Для параллельного выполнения задач вы можете использовать параметр командной строки –forks при запуске ansible-playbook. Кроме того, вы можете задать параметр конфигурации forks в файле конфигурации Ansible.

21. Какова цель инструкции о включении в сборники игр Ansible?

Инструкция include в Ansible playbooks позволяет включать другие файлы, playbooks или роли, упрощая модульность и повторное использование логики автоматизации.

22. Как вы можете обновить роли Ansible в Ansible Galaxy?

Вы можете обновить роли Ansible из Ansible Galaxy, используя команду ansible-galaxy с параметром –force, например, ansible-galaxy install -f username.rolename.

23. В чем разница между Ansible и Ansible Tower?

Ansible — это платформа автоматизации с открытым исходным кодом, в то время как Ansible Tower (или AWX) — корпоративная версия, предоставляющая дополнительные функции, такие как веб-интерфейс, планирование заданий и управление доступом на основе ролей.

24. Как вы управляете зависимостями между задачами в сборниках игр Ansible?

Вы можете управлять зависимостями задач в сборниках Ansible playbooks, используя ключевые слова, такие как depends_on, when, или структурируя сборники, чтобы гарантировать выполнение задач в нужном порядке.

25. Может ли Ansible управлять серверами и рабочими станциями Windows?

Да, Ansible может управлять серверами и рабочими станциями Windows с помощью специфичных для Windows модулей и сценариев PowerShell для задач автоматизации в системах Windows.

Заключение

В заключение отметим, что Ansible — это мощный инструмент автоматизации, который широко используется в DevOps и сфере ИТ-операций. Эти 25 лучших вопросов для интервью Ansible охватывают ключевые концепции, лучшие практики и расширенные темы, помогая вам эффективно подготовиться к собеседованиям, связанным с Ansible, и продемонстрировать свои навыки автоматизации.

Часто задаваемые вопросы, связанные с вопросами для интервью Ansible

Ниже приведены некоторые из часто задаваемых вопросов, связанных с вопросами для интервью Ansible:

1. В чем разница между Ansible и другими инструментами автоматизации, такими как Puppet и Chef?

Ansible не имеет агентов и использует SSH для связи, в то время как Puppet и Chef требуют установки агентов на управляемых узлах. Ansible также основан на YAML и его проще настроить.

2. Как вы можете обеспечить связь Ansible между управляющим узлом и управляемыми узлами?

Вы можете защитить связь Ansible, используя аутентификацию по ключу SSH, настраивая брандмауэры для ограничения доступа и применяя рекомендации по безопасности для SSH.

3. Какова цель роли в Ansible и как вы ее структурируете?

Роль Ansible — это повторно используемый набор задач, шаблонов и переменных. Она структурирована в определенной иерархии каталогов, что упрощает организацию и совместное использование логики автоматизации.

4. В чем разница между Ansible и Ansible Tower (AWX)?

Ansible — это платформа автоматизации с открытым исходным кодом, в то время как Ansible Tower (или AWX) — корпоративная версия, предоставляющая веб-интерфейс, управление доступом на основе ролей, планирование заданий и другие корпоративные функции.

5. Как вы можете обрабатывать конфиденциальные данные, такие как пароли и ключи API, в сборниках игр Ansible?

Конфиденциальные данные могут быть защищены с помощью Ansible Vault, который шифрует переменные и файлы, содержащие конфиденциальную информацию. Они могут быть расшифрованы во время выполнения playbook.