Ошибка «Внутреннее управление видеопамятью», возникающая в вашей системе Windows 11/10, указывает на серьезный сбой в обработке ресурсов видеопамяти. Эта ошибка может привести к сбоям и странным явлениям, происходящим на вашем экране. Чтобы исправить это, нужно немного разобраться в технических вопросах, изучить такие вещи, как устаревшие графические драйверы, проблемы с системным контроллером вашего компьютера (BIOS) и проблемы с жестким диском. В этой статье вы узнаете, как исправить внутреннее управление видеопамятью в Windows 11/10.

Распространенные причины

- Устаревшие графические драйверы. Если программное обеспечение, которое помогает вашему компьютеру обрабатывать графику, слишком устарело или не соответствует вашей системе, это может вызвать ошибку «Внутреннее управление видеопамятью».

- Проблемы с BIOS: BIOS — это своего рода управляющий важными задачами вашего компьютера. Если оно устарело или не ладит с вашей системой, это может создать проблемы, в том числе и ошибки с видеопамятью.

- Конфликты режима совместимости. Иногда, когда вы пытаетесь заставить старые программы работать на вашем компьютере, это может вызвать конфликты и привести к ошибке «Внутреннее управление видеопамятью».

- Ошибки жесткого диска. Если есть ошибки или проблемы с хранилищем вашего компьютера (жестким диском), это может нарушить работу видеопамяти и вызвать ошибки.

- Разгон видеокарты. Попытка заставить вашу видеокарту работать более интенсивно для повышения производительности (разгон) может показаться хорошей, но это может привести к нестабильной работе и вызвать ошибку видеопамяти.

- Повреждение системных файлов. Если важные файлы на вашем компьютере повреждены или испорчены, это может нарушить совместную работу различных частей, включая видеопамять, и вызвать ошибку.

Ниже приведены эффективные решения для исправления ошибки «Внутреннее управление видеопамятью»:

Решение 1. Перезагрузите компьютер.

Это быстрое исправление включает в себя простую перезагрузку компьютера, которая часто может устранить ошибку «Внутреннее управление видеопамятью» в Windows 11/10.

Вот шаги для быстрого перезапуска системы:

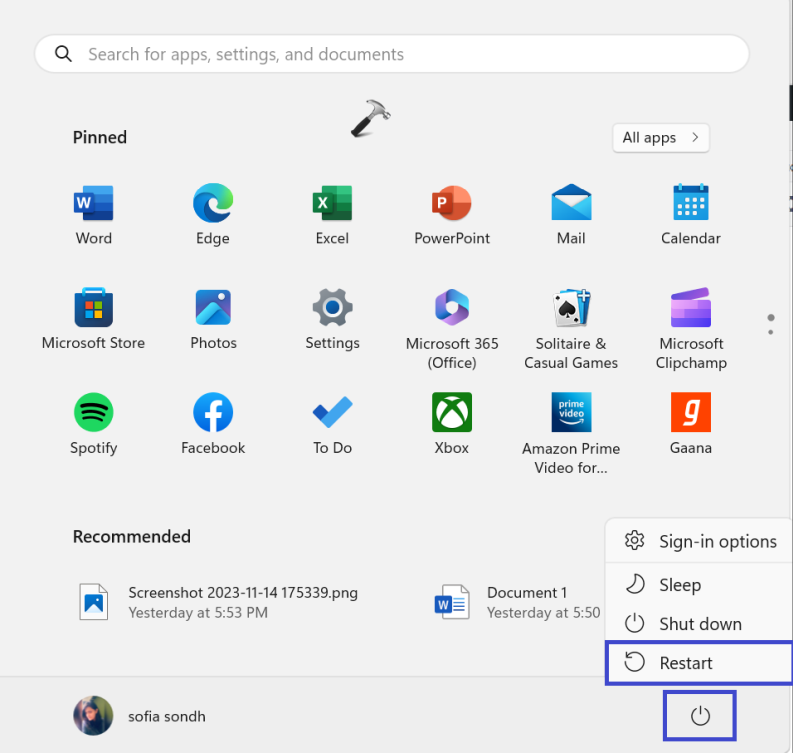

1. Нажмите клавишу Windows и щелкните значок «Питание».

2. Нажмите «Перезагрузить».

Решение 2. Запустите приложение в режиме совместимости.

Внедрение режима совместимости с выбранной версией Windows часто может облегчить конфликты совместимости, обеспечивая быстрое разрешение ошибок, связанных с программным обеспечением, в вашей системе Windows 11/10.

Чтобы запустить приложение в режиме совместимости, выполните следующие действия:

1. Перейдите в «Этот компьютер» и щелкните программу правой кнопкой мыши. Выберите «Свойства».

2. На вкладке «Совместимость» установите флажок «Запустить эту программу в режиме совместимости для».

3. Выберите вариант «Windows 8».

4. Нажмите «ОК», а затем «Применить».

Решение 3. Проверьте жесткий диск на наличие ошибок

Поддержание работоспособности и целостности жесткого диска вашего компьютера необходимо для бесперебойной и безошибочной работы на компьютере. Ошибка «Внутреннее управление видеопамятью» в Windows 11/10 иногда может быть связана с проблемами в файловой системе жесткого диска.

Ниже приведены простые шаги по проверке жесткого диска на наличие ошибок:

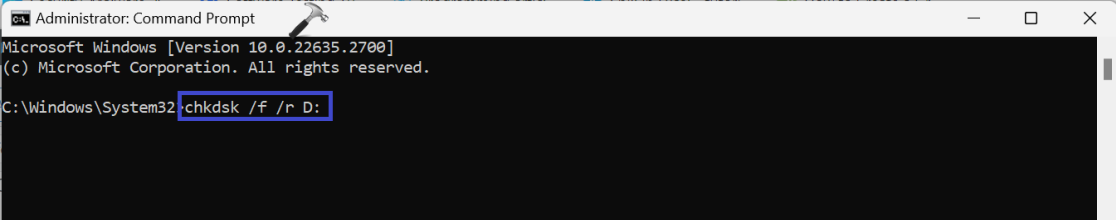

1. Откройте командную строку и запустите от имени администратора.

2. Скопируйте и вставьте приведенную ниже команду:

chkdsk /f /r D:

Нажмите Ввод.

3. После выполнения указанной выше команды перезагрузите компьютер.

Решение 4. Обновите графический драйвер

Устаревшие или несовместимые графические драйверы могут способствовать возникновению системных ошибок, включая проблему «Внутреннее управление видеопамятью». Чтобы обеспечить оптимальную производительность и устранить такие ошибки, обновление графического драйвера является ключевым шагом.

Вот шаги для обновления графического драйвера:

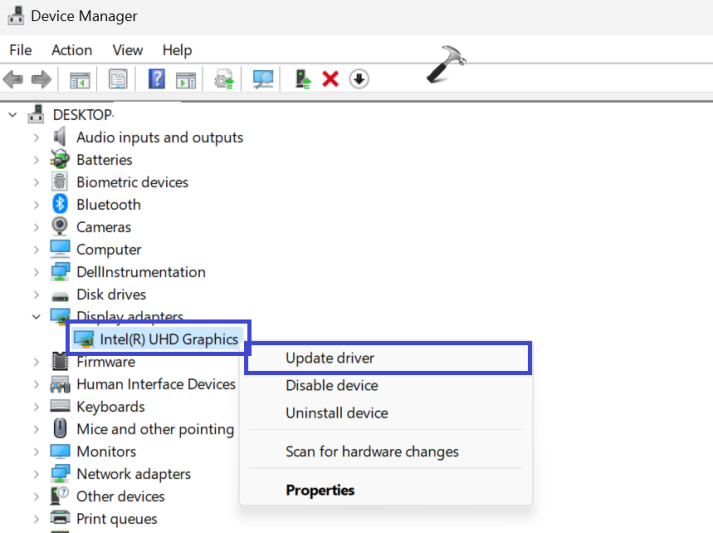

1. Нажмите клавиши Windows+X и выберите «Диспетчер устройств».

2. Теперь разверните опцию «Адаптер дисплея».

3. Щелкните правой кнопкой мыши по драйверу и выберите «Обновить драйвер».

4. Появится диалоговое окно. Выберите «Автоматический поиск драйверов».

Решение 5. Откат драйвера дисплея

Откат драйвера дисплея — практичное решение, если вы недавно обновились до версии, вызывающей проблемы совместимости или ошибки.

Ниже приведены инструкции по откату драйвера дисплея:

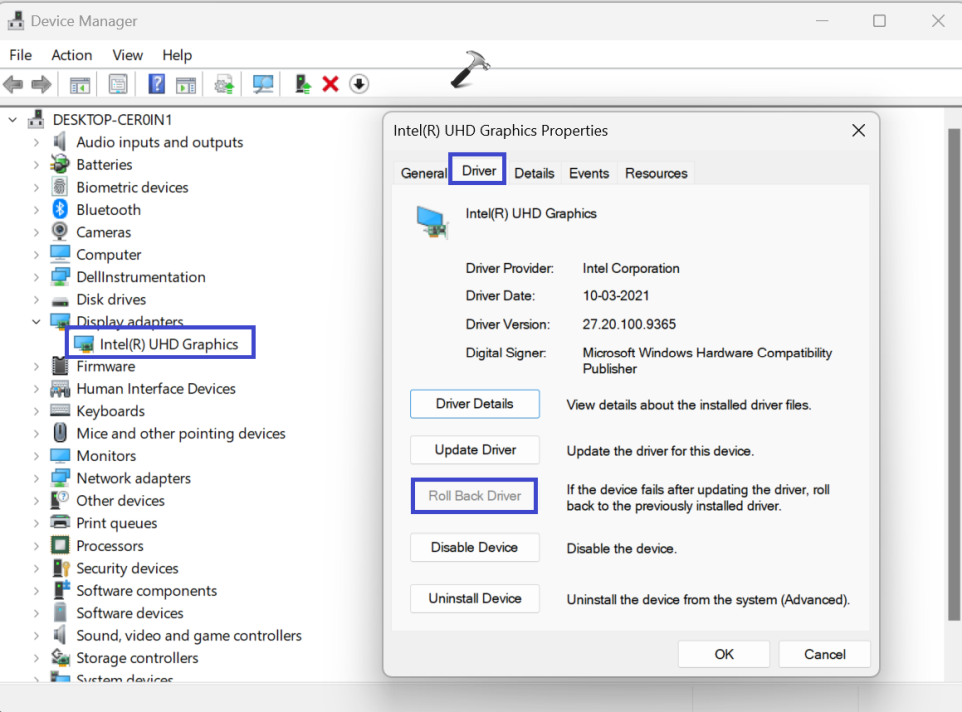

1. Нажмите клавиши Windows+X и выберите «Диспетчер устройств».

2. Разверните параметр «Адаптер дисплея». Дважды щелкните драйвер.

3. На вкладке «Драйвер» нажмите «Откатить драйвер».

4. Нажмите ОК.

Решение 6. Обновите BIOS

BIOS (базовая система ввода-вывода) служит важным компонентом встроенного ПО, хранящимся на чипе материнской платы. Он производит инициализацию оборудования и облегчает процесс загрузки ОС. По сути, он действует как мозг компьютера, контролируя основные операции оборудования.

Одной из распространенных проблем, связанных с устаревшей версией BIOS, является возникновение проблем совместимости, таких как ошибка «Внутреннее управление видеопамятью». К счастью, эту проблему можно решить, обновив BIOS до последней версии, доступной на веб-сайте производителя материнской платы.

Решение 7. Восстановить системные файлы

Восстановление системных файлов становится важным шагом для обеспечения стабильной и безошибочной вычислительной среды. Вот шаги по восстановлению системных файлов:

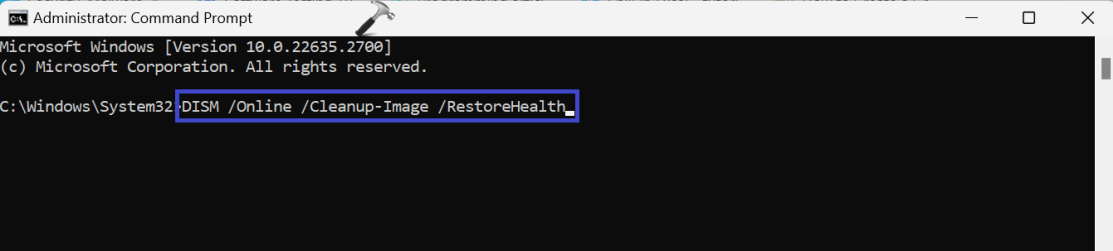

1. Откройте командную строку и запустите от имени администратора.

2. Скопируйте и вставьте приведенную ниже команду:

DISM /Online /Cleanup-Image /RestoreHealth

Нажмите Ввод.

DISM (служба образов развертывания и инструмент управления) инициирует процесс восстановления образа Windows. Дайте процессу завершиться; Это может занять некоторое время.

3. После выполнения указанной выше команды перезагрузите компьютер.

Решение 8. Проверьте свою оперативную память

Системные ошибки иногда могут быть связаны с проблемами с оперативной памятью вашего компьютера (оперативной памятью). Чтобы обеспечить здоровье и надежность вашей оперативной памяти, важным шагом является проведение диагностического теста.

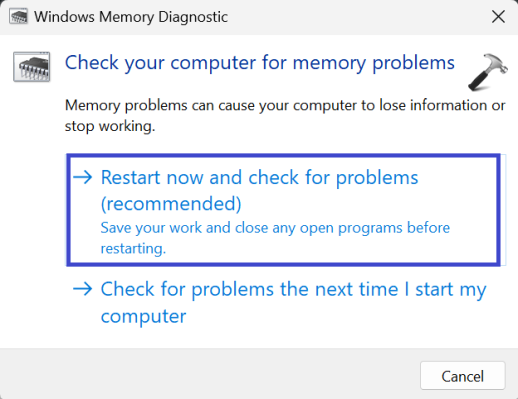

Выполните следующие шаги, чтобы проверить вашу оперативную память:

1. Нажмите клавиши Windows+R. Введите «mdsched.exe» и нажмите «ОК».

2. Выберите вариант «Перезагрузить сейчас и проверить наличие проблем (рекомендуется)».

Решение 9. Отключите разгон

Разгон, хотя и является популярным методом повышения производительности, иногда может привести к нестабильности системы. Если вы разогнали свою систему и столкнулись с проблемами, отключение разгона может быть практичным решением.

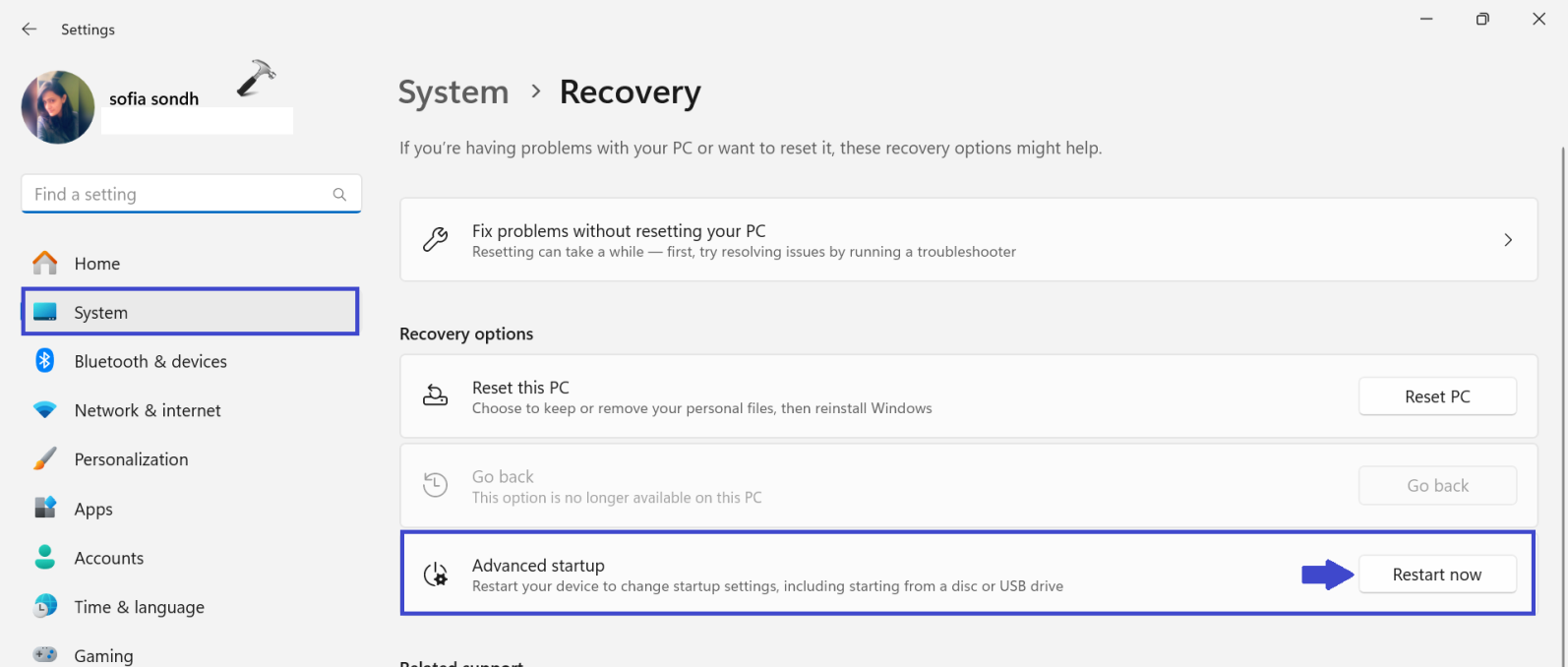

Ниже приведены шаги по отключению разгона через настройки прошивки UEFI:

1. Введите «Параметры восстановления» в строке поиска и нажмите «Открыть».

2. Нажмите кнопку «Перезагрузить сейчас» рядом с «Расширенный запуск».

3. Появится диалоговое окно. Нажмите «Перезагрузить сейчас».

4. Ваш компьютер перезагрузится. После этого выберите «Устранение неполадок».

5. Затем выберите «Настройки прошивки UEFI».

6. Нажмите кнопку перезагрузки, чтобы перезагрузить компьютер и получить доступ к системе BIOS.

7. Нажмите F9, чтобы выбрать «Настройки по умолчанию», и нажмите F10, чтобы выйти из экрана BIOS и сохранить изменения.

Вот и все!