Microsoft собирается втянуть пользователей Windows 11, пинающих и кричащих, в обновление 23H2, когда оно выйдет. Это странная тактика, учитывая, что патчи должны быть именно тем, чего хотят пользователи, потому что они хороши. Но эй, вот мы и здесь. Читать

Архив автора: admin

6 способов поиска людей в Telegram

Поддерживать связь с друзьями и семьей стало проще благодаря приложениям для обмена сообщениями, таким как Telegram. Однако могут быть случаи, когда вы через некоторое время хотите написать кому-то, но его контактная информация изменилась. Есть ли способ искать людей в Telegram?

Хотя вы можете искать людей в Telegram, вы можете не видеть их контактные данные, например номера мобильных телефонов. Кроме того, они могут не увидеть, что вы их ищете. В этом случае, как только вы найдете пользователя, представьтесь при отправке сообщения, чтобы вас по ошибке не заблокировали. С этим покончено, давайте начнем.

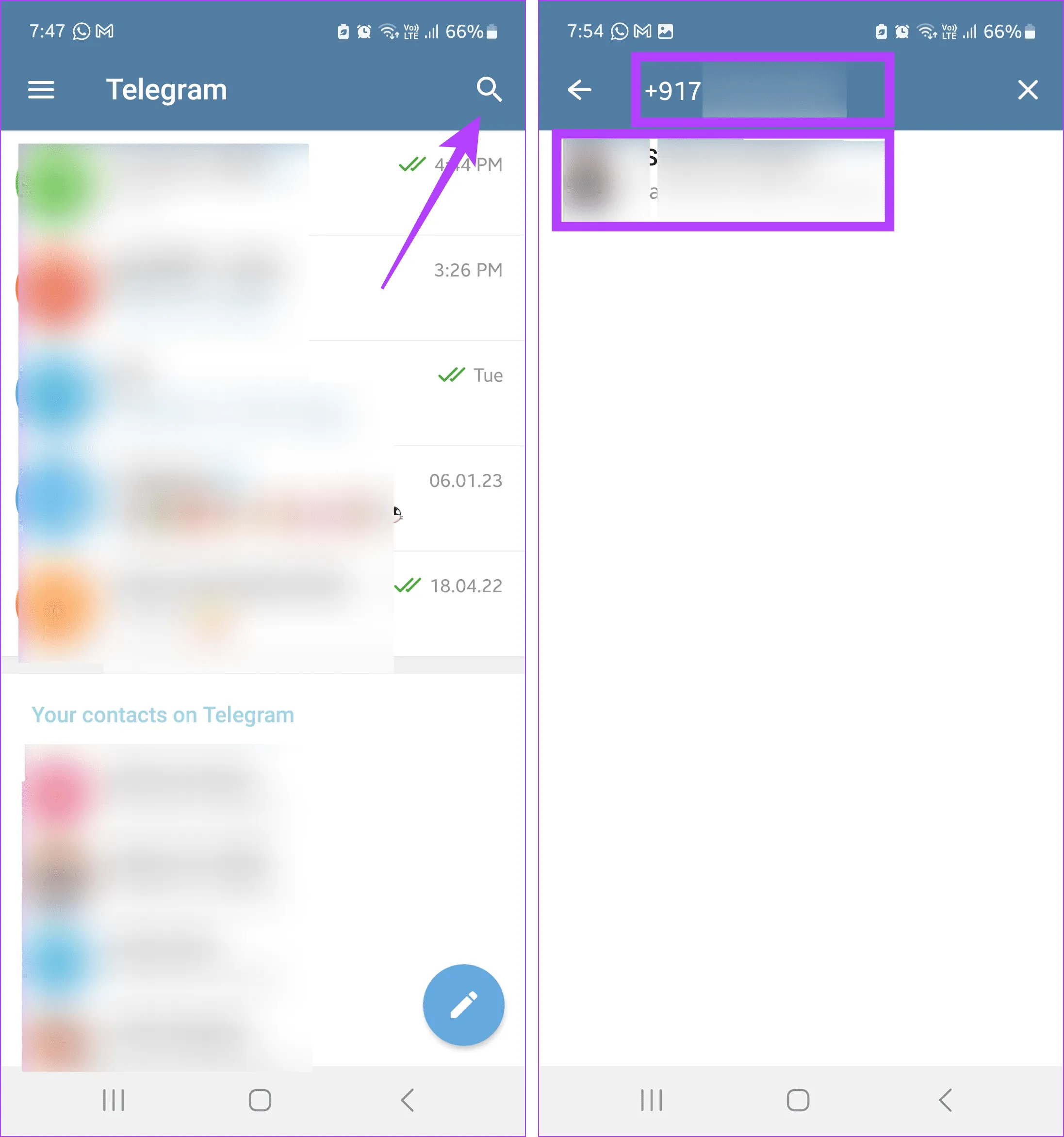

1. Использование номера телефона

Найти человека по номеру телефона – один из самых простых способов поиска людей. Это касается любого приложения, включая Telegram. Обратите внимание, что некоторые международные телефонные номера могут не отображаться, если вы не введете перед ними полный код страны. Чтобы сделать это, выполните следующие шаги.

Примечание. Вы также можете использовать эти шаги в настольном приложении Telegram. Нажмите на строку поиска, чтобы начать.

Шаг 1. Откройте приложение Telegram для Android и нажмите значок лупы в правом верхнем углу. Подождите, пока появится панель поиска.

Если вы используете приложение Telegram для iOS, нажмите значок «Написать» в правом верхнем углу. Затем нажмите на строку поиска.

Шаг 2: Здесь введите соответствующий номер телефона. Если он не появляется, введите номер телефона еще раз с кодом страны.

Шаг 3. Если пользователь есть в вашем списке контактов, нажмите на него. Если нет, нажмите на опцию «Добавить».

Как только пользователь будет добавлен в ваши контакты, используйте окно чата в Telegram, чтобы представиться другому пользователю.

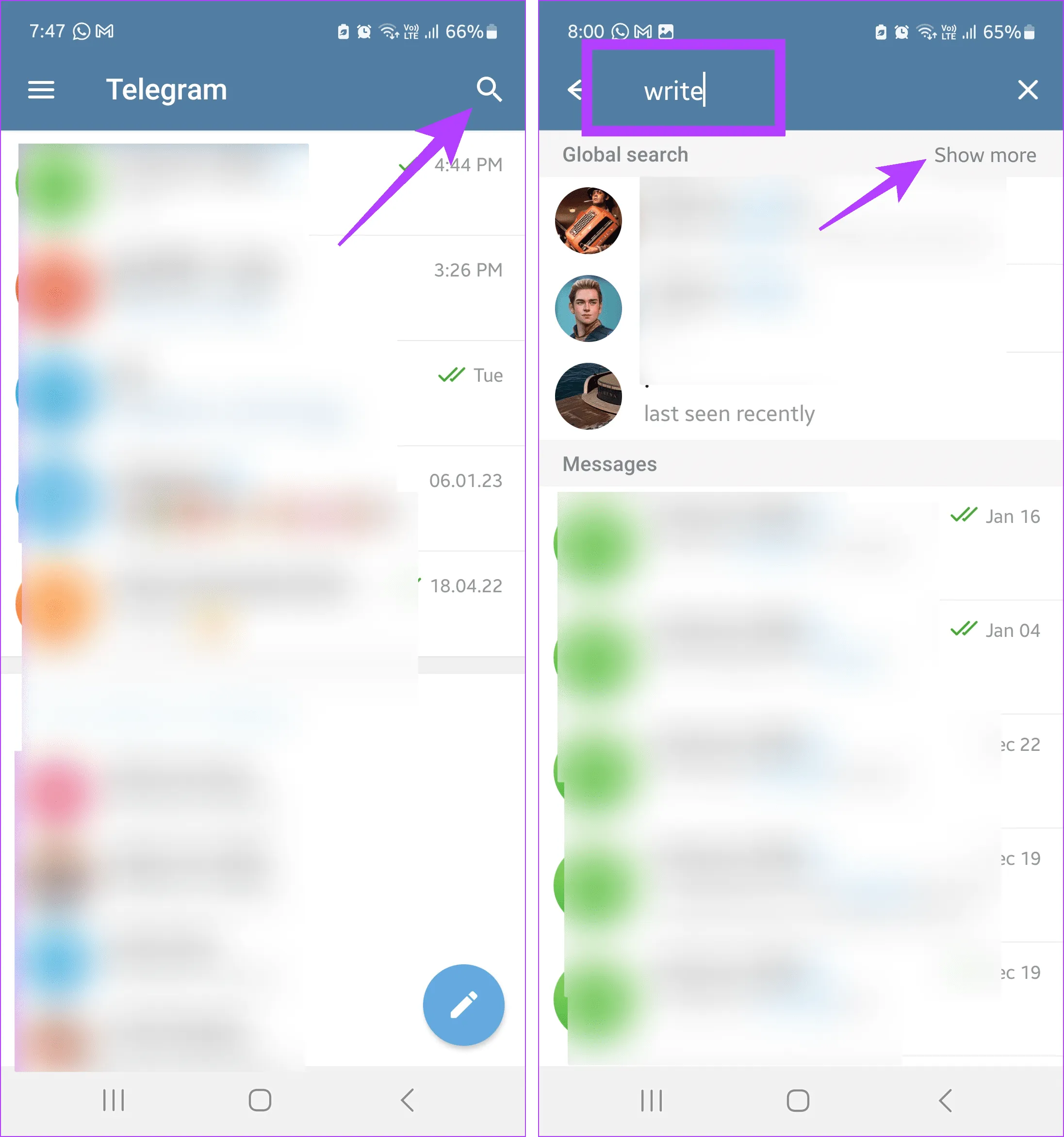

2. По имени пользователя

Telegram позволяет создавать имена пользователей, которые можно использовать вместо контактных номеров. Это может не только помочь вашему профилю Telegram выделиться, но и сохранить анонимность при присоединении к группам и каналам. Также удобно найти конкретного человека без его номера телефона.

Кроме того, при поиске по имени пользователя используйте опцию глобального поиска, чтобы увидеть все связанные имена пользователей в Telegram, особенно если у вас есть сомнения. Вот как это сделать.

Шаг 1. Откройте приложение Telegram для Android и коснитесь значка лупы.

В приложении Telegram для iOS нажмите значок «Написать». Затем нажмите на строку поиска.

Шаг 2: Теперь введите соответствующее имя пользователя в строке поиска.

Шаг 3: Если вы нашли пользователя, нажмите на его имя пользователя. В противном случае перейдите в панель глобального поиска и нажмите «Показать больше».

Шаг 4: Просмотрите результаты и нажмите на соответствующее имя пользователя. Должно открыться окно чата в Telegram.

Совет: Группы, которые появляются в результатах поиска, помечаются знаком @ и показывают количество подписчиков. Их можно пропустить при поиске пользователя.

Вы также можете использовать вышеупомянутые шаги, чтобы найти пользователя по его имени с помощью настольного приложения Telegram. Чтобы начать, сразу нажмите на строку поиска.

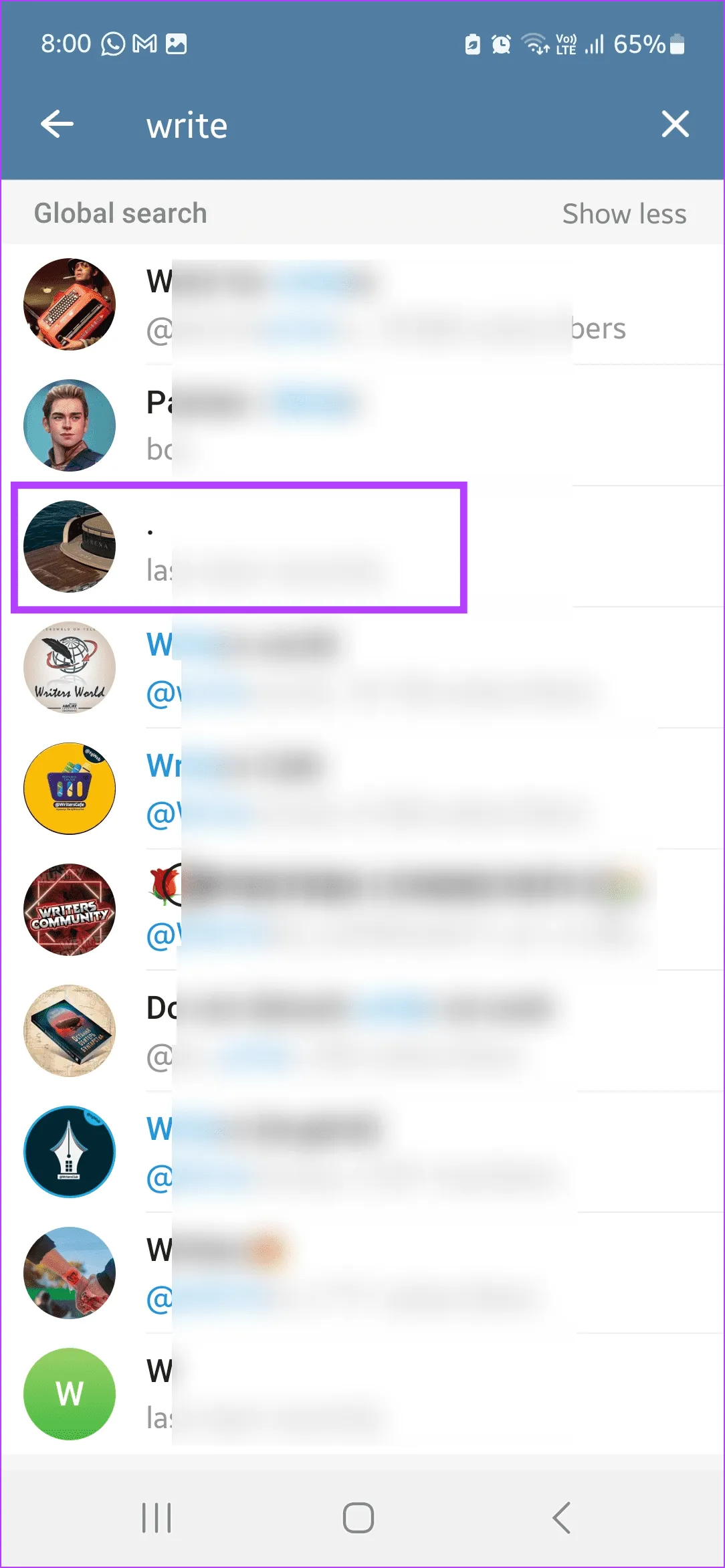

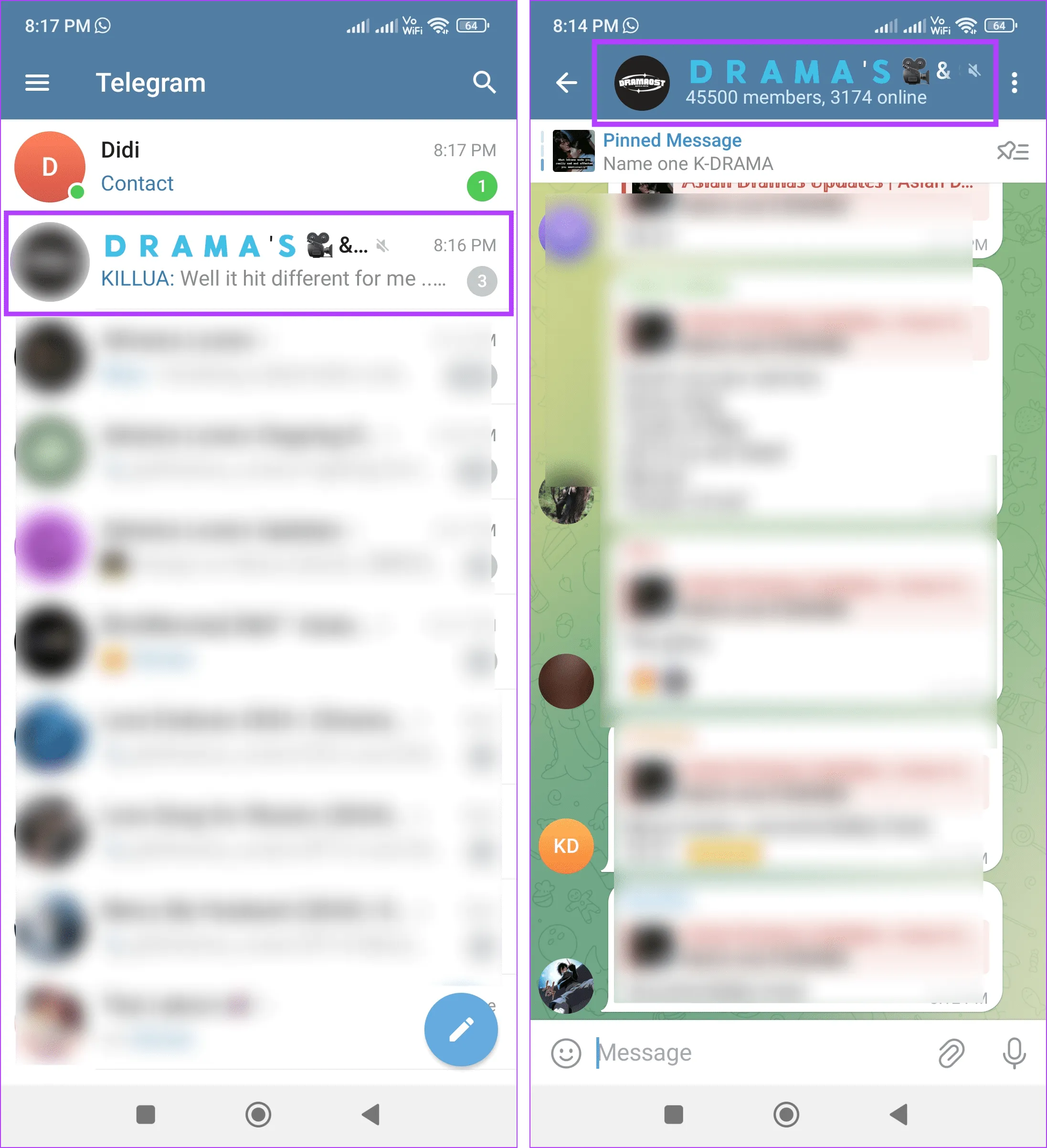

3. Найдите конкретного человека через общие группы.

Если вы и другой пользователь являетесь частью ваших текущих групп Telegram, вы можете использовать их для поиска этого пользователя. Для этого откройте соответствующую группу и просмотрите участников. Чтобы сделать это, выполните следующие шаги.

Примечание. Ваша группа должна позволять вам просматривать ее участников в Telegram. В противном случае вы не сможете видеть участников группы.

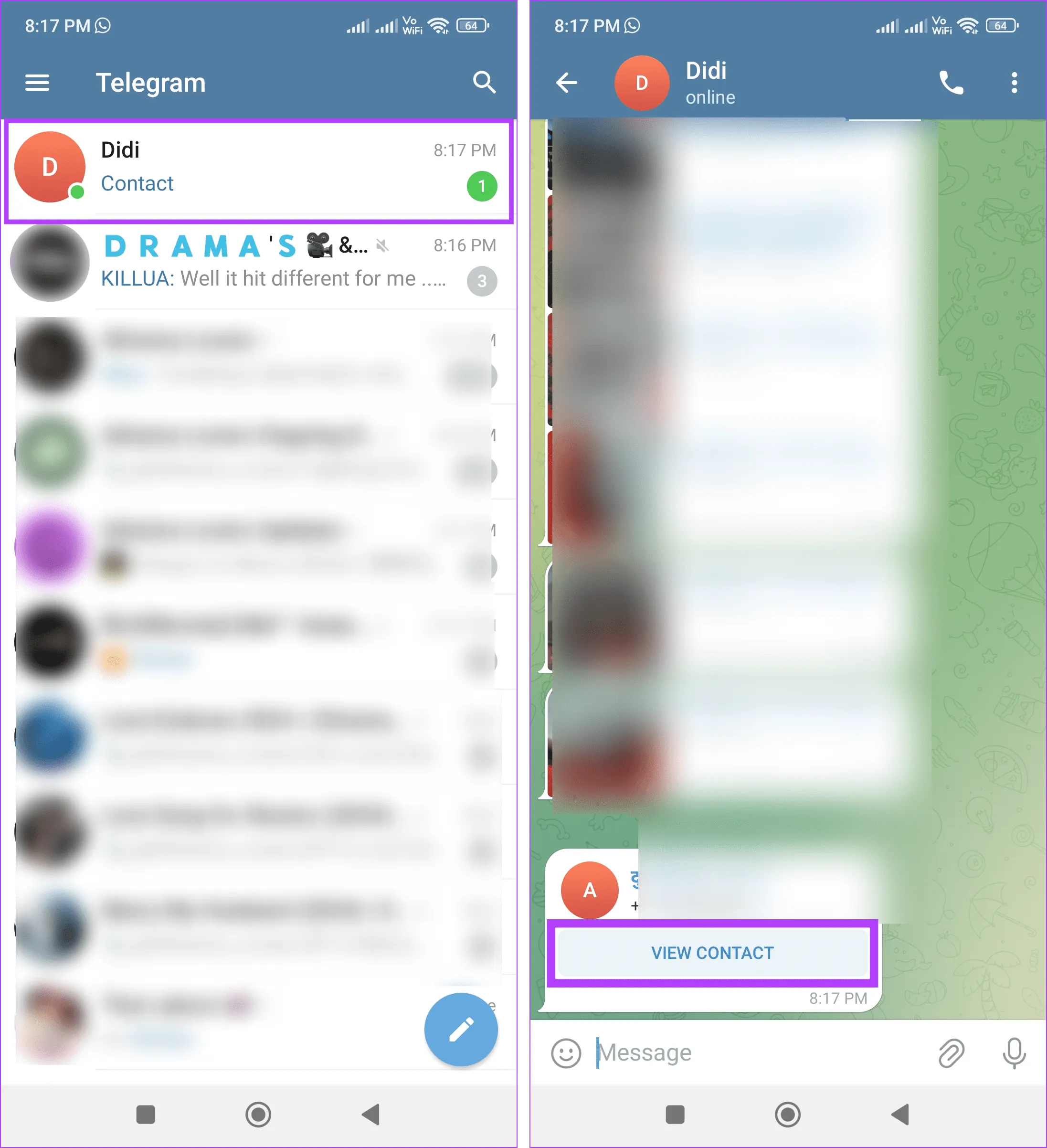

Шаг 1: Откройте Telegram и нажмите на соответствующую группу.

Шаг 2: Здесь нажмите на название группы.

Шаг 3: Затем нажмите на соответствующего участника.

Шаг 4: Здесь нажмите на значок чата.

![]()

Откроется окно сообщения. Теперь вы можете отправить пользователю сообщение, представившись, и даже запросить его контактную информацию, поскольку она будет недоступна, пока другой пользователь не одобрит это.

4. Использование людей поблизости

Telegram позволяет вам находить других пользователей Telegram рядом с вашим текущим местоположением. Хотя это отличный способ связаться с другими, он также может быть рискованным. Вот почему эта функция отключена по умолчанию. Однако, если вы пытаетесь найти кого-то поблизости, этот метод может оказаться полезным. Вы можете увидеть их имя, расстояние от вас и изображение профиля.

Обратите внимание, что эта функция будет работать только в том случае, если другой пользователь сделал себя видимым для другого пользователя Telegram поблизости. Кроме того, прежде чем продолжить, вам необходимо включить службы определения местоположения на вашем iPhone или устройстве Android. После этого выполните следующие шаги.

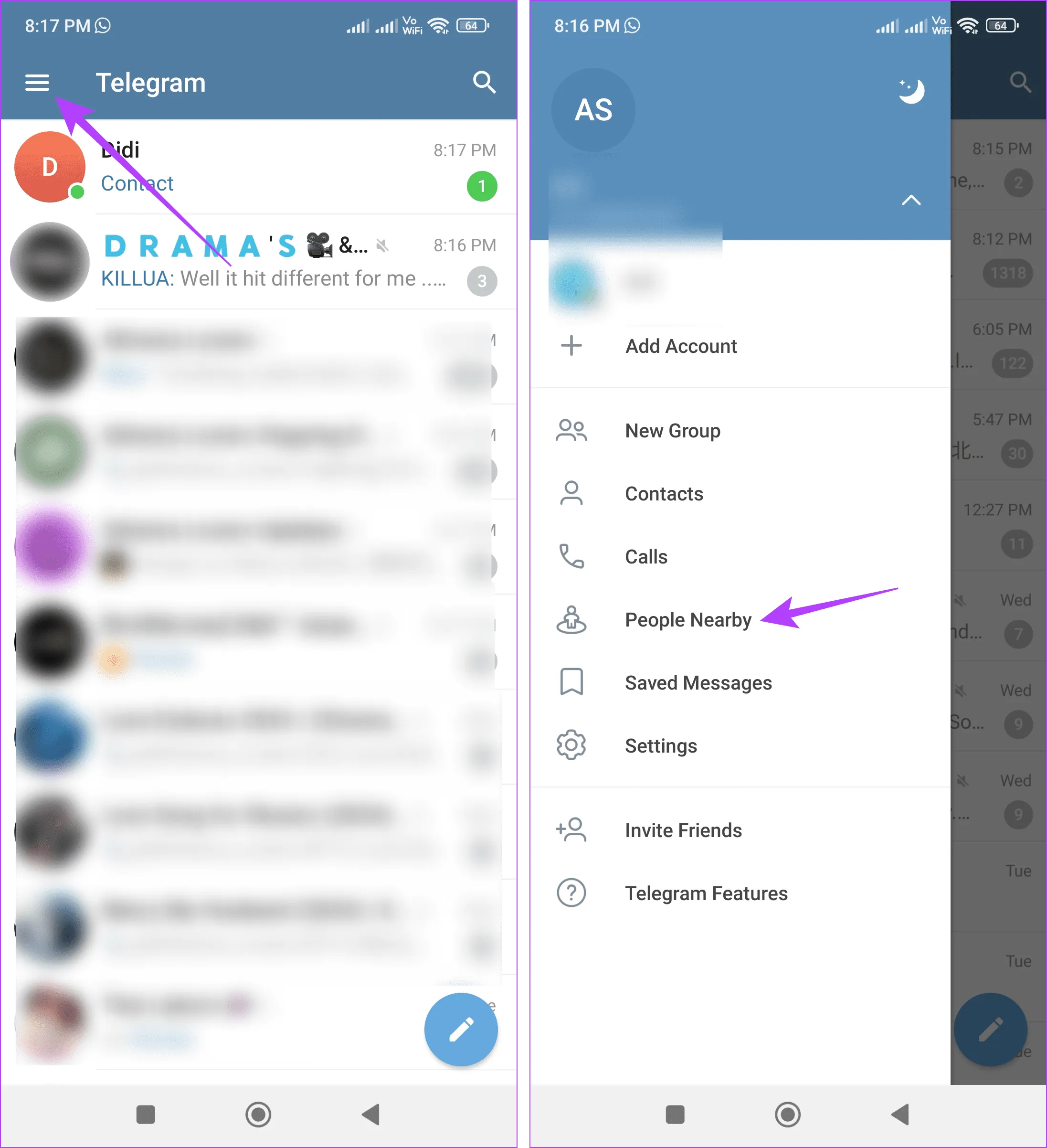

Шаг 1. В приложении Telegram для Android нажмите значок гамбургера в верхнем левом углу.

Или, если вы используете приложение Telegram для iOS, нажмите «Контакты» в левом нижнем углу.

Шаг 2. Здесь, в зависимости от вашего устройства, нажмите «Люди рядом» или «Найти людей поблизости».

Шаг 3: При появлении запроса нажмите «Включить».

Шаг 4. Здесь нажмите «Показать больше», чтобы увидеть всех ближайших пользователей.

Шаг 5: Нажмите на соответствующее имя пользователя из списка.

Шаг 6: Затем нажмите значок чата, чтобы начать разговор.

![]()

5. Через карточку контакта

Если кто-то другой отправил вам контактные данные соответствующего пользователя, используйте эту карточку контакта, чтобы добавить его в окно чата в Telegram. Это позволит вам не только увидеть их контактные данные, но и пообщаться с ними в Telegram. Вот как это сделать.

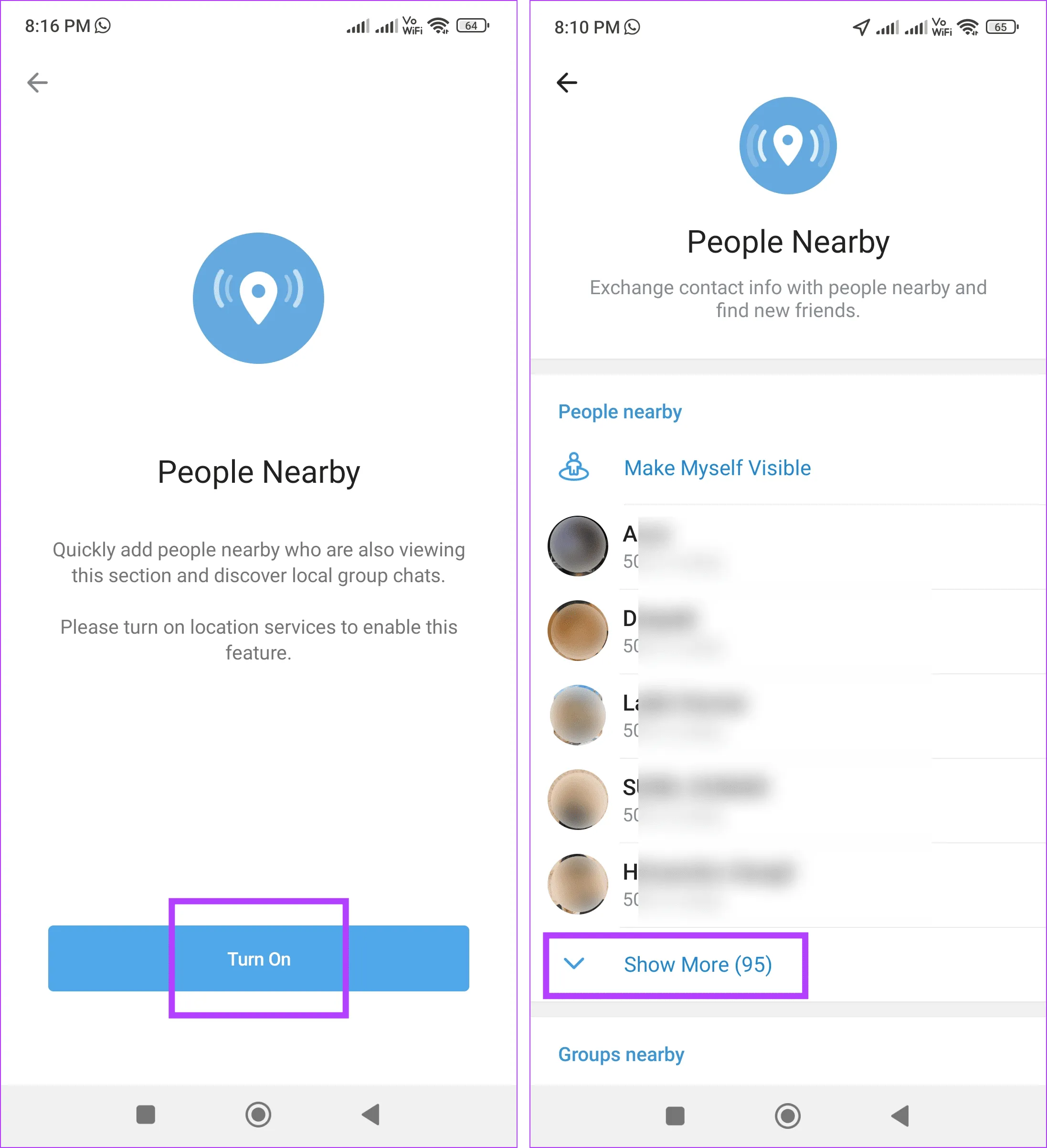

Шаг 1: Откройте Telegram и нажмите на соответствующий чат.

Шаг 2: Здесь нажмите «Просмотреть контакт».

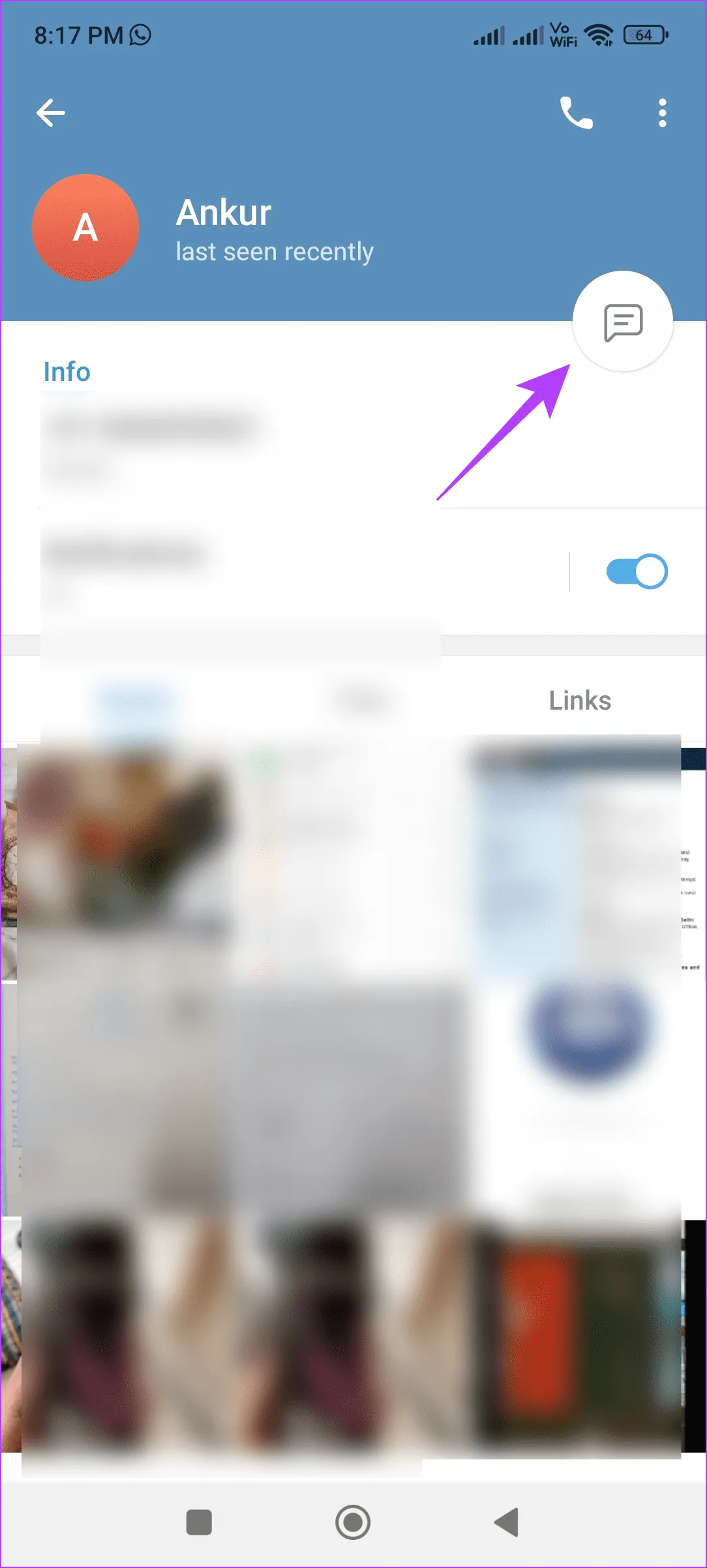

Шаг 3. Как только откроется контактная информация, нажмите значок чата, чтобы отправить им сообщение.

6. Спрашивая другого человека

Пользователь может быть доступен на других платформах, таких как Twitter, Instagram, Facebook и т. д. Поэтому, если вы не можете найти кого-то в Telegram, отправьте ему личное сообщение через эту платформу и попросите его имя пользователя Telegram или связанный с ним номер телефона. После получения используйте его, чтобы пообщаться с ними в Telegram.

Найдите кого-нибудь в Telegram

Хотя Telegram — отличный способ встретиться с друзьями, отсутствие их контактной информации может нарушить эти планы. Итак, мы надеемся, что эта статья помогла вам искать людей в Telegram.

Создание сайта

Мировой финансовый кризис охватил все страны и весь мировой рынок. Промышленные предприятия, имевшие ранее стабильных поставщиков сырья и постоянных покупателей, сегодня озадачены налаживанием новых связей и поиском нового рынка. Реклама в СМИ не только требует больших затрат, но и не всегда приносит ожидаемых результатов. Читать

Афродизиаки, какие они бывают?

Афродизиаки, какие они бывают?

Афродизиаки – это вещества, усиливающие половое влечение и половую активность, как у мужчин, так и у женщин. В противоположность к ним существуют вещества – анафродизиаки, которые притупляют сексуально влечение, подавляют его. Афродизиаки бывают природными, или искусственно созданными с помощью науки. Читать

Главные достопримечательности Барселоны: что посмотреть?

Нельзя посетить Испанию и не заехать в Барселону, потому что данный город славится на весь мир абсолютно уникальными экскурсионными местами. Чтобы ничего не пропустить, прочитайте нашу сегодняшнюю статью. В ней мы поговорим о том, куда непременно нужно сходить.

*Ла Рамбла – отличная прогулочная зона.

Знаменитый бульвар начинается в центре города, здесь располагается множество сувенирных лавочек и цветочных магазинов. На этой широкой улице можно повстречать

мимов, художников и музыкантов; в кафе отдыхают туристы и местные – бурлит жизнь. Читать

Теорема CAP в системном проектировании

В мире распределенных систем теорема CAP, также известная как теорема Брюера, стала фундаментальным принципом для понимания компромиссов, связанных с проектированием таких систем. Предложенная ученым-компьютерщиком Эриком Брюером в 2000 году, теорема CAP утверждает, что распределенная система не может одновременно гарантировать все три из следующих:

Что такое теорема CAP?

Теорема CAP, также известная как теорема Брюера, утверждает, что распределенная система не может одновременно гарантировать согласованность, доступность и допуск к разделению.

Согласованность, доступность и допуск к разделению в системном проектировании

- Согласованность (Consistency): При каждом чтении происходит самая последняя запись или выдается ошибка. Другими словами, все узлы в системе имеют одинаковые данные в любой момент времени.

- Доступность (Availability): Каждый запрос получает ответ, без гарантии того, что он содержит самую последнюю запись. Система остается работоспособной, даже если некоторые узлы выходят из строя.

- Допуск разделения (Partition Tolerance): Система продолжает работать, несмотря на сетевые разделения (сбои связи), которые могут привести к потере или задержке некоторых сообщений.

Согласно теореме CAP, распределенная система может обладать только двумя из трех свойств — согласованностью, доступностью и допуском разделения. Эта теорема имеет глубокие последствия для разработчиков систем, поскольку они должны тщательно учитывать, какие свойства наиболее важны для их конкретного варианта использования, и принимать соответствующие проектные решения.

Понимание компромиссов

Согласованность в сравнении с Доступностью: Компромисс между согласованностью и доступностью, пожалуй, является наиболее известным аспектом теоремы CAP. В ситуациях, когда первостепенное значение имеет немедленная согласованность, пожертвование доступностью может быть приемлемым. Например, в банковской системе крайне важно обеспечить согласованность остатков на всех счетах, даже если это означает временный отказ в доступе некоторым пользователям во время разделения сети.

Допуск к разделению: Допуск к разделению является непреложным требованием для распределенных систем, поскольку сетевые разделы неизбежны в реальных средах. Следовательно, проектировщики должны сосредоточиться на балансе согласованности и доступности при сохранении допуска к разделению.

AP-системы против Системы CP: Системы, которые отдают приоритет доступности над согласованностью, называются AP (допуск к доступному разделу), в то время как системы, которые отдают приоритет согласованности над доступностью, называются CP (допуск к согласованному разделу). Достижение правильного баланса между этими двумя крайностями является ключом к проектированию системы, отвечающей желаемым требованиям.

Последствия для системного проектирования

Вот некоторые следствия для системного проектирования:

- Выбор правильной базы данных: Теорема CAP имеет важные последствия для выбора базы данных. Например, для баз данных NoSQL часто приоритет отдается доступности и допуску разделов, а не строгой согласованности, что делает их подходящими для случаев использования, где критична высокая доступность.

- Репликация и синхронизация данных: В распределенных системах стратегии репликации и синхронизации данных должны быть тщательно разработаны, чтобы сбалансировать согласованность, доступность и допуск к разделению. Такие методы, как конечная согласованность и механизмы разрешения конфликтов, обычно используются для управления этими компромиссами.

- Архитектура системы: Теорема CAP также влияет на общую архитектуру распределенных систем, включая выбор протоколов связи, механизмов отказоустойчивости и стратегий разделения данных.

Заключение

В заключение, теорема CAP служит руководящим принципом для проектирования распределенных систем, устойчивых к сбоям в сети, при этом удовлетворяющих желаемым требованиям к согласованности и доступности. Понимая связанные с этим компромиссы, разработчики систем могут принимать обоснованные решения, которые обеспечивают правильный баланс для их конкретных случаев использования.

Часто задаваемые вопросы, связанные с теоремой CAP в системном проектировании

Часто задаваемые вопросы по теореме CAP в системном проектировании

1. Почему теорема CAP важна в системном проектировании?

Теорема CAP важна, поскольку она подчеркивает компромиссы, связанные с проектированием распределенных систем, и помогает разработчикам понять последствия их проектных решений для поведения системы.

2. Можете ли вы объяснить три свойства теоремы CAP?

- Согласованность: каждое чтение получает самую последнюю запись или ошибку.

Доступность: каждый запрос получает ответ, без гарантии, что он содержит самую последнюю запись.

Допуск к разделению: система продолжает работать, несмотря на сетевые разделы.

3. Может ли система нарушать теорему CAP?

Нет, теорема CAP — это фундаментальный принцип, который применим ко всем распределенным системам. Система должна выбирать между согласованностью и доступностью при наличии сетевого раздела.

4. Существуют ли какие-либо системы, которые могут реализовать все три свойства теоремы CAP?

Нет, согласно теореме CAP, распределенная система не может одновременно достичь согласованности, доступности и толерантности к разделению. Система должна отдавать приоритет двум из трех свойств.

5. Как вы решаете, каким свойствам отдать приоритет в распределенной системе?

Решение о том, каким свойствам отдать приоритет, зависит от конкретных требований системы и варианта ее использования. Такие факторы, как целостность данных, оперативность системы и отказоустойчивость, играют роль в этом решении.