Рядовой пользователь, не разбирающийся в технических характеристиках, обычно предъявляет к Wi-Fi-роутеру не слишком жёсткие требования. Главное для него — недорогая и надёжная модель с понятным интерфейсом, подающая сигнал без перебоев. Этим запросам в полной мере отвечает маршрутизатор Zyxel Keenetic Air, который гордо именуется создателями интернет-центром с расширенными возможностями.

Архив автора: admin

Сломался интернет от «Ростелекома»: смотрим, разбираемся, чиним

Компания «Ростелеком» является одним из лидеров по предоставлению интернет-услуг на российском рынке IT-технологий. Однако, как и у любого интернет-провайдера, у его абонентов периодически случаются сбои при доступе к сети. Причины могут быть разными и, соответственно, различаются способы устранения неполадок.

WordPress 5.1 вышел! Вот все, что вам нужно знать о новом обновлении

После основного выпуска WordPress 5.0 и ряда второстепенных выпусков, был выпущен WordPress 5.1. В этом последнем выпуске есть несколько интересных событий, о которых мы расскажем в этой статье.

WordPress 5.1 будет включать новую версию плагина Gutenberg, Gutenberg 4.8. Это улучшит многие функции «печально известного» нового редактора. Новое обновление будет содержать уведомления о работоспособности сайта, а также поддержку многосайтовых метаданных, улучшения Cron, новый процесс сборки JavaScript и обновленные стили.

Давайте рассмотрим эти улучшения и обновления подробно.

Здоровье сайта

Проект Site Health будет уведомлять пользователей об их устаревших версиях PHP. WordPress также начнет учитывать требования к версии плагина PHP.

Мультисайтовые метаданные

WordPress 5.1 имеет добавленную таблицу в своей базе данных, которая хранит метаданные, связанные с веб-сайтами. Это позволяет хранить произвольные данные, относящиеся к многосайтовой сети.

Новый процесс сборки JavaScript

Это распознавание кода JS было в магистрали с апреля 2019 года и, наконец, поставляется с WordPress 5.0.

Обновленные стили

В WordPress 5.1 будет изменена нумерация таблиц администратора с измененным стилем CSS. Это изменение улучшает контрастность цвета. В конечном итоге это улучшит доступность, а также улучшит согласованность между экранами администратора.

Cron API

WordPress 5.1 также включает в себя изменение поведения для cron не только на серверах с FastCGI, но и для версий PHP 7.0.16 и выше. Он поставляется с двумя функциями, которые помогут с возвратом данных:

- Одна функция будет использоваться для получения готовых к запуску заданий cron.

- Другая функция будет использоваться для получения запланированного события.

Редактор блоков

Новый редактор находится на стадии улучшения с момента его выпуска в WordPress 5.0. 5.1 будет иметь новую версию Gutenberg 4.8. Эта новая версия улучшит производительность Gutenberg, а также улучшит дизайн.

Исправление ошибок

WordPress 5.0 содержит более 303 исправлений ошибок. Это еще не все, это также включает в себя:

- 156 улучшений

- 9 запросов функций

- 23 благословенных задания

Juniper подборка полезных команд

Создать конфигурацию для экстренного восстановлению.

Если вы полностью уверены в ваших настройках,и все работает, лучше всего сохранить их как экстренные.

disnetern@mx960>request system configuration rescue save

Для отката на эксренную конфигурацию используйте команды:

[edit]

disnetern@mx960#rollbackrescue

[edit]

disnetern@mx960#commit

JUNOS хранит экстренную конфигурацию в каталоге /config с названием rescue.conf.gz

Если вы хотите изменить экстренные настройки, просто удалите старый файл командой:

disnetern@mx960>request system configuration rescue delete

Как перейти со статического на динамический IP-адрес в Windows 10

В Windows 10 вы можете настроить сетевой адаптер на использование статического IP-адреса вручную или использовать автоматически назначенную конфигурацию с использованием локального сервера DHCP (Dynamic Host Configuration Protocol).

Хотя использование статического IP-адреса рекомендуется для устройств, которые предоставляют услуги пользователям сети, поскольку его конфигурация никогда не изменяется, может наступить время, когда вам больше не потребуется поддерживать эту конфигурацию, и динамически назначенная конфигурация сети будет более подходящей.

Если вы используете статический IP-адрес и вам нужно переключиться на динамическую конфигурацию, эту задачу можно выполнить несколькими способами, в том числе с помощью приложения «Настройки», панели управления, командной строки и даже PowerShell.

В этом руководстве вы узнаете шаги по удалению конфигурации статического IP-адреса для получения динамической конфигурации с сервера DHCP в Windows 10.

Как настроить динамический IP-адрес (DHCP) с помощью раздела Настроек

Чтобы настроить сетевой адаптер для запроса конфигурации DHCP вместо статического IP-адреса, выполните следующие действия:

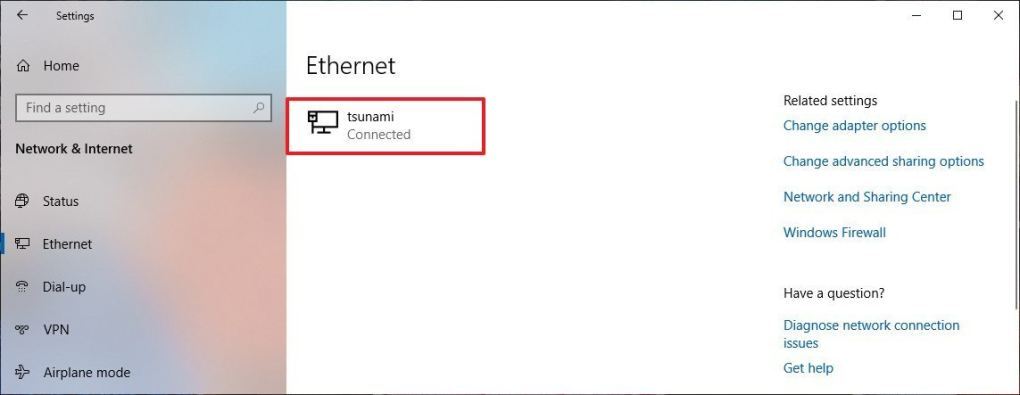

- Откройте Настройки.

- Нажмите на Сеть и Интернет.

- Нажмите на Ethernet или Wi-Fi .

Важное замечание: Возможность редактировать настройки IP для адаптера Ethernet в приложении «Настройки» доступна начиная с Windows 10 версии 1903, обновления за апрель 2019 года и более поздних версий .

- Нажмите на сетевое соединение.

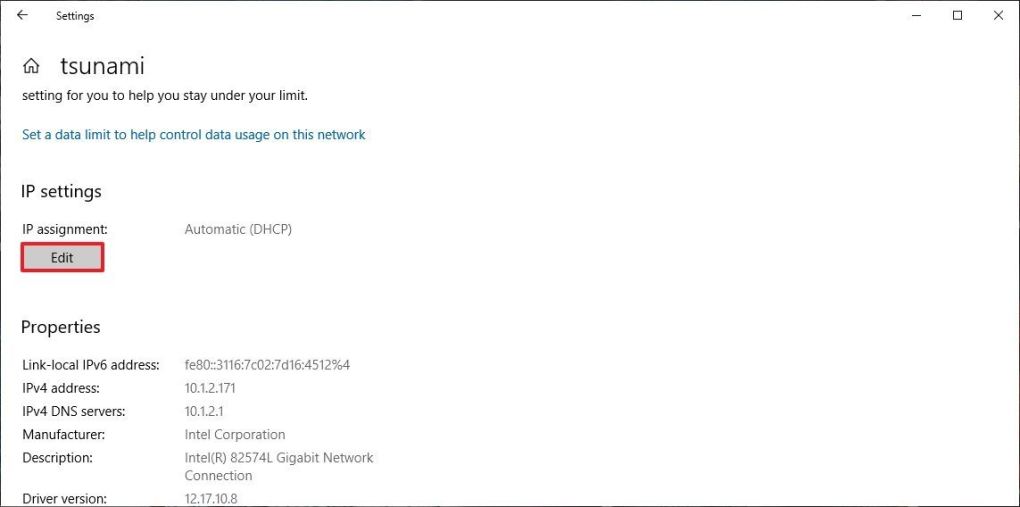

- В разделе «Настройки IP» нажмите кнопку «Изменить».

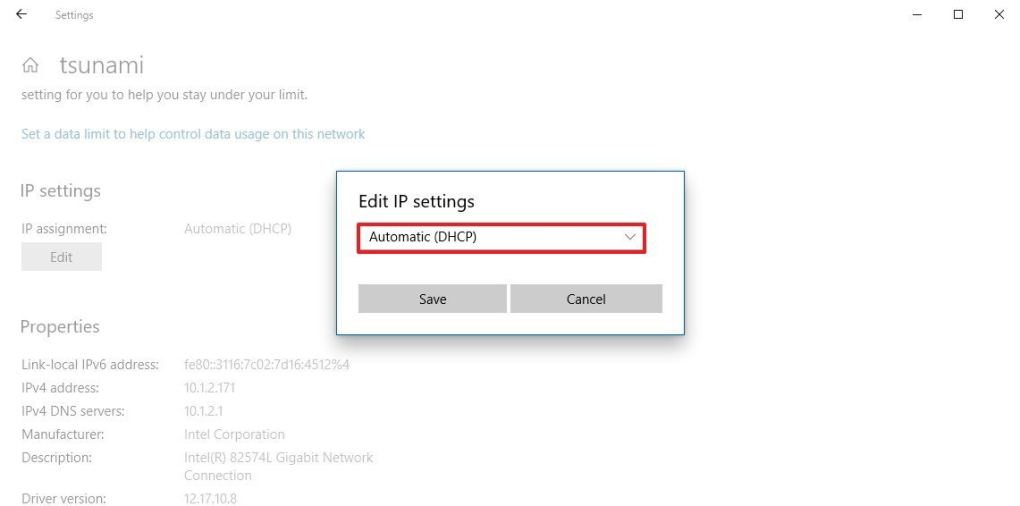

- Используйте раскрывающееся меню «Изменить настройки IP» и выберите параметр «Автоматически (DHCP)».

- Нажмите кнопку Сохранить.

После того, как вы выполните эти шаги, конфигурация сетевого стека будет сброшена, и ваше устройство запросит IP-адрес у DHCP-сервера (обычно вашего маршрутизатора).

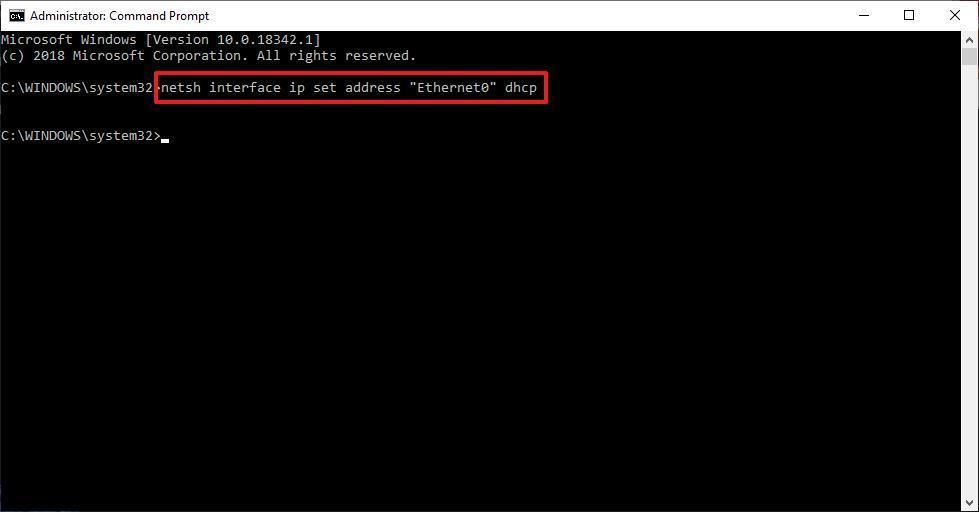

Как настроить динамический IP-адрес (DHCP) с помощью командной строки

Чтобы переключиться со статической конфигурации TCP/IP на динамически назначенную конфигурацию с использованием DHCP с командной строкой, выполните следующие действия:

- Откройте Пуск.

- Найдите командную строку , щелкните правой кнопкой мыши верхний результат и выберите параметр « Запуск от имени администратора» .

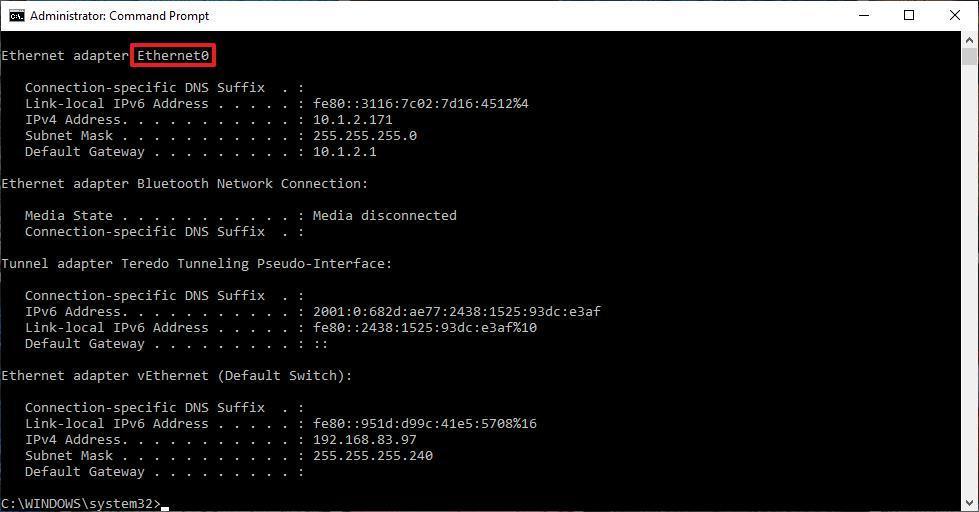

- Введите следующую команду, чтобы записать имя сетевого адаптера, и нажмите Enter.

IPCONFIG

- Введите следующую команду для настройки сетевого адаптера для получения его конфигурации TCP/IP с использованием DHCP и нажмите Enter :

netsh interface ip set address "Ethernet0" dhcp

В команде обязательно измените «Ethernet0» на имя адаптера, который вы хотите настроить.

После выполнения действий сетевой адаптер перестанет использовать статический IP-адрес и автоматически получит конфигурацию с DHCP-сервера.

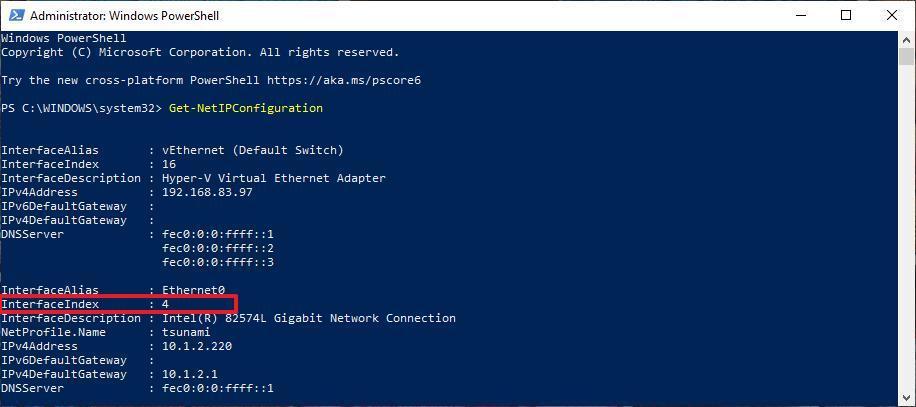

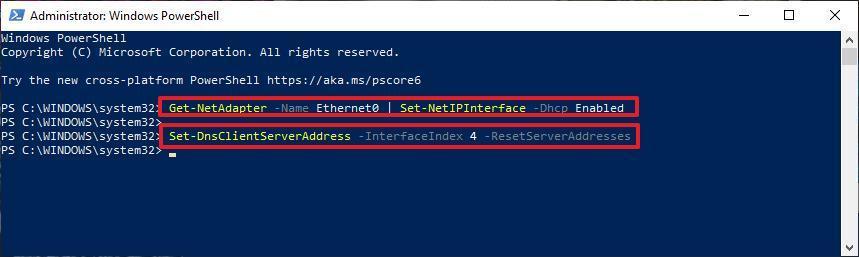

Как настроить динамический IP-адрес (DHCP) с помощью PowerShell

Чтобы удалить статические IP-адреса и адреса DNS для использования динамической конфигурации с помощью PowerShell, выполните следующие действия.

- Откройте Пуск .

- Найдите PowerShell , щелкните правой кнопкой мыши верхний результат и выберите параметр « Запуск от имени администратора» .

Введите следующую команду, чтобы записать номер «InterfaceIndex» для сетевого адаптера, и нажмите Enter:Get-NetIPConfiguration

- Введите следующую команду, чтобы разрешить сетевому адаптеру получать конфигурацию TCP / IP с использованием DHCP, и нажмите Enter :

Get-NetAdapter -Name Ethernet0 | Set-NetIPInterface -Dhcp Enabled

В команде обязательно измените «Ethernet0» на имя адаптера, который вы хотите настроить.

- Введите следующую команду, чтобы разрешить сетевому адаптеру получать конфигурацию DNS с использованием DHCP, и нажмите Enter :

Set-DnsClientServerAddress -InterfaceIndex 4 -ResetServerAddresses

В этой команде обязательно измените «4» для InterfaceIndex для адаптера, который вы хотите настроить.

После выполнения этих шагов IP-адреса и DNS-адреса будут сброшены с адаптера, и ваш компьютер получит новую динамическую конфигурацию от DHCP.

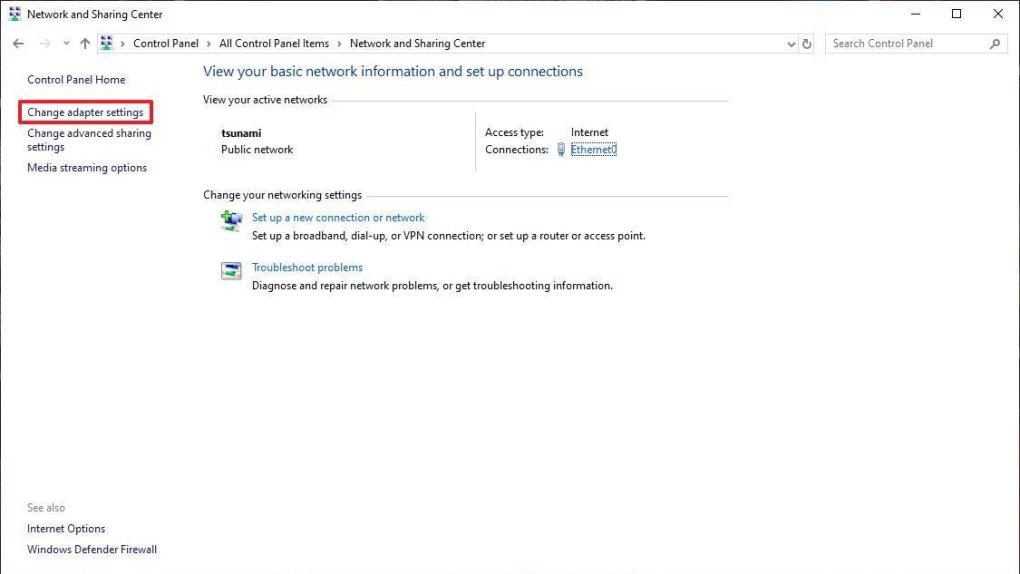

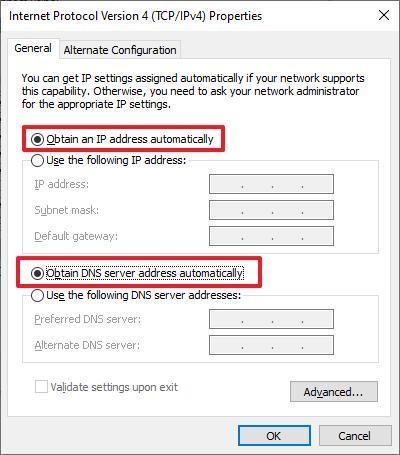

Как настроить динамический IP-адрес (DHCP) с помощью панели управления

Чтобы настроить сетевой адаптер для использования динамического IP-адреса с помощью панели управления, выполните следующие действия.

- Откройте панель управления.

- Нажмите на Сеть и Интернет.

- Нажмите на Центр управления сетями и общим доступом.

- На левой панели щелкните ссылку «Изменить настройки адаптера».

- Щелкните правой кнопкой мыши сетевой адаптер и выберите параметр «Свойства».

- Выберите вариант Интернет-протокола версии 4 (TCP/IPv4) .

- Нажмите кнопку Свойства.

- Выберите опцию Получить IP-адрес автоматически.

- Выберите опцию Получить следующий адрес DNS-сервера автоматически.

- Нажмите кнопку ОК .

После выполнения этих шагов статически назначенная конфигурация TCP / IP будет удалена, и устройство попытается автоматически запросить динамическую конфигурацию из сети.

Запеканка творожно-вишневая

Ингредиенты:

- творог — 500 г

- яйца — 3 шт

- манка — 2 ст»л»

- сахар — 0″5 ст

- крахмал — 1ст»л»

- масло подсол» — 2 ст»л»

- вишни б/к — 400 г Читать