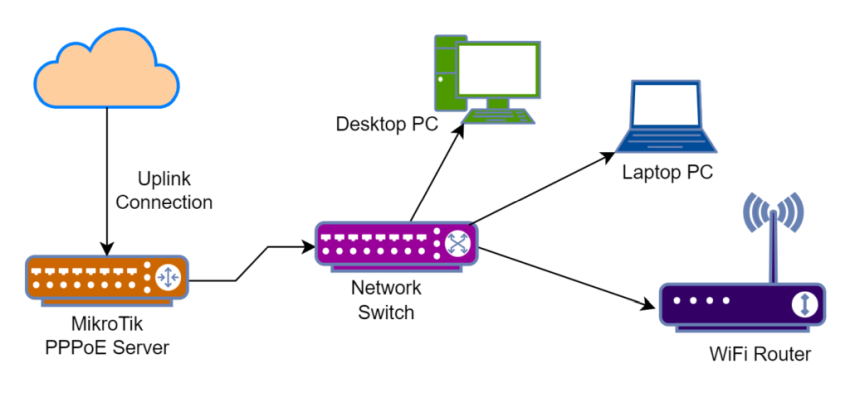

PPPoE (Point-to-Point Protocol over Ethernet) — это протокол, который используется для установления и поддержания сетевого соединения между клиентом и сервером через Ethernet. Он широко применяется при настройке беспроводных и проводных сетей.

Сервер MikroTik – это мощный инструмент, который позволяет настраивать и управлять сетью. Настройка PPPoE-сервера MikroTik довольно проста и позволяет организовать стабильное подключение к Интернету.

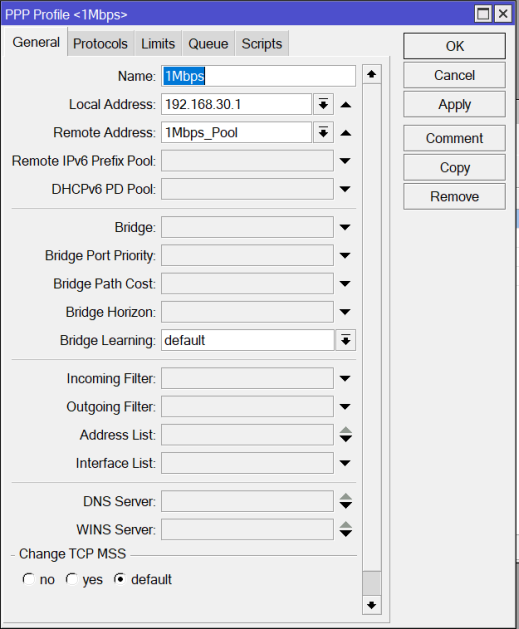

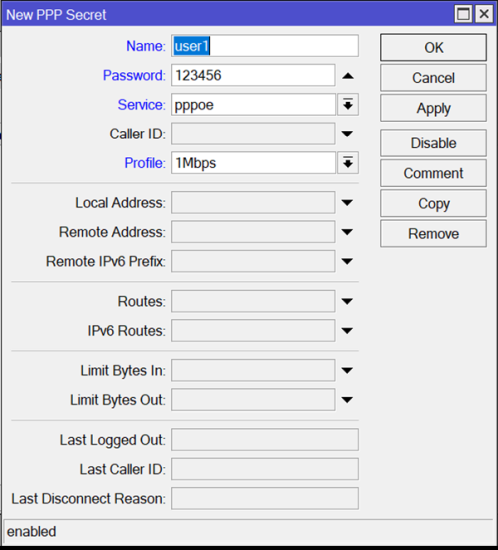

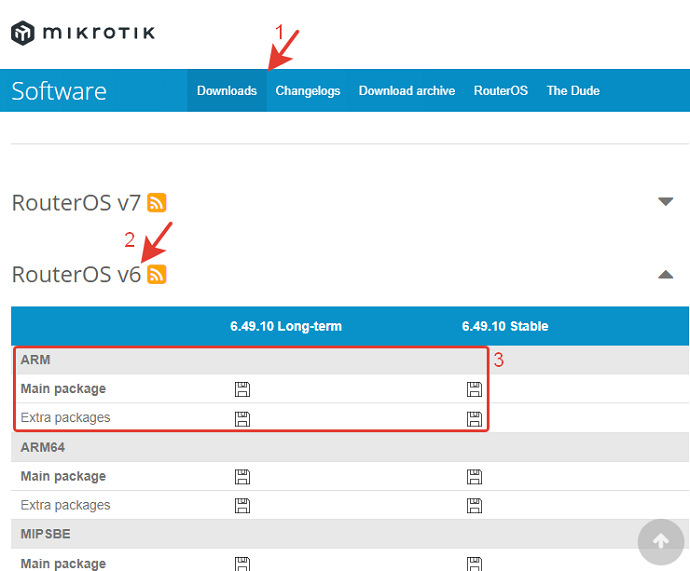

Для начала необходимо создать PPP-профиль, в котором будут заданы параметры сессии для клиента. В профиле можно указать такие параметры, как имя пользователя, пароль, MTU и другие параметры. После создания профиля необходимо настроить интерфейс, на котором будет работать PPPoE-сервер, и активировать сам сервис. Для этого можно использовать графический интерфейс или командную строку.

После успешной настройки сервера необходимо подключить клиентское оборудование к сети. Для подключения к PPPoE-серверу необходимо настроить параметры сетевого соединения, указав имя пользователя и пароль, заданные при создании профиля на сервере. В случае успешного подключения клиент получит IP-адрес и сможет пользоваться доступом к Интернету. При необходимости можно настроить ограничения и фильтры для каждого клиента, установить квоты и многое другое.

Настройка PPPoE-сервера MikroTik

| Шаг | Действие |

|---|---|

| Шаг 1 | Откройте Winbox и подключитесь к вашему устройству MikroTik. |

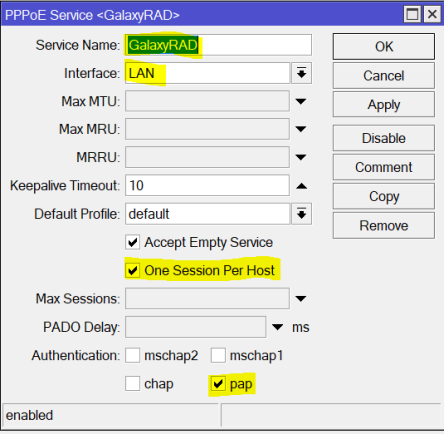

| Шаг 2 | Перейдите в раздел «PPP» и выберите «PPPoE Server». |

| Шаг 3 | Нажмите на кнопку «+» для создания нового PPPoE сервера. |

| Шаг 4 | В поле «Interface» выберите интерфейс, который будет использоваться для PPPoE-сервера. |

| Шаг 5 | Установите соответствующие настройки в разделе «Service». Например, вы можете указать название сервиса, настроить время прерывания сессии и контрольные суммы. |

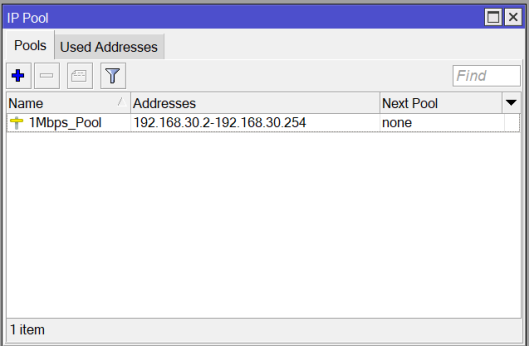

| Шаг 6 | Настройте профили пользователей в разделе «Profiles». Укажите скорость соединения, ограничения на трафик и другие необходимые параметры для каждого профиля. |

| Шаг 7 | Настройте авторизацию клиентов в разделе «Secrets». Добавьте пользователей, указав их имя, пароль и профиль. |

| Шаг 8 | Проверьте настройки и нажмите «Apply» для сохранения изменений. |

После завершения этой последовательности действий ваш PPPoE-сервер MikroTik будет готов к работе. Клиенты смогут подключаться к серверу, используя свои учетные данные и пройдя аутентификацию.

Подключение к PPPoE-серверу MikroTik

Чтобы подключиться к PPPoE-серверу MikroTik, выполните следующие шаги:

- Настройте соединение PPPoE на своем компьютере или сетевом оборудовании.

- Укажите имя пользователя и пароль, предоставленные вам провайдером услуг.

- Откройте веб-браузер и введите IP-адрес MikroTik в адресную строку.

- Войдите в веб-интерфейс MikroTik, используя административные учетные данные.

- Перейдите к разделу «Interfaces» (Интерфейсы) и выберите интерфейс, настроенный для подключения к PPPoE-серверу.

- Внесите необходимые настройки в соответствующие поля, включая имя пользователя и пароль.

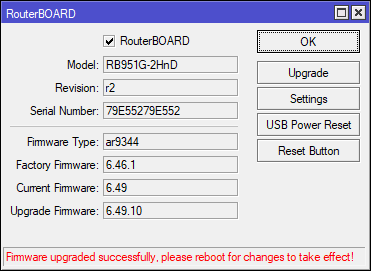

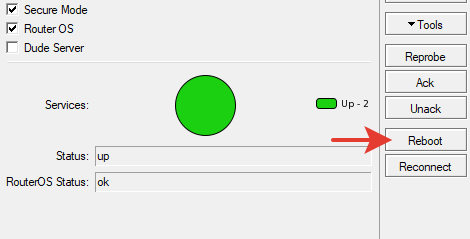

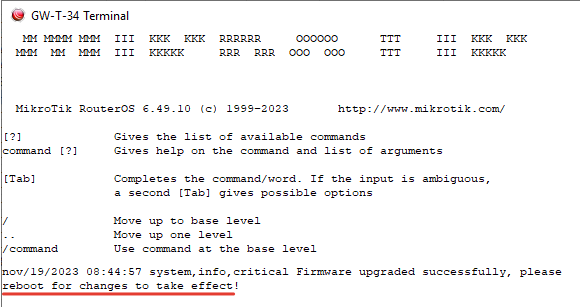

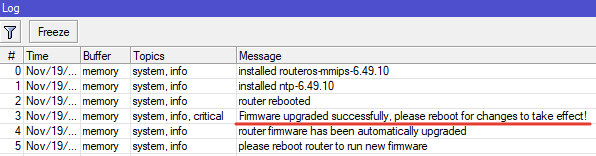

- Сохраните настройки и перезагрузите MikroTik для применения изменений.

После выполнения этих шагов вы должны успешно подключиться к PPPoE-серверу MikroTik и получить доступ к сети Интернет.

Результаты использования PPPoE-сервера MikroTik

Использование PPPoE-сервера MikroTik позволяет достичь ряда значительных преимуществ:

1. Аутентификация пользователей: PPPoE-сервер MikroTik обеспечивает безопасность и контроль доступа к сети путем проверки логина и пароля. Это позволяет предотвратить несанкционированный доступ к сети и защитить ее от внешних угроз.

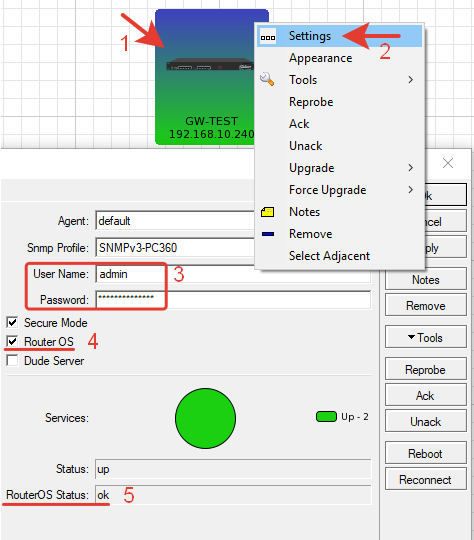

2. Простая настройка: настройка PPPoE-сервера MikroTik происходит с помощью удобного веб-интерфейса или через командную строку. Он оснащен наглядными инструментами для управления и настройки пользователей, а также удобными средствами мониторинга и отладки.

3. Гибкость в настройке: MikroTik предоставляет широкий набор опций настройки PPPoE-сервера, позволяя администраторам точно настроить параметры для каждого пользователя. Вы можете установить различные ограничения скорости, IP-адреса, лимиты трафика и прочие параметры для каждого клиента.

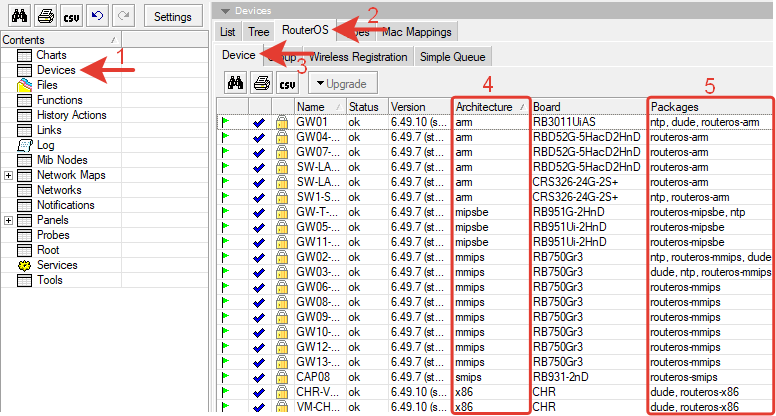

4. Удобное мониторинг и отчетность: MikroTik предоставляет администратору возможность мониторить активность клиентов, контролировать их трафик и производить анализ использования ресурсов. Это полезно для выявления любых проблем, связанных с производительностью или безопасностью, а также для оценки загрузки сети и планирования ее расширения.

5. Стабильность и надежность: MikroTik известен своей высокой степенью надежности и стабильности. Использование его PPPoE-сервера позволяет быть уверенным, что сеть будет работать без сбоев и проблем.

| Преимущества | Описание |

|---|---|

| Аутентификация пользователей | Обеспечивает безопасность и контроль доступа к сети |

| Простая настройка | Удобный веб-интерфейс, инструменты управления и настройки |

| Гибкость в настройке | Различные параметры для каждого клиента |

| Удобное мониторинг и отчетность | Мониторинг активности клиентов, контроль трафика, анализ использования ресурсов |

| Стабильность и надежность | Высокая степень надежности и стабильности |