Вы, вероятно, слышали о WordPress. Ведь это самая популярная доступная блог-платформа. Тем не менее, WordPress предназначена не только для блогов. Это полезная система управления контентом и может быть с легкостью использована для создания веб-сайтов.

Если вы хотите присоединиться к массам и создать сайт в молдове без необходимости инвестировать в веб-дизайн программного обеспечения или нанять веб-дизайнера.

Прежде чем вы это сделаете, вам нужно будет понять разницу между веб-сайтом и блогом, а также по расширению, разнице между веб-страницей и публикацией в блоге.

Веб-сайты и блоги

По определению, сайт — это » место во всемирной паутине, которое содержит информацию о человеке, организации и т.д., и это, как правило, состоит из множества веб-страниц, соединенных гиперссылками “в то время как блог » веб-сайт, на котором кто-то пишет о личных мнениях, деятельности и опыте.”

Хотя эти определения подразумевают, что разница имеет много общего с бизнесом и личным использованием, это не совсем точно. Ведь у бизнеса может быть блог, а у человека — сайт.

С веб-сайтом, страницы, как правило, более статичны по своей природе. Например, веб-сайт компании может иметь страницы «Главная страница» или «Приветствие», страницу «О нас», страницу «Продукты и услуги» и страницу «Часто задаваемые вопросы», все из них остаются неизменными в течение нескольких месяцев.

В отличие от него, бизнес-блог постоянно обновляется новыми записями. «Домашняя» страница блога обычно отображает последнюю запись. Блоги более динамичны, чем веб-сайты. Блоги также склонны поощрять посетителей к взаимодействию, оставляя комментарии.

Используя WordPress, вы можете создать два типа контента: страницы и посты. Страницы являются традиционными, статическими веб-страницами, а посты — это записи с меткой времени, которые размещаются в блогах.

Если Вы будете использовать WordPress для создания стандартного веб-сайта, а не блога, каждый раз, когда вы создаете новую страницу, вы будете выбирать опцию “добавить новую страницу”, а не “добавить новую запись».

Использование WordPress для создания сайта

Сначала нужно установить WordPress на вашем веб-хостинге.

Даже установка вручную довольно проста; сначала вам понадобится несколько вещей:

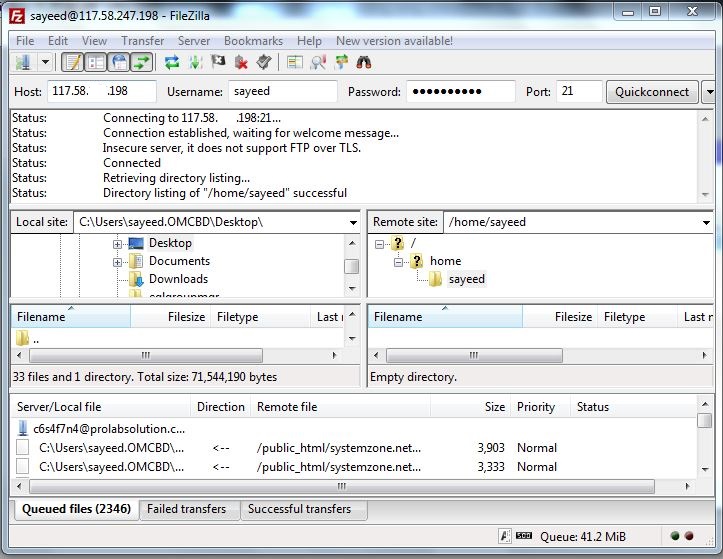

- Данные FTP вашего хоста (хост, пользователь и пароль)

- Доступ к базе данных MySQL

- файлы установки WordPress

Далее установите WordPress.

После установки WordPress, начните создавать свой статический сайт!

По умолчанию, WordPress создаст блог так, чтобы все Ваши посты отображались на главной странице. Вам нужно будет изменить это, сначала создав статическую страницу, а затем установив ее в качестве домашней страницы. Согласно поддержке WordPress, вот как:

- Войдите на свой сайт WordPress

- Выберите страницы > добавить новую

- Дайте ему название, например «Главная» и введите приветственное сообщение

- Опубликуйте домашнюю страницу, нажав кнопку опубликовать

- Нажмите на сообщения > Добавить

- Дайте ему название, такое как «блог», и не беспокойтесь о добавлении Контента

- Опубликуйте страницу «блог», нажав кнопку опубликовать

- Нажмите Настройки > Чтение

- В разделе «параметры чтения» необходимо изменить Отображение первой страницы таким образом, чтобы отображалась Статическая страница.

- На первой странице выберите » Главная.”

- В разделе посты выберите » блог.”

Удалить Блог из меню

Если Вы не собираетесь когда-либо добавлять посты в блог на свой сайт, и вы также хотите убедиться, что “блог” не появляется в вашем меню. Для этого выберите «внешний вид» > «меню», а затем удалите Блог из главного меню. Нажмите кнопку Сохранить в меню.

Добавление статических страниц

Теперь, когда Ваш сайт WordPress имеет статическую домашнюю страницу без отображения блога, пришло время добавить больше статических страниц. Нажмите на страницы > Добавить новую и создаем вашу следующую страницу, такие как «О нас» или «Часто задаваемые вопросы».

Присвойте странице соответствующий заголовок и введите текст в главном редакторе Контента. Нажмите кнопку опубликовать, как только вы добавите содержание.

Отключить комментарии

Наконец, Вы можете отключить комментарии. Сделать это, перейдя в Настройки > Обсуждение, а затем, сняв флажок “разрешить комментарии”.

Это в значительной степени для создания статического веб-сайта с помощью WordPress. Мы удалили все элементы стиля блога, и теперь вы можете создавать новые страницы и редактировать свой контент по своему желанию — без необходимости в веб-дизайнере.

Ваше Слово!

Вы раньше использовали WordPress для создания статического сайта? Дайте нам знать, если у вас есть какие-либо советы и рекомендации в комментариях ниже.