Одним из первых решений для ускорения загрузки вашего WordPress CMS является уменьшение размера вашей страницы. Самый простой способ уменьшить размер вашего веб-сайта и улучшить время первого показа ваших веб-страниц — включить GZIP сжатия. Включение сжатия GZIP на вашем сервере может значительно сократить время загрузки запрошенного ресурса. Сегодня мы покажем вам, как включить сжатие GZIP в WordPress.

Как проверить, включено ли GZIP-сжатие

Если вы хотите проверить, было ли включено сжатие GZIP на вашем сайте, все, что вам нужно сделать, это перейти на бесплатный инструмент сжатия GZIP по адресу https://checkgzipcompression.com. Это, безусловно, один из самых простых способов проверить, включен ли GZIP на вашем сервере, потому что вам нужно только написать адрес своего веб-сайта и нажать кнопку.

Как включить сжатие Gzip для веб-сайтов WordPress

Существует несколько различных методов, которые можно использовать для включения сжатия GZIP на ваш веб-сайт WordPress, поэтому давайте погрузимся.

Включить GZIP на Apache

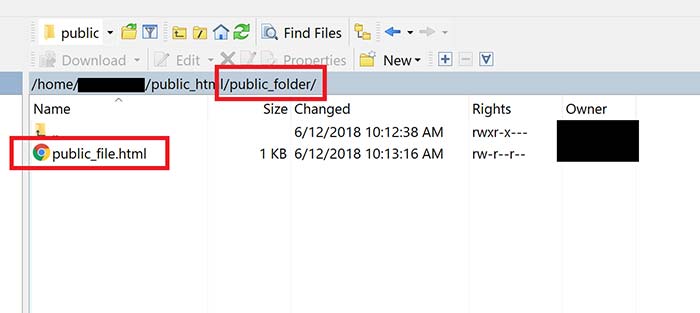

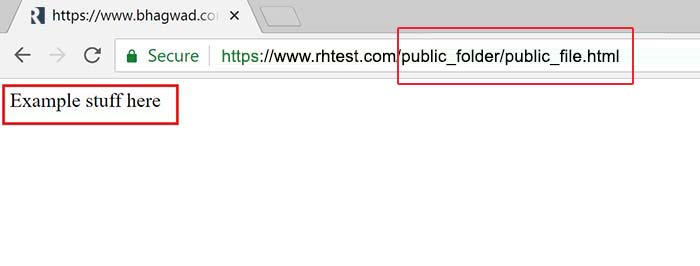

Чтобы включить сжатие GZIP на веб-сервере Apache, вам необходимо отредактировать файл .htaccess. Следующие строки кода необходимо добавить в файл .htaccess. Файл .htaccess можно найти в корне или на сайте WordPress.

<IfModule mod_deflate.c> # Сжатие HTML, CSS, JavaScript, Text, XML и шрифтов AddOutputFilterByType DEFLATE application/javascript AddOutputFilterByType DEFLATE application/rss+xml AddOutputFilterByType DEFLATE application/vnd.ms-fontobject AddOutputFilterByType DEFLATE application/x-font AddOutputFilterByType DEFLATE application/x-font-opentype AddOutputFilterByType DEFLATE application/x-font-otf AddOutputFilterByType DEFLATE application/x-font-truetype AddOutputFilterByType DEFLATE application/x-font-ttf AddOutputFilterByType DEFLATE application/x-javascript AddOutputFilterByType DEFLATE application/xhtml+xml AddOutputFilterByType DEFLATE application/xml AddOutputFilterByType DEFLATE font/opentype AddOutputFilterByType DEFLATE font/otf AddOutputFilterByType DEFLATE font/ttf AddOutputFilterByType DEFLATE image/svg+xml AddOutputFilterByType DEFLATE image/x-icon AddOutputFilterByType DEFLATE text/css AddOutputFilterByType DEFLATE text/html AddOutputFilterByType DEFLATE text/javascript AddOutputFilterByType DEFLATE text/plain AddOutputFilterByType DEFLATE text/xml # Удалить ошибки браузера (требуется только для действительно старых браузеров) BrowserMatch ^Mozilla/4 gzip-only-text/html BrowserMatch ^Mozilla/4.0[678] no-gzip BrowserMatch bMSIE !no-gzip !gzip-only-text/html Header append Vary User-Agent </IfModule>

Включить GZIP с плагином WordPress

Вы можете использовать кеширующий плагин, который поддерживает сжатие GZIP, как один из самых простых способов. Например, WP Rocket добавит правила сжатия GZIP в ваш файл .htaccess, и он автоматически будет использовать mod_deflate. Если вы хотите включить это через W3 Total Cache, вам нужно пройти его секцию и включить ее.

Включить GZIP на NGINX

Если вы работаете в NGINX, все, что вам нужно сделать, это добавить следующие строки в конфигурационный файл nginx.conf.

gzip on; gzip_disable "MSIE [1-6].(?!.*SV1)"; gzip_vary on; gzip_types text/plain text/css text/javascript image/svg+xml image/x-icon application/javascript application/x-javascript;