Для того что бы устройства подключенные в локальную сеть могли получать ip адреса автоматически, необходимо настроить DHCP сервер.

Быстрая настройка

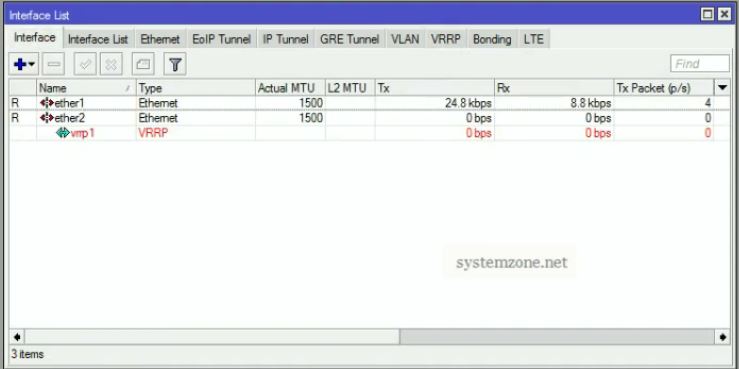

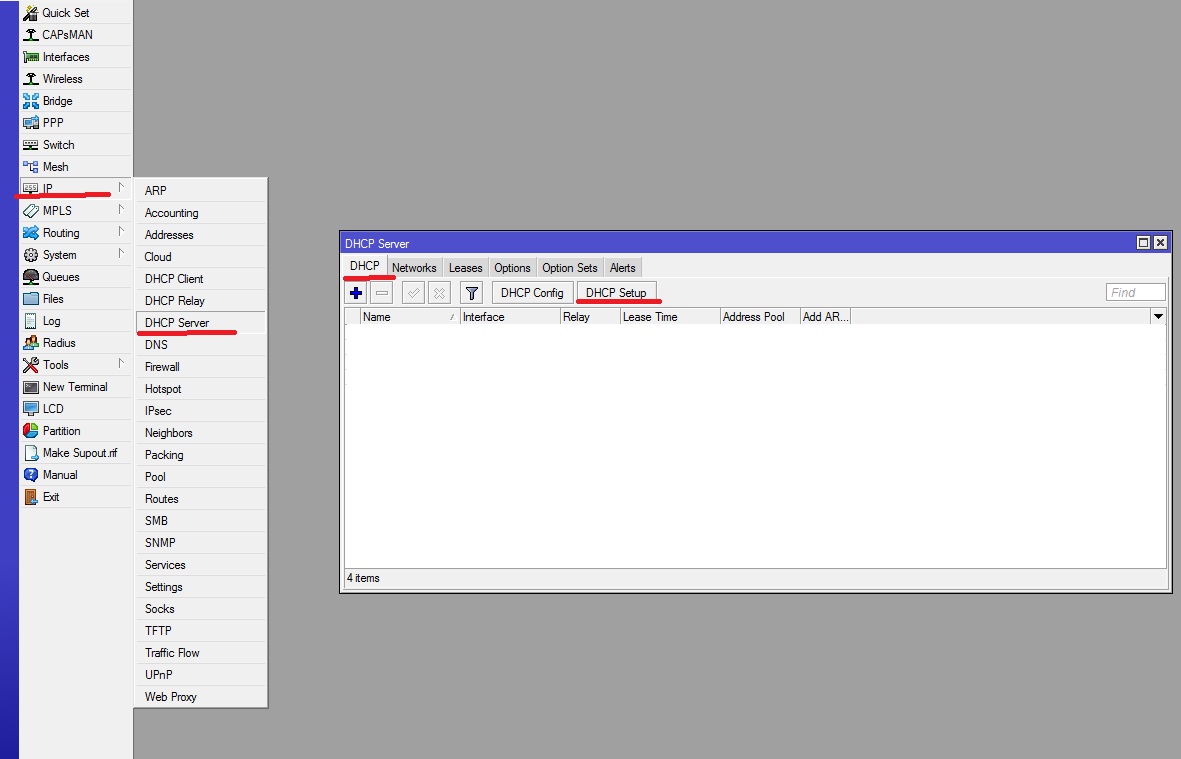

Подключаемся к маршрутизатору через winbox. Открываем вкладку IP->DHCP Server. В появившемся окне, во вкладке DHCP нажимаем кнопку DHCP Setup.

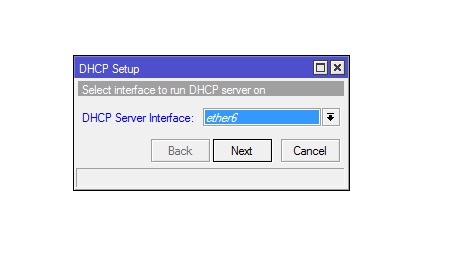

Откроется следующее окошко

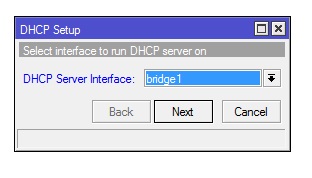

Здесь мы выбираем локальный интерфейс, на котором будет работать ЛВС, если интерфейсы объединены в bridg то выбираем этот бридж.

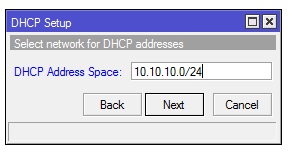

Также если необходимо настроить сервер на vlan, то выбираем нужный vlan. После выбора интерфейса нажимаем Next. В следующем окне вводим нашу локальную сеть.

Жмем Next.

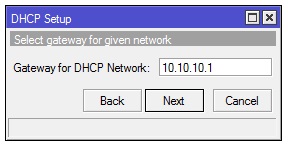

Прописываем шлюз по умолчанию который будет выдаваться клиентам.

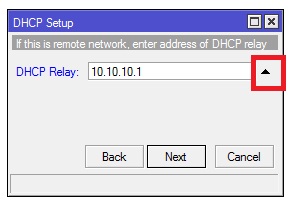

На следующей странице прописываем DHCP Relay. Relay-это ip DHCP сервера, если бы у нас в качестве сервера выступал бы другой Микротик или отдельный компьютер, то здесь нужно было бы прописать его ip. У нас маршрутизатор Mikrotik является server, поэтому Relay нам не нужен и мы просто нажимаем стрелку вверх справа от окошка ввода.

Нажимаем Next.

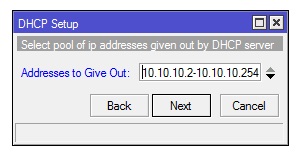

Выбираем пул диапазона range ip адресов, которые будут выдаваться клиентам.

Здесь будут выдаваться ip с 10.10.10.2 по 10.10.10.254

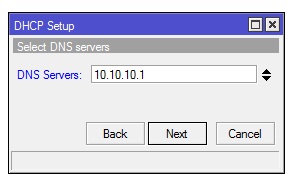

В следующем окне вводим DNS сервера, если в Микротике настроено кэширование ДНС, то вводим ip роутера.

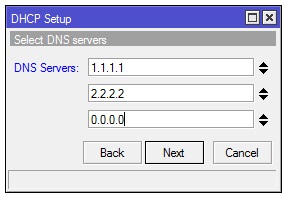

Или другие ДНС, для добавления ДНС нажмите стрелку вниз с левой стороны от окна ввода.

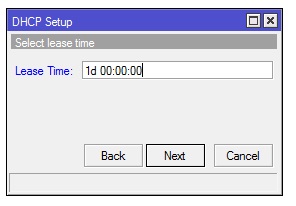

Нажимаем Next. Осталось указать время аренды ip адресов Lease Time.

В примере ip будут выдаваться на один день, т.е. 24 часа. Можно сделать аренду 72 часа, для этого введите строку 3d 00:00:00.

Нажимаем Next. Если все сделали правильно, то появится окошко.

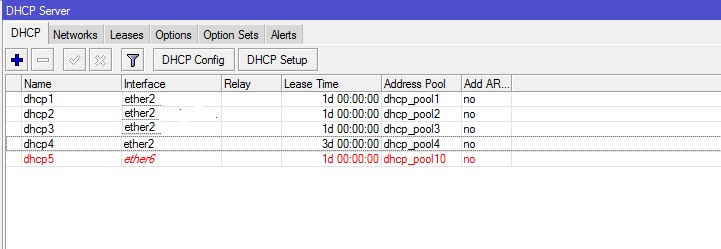

После нажатия кнопки в списке DHCP появится созданный сервер, Если что, то настроено не правильно, строка будет гореть красным цветом.

Например, если на порту не настроен ip адрес.

На этом быстрая настройка сервера Микротик закончена. Таким образом, можно настроить несколько серверов для разных пулов. Например, настроить два DHCP, один будет выдавать адреса для пользователей, а другой для локальных ресурсов внутри сети.

Дополнительные настройки DHCP сервера.

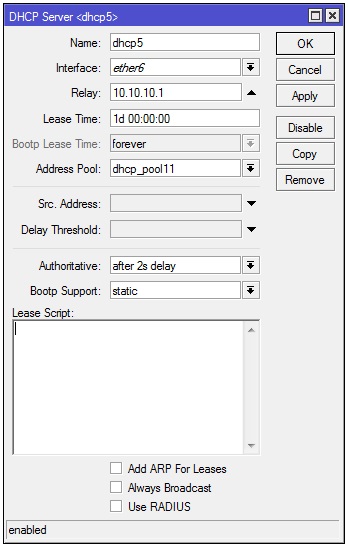

Для дополнительных настроек кликните два раза по созданному серверу, в результате откроется окно где можно изменить или добавить дополнительные настройки.

Рассмотрим настраиваемые здесь опции.

Name-Любое имя

Interface – сетевой интерфейс на котором настроен сервер, может быть как физическим так и vlan или bridge.

Lease Time – Время аренды ip, по истечении которого сетевому устройству будет выдан новый.

Address Pool — диапазон из которого будут выдаваться ip для сетевых устройств, настраивается в IP->Pool.

Src.Address – используется если на интерфейсе настроено несколько ip, здесь прописываем рабочий DHCP.

authoritative принимает следующие параметры

yes — если клиент запросит IP, Микротик ему сразу же ответит. Причём если устройство ранее получало IP другого DHCP в сети, то Микротик пошлёт ему пакет DHCPNAK заставляющий обновить ему свой IP

No — если клиент ранее получавший IP с другого DHCP запросит адрес у Микротика то он его проигнорирует

After 2s delay — если клиент запросит IP недоступный на Mikrotik он будет его игнорировать 2 секунды, а далее пошлёт DHCPNAK и присвоит IP из своего диапазона. Своим клиентам Микротик отвечает мгновенно.

After 10s delay — если клиент запросит IP адрес недоступный на Mikrotik он будет его игнорировать 10 секунд, а далее пошлёт DHCPNAK и присвоит IP адрес из своего диапазона. Своим клиентам Микротик отвечает мгновенно.

Bootp Support – принимает значения

none — не реагировать на запросы BOOTP

static — предлагать только статические лизинг для BOOTP

dynamic — предлагать статическую и динамическую аренду для BOOTP

lease—script – в этом окне можно добавить исполняемый скрипт, например при подключении компьютера заносить всю информацию в лог.

Флаги:

add arp for leases — автоматически заполняет ARP таблицу, соответствием MAC — IP.

always broadcast — Всегда отправляйте широковещательные пакеты, даже если IP-адрес назначения известен. При включении этой опции возможна дополнительная нагрузка на сеть L2.

Use Radius — Указывает использовать ли RADIUS server для аккаунтинга и аренды адресов.

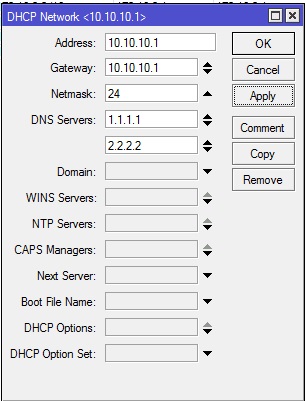

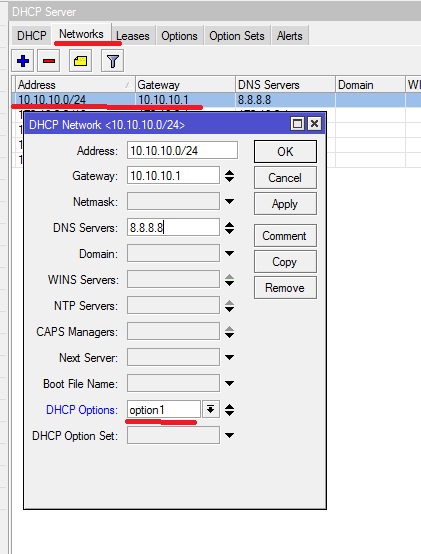

На Вкладке Networks, кликаем два раза по созданному серверу и рассмотрим опции.

Address – здесь все понятно, ip Микротика

Gateway – шлюз выдаваемый сетевым устройствам

Netmask – маска сети

DNS Servers – ДНС выдаваемые сетевым устройствам

Domain – Имя домена сети

Boot File Name – имя загрузочного файла, используется если включена загрузка по сети через tftp.

Options – дополнительные опции, как настроить рассмотрим ниже.

Привязка клиентов по MAC адресу

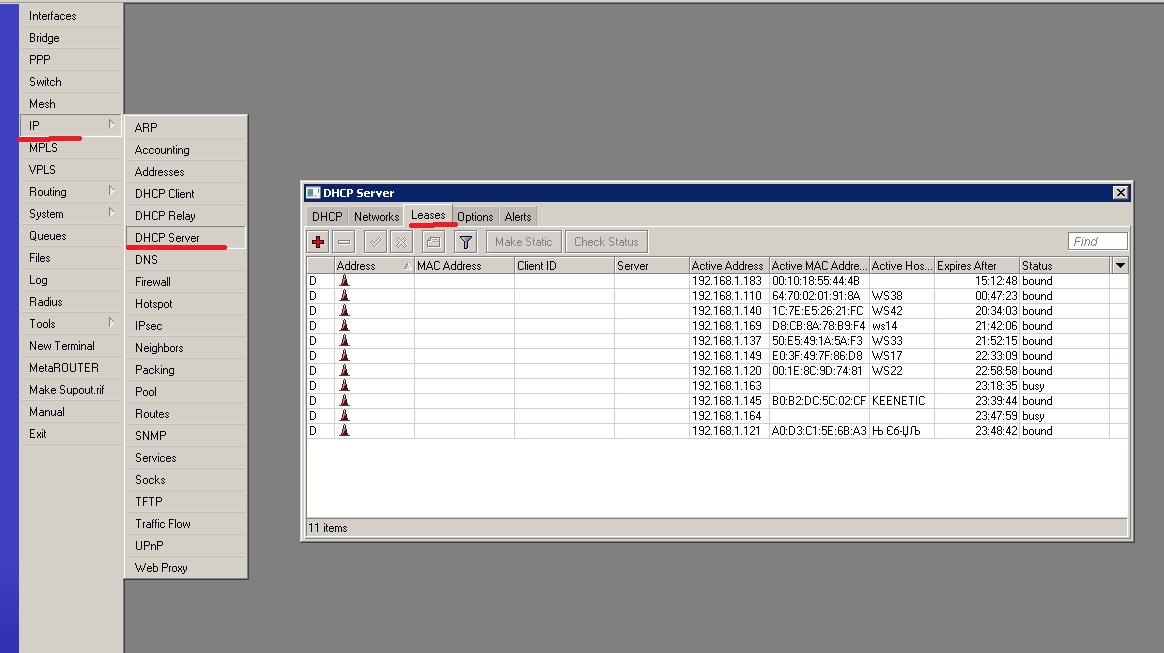

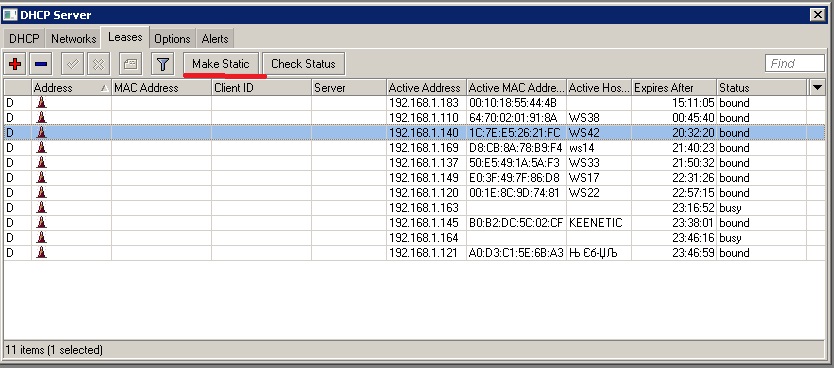

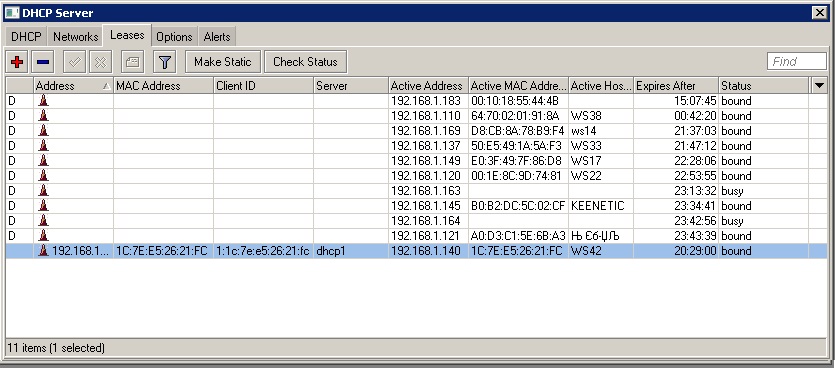

Если необходимо что бы клиент получал всегда один и тот же ip, то можно зарезервировать ip адрес за MAC адресом, для этого переходим во вкладку IP->DHCP Server, в открывшемся окне выбираем вкладку Leases, у нас откроется список клиентов.

Кликаем левой кнопкой мыши по нужной записи и нажимаем кнопку Make Static.

После этого буква D напротив этого клиента должна исчезнуть.

Теперь MAC клиента будет привязан к постоянному ip.

На этой вкладке также можно узнать и о статусе подключенных пользователей

waiting — пользователь не в сети, ожидается подключение.

testing — проверка использования этого адреса или нет (только для динамической аренды) путем опроса его с тайм-аутом 0,5 с

authorizing — ожидание ответа от сервера радиуса

busy — этот адрес назначается статически клиенту или уже существует в сети, поэтому он не может быть арендован, например если на компьютере настроить ip вручную.

offered — сервер предложил адрес пользователю, но не получил подтверждение от пользователя.

bound — адрес назначен пользователю и используется, будет освобожден по истечении времени аренды.

Настройка options

Если необходимо настроить опции, например option 82 использующаяся для привязки IP к порту, или option 66 указывающая ip tftp сервера.

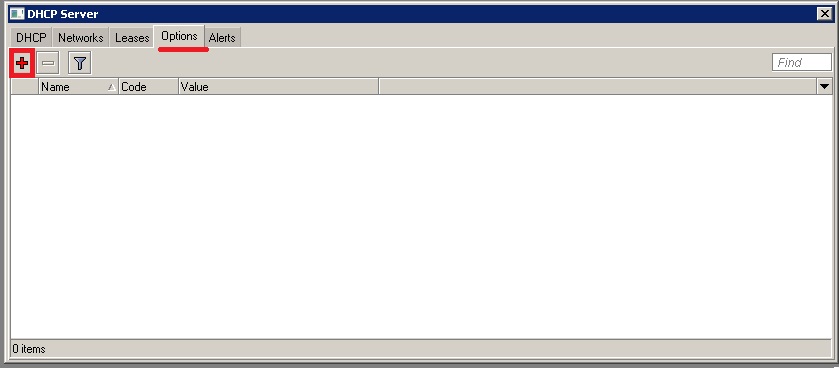

Для настройки переходим на вкладку «Options» и жмем кнопку добавить (красный крест)

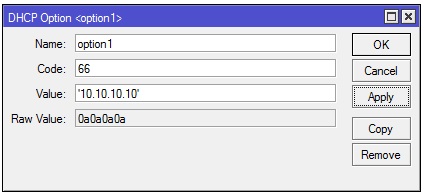

Заполняем поля открывшегося окошка.

Name-название, вводим любое имя

Code – код опции, 66, 82 и т.д.

Value – адрес ресурса, например tftp сервера

Важно: проверьте версию RouterOS, от этого будет зависеть синтаксис данной настройки.

Для версий с 6.0 -6.7, значение IP нужно вводить, используя одинарные ковычки — ’10.10.10.10’

Для версий от 6.8, значение IP нужно вводить, используя следующий синтаксис — s’10.10.10.10’

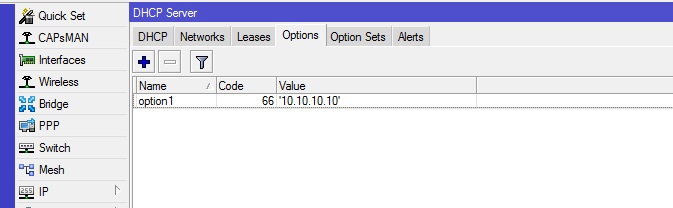

После нажатия кнопки Apply поле Raw Value заполнится автоматически, жмем OK, должна появится строчка нашей опции

Теперь переходим вкладку «Networks» и два раза кликаем по нужному серверу.

В открывшемся окне, в пункте Options, выбираем нужную нам опцию, созданную на первом шаге. После чего нажимаем кнопку ОК и настройка опции на этом закончена.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.