Jupyter Notebook является популярным и широко используемым программным обеспечением с открытым исходным кодом, который позволяет пользователям создавать и обмениваться документами, содержащими живой код, уравнения, визуализацию и текст описания. Использование включает очистку и преобразование данных, численное моделирование, статистическое моделирование, визуализацию данных, машинное обучение и многое другое. В этом уроке мы покажем вам, как установить Jupyter Notebook на Debian 9, запустить и получить доступ к веб-приложению.

Некоторые из основных особенностей веб-приложения Jupyter Notebook:

- Редактирование кода в браузере с автоматической подсветкой синтаксиса, отступом и завершением/самоанализом вкладки.

- Легко выполнять код из вашего любимого веб-браузера

- Отображение результата вычисления с использованием мультимедийных представлений, таких как HTML, LaTeX, PNG, SVG и т. д. Например, показатели качества публикации, представленные библиотекой matplotlib, могут быть включены в строку.

- Редактирование в браузере для расширенного текста с использованием языка разметки Markdown, который может предоставить комментарий для кода, не ограничивается простым текстом.

- Возможность легко включать математическое обозначение в ячейки уценки с использованием LaTeX и выводиться изначально MathJax.

1. Предпосылки

— Debian 9 VPS с 2 ГБ памяти

— SSH-доступ с привилегиями root

— Python версии 3.3 или более поздней версии или Python 2.7

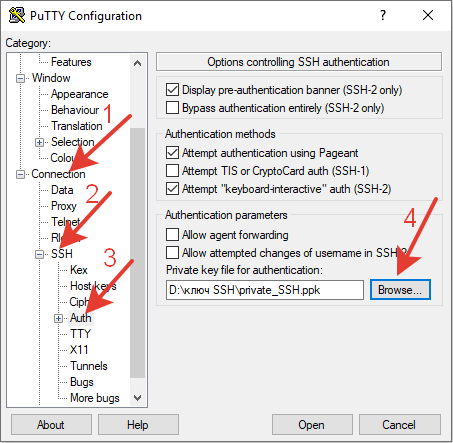

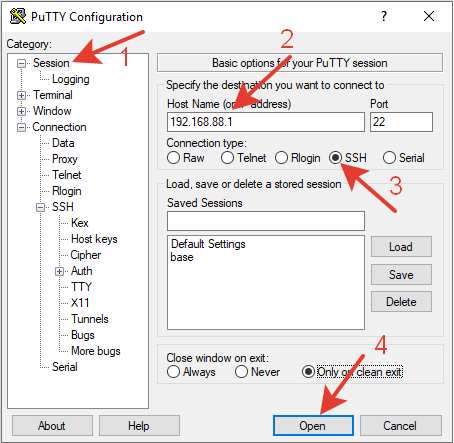

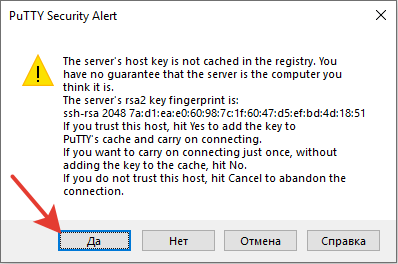

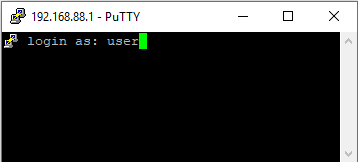

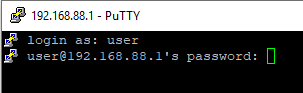

2. Войдите в систему через SSH и обновите систему

Войдите на свой Debian 9 VPS через SSH в качестве пользователя root

ssh root@IP_Address

и выполните следующую команду, чтобы убедиться, что все установленные пакеты на сервере обновлены до последней доступной версии

apt update && apt upgrade

3. Установите Python 3 и Pip

Мы установим последнюю версию Python, доступную в официальном репозитории Debian 9, который представляет собой версию 3.5. Для запуска установки выполните следующую команду

apt -y install python3 python3-pip python3-dev

После завершения установки вы можете проверить версию Python, установленную на вашем сервере

python3 --version

вывод будет следующий:

Python 3.5.3

и проверьте версию протокола, используя следующую команду

pip3 --версия

вывод будет следующий:

pip 9.0.1 from /usr/lib/python3/dist-packages (python 3.5)

4. Установите IPython и Jupyter Notebook

Затем мы установим IPython. IPython или Interactive Python — это командная оболочка для интерактивных вычислений на нескольких языках программирования. Он доступен в репозитории Debian, и его можно легко установить с помощью диспетчера пакетов apt. Для установки IPython и всех его зависимостей выполните следующую команду

apt -y install ipython

Проверьте установленную версию IPython

ipython --version

вывод будет следующий:

5.1.0

Затем мы можем перейти к установке Jupyter Notebook с помощью диспетчера пакетов Python.

pip3 install jupyter

Установка может занять некоторое время. После завершения работы Jupyter Notebook готов к использованию. Перед запуском приложения мы создадим нового пользователя для Jupyter Notebook, потому что не рекомендуется запускать приложение как пользователь root

useradd -M jupyter

5. Запустите Jupyter Notebook в фоновом режиме

И, наконец, запустите Jupyter Notebook в фоновом режиме, как недавно созданный «jupyter», используя следующую команду

su - jupyter -c 'jupyter notebook --ip IP_Address --no-browser' &

Если вы все еще хотите запустить Jupyter Notebook в качестве пользователя root, вы можете использовать опцию -allow-root.

где IP_Address является фактическим IP-адресом вашего Debian 9 VPS. И вы получите результат, похожий на следующий

Copy/paste this URL into your browser when you connect for the first time,

to login with a token:

http://IP_Address:8888/?token=7f928e48351e58492d1c9c71ff846fd87b980d690b1171f6

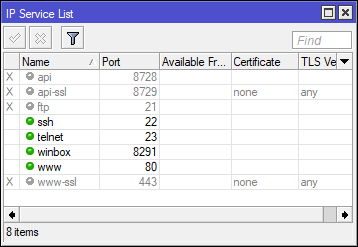

Сервер Jupyter Notebook по умолчанию прослушивает порт 8888. Если этот порт недоступен, вы можете указать другой порт, используя флаг «-port». Jupyter Notebook предоставляет справочные сообщения для всех доступных аргументов командной строки. Если вам нужна помощь, выполните следующую команду

jupyter notebook --help

Откройте свой любимый веб-браузер и перейдите по указанному выше URL-адресу. После того, как приложение будет открыто, отобразится панель инструментов Notebook, и в нем будет показан список Notebook, файлов и подкаталогов в каталоге, в котором вы выполнили команду, и был запущен сервер Notebook.

Подробную информацию о настройке и использовании Jupyter Notebook см. в документации по ссылке http://jupyter.org/documentation.