Сеть BitTorrent — самая популярная форма совместного использования файлов P2P (одноранговая сеть). С 2006 года совместное использование BitTorrent стало основным средством для пользователей, чтобы торговать программным обеспечением, музыкой, фильмами и цифровыми книгами в Интернете. Торренты очень непопулярны с MPAA, RIAA и другими органами авторского права, но они очень любят миллионы студентов колледжей и университетов по всей планете.

Bittorrents (также известный как «торренты») работают, загружая небольшие биты файлов из разных источников в одно и то же время. Загрузка Torrent чрезвычайно проста в использовании, и за пределами нескольких поставщиков торрент-торрента сами торренты бесплатны для пользователей.

Сеть Torrent дебютировала в 2001 году. Программист на языке Python Брэм Коэн создал технологию с намерением поделиться ею со всеми. И действительно, его популярность снялась с 2005 года. Сообщество torrent теперь выросло до миллионов пользователей по всему миру в 2009 году. Поскольку торренты стремятся отображать фиктивные и поврежденные файлы, в основном свободны от рекламного / шпионского ПО и достигают потрясающих скоростей загрузки, Популярность торрента все еще быстро растет. Благодаря прямой гигабайту используемой полосы пропускания, сеть BitTorrent является самой популярной в настоящее время в Интернете.

На чём специализируются торренты?

Как и другие сети обмена файлами (Kazaa, Limewire (теперь не функционирует), Gnutella, eDonkey и Shareaza). Основная цель Bittorrent — распространять большие медиафайлы для частных пользователей. Однако, в отличие от большинства сетей P2P, торренты выделяются по 5 основным причинам:

- Torrent-сеть не является моделью публикации, подобной Kazaa; вместо этого торренты являются истинными одноранговыми сетями, где сами пользователи выполняют фактический файл.

- Torrents обеспечивают контроль качества 99%, отфильтровывая поврежденные и фиктивные файлы, гарантируя, что загрузка содержит только то, что, по их утверждению, содержит. Существует еще некоторое злоупотребление системой, но если вы используете сообщество сторонних пользователей, пользователи будут предупреждать вас, когда торрент является фальшивым или фиктивным файлом.

- Торренты активно поощряют пользователей делиться («посеять») свои полные файлы, одновременно наказывая пользователей, которые «пиявки».

- Торренты могут достигать скорости загрузки более 1,5 мегабит в секунду.

- Torrent-код является открытым исходным кодом, без рекламы и рекламного ПО / шпионского ПО. Это означает, что ни один человек не получает прибыль от торрента.

Как работает BitTorrent Sharing

Совместное использование Torrent — это «роение и отслеживание», когда пользователи загружают сразу несколько небольших бит из разных источников. Поскольку этот формат компенсирует узкие места, он фактически быстрее, чем загрузка большого файла из одного источника.

- «Swarming» — это разбиение больших файлов на сотни меньших «бит», а затем совместное использование этих бит через «рой» из десятков связанных пользователей.

- «Tracking» — это когда определенные серверы помогают рою пользователям находить друг друга.

Члены Swarm используют специальное программное обеспечение Torrent для загрузки, загрузки и восстановления множества файлов в готовые к использованию файлы. - Пользователи Swarm используют специальное программное обеспечение Torrent для загрузки, загрузки и восстановления множества файлов в готовые к использованию файлы.

- Специальные текстовые файлы .torrent выступают в качестве указателей в течение всего этого процесса, помогая пользователям находить других пользователей в роуминге и обеспечивая контроль качества для всех общих файлов.

Торренты отличаются от конкурирующей сети Kazaa одним существенным способом: торренты — это настоящий обмен P2P. Вместо того, чтобы «издательские серверы» выделяют файлы, пользователи торрента выполняют файл. Пользователи Torrent добровольно загружают свои файлы в их рой без оплаты или доходов от рекламы. Вы можете сказать, что пользователи торрента мотивированы не деньгами, а совместным духом «Pay-It-Forward». Если вы вспомните модель Napster.com 1990-х годов, рождение BitTorrent будет таким же, но с добавлением стимула к добавлению.

Скорость загрузки контролируется серверами отслеживания торрентов, которые контролируют всех пользователей swarm. Если вы разделите, серверы трекеров будут вознаграждать вас за счет увеличения выделенной полосы роя (иногда до 1500 килобит в секунду). Аналогично, если вы пишите и ограничиваете общий доступ к выделению, серверы отслеживания будут затормозить скорость загрузки, иногда до 1 килобит в секунду. Действительно, философия «Заплатить вперед» в цифровой форме соблюдена! Пиявки не приветствуются в рое BitTorrent.

Как начать использовать BitTorrent

Для ротации BitTorrent требуются шесть основных ингредиентов.

- Клиентское ПО BitTorrent

- Сервер трекера (сотни из них существуют в Интернете, без затрат на использование).

- Текстовый файл .torrent, который указывает на фильм / песню / файл, который вы хотите загрузить.

- Поисковая система Torrent, которая поможет вам найти эти текстовые файлы .torrent.

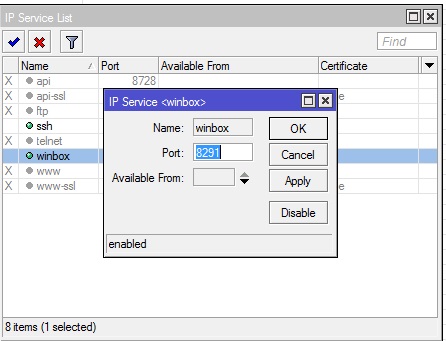

- Специально настроенное подключение к Интернету с портом 6881, открытое на сервере / маршрутизаторе, разрешает торрент-торги.

- Рабочее понимание управления файлами на ПК / Macintosh. Вам нужно будет перемещаться по сотням папок и имен файлов, чтобы обеспечить совместное использование файлов.

В худшем случае вам понадобится около одного дня, чтобы настроить ваш компьютер или Mac для разгона торрента. Если вы не используете аппаратный маршрутизатор или программный брандмауэр с вашим модемом, установка, вероятно, займет всего 30 минут после выбора и установки вашего клиента BitTorrent. Если вы используете аппаратный маршрутизатор или брандмауэр (который является умным способом настройки вашей домашней машины), вы, скорее всего, сначала получите сообщения об ошибке «NAT». Это связано с тем, что ваш маршрутизатор / брандмауэр еще не научился «доверять» вашим данным BitTorrent. Когда вы открываете цифровой порт 6881 на маршрутизаторе / брандмауэре, сообщения NAT должны останавливаться, и ваше соединение BitTorrent должно работать нормально.

Как скачивать торрент

Предупреждение об авторских правах. Если вы не живете в Канаде, вы должны понимать, что законы об авторском праве обычно нарушаются при обмене P2P. Если вы загружаете / загружаете песню, фильм или телешоу, вы рискуете гражданским иску. Канадцы несколько защищены от этих судебных процессов из-за канадского решения суда , но не жители США или большинства частей Европы и Азии. Этот риск является реальностью, и вы должны принять этот риск, если захотите загрузить файлы P2P.

Процесс скачивания торрентов идет вот так:

- Вы используете специальные поисковые системы, чтобы найти текстовые файлы .torrent по сети. Текстовый файл .torrent функционирует как специальный указатель на поиск определенного файла и рой людей, которые в настоящее время используют этот файл. Эти .torrent-файлы варьируются от 15kb до 150kb, и публикуются серьезными сторонниками Torrent по всему миру.

- Вы загружаете нужный файл .torrent на свой диск (это занимает около 5 секунд на .torrent-файл на скоростях кабельного модема).

- Вы открываете файл .torrent в своем торрент-программном обеспечении . Обычно это так же просто, как двойной щелчок на значке файла .torrent и автоматическое запускание клиентского программного обеспечения. В других случаях это программное обеспечение даже откроет вам торрент-файл.

- Программное обеспечение торрент-клиента теперь будет разговаривать с сервером трекера в течение от 2 до 10 минут, в то время как оно просматривает Интернет для людей, с которыми можно играть. В частности, клиент и сервер трекера будут искать других пользователей, у которых есть тот же самый точный .torrent-файл, что и вы.

- Поскольку трекер обнаруживает, что пользователи торрента роятся, каждый пользователь будет автоматически помечен как «пиявка / сверстник» или как «семя» (пользователи, которые имеют только часть целевого файла, и пользователи, у которых есть полный файл цели) , Как вы могли догадаться, чем больше семян вы подключаете, тем быстрее будет ваша загрузка. Как правило, 10 сверстников / пиявок и 3 сеялки — хороший рой для скачивания одной песни / фильма.

- Затем клиентское программное обеспечение начинает передачу. Как следует из названия «совместное использование», каждая передача будет происходить в обоих направлениях: «вниз» и «вверх» (пиявка и доля). * ОЖИДАНИЕ СКОРОСТИ: пользователи кабельного и DSL-модема могут ожидать в среднем 25 мегабайт в час, иногда медленнее, если рой маленький с менее чем двумя сеятелями. Однако в хороший день с большим роем вы можете скачать песню 5 МБ в течение 3 минут, а фильм за 900 МБ — в течение 60 минут.

- Как только передача будет завершена, оставьте ваше торрент-клиентское программное обеспечение запущенным не менее двух часов. Это называется «посев» или «хорошая карма», где вы делитесь своими полными файлами с другими пользователями. Предложение: сделайте свои загрузки прямо перед тем, как лечь спать по ночам. Таким образом, вы высечете ваши полные файлы, вы увеличите коэффициент загрузки / загрузки, и к тому времени, когда вы просыпаетесь, у вас будет полный загруженный файл!

- Плагины для фильмов и музыки: вам, вероятно, потребуется установить медиаплееры и обновленные кодеки-конвертеры для воспроизведения ваших загрузок:

- Windows Media Player, DivX, RealAudio, Daemon Tools Virtual CD / DVD. Узнайте больше об этих подключаемых проигрывателях.

- пакеты XP Codec и другие преобразователи кодера-декодера.

- Наслаждайтесь своими фильмами и песнями!

Предупреждение: Вам понадобится второй жесткий диск, как только вы начнете серьезную загрузку торрентов. Песни и фильмы требуют большого дискового пространства, и средний пользователь P2P обычно имеет от 20 до 40 ГБ мультимедийных файлов в любой момент времени. Второй жесткий диск на 500 ГБ является общим для серьезных пользователей P2P, а недавние низкие цены на жестких дисках делают его хорошей инвестицией.