После установки игры из магазина Steam она обычно появляется на вкладке «Библиотека». Вы также можете добавить свои игры, не принадлежащие Steam, на вкладку «Библиотека», чтобы получить доступ ко всем своим играм и упорядочить их в одном месте. Хотя это удобно, это может сбить с толку, если библиотека Steam не сможет загрузить или отобразить какую-либо из установленных вами игр в Windows.

Не волнуйся; нет необходимости загружать и устанавливать игры с нуля. Ниже мы перечислили несколько полезных советов, которые помогут Steam для Windows быстро обнаружить и отобразить установленные игры.

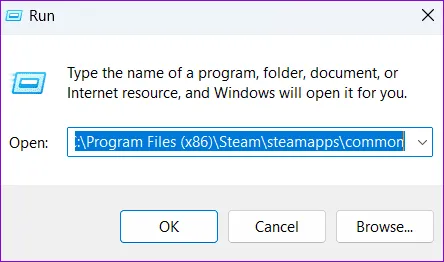

1. Проверьте расположение папки игры Steam.

Во-первых, вы должны убедиться, что файлы игры хранятся в правильном месте в Windows. Вот как это проверить.

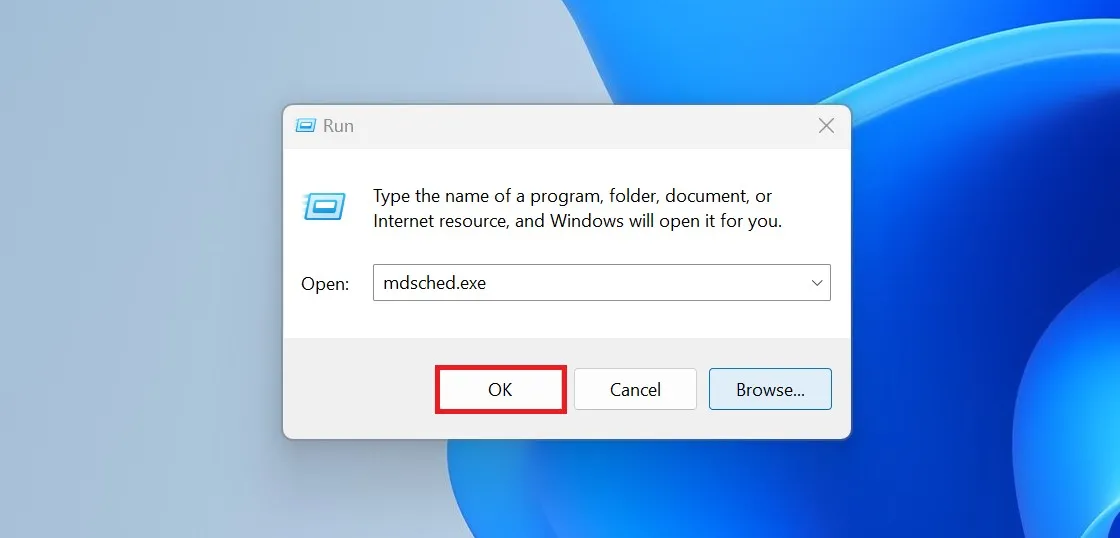

Шаг 1. Нажмите сочетание клавиш Windows+R, чтобы открыть диалоговое окно «Выполнить». Введите следующий путь в текстовое поле и нажмите Enter.

C:Program Files (x86)Steamsteamappscommon

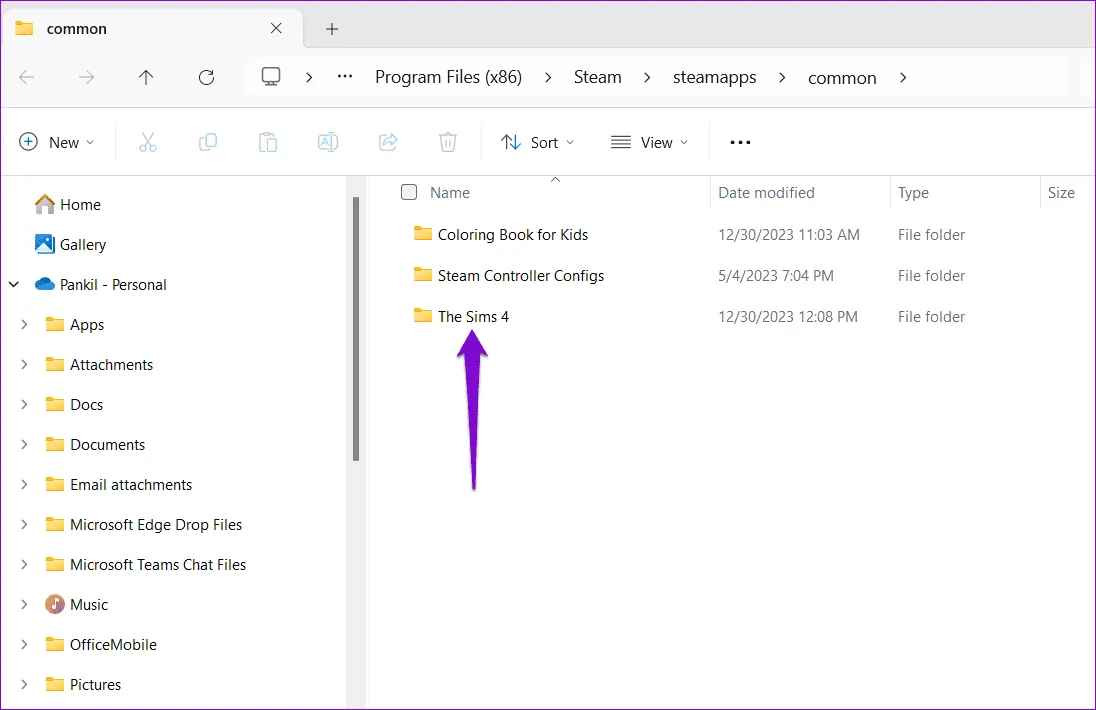

Шаг 2. В окне проводника убедитесь, что папка, связанная с игрой, доступна. Если он присутствует, вы можете заставить Steam его обнаружить.

Если вы не можете найти свою игру в стандартной папке Steam, возможно, вы установили или переместили файлы игры в другой каталог. В этом случае перейдите к решению 3 в этом руководстве, чтобы вручную добавить игру в Steam.

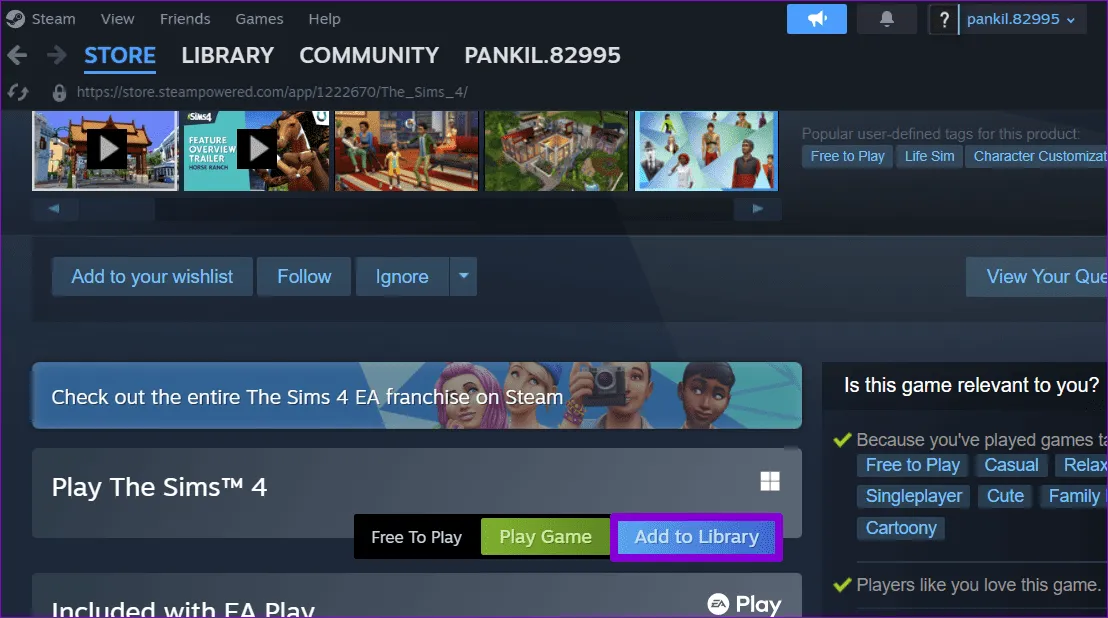

2. Запустите процесс загрузки игры, чтобы Steam распознал игру.

Если Steam не может обнаружить файлы установленной игры, даже если они находятся в правильном месте, вот как вы можете заставить Steam их распознавать.

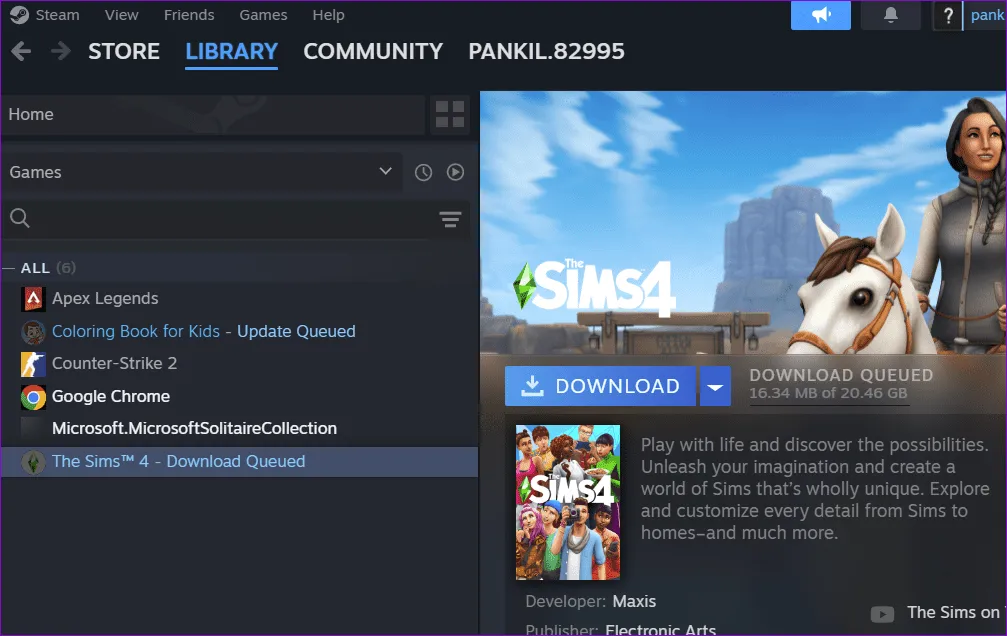

Шаг 1. Откройте клиент Steam и найдите недостающую игру. Затем нажмите кнопку «Добавить в библиотеку».

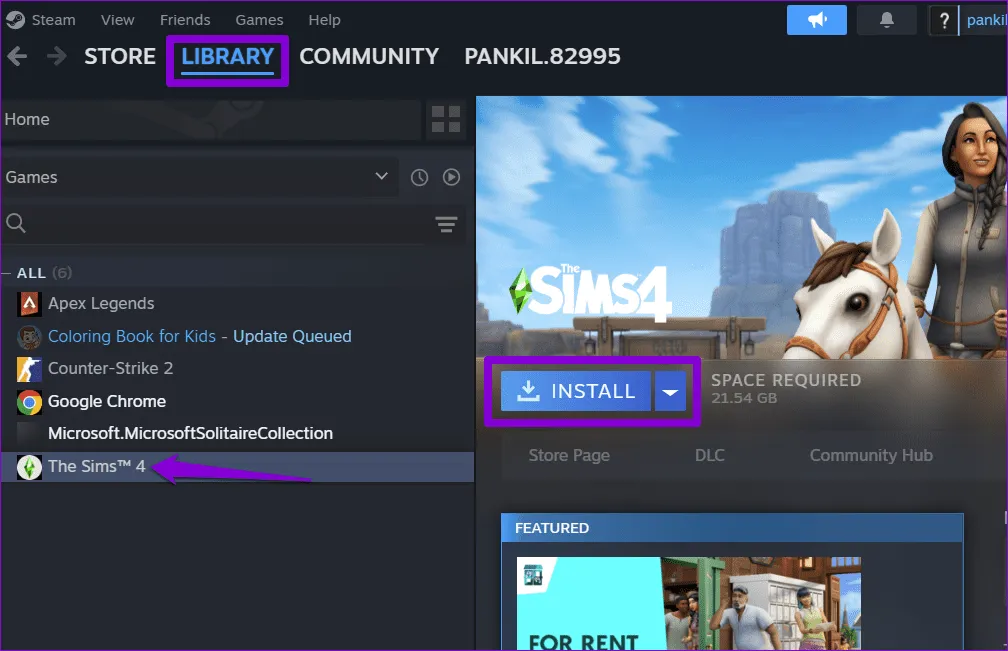

Шаг 2. Перейдите на вкладку «Библиотека», выберите недавно добавленную игру и нажмите «Установить».

Как только Steam начнет процесс загрузки, он обнаружит существующие файлы игры, и ваша игра должна появиться на вкладке «Библиотека» как установленная.

3. Добавьте игру вручную с помощью Steam Storage Manager.

Распространенная причина, по которой Steam может не отображать купленные вами игры, заключается в том, что вы установили их на другой диск или переместили после установки. В этом случае вы можете добавить игру в Steam вручную, используя диспетчер хранилища.

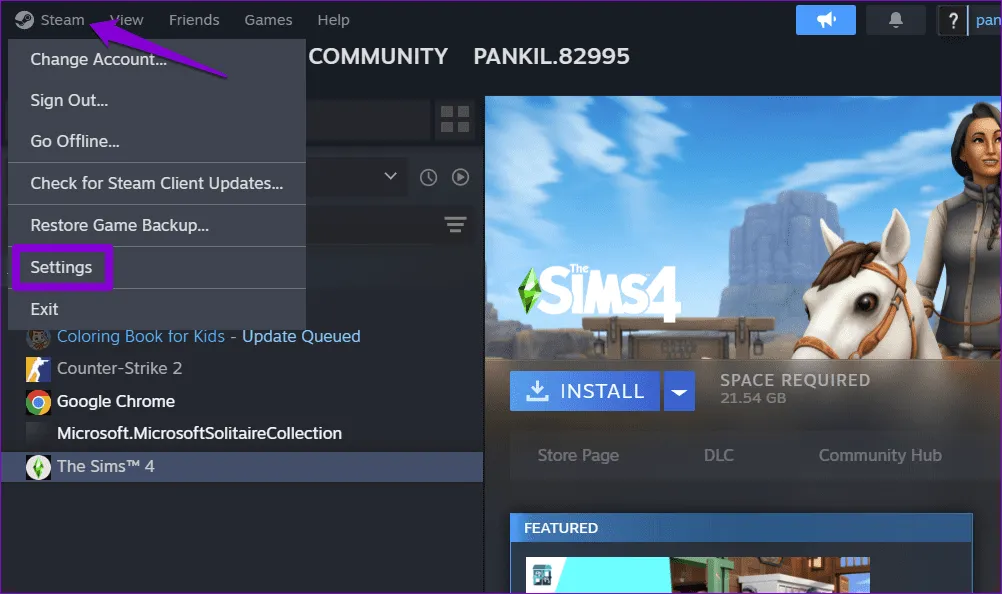

Шаг 1. Откройте клиент Steam на своем ПК. Нажмите меню Steam в верхнем левом углу и выберите «Настройки».

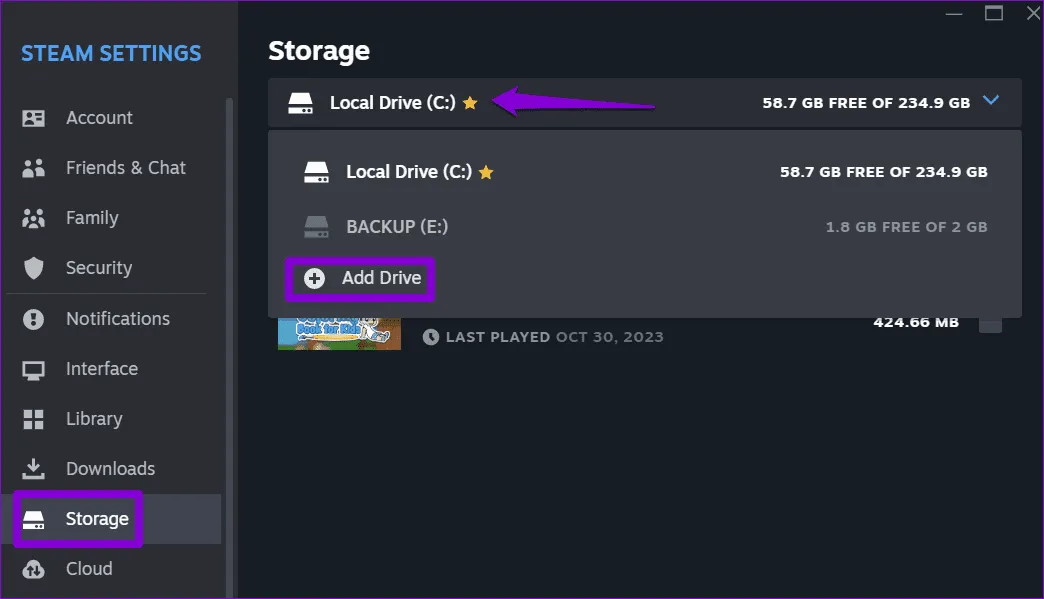

Шаг 2. Перейдите на вкладку «Хранилище», щелкните раскрывающееся меню и выберите «Добавить диск».

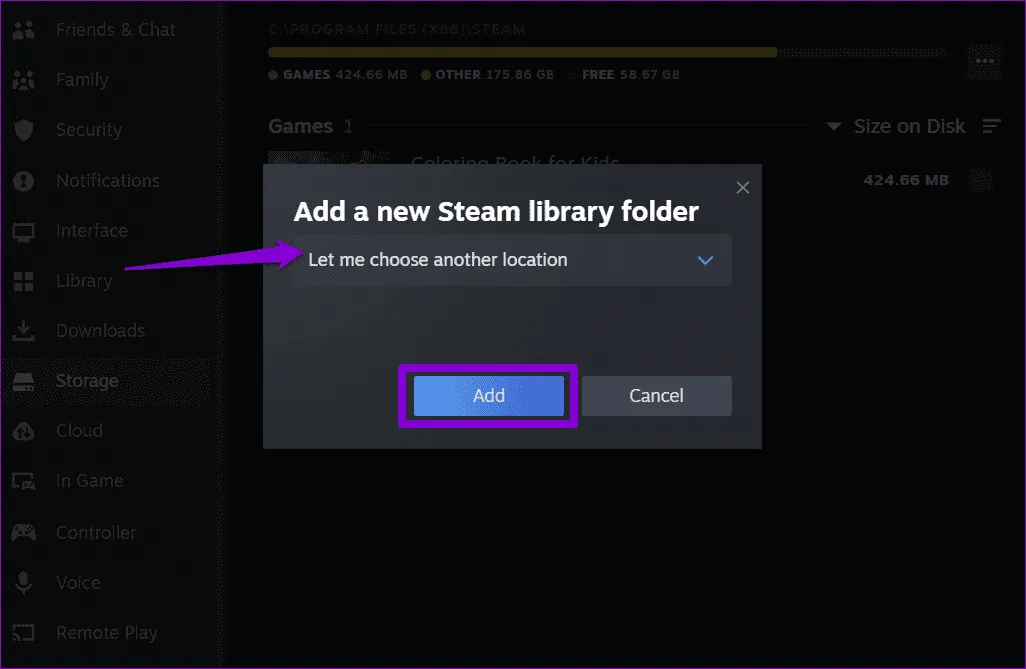

Шаг 3. Откройте раскрывающееся меню, выберите «Разрешить мне выбрать другое местоположение» и нажмите кнопку «Добавить».

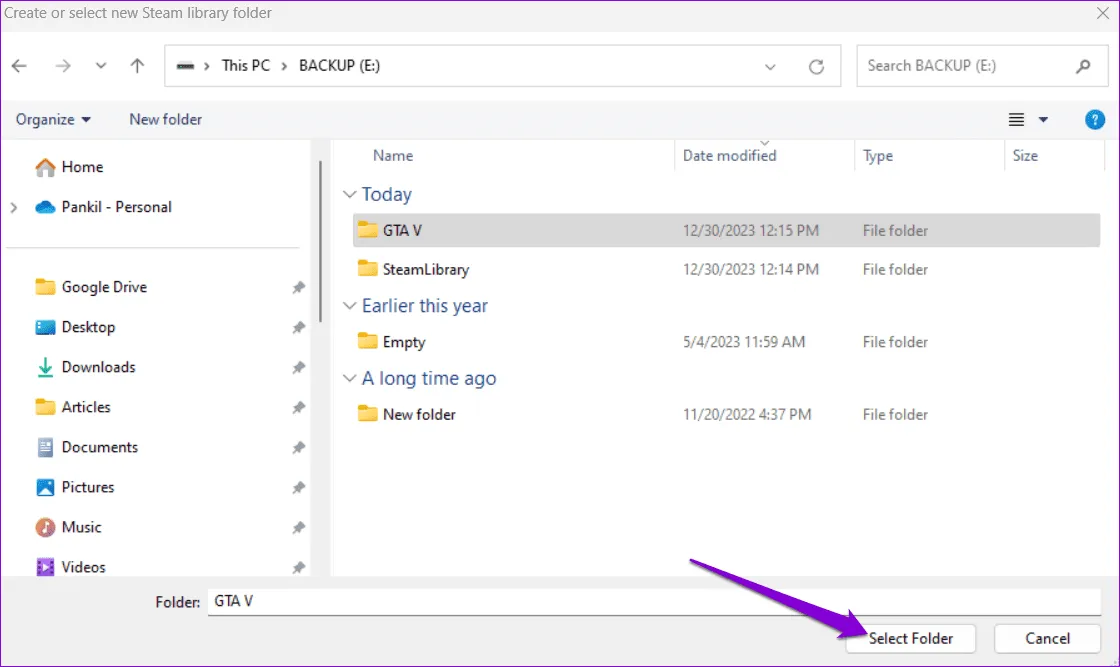

Шаг 4. Перейдите в папку, в которой хранится ваша игра, и нажмите кнопку «Выбрать папку».

4. Используйте файлы ACF, чтобы Steam распознал игру.

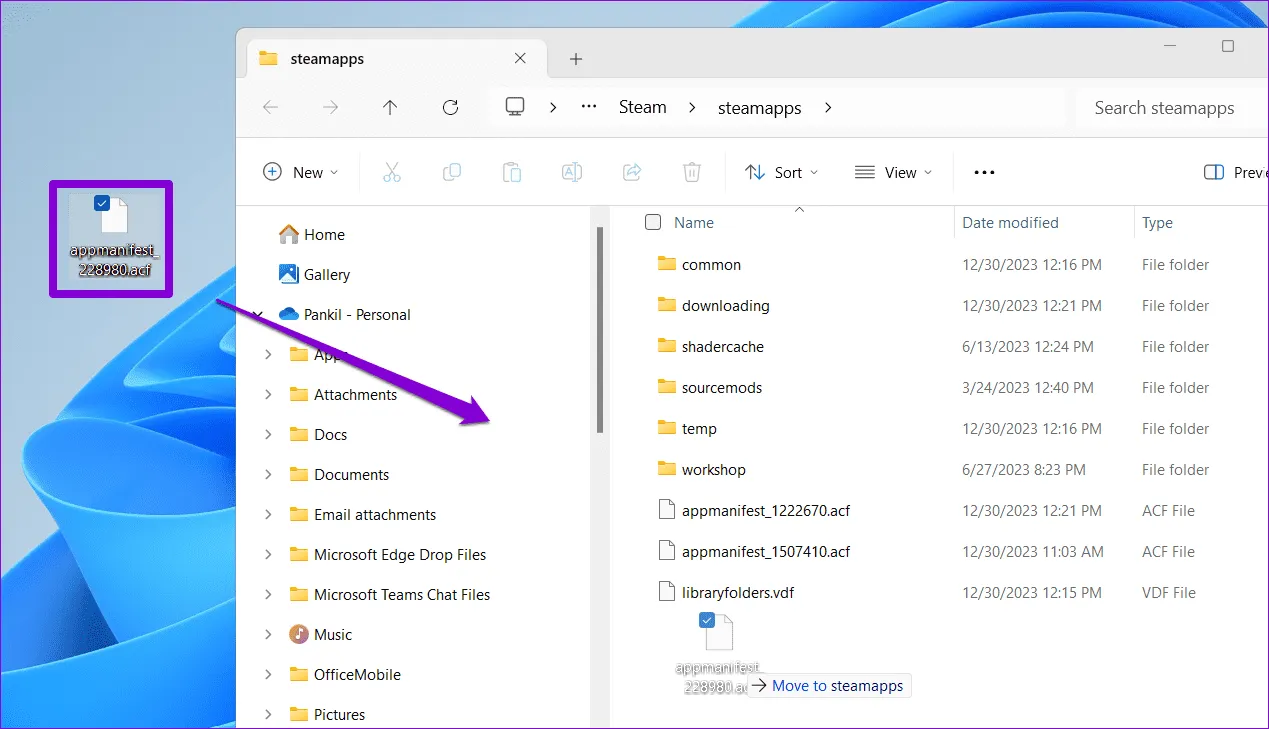

Если библиотека Steam не загружает и не отображает ваши игры, даже после того, как вы добавите их вручную, файлы ACF, связанные с игрой, могут быть повреждены. В этом случае вам придется заменить проблемные файлы ACF, чтобы устранить проблему. Вот как вы можете это сделать.

Шаг 1. Откройте клиент Steam и перейдите на вкладку «Библиотека». Выберите свою игру и нажмите кнопку «Установить».

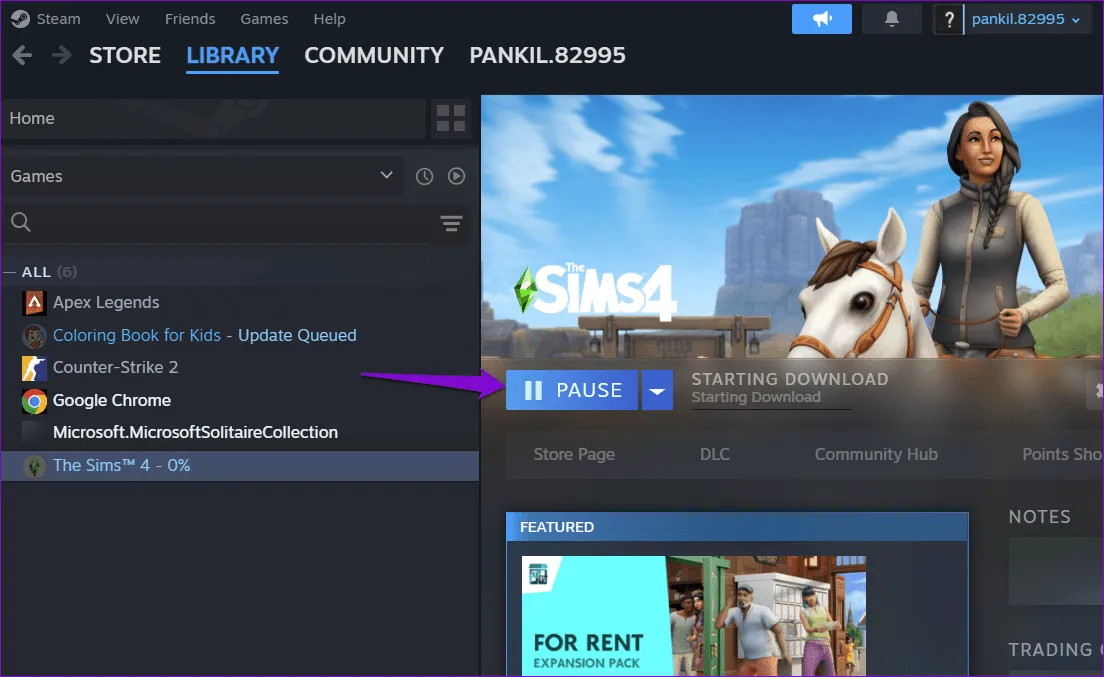

Шаг 2. Как только Steam начнет загрузку вашей игры, нажмите кнопку «Пауза».

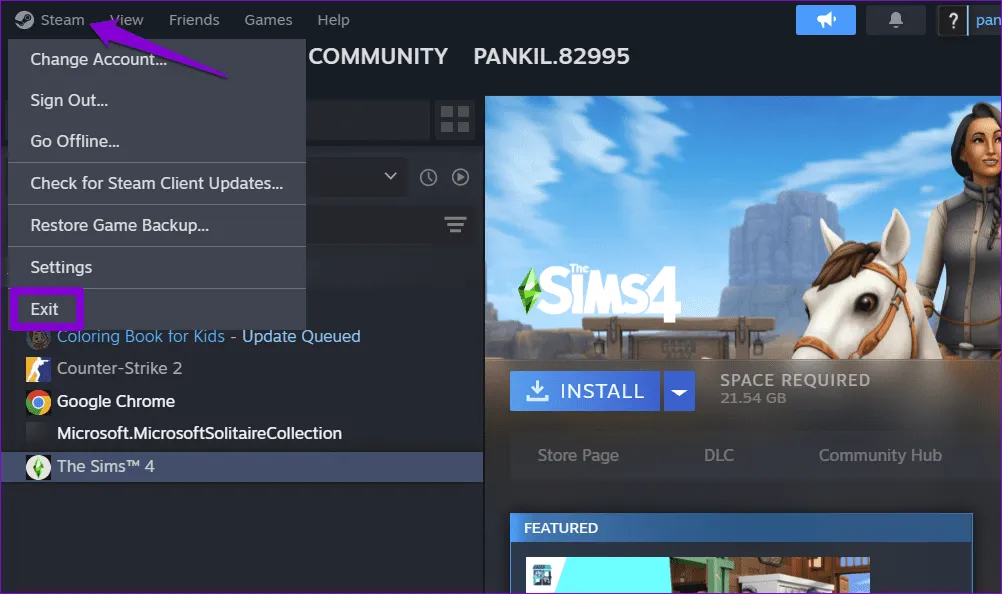

Шаг 3: Нажмите меню Steam в верхнем левом углу и выберите «Выход».

Шаг 4. Нажмите сочетание клавиш Windows+E, чтобы открыть проводник и перейти к следующей папке.

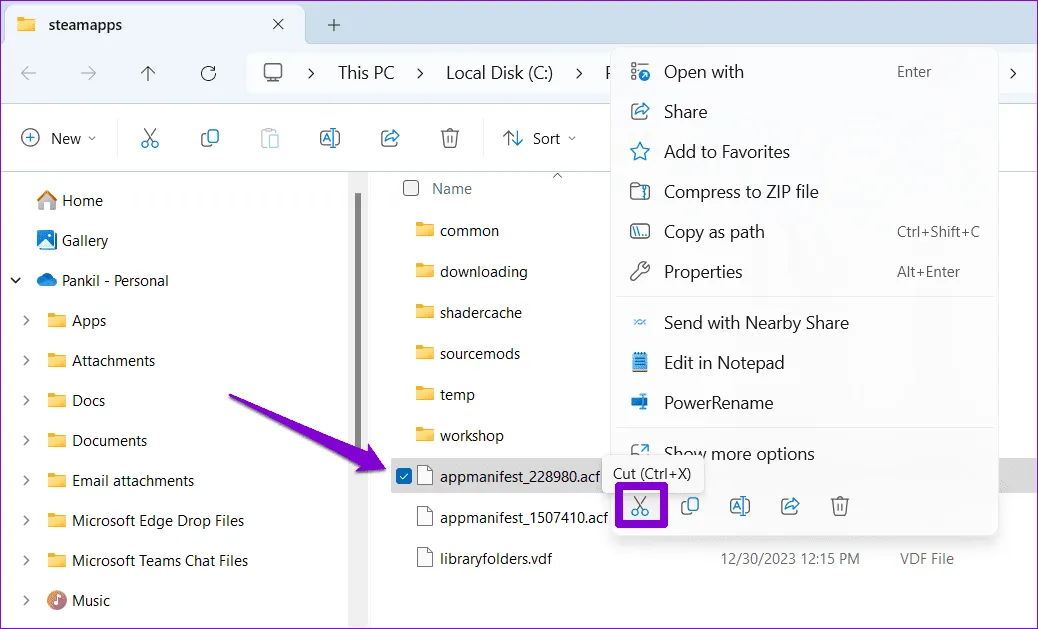

C:Program Files (x86)Steamsteamapps

Шаг 5. Найдите самый последний файл ACF, щелкните его правой кнопкой мыши и выберите «Вырезать». Затем перейдите на рабочий стол и нажмите Ctrl+V, чтобы вставить файл.

Шаг 6. Запустите клиент Steam, перейдите на вкладку «Библиотека», и ваша игра должна появиться как неустановленная.

Шаг 7. Закройте клиент Steam, а затем переместите файл ACF с рабочего стола обратно в каталог C:Program Files (x86)Steamsteamapps.

После этого снова откройте Steam и попробуйте загрузить игру еще раз. Как только вы это сделаете, Steam должен распознать существующие файлы игры на вашем компьютере и отобразить вашу игру как установленную.

5. Избегайте установки игр на внешние диски

Библиотека Steam не загружает и не показывает игры, которые вы установили на внешний жесткий диск? Это может произойти, если у Windows возникли проблемы с подключением к внешнему жесткому диску. Чтобы избежать этого, Steam рекомендует перенести игру с внешнего диска на внутренний. Как только вы это сделаете, Steam сможет распознать его и отобразить как установленный в библиотеке.

6. Переустановите клиент Steam.

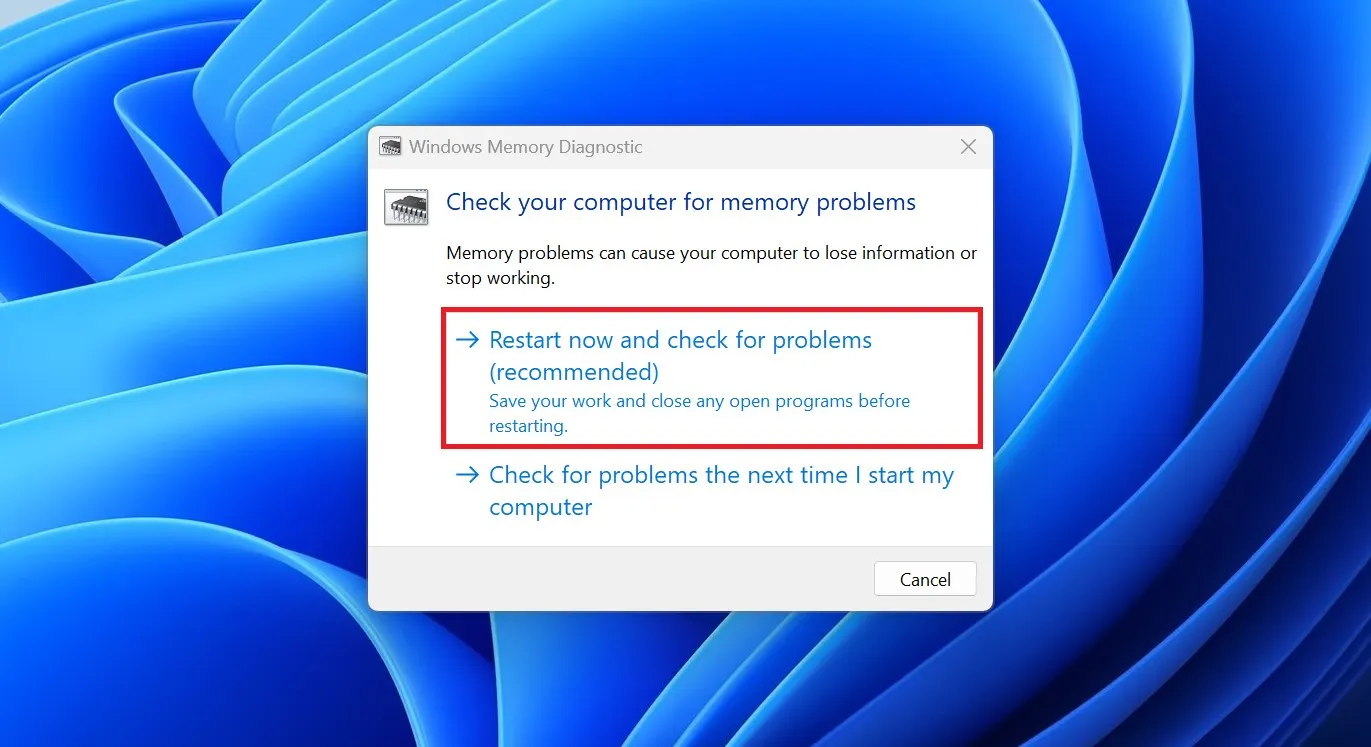

Если библиотека Steam по-прежнему не отображает ваши игры или отображает черный экран, вы можете рассмотреть возможность удаления и переустановки клиента Steam на вашем компьютере. Вот шаги для того же.

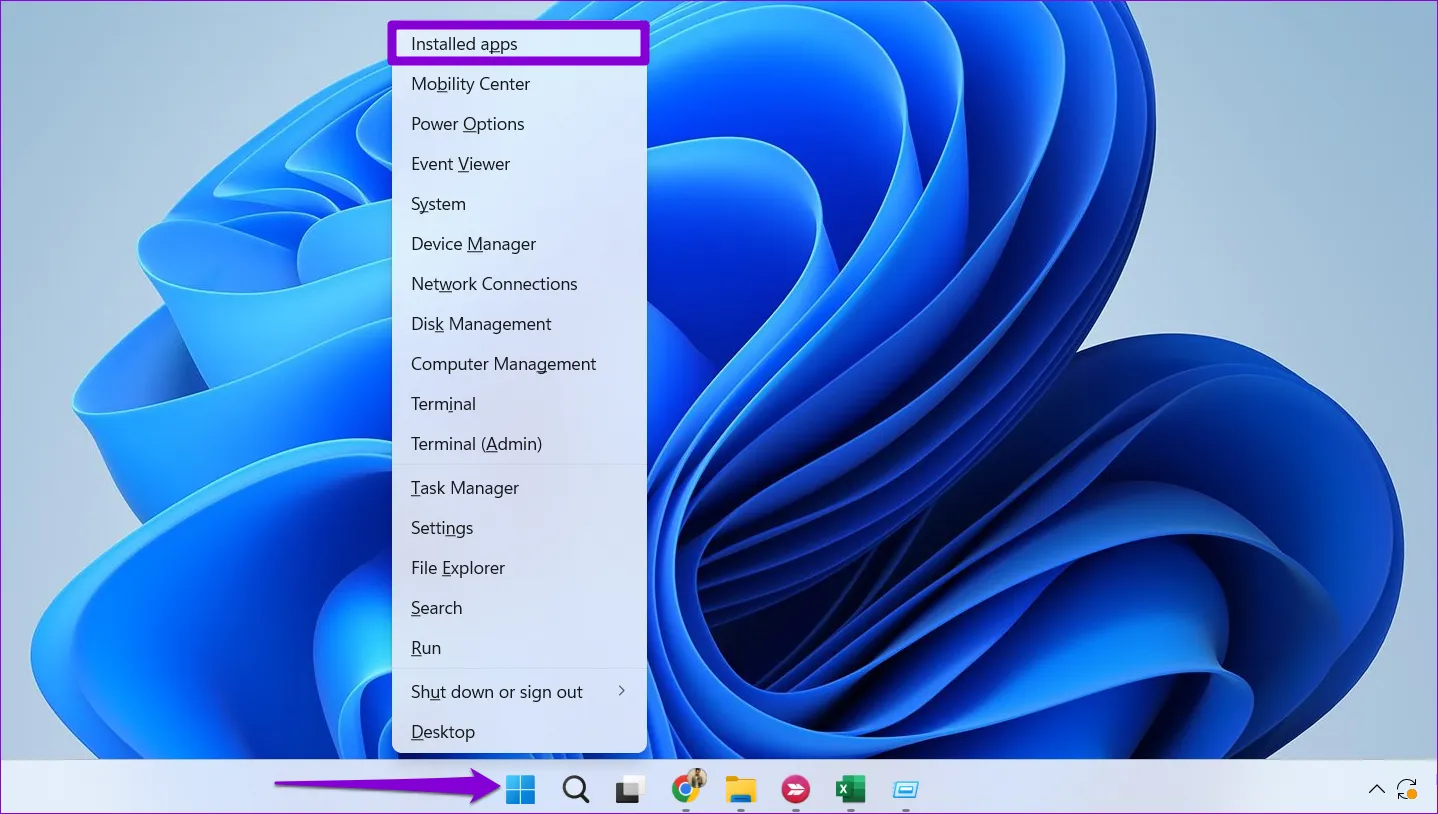

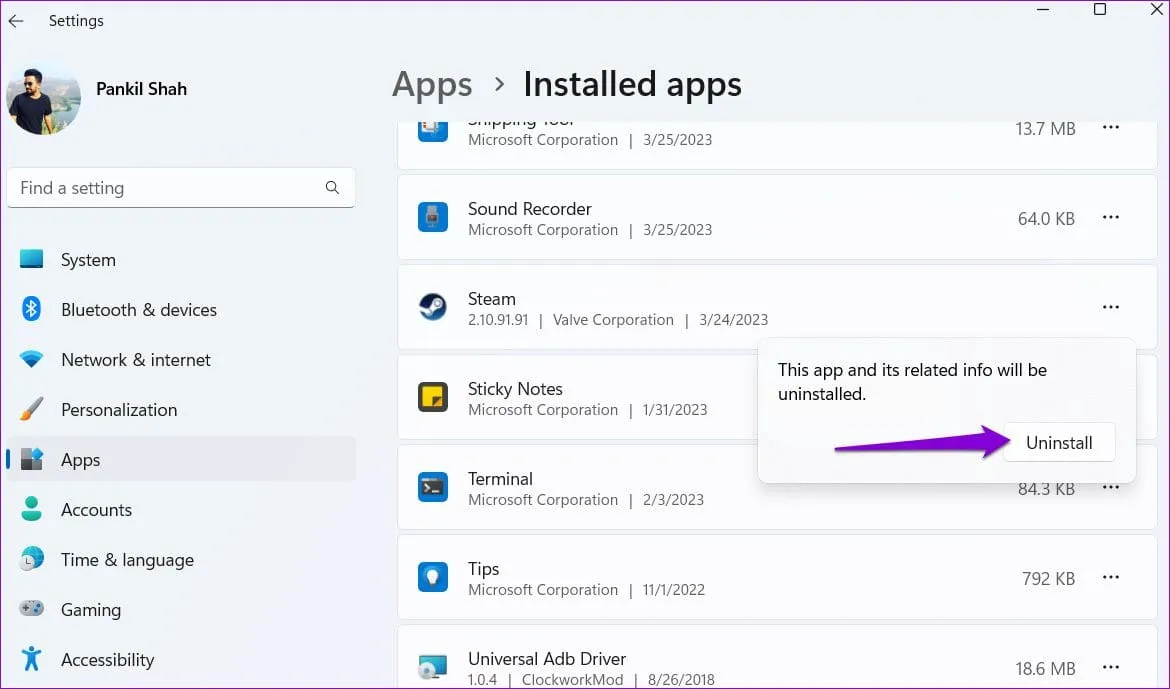

Шаг 1. Щелкните правой кнопкой мыши значок «Пуск» и выберите «Установленные приложения» из списка.

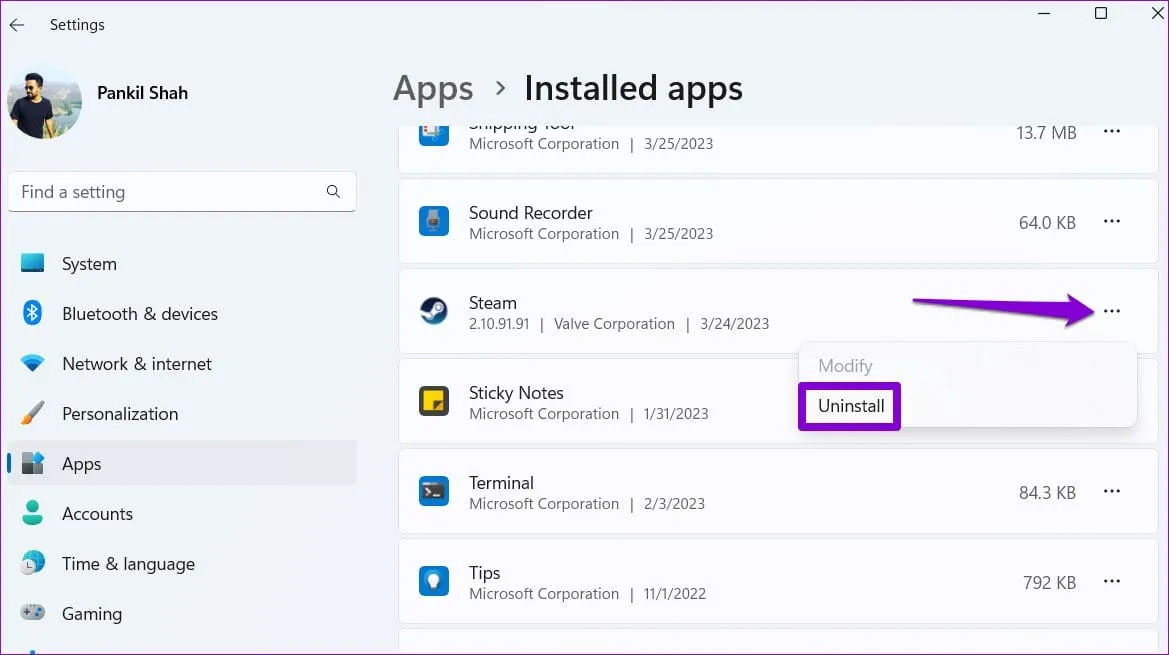

Шаг 2. Найдите приложение Steam в списке, щелкните значок меню из трех горизонтальных точек рядом с ним и выберите «Удалить».

Шаг 3: Выберите «Удалить» для подтверждения.

После этого снова загрузите и установите приложение Steam. После этого все будет работать без сбоев.

Seamless Steam

Разочарование от того, что установленные вами игры загадочным образом отсутствуют в библиотеке, может как озадачить, так и разочаровать. Надеемся, что приведенные выше советы помогли вам это исправить, и библиотека Steam теперь загружает ваши игры как положено.

2024-01-28T16:08:07

Вопросы читателей

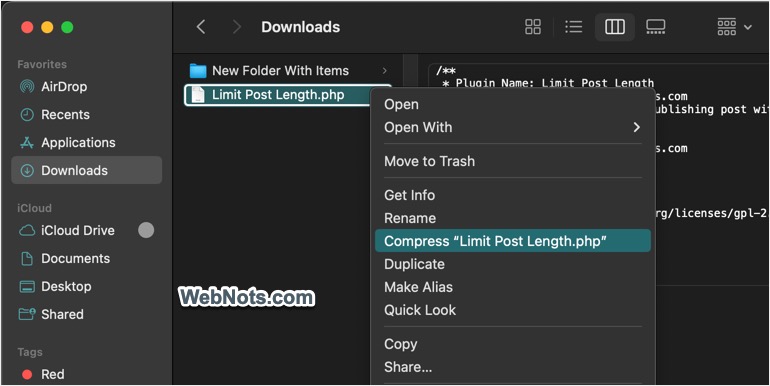

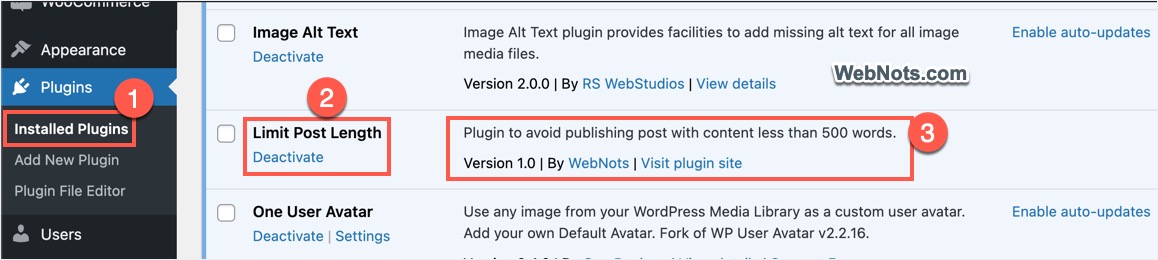

Сохранить PHP-файл плагина на Mac

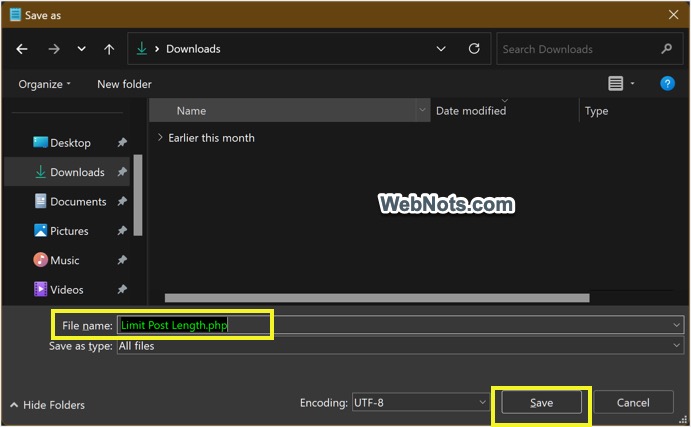

Сохранить PHP-файл плагина на Mac Сохранить PHP-файл плагина в Windows

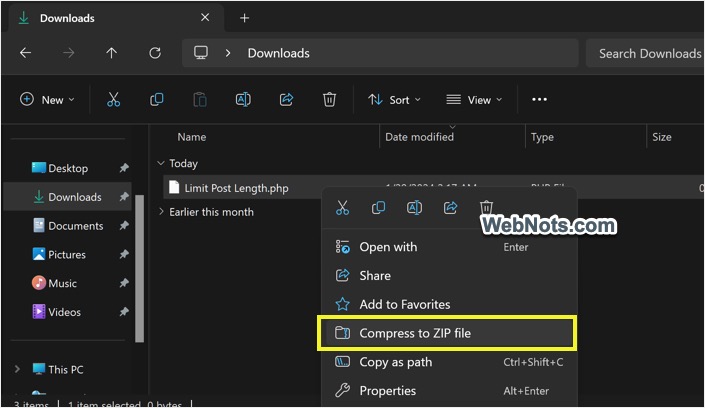

Сохранить PHP-файл плагина в Windows Сжать ZIP-файл в Windows

Сжать ZIP-файл в Windows Сжать в ZIP-файл на Mac

Сжать в ZIP-файл на Mac Установить функциональный плагин

Установить функциональный плагин Активировать функциональный плагин

Активировать функциональный плагин Плагин успешно установлен

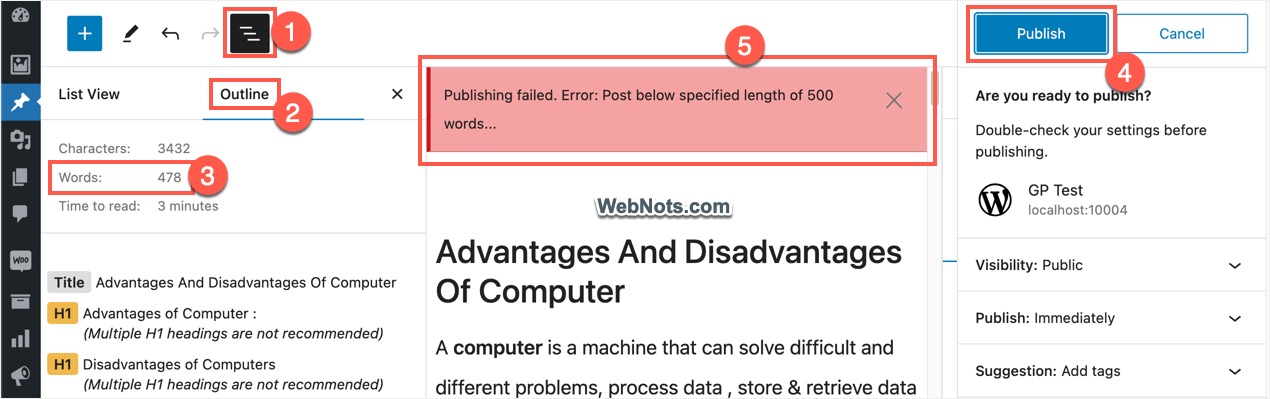

Плагин успешно установлен Ошибка публикации плагина

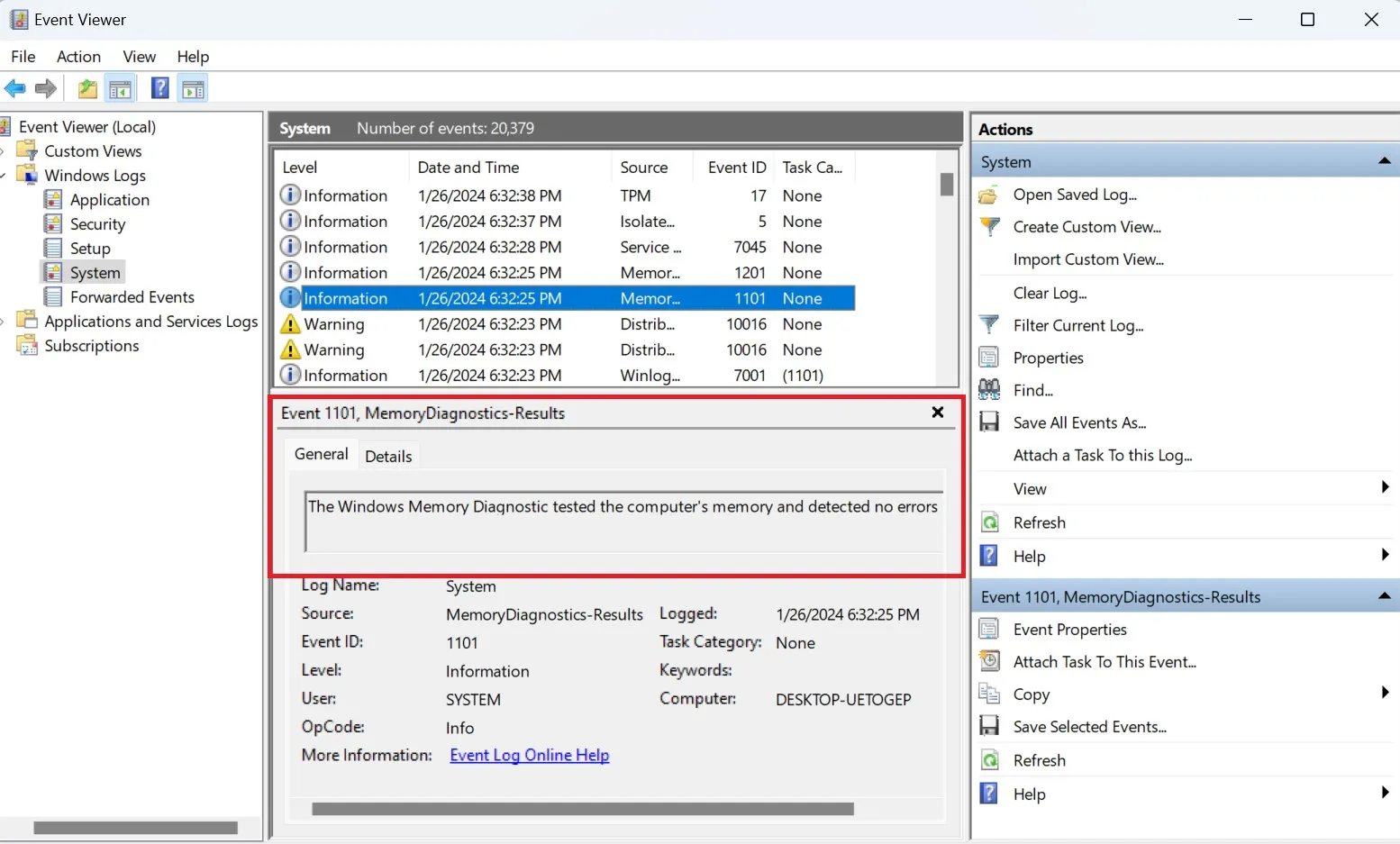

Ошибка публикации плагина