Мое небольшое предупреждение при посещении блога гласит о отключении Adblock, благодаря чему я могу получить небольшой доход с показа контекстной рекламы в моем блоге. В данной статье я приведу перевод статьи, оригинал которой вы можете прочитать по ссылке:

http://thehackernews.com/2016/12/image-exploit-hacking.html

Исходя из прочитанного у вас возникнет вопрос о том, что я владелец блога сам подтолкнул вас к возможности заражения вашего компьютера вредоносным ПО, смею вас заверить, что показанная реклама относиться к сети google adwords и не имеет зашифрованных эксплойтов описанных в данной статье, по крайней мере известных на данный момент, согласно отчету ESET, google adwords не вошла в критический список рекламных сетей подверженных атакам.

Дополнительная мысль по поводу блокираторов рекламных объявлений, с недавнего времени стало известно, что Adblock Plus имеет возможность подменять рекламные объявления предоставляя свой собственный идентификатор, благодаря которому владелец площадки не получает никакого дохода вне зависимости показывается реклама или нет, всю прибыль получают разработчики ADblock plus. Моя рекомендация если вы все же используете блокиратор рекламы используйте Adblock с открытым исходным кодом, скачать его можно по ссылке: https://getadblock.com/

Посещая какой либо популярный сайт за последние несколько месяцев вы подвергли возможности заражения вашего компьютера, который стал возможен благодаря набору малварей обнаруженному исследователями в области кибер безопасности.

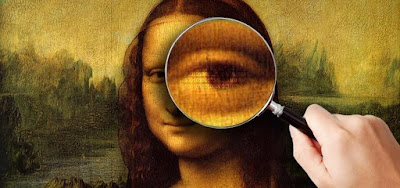

Исследователи из антивирусной компании ESET, во вторник выпустили отчет в котором указали, что они обнаружили комплект эксплойтов, получившее название Stegano, скрывающий вредоносный код в пикселях баннерной рекламы, находящийся в ротации в нескольких крупных новостных сайтах высокой посещаемости.

Пол словам исследователей ESET вредоносные объявления продвигали приложения по названием «Browser Defense» и «Broxu» и такая форма подачи вредоносного кода делает этот эксплойт практически невозмоным для обнаружения при проверке рекламной сетью.

Как работает Stegano:

После того как пользователь посещает сайт с размещенной вредоносной рекламой, скрипт встроенный в объявление сообщает информацию о компьютере жертвы на удаленный сервер злоумышленника без какого либо взаимодействия со стороны пользователя.

Вредоносный код использует уязвимость CVE-2016-0162 в браузере от Microsoft IE для сканирования целевого компьютера, для получения аналитических материалов.

После проверки браузера, скрипт перенаправляет браузер на веб-сайт, на котором размешен Flash Player используемый для трех, в настоящее время исправленных уязвимостей Adobe Flash: CVE-2015-8651, CVE-2016-1019 и CVE-2016-4117.

Когда файл загружен на компьютер жертвы, малварь расшифровывается и запускается с помощью regsvr32.exe или rundll32.exe в Microsoft Windows.

Все вышеуказанные операции выполняют автоматически без каких — либо взаимодействия с пользователем , и происходит в промежуток всего 2-3 секунды.

До сих пор Stegano использовались в связке с различными троянами загрузчиками, банковскими троянами, бэкдорами шпионскими программами и похитителями файлов.

Лучший способ защитить себя от любой вредоносной атаки

убедиться , что вы работаете с обновленным программным обеспечением и приложениями. Также используйте зарекомендовавшее антивирусное программное обеспечение , которое может обнаружить такие угрозы , прежде чем они заразят вашу систему.

Автор: Nikola Vrazumec