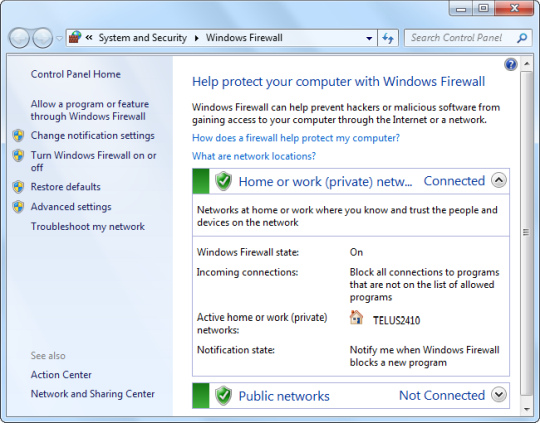

Важно защитить вашу беспроводную сеть с помощью шифрования WPA2 и сильной кодовой фразы. Но от каких атак вы на самом деле обеспечиваете защиту? Вот как взломщики взламывают зашифрованные беспроводные сети.

Это не руководство «Как взломать беспроводную сеть». Мы здесь не для того, чтобы провести вас через процесс компрометации сети — мы хотим, чтобы вы поняли, как кто-то может поставить под угрозу вашу сеть.

Шпионаж на незашифрованную сеть

Во-первых, давайте начнем с наименее безопасной сети: открытая сеть без шифрования . Любой человек может, очевидно, подключиться к сети и использовать ваше интернет-соединение, не предоставляя кодовую фразу. Это может привести к юридической опасности, если они сделают что-то незаконное, и это проследится до вашего IP-адреса. Однако есть еще один риск, который менее очевиден.

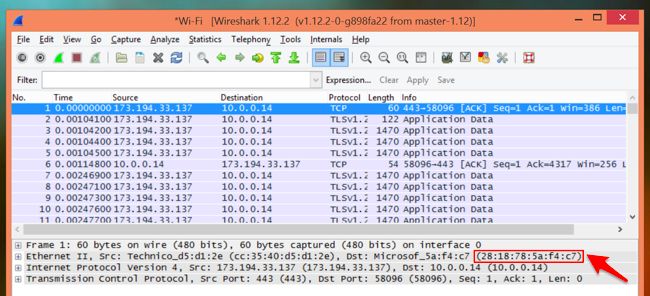

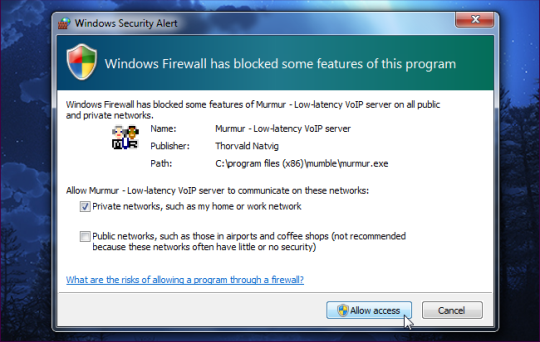

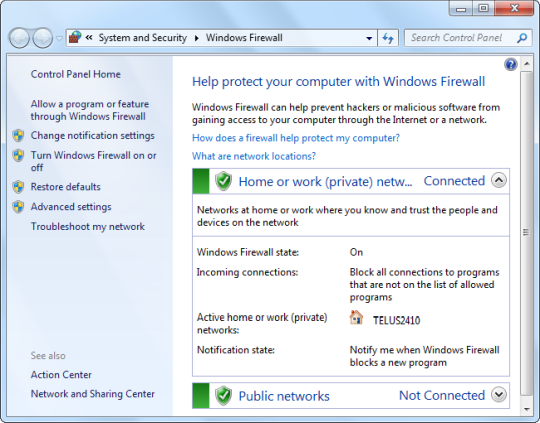

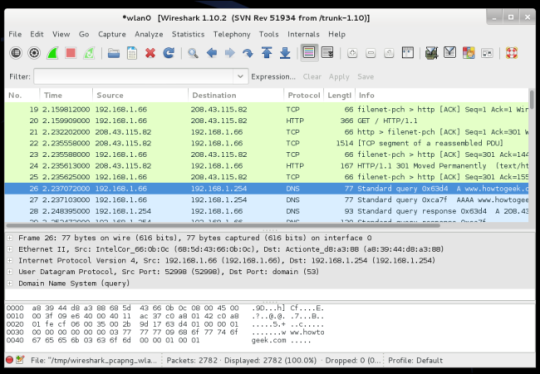

Когда сеть не шифруется, трафик перемещается взад-вперед в открытом виде. Любой, кто находится в зоне действия, может использовать программное обеспечение для захвата пакетов, которое активирует оборудование Wi-Fi для ноутбука и захватывает беспроводные пакеты с воздуха. Общеизвестно, что устройство помещается в «беспорядочный режим», поскольку он захватывает все близлежащие беспроводные трафики. Затем злоумышленник может проверить эти пакеты и посмотреть, что вы делаете в Интернете. Любые HTTPS- соединения будут защищены от этого, но весь HTTP-трафик будет уязвим.

Google потратил немного энергии на это, когда они захватывали данные Wi-Fi с помощью своих автомобилей Street View. Они захватили некоторые пакеты из открытых сетей Wi-Fi, и они могут содержать конфиденциальные данные. Любой, кто находится в пределах вашей сети, может захватывать эти конфиденциальные данные — еще одна причина не использовать открытую сеть Wi-Fi.

Поиск скрытой беспроводной сети

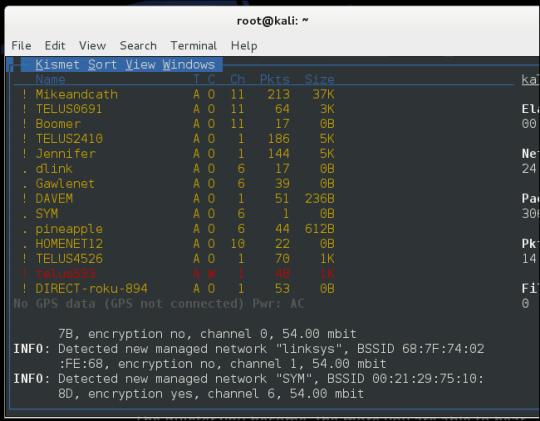

Можно найти «скрытые» беспроводные сети с такими инструментами, как Kismet, которые показывают близлежащие беспроводные сети. SSID беспроводной сети, или имя, будет отображаться как пустое во многих из этих инструментов.

Это не окажет большой помощи. Атакующие могут посылать на устройство deauth frame, который является сигналом, определяющим, закрыта ли точка доступа. Затем устройство попытается снова подключиться к сети, и это будет сделано с использованием SSID сети. SSID может быть захвачен в это время. Этот инструмент даже не нужен, так как мониторинг сети в течение длительного периода времени, естественно, приведет к захвату клиента, пытающегося подключиться, показывая SSID.

Вот почему скрытие вашей беспроводной сети вам не поможет. Фактически, это может сделать ваши устройства менее безопасными, поскольку они будут пытаться постоянно подключаться к скрытой сети Wi-Fi. Злоумышленник поблизости мог видеть эти запросы и притворяться вашей скрытой точкой доступа, заставляя ваше устройство подключаться к уязвимой точке доступа.

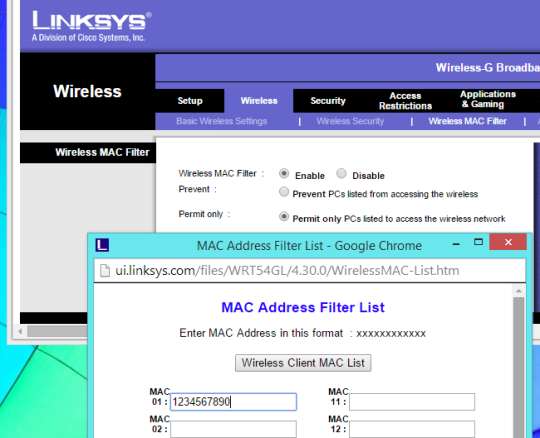

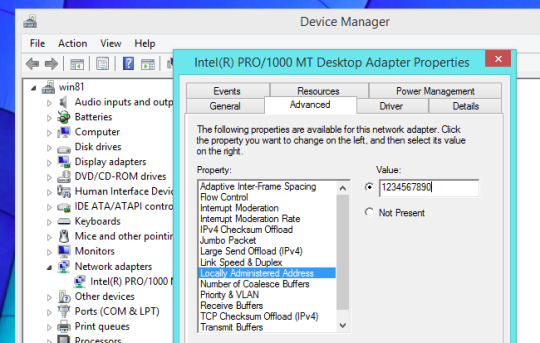

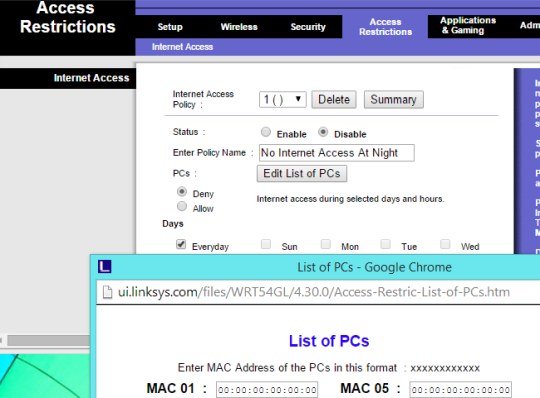

Изменение MAC-адреса

Инструменты сетевого анализа, которые захватывают сетевой трафик, также показывают устройства, подключенные к точке доступа вместе с их MAC-адресом , что видно в пакетах, перемещающихся туда и обратно. Если устройство подключено к точке доступа, злоумышленник знает, что MAC-адрес устройства будет работать с устройством.

Затем злоумышленник может изменить свой MAC-адрес оборудования Wi-Fi в соответствии с MAC-адресом другого компьютера. Они будут ждать, пока клиент отключится или отключится, и отключит его, затем подключится к сети Wi-Fi со своим устройством.

Прерывание шифрования WEP или WPA1

WPA2 — это современный безопасный способ шифрования вашего Wi-Fi. Известны атаки, которые могут нарушить старое шифрование WEP или WPA1 (WPA1 часто называют «WPA»), но мы используем WPA1 здесь, чтобы подчеркнуть, что мы говорим о более старой версии WPA и что WPA2 более безопасен ).

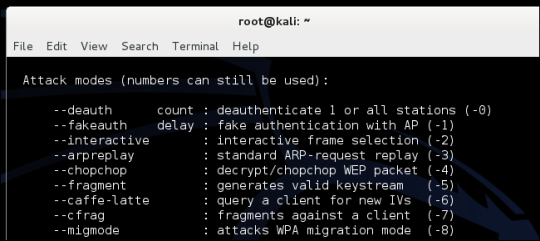

Сама схема шифрования уязвима и при достаточном захвате трафика шифрование может быть проанализировано и сломано. После мониторинга точки доступа в течение примерно одного дня и сбора трафика за день, злоумышленник может запустить программу, которая нарушает шифрование WEP . WEP довольно небезопасен, и есть другие способы разбить его быстрее, обманув точку доступа. WPA1 более безопасен, но по-прежнему уязвим.

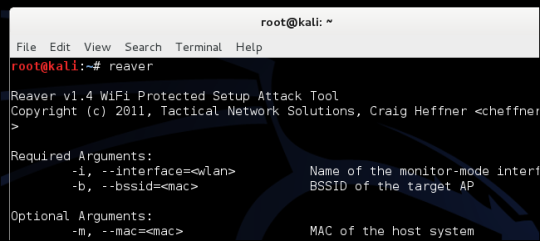

Использование уязвимостей WPS

Злоумышленник также может проникнуть в вашу сеть, используя Wi-Fi Protected Setup или WPS. С WPS ваш маршрутизатор имеет 8-значный PIN-код, который устройство может использовать для подключения, а не для предоставления вашей кодовой фразы шифрования. PIN-код проверяется на две группы: во-первых, маршрутизатор проверяет первые четыре цифры и сообщает устройству, если они правы, а затем маршрутизатор проверяет последние четыре цифры и сообщает устройству, если они правы. Существует довольно небольшое количество возможных четырехзначных номеров, поэтому злоумышленник может «перегружать» безопасность WPS, пробовав каждое четырехзначное число, пока маршрутизатор не сообщит им, что они догадались о правильном.

Вы можете защитить от этого, отключив WPS. К сожалению, некоторые маршрутизаторы фактически оставляют WPS включенными даже тогда, когда вы отключите его в своем веб-интерфейсе. Вы можете быть более безопасным, если у вас есть маршрутизатор, который вообще не поддерживает WPS!

Брут-форс паролей WPA2

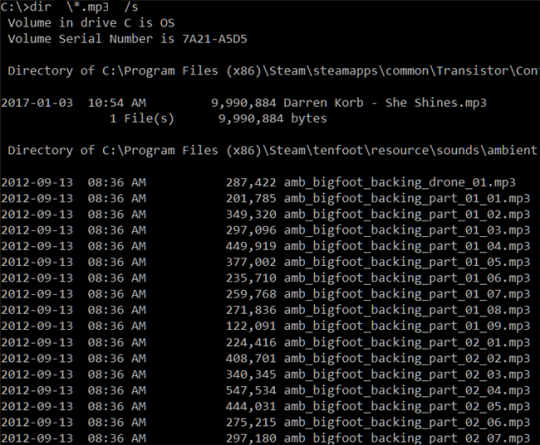

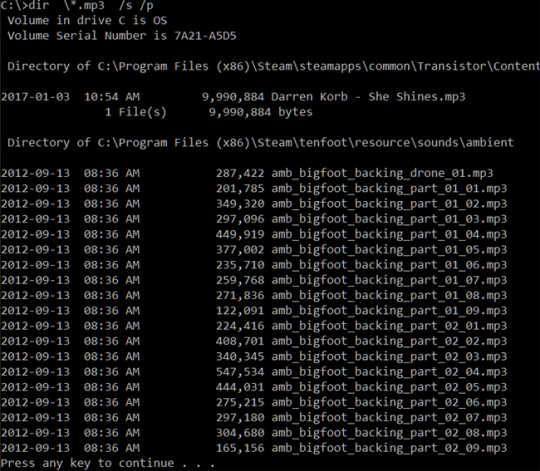

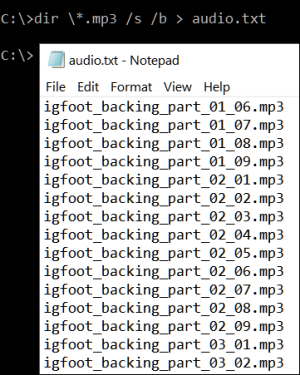

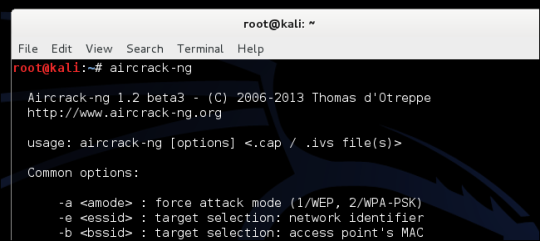

Современное шифрование WPA2 должно быть «грубым» с помощью атаки со словарем . Злоумышленник контролирует сеть, захватывая пакеты рукопожатия, которые обмениваются, когда устройство подключается к точке доступа. Эти данные могут быть легко захвачены путем деавторизации подключенного устройства. Затем они могут попытаться выполнить атаку грубой силы, проверив возможные кодовые фразы Wi-Fi и увидев, успешно ли они завершат рукопожатие.

Например, допустим, парольная фраза «password». Кодовые фразы WPA2 должны быть от восьми до 63 цифр, поэтому «password» совершенно прав. Компьютер начнет со словарного файла, содержащего много возможных кодовых фраз, и попробуйте их один за другим. Например, он будет пытаться «пароль», «letmein, 1» «opensesame» и т. Д. Такую атаку часто называют «атакой по словарю», потому что для нее требуется файл словаря, содержащий много возможных паролей.

Мы можем легко увидеть, как обычные или простые пароли, такие как «пароль», будут угадываться в течение короткого периода времени, в то время как компьютер, возможно, никогда не сможет угадать более длинную, менее очевидную кодовую фразу, такую как “:]C/+[[ujA+S;n9BYq9<kM5’W+fc`Z#*U}G(/W~@q>z>T@J#5E=g}uwF5?B?Xyg.” Вот почему важно иметь сильную кодовую фразу с разумной длиной.

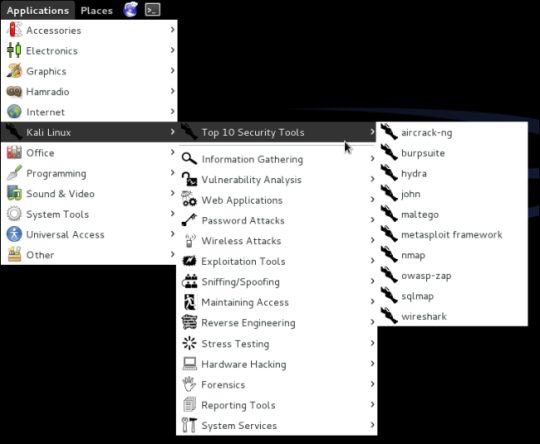

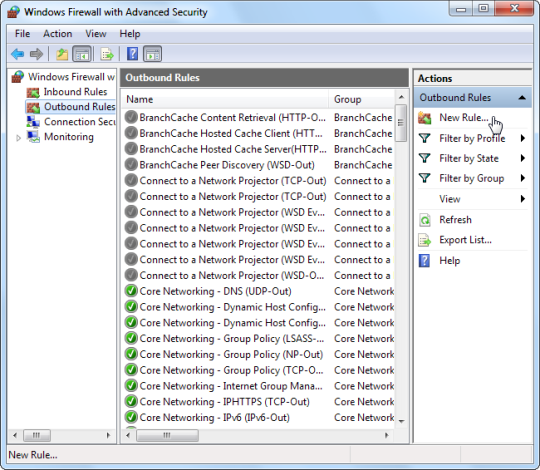

Инструменты

Если вы хотите увидеть конкретные инструменты, которые злоумышленник будет использовать, загрузите и запустите Kali Linux. Кали — преемник BackTrack, о котором вы, возможно, слышали. Aircrack-ng, Kismet, Wireshark, Reaver и другие инструменты для проникновения в сеть все предустановлены и готовы к использованию. Разумеется, эти инструменты могут требовать некоторые знания (или поиска в гугле) для фактического использования.