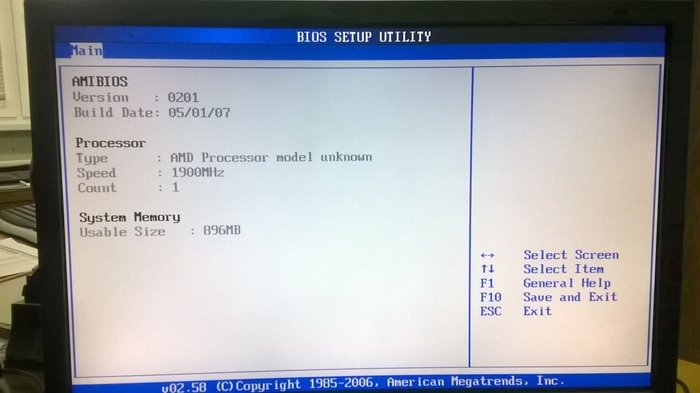

В связи с очень сильной бюджетностью организации и отсутствием резервного сервера и даже резервных ПК, которые хранятся на складе и в любую минуту могут быть использованы, на один администраторский компьютер ADMIN-PC, с параметрами немного лучше, чем у всех остальных в сети, пришлось переносить сервера, на время ремонта основного сервера с несколькими виртуальными машинами. Виртуальные машины этот компьютер не потянет, поэтому решено было установить несколько ОС и запускать их по очереди. Одновременно они могут понадобиться только в аварийной ситуации и к тому же это на непродолжительное время. Рассмотрим установку нескольких ОС на один ПК и затем установим на него контроллер домена Windows Server 2019.

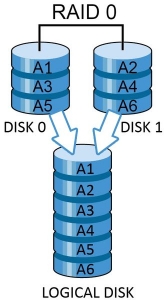

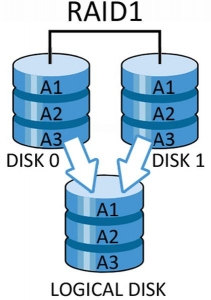

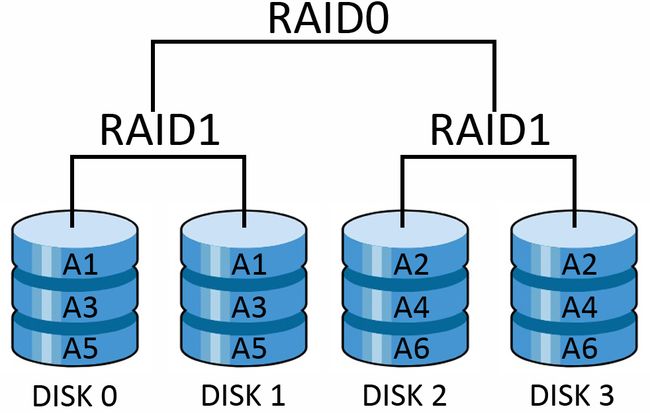

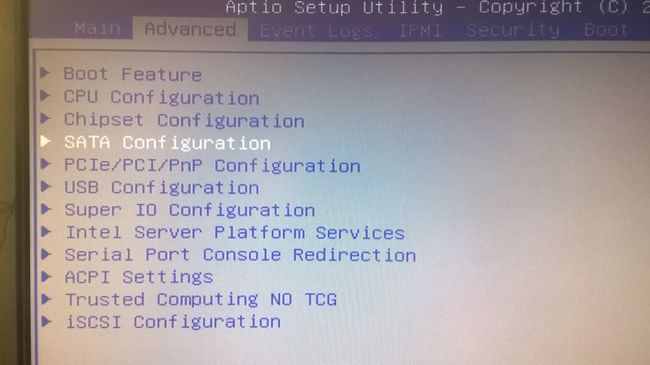

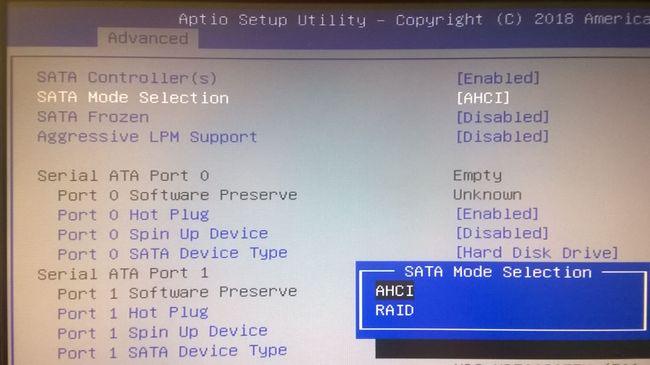

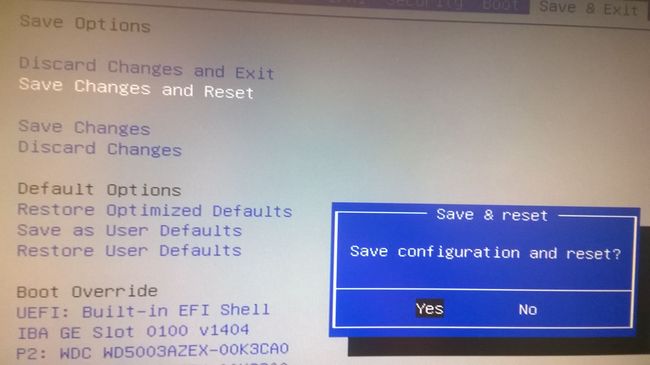

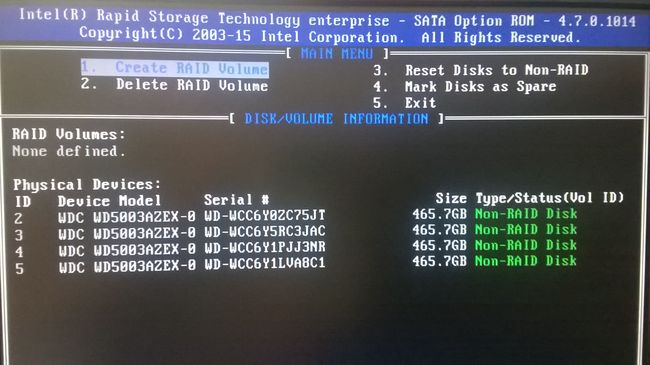

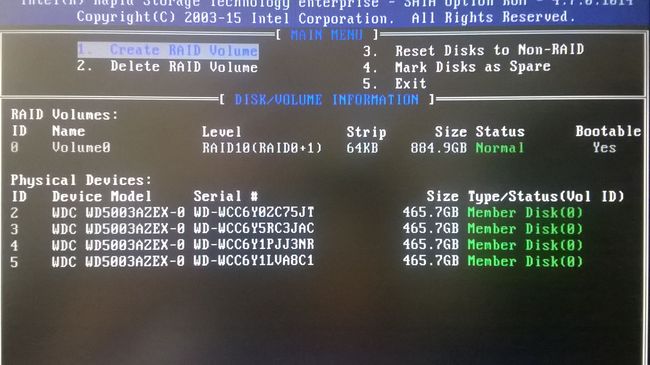

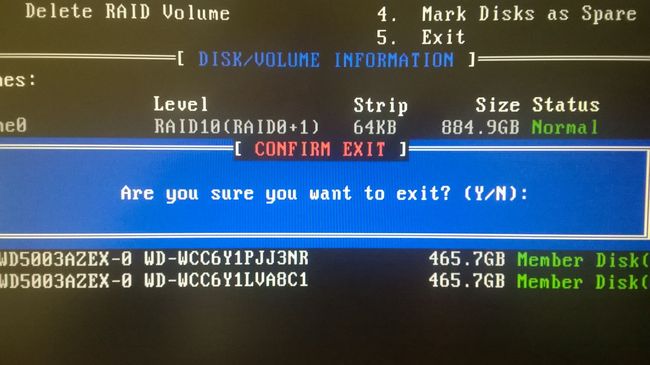

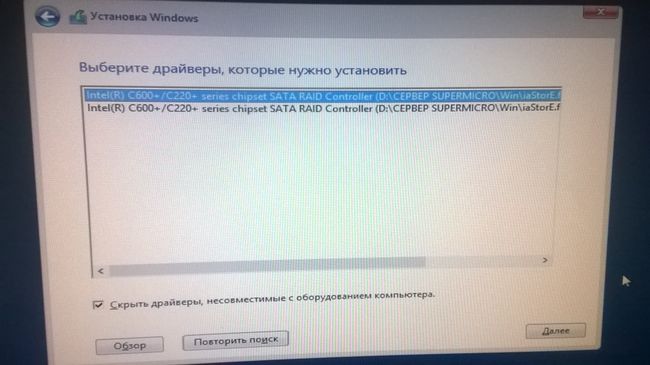

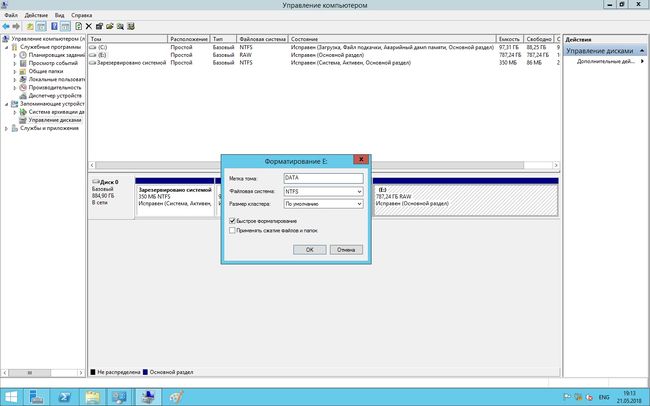

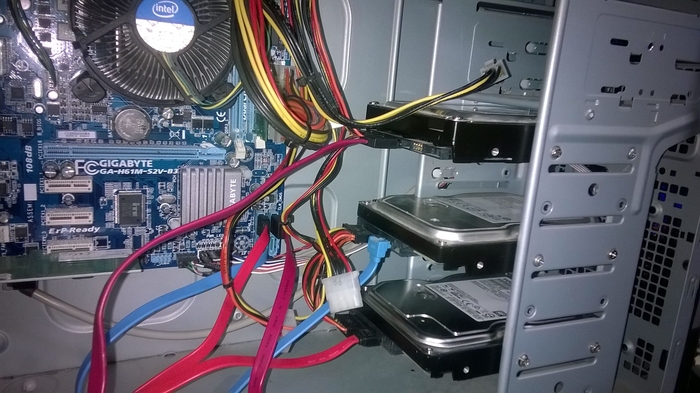

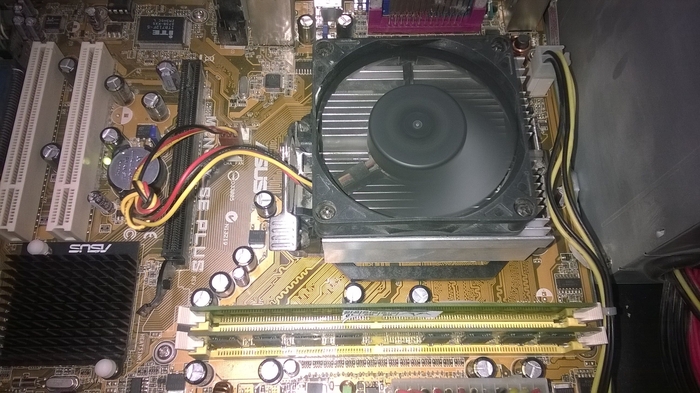

Подготавливаем ПК. Устанавливаем в него несколько жестких дисков HDD и размечаем их как нам требуется. На один HDD желательно устанавливать одну ОС, чтоб в случае поломки HDD, масштабы не были слишком масштабными. В нашем случае это выглядит как на фото ниже.

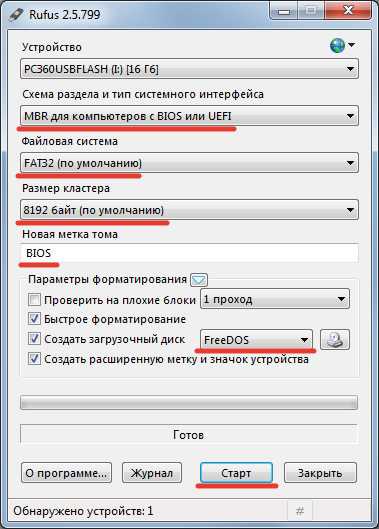

Создаем по инструкции загрузочную флэшку с Windows Server 2019.

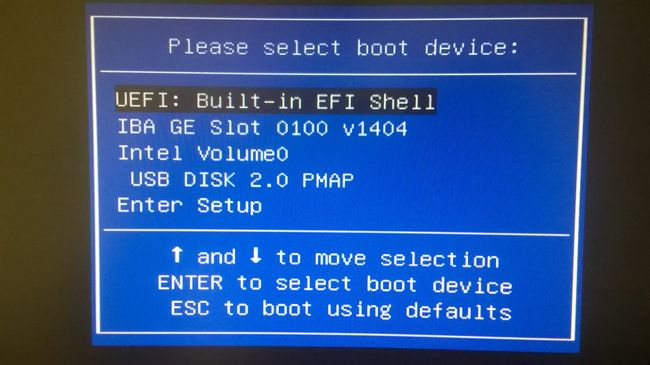

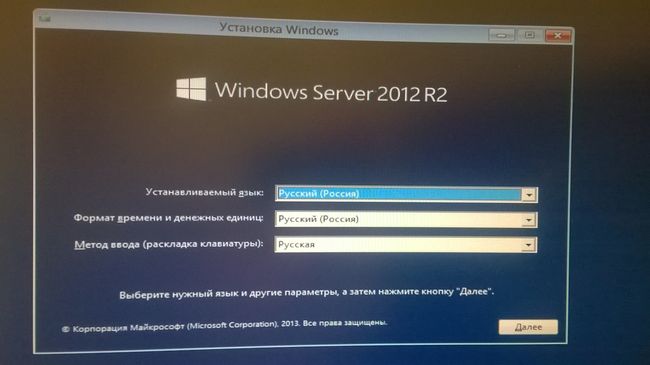

Вставляем загрузочную флэшку в USB-разъем. Запускаем ПК, через BootMenu выбираем флэшку и нажимаем загрузку с неё.

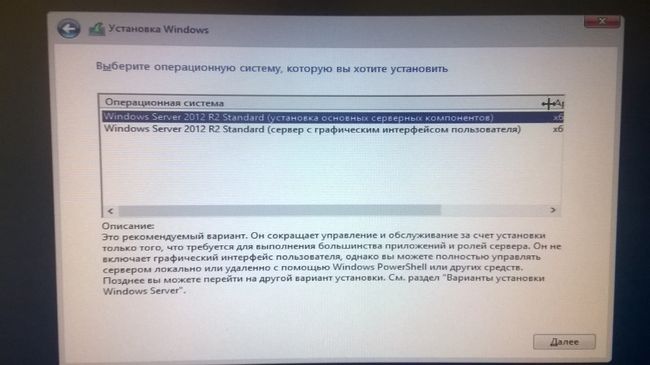

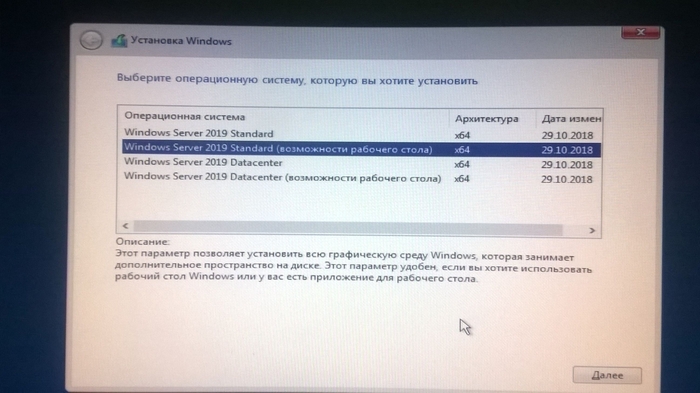

Выбираем Windows Server 2019 Standard (возможности рабочего стола).

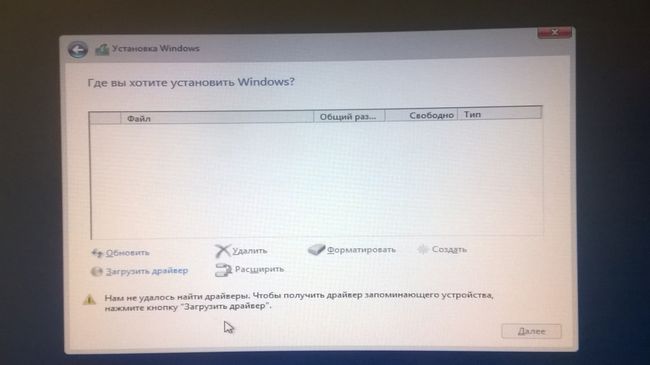

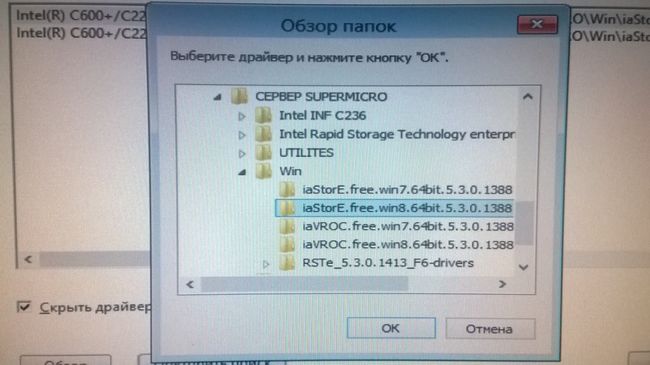

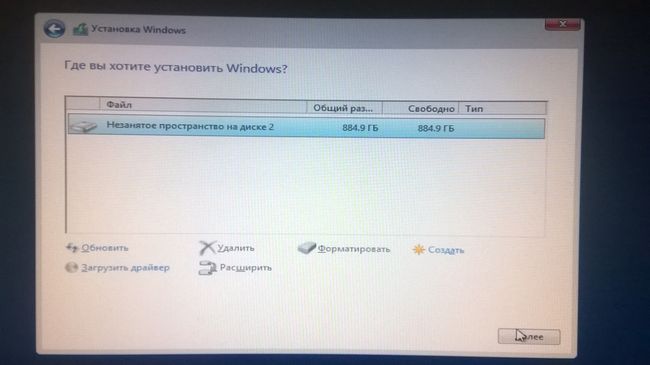

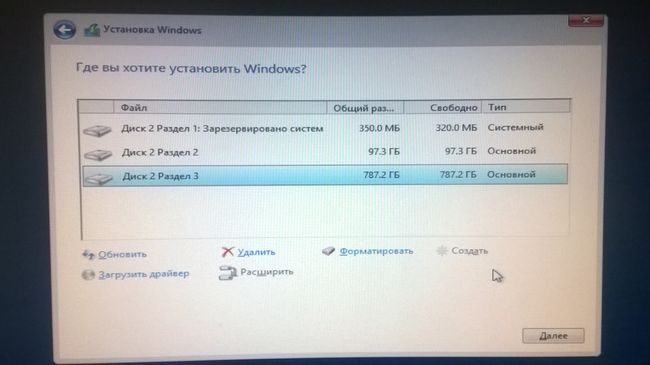

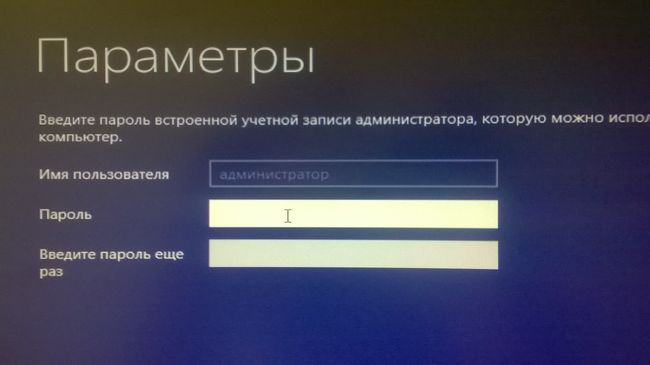

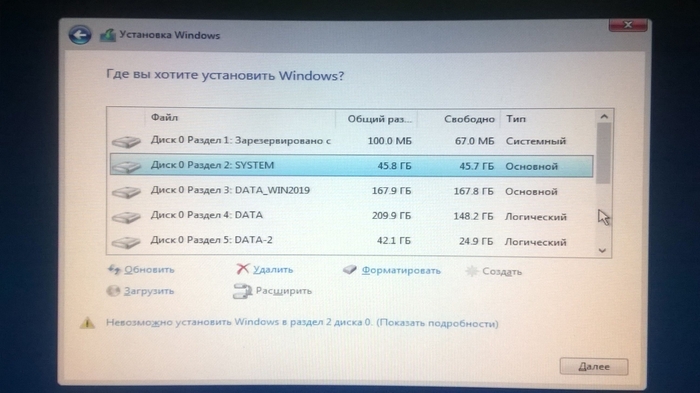

Выбираем нужный HDD. Короче говоря, устанавливаем операционную систему стандартным методом до момента перезагрузки системы.

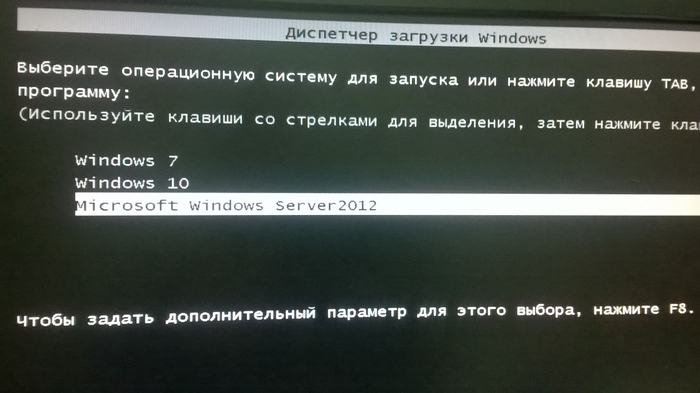

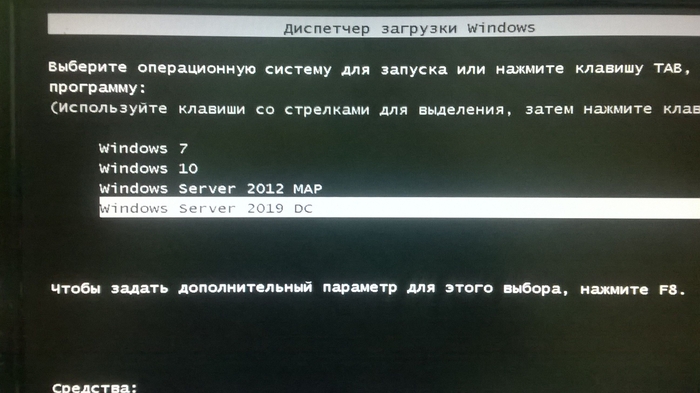

После перезагрузки ПК система не отобразилась в диспетчере загружаемых ОС.

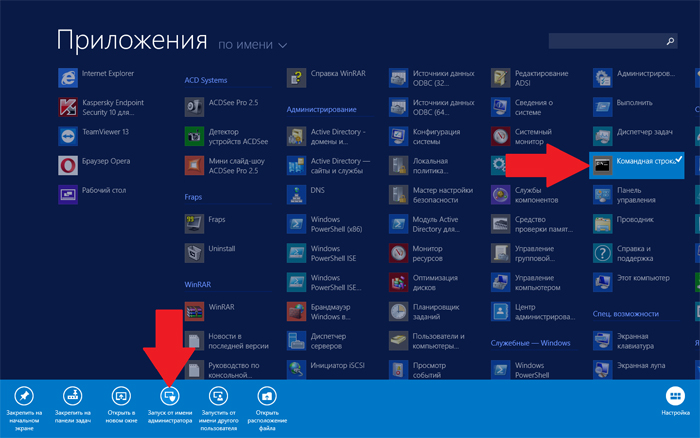

Нужно отметить, что до начала установки этой ОС в ADMIN-PC уже были установлены Windows 7, Windows 10 и Windows Server 2012. Запускаем любую из установленных ранее ОС. Если нет возможности запустить ни одну из операционных систем, тогда нужно править загрузчик вручную. Это отдельный случай.

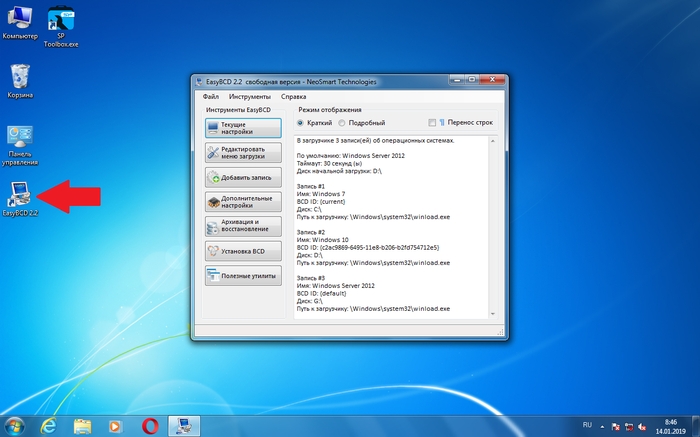

Загрузив, допустим, Windows 7, скачиваем и запускаем программу для редактирования загрузки EasyBCD.

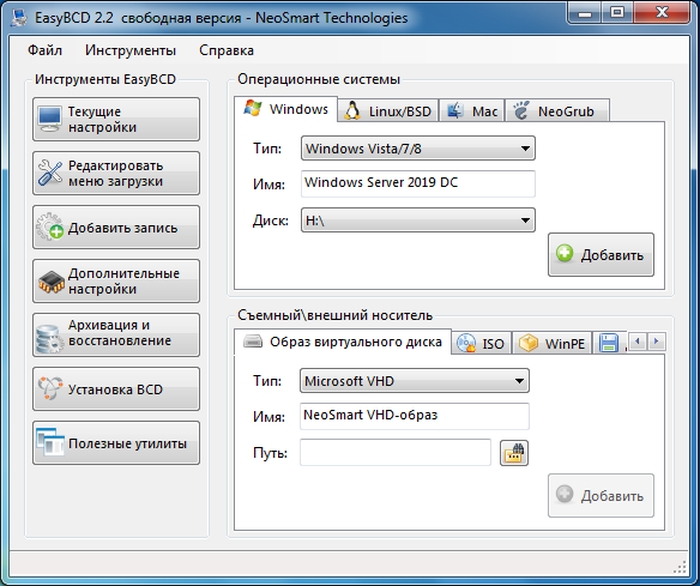

Выбираем пункт меню – Добавить запись.

Операционные системы – Windows.

Тип – Windows Vista/7/8, в бесплатной версии Win10 нет, поэтому оставляем так.

Имя – любое понятное для нас, латиницей.

Диск – указываем диск, на который начали устанавливать WinSrv2019.

Нажимаем кнопку «Добавить». После этого на вкладке «Текущие настройки» можно убедиться, что добавился дополнительный пункт в загрузочное меню с нашим новым сервером.

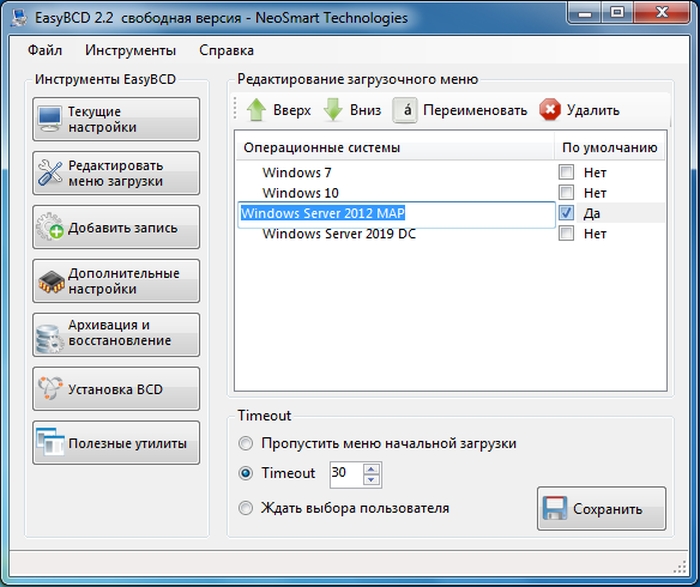

В пункте меню «Редактировать меню загрузки» можно поправить отображаемое при загрузке имя ОС и отметить галочкой, какая система будет загружаться по умолчанию.

Нажимаем кнопку «Сохранить». Перезагружаем ПК и проверяем выполненные настройки. Выбираем из появившегося списка Windows Server 2019 и ждем пока завершится установка ОС.

Нажимаем кнопку «Сохранить». Перезагружаем ПК и проверяем выполненные настройки. Выбираем из появившегося списка Windows Server 2019 и ждем пока завершится установка ОС.

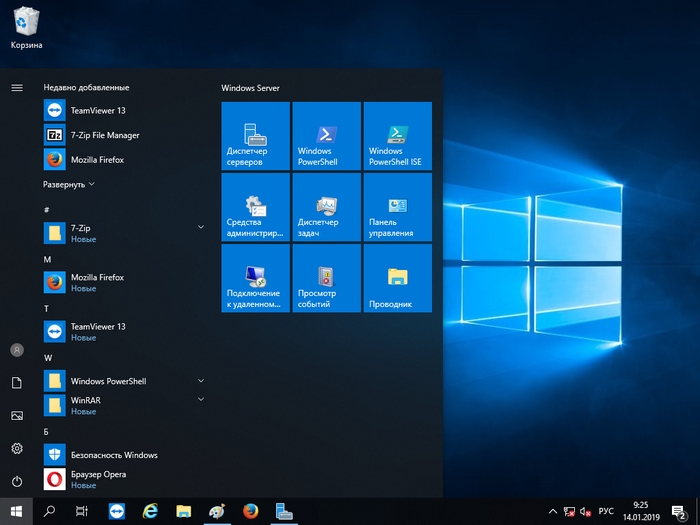

По внешнему виду ОС очень похожа на Windows 10.

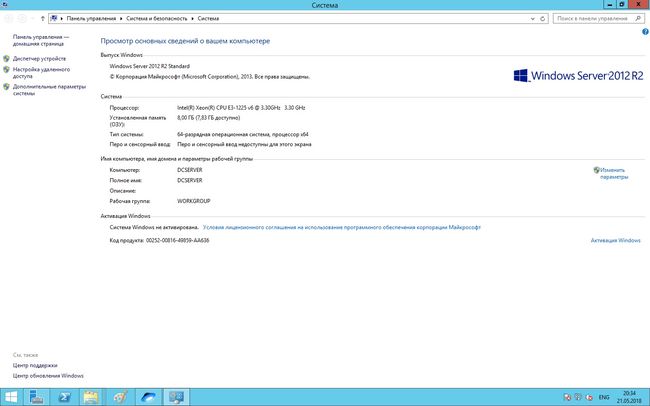

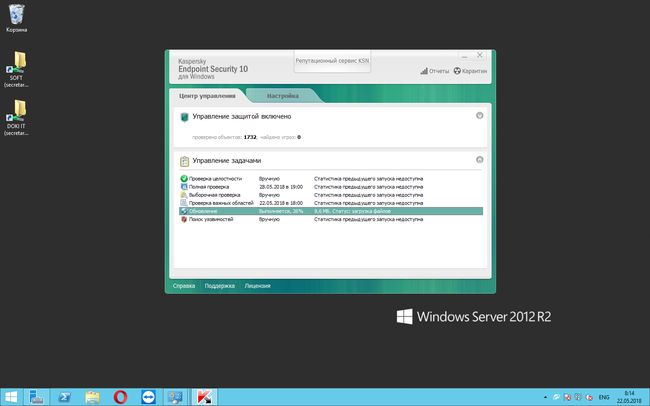

Переименовываем сервер. В нашей сети он будет известен как DCSERVER2. Антивирус можно не ставить т.к. есть встроенный Windows Defender.

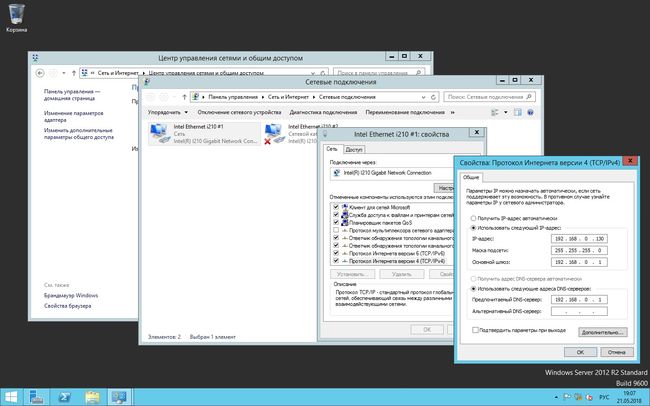

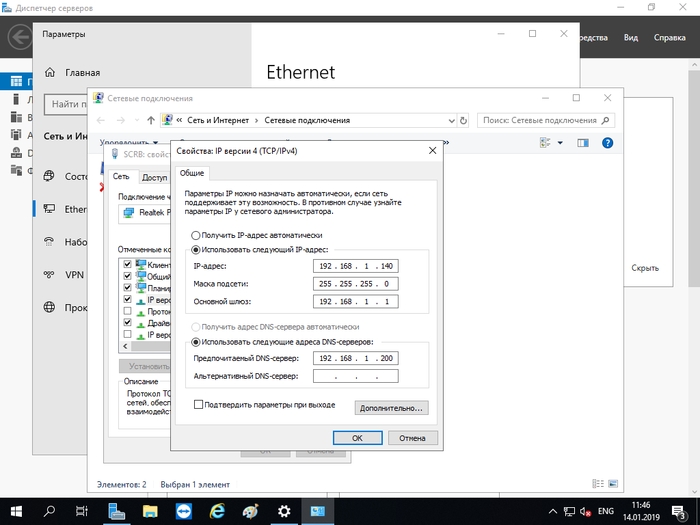

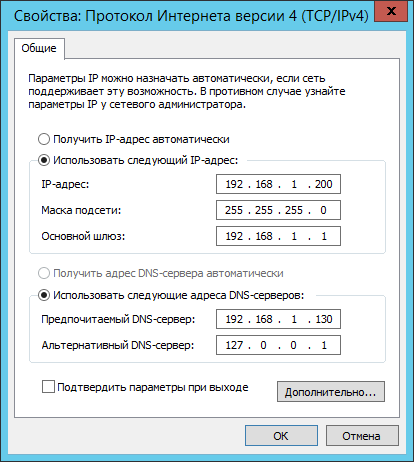

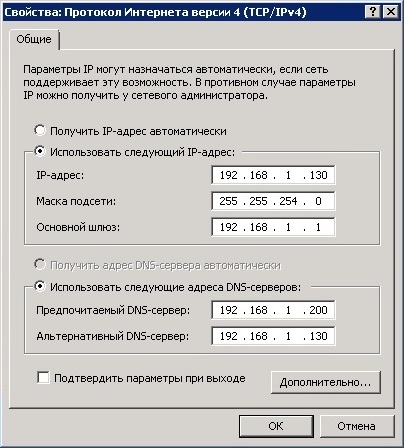

Подключаем сервер в локальную сеть, назначаем статический IP-адрес. DNS от основного контроллера домена.

Переходим к настройке контроллера домена.

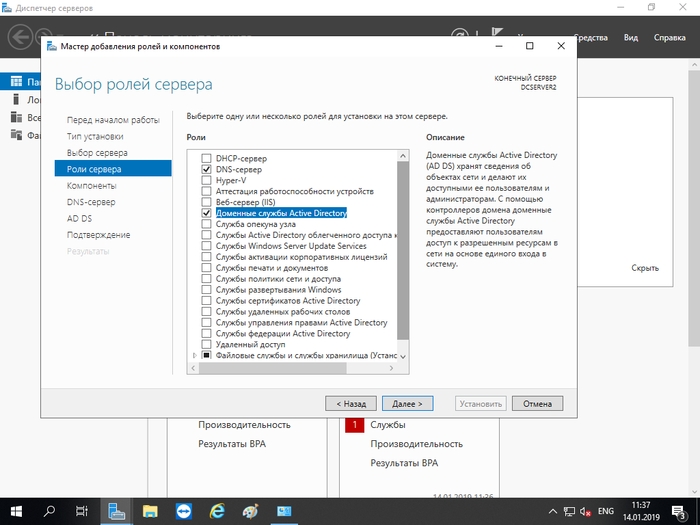

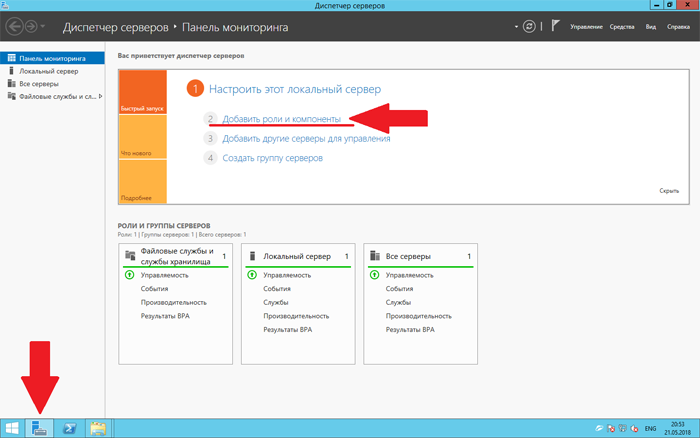

Запускаем диспетчер серверов, в панели мониторинга нажимаем – Добавить роли и компоненты. Откроется мастер добавления.

Перед началом работы >> Далее.

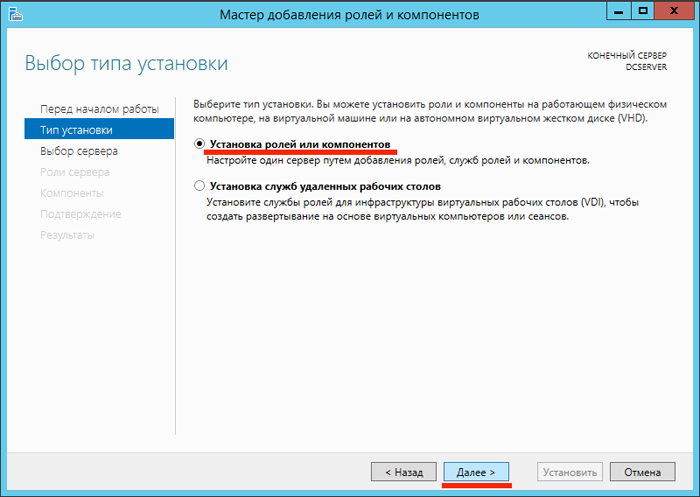

Тип установки – Установка ролей и компонентов >> Далее.

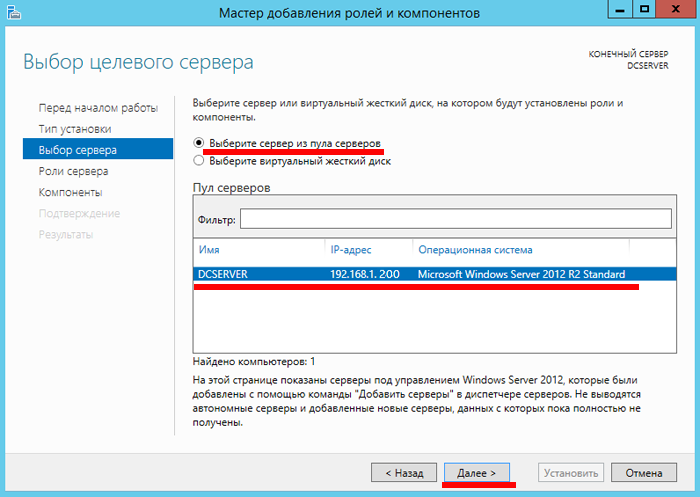

Выбор сервера – выбираем требуемый DCSERVER2 >> Далее.

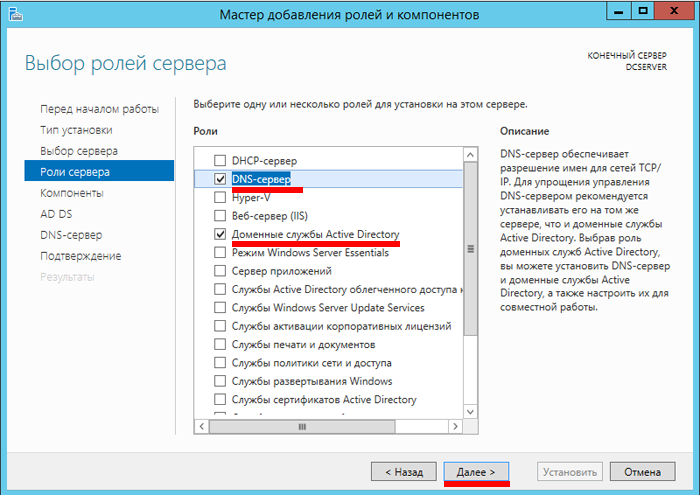

Роли сервера – отмечаем галочками DNS-сервер и Доменные службы Active Directory >>Добавить компоненты >> Далее. DHCP в нашей сети не используется.

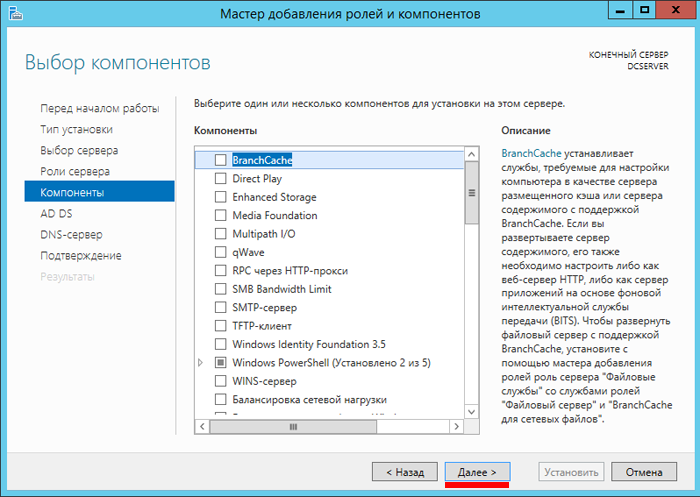

Компоненты >> Далее.

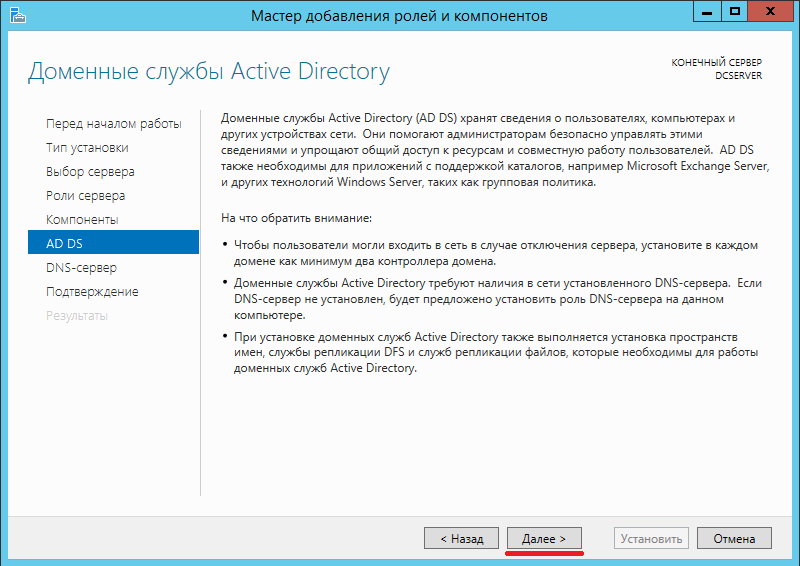

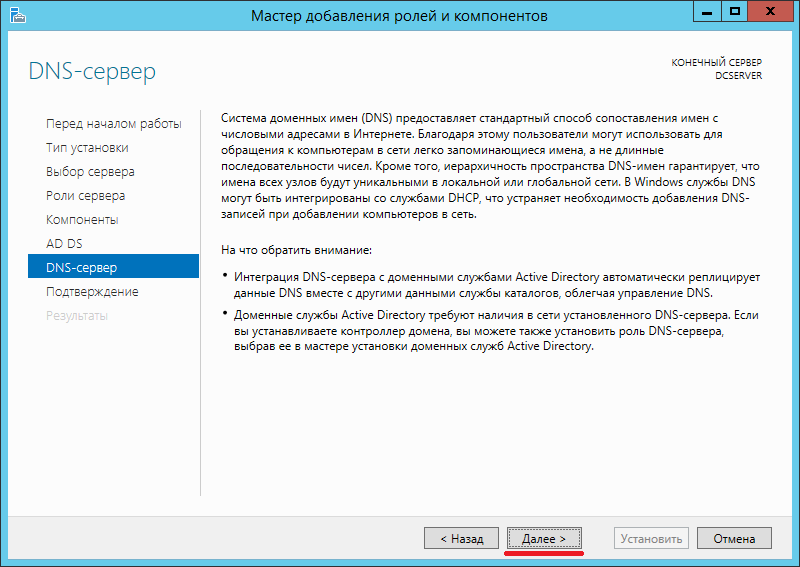

DNS, AD DS >> Далее.

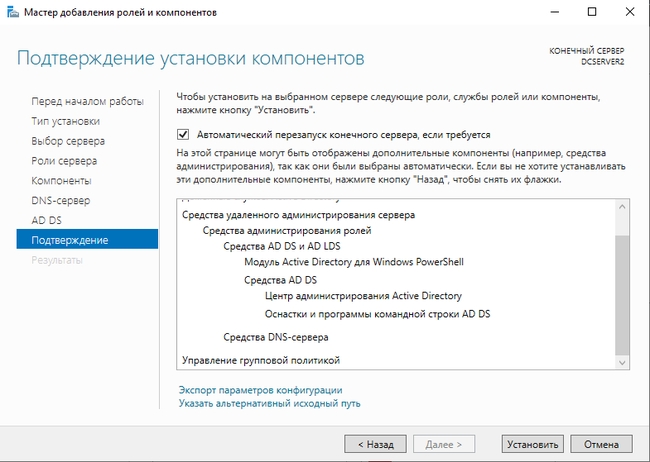

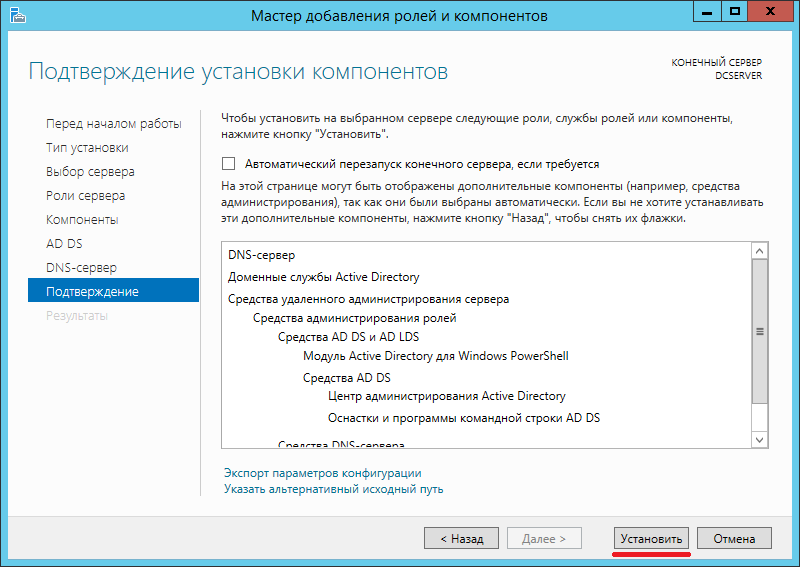

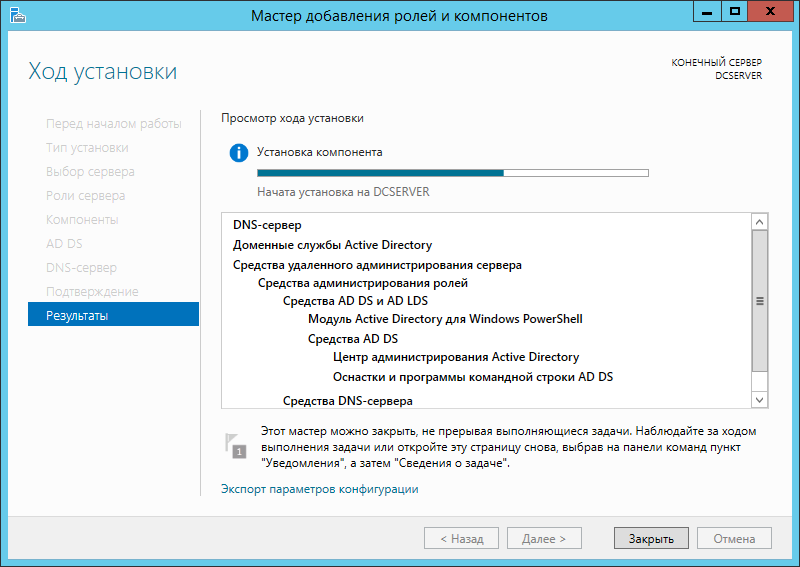

Подтверждение – Установить.

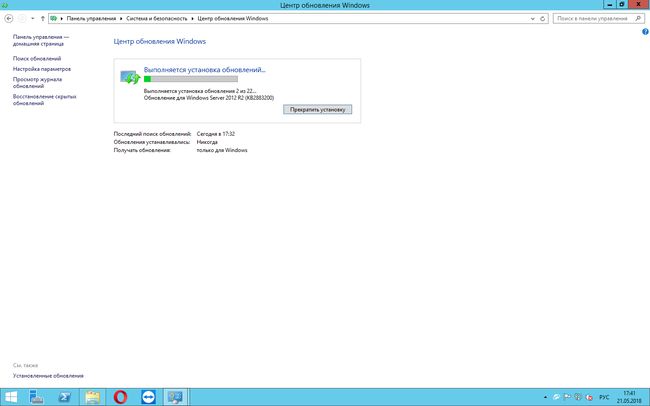

Ждем установку, если понадобится перезагружаем сервер.

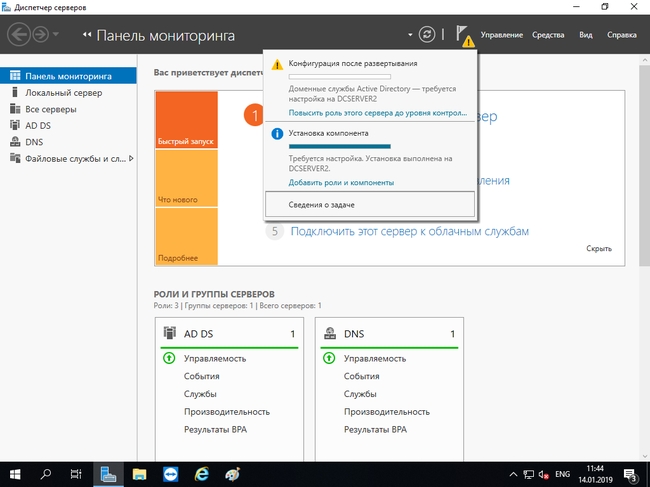

Повысим роль сервера до контроллера домена. В диспетчере серверов нажимаем на флажок, затем в раскрывшемся меню выбираем – Повысить роль этого сервера до уровня контроллера домена.

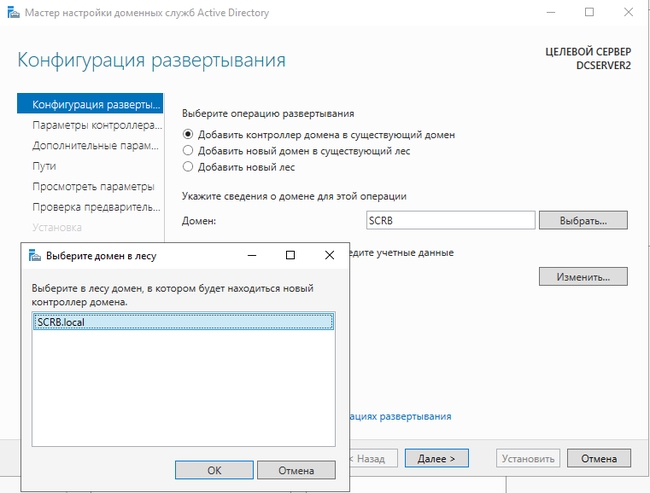

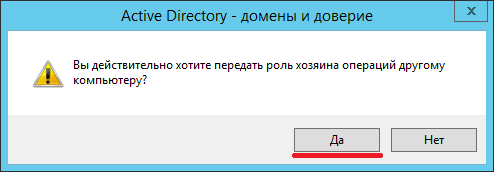

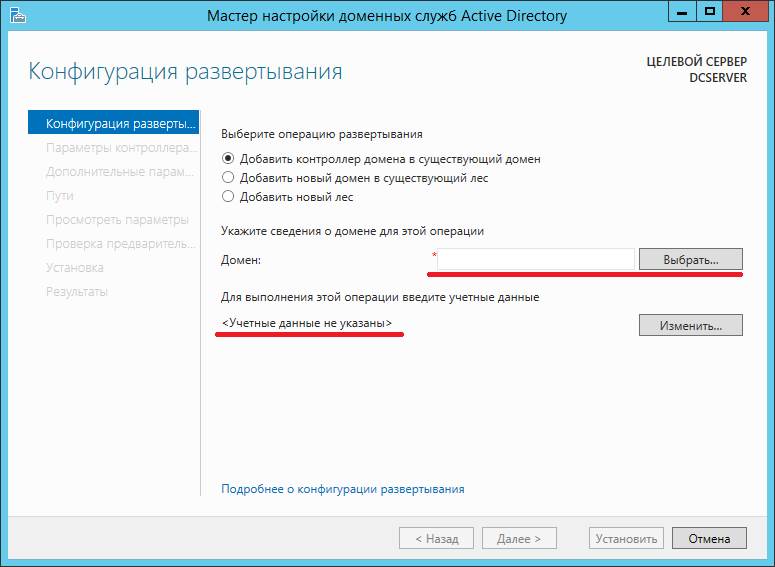

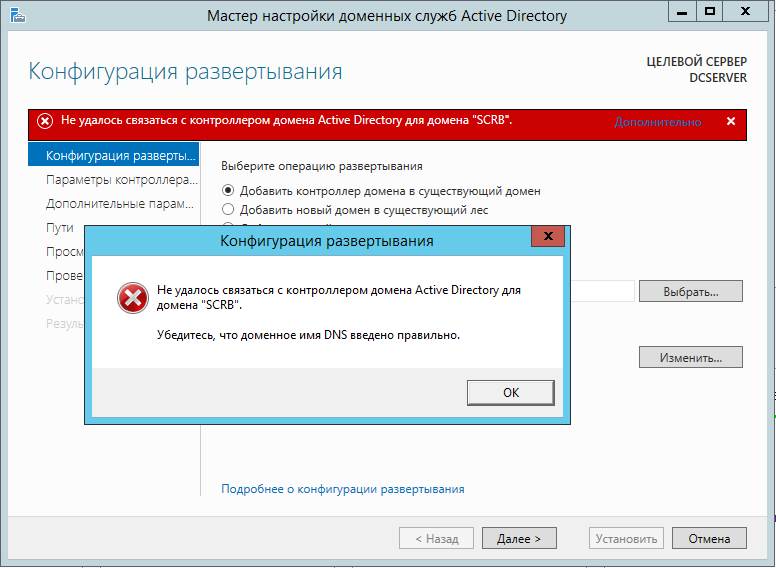

В первом пункте мастера настройки доменных служб Active Directory выбираем – Добавить контроллер домена в существующий домен.

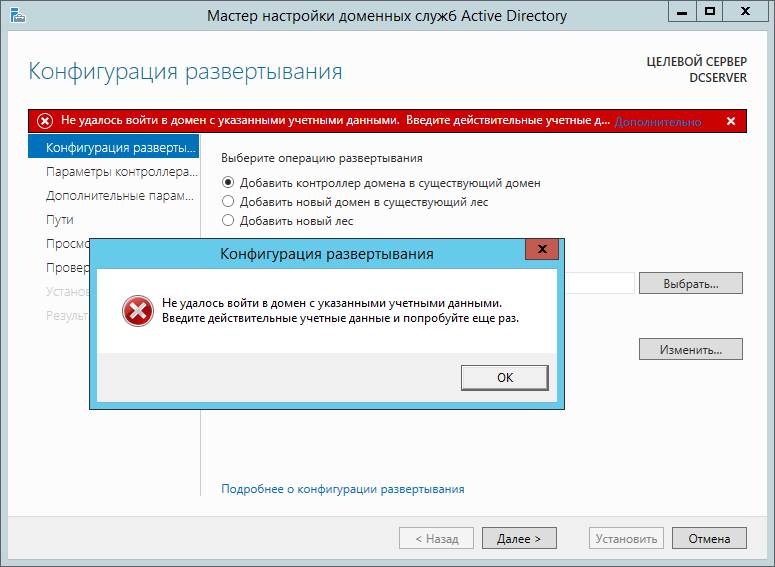

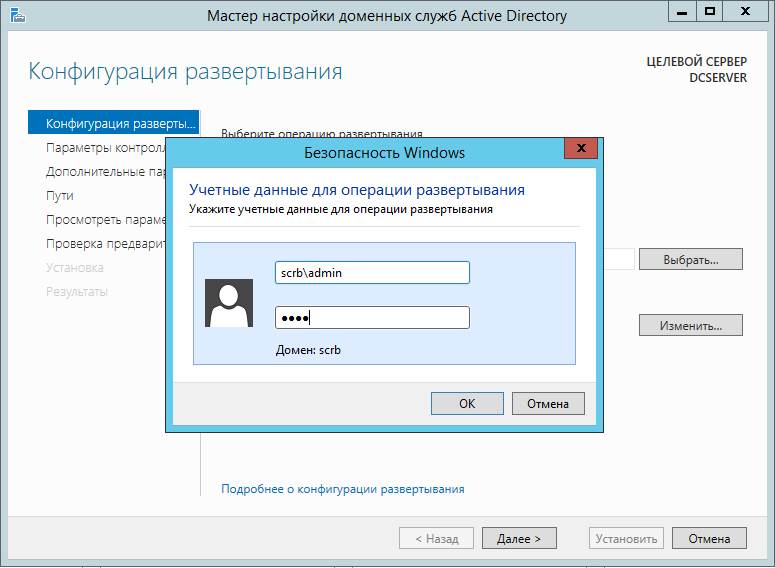

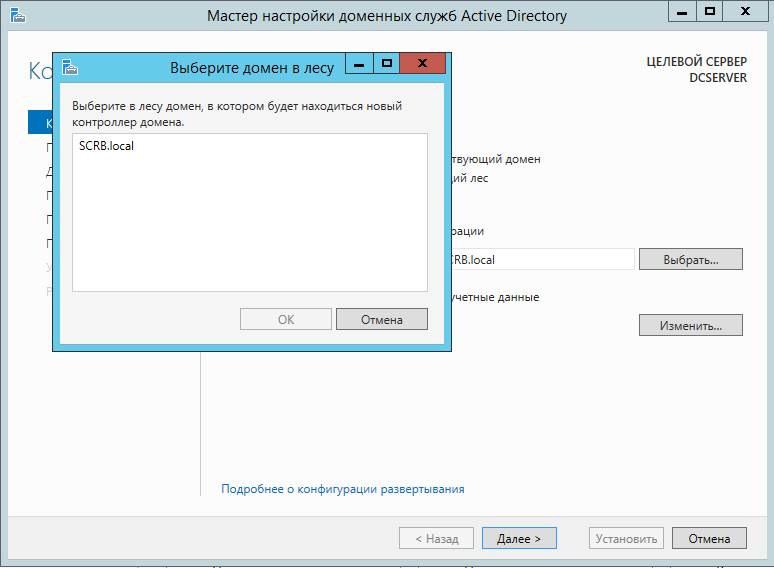

Напротив надписи Домен нажимаем кнопку «Выбрать». Выбираем нужный домен, у нас SCRB.local. Вводим учетные данные администратора из домена. >>Далее.

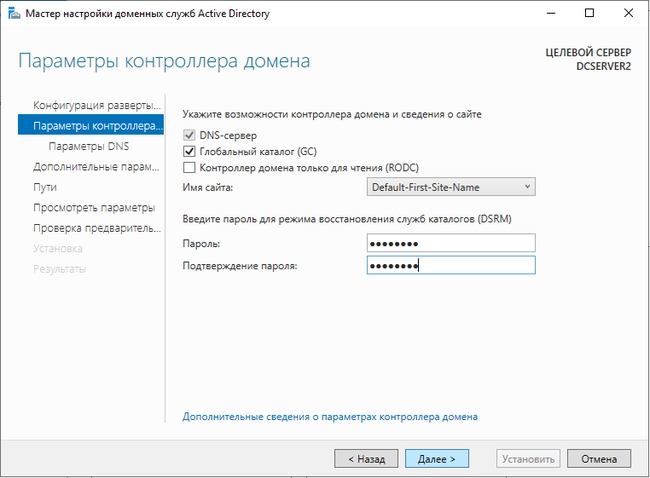

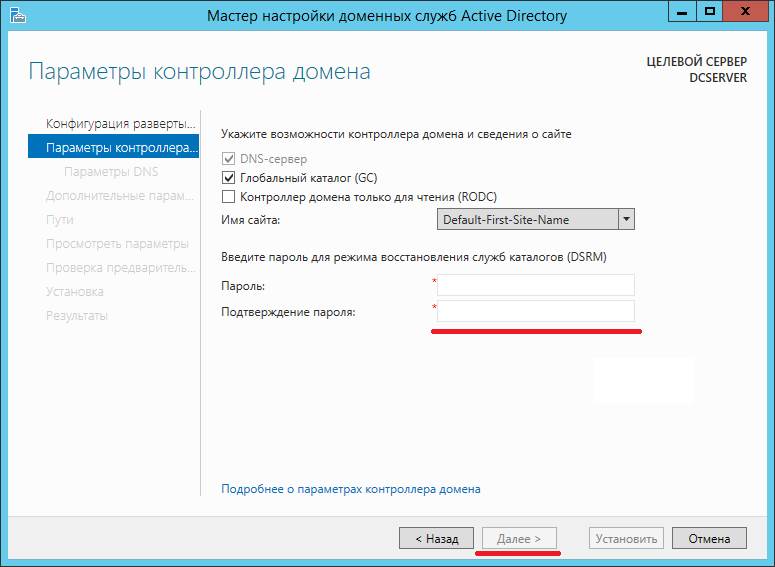

Следующим пунктом придумываем пароль для режима восстановления служб каталогов DSRM. Можно оставить галочку напротив надписи Глобальный каталог. >>Далее.

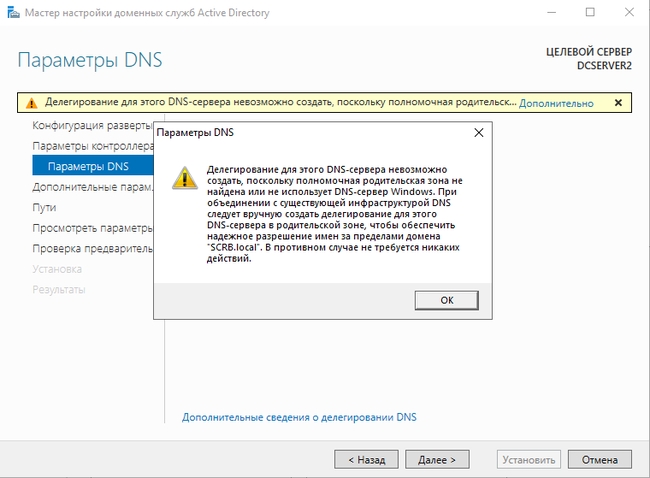

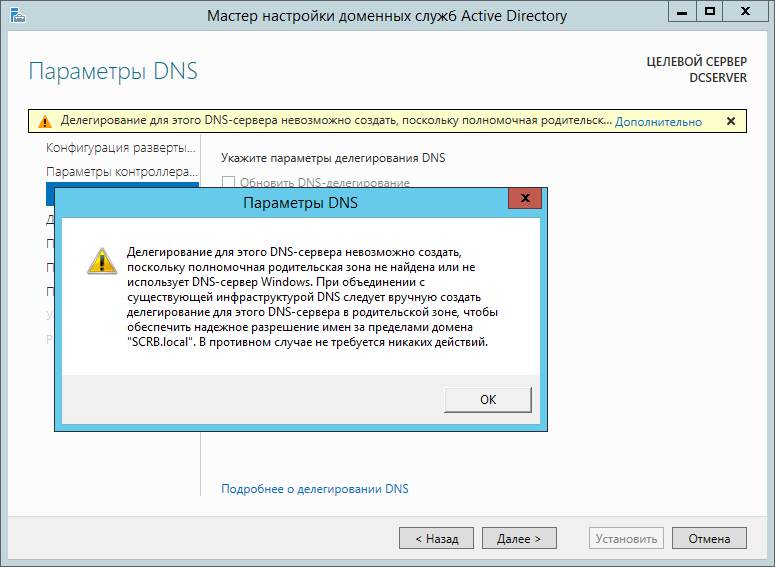

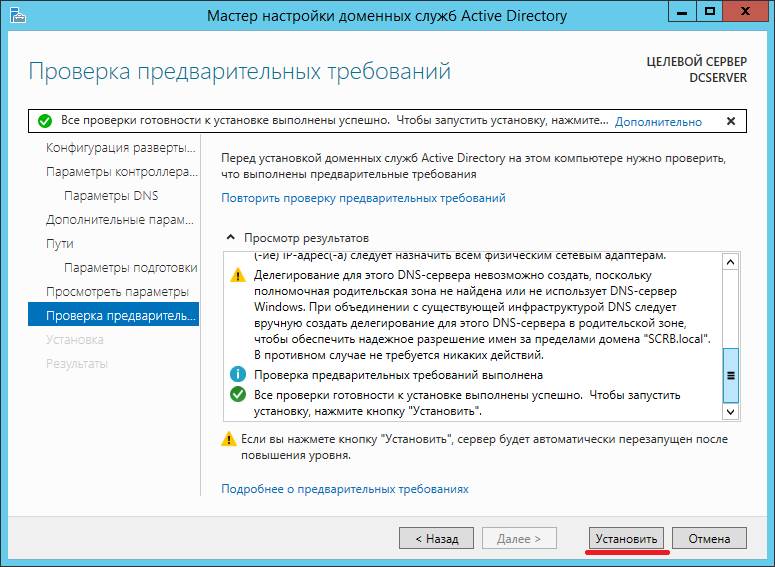

Делегирование для этого DNS-сервера невозможно создать… >>Далее.

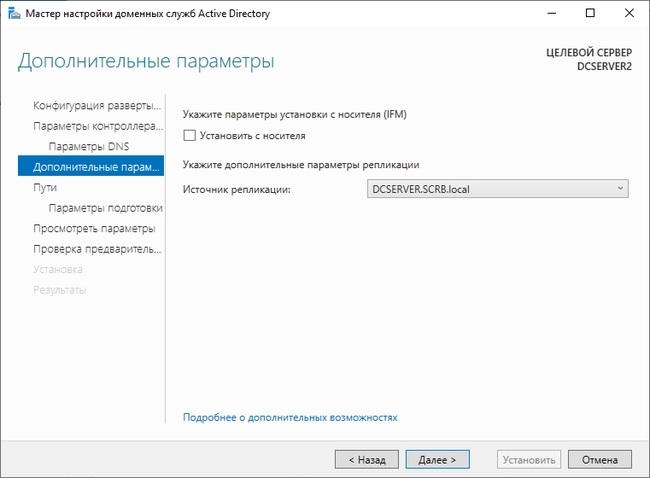

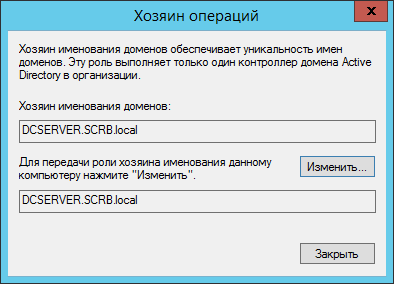

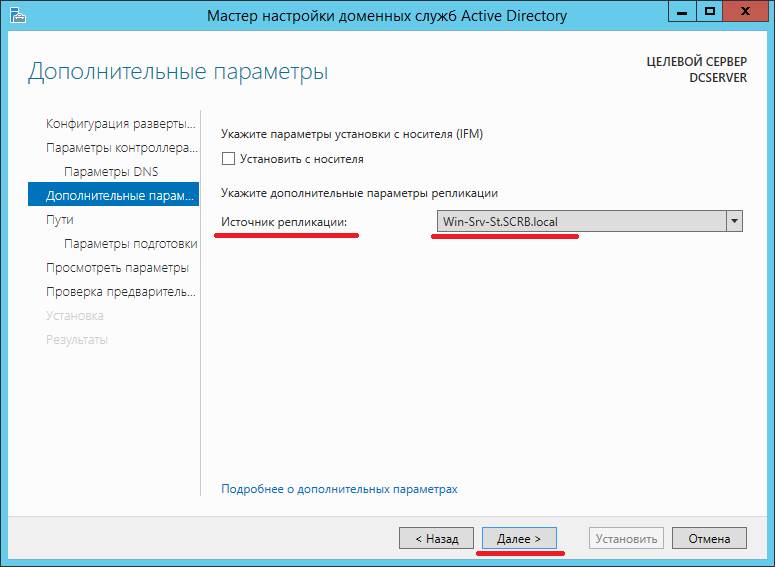

Дополнительные параметры – указываем источник репликации – основной контроллер домена DCSERVER.

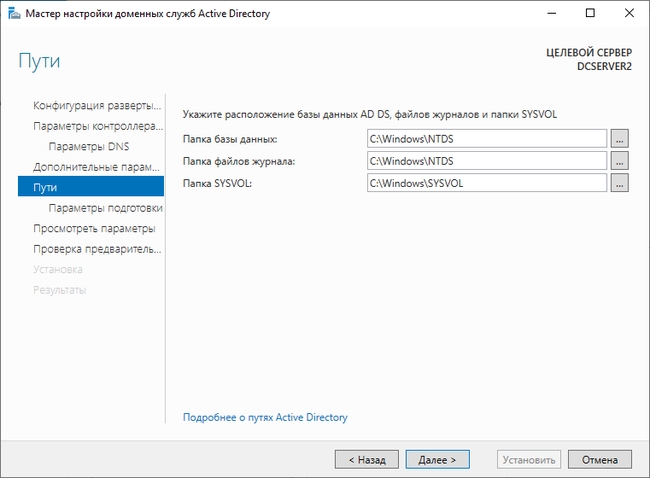

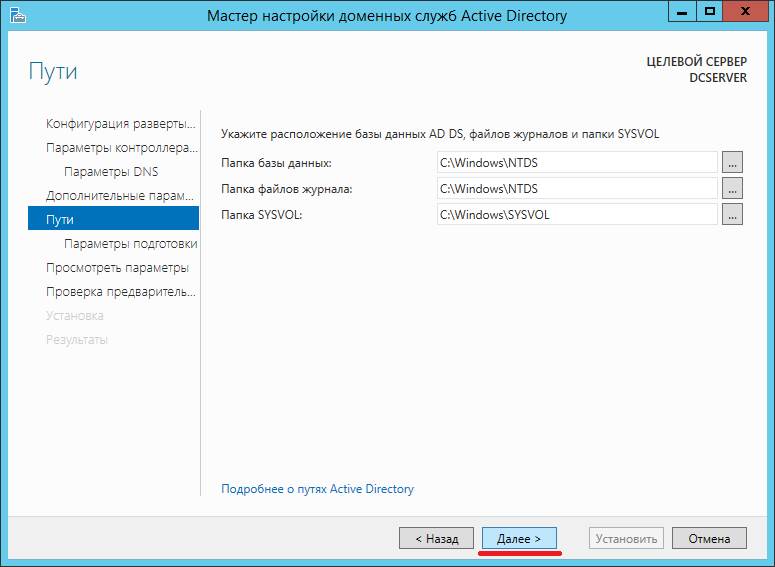

Пути оставляем без изменения. >> Далее.

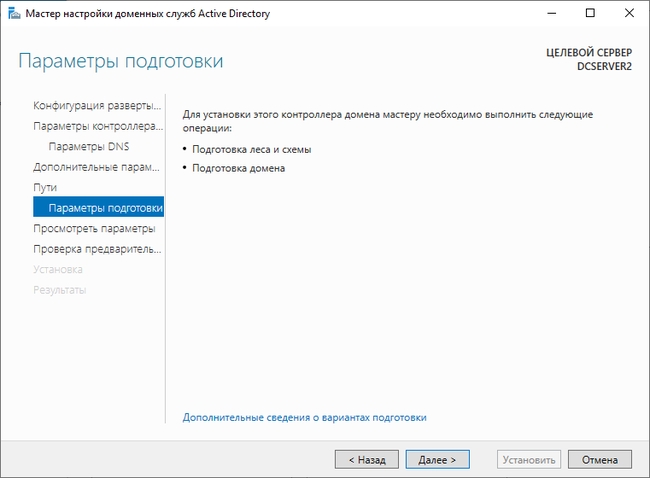

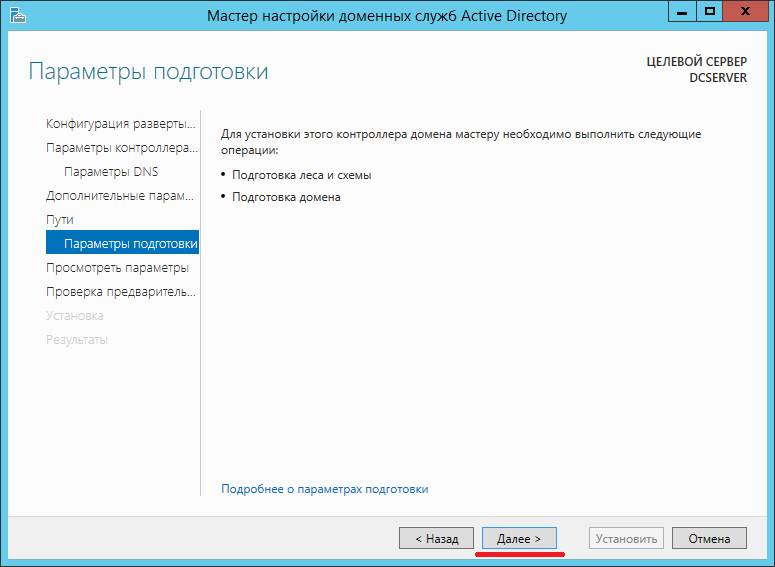

Параметры подготовки >> Далее.

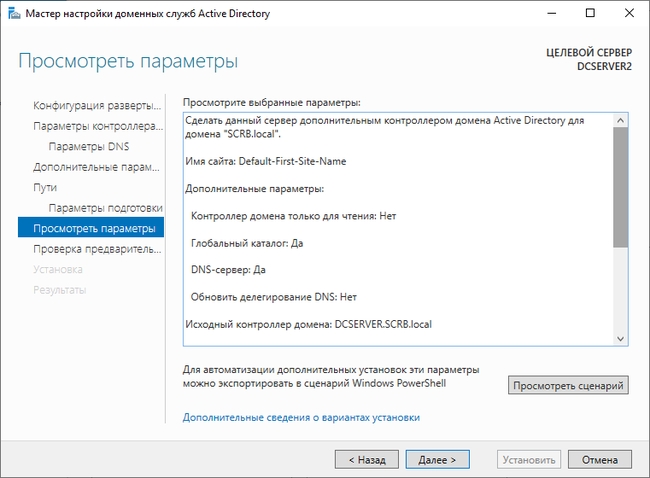

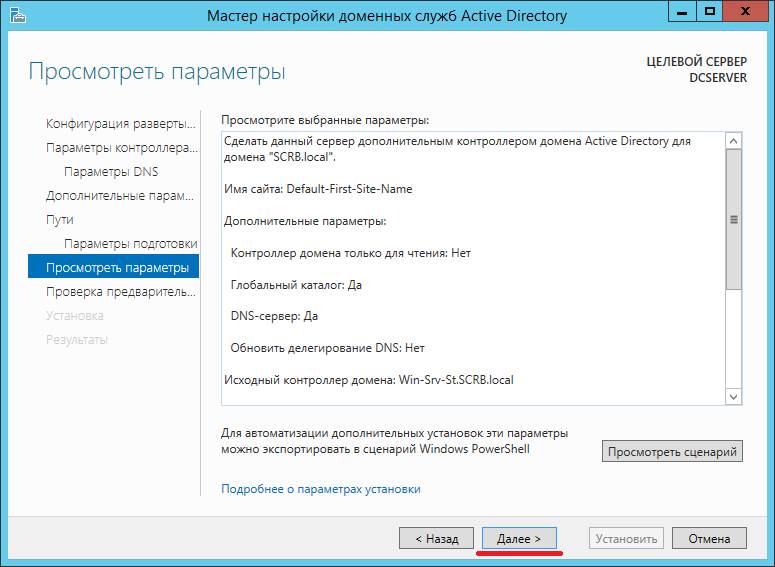

Просматриваем выбранные параметры >> Далее.

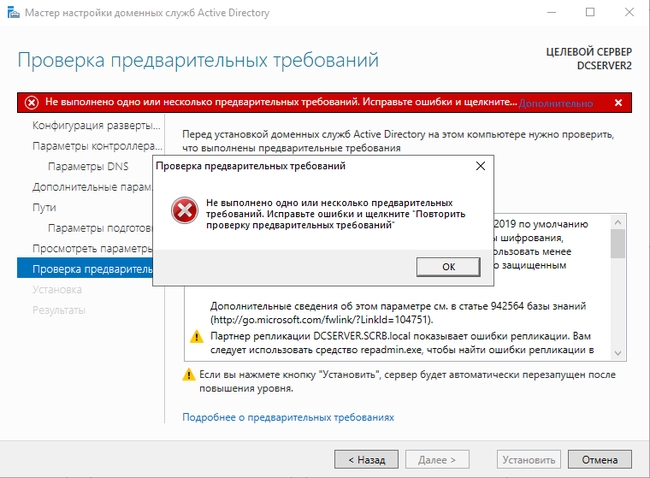

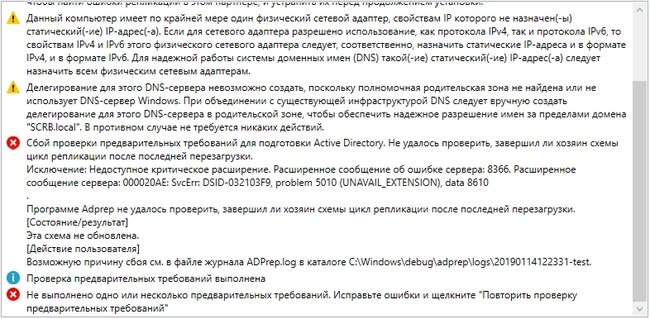

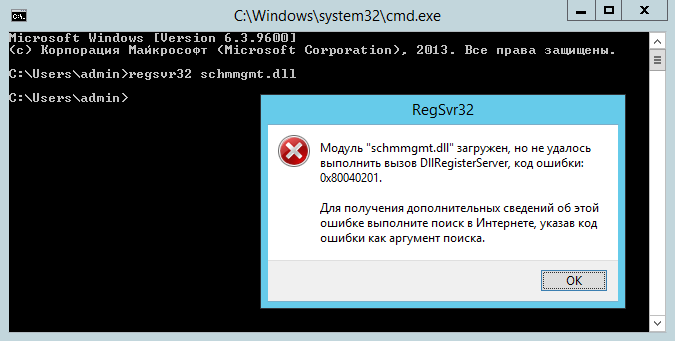

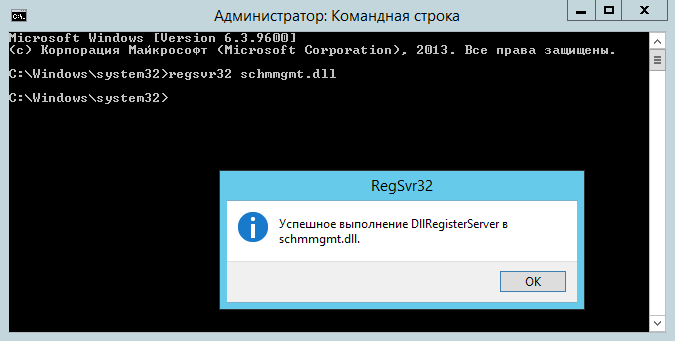

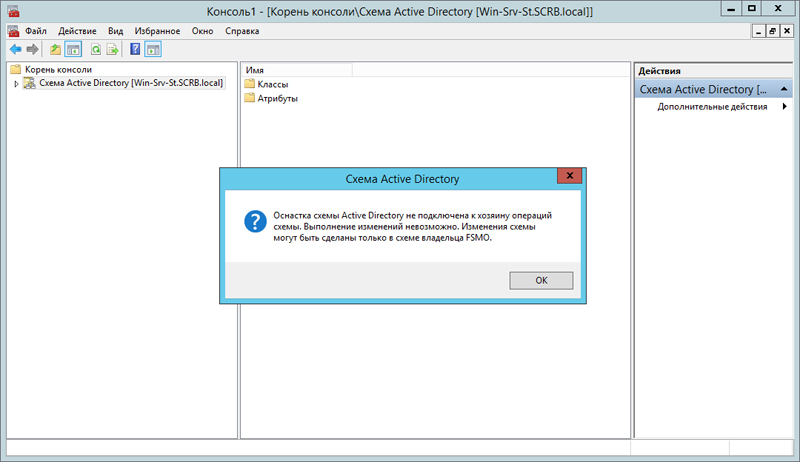

Во время проверки предварительных данных вылез «подводный камень». Не выполнено одно или несколько предварительных требований. Исправьте ошибки и щелкните «Повторить проверку предварительных требований».

Критическая ошибка отмечена красным кружком с крестиком и звучит так:

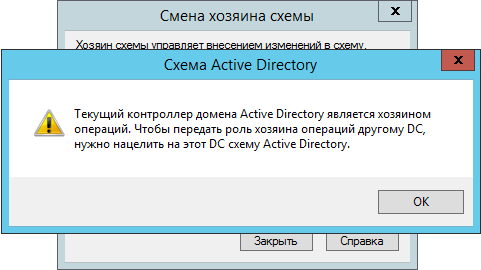

Сбой проверки предварительных требований для подготовки Active Directory. Не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки.

Исключение: Недопустимое критическое расширение. Расширенное сообщение об ошибке сервера:8366. Расширенное сообщение сервера:000020AE: SvcErr: DSID-032103F9, problem 5010 (UNAVAIL_EXTENSION), data 8610.

Программе Adprep не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки. Эта схема не обновлена.

Возможную причину сбоя см. в файле журнала ADPrep.log в каталоге C:Windowsdebugadpreplogs2019114122331-test.

Для устранения этой ошибки есть два варианта:

1.Устранить из домена все следы контроллера домена, с которым не прошла репликация.

2.Запустить этот контроллер домена, если он еще «живой», и подождать, пока пройдет репликация.

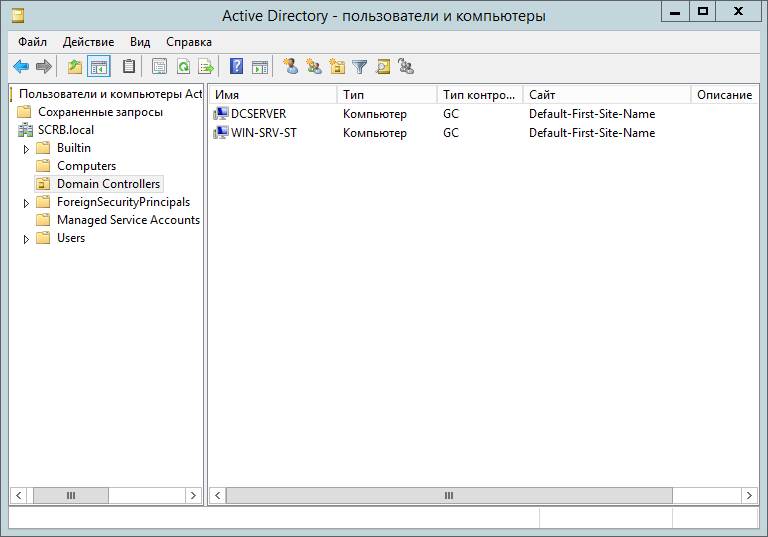

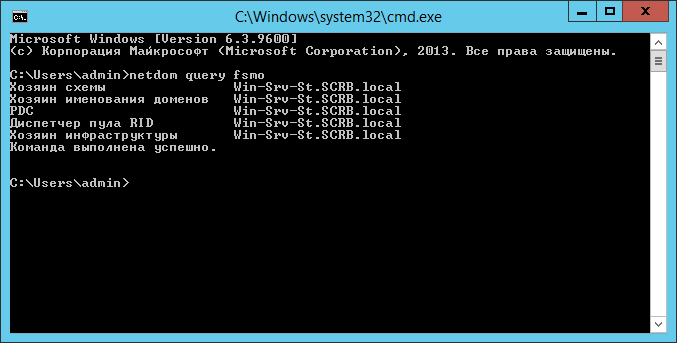

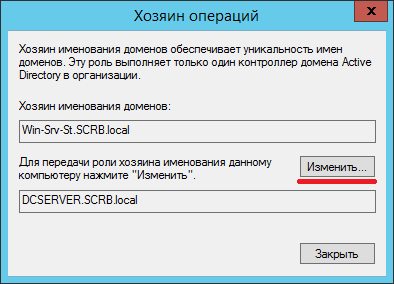

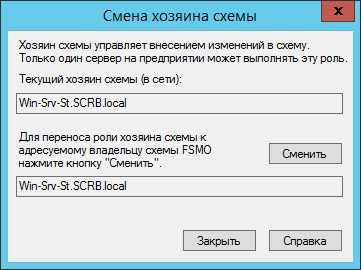

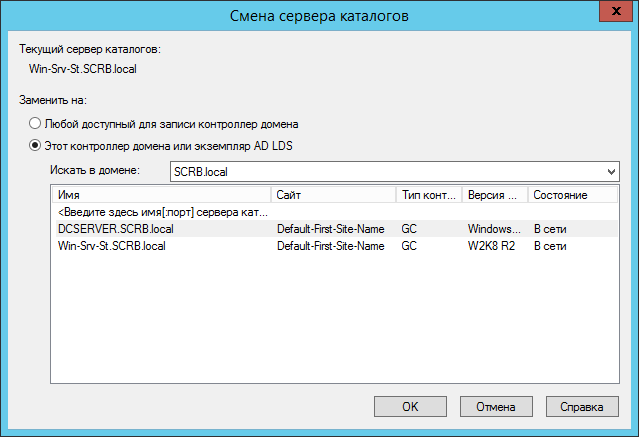

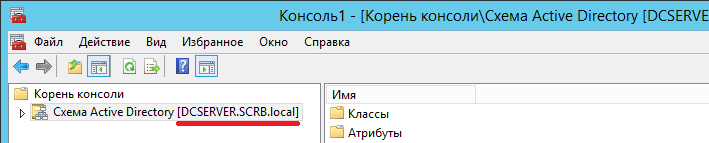

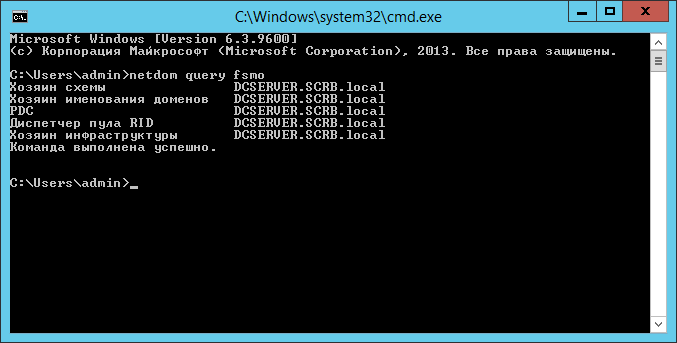

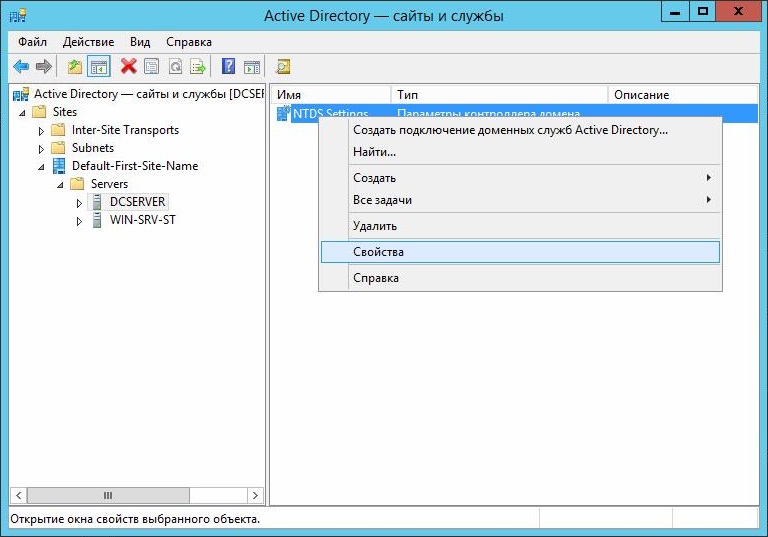

Воспользуемся вторым вариантом, так как сервер с именем WIN-SRV-ST в нашей сети еще не был деинсталирован и его можно запустить.

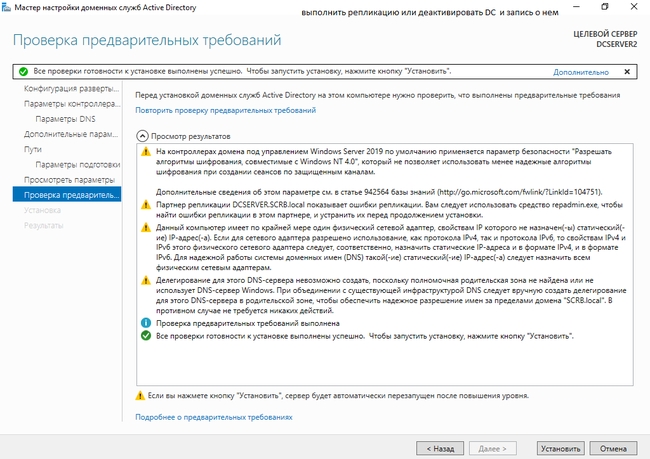

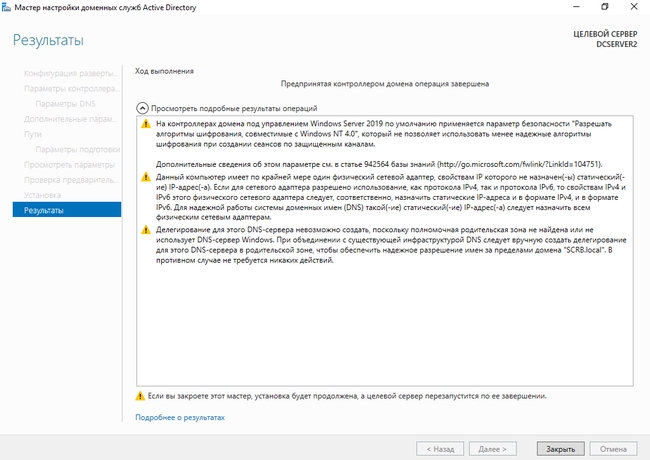

После запуска старого резервного контроллера домена на виртуальной машине проверка предварительных требований была пройдена. Жмем кнопку >>Установить.

Окно Результаты можно закрыть. Пройдет установка и сервер автоматически перезагрузится.

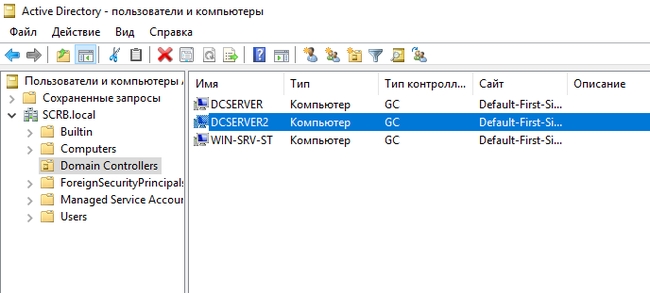

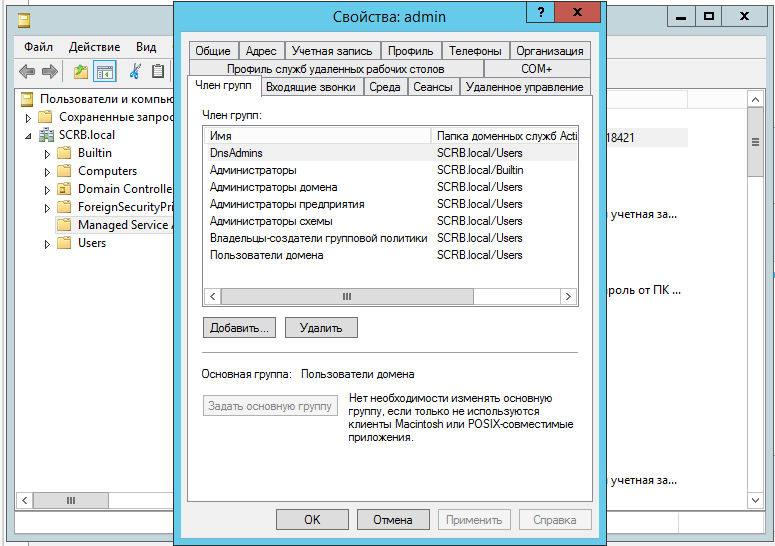

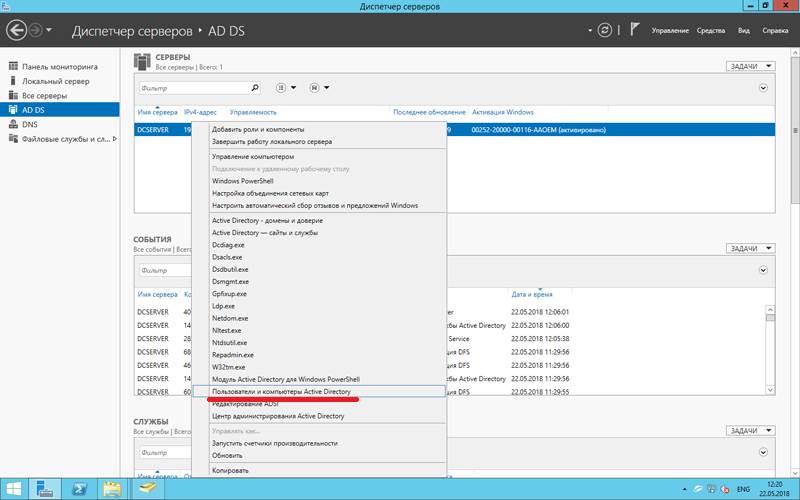

После перезагрузки в Active Directory – пользователи и компьютеры, можно увидеть новый контроллер домена DCSERVER2.

Контроллер домена работает. Можно проверить пользователей, они все на месте.

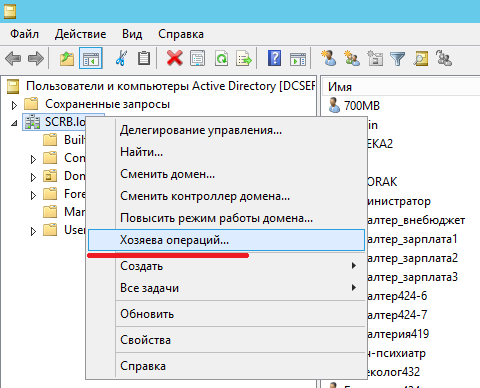

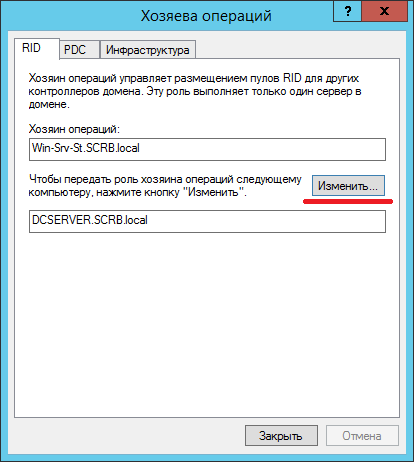

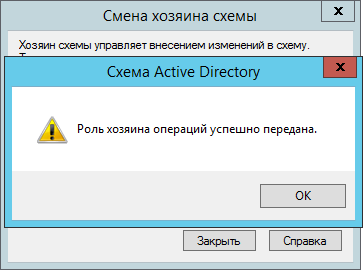

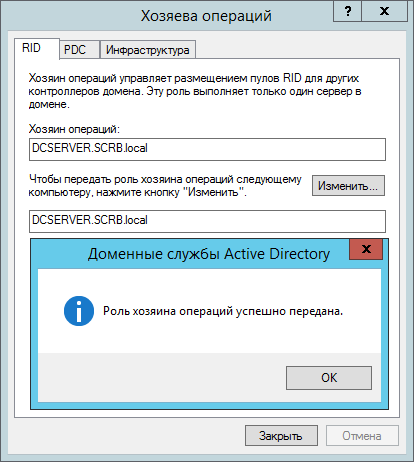

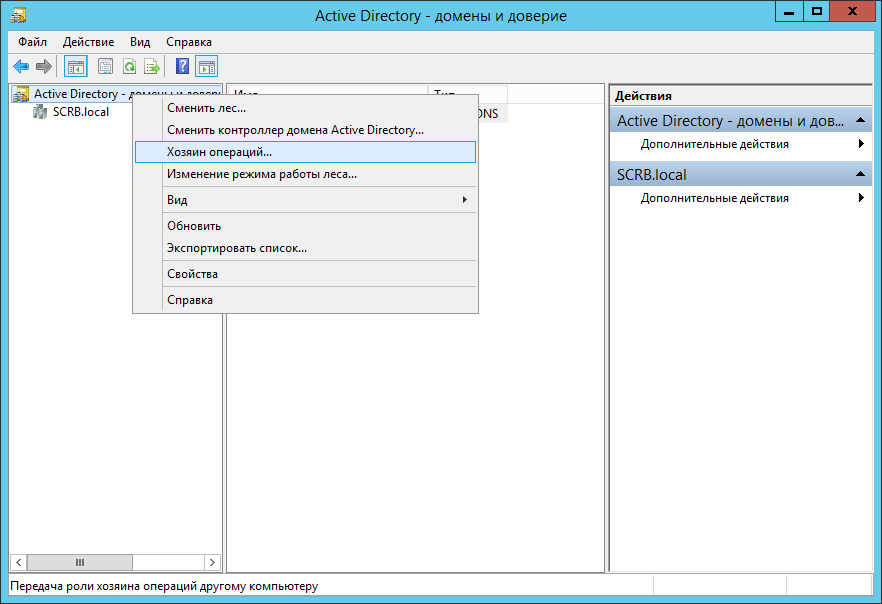

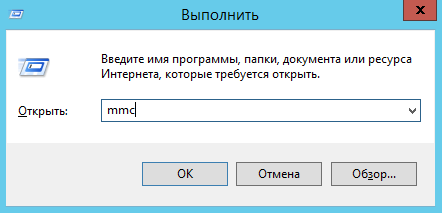

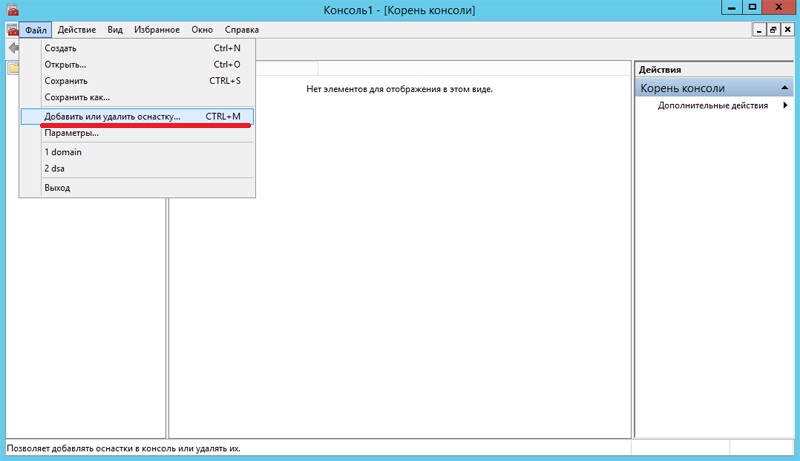

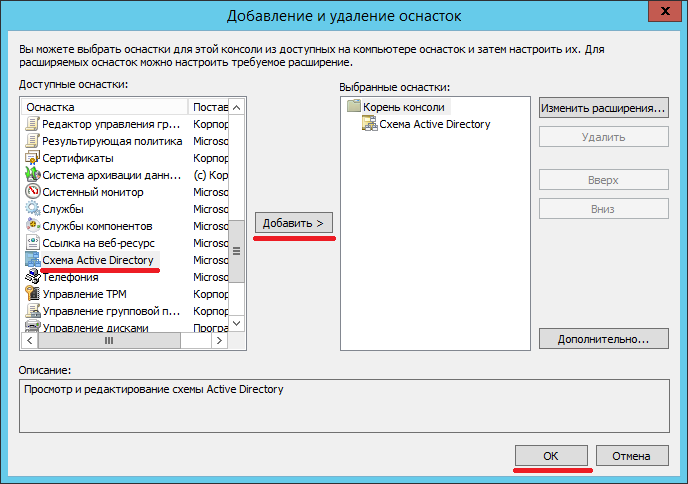

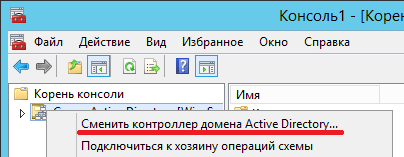

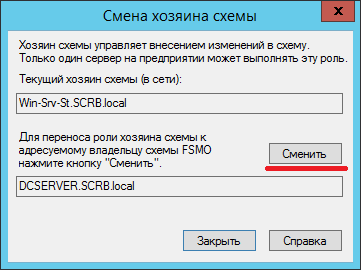

Переходим к удалению предыдущего резервного контроллера домена с ОС Windows Server 2008R2 (WIN-SRV-ST, третий в списке) для того, чтоб разобрать главный сервер на ремонт.

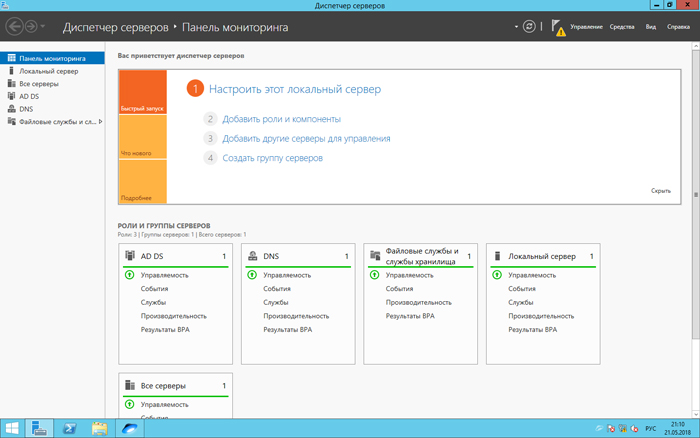

После установки в диспетчере серверов появятся AD DS и DNS.

После установки в диспетчере серверов появятся AD DS и DNS.  Нажимаем на флажок с предупреждением в верхней части окна и выбираем надпись – Повысить роль этого сервера до уровня контроллера домена.

Нажимаем на флажок с предупреждением в верхней части окна и выбираем надпись – Повысить роль этого сервера до уровня контроллера домена.

Следующим пунктом значатся параметры DNS. Оставляем их пока что без изменений. Жмем >> Далее.

Следующим пунктом значатся параметры DNS. Оставляем их пока что без изменений. Жмем >> Далее.

Предоставляется последний шанс проверить параметры. Проверяем, жмем – Далее. Начнется проверка предварительных требований.

Предоставляется последний шанс проверить параметры. Проверяем, жмем – Далее. Начнется проверка предварительных требований.

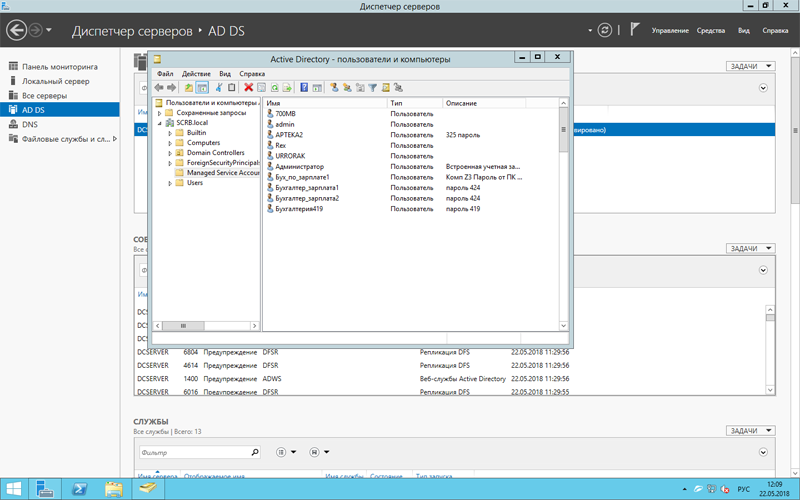

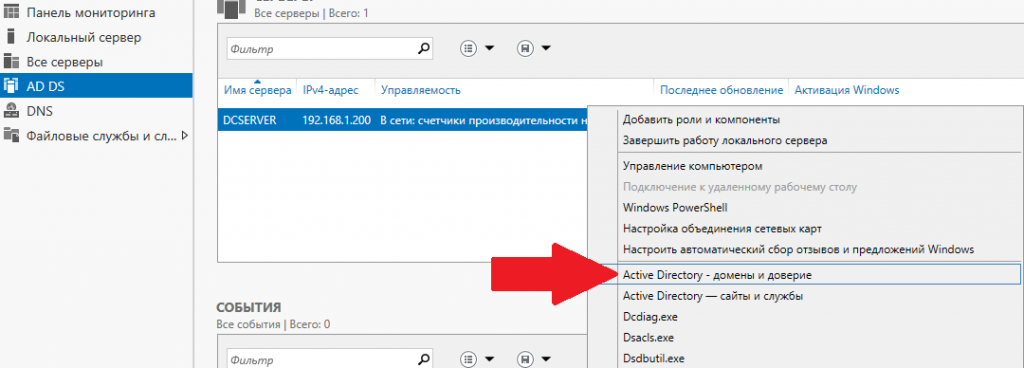

После установки и перезагрузки автоматически начнется репликация. Для того, чтоб в этом убедиться, переходим в Диспетчер серверов >> AD DS. Нажимаем правой кнопкой мыши на наш контроллер домена DCSERVER и выбираем пункт меню – Пользователи и компьютеры Active Directory.

После установки и перезагрузки автоматически начнется репликация. Для того, чтоб в этом убедиться, переходим в Диспетчер серверов >> AD DS. Нажимаем правой кнопкой мыши на наш контроллер домена DCSERVER и выбираем пункт меню – Пользователи и компьютеры Active Directory.  Откроется оснастка и в директории Managed Service Accounts мы начинаем узнавать знакомых пользователей. Всего в домене у нас пока что около 70 пользователей. Все они со временем появились.

Откроется оснастка и в директории Managed Service Accounts мы начинаем узнавать знакомых пользователей. Всего в домене у нас пока что около 70 пользователей. Все они со временем появились.