1. top. Она показывает общие сведения о процессоре, памяти и процессах, если возникают вопросы по производительности, её запускают первой, чтобы выявить аномалии в системе. У утилиты top есть параметры, которые облегают жизнь, их мы набираем в top’e когда он запущен:

S — показать системные процессы, по умолчанию они не показываются

u — и имя пользователя, например u mysql покажет процессы запущенные от пользователя mysql

o — используем для сортировки, возможные параметры — pri, size, res, cpu, time, threads

m — переключение между режимами отображения нагрузки и ввода-вывода

k — завершить процесс, ввод pid процесса

r — изменить приоритет процесса, вводим pid процесса

n — отображать статистику по определённому процессу

a — показывает абсолютные запущенных процессов

top -n 3 — показывает самые ресурсоёмкие приложения в данный момент

2. gstat — показывает использование дисков

gstat -a — используется для вывода только активных устройств

3. vmstat — показывает состояние виртуальной памяти и буфера.

vmstat 5 — отображает статистику раз в пять секунд

vmstat -z — показывает состояние буфера

vmstat -i — показывает состояние прерываний

4. iostat — выводит статистику по I/O усройств

iostat -d -w5 — показывать информацию по дискам, с периодичностью в пять секунд безостановочно

iostat -dx -w5 — показывает расширенную статистику

5. systat — отображает различные параметры системы.

systat -vmstat 1 — отображает суммарную системную статистику

systat -netstat 1 — показывает активные сетевые соединения

systat -ifstat 1 — отображает нагрузку сетевых интерфейсов

systat -tcp 1 — отображает статистику tcp-соединения, возможен просмотр по icmp, ip, icmp6, ip6

systat -iostat 1 — отображает нагрузку на процессов, дисковую подсистему

systat -swap 1 — показывает загрузку файла подкачки

6. netstat — показывает активные сетевые соединения.

netstat -w 1 — количество пакетов в настоящее время

netstat -ibt — вывод сетевых интерфейсов с разбивкой по IP адресам, отображает объём трафика, количество ошибок, коллизий.

netstat -rn — отображает таблицу маршрутизации

8. diskinfo -t ad0 – показывает информацию по диску, и делает тест на дисковую производительность.

9. sysctl — позволяет посмотреть параметры в системы и внести изменения, такие как стек tcp/ip, виртуальной памяти.

sysctl -a — показывает все параметры

sysctl kern.ipc.numopensockets — показывает количество открытых сокетов

sysctl kern.openfiles — показывает количество открытых файлов

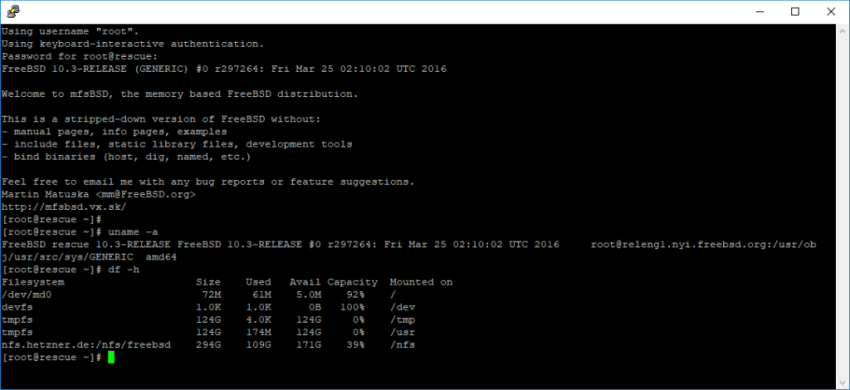

10. df — утилита, которая показывает свободное место на дисках.

df -h — отображает слайсы, и свободноезанятое место.

df -i — показывает количество занятых инодов.

11. fstat — показывает список открытых файлов.

fstat |grep http| wc -l — показывает список открытых файлов по процессу http

12. sockstat — отображает информацию о сокетах, сетевых и файловых.

sockstat -l — список портов открытых на прослушивание

sockstat -c список установленных соединений

sockstat -4, -6 — по протоколу ipv4 или ipv6

13. lsof — показывает информацию от откртых сокетах, файлах и сетевых соединениях.

lsof -i -n — показывает открытые интернет-соединения

lsof -i -n |grep ESTABLISHED — показывает открытые, и установленные сетевые соединения

14. ps auxww|grep имяpidот_кого_запущено — позволяет получить информацию по интересующему процессу.

15. mount — показывает смонтированные разделы.

16. swapinfo — показывает информацию о файле подкачки.

17. iftop – которая показывает статистику по сетевым интерфейсам, к при меру:

iftop -i em0

18. tunefs -p /tmp – показывает информацию о файловой системе.

19. uname -a — показывает информацию о системе, ядре.

20. date — выводит текущую дату и время.

21. w — показывает кто, откуда, во сколько зашёл в систему.

22. last — показывает историю входов в систему, и последнюю перезагрузку.

23. uptime — показывает сколько система работает с момента последней перезагрузки.