Linux Audit Framework: все о команде Auditd

Несколько дней назад, начиная с февраля, мы сели на специальный пост отличный набор основных команд (базовых и промежуточных) доступен в большинстве бесплатных и открытых операционных систем на базе GNU/Linux. Следовательно, некоторые были очень простыми, и с ними можно было манипулировать папками и файлами, а также отображать на них информацию. В то время как другие были более сложными, и с ними можно было управлять конфигурациями и параметрами.

Но эта коллекция охватывала лишь скромную 60 линукс-команд. И учитывая, что в большинстве дистрибутивов GNU/Linux в среднем доступны сотни команд, пришло время постепенно обратиться к другим подобным или более важным, продвинутым или специализированным командам. Такой как Команда аудита Linux o «Структура аудита Linux», о котором мы поговорим сегодня в этом посте.

Команды Linux: самые важные для освоения в 2023 году

Но, прежде чем начать этот интересный пост о Команда аудита Linux o «Структура аудита Linux», рекомендуем предыдущую публикацию, для последующего чтения:

Linux Audit Framework: мощная среда аудита Linux

Что такое команда Auditd (Linux Audit Framework)?

Вкратце, мы могли бы описать сказанное команда аудита как, программный инструмент (фреймворк) аудит для Linux, который обеспечивает Система аудита, совместимая с CAPP (Профиль защиты контролируемого доступа на английском языке или Профиль защиты контролируемого доступа на испанском языке). Так что, это способный надежно собирать информацию о любом событии, имеющем отношение (или не имеющем) отношения к безопасности в операционной системе Linux.

Следовательно, идеально поддерживать нас при создании мониторинг действий, выполняемых в ОС. Таким образом, команда Auditd или Фреймворк аудита Linux (Среда аудита Linux или LAF) может помочь нам сохранить наша самая безопасная ОС, благодаря предоставлению нам необходимых средств для анализа того, что в ней происходит, с большим уровнем детализации.

Однако, как следует понимать, не дает дополнительной уверенности в себе, то есть он не защищает нашу ОС от сбоя кода или любого типа эксплуатации вредоносным программным обеспечением или навязчивых атак. Но, Это полезно для отслеживания потенциальных проблем для дальнейшего анализа и исправления., таким образом, чтобы принять дополнительные меры безопасности, чтобы смягчить их и даже избежать. Наконец, LAF он работает, прослушивая события, о которых сообщает ядро, и записывая их в файл журнала для последующего анализа и предоставления отчета пользователю.

Это инструменты пользовательского пространства для аудита безопасности. Пакет аудита содержит пользовательские утилиты для хранения и поиска журналов аудита, созданных подсистемой аудита ядра Linux, начиная с версии 2.6. пакет auditd (в Debian)

Как установить и использовать команду Auditd?

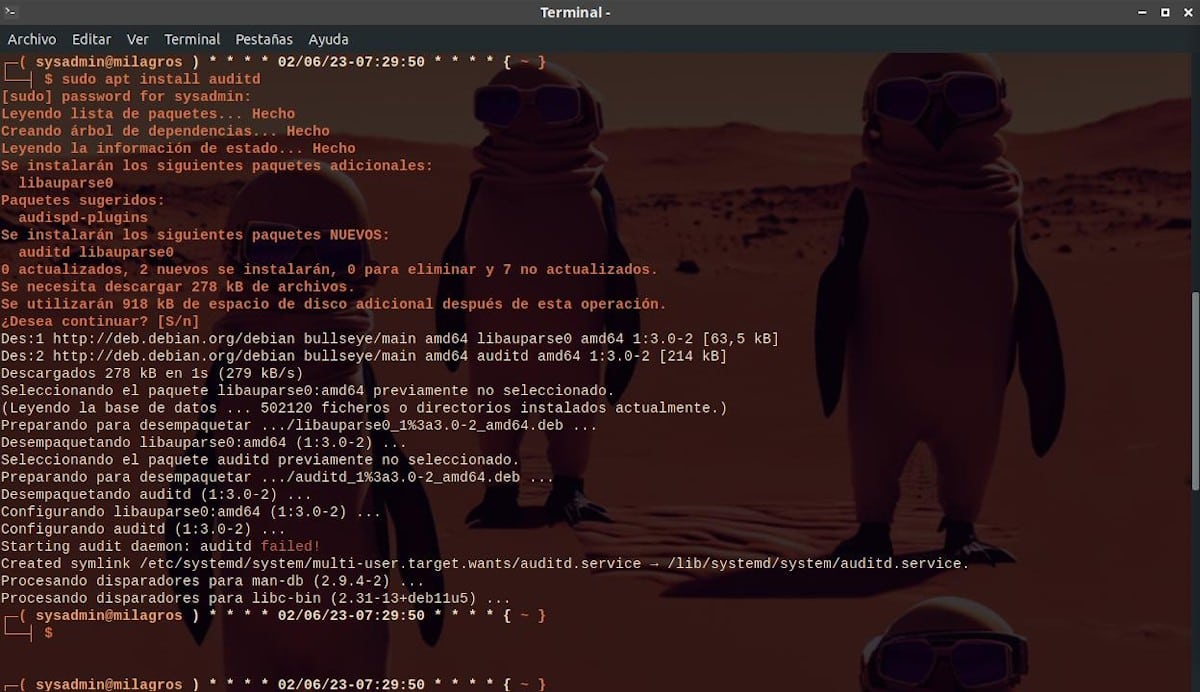

Как и большинство команд, через Терминал (CLI), его можно легко и в обычном порядке установить. используя менеджер пакетов по умолчанию или предпочтительный для вашего дистрибутива GNU/Linux.

Например, в Debian GNU / Linux и производные будут:

sudo apt install auditd

Между тем в Fedora GNU/Linux и Red Hat, и его аналог будет:

sudo dnf install auditd

sudo yum install audit

А для его базового использования и использования по умолчанию необходимо только выполнить следующие командные приказы:

- Проверить статус выполнения

sudo systemctl status audit

- Включить фоновую службу

sudo systemctl enable auditd

- Просмотр текущих настроенных правил

sudo auditctl -l

- Создание правил отображения (наблюдение) или управления (системный вызов)

sudo auditctl -w /carpeta/archivo -p permisos-otorgados

sudo auditctl -a action,filter -S syscall -F field=value -k keyword

- Управление всеми созданными правилами

sudo vim /etc/audit/audit.rules

- Перечислите все события, связанные с определенным процессом, в соответствии с его PID, связанным ключевым словом, путем или файлом или системными вызовами.

sudo ausearch -p PID

sudo ausearch -k keyword

sudo ausearch -f ruta

sudo ausearch -sc syscall

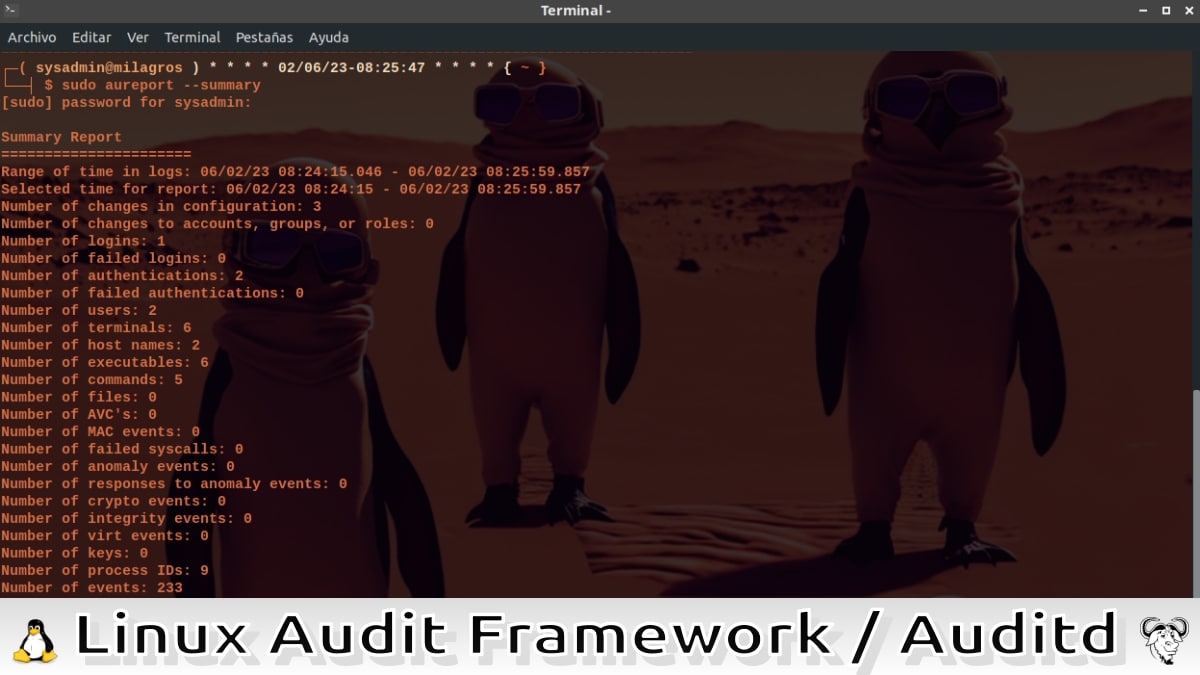

- Создание аудиторских отчетов

sudo aureport -n

sudo aureport --summary

sudo aureport -f --summary

sudo aureport -l --summary

sudo aureport --failed

- Отслеживание выполнения процесса

sudo autracet /ruta/comando

Тем не менее, чтобы узнать больше об этом Рекомендуем изучить следующие ссылки:

- Справочные страницы Debian: Auditd

- Официальный сайт

- Официальный раздел на GitHub

- ArchLinux Wiki: Аудит

- Руководство по безопасности Red Hat Linux: глава «Аудит системы»

- Руководство по безопасности SUSE: глава Linux Audit Framework

- Руководство по безопасности и усилению защиты OpenSUSE: Глава Аудит Linux Framework

Резюме

Подводя итог, мы надеемся, что данная публикация связана с мощная среда аудита, интегрированная в GNU/Linux известный как «Структура аудита Linux», которая обеспечивается через Команда аудита Linux, позволяют многим, сила аудит (проверить и оценить) всю деятельность своих бесплатных и открытых операционных систем, основанных на GNU/Linux. И, таким образом, они могут легко обнаружить и быстро исправить любую аномальную, несоответствующую или опасную конфигурацию или активность.

Наконец, не забудьте поделиться своим мнением по сегодняшней теме в комментариях. И если вам понравился этот пост, не переставай делиться этим с другими. Кроме того, помните посетите нашу домашнюю страницу en «DesdeLinux» узнать больше новостей и присоединиться к нашему официальному каналу Telegram от DesdeLinux, Запад группа для получения дополнительной информации по сегодняшней теме.