Вы хотите быстро сбросить пароль WordPress из базы данных, но не знаете, как это сделать? Если это так, то вы пришли в нужное место. В этом случае мы покажем вам, как быстро сбросить пароль WordPress из базы данных, не используя FTP или какие-либо громоздкие процессы.

Но зачем нам сбрасывать пароли от базы данных в WordPress?

Нет необходимости менять пароль WordPress непосредственно из базы данных. Однако иногда мы забываем имя пользователя и пароль веб-сайта, и тогда мы не можем войти в нашу панель администратора.

В таких случаях гораздо проще изменить пароль пользователя WordPress из базы данных. Все, что вам нужно запомнить, это пароль вашей cPanel (или любой другой панели на вашем веб-сайте), и вы вошли.

Итак, приступим…

Где хранятся пароли в базе данных?

База данных WordPress хранит пароли пользователей и администратора в таблице wp_users. Даже если люди получат доступ к сохраненным паролям вашей базы данных, они не смогут войти на ваш веб-сайт, поскольку все они зашифрованы с использованием их усовершенствованного метода шифрования.

Единственный способ сбросить пароль и восстановить доступ к вашему сайту — изменить хэш пароля пользователя в wp_users и установить новый пароль с использованием алгоритма MD5.

Как сбросить пароль в базе данных WordPress?

Как я упоминал выше, все пароли хранятся в вашей базе данных SQL в таблице с именем «wp_users» с надлежащим шифрованием. В случае, если вы забудете свой пароль, единственный способ восстановить доступ — изменить пароль и сохранить пароль в алгоритме шифрования MD5.

Здесь я делюсь быстрым способом сделать это, но перед этим я настоятельно рекомендую сделать резервную копию вашей базы данных SQL, используя описанный здесь метод ;

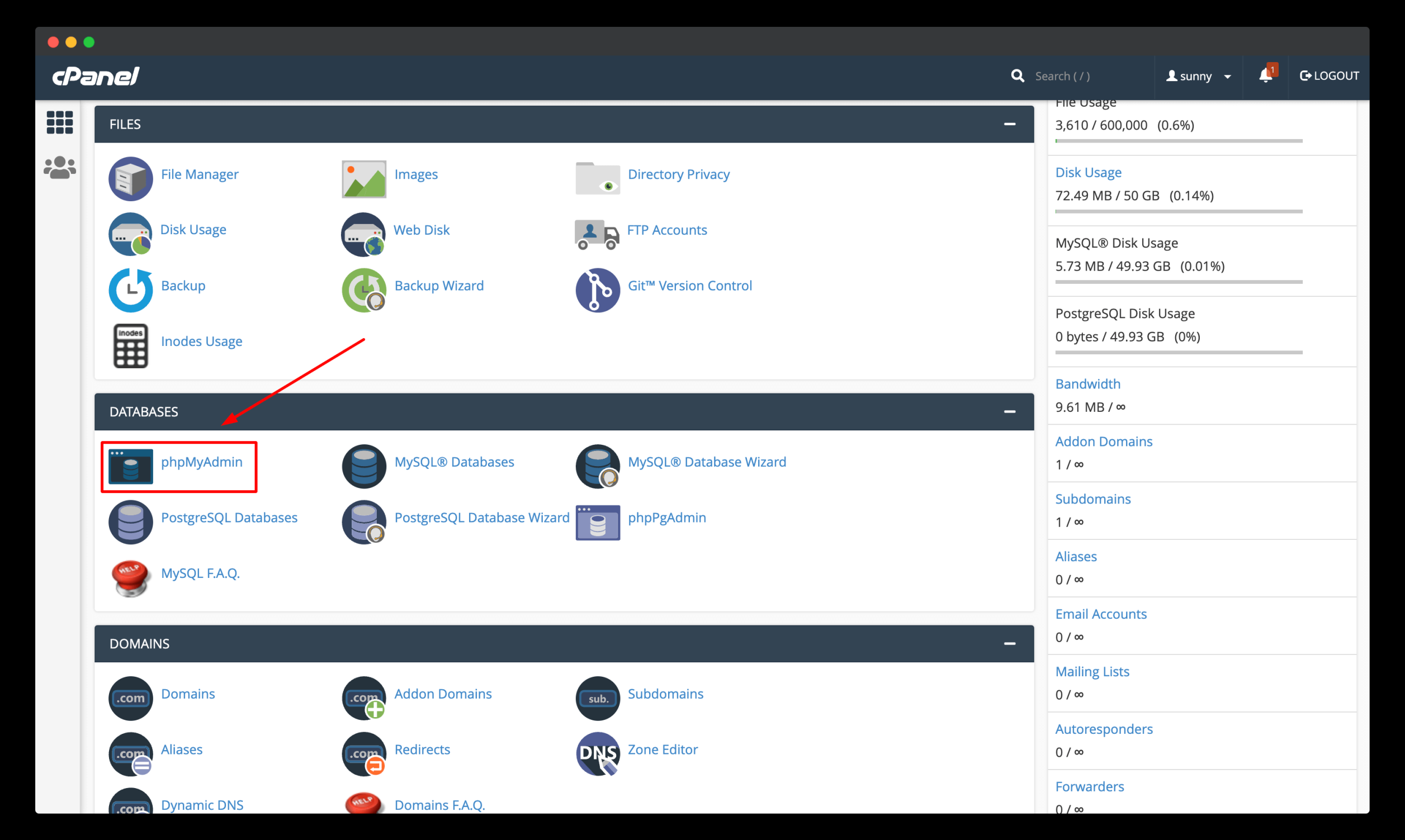

Для начала вам нужно будет войти в свою учетную запись cPanel (или любую другую платформу, которую вы используете для своего веб-сайта), а затем выбрать опцию «phpMyAdmin», как показано на скриншоте выше.

Это вызовет базу данных SQL, в которой хранятся базы данных ваших веб-сайтов, а затем вам нужно будет выбрать базу данных, которая принадлежит веб-сайту, который вы собираетесь редактировать. Например, в моей базе данных имя «sunny_thewpx», поэтому я хотел бы открыть эту базу данных, щелкнув имя.

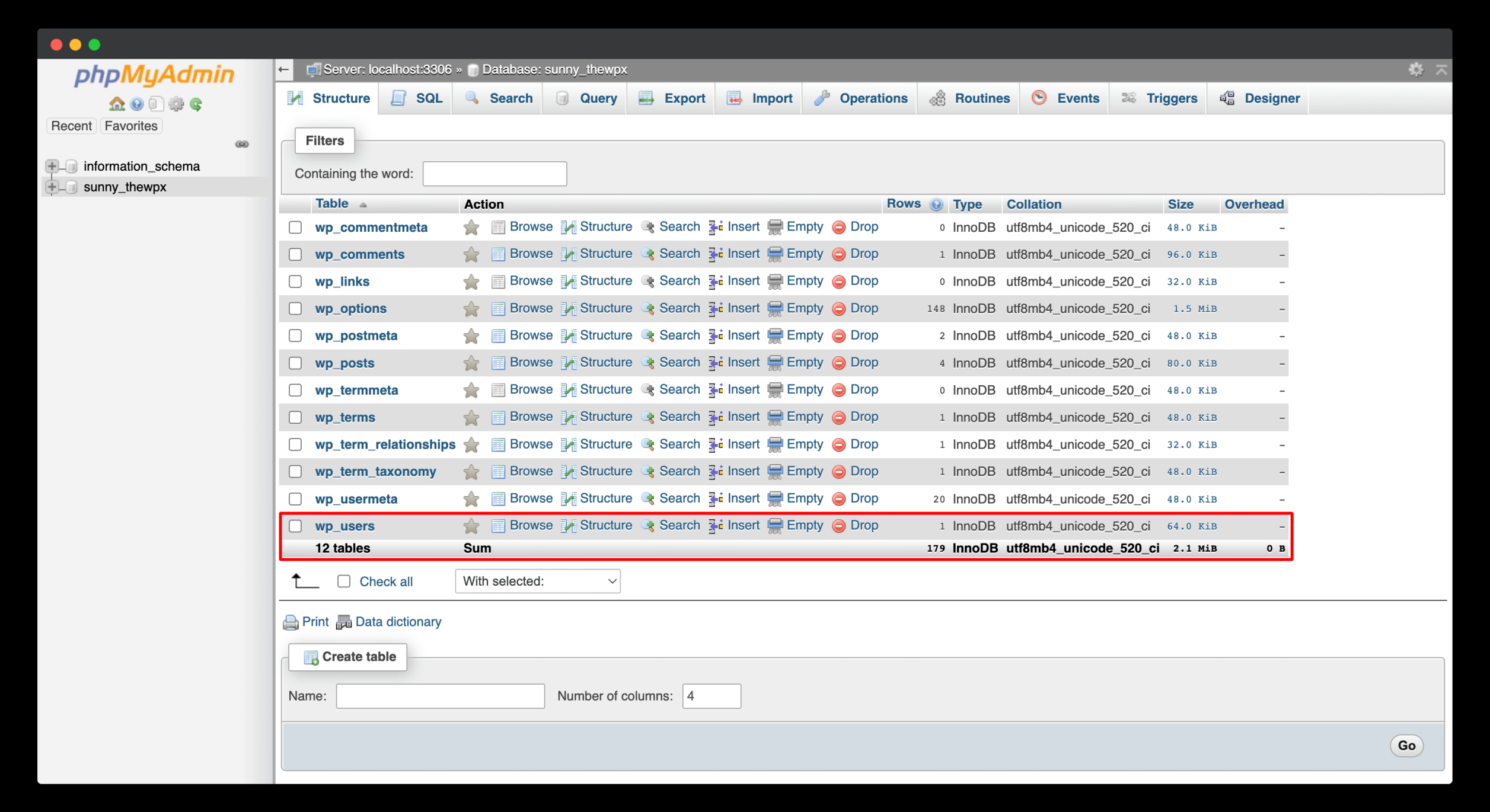

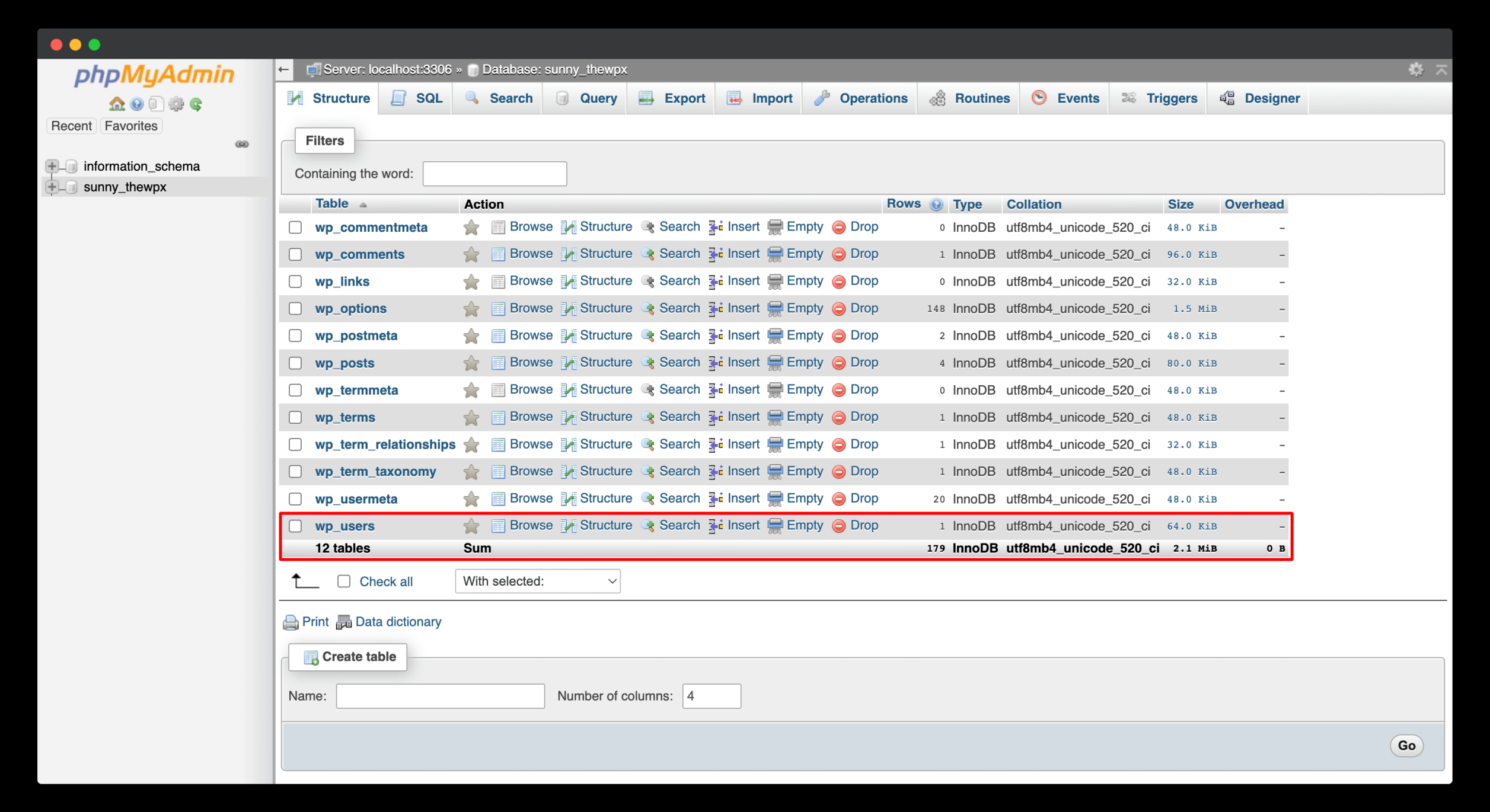

После того, как вы выбрали правильную базу данных, вам нужно будет найти таблицу с именем «wp_users» (или что-то подобное, так как оно может различаться в зависимости от хоста, и мы иногда меняем префикс таблицы вручную во время установки, но он всегда будет заканчиваться слово «пользователи»).

Теперь нажмите на кнопку «Обзор», чтобы увидеть все поля, как показано на скриншоте выше. Теперь вам нужно будет найти поле с именем «user_pass» (обычно оно находится после 3-го или 4-го поля в таблице).

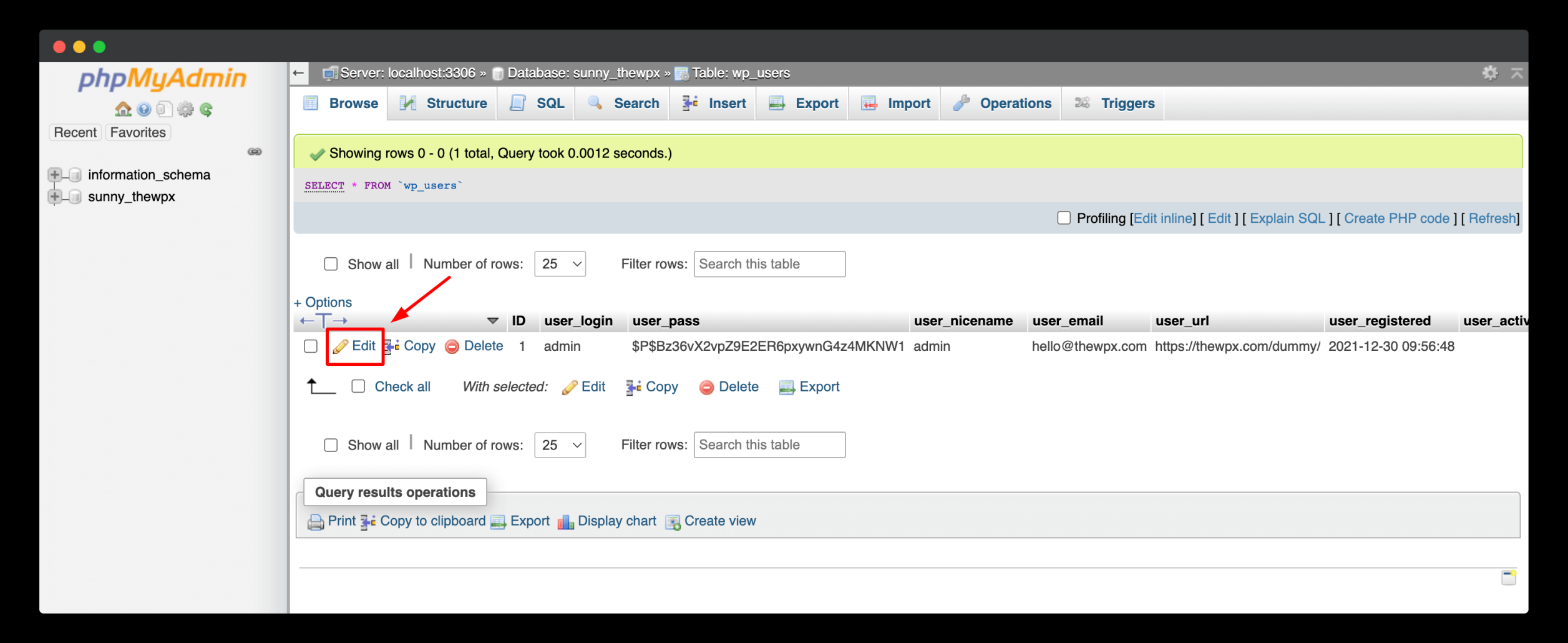

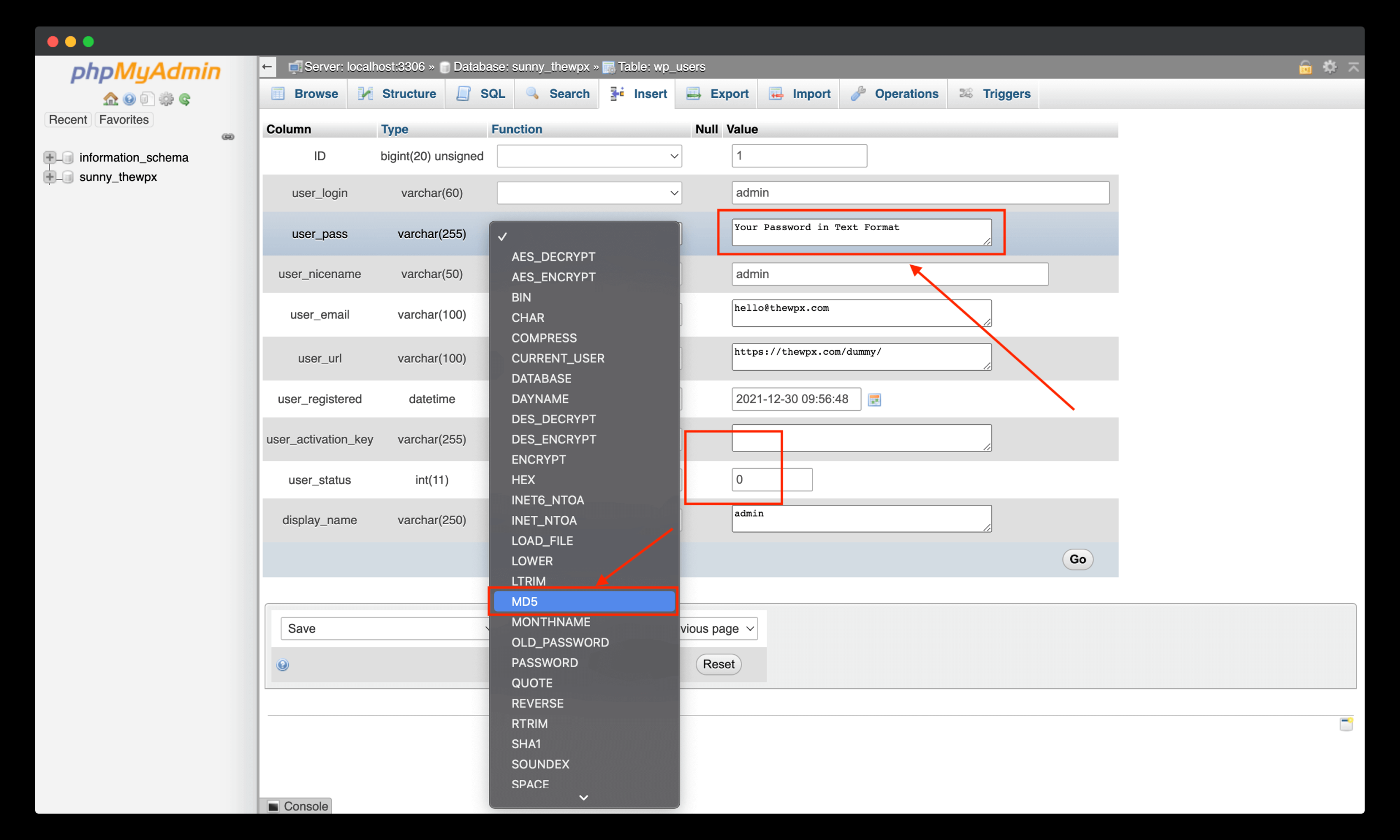

Как только вы окажетесь внутри таблицы «wp_users», найдите имя пользователя, для которого вы хотите сбросить пароль, а затем нажмите кнопку «Изменить». Откроется форма со всеми данными, заполненными автоматически, как показано на скриншоте ниже.

Теперь вам нужно будет изменить поле «user_pass» с вашим новым паролем (в обычных строках, подобных показанным на изображении выше), выбрать алгоритм MD5 из раскрывающегося списка и нажать кнопку «Перейти».

Если вы все сделали правильно, должно появиться сообщение об успехе, и вы сможете войти в раздел администратора WordPress, используя новый пароль.

Подведение итогов!

На сегодня это все. Надеюсь, вы успешно завершили этот урок и восстановили доступ к своему веб-сайту. Если у вас есть какие-либо вопросы об этом руководстве или вы хотите задать вопросы, не стесняйтесь оставлять комментарии в поле ниже.

Я сделаю все возможное, чтобы ответить на ваши вопросы как можно скорее. Кроме того, если у вас есть какой-либо другой способ сброса пароля WordPress из базы данных или что-то еще, о чем вы хотели бы, чтобы мы знали, сообщите нам об этом в разделе комментариев ниже.

Спасибо, что нашли время, чтобы прочитать это! Если вам это нравится, пожалуйста, поделитесь им с друзьями и семьей.

Хорошего дня!!!