Предпринимателям можно работать без кассы, получая оплату по договору. Расскажу как правильно вести бухгалтерию, если работаете через договор (без кассы). Читать

Архив рубрики: Публикации

Как уменьшить время отклика сервера в WordPress

Волшебный рецепт, который хочет знать каждый владелец веб-сайта, заключается в том, как уменьшить время отклика сервера в WordPress. К нему приложена кривая обучения, но будьте уверены, ее легко понять. Искусство сокращения времени отклика сервера в WordPress является одним из самых интригующих, но важных аспектов, которые помогают сделать магазин электронной торговли великолепным.

Во-первых, вы знаете, что одним из многих преимуществ быстрого и отзывчивого сайта на WordPress является способность продвигать все больше конверсий; то есть, если у вас есть магазин электронной коммерции в WordPress. Более быстрый и отзывчивый веб-сайт также будет означать, что поисковые системы на вашей стороне, когда дело доходит до ранжирования и рекомендаций.

Не говоря уже о том опыте, который вы окажете своим посетителям, представьте, как это слово распространится через это в одиночку. Если, однако, у вас есть собственный бренд, вы будете поощрять лояльность и признание. Но прежде чем мы перейдем к рецепту, чтобы уменьшить время отклика сервера в WordPress, есть критерии, которые могут помочь оценить ваш сайт WordPress;

- Время отклика под секунду — это потрясающе

- Время отклика в две секунды тоже велико

- Время отклика, которое занимает более 4 или 5 секунд, является плохим

Теперь, если вы готовы воспользоваться преимуществами более быстрого сайта WordPress, мы дадим вам секретный рецепт.

Выбор управляемого хостинга

Хостинг является одним из основных аспектов, о которых вам нужно подумать в своем стремлении к более быстрому веб-сайту. Это один из первых компонентов, когда вы хотите сократить время отклика сервера в WordPress. Зачем? Потому что хорошая хостинговая платформа позволит ускорить передачу данных между серверами.

Наше предложение состоит в том, чтобы перейти с обычной хостинговой платформы на управляемую хостинговую платформу, где вас меньше беспокоит, и вы можете больше сосредоточиться на бренде или убедиться в удовлетворении потребностей ваших клиентов.

Конечно, более дешевые общие хостинги в порядке, когда вы только начинаете, но в наши дни управляемые хостинговые платформы лучше, когда дело доходит до новичков и являются предпочтительными.

Знаете ли вы, что, согласно недавнему опросу, управляемые услуги хостинга помогли ускорить веб-сайты WordPress до 60%? Почему бы не воспользоваться этим и не начать с самого начала? Кроме того, все, что управляется на заднем конце, вам не придется беспокоиться о времени простоя, поскольку, как известно, управляемые услуги хостинга увеличивают время отклика сервера до 70% в большинстве случаев.

Выберите правильные плагины

Решение о выборе правильных плагинов для вашего сайта WordPress имеет решающее значение, если вы находитесь в поисках уменьшения времени ответа сервера. Зачем? Поскольку скорости недостаточно, вы должны понимать, что даже если ваш хостинг-провайдер дает вам оптимальную скорость, дополнительные, ненужные плагины не помогут оптимизировать сайт с точки зрения скорости и быстроты реагирования.

Как правило, вы должны уменьшить или удалить установленные вами плагины, которые не используются, или те, которые не будут влиять на функциональность веб-сайта.

Знаете ли вы, что многие плагины поступают из непризнанных источников, а разработчики ничего не делают, кроме спама на вашем сайте? Результатом этого является медленный сайт и практически ничего не будет делать, если вы хотите уменьшить время отклика сервера в WordPress. Эмпирическое правило включает в себя более не 15 плагинов на вашем сайте WordPress.

Если на вашем веб-сайте WordPress установлено более 15 плагинов, у вас есть несколько вариантов.

Вы можете либо обновить те, которые вам действительно нужны, либо найти лучшие заменители. Если вы обновите те, которые вам нужны, они не только помогут сократить время отклика сервера, но и повысить безопасность и стабильность.

Посмотрите лучшие плагины WordPress прямо здесь!

Выберите лучшую тему

Выбирая лучшую тему, мы имеем в виду не только дизайн, но и функциональность. Понимаете, когда вы запускаете веб-сайт, вы хотите, чтобы он был привлекательным и красивым, мы это понимаем. Но когда функция скомпрометирована по дизайну, вам нужно понять, что она в конечном итоге отпугивает людей с вашего сайта.

Большую часть времени тема, которая является бесплатной и имеет источник, которому вы не можете доверять, вызывает запаздывающий веб-сайт и берет свое собственное сладкое время для загрузки, которое не требуется ни вам, ни вашим клиентам. То, что вы хотите, — дать лучший опыт своим пользователям со скоростью, которая не имеет себе равных.

Выберите тему, которая исходит от признанного источника или дизайнера, и это премиум. Прочитайте комментарии и обзоры перед покупкой, чтобы вы знали, куда вы тратите свои деньги. После того как вы купили тему, замените ее как можно скорее, чтобы ваш сайт был оптимизирован и быстр. Если, однако, вы не можете найти тему по своему вкусу, лучше и безопаснее использовать тему, которая встроена в WordPress.

Мы понимаем, что ей не хватает форм, но мы заверяем вас, что у него нет недостатка в функциональности. Это действительно помогло бы уменьшить время отклика сервера в WordPress.

Включить и использовать кеширование

Обычная процедура, если вы хотите уменьшить время отклика сервера в WordPress. Некоторые говорят, что это легче сказать, чем сделать, поэтому мы объясним, в нескольких словах. Как только пользователь запрашивает сервер для показа страницы, серверу необходимо вытащить ресурсы, такие как изображения, темы, плагины и многое другое с другого сервера.

Как ни странно, это случается не один раз, но делает это несколько раз, так как пользователь не остается на одной странице каждый раз, когда они открывают свой компьютер для просмотра Интернета. Это приводит к нескольким запросам в секундах, которые тоже поступают из сотен, если не тысячи людей, которые ищут продукт или посещают интересный веб-сайт. Тем не менее, высокий порядок для сервера, но чтобы помочь серверу быть быстрее и сократить время отклика сервера, это отличный вариант для включения кэширования.

Кеширование позволяет серверу отображать содержимое, которое уже было загружено более старыми посетителями для более новых. Это помогает сократить время отклика сервера и помогает привлечь вашу аудиторию.

Конечно, это может означать просмотр страницы, которая не является свежей, но обычно это делается, чтобы быстрее ускорить загрузку сайта WordPress, что способствует конверсии и лояльности к бренду. Жизненно важным аспектом кэширования является то, что вы можете включить его в любом месте сайта по своему вкусу. Тем не менее, лучше включить кэширование через Apache или NGINX, которые немного сложны, но хорошо выполняют работу.

Выкиньте мусор

Теперь это может показаться странным, но нужно время от времени выкидывать мусор. Это удаление файлов, плагинов, тем и других ресурсов, которые вам больше не нужны. Они являются настоящими преступниками, если вы хотите сократить время отклика сервера в WordPress.

Сам WordPress весьма оптимистичен в отношении модернизации и адаптации к требуемым ресурсам, которые должны выделяться для современных веб-сайтов, но это не меняет того факта, что избыточный багаж имеет тенденцию выносить худшее в нем с точки зрения скорости и стабильности.

Чем больше плагинов, ресурсоемких тем и контента у вас есть на вашем сайте, тем больше времени требуется, чтобы загрузить и показать их. Вы не хочите этого.

Ежедневно очищайте свой сайт, если вам нужно, и убедитесь, что знаете, что добавляете, если вы используете магазин электронной коммерции на WordPress. Помните, что вы хотите сократить время отклика сервера в WordPress, не увеличивая его.

Отключайте плагины, удаляйте комментарии к спаму и время от времени очищайте кеш, чтобы убедиться, что вы используете более плавный, стабильный и безопасный веб-сайт для себя и своих посетителей.

У вас есть больше предложений? Отлично. Мы хотели бы услышать от вас в разделе комментариев ниже.

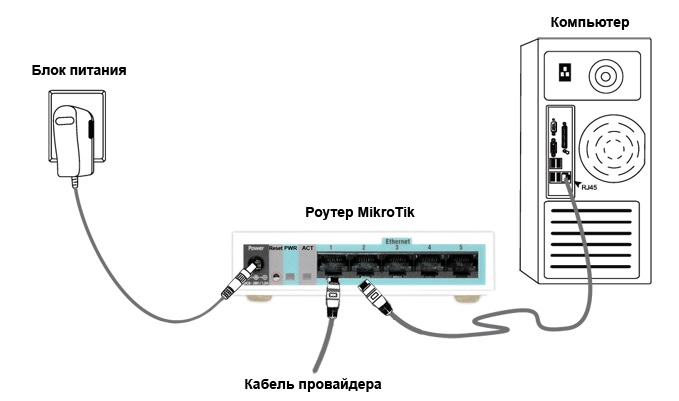

Быстрая настройка маршрутизатора MikroTik с нуля за 5 минут

В этой статье рассмотрим пошаговую инструкцию по настройке роутеров МикроТик с нуля для чайников

Для базовой настройки маршрутизатора с нуля нам нужно проделать ряд несложных шагов.

Подключение маршрутизатора

Первым делом подключаем маршрутизатор как показано на рисунке

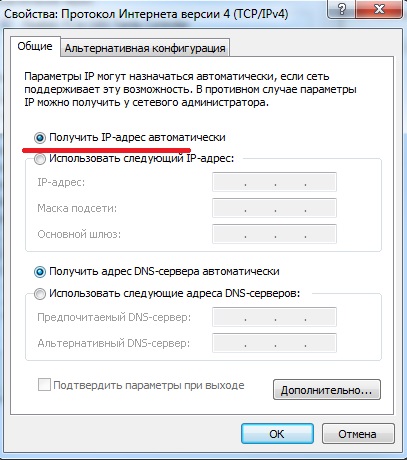

Будем считать что кабель провайдера у нас подключен в 1-й порт роутера, компьютер подключаем к любому другому порту. В параметрах сетевой карты компьютера ставим «Получить IP-адрес автоматически». Обычно этот параметр стоит по умолчанию.

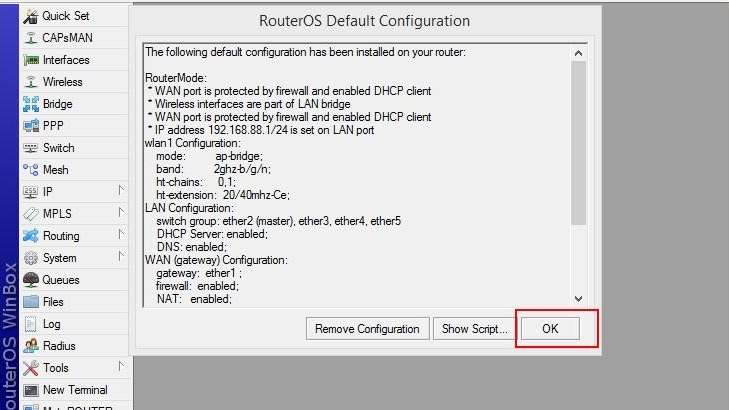

Далее подключаемся к MikroTik через утилиту winbox, как это сделать читаем здесь. Напомню что пользователь по умолчанию admin пароль по умолчанию пустой. При первом подключении запустится скрипт автоконфигурации,

для простоты можно использовать его нажав кнопку OK. После чего маршрутизатор будет автоматически настроен и готов к работе.

Если же мы хотим самостоятельно настроить наш роутер, то жмем кнопку “Remove Configuration”, после чего МикроТик обнулит конфигурацию и можно настраивать все параметры вручную

Настройка подключения к провайдеру

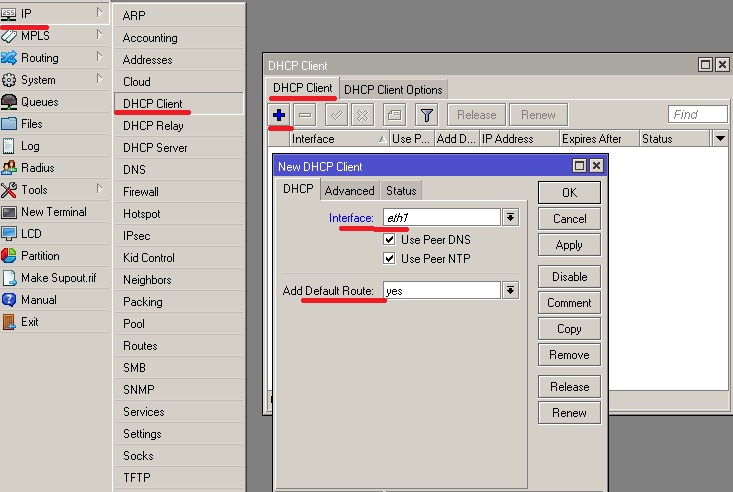

Первым делом настроим подключение к провайдеру. Если провайдер выдает нам ip адрес автоматически (DHCP), то переходим в меню IP-DHCP Client b нажимаем кнопку добавить. Заполняем поля как показано на рисунке

Interface-выбираем интерфейс к которому подключен провайдер, в нашем случае это первый порт.

Add Default Route – ставим yes, если это подключение будет использоваться также в качестве маршрута по умолчанию.

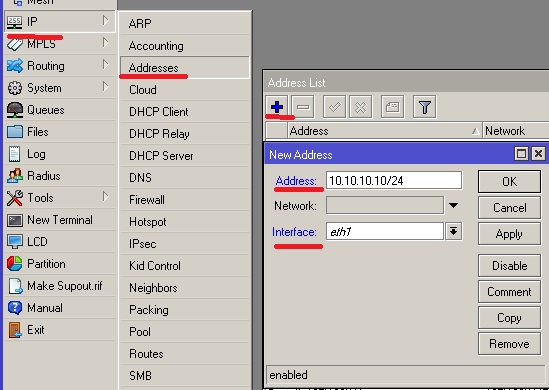

Если же нужно настроить подключение к провайдеру по статическому ip адресу, то переходим в меню IP-Adresses Жмем на «+». В открывшемся окне заполняем параметры

Address — ip который нам выделил провайдер, обратите внимание, что адрес и маска подсети прописывается в одной строчке через слэш, например если провайдер выделил ip 10.10.10.10 маска подсети 255.255.255.0, то запись будет 10.10.10.10/24 или так же можно прописать 10.10.10.10/255.255.255.0

Interface— интерфейс подключения к провайдеру.

Подключение по PPPoE смотрите здесь

Подключение по PPTP смотрите здесь

Объеденение портов

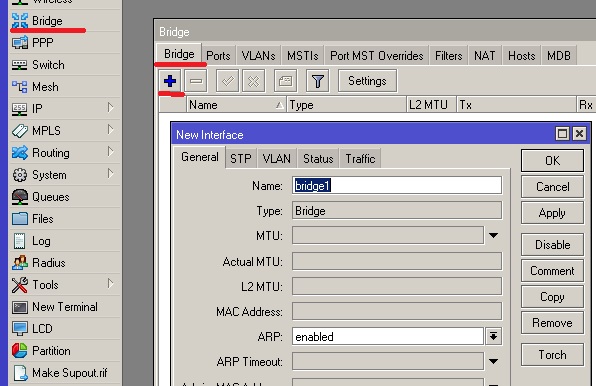

Изначально на МикроТике все порты независимы, и изолированы друг от друга, нам же нужно объединить все остальные порты, кроме первого в один свич. Для этого объединим их в бридж, переходим в меню Bridge, вкладка Bridges и нажимаем добавить, вписываем имя интерфейса

И нажимаем ОК

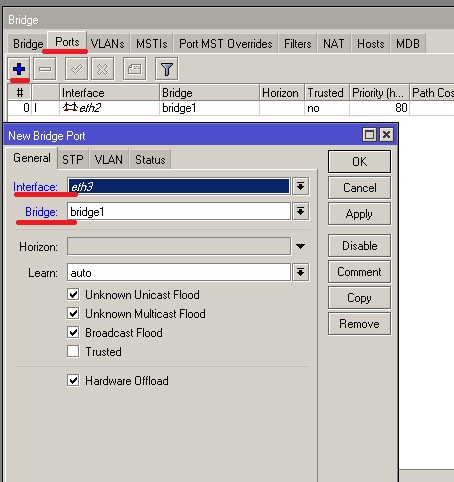

Далее переходим на вкладку Ports и добавляем в созданный бридж оставшиеся порты по одному

Настройка локальной сети

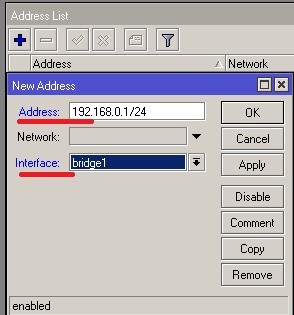

Следующим шагом настроим нашу локальную сеть. Переходим в меню IP-Addresses и добавляем ip адрес для нашего локального интерфейса bridge.

В нашем примере сеть будет 192.168.0.1 c маской 255.255.255.0. В качестве интерфейса выбираем созданный выше бридж.

Настройка DHCP сервера

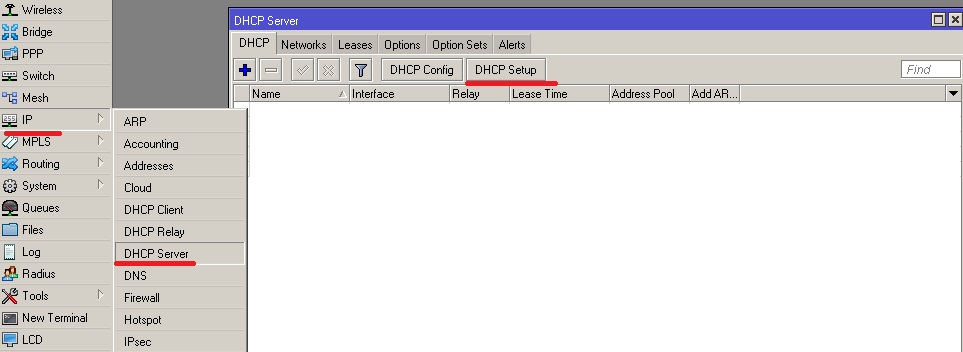

Что бы клиенты могли получать настройки сети автоматически нужно настроить DHCP сервер на MikroTik, для этого переходим в меню IP-DHCP Server b нажимаем кнопку DHCP Setup

После чего следуя указаниям мастера настраиваем необходимые параметры, более подробно по настройки сервера смотрите здесь

Настройка NAT

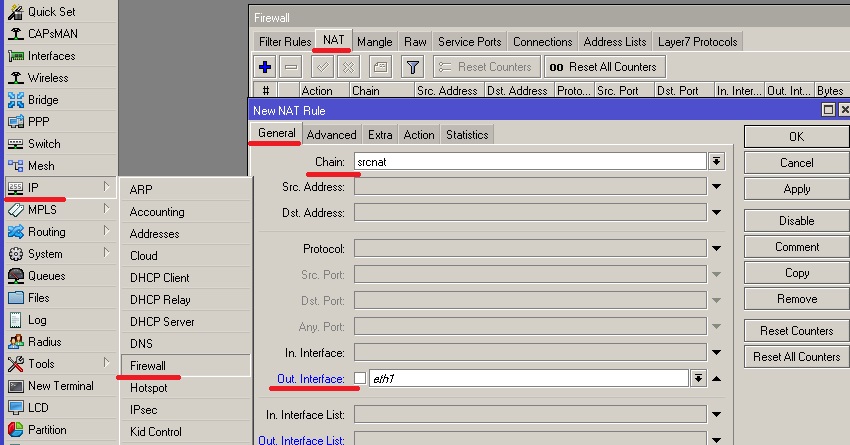

Для того что бы клиенты МикроТик могли выходить в интернет, нужно настроить трансляцию адресов или NAT. Для этого идем в меню IP-firewall. Вкладка NAT и добавляем правило.

Chain-srcnat

Out.Interface – порт подключения к провайдеру

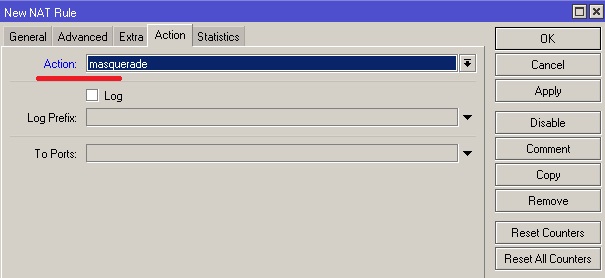

Переходим на вкладку Action и выбираем masquerade

После чего жмем ОК. Более подробно по настройки NAT смотрите здесь

Настройка безопасности

После выше проделанных шагов, наш маршрутизатор готов к работе, и уже можно пользоваться интернетом, но нужно подумать о безопасности, что бы злоумышленники не смогли получить доступ к вашему МикроТику.

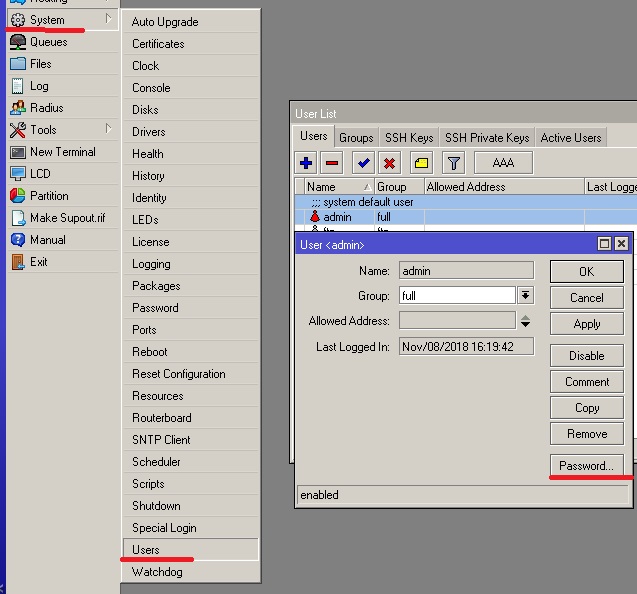

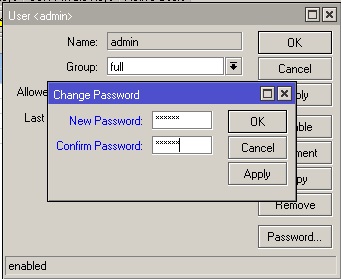

Первым делом установим пароль на маршрутизатор. Идем в меню System-Users? D открывшемся списке кликаем два раза по пользователю admin и нажимаем кнопку Password

В открывшемся окошке устанавливаем пароль, думаю не нужно напоминать, что пароль должен быть достаточно сложным

Следующим шагом в настройке безопасности будет настройка firewall, как это сделать читаем здесь.

На этом настройка маршрутизатора МикроТик завершена.

Вывод

Хотя роутеры MikroTik имеют очень много настроек, что пугает неопытных пользователей. На самом деле, как мы видим, что бы настроить маршрутизатор, для домашнего пользования нет ничего сложного.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Малый, да удалый: обзор Wi-Fi адаптера TP-Link TL-WN822N

Новые технологии избавляются от мешающих комплектующих, проводов и тому подобных вещей. Материалы ненадёжны: они подвержены деформации, износу и повреждениям. Другое дело — передача сигнала беспроводным способом. Весь мир постепенно переходит на Wi-Fi вместо кабельного соединения. Появляются девайсы, которые даже из старенького компьютера могут сделать мощную точку приёма и доступа интернет-сигнала. Одним из таких устройств является адаптер TP-Link TL-WN822N.

Сравнение протоколов VPN: PPTP vs OpenVPN vs L2TP vs SSTP

Хотите использовать VPN? Если вы ищете поставщика VPN или настроили свой собственный VPN, вам нужно выбрать протокол. Некоторые поставщики VPN могут даже предложить вам выбор протоколов.

Это не последнее слово по любому из этих стандартов VPN или схем шифрования. Мы пытались сравнить все, чтобы вы могли понять стандарты, как они связаны друг с другом — и которые вы должны использовать.

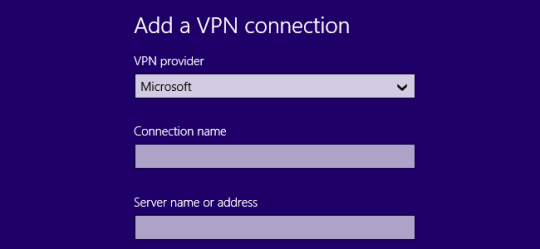

PPTP

Не используйте PPTP. Протокол туннелирования «точка-точка» является распространенным протоколом, поскольку он был реализован в Windows в различных формах с Windows 95. PPTP имеет много известных проблем безопасности, и, скорее всего, NSA (и, вероятно, другие разведывательные агентства) расшифровывают эти якобы «безопасные», соединения. Это означает, что нападавшие и более репрессивные правительства будут иметь более простой способ скомпрометировать эти связи.

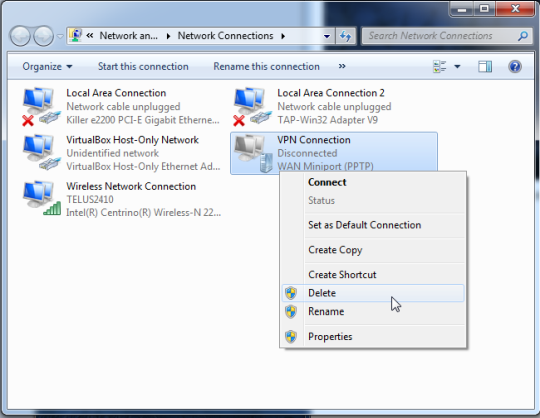

Да, PPTP распространен и прост в настройке. Клиенты PPTP встроены во многие платформы, включая Windows. Это единственное преимущество, и это не стоит. Время двигаться дальше.

Резюме: PPTP является старым и уязвимым, хотя он интегрирован в общие операционные системы и легко настраивается. Держись подальше.

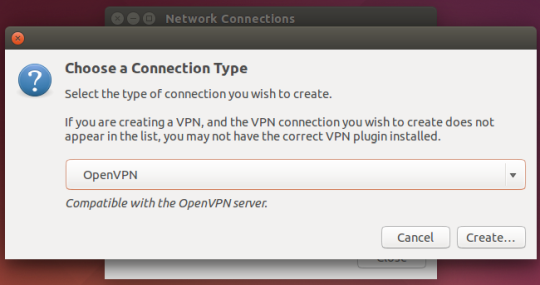

OpenVPN

OpenVPN использует технологии с открытым исходным кодом, такие как библиотека шифрования OpenSSL и протокол TLS. Он может быть настроен для работы на любом порту, поэтому вы можете настроить сервер на работу через TCP-порт 443. Трафик OpenSSL VPN будет практически неотличим от стандартного трафика HTTPS, который возникает при подключении к защищенному веб-сайту. Это затрудняет полное блокирование.

Он очень настраиваемый и будет наиболее безопасным, если он настроен на использование шифрования AES вместо более слабого шифрования Blowfish. OpenVPN стал популярным стандартом. Мы не видели серьезных опасений, что любой (включая NSA) скомпрометировал соединения OpenVPN.

Поддержка OpenVPN не интегрирована в популярные настольные или мобильные операционные системы. Для подключения к сети OpenVPN требуется стороннее приложение — настольное приложение или мобильное приложение. Да, вы даже можете использовать мобильные приложения для подключения к сетям OpenVPN на iOS от Apple.

Резюме: OpenVPN является новым и безопасным, хотя вам потребуется установить стороннее приложение. Это тот, который вы, вероятно, должны использовать.

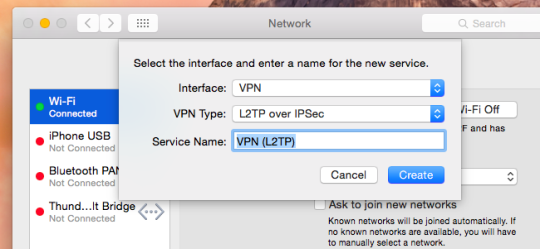

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

SSTP

Протокол туннелирования Secure Socket был введен в Windows Vista с пакетом обновления 1 (SP1). Это проприетарный протокол Microsoft и лучше всего поддерживается в Windows. Он может быть более стабильным в Windows, потому что он интегрирован в операционную систему, тогда как OpenVPN не является — это самое большое потенциальное преимущество. Некоторая поддержка для него доступна в других операционных системах, но она не так широко распространена.

Он может быть настроен на использование очень безопасного шифрования AES, что хорошо. Для пользователей Windows это, безусловно, лучше, чем PPTP, но, поскольку это проприетарный протокол, он не подлежит независимым аудитам, которым подвержен OpenVPN. Поскольку он использует TLS, такой как OpenVPN, он имеет схожие возможности обходить брандмауэры и должен работать лучше для этого, чем L2TP/IPsec или PPTP.

Резюме: это похоже на OpenVPN, но в основном только для Windows и не может быть проверено полностью. Тем не менее, это лучше использовать, чем PPTP. И, поскольку он может быть настроен на использование AES-шифрования, возможно, более надежный, чем L2TP/IPsec.

Заключение

Лучший вариант — OpenVPN. Если вам нужно использовать другой протокол для Windows, SSTP является идеальным выбором. Если доступны только L2TP/IPsec или PPTP, используйте L2TP/IPsec. Избегайте PPTP, если это возможно — если вам не обязательно подключаться к VPN-серверу, который разрешает только этот древний протокол.

Советы по выбору надёжного VPN сервиса

Если вы ищете лучший VPN для торрентинга, конфиденциальности, обхода цензуры, чтобы оставаться анонимным в Интернете, обойти географические ограничения или просто изменить местоположение, у вас много путающих решений. Продолжайте читать, поскольку мы помогаем вам выбрать правильный VPN для вас.

VPN или виртуальные частные сети — это быстрое и простое решение для того, чтобы ваш компьютер выглядел из другого места. Они достигают этого, создавая виртуальную сеть, которая направляет весь ваш компьютер или сетевой трафик через зашифрованный туннель и с другой стороны, заставляя мир думать, что вы находитесь в любом месте, где находится VPN-сервер. Это может помочь вам обойти географические ограничения, избежать цензоров или оставить вас (относительно) анонимным в Интернете.

Проблема в том, что существует множество различных провайдеров VPN, а также множество разных причин для использования одного — так какой из них вы выберете?

Что такое виртуальная частная сеть и почему люди используют ее?

Благодаря использованию программного обеспечения (а иногда и корпоративного и правительственного уровня, оборудования) VPN создает виртуальную сеть между двумя физически отдельными сетями.

Например, использование VPN позволяет сотруднику IBM работать дома в пригороде Чикаго при доступе к интрасети компании, расположенной в здании в Нью-Йорке, как если бы он был там, в сети офиса в Нью-Йорке. Та же технология может использоваться потребителями для подключения своих телефонов и ноутбуков к их домашней сети, поэтому, находясь в дороге, они могут безопасно получать доступ к файлам со своих домашних компьютеров.

Тем не менее, VPN имеют другие варианты использования. Поскольку они шифруют ваше соединение, VPN позволяют пользователям запрещать другим пользователям просматривать данные, которые они передают. Это обеспечивает безопасность данных, особенно в общественных сетях Wi-Fi в таких местах, как кафе и аэропорты, что гарантирует, что никто не сможет отслеживать ваш трафик и украсть ваши пароли или номера кредитных карт.

Поскольку VPN-трассы маршрутизируют ваш трафик через другую сеть, вы также можете заставить его отображаться так, как будто он поступает из другого места. Это означает, что если вы находитесь в Сиднее, Австралия, вы можете заставить свой трафик появиться из Нью-Йорка. Это полезно для некоторых сайтов, которые блокируют контент на основе вашего местоположения (например, Netflix). Это также позволяет некоторым людям (мы смотрим на вас, австралийцы) приходится иметь дело с безумно высокими налогами на импорт программного обеспечения, которые видят, что они платят дважды (или больше), что американские потребители платят за одни и те же продукты.

К более серьезной ноте, к сожалению, большое количество людей живет в странах с высоким уровнем открытой цензуры и мониторинга (например, в Китае) и странах с более скрытым мониторингом (например, США); один из лучших способов обойти цензуру и мониторинг — использовать безопасный туннель, чтобы выглядеть так, как будто вы откуда-то еще.

Помимо скрытия вашей онлайн-активности от правительства отслеживания, это также полезно для скрытия вашей активности от наблюдающего провайдера интернет-услуг (ISP). Если вашему интернет-провайдеру нравится дросселировать ваше соединение на основе контента (загружая загрузки файлов и / или скорости потокового видео в процессе), VPN полностью устраняет эту проблему, поскольку весь ваш трафик перемещается в одну точку через зашифрованный туннель, а ваш интернет-провайдер остается не зная, какой это трафик.

Короче говоря, VPN полезен в любое время, когда вы хотите либо скрыть свой трафик от людей в вашей локальной сети (например, бесплатный кафетерий Wi-Fi), вашего интернет-провайдера, либо вашего правительства, а также невероятно полезно обмануть службы, «рядом, когда ты в океане.

Оценка ваших потребностей в VPN

Каждый пользователь будет иметь несколько разные потребности в VPN, и лучший способ выбрать идеальный VPN-сервис — внимательно изучить, какие ваши потребности перед покупкой. Вы даже можете найти, что вам не нужно ходить по магазинам, потому что домашние решения или решения на основе маршрутизаторов, которые у вас уже есть, идеально подходят. Давайте рассмотрим ряд вопросов, которые вы должны задать себе, и укажите, как различные функции VPN отвечают потребностям, освещенным этими вопросами.

Чтобы быть ясным, многие из следующих вопросов могут быть удовлетворены на нескольких уровнях одним провайдером, но вопросы сформулированы так, чтобы вы могли подумать о том, что наиболее важно для вашего личного использования.

Вам нужен безопасный доступ к домашней сети?

Если единственным интересующим вас случаем является безопасный доступ к вашей домашней сети, то вам абсолютно не нужно инвестировать в поставщика услуг VPN. Это даже не случай, когда инструмент переполняется работой; это случай, когда инструмент работает неправильно. Удаленный поставщик услуг VPN предоставляет безопасный доступ к удаленной сети (например, к выходному узлу в Амстердаме), а не к вашей собственной сети.

Чтобы получить доступ к собственной домашней сети, вы хотите, чтобы VPN-сервер работал на вашем домашнем маршрутизаторе или подключенном устройстве (например, на малиновой Pi или даже на постоянном рабочем столе). В идеале вы будете запускать VPN-сервер на уровне маршрутизатора для обеспечения максимальной безопасности и минимального энергопотребления. С этой целью мы рекомендуем либо ваш маршрутизатор DD-WRT (который поддерживает как сервер VPN, так и клиентский режим) или приобрести маршрутизатор с встроенным VPN-сервером (например, Netgear Nighthawk и Nighthawk X6 ).

Вам нужен безопасный случайный просмотр?

Даже если вы не особенно осведомлены о безопасности или конфиденциальности, каждый должен иметь VPN, если они регулярно используют общественные сети Wi-Fi. Когда вы пользуетесь Wi-Fi в кафе, аэропорту или в отеле, в котором вы остановились во время поездок по пересеченной местности, у вас нет идеи, безопасно ли соединение, которое вы используете.

Маршрутизатор может работать с устаревшим и скомпрометированным прошивкой. Маршрутизатор действительно может быть вредоносным и активно отслеживать пакеты и регистрировать ваши данные. Маршрутизатор может быть неправильно настроен, а другие пользователи в сети могут просматривать ваши данные или исследовать ваш ноутбук или мобильное устройство. У вас никогда не было никакой гарантии, что неизвестная точка доступа Wi-Fi не может быть настроена со злым умыслом или плохой конфигурацией, и вы можете раскрыть ваши данные. (Пароль не означает, что сеть защищена, даже если вам нужно ввести пароль, вы можете столкнуться с любой из этих проблем.)

В таких сценариях вам не нужен мощный провайдер VPN с большой пропускной способностью для защиты ваших сообщений электронной почты, Facebook и веб-браузера. Фактически, та же самая домашняя модель VPN-сервера, которую мы выделили в предыдущем разделе, будет служить вам так же хорошо, как и платные решения. Единственный раз, когда вы можете рассмотреть платное решение, — если у вас есть потребности в большой пропускной способности, что ваше домашнее соединение не может идти в ногу со временем (например, просмотр больших объемов потокового видео через ваше VPN-соединение).

Вам нужно скрытие вашего местоположения?

Если ваша цель состоит в том, чтобы выглядеть так, как если бы вы были в другой стране, поэтому вы можете получить доступ к содержимому, доступному только в том, что есть (например, олимпийский охват BBC, когда вы не находитесь в Великобритании), тогда вам понадобится услуга VPN с серверами, расположенными в географический регион, в который вы хотите выйти из виртуализованной сети.

Вам нужен доступ в Великобритании для этого олимпийского покрытия? Убедитесь, что ваш провайдер имеет серверы Великобритании. Вам нужен IP-адрес США, чтобы вы могли смотреть видео на YouTube спокойно? Выберите поставщика с длинным списком выходных узлов США. Даже самый лучший поставщик VPN вокруг бесполезен, если вы не можете получить доступ к IP-адресу в нужном географическом регионе.

Вам нужна анонимность и правдоподобная ответственность?

Если ваши потребности более серьезны, чем просмотр Netflix или удержание какой-нибудь боевой девочки в кафе из-за слежки в вашей деятельности в социальных сетях, VPN может быть не для вас. Многие VPN обещают анонимность, но мало кто может ее предоставить, и вы по-прежнему доверяете провайдеру VPN доступ к вашему трафику, что не идеально. Для этого вам, скорее всего, понадобится нечто большее, чем Tor, которое, хотя и не идеально , — лучшее решение для анонимности, чем VPN.

Однако многие пользователи полагаются на VPN, чтобы создать правдоподобную неприкосновенность при выполнении таких действий, как совместное использование файлов на BitTorrent. Создавая свой трафик, как будто он идет с другого IP-адреса, они могут наложить еще один кирпич на стену, скрывая их от других в рое. Опять же, это не идеально, но это полезно.

Если это похоже на вас, вы хотите, чтобы VPN-провайдер не хранил журналы и имел очень большую базу пользователей. Чем больше обслуживание, тем больше людей просматривает каждый выходный узел и тем сложнее изолировать одного пользователя от толпы.

Многие люди избегают использования VPN-провайдеров из США, исходя из предпосылки, что закон США заставит этих поставщиков регистрировать всю деятельность VPN. Противоречиво, нет таких требований к регистрации данных для американских провайдеров VPN. Они могут быть вынуждены в соответствии с другим набором законов передавать данные, если они есть, чтобы перевернуть, но нет требования, чтобы они даже сохраняли данные в первую очередь.

Помимо проблем с протоколированием, еще большая проблема заключается в типе протокола VPN и шифровании, которое они используют (поскольку гораздо более вероятно, что злонамеренная сторонняя сторона попытается прогнать ваш трафик и проанализировать его позже, чем они будут реконструировать ваш трафик в попытайтесь найти вас). Рассмотрение протоколов, протоколов и стандартов шифрования — отличный момент для перехода к следующему разделу нашего руководства, где мы переходим от вопросов, сосредоточенных на наших потребностях, к вопросам, сосредоточенным на возможностях поставщиков VPN.

Выбор поставщика VPN

Что делает для VPN-провайдера? Помимо наиболее очевидного вопроса, хорошая цена, которая хорошо соответствует вашему бюджету, другие элементы выбора VPN могут быть немного непрозрачными. Давайте рассмотрим некоторые из элементов, которые вы хотите рассмотреть.

Вы должны ответить на эти вопросы, прочитав документацию, предоставленную поставщиком услуг VPN, прежде чем подписываться на эту услугу. Еще лучше прочитайте их документацию, а затем ищите жалобы на услугу, чтобы убедиться, что даже если они утверждают, что они не делают X, Y или Z, пользователи не сообщают, что они действительно делают именно это.

Какие протоколы они поддерживают?

Не все протоколы VPN равны. Протокол, который вы хотите запустить, чтобы обеспечить высокий уровень безопасности с низкими затратами на обработку, — это OpenVPN.

Вы захотите пропустить PPTP, если это вообще возможно. Это очень устаревший протокол, который использует слабое шифрование и из-за проблем с безопасностью должен считаться скомпрометированным. Это может быть достаточно хорошо, чтобы защитить ваш незаменимый веб-браузер в кафе (например, чтобы сын владельца магазина не обнюхивал ваши пароли), но это не до табака для серьезной безопасности. Хотя L2TP / IPsec является значительным улучшением по сравнению с PPTP, ему не хватает скорости и открытых проверок безопасности, обнаруженных с помощью OpenVPN.

Короче говоря, OpenVPN — это то, что вам нужно (и вы не должны принимать никаких замен, пока не появится что-то еще лучше).

В настоящее время существует только один сценарий, в котором вы можете использовать L2TP / IPsec вместо OpenVPN, и это касается мобильных устройств, таких как телефоны iOS и Android. В настоящее время ни Android, ни iOS не поддерживают собственный OpenVPN (хотя для него есть сторонняя поддержка). Однако обе мобильные операционные системы поддерживают L2TP / Ipsec и, как таковой, являются полезной альтернативой.

Хороший поставщик VPN предложит все вышеперечисленные варианты. Отличный провайдер VPN даже предоставит хорошую документацию и уберет вас от использования PPTP по тем же причинам, которые мы только что сделали. Вы также должны проверить предварительно разделяемые ключи, которые они используют для этих протоколов, поскольку многие поставщики VPN используют небезопасные и простые в использовании ключи .)

Сколько серверов у них есть и где?

Если вы хотите получить доступ к американским медиа-источникам, таким как Netflix и YouTube, без геоблокировки, то услуга VPN с большинством своих узлов в Африке и Азии очень мало подходит для вас.

Примите не что иное, как разнообразные стабильные серверы в разных странах. Учитывая, насколько надежными и широко используемыми услугами VPN стали нецелесообразно ожидать сотни, если не тысячи, серверов по всему миру.

В дополнение к проверке, сколько серверов у них есть и где расположены эти серверы, также целесообразно проверить, где находится компания, и если это местоположение соответствует вашим потребностям (если вы используете VPN, чтобы избежать преследования со стороны вашего правительства, тогда было бы разумно избегать провайдера VPN в стране, имеющей тесные связи с вашей страной).

Сколько одновременных подключений разрешено?

Возможно, вы думаете: «Мне нужно только одно соединение, не так ли?» Что делать, если вы хотите настроить VPN-доступ на нескольких устройствах, более чем на одного члена семьи, на своем домашнем маршрутизаторе или тому подобное? Вам потребуется несколько одновременных подключений к службе. Или, возможно, если вы особенно ориентированы на безопасность, вам нужно настроить несколько устройств на использование нескольких разных выходных узлов, чтобы ваш коллективный персональный или домашний трафик не был объединен вместе.

Как минимум, вам нужна услуга, которая позволяет использовать как минимум два параллельных соединения; практически говоря, тем лучше (для учета всех ваших мобильных устройств и компьютеров) и с возможностью связывания вашего маршрутизатора с сетью VPN предпочтительнее.

Делают ли они дроссельные соединения, ограничивают пропускную способность или ограничивают службы?

Интерпретация ISP является одной из причин, по которой многие люди в первую очередь обращаются к VPN-сетям, поэтому дополнительная оплата за VPN-обслуживание поверх вашего широкополосного счета просто для того, чтобы задушить все заново — это ужасное предложение. Это одна из тех тем, которые некоторые VPN не являются совершенно прозрачными, так что это помогает немного копаться в Google.

Ограничения пропускной способности, возможно, не были большой проблемой в эпоху, предшествующую потоку, но теперь, когда все потоки видео, музыки и т. Д., Пропускная способность расходуется очень быстро. Избегайте VPN, которые налагают ограничения пропускной способности, если ограничения пропускной способности явно не очень высоки и предназначены только для того, чтобы позволить провайдеру, чтобы сотрудники полиции злоупотребляли службой.

В этом ключе платная услуга VPN, ограничивающая вас данными на основе ГБ, необоснованна, если вы используете ее только для случайного базового просмотра. Прием с мелким шрифтом, который ограничивает вас числом Х ТБ данных, является приемлемым, но на самом деле следует ожидать неограниченной полосы пропускания.

Наконец, прочитайте мелкий шрифт, чтобы узнать, ограничивают ли они какие-либо протоколы или службы, для которых вы хотите использовать эту услугу. Если вы хотите использовать службу для совместного использования файлов, прочитайте мелкую печать, чтобы гарантировать, что ваша служба совместного доступа к файлам не заблокирована. Опять же, в то время как было типично видеть, что поставщики VPN ограничивают услуги в тот же день (в попытке сократить пропускную способность и накладные расходы на вычисление), сегодня наиболее часто приходится находить VPN с какой-либо политикой.

Какие журналы, если они есть, сохраняют?

Большинство виртуальных частных сетей не будут хранить журналы активности пользователя. Это не только выгодно для своих клиентов (и отличная точка продажи), но и огромная польза для них (так как подробное ведение журнала может быстро потреблять диск за диском). Многие из крупнейших поставщиков VPN расскажут вам об этом: они не только не заинтересованы в ведении журналов, но и при максимальном размере своей работы они даже не могут отложить дисковое пространство для этого.

Хотя некоторые виртуальные частные сети хранят журналы в очень минимальном объёме (например, всего несколько часов), чтобы облегчить обслуживание и обеспечить бесперебойную работу своей сети, очень мало оснований рассчитывать на что-либо меньшее, чем нулевое ведение журнала.

Какие способы оплаты они предлагают?

Если вы покупаете VPN для защиты своего трафика от отслеживания Wi-Fi-узлов во время поездок или для безопасного перемещения вашего трафика обратно в США, анонимные способы оплаты вряд ли будут очень важными для вас.

Если вы покупаете VPN, чтобы избежать политических преследований или хотите остаться как можно более анонимным, вы будете значительно более заинтересованы в услугах, которые позволят оплатить через анонимные источники, такие как криптовалютные или подарочные карты.

У некоторых поставщиков VPN есть системы, где они будут принимать подарочные карты от крупных розничных торговцев (которые полностью не связаны с их бизнесом), такие как Wal-Mart или Target, в обмен на VPN-кредит. Вы можете купить подарочную карту в любое количество крупных магазинов с использованием наличных денег, выкупить ее за кредит VPN и избежать использования вашей личной кредитной карты или проверки информации.