Наращивание ресниц — популярная процедура, в ходе которой к естественным волосам добавляются синтетические (поштучно, либо — пучками). Тем самым, взгляд становится более открытым и выразительным. Идеальный результат гарантируется не только профессионализмом мастера, но также правильно подобранным клеем.

Фото: imidj-sk.ru

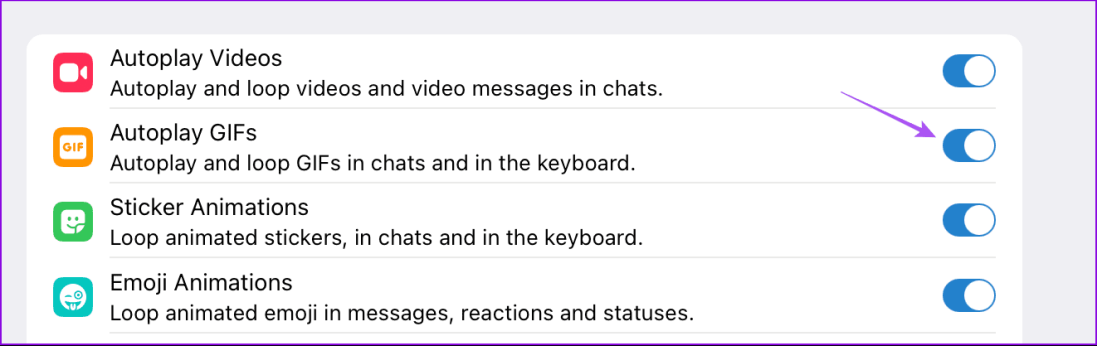

Как правило, основными действующими веществами средств могут выступать:

- Каучук. Хорош для поресничного распределения.

- Смола. Идеально фиксирует искусственный волосок с натуральной ресницей. Однако, может вызвать аллергическую реакцию.

- Резиновая пудра. В силу жидкой консистенции, больше подходит для опытных мастеров.

- Силиконы. Гипоаллергенный, бесцветный и устойчивый к внешним воздействиям материал.

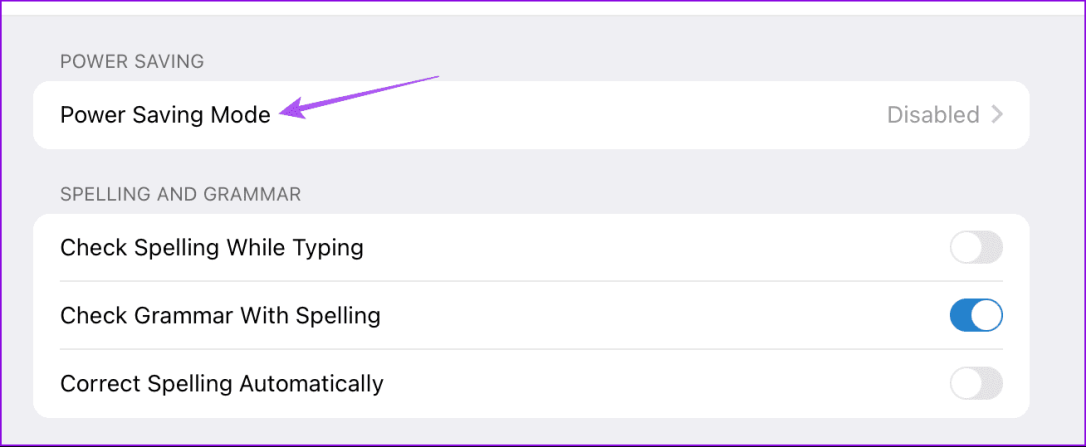

В зависимости от скорости застывания, клеи для ресниц подразделяются на:

- Медленные (2-4 секунды). Это — отличный выбор для начинающих лешмейкеров, так как ошибки фиксации легко поправить. Подходят для классического наращивания. Особую ценность приобретают во влажных помещениях.

- Быстрые (1 секунда). Используются для классического и объемного эффекта. Применение данных формул требует повышенной точности и оптимального микроклимата.

- Моментальные (0,5 секунды). Быстрая сцепка — практичный вариант для скоростной техники в руках опытного мастера.

Производители предлагают несколько оттенков:

- Черный — обеспечивает эффект подводки.

- Прозрачный — оптимален для цветного наращивания и фиксации декоративных элементов.

- Белый — позволяет контролировать процесс распределения. Такой часто выбирают новички.

На что обращать внимание при покупке:

- Наличие пигмента.

- Объем упаковки.

- Время полимеризации.

- Эластичность.

- Срок носки.

- Особенности состава.

- Оптимальную температуру и влажность помещения.

Представляем рейтинг клеев для наращивания ресниц 2024. Лучшие 11 средств, которые были отобраны нашими экспертами по отзывам и оценкам пользователей.

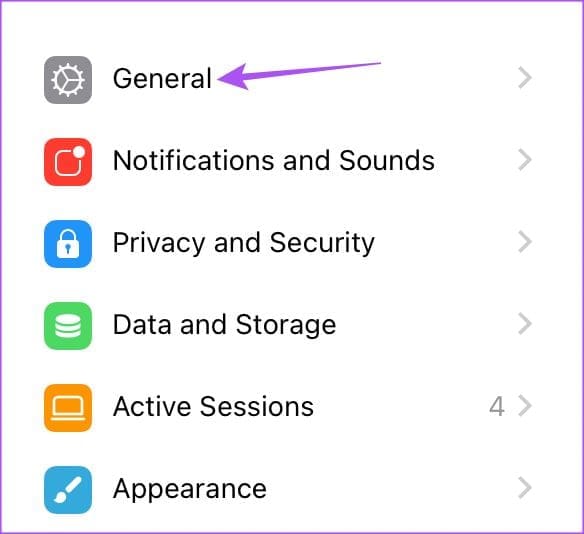

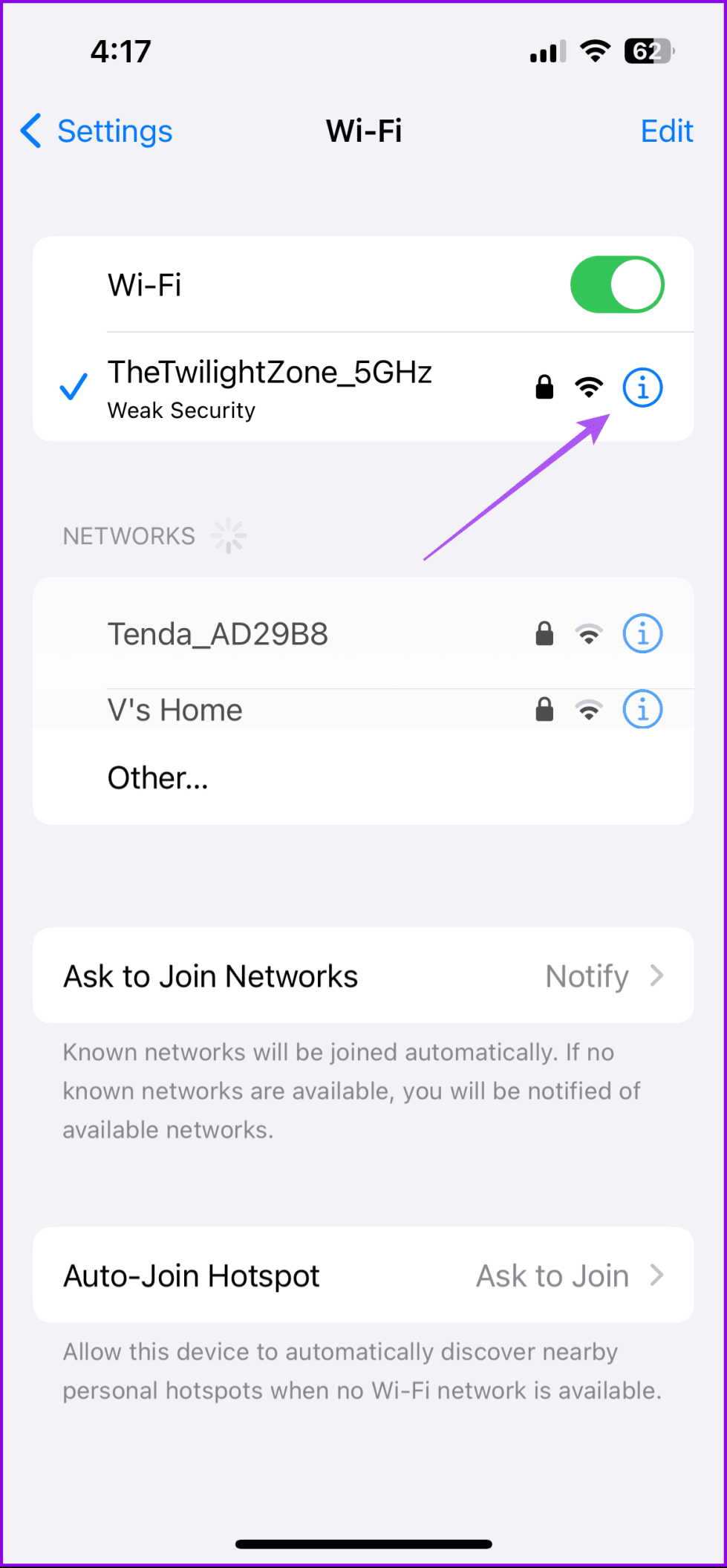

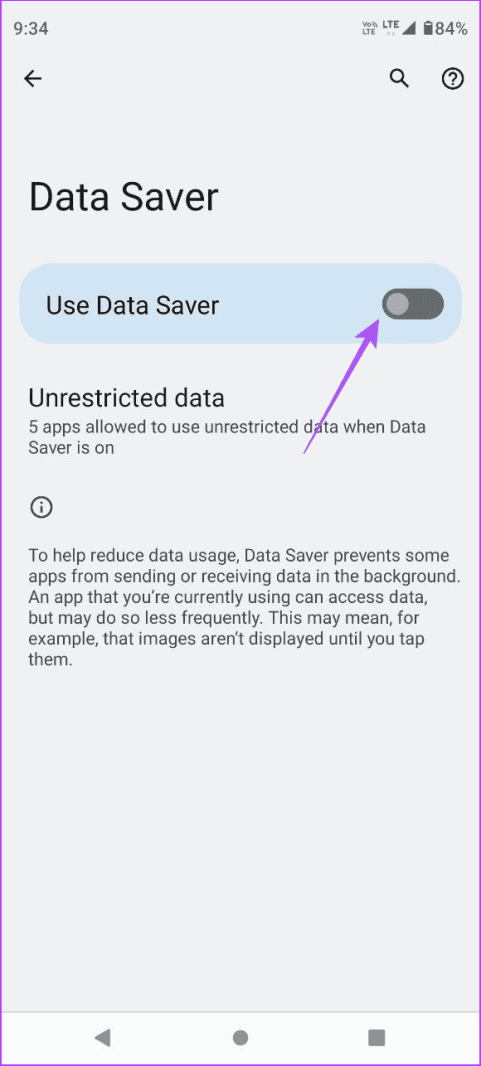

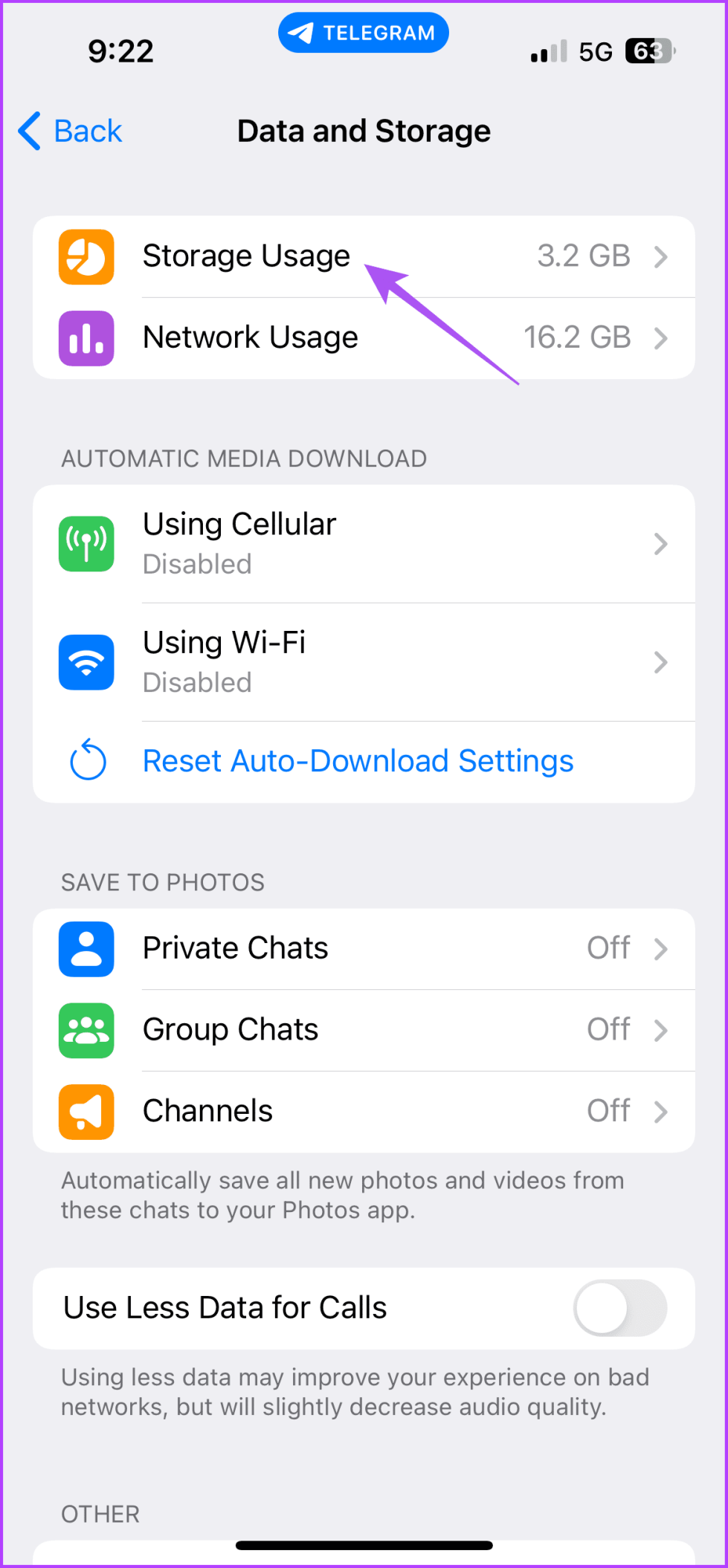

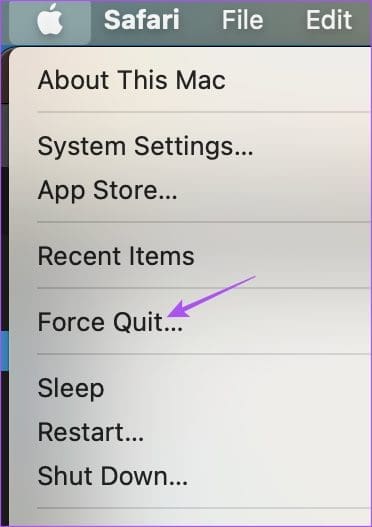

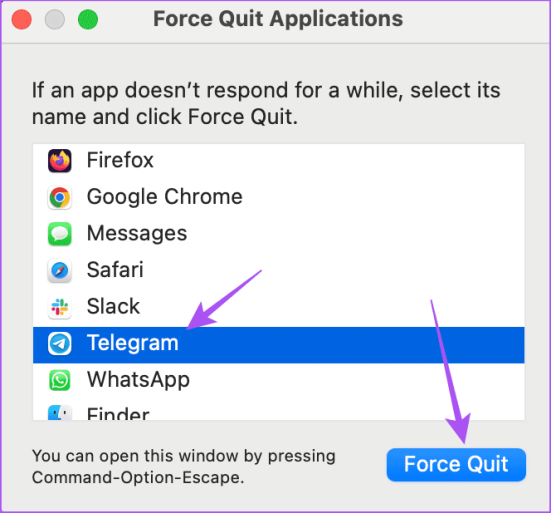

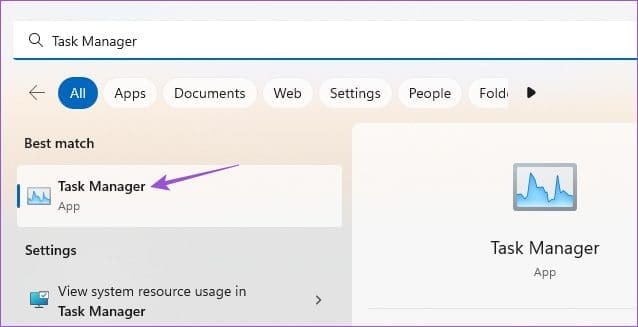

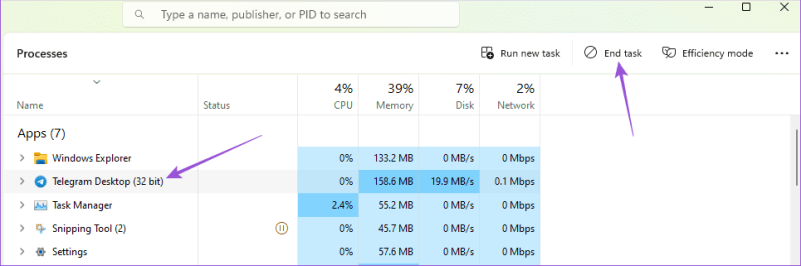

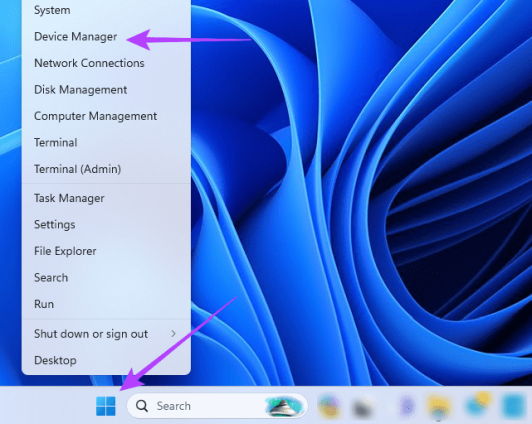

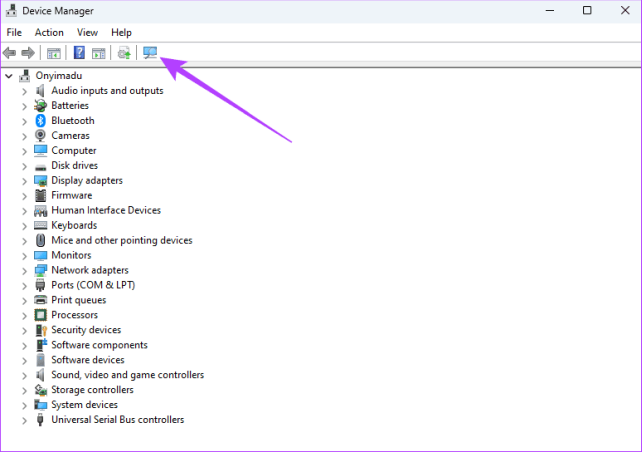

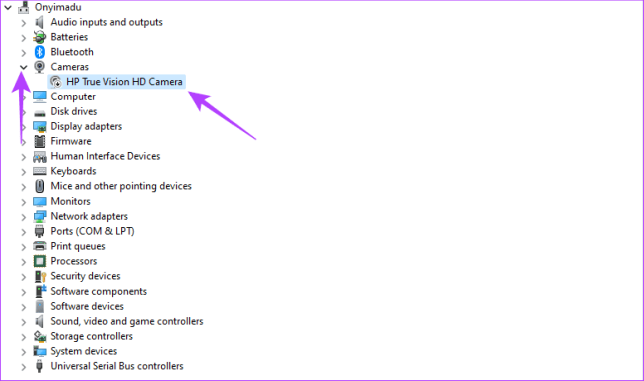

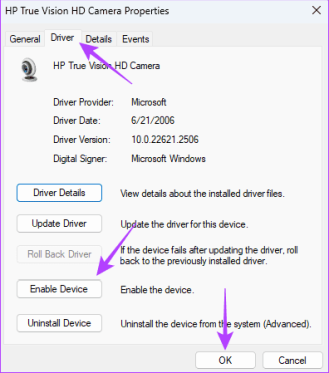

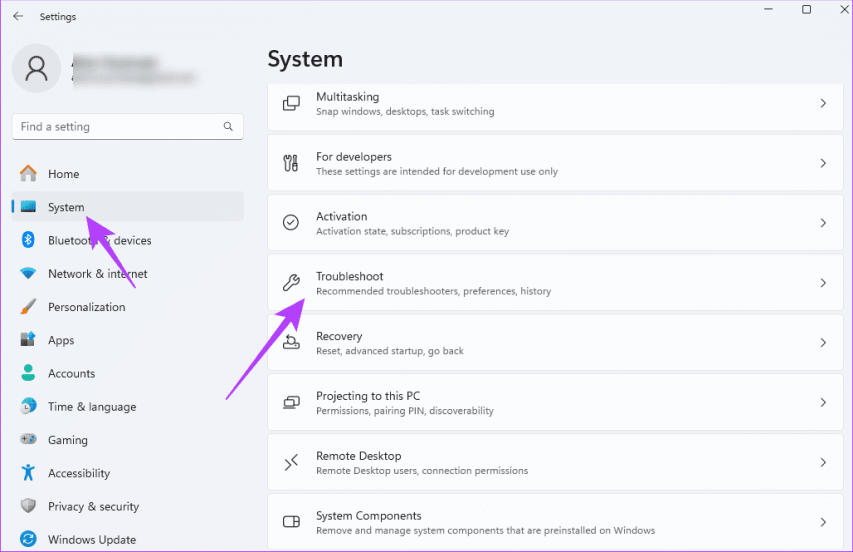

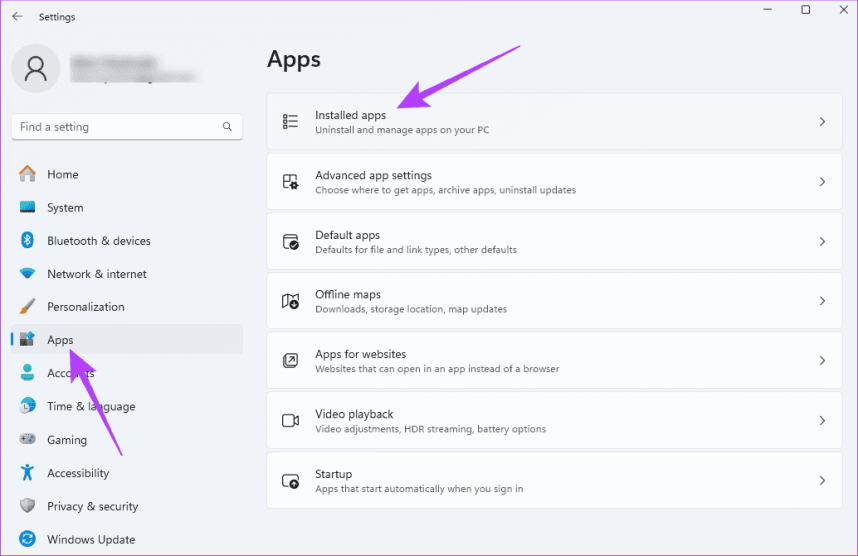

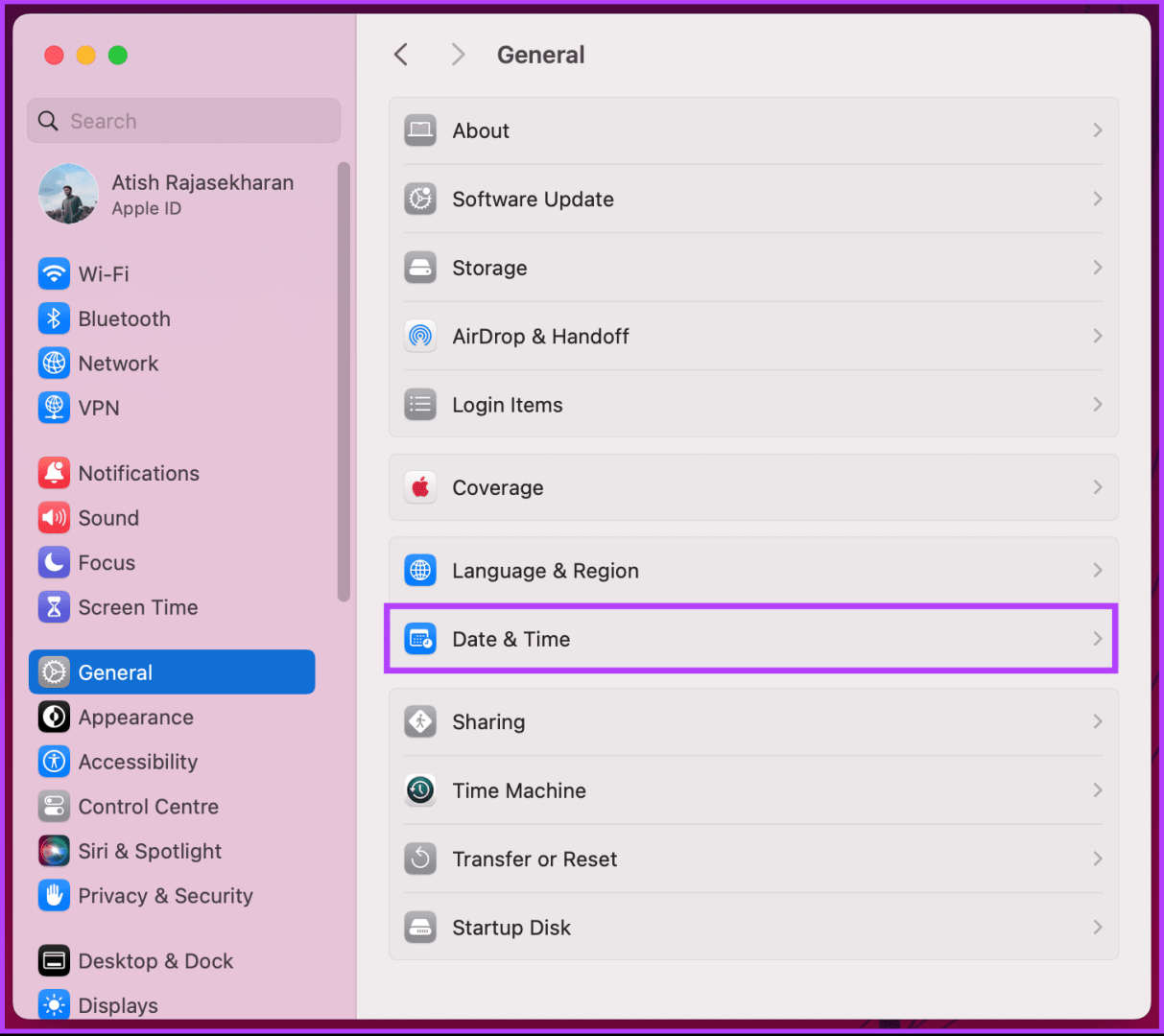

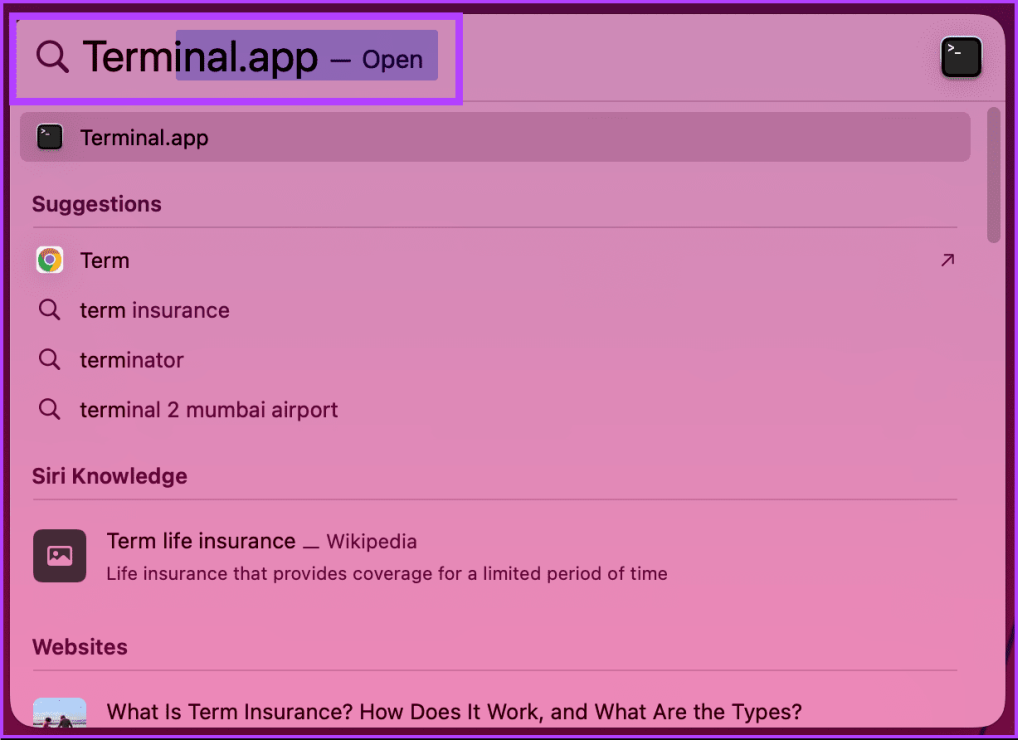

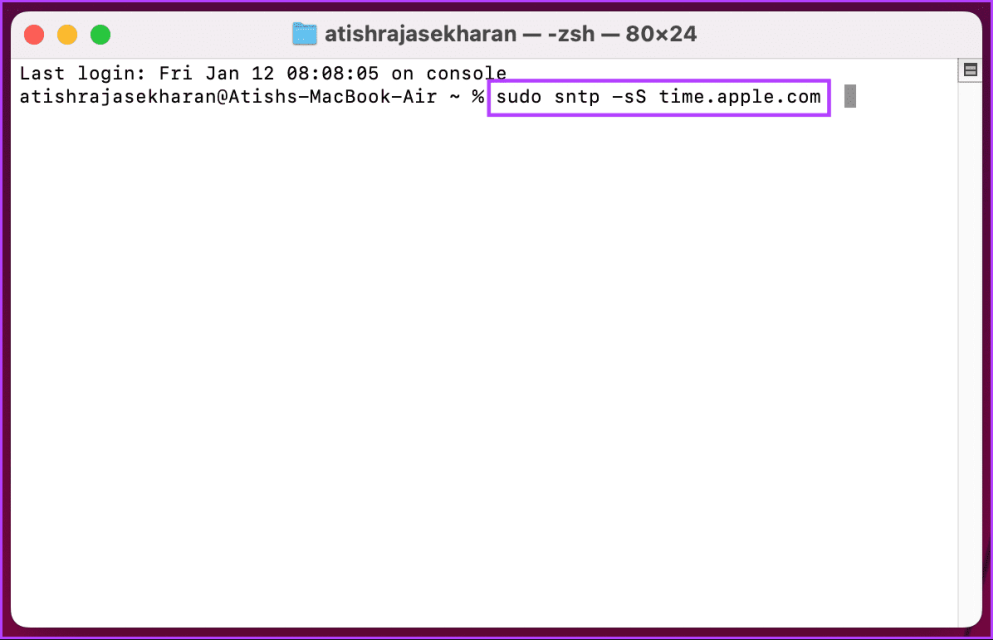

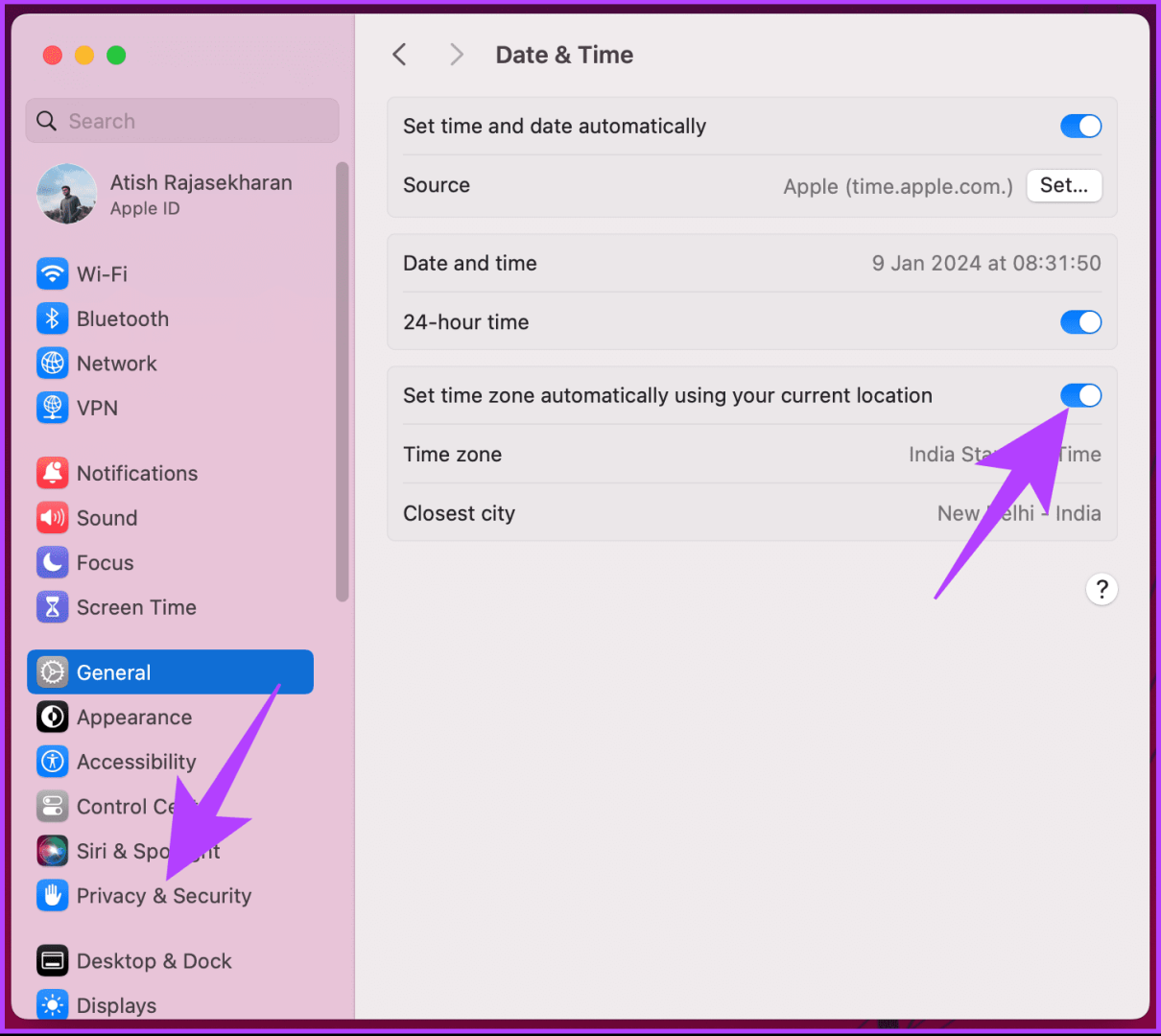

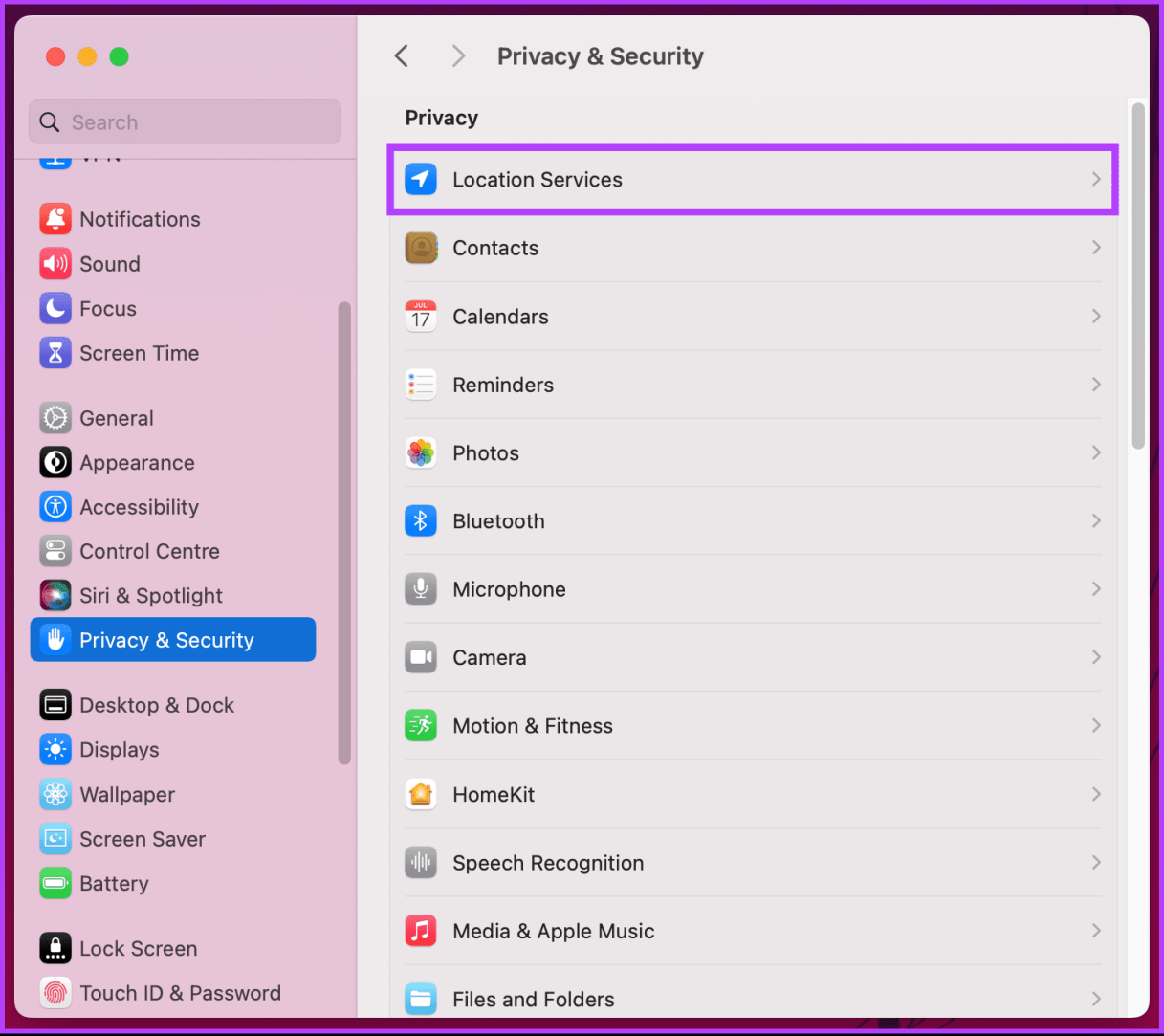

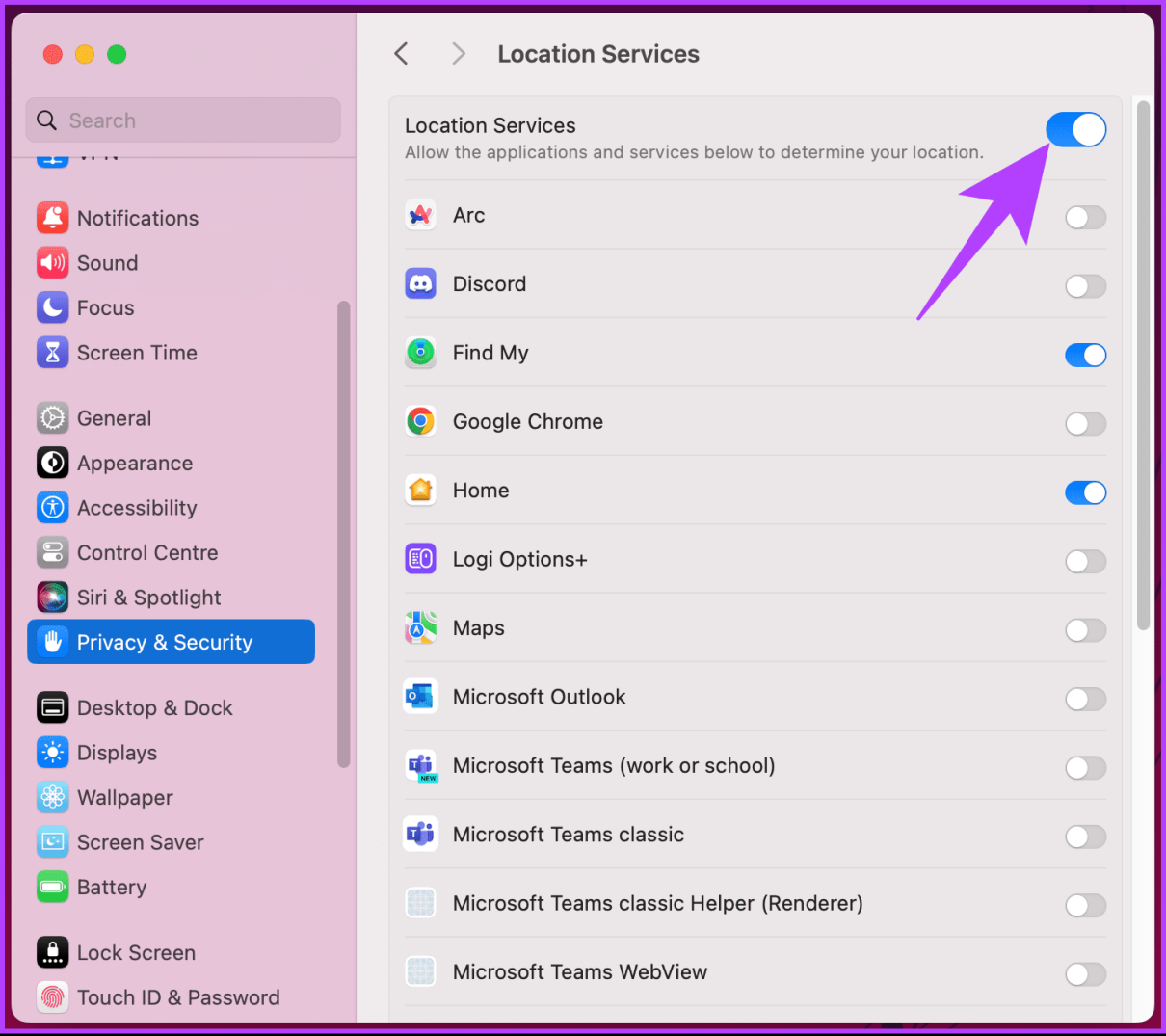

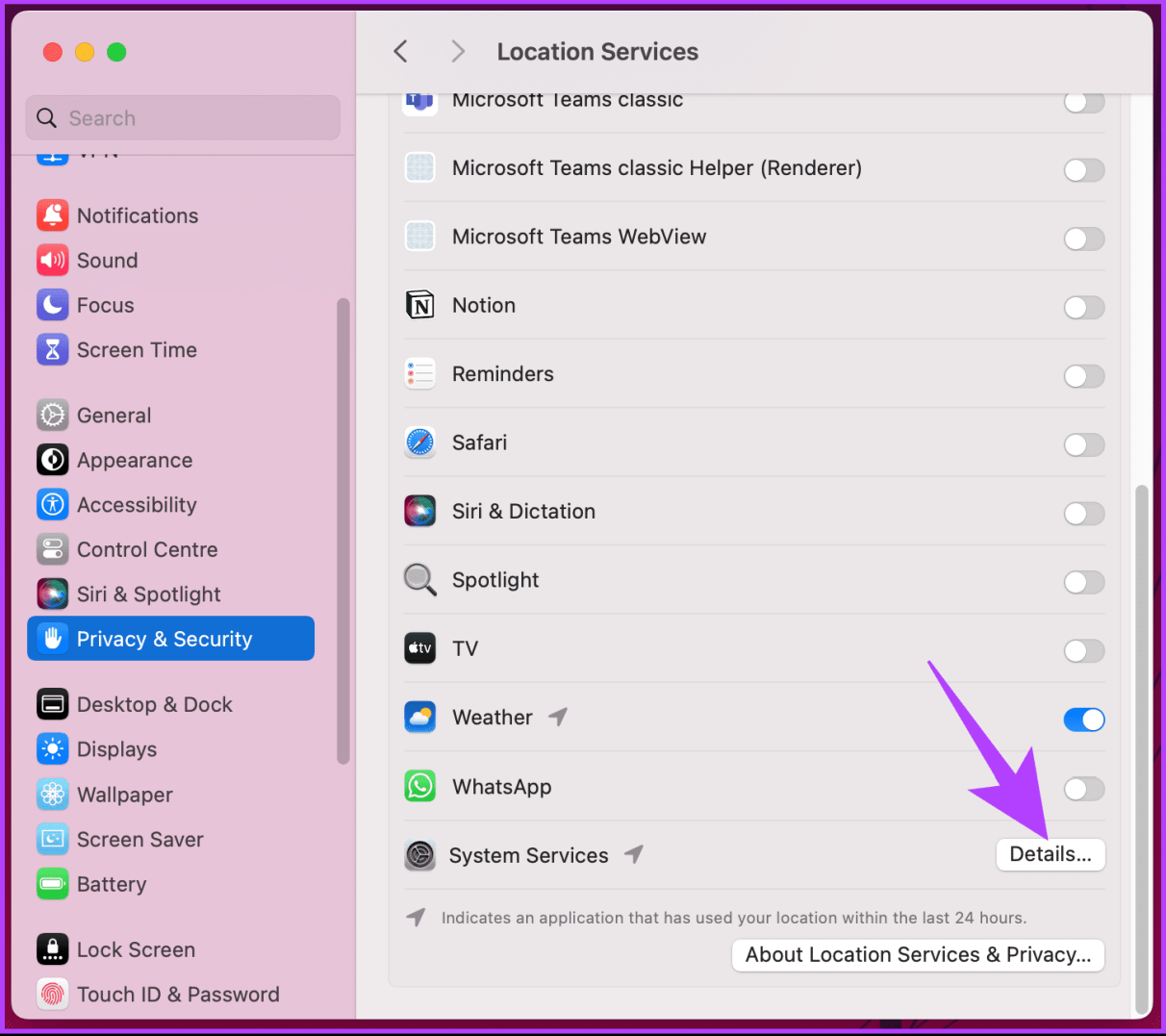

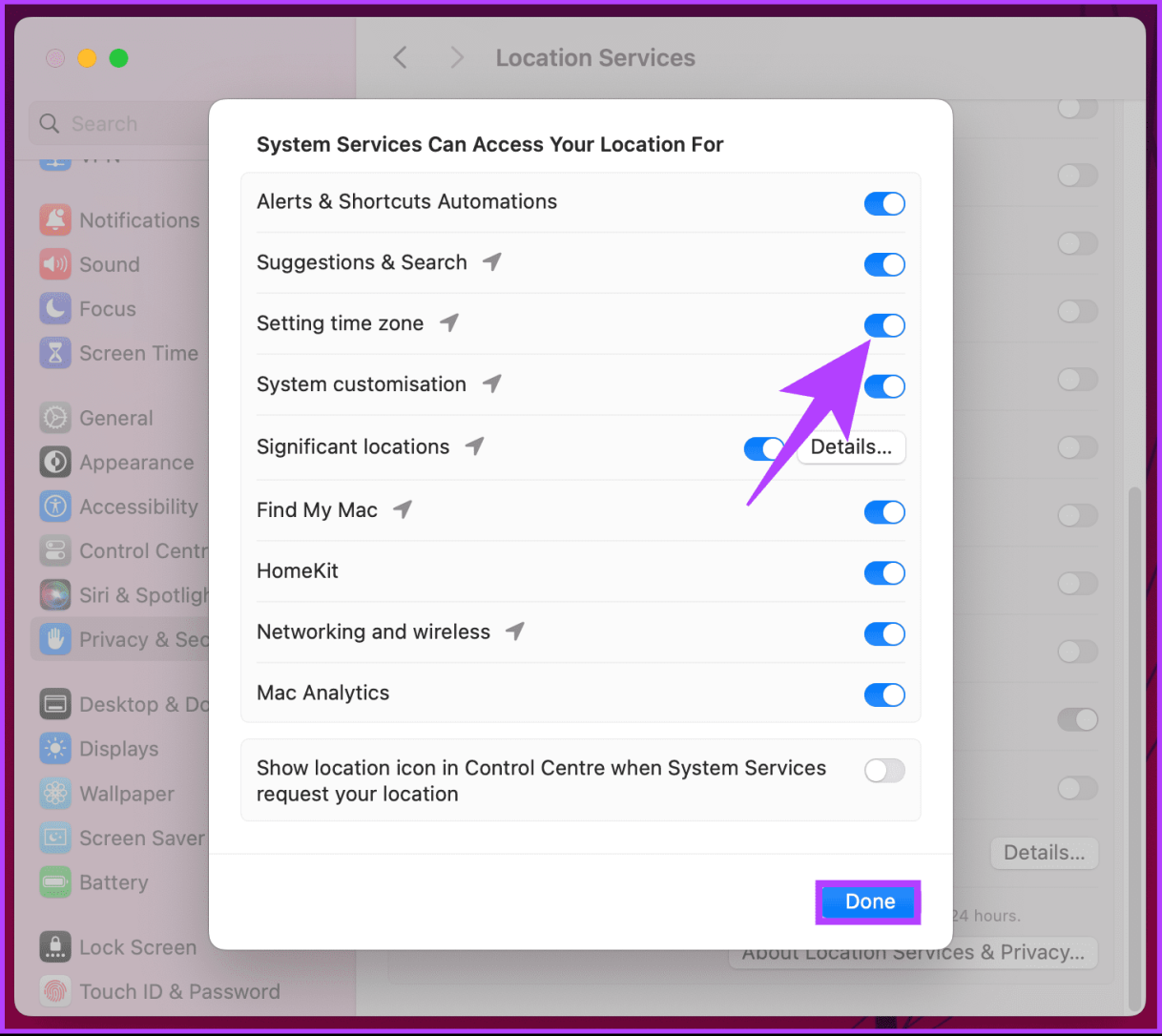

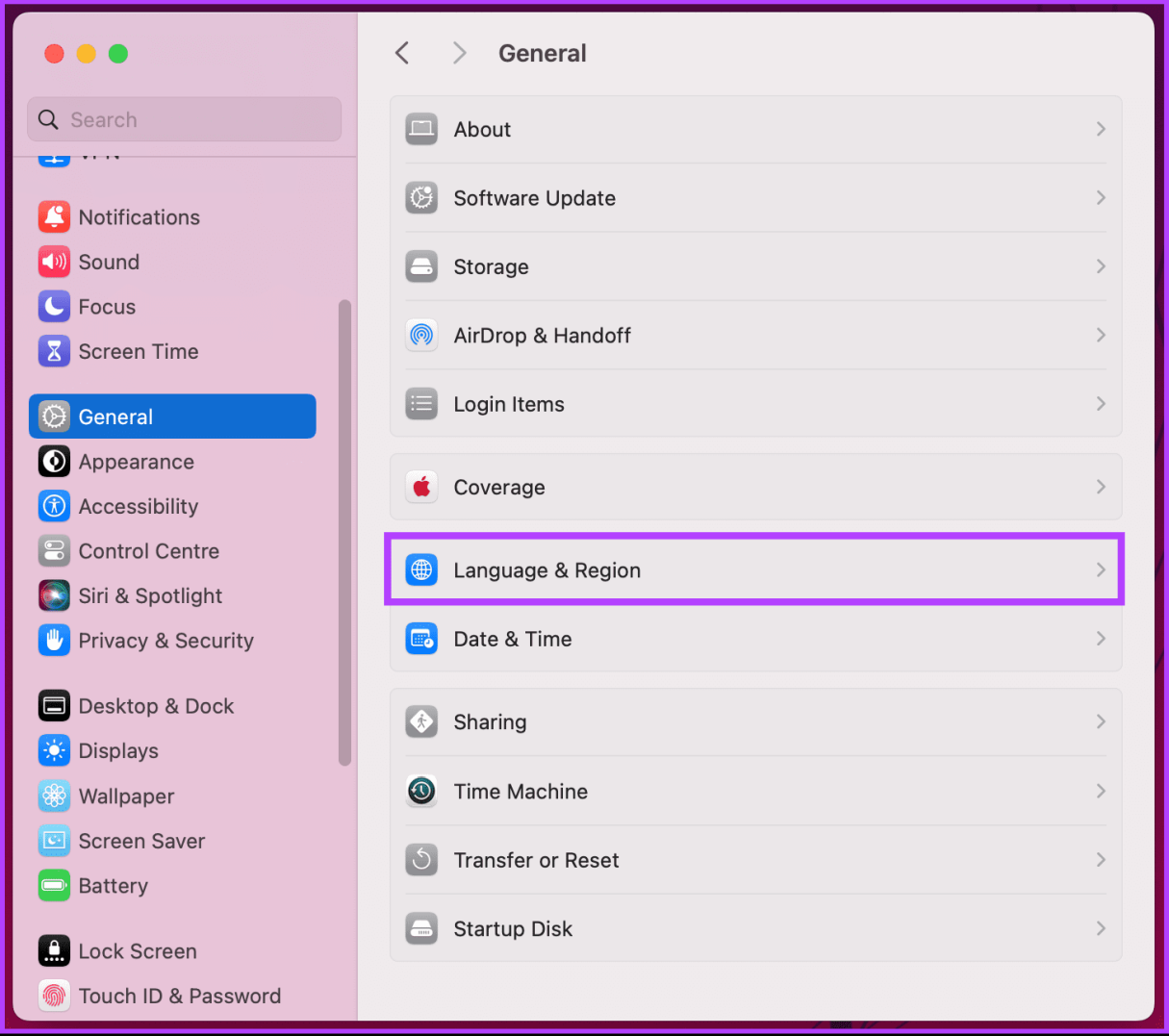

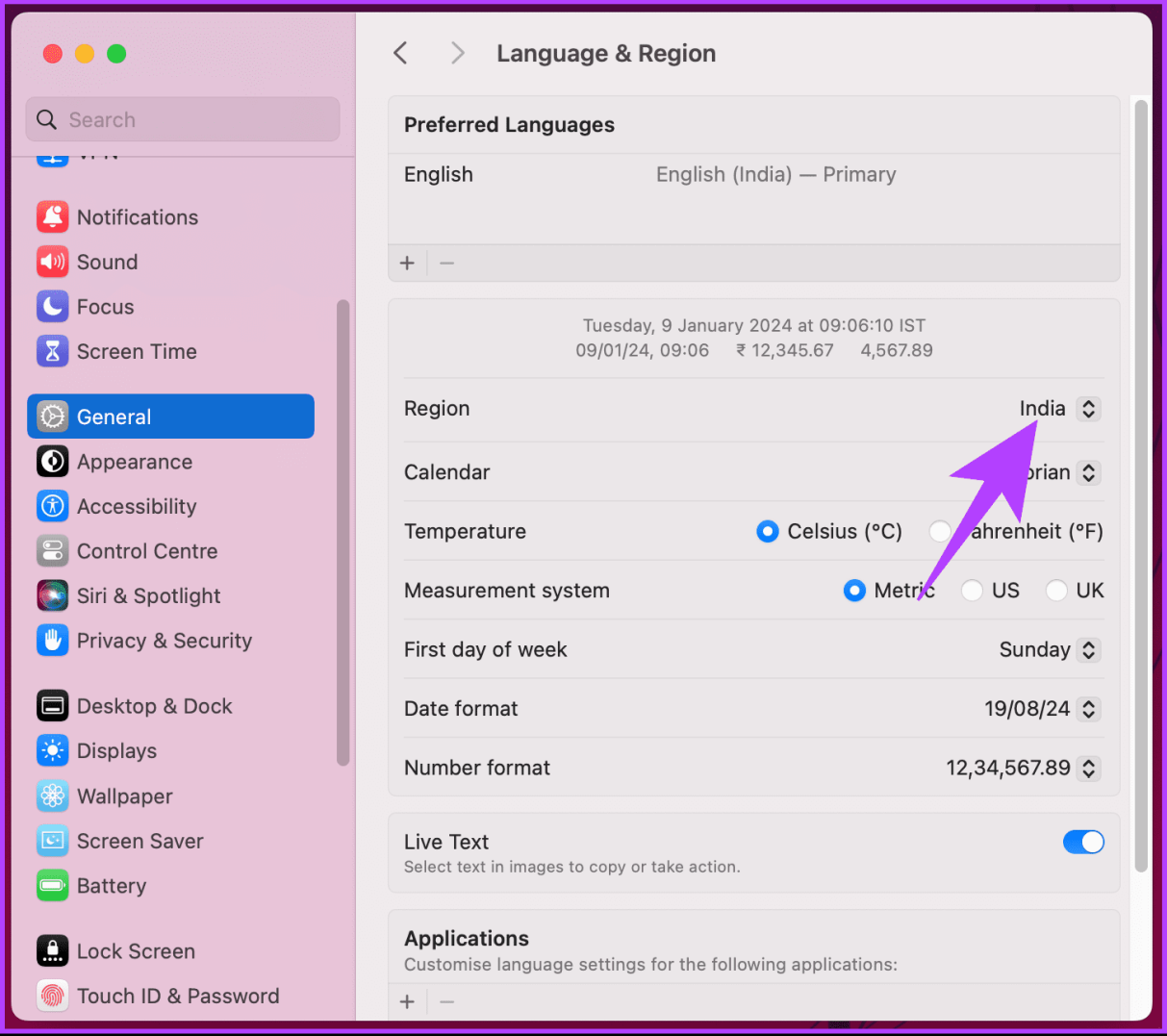

| Рейтинг (2024) | Цены, ₽ | Страна |

|---|---|---|

| 1. Neicha черный Elite | от 950₽ | Южная Корея |

| 2. Барбара Эксклюзив | от 580₽ | Южная Корея |

| 3. Universe Enigma | от 750₽ | Южная Корея |

| 4. BePerfect Speedy | от 520₽ | Южная Корея |

| 5. Le Maitre черный GO | от 350₽ | Южная Корея |

| 6. Indigo Эшель e’chelle | от 550₽ | Южная Корея |

| 7. Lovely «Neo» черный | от 550₽ | Южная Корея |

| 8. Rili Expert | от 450₽ | Южная Корея |

| 9. Lovely Marvel | от 480₽ | Южная Корея |

| 10. «X7» Extreme Look | от 360₽ | Китай |

| 11. TF Cosmetics | от 100₽ | Китай |

11 TF Cosmetics

Открывает наш рейтинг продукция марки TF Cosmetics. Популярная косметика китайского производства подходит для фиксации накладных ресниц и пучков. Заявленная стойкость здесь составляет порядка 16 часов, что позволяет наслаждаться эффектом с утра и до вечера.

Средство поставляется в картонном блистере. В качестве оформления упаковки, производитель выбрал сочетание белых, черных и бирюзовых тонов. Точечному нанесению способствует удобный тюбик и вытянутым носиком. Отметим, что в базовом комплекте содержится сразу 2 черных флакона, по 0,5 мл каждый. В наборе присутствует и лопатка для нанесения (располагается внутри крышки).

На выбор представлены классический белый и черный варианты. Именно поэтому, новичкам будет легко контролировать область нанесения. После полимеризации, состав становится невидимым на ресницах.

По отзывам, разработка TF Cosmetics хороша для ленточных элементов, однако, при работе с пучками, она проявляет себя не лучшим образом. В силу особенностей состава, данная косметика не подойдет аллергикам.

Плюсы:

- 2 тюбика в комплекте.

- Лопатка для нанесения.

- Быстро схватывается.

- Цвета на выбор.

- Дешевле аналогов.

Минусы:

- Может вызвать аллергию.

- Стойкость до 16 часов.

10 «X7» Extreme Look

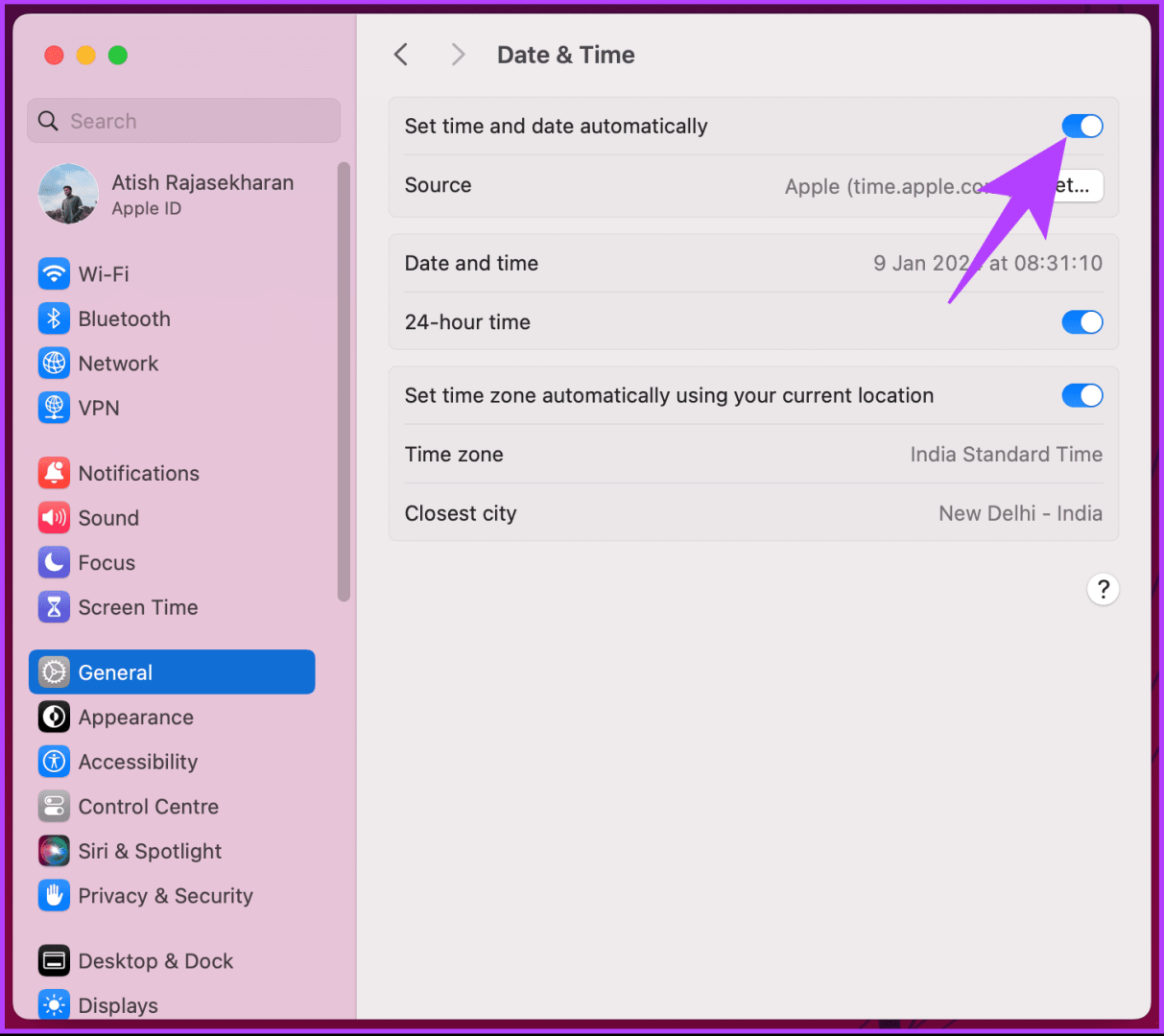

Клей для наращивания ресниц «X7» Extreme Look находится на десятом месте в рейтинге. Отметим, что южнокорейский бренд обладает собственной лабораторией, что позволяет поставлять на рынок уникальные и востребованные формулы.

Продукт характеризуется мгновенной сцепкой искусственного материала с натуральным, ведь время полимеризации варьируется от 0,5 до 1,5 секунд. Это — отличный вариант для скоростной техники наращивания.

Средство выпускается в миниатюрном флаконе черного оттенка. Объем содержимого — 5 мл. Клей создан на основе силиконов, благодаря чему может считаться гипоаллергенным. Его цвет — насыщенный черный. Это позволяет “углубить” взгляд, создав эффект подводки. Жидкая консистенция, согласно отзывам, удобна в работе для профессионалов бьюти-индустрии.

После затвердевания, покрытие сохраняет эластичность. Таким образом, неприятные ощущения от контакта с кожей сводятся к минимуму. К тому же, заявленная производителем стойкость достигает 8 недель. Это позволит увеличить интервал между процедурами наращивания. Рекомендуемый уровень влажности в помещении — до 40%, температуры — от 20 до 26 градусов.

Плюсы:

- Доступная цена.

- Приятная текстура.

- Носка до 8 недель.

- Для пучкового и поресничного наращивания.

- На основе силиконов.

Минусы:

- Быстро густеет.

- Только для опытных мастеров.

9 Lovely Marvel

Девятое место занимает клей Lovely Marvel. Продукт южнокорейского производства отлично подходит мастерам с богатым опытом работы. В силу жидкой консистенции, покупателям следует рассчитывать на равномерное распределение и отсутствие комочков.

Средство поставляется в небольшом тюбике с винтовой крышкой и кисточкой. Объем упаковки — 5 мл. Компания гарантирует быструю сцепку. Затвердевание занимает лишь 1 секунду. Это хорошо для тех, кто привык работать в скоростных техниках. Срок носки достигает внушительных 8 недель, что является очень хорошим показателем.

Основу формулы составляют цианоакрилат, черный пигмент и полиметилметакрилат. Минимальные испарения — весомый аргумент в пользу приобретения для лиц, склонных к аллергии. По мере затвердевания, сохраняется гибкость и пластичность клея, что является залогом комфортного ношения.

Как отмечают лешмейкеры, в процессе нанесения, клиенты редко жалуются на дискомфорт. Для взаимодействия с косметикой, оптимальными считаются температура от 18 до 22 градусов и влажность от 50 до 80%.

Плюсы:

- Качественная сцепка.

- Длительная носка.

- Комфортная работа.

- Не сильный запах.

- Эффект подводки.

Минусы:

- Требуется повышенная влажность помещения.

- Быстро засыхает в упаковке.

8 Rili Expert

На восьмом месте располагается клей для скоростной техники наращивания — Rili Expert. Это — самый “быстрый” продукт линейки. Материал схватывается буквально за 0,5 секунд. Такой отлично подходит для опытных лешмейкеров. Производством востребованного товара занимаются специалисты из Южной Кореи.

Косметика поставляется в миниатюрном флаконе из пластика. Темную расцветку в оформлении разбавляют зеленые и желтые вставки. Цвет самого состава — черный. Объем содержимого — 3 мл.

Производитель гарантирует минимальные испарения, что обуславливает комфорт в процессе выполнения процедуры. Активированный уголь в составе позволяет добиться эффекта подводки.

Клейкая сила сберегается до 8 недель, что позволяет носить реснички долго, вплоть до рекомендуемой коррекции. Эластичность здесь — минимальная, а текстура — жидкая.

При попадании в глаза, материал может вызывать раздражения. Поэтому, все манипуляции следует производить с ювелирной точностью. Оптимальные параметры микроклимата в кабинете мастера — влажность от 40 до 70% и температура воздуха от 18 до 24 градусов.

Плюсы:

- Угольный пигмент.

- Равномерное нанесение.

- Быстрая сцепка.

- Минимальные испарения.

- Стойкость до 8 недель.

Минусы:

- Печет при попадании в глаза.

- Плохая сцепка в холодную погоду.

7 Lovely «Neo» черный

Седьмое место принадлежит клею для наращивания ресниц Lovely «Neo» черный. Продукт южнокорейского производства предназначен для создания объемного эффекта.

Обратим внимание на феноменально высокую скорость сцепки — всего 0,01 секунда. Такие параметры — настоящая находка для профессионалов бьюти индустрии, предпочитающих получать результат в кратчайшие сроки.

Форма выпуска — пластиковый флакон, объемом 3 мл. Мастера отмечают, что с подобного рода формулой лучше работать в условиях пониженной влажности и высокой температуры.

В составе преобладают силиконы, что хорошо для лиц, склонных к аллергическим реакциям. Уровень испарений — минимальный. Жидкая консистенция — залог равномерного нанесения и отсутствия комочков. Согласно отзывам, пучок формируется без залипаний, а искусственные реснички — крепко фиксируются к натуральным. Насыщенный оттенок черного пигмента нравится модницам всех возрастов.

При высыхании сберегается эластичность, что гарантирует комфортное ношение искусственного материала. Клейкая сила, согласно заверениям производителя, радует до 8 недель.

Плюсы:

- Стойкость до 8 недель.

- Черный пигмент.

- Эластичность.

- Минимум испарений.

- Нивелирование риска аллергии.

Минусы:

- Требует пониженной влажности.

- Только для опытных мастеров.

6 Indigo Эшель e’chelle

Строчкой выше находится клей для наращивания ресниц Indigo Эшель e’chelle. Современная формула может похвастаться рядом неоспоримых преимуществ. Это — минимальный уровень испарений, комфортная носка до 60 дней, а также — надежная фиксация искусственного материала на натуральной основе.

Косметика поставляется на рынок в лаконичной таре белого оттенка с фиолетовыми вставками и серебристым колпачком. Объем содержимого — 7 мл. Цвет — классический черный. Производитель гарантирует стойкий результат на срок до 60 дней.

По отзывам, у большинства потребителей продукция на основе акрила не вызывает аллергии. Полимеризация происходит примерно за 1 секунду, что подходит не только опытным мастерам, но и — тем, кто только “набивает руку”.

Для манипуляций, оптимальными считаются температура от 18 до 22 градусов и влажность от 40 до 70%. Бренд провел масштабные исследования, в ходе которых выяснилось, что вне зависимости от условий окружающей среды, полезные свойства формулы сберегаются, как минимум, на 97%.

Плюсы:

- Для мастеров с разным опытом.

- Сбережение полезных свойств при любых условиях.

- Результат до 60 дней.

- Минимальные испарения.

- Экономичный расход.

Минусы:

- Возникновение склеек в работе.

- Достаточно густой.

5 Le Maitre черный GO

Следом в обзоре находится очередной качественный товар южнокорейского производства — Le Maitre GO. Силиконовый клей черного оттенка хорошо переносится лицами с чувствительным эпидермисом, благодаря чему заслужил высокий рейтинг на просторах сети. Косметика тем, кто предпочитает скоростную технику работы.

Средство, объемом 5 мл, поставляется на рынок в стильном флаконе черных тонов с серебристым колпачком. За комфортную и продуктивную работу отвечает формула с минимальным уровнем испарений. К тому же, жидкая субстанция равномерно наносится, что позволяет избежать склеек.

Сцепка здесь считается моментальной, ведь она происходит всего за пол секунды. Покупая популярный товар, лешмейкеры могут гарантировать клиентам солидную стойкость (до 8 недель). Благодаря хорошим обволакивающим свойствам, косметика часто применяется не только для классических техник наращивания, но и — объемного эффекта. Наиболее подходящими условиями для наращивания называются температура в диапазоне 18-23 градуса и влажность 40-70%.

Плюсы:

- Минимум испарений.

- Быстрое высыхание.

- Неприхотливый к условиям работы.

- Крепкая фиксация.

- Нет комочков.

Минусы:

- Не достаточно эластичности.

- Требует большого опыта мастера.

4 BePerfect Speedy

Четвертое место принадлежит профессиональной косметике для наращивания ресниц BePerfect Speedy. Продукт производится в Южной Корее. Он отлично подходит для объемных техник.

Изящный флакон стального оттенка станет настоящим украшением рабочей зоны мастера. Объем содержимого — 5 мл. Классический черный оттенок жидкой текстуры гарантирует максимально натуральный эффект. К тому же, данный пигмент добавляет взгляду выразительности.

Производитель заявляет массу преимуществ своей разработки. К примеру, длительное сбережение эластичности и прочности. Действительно, срок носки достигает 8 недель. Акриловый клей содержит минимум стабилизаторов в составе. Поэтому, риск аллергической реакции сводится к минимуму. К тому же, запах здесь, практически, отсутствует.

Согласно оценкам лешмейкеров, это — хороший вариант для “скоростных” мастеров, ведь сцепка занимает всего 0,5 секунды. Наконец, обратим внимание на тот факт, что полезные свойства сберегаются при температуре от 18 до 24 градусов и влажности от 40 до 70%.

Плюсы:

- Хорош для пучков.

- Жидкая текстура.

- Гипоаллергенный.

- Стильный флакон.

- Носка 8 недель.

Минусы:

- Требует сноровки.

- Прихотлив к внешним условиям.

3 Universe Enigma

Тройку лучших продуктов в рейтинге открывает клей для наращивания ресниц Universe Enigma. Косметика отличается солидной стойкостью, что позволяет наслаждаться выразительным взглядом длительное время, вплоть до следующей коррекции (до 8 недель).

Средство поставляется в белом флаконе с фиолетовой этикеткой и тонким носиком. Объем последнего — 5 мл. Формула представлена акрилатами. Согласно отзывам, классический черный оттенок материала со временем становится чуть менее выразительным. В целом, клей не заметен на глазах. Запах потребители оценят как приемлемый.

В силу жидкой консистенции и быстрой полимеризации (0,5-1 сек), мастера бьюти индустрии значительно сокращают время процедуры. Это — отличный вариант при работе на потоке. К тому же, лешмейкеры могут рассчитывать на экономичное расходование рецептуры.

Проводить манипуляции с внешностью стоит в теплых (23-30 градусов) и хорошо увлажненных (15-45%) помещениях. Средство подходит для жарких стран и отопительного сезона. Слабые испарения не приносят дискомфорта мастеру и клиенту.

Плюсы:

- Хорошо держит каплю.

- Быстрая сцепка.

- Длительная носка.

- Минимум испарений.

- Экономичный.

Минусы:

- Малая эластичность.

- Требуется привыкнуть.

2 Барбара Эксклюзив

На второй строчке располагается клей для наращивания ресниц от отечественного производителя — Барбара Эксклюзив. Профессиональный продукт создан для создания выразительного взгляда. Тщательно продуманная рецептура гарантирует роскошный результат.

Косметика поставляется в компактном флаконе с салатовой этикеткой и золотистым колпачком. Внутри содержится 5 мл косметического вещества. Дополнительно производитель предлагает сменный носик и заглушку. Формула на основе 2-цианоакрилата и полиметилметакрилата считается гипоаллергенной.

Черный пигмент прекрасно сливается с натуральными ресницами. Каждая упаковка проходит строгий контроль качества, что позволяет не сомневаться в безопасности содержимого.

В силу низкой вязкости, нивелируется склеивание и обеспечивается легкое расчесывание волосков. Благодаря быстрому высыханию (от 0,5 до 1 секунды), мастера значительно экономят время. Прекрасные вяжущие свойства — залог длительного ношения материала. Согласно информации бренда, результат гарантируется на 8 недель. Работать следует в теплом помещении.

Плюсы:

- Стойкость 8 недель.

- Экономия времени.

- Хорошо распределяется.

- Тщательный контроль качества.

- Заглушка и сменный носик в комплекте.

Минусы:

- Ощутимые испарения.

- Только для теплых помещений.

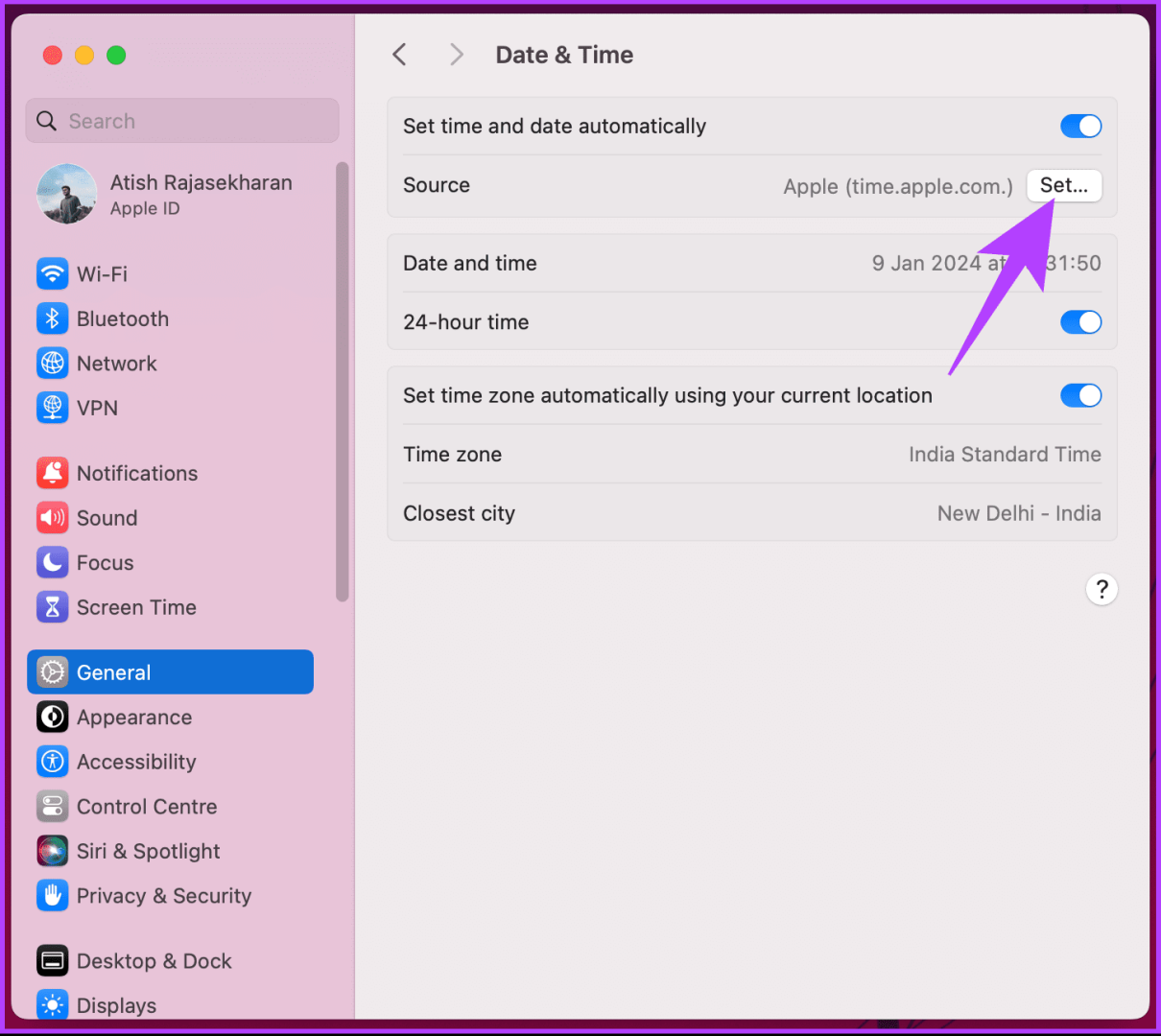

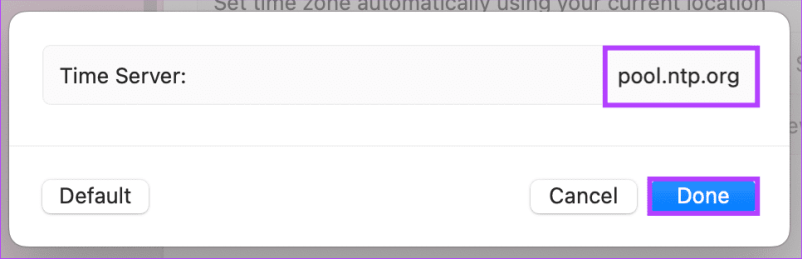

1 Neicha черный Elite

Лидером нашего рейтинга становится NEICHA Elite южнокорейского производства. Это — самый скоростной продукт в ассортименте марки. Покупая премиальную косметику, мастера получают чистый результат без комочков и склеек. Средство подходит опытным лешмейкерам, владеющим скоростной техникой.

Форма выпуска — миниатюрный флакон 3 мл. Оттенок пластичной текстуры — классический черный. В комплекте покупатели получают термопакет и силикагель, что позволяет сберечь полезные свойства после вскрытия упаковки.

Формула выполнена на основе акрилатов, цветовой нюанс придает угольный пигмент. Средство для наращивания ресниц характеризуется моментальной сцепкой (от 0,5 до 1 секунды). Производитель называет оптимальными следующие параметры микроклимата в кабинете — температура от 18 до 23 градусов и влажность от 50 до 70%.

К преимуществам разработки отнесем минимальные испарения и отличную пластичность. Именно поэтому, мастеру доступны различные манипуляции с объемом (от 1D до 4D). Наслаждаться результатом клиенты будут длительное время (максимум — 8 недель).

Плюсы:

- Скоростная сцепка.

- Пластичность.

- Минимальные испарения.

- Носка до 8 недель.

- Хорошая комплектация.

Минусы:

- Дороже аналогов.

Какой клей для наращивания ресниц лучше выбрать

Опираясь на отзывы и оценки, можно смело утверждать, что правильно подобранный клей является залогом качественной процедуры наращивания ресниц.

Создать образ на один день можно, воспользовавшись набором от TF Cosmetics. Для тех, кто предпочитает наслаждаться длительным результатом, существуют следующие варианты:

- «X7» Extreme Look.

- Lovely Marvel.

- Rili Expert.

- Lovely «Neo».

- Indigo Эшель e’chelle.

- Le Maitre GO.

- BePerfect Speedy.

- Universe Enigma.

- Барбара Эксклюзив.

- NEICHA Elite.

Согласно отзывам опытных лешмейкеров, лучшим образом проявляет себя в работе корейская косметика NEICHA. Пластичный, стойкий и долговечный материал позволяет создавать различные варианты объема и выразительности взгляда.

Удачных покупок!

The post 11 лучших клеев для наращивания ресниц appeared first on Рейтинги, подборки и список лучшего.

Source: spasibovsem.ru krasota-i-zdorove