В Nautilus, файл можно переместить на папку в виде значка, не отпуская его. Если навести курсор на папку, она откроется прямо там, где находится файл, а не в новом окне или новой вкладке. Аналогичная функция «подпружиненных папок» имеется в файловом менеджере Finder на macOS, в котором доступны параметры для управления продолжительностью наведения.

Написанная словами, эта функция звучит громоздко, поэтому вот GIF, показывающий ее в действии:

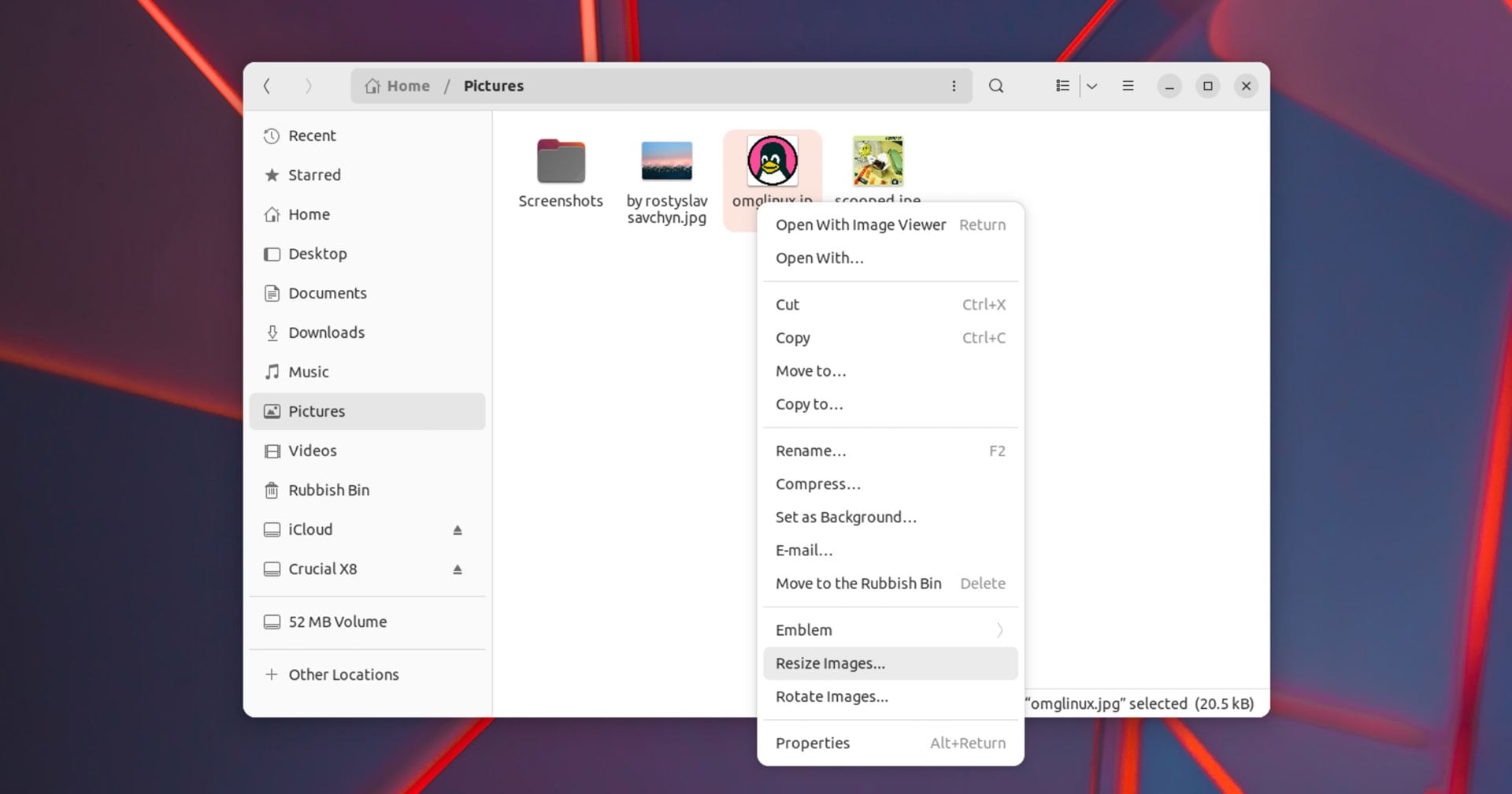

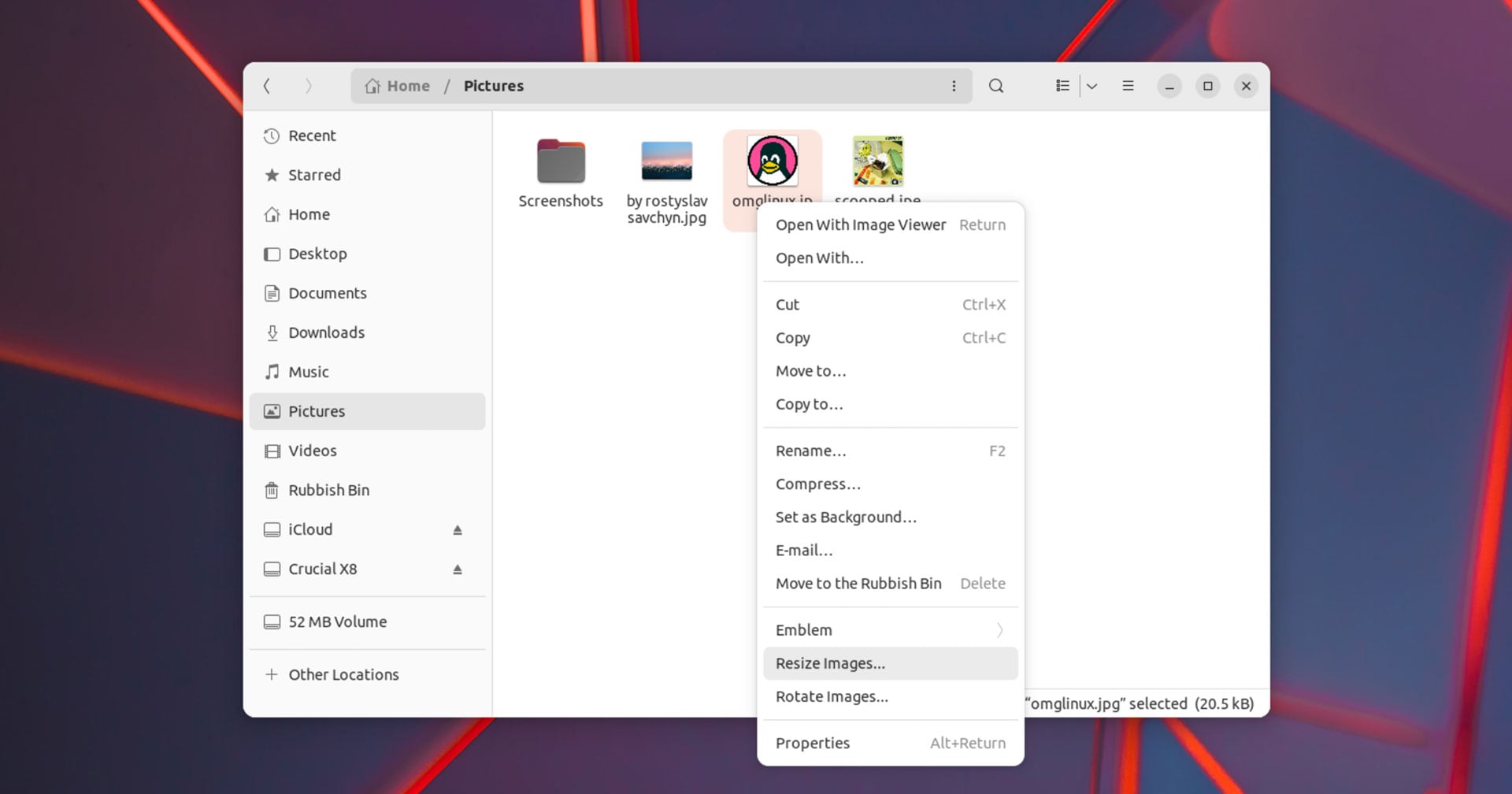

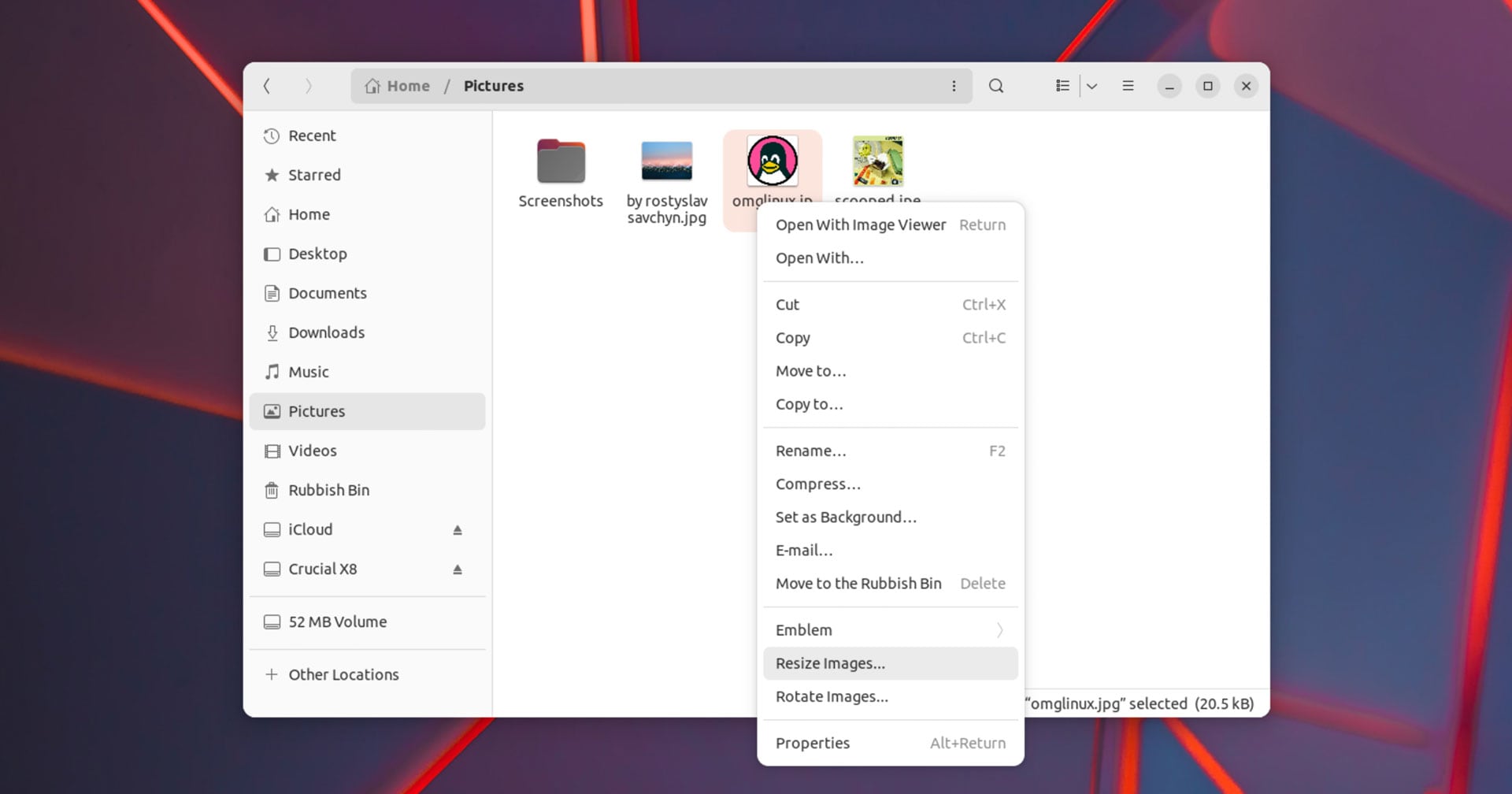

Мне регулярно и рутинно приходится «прибираться», то есть перемещать файлы в разные папки под предлогом порядка — поэтому эта функция пригодится. С его помощью я перемещаю файлы/папки в другую папку или (что более важно для меня, внутри подпапки внутри этой папки) с легкостью, даже не отрывая палец от кнопки мыши.

Это предпочтение, которое все захотят включить? Нет, но если вы используете Ubuntu, и это звучит как то, что вы бы использовали, включить его очень просто.

Откройте новое окно терминала и запустите:

gsettings set org.gnome.nautilus.preferences open-folder-on-dnd-hover true

Изменение вступит в силу мгновенно.

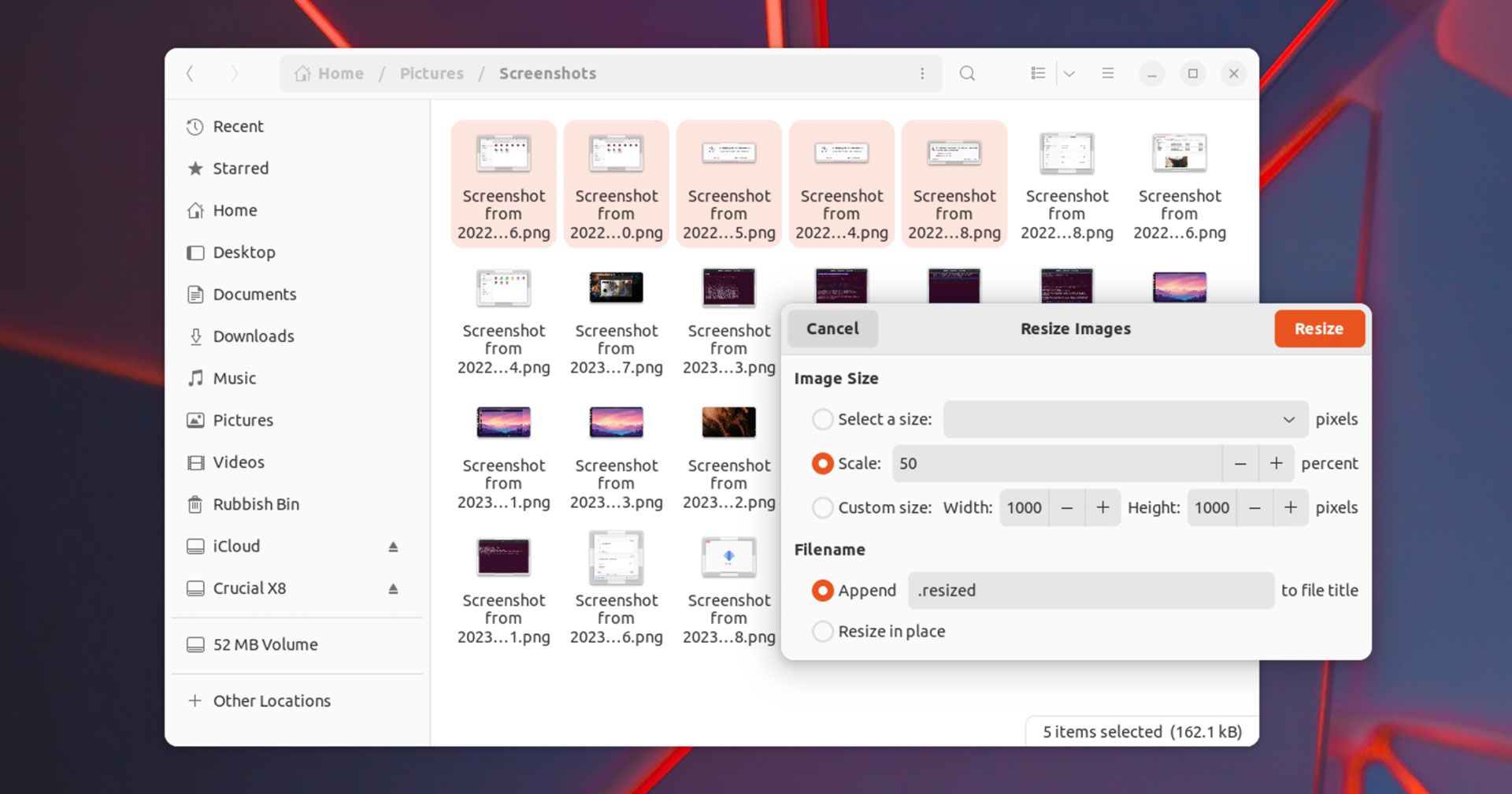

Откройте Nautilus (с включенным представлением значков), перетащите файл на целевую папку, и вуаля, он мгновенно откроется. Отпустите файл, чтобы перетащить его туда, или продолжайте удерживать файл и наведите указатель мыши на вложенную папку, чтобы открыть ее, и так далее:

Вы можете включить «открывать папку при наведении курсора мыши и перетаскивании» с помощью утилиты dconf-editor (то есть с помощью графического интерфейса), но командная строка безопасна. Редактор dconf — отличная утилита, но очень легко заблудиться, пытаясь найти значение или, если говорить по опыту, случайно изменить настройку при перемещении мыши.

И если вы попробуете это, но вас это раздражает, вы также можете легко отключить его:

gsettings set org.gnome.nautilus.preferences open-folder-on-dnd-hover false

Во всяком случае, это все; простая настройка, которую я нахожу очень полезной, и теперь вы знаете, как ее включить.

Source: omgubuntu.ru instructions