Что такое FreeBSD Rescue?

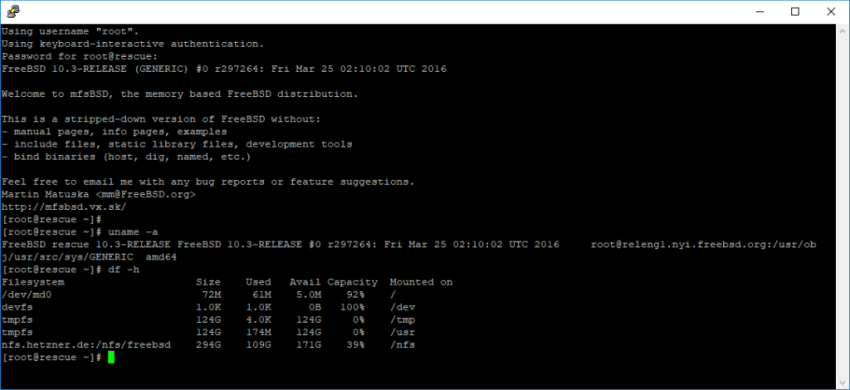

FreeBSD Rescue система основана на минимальном дистрибутиве FreeBSD, который загружается по сети. С помощью FreeBSD Rescue системы вы сможете починить вашу неверно сконфигурированную установленную FreeBSD систему или же установить FreeBSD на ваш выделенный сервер.

Установка и использование FreeBSD требует знаний по FreeBSD и поэтому предусмотрена, прежде всего, для опытных пользователей. Пожалуйста, примите во внимание, что Hetzner Online GmbH не оказывает услуг поддержки ПО и поэтому возникающие проблемы должны решаться вами самостоятельно.

Образы FreeBSD были созданы с использованием системы, разработанной Martin Matuska mfsBSD.

Какое поддерживается оборудование?

Работа FreeBSD была с успехом протестирована на следующих системах:

- Все текущие EX и PX серверы:

- Asus Z10PA-U8

- MSI H87-G43

- MSI B85M-G43

- MSI X58 Pro-E

- Intel S1200RP

Ранее доступные для заказа серверы PX, EX, EQ, DS и SB со следующими материнскими платами:

- Asus P8H67-M Pro

- Asus P8H77-M Pro

- Asus P8BWS

- Intel DX79TO

- MSI X58 Pro-E

- MSI K9AG Neo2 (MS-7368)

- MSI K8T Neo2 – F (MS-7032)

- MSI K8MM3-V (MS-7181)

- MSI KA780G (MS-7551)

- MSI K9NBPM2-FID (MS-7252)

- Supermicro X9SRi

Вы можете проверить модель материнской платы в вашем сервере при помощи Linux Rescue системы командой “dmidecode” (в списке обратите внимание на строку “Product Name”):

root@rescue ~ # dmidecode | grep -A 3 "DMI type 1,"

Handle 0x0001, DMI type 1, 25 bytes

System Information

Manufacturer: MSI

Product Name: MS-7032

root@rescue ~ #

В BIOS обязательно должен быть активирован ACPI. В новых моделях серверов ACPI уже активирован.

Запуск Rescue системы:

Зарегистрируйтесь под своей учётной записью в панели Robot. В меню “Server” выберите нужный сервер и выберите вкладку “Rescue”. Затем активируйте FreeBSD Rescue систему и перезагрузите ваш сервер (например, через SSH или в случае недоступности сервера через вкладку “Reset”).

При активации Rescue системы вам будет показан пароль, который вы можете использовать для регистрации на вашем сервере по SSH под учетной записью “root”.

Как смонтировать файловую систему?

UFS:

Для этого используйте команду “mount”. Различные опции и точный синтаксис использования вы можете посмотреть в руководстве: mount(8).

ZFS:

Сначала просмотрите все доступные для монтирования пулы при помощи команды “zpool import“. Для монтирования пола “tank” в директорию /mnt используйте команду

zpool import -o altroot=/mnt tank

Установка FreeBSD на Root сервере:

Запуск Rescue-системы

Установка FreeBSD производится через FreeBSD Rescue System. Запустив FreeBSD Rescue System, зайдите на сервер по ssh. Перед установкой убедитесь в том, что вы выполнили резервное копирование данных вашего сервера.

Автоматическая установка

Для начала установки выполните следующую команду:

# bsdinstallimage

Он предлагает в диалоговом режиме выбрать/указать версию, архитектуру и пакеты. Этот скрипт использует официальный «bsdinstall». Все данные для установки скачиваются с официального зеркала FreeBSD. После окончания установки следует перезагрузить сервер:

# reboot

Через несколько минут он должен быть доступен по ssh.

Ручная установка

Установку можно выполнить при помощи оригинального инсталлятора FreeBSD. Для этого используйте команду:

bsdinstall

Замечание для серверов CX: следующую строку следует добавить в /boot/loader.conf (в противном случае, FreeBSD не загрузится):

beastie_disable="YES"

Замечание для серверов EX41/EX51 и PX61: следующую строку следует добавить в /boot/loader.conf для отключения вывода в консоль отладочных сообщений ACPI:

debug.acpi.disabled="thermal"

Для избежания рассинхронизации часов на виртуальных серверах рекомендуется задать

kern.timecounter.hardware=i8254

в /etc/sysctl.conf

Настройки сети

Обратите внимание, что серверы в одной подсети не могут обмениваться пакетами напрямую. Такие пакеты следует принудительно отправлять через шлюз по умолчанию.

IPv4

Специальные настройки маршрутизации можно задать в файле /etc/rc.conf:

gateway_if="re0"

gateway_ip="188.190.X.Y"

static_routes="gateway default"

route_gateway="-host $gateway_ip -interface $gateway_if"

route_default="default $gateway_ip"

Обратите внимание: не используйте ключевое слово «defaultrouter» при такой настройке!

IPv6

Шлюз по умолчанию для IPv6 (fe80::1) может быть задан в файле /etc/rc.conf:

ipv6_default_interface="re0"

ifconfig_re0_ipv6="4401:4a8:XX:YY::1:1/64"

# set a static local interface-route

ipv6_defaultrouter="fe80::1%re0"

Настройка дополнительных IP-адресов

Настройка дополнительных IP-адресов и подсетей в FreeBSD производится путём добавления алиасов к интерфейсам в файле /etc/rc.conf. Для каждой подсети (или если дополнительный IP-адрес находится в сети отличной от сети основного IP-адреса) следует указывать правильную маску для первого IP-адреса из сети. Остальные адреса сети указываются с маской /32 (255.255.255.255).

ifconfig_<interface>_alias0="inet <ip-адрес-1> netmask 255.255.255.248"

ifconfig_<interface>_alias1="inet <ip-адрес-2> netmask 255.255.255.255"

и так далее.

2018-03-15T11:27:42

FreeBSD