WordPress — такая популярная система управления контентом, которая теперь включает до 30 процентов всех веб-сайтов, существующих через Интернет. Его популярность как простой в использовании строитель веб-сайтов сделала его первым выбором неопытных и нетехнических пользователей, которые хотят создавать свои собственные веб-сайты с помощью него.

В довершение всего, удивительные плагины SEO, такие как Yoast SEO и плагин «All-in-One», сделали его чрезвычайно легким для новых пользователей, чтобы он заботился о SEO вашего сайта. Тем не менее, весь путь обработки веб-сайта — это не прогулка, даже с WordPress. Всегда есть определенные элементы, которые приносят разрушение и хаос на вашем сайте и заставляют все рушится. Итак, каковы проблемы, которые отрицательно влияют на SEO-сайт сайта WordPress, даже когда все остальное на месте?

Давайте узнаем через этот пост в блоге, где мы расскажем о самых распространенных ошибках WordPress, которые отрицательно влияют на SEO нашего сайта.

500 Internal Server Error — внутренняя ошибка сервера

Определение. Общий код состояния HTTP, 500 внутренняя ошибка сервера — это признак неясной проблемы с сервером веб-сайта. Когда сервер не может предоставить более конкретную информацию, он отображает 500 Internal Server Error.

Как это влияет на SEO сайта: если эта ошибка становится частым на вашем сайте, это повлияет на репутацию вашего сайта для посетителей, и также поисковых систем. В конечном итоге это может привести к плохому веб-сайту для пользователей, потому что, никто не хочет иметь дело с сайтом, который часто отображает ошибки.

404 Not Found — Не Найдено

Невозможность найти запрошенный ресурс даже после связи с сервером приводит к появлению кода статуса 404 на веб-сайте. Посещение веб-страницы, которая не существует, возвращает эту ошибку пользователю. Эти ошибки могут быть не технической проблемой SEO, но это ошибка на стороне клиента, которая может повлиять на трафик на вашем веб-сайте и даже повредить репутацию вашего сайта. Они создают плохой опыт на вашем сайте и могут повредить ваш SEO в долгосрочной перспективе.

404 Errors

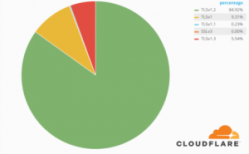

Они попадают в категорию ошибок, которые напрямую не влияют на SEO-сайт вашего сайта WordPress, но могут влиять на справедливость ссылок и опыт пользователей с течением времени на веб-сайте. Эти ошибки появляются, когда нет соответствующего URL-адреса, т. е. контент не найден или недоступен. Существует несколько видов 404 ошибок, таких как внешние 404, исходящие 404 и внутренние 404.

Если ваш сайт возвращает эти ошибки, вы можете попытаться избавиться от них с помощью инструмента Screaming Frog. Поисковые системы смотрят на 404s таким образом, чтобы помочь им определить, соответствует ли веб-сайт критериям и позаботится. Убийцы для пользователей, 404 ошибки могут отклонить поисковые клики и в конечном итоге повлиять на SEO сайта.

Ошибки сканирования

Ошибки сканирования делают то, что они говорят. Когда ваш веб-сайт не позволяет поисковым роботам сканировать его, т.е. посещать каждую страницу веб-сайта; тогда эта ошибка возникает. Ошибки обхода, разделены на две части, — ошибки сайта и ошибки URL-адреса, т. е. при невозможности сканирования всего сайта и при некорректном сканировании определенного URL-адреса. Эти ошибки влияют на ранжирование вашего сайта, так как боты не могут сканировать их и оценивать.

502 Bad Gateway — Неверный шлюз

Причиняя небольшое влияние на SEO, ошибка 502 Bad Gateway возвращается, когда один сервер получает плохой ответ от другого сервера. Также может быть вызвана вашей сетью, что побуждает ваш браузер думать, что что-то не так. Всегда следите за этой ошибкой.

Ошибка 504 Gateway Timeout — Время ответа сервера истекло

Достаточно влияя на SEO вашего сайта, эта ошибка возникает, когда сервер не получает своевременного ответа от другого сервера, пытаясь отправить вам запрошенную страницу или из-за поврежденной базы данных.

Некоторые советы для проверки ошибок:

- Всегда проверяйте код в валидаторе.

- Никогда не запрещайте поисковым системам индексировать ваш сайт через CMS.

- Всегда позволяйте индексировать ваш сайт в .htaccess.

- Регулярно проверяйте URL своего сайта, чтобы быстро находить и исправлять проблемы.

- Всегда отправляйте файлы Sitemap сайта в Google Search Console, чтобы ваш веб-сайт не оставлялся вне поисковых систем, распознающих ваши файлы Sitemap.

Бонусные советы по уходу за вашим сайтом WordPress:

- Всегда следите за скоростью загрузки вашего веб-сайта и загружайте свой веб-сайт в течение 2 секунд с момента запроса. Посмотрите руководство по оптимизации скорости WordPress, чтобы позаботиться об этом аспекте. И вам нужно выбрать надежного и компетентного поставщика веб-хостинга, чтобы заботиться о сервере вашего сайта.

- Вы также можете реализовать кеширование на своем веб-сайте, чтобы быстрее загружать веб-сайт и улучшать его пользовательский опыт, что приводит к лучшему ранжированию SEO.

- Дизайн вашего сайта также может убить его рейтинг и SEO. Минимальный, отзывчивый и удобный для мобильных устройств дизайн улучшит его общий пользовательский опыт, увеличение в большем количестве трафика.

- Никогда не игнорируйте теги WordPress, когда речь заходит о SEO-сайте вашего сайта WordPress. Теги помогают читателям и посетителям легко находить ваш сайт и статьи на страницах результатов поисковой системы.

- Оптимизация изображений на сайте — это совершенно нереализованный шаг SEO для владельцев веб-сайтов, который может помочь им улучшить SEO своего сайта.

- Выбор правильных тем и плагинов может в значительной степени повлиять на внешний вид и производительность вашего веб-сайта, которые имеют решающий фактор, когда дело доходит до SEO вашего сайта.

Вывод

Есть еще много ошибок, которые могут появиться на вашем сайте и повлиять на SEO вашего сайта WordPress. Важно держать их под контролем и удалять их, когда они появятся. Только следя за ними и сохраняя свой сайт рабочим, вы можете эффективно и плавно управлять своим сайтом на WordPress.