В этом посте учащимся и новым пользователям показано, как установить и включить встроенный в Windows клиент OpenSSH в Windows 11.

Только что выпущенная предварительная версия Windows 11 поставляется с новым рабочим столом пользователя и некоторыми интересными функциями, в том числе центрированным меню «Пуск» и панелью задач, окнами с закругленными углами, темами и цветами, которые выделят любое устройство Windows.

В Windows 11 также добавлена поддержка OpenSSH, и она работает. Вы можете отказаться от своего автономного SSH-клиента и вместо этого использовать встроенный SSH-клиент, который поставляется с Windows 11.

Клиент OpenSSH готов к установке, он не включен по умолчанию в Windows 11. Вы должны установить его, а затем использовать как любой другой выделенный клиент SSH. Встроенный клиент SSH всегда был делом Linux, а не Windows. Это хорошее изменение для пользователей Windows. Надеюсь, пользователям Windows не придется использовать сторонние SSH-клиенты, такие как Putty и другие, для подключения к SSH-серверам.

Кроме того, когда вы студент и новый пользователь и хотите научиться использовать Windows, проще всего начать с Windows 11. Windows 11 — это основной выпуск операционной системы Windows NT, разработанный Microsoft. Windows 11 является преемницей Windows 10, и ожидается, что она будет выпущена в конце этого года.

Установите клиент OpenSSH в Windows 11

Чтобы установить и включить встроенный в Windows клиент SSH, выполните следующие действия.

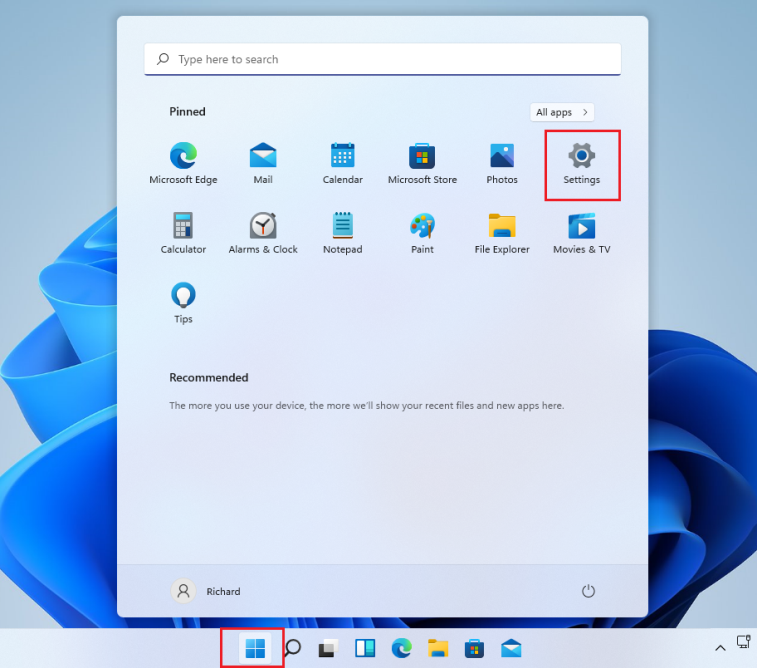

Windows 11 имеет централизованное расположение для большинства своих настроек. От конфигурации системы до создания новых пользователей и обновления Windows — все это можно сделать с его System Settings панели.

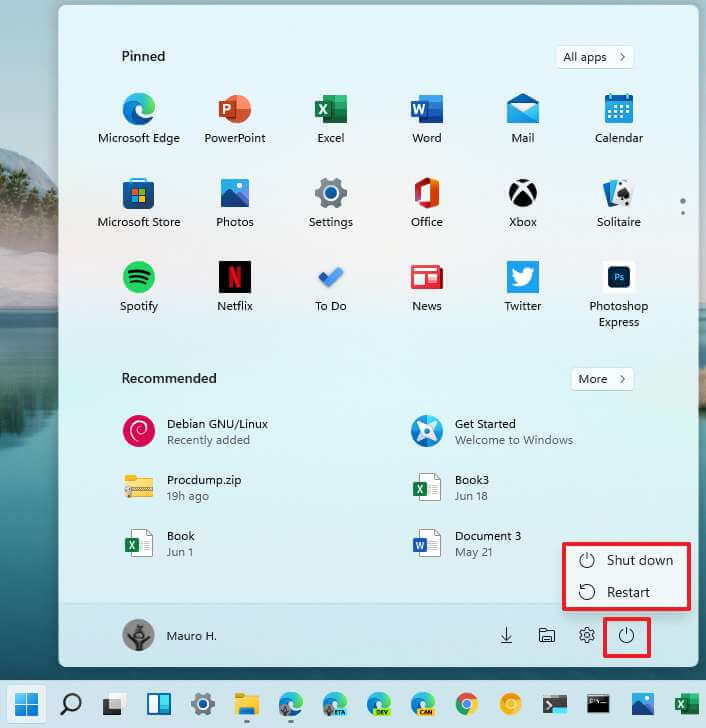

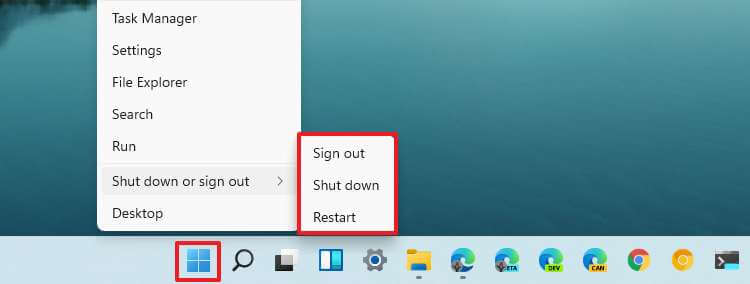

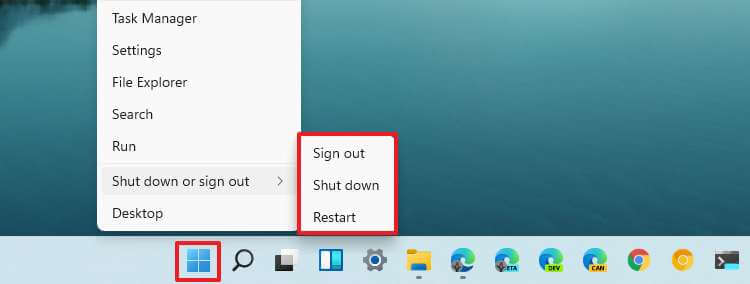

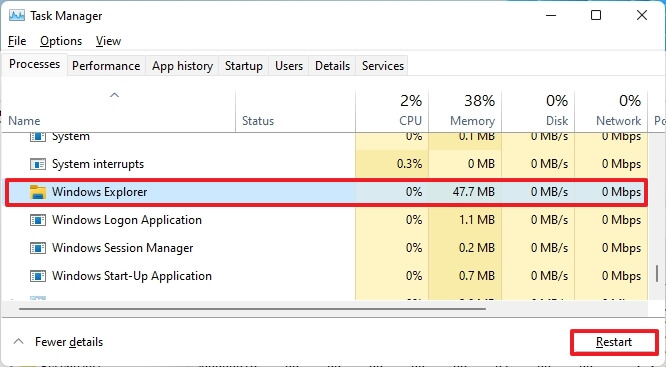

Чтобы перейти к настройкам системы, вы можете использовать Windows key + i ярлык или нажать Start ==>, Settings как показано на изображении ниже:

Кроме того, вы можете использовать поле поиска на панели задач и выполнить поиск параметров. Затем выберите, чтобы открыть его.

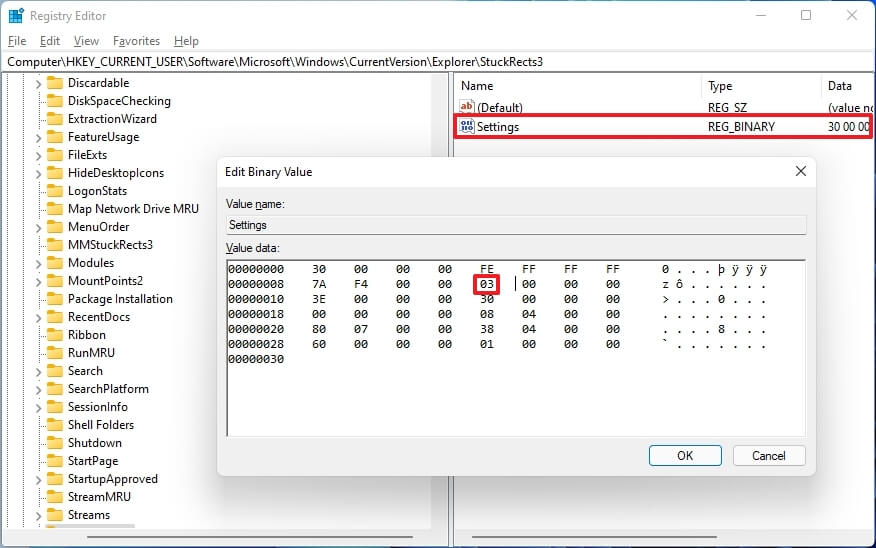

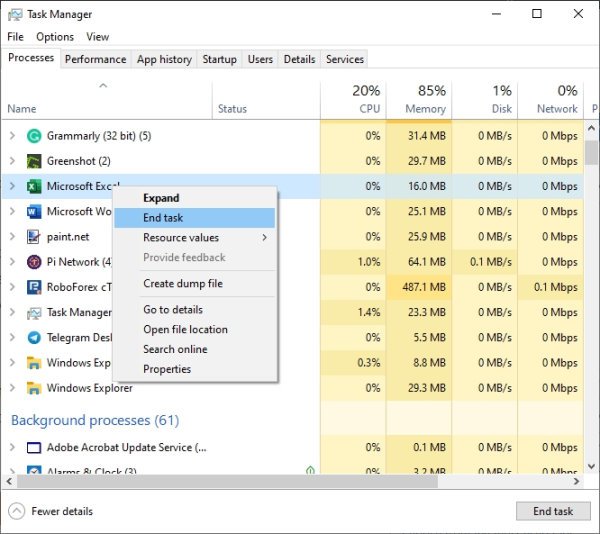

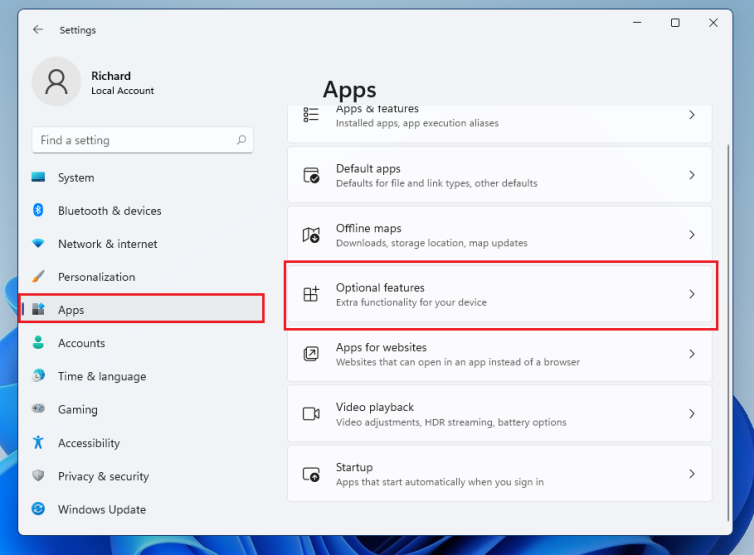

Панель настроек Windows должна выглядеть примерно так, как показано на рисунке ниже. В настройках Windows щелкните Apps, выберите Optional features на правой панели экрана, как показано на изображении ниже.

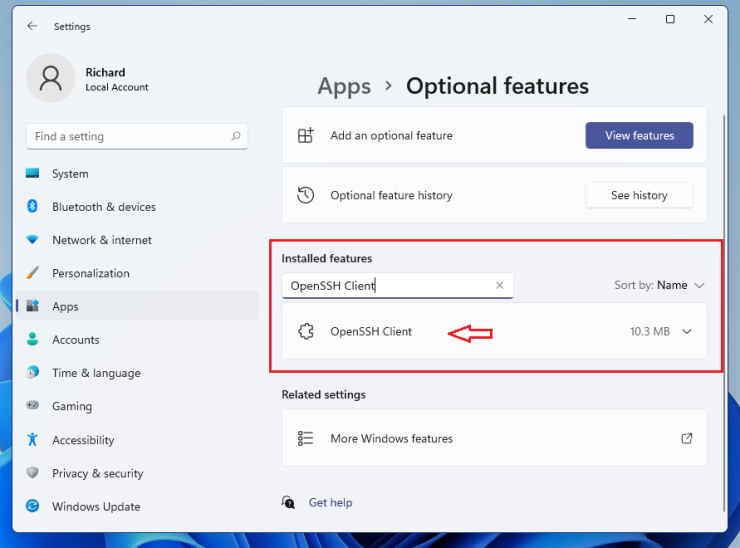

На панели настроек дополнительных функций в разделе Установленные функции найдите OpenSSH Client. Если он еще не установлен, нажмите «Добавить дополнительную функцию» выше.

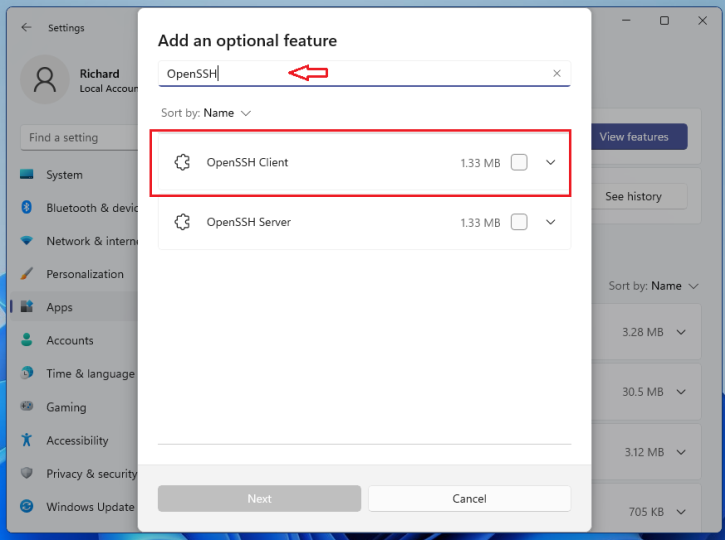

На панели Добавить дополнительную функцию найдите и выберите Клиент OpenSSH, как выделено ниже, затем установите.

Теперь у вас должен быть установлен клиент OpenSSH в Windows 11.

Используйте встроенный в Windows 11 клиент OpenSSH

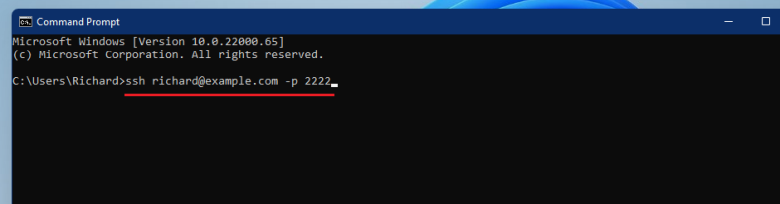

Теперь, когда клиент установлен, все, что вам нужно сделать, это открыть командную строку Windows или Windows PowerShell . Любая программа должна работать для вас. Клиент работает так же, как и в Linux и других операционных системах.

Введите команду ssh, за которой следует имя пользователя @ имя хоста или IP-адрес хоста. Вы можете указать порт SSH, если не стандартный порт. Если сервер настроен правильно, доступ должен быть предоставлен.

ssh richard@server.name.com

Это оно!

Заключение

В этом посте было показано, как установить, включить и использовать встроенный в Windows 11 клиент OpenSSH. Если вы обнаружите какую-либо ошибку выше, пожалуйста, используйте форму комментария ниже, чтобы сообщить.