WSL или также известная как подсистема Windows для Linux — это компонент ОС Windows, который позволяет нам запускать файловую систему Linux рядом с вашим обычным настольным компьютером и программами. Он поставляется в сочетании с консольными утилитами Linux и инструментами графического пользовательского интерфейса. Это действительно уровень соответствия, который позволяет различным операционным системам Windows правильно выполнять собственные исполняемые файлы Linux.

Как правило, это платформа для веб-программистов, разработчиков бесплатных программ с открытым исходным кодом и тех, кто предоставляет настройки сервера Linux. WSL может использовать любой, кто любит работать с Bash, стандартными приложениями Linux и программными платформами, а также с приложениями для повышения производительности Windows. Итак, эта статья предназначена для всех тех пользователей, которые хотят установить kali Linux на Windows 10 с помощью WSL на PowerShell.

Включите WSL в Windows:

Убедитесь, что ваша система Windows уже обновлена. Чтобы использовать WSL в любой системе Windows, необходимо иметь сборку, равную или выше 18362. В противном случае мы не сможем установить kali Linux в системе Windows, используя подсистему Windows для Linux (WSL). Начните с запуска Windows PowerShell от имени администратора. Щелкнув по нему правой кнопкой мыши, вы можете выбрать «Запуск от имени администратора» в меню.

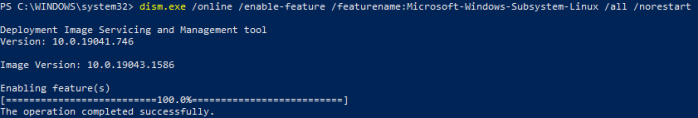

В вашей системе откроется синий экран Windows PowerShell. Чтобы включить WSL в нашей системе Windows 10, вам необходимо выполнить инструкцию, показанную на изображении, в вашей PowerShell без единой ошибки. Включение займет немного времени.

PS C:WINDOWSsystem32> dism.exe /online /enable-feature /featurename:Microsoft-Windows-Subsystem-Linux /all /norestart

После того, как строка обработки включения функции достигла 100 процентов, WSL успешно включается на нашем конце, как показано на изображении ниже.

Включить виртуальную машину в Windows:

После включения инструмента WSL в нашей системе пришло время также включить инструмент платформы виртуальной машины в нашей системе. Хотя это необязательная функция для установки, она может быть очень полезной. Используйте ту же самую старую инструкцию в PowerShell с названием функции «VirtualMachinePlatform», чтобы установить ее. Строка обработки включения функции показывает процесс ее включения.

import pandas

d_frame = pandas.DataFrame({'Salary':[39000, 44000, 25000, 55000], "EmpLoyee Name':["ALex", "Andrew", "Zack', "Kim'], Age : [39, 44, 25, 55]})

index_ = pandas.date_range("2020-08-05 07:30", periods = 4, freq ='H')

d_frame.index = index_

print(d_frame)

В течение не более 1 минуты он будет полностью включен в нашей системе в соответствии со 100-процентной полосой обработки. Kali Linux теперь можно загрузить и установить в Windows.

Загрузите пакет обновления WSL Linux:

Совершенно необходимо обновить нашу систему Linux. Для этого нам нужно загрузить пакет обновления ядра Linux для WSL и установить его в нашей системе Windows. После его установки попробуйте перезагрузить систему Windows 10, чтобы обновить ее.

#include<iostream>

using namespace std;

void swap(int &x, int &y) {

int temp;

temp = x;

x = y;

y = temp;

Установите версию по умолчанию для WSL:

После перезагрузки и входа в систему вам нужно снова открыть PowerShell и установить версию WSL, которую вы хотите использовать по умолчанию. Для этого попробуйте использовать команду «wsl» с параметром «—set-default-version», за которым следует номер версии (например, 2.)

Мы использовали версию 2 по умолчанию для WSL здесь, в нашей системе Windows 10. Через некоторое время он будет установлен, и теперь ваша система готова для загрузки и установки на нее kali Linux.

PS C:WINDOWSsystem32> wsl -- -set-default-version 2

Скачайте и установите Kali Linux:

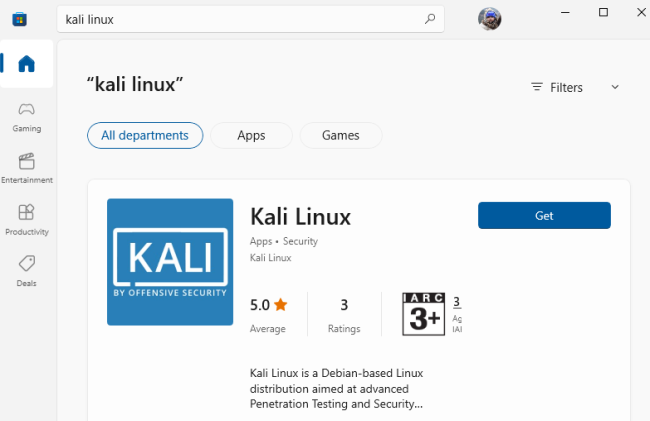

Чтобы получить Kali Linux в вашей системе, вам необходимо сначала загрузить его. Чтобы загрузить, вам нужно использовать Microsoft Store вашей системы Windows 10 и выполнить поиск «Kali Linux». Вам будет предоставлен инструмент kali Linux на вашем экране, как показано ниже. Рядом с ним нажмите кнопку «Get». На изображении показан результат.

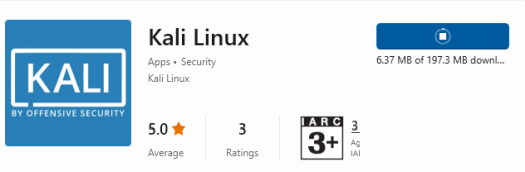

Он начнет загрузку Kali Linux в вашей системе Windows 10 для использования. Вы увидите количество загруженных байтов в мегабайтах по сравнению с общим количеством мегабайтов, необходимых для загрузки, а также текст «downl…» под кнопкой загрузки загрузки. На изображении показан результат.

Когда процесс загрузки Kali Linux будет завершен, на той же кнопке появится текст «Open». Вы должны нажать на него, чтобы начать установку в Windows 10. На изображении показан результат.

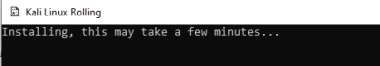

Теперь на рабочем столе Windows 10 появится черный экран с названием «Kali Linux Rolling». На изображении показан результат.

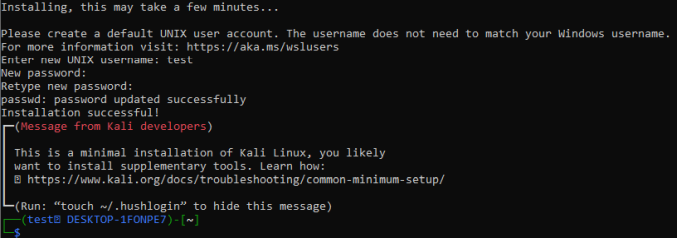

Подождите некоторое время, пока он не попросит вас создать новое имя пользователя и его пароль. Появится текстовая панель «Введите новое имя пользователя Unix:». Вам нужно добавить новое имя пользователя, чтобы создать пользователя root.

После добавления имени пользователя, например «test», вам будет предложено создать новый пароль, а также повторно ввести этот пароль. После добавления пароля установка Kali Linux будет завершена, и консоль Kali Linux откроется на том же самом черном экране. На изображении показан результат.

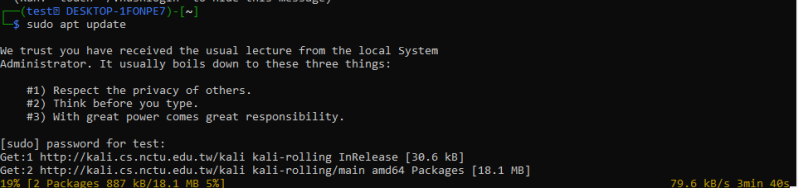

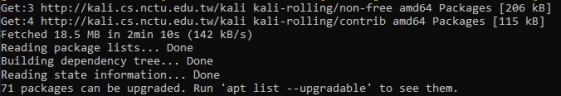

Мы попробовали инструкцию «обновить» с пакетом «apt» в области консоли, и она запрашивает наш пароль root для продолжения. Мы добавили к нему наш текущий добавленный пароль, и он начал обновлять саму Kali Linux без каких-либо задержек. На изображении показан результат.

Операционная система Kali Linux будет обновлена через несколько секунд, как показано ниже.

Вывод:

Речь идет об установке Kali Linux в операционной системе Windows 10 с использованием подсистемы Windows для Linux. Мы начали эту статью с того, что сначала включили WSL и инструменты виртуальных машин в Windows 10 с помощью PowerShell. Мы также установили обновление Linux для WSL и загрузили Kali Linux. Хорошо заканчивается установкой его со скачанным.

2022-04-21T15:53:11

Kali Linux