Продолжаем изучать основы, без которых начинающему сис. админу не выжить: ) Так же любой желающий на своем ПК дома сможет установить себе Windows, владея этой информацией.

До того как начать установку ОС нужно прочитать:

— информацию о минимальных системных требованиях;

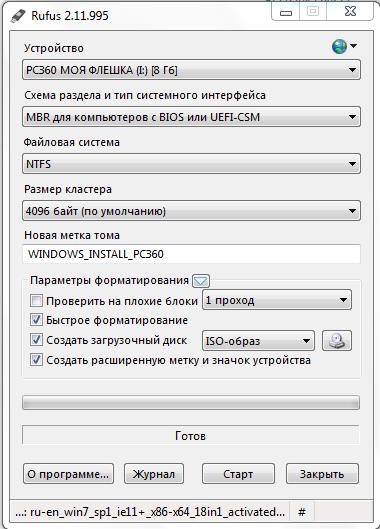

— как создать загрузочный носитель;

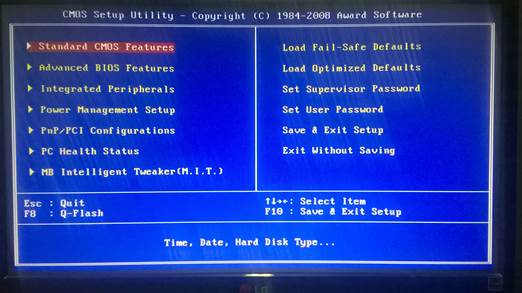

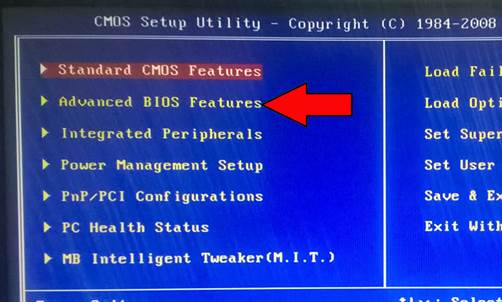

— как зайти в BIOS и настроить загрузку с внешнего носителя информации;

Рассмотрим процесс установки операционной системы на примере Windows 7.

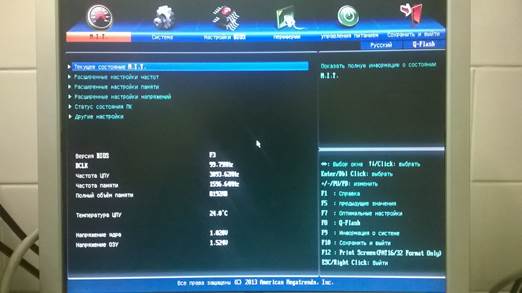

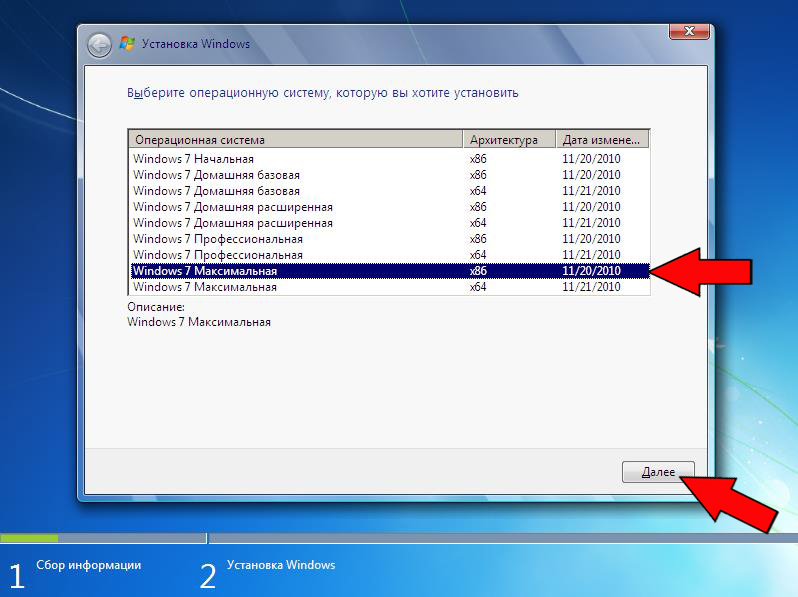

Перед началом установки смотрим, поддерживает ли процессор ПК разрядность х64, она предпочтительнее. Узнать это можно в сведениях о системе, диспетчере устройств, специальном ПО типа AIDA, по модели надписи в BIOS, на самом процессоре. Так же смотрим объем ОЗУ в ПК. Если ОЗУ 2Гб и менее, то устанавливать систему Win7х64 не имеет смысла, даже при условии, что процессор поддерживает такую разрядность. Если памяти в ПК 4 гига, а систему установить x32, то часть памяти не будет задействована, тоже неудачный вариант. Будем ставить Win7x32 при 2 Гб ОЗУ или Win7x64 при 4Гб.

Еще есть некоторая мелочь, типа некоторых бухгалтерских программ, которые не запускаются на Win7x64. Или некоторые игры требуют только Windows х64. Нужно определиться для чего конкретно будет использоваться ПК.

Нужно удостоверится, что на разделе жесткого диска, куда мы планируем установить операционную систему нет важных документов. Если они есть, их обязательно нужно перенести на другой диск, раздел или флешку иначе они пропадут.

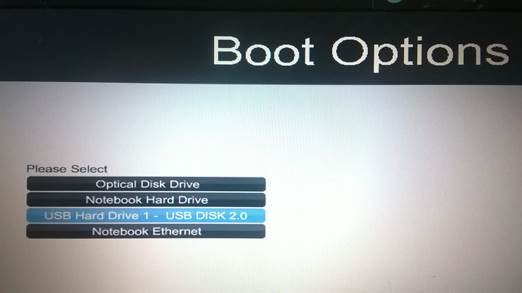

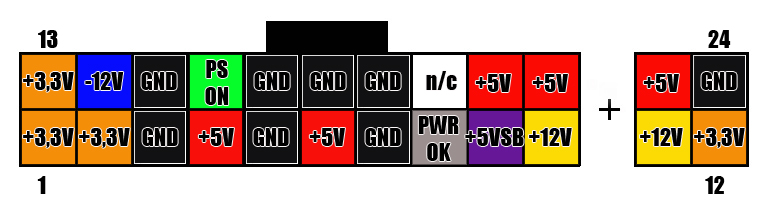

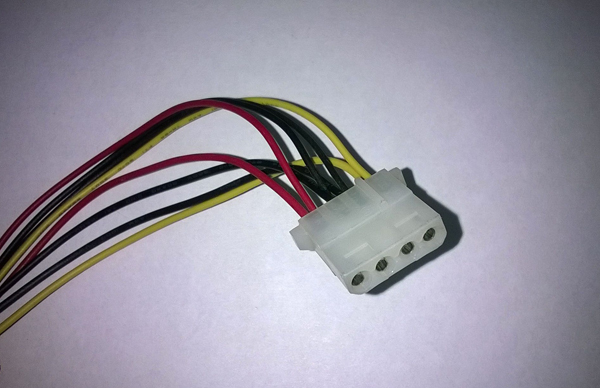

Воспользуемся подготовленной флешкой. Вставляем её в USB разъем, предпочтительнее тот, который на мат плате, а не на передней части корпуса. Если это ноут-бук, то нужно вставлять флэшку в USB 2.0.

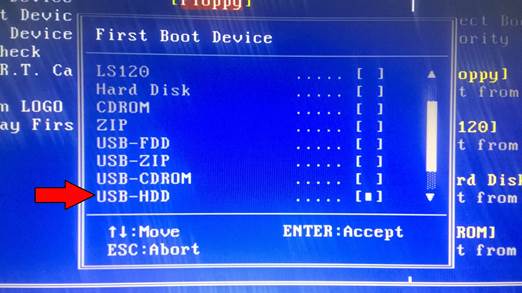

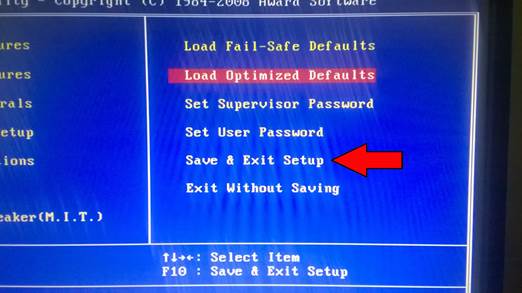

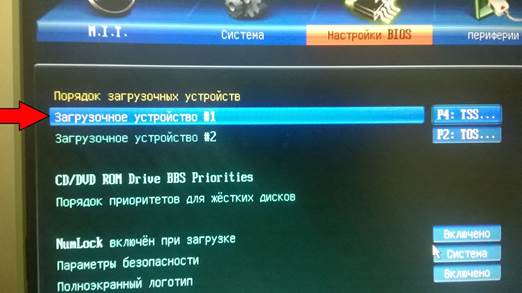

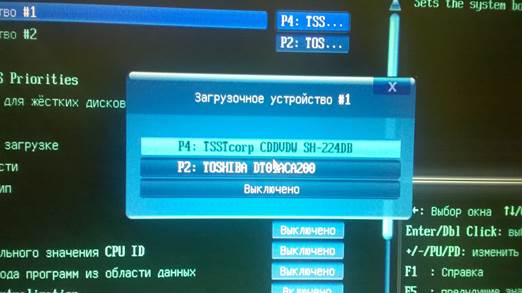

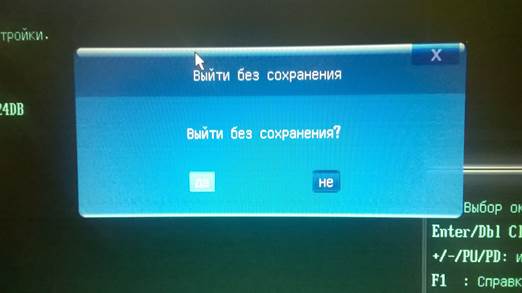

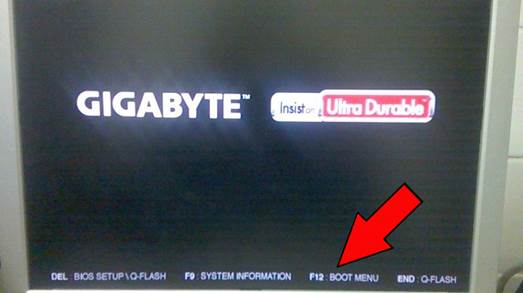

Заходим в BIOS или Boot menu и выставляем загрузку с внешнего USB-HDD. Вход в BIOS в разных моделях ПК производится по разному, чаще всего это кнопки DEL и F1. В нижней части экрана загрузочной картинки BIOS проскакивают подсказки какую кнопку жать.

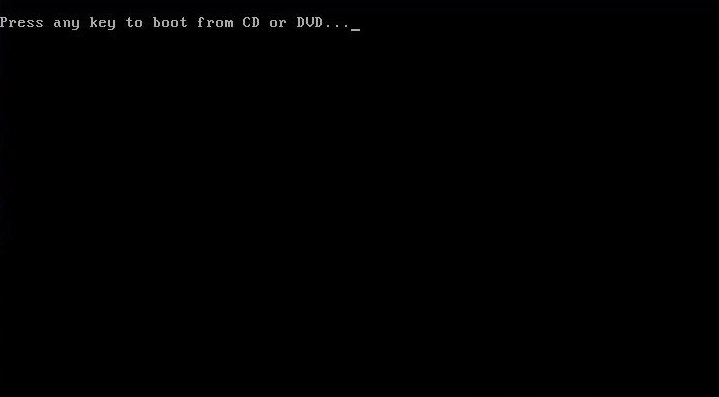

После начала загрузки с флешки (диска) у всех появляется стандартное сообщение: «Нажмите любую кнопку для загрузки с CD или DVD». Жмем, например, пробел.

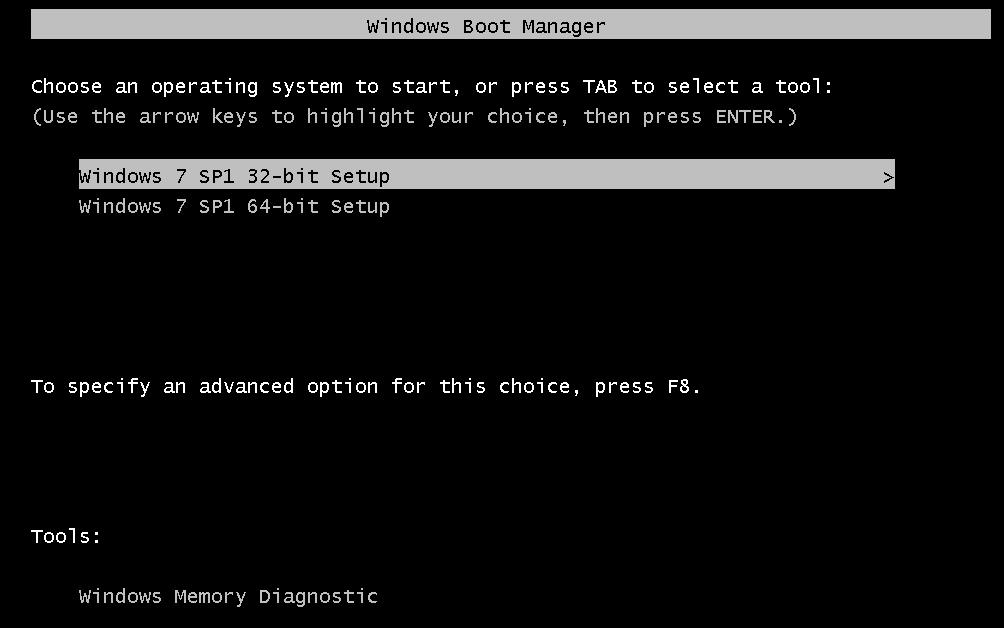

Многие популярные образы сборок ОС предлагают к выбору разрядность установщика. Для х32 выбираем соответствующую строчку и жмем ВВОД (ENTER). Если ваш процессор не поддерживает x64, это меню очень быстро проскакивает.

Не нужно пытаться установить Win7x64 через установщик Win7x32, ничем хорошим это не закончится. Проще говоря если в этом пункте выбрали Win7x32, то и далее где будет выбор, нужно отмечать x32 (х86).

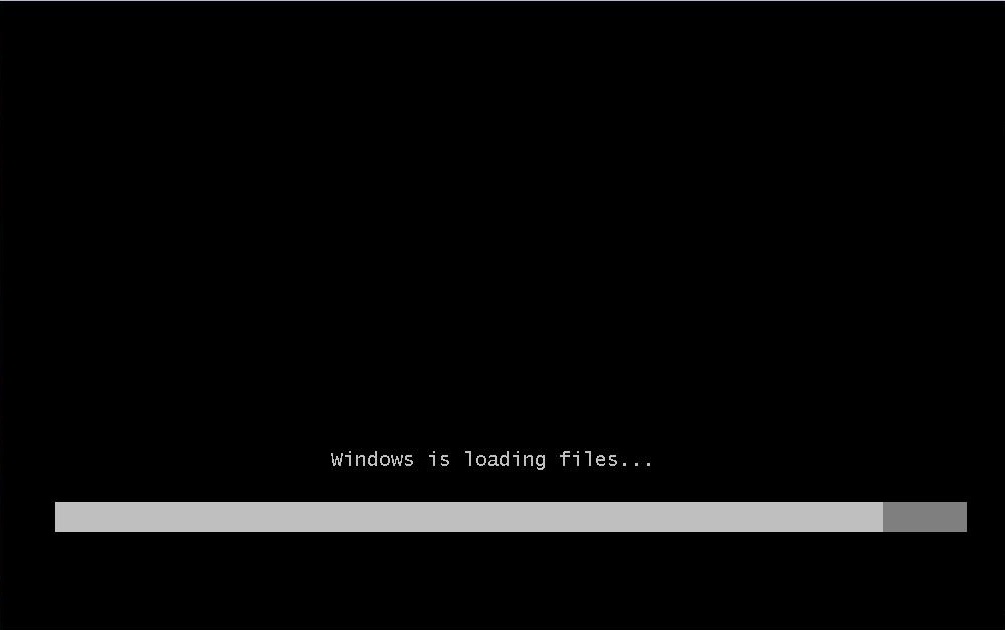

Ждем загрузку файлов.

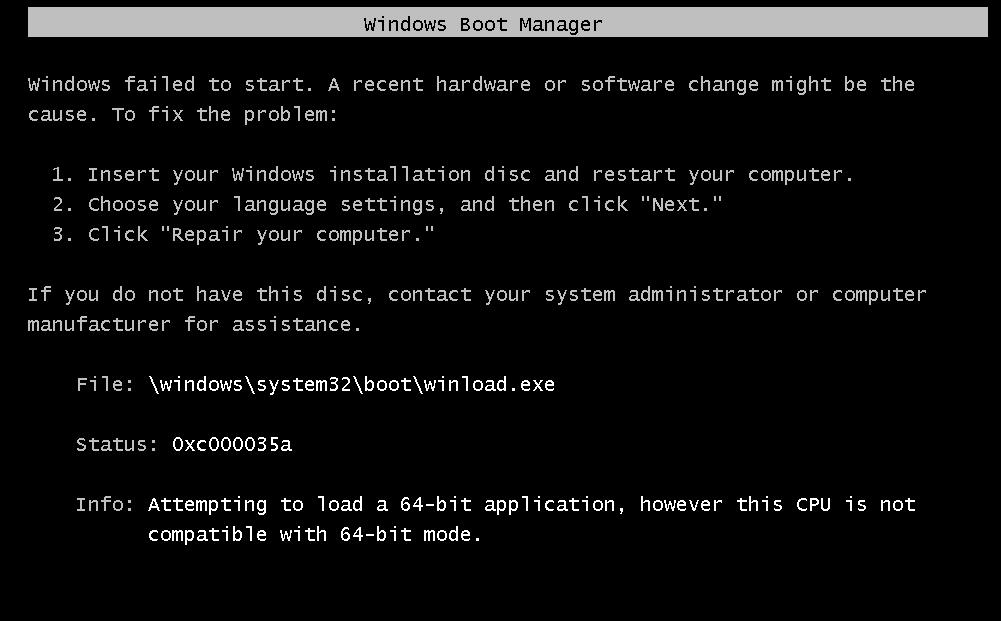

Если всё же был сделан выбор установщика Win7x64, а процессор его не поддерживает, то появится вот такое сообщение.

Нужно переначать установку и выбрать разрядность x32.

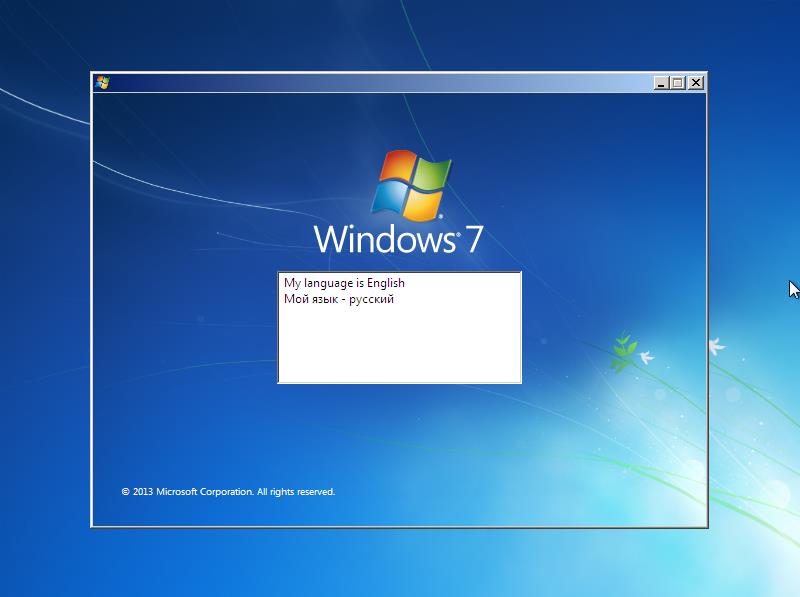

Далее выбираем язык ОС. Это окно иногда долго не появляется или перед ним может появиться сообщение, о том, что нет подходящего драйвера для оборудования, чаще всего сетевой карты. Этот вопрос можно решить позже. Но если это переустановка ОС, то можно и заранее позаботится и записать модель сетевого адаптера в диспетчере устройств предыдущей ОС.

Жмем далее.

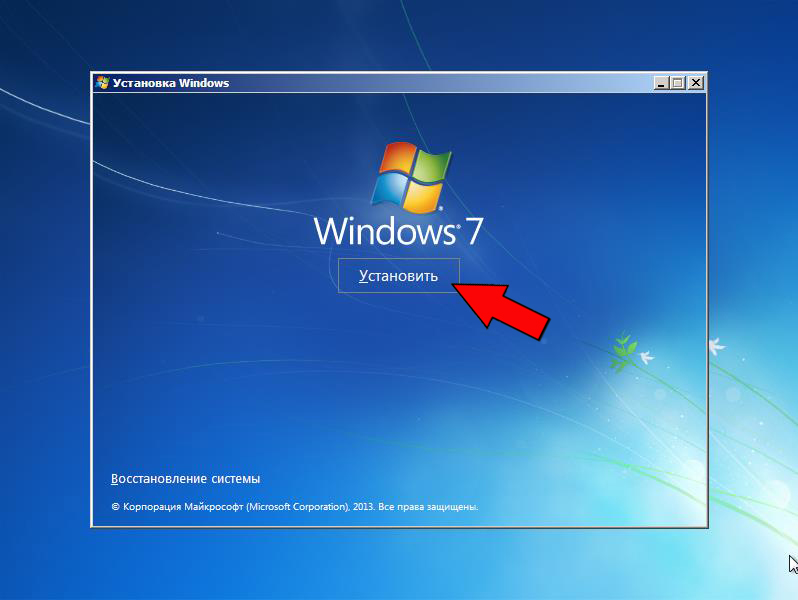

Жмем установить.

Выбираем Windows 7 Максимальная x86

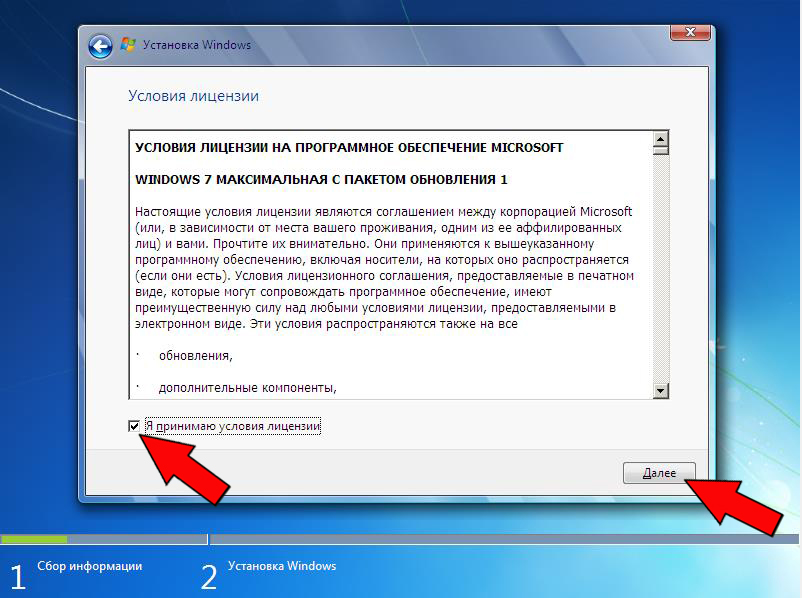

Принимаем условие лицензионного соглашения – далее.

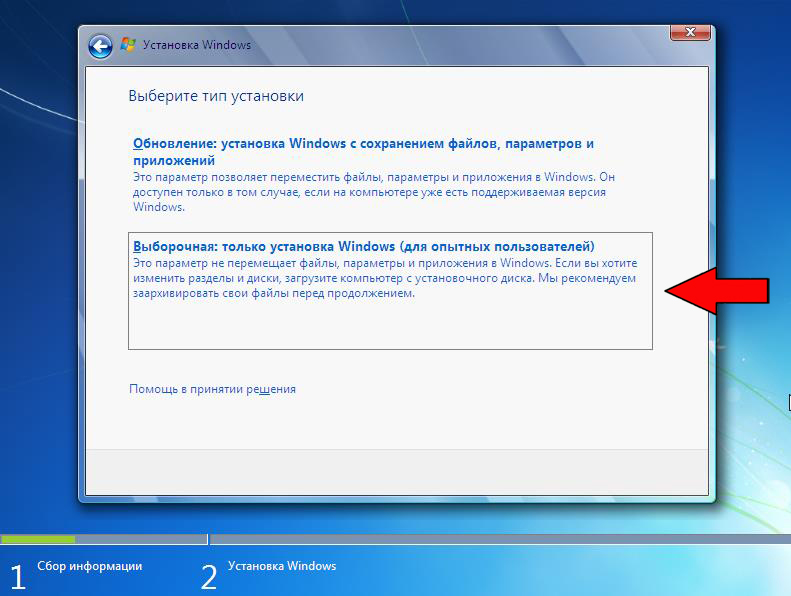

Выбираем выборочная: только установка Windows (для опытных пользователей)

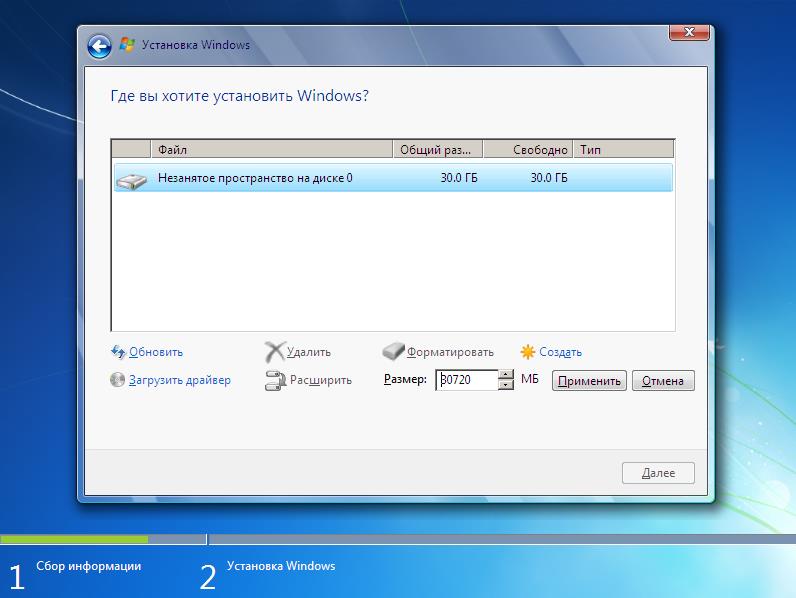

Выбираем диск, на который будем устанавливать Windows. Нажимаем создать – если неразмеченное пространство. Если диск уже был и система переустанавливается, его можно форматировать.

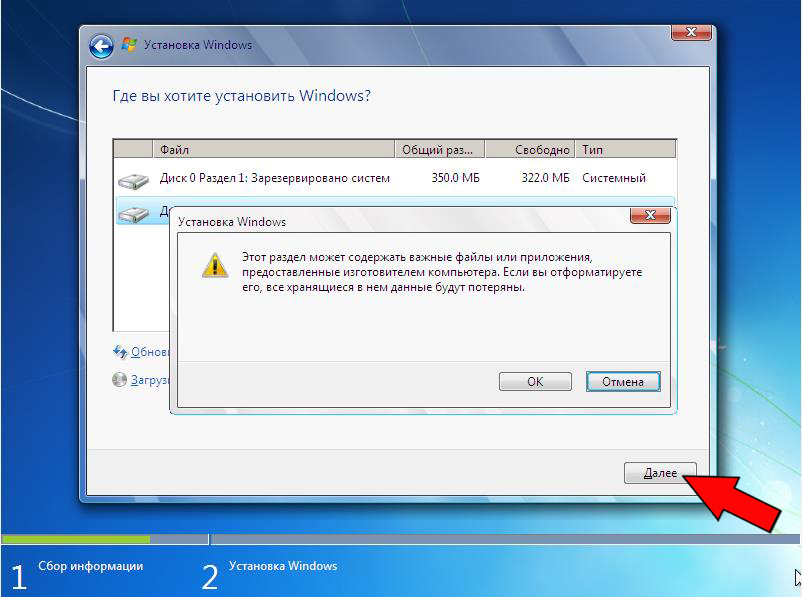

Появится сообщение о том, что можно потерять данные. Тут есть последний шанс подумать, не осталось ли на диске важных файлов. Если не осталось, жмем ОК. Проверяем еще раз что выбран нужный диск и жмем далее.

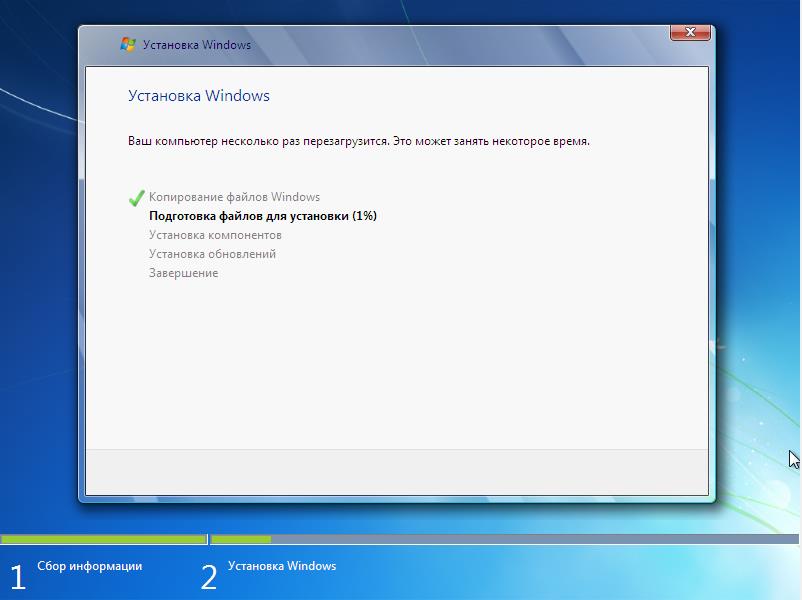

Начнется установка Windows 7. Можно пойти погулять минут на 15-20.

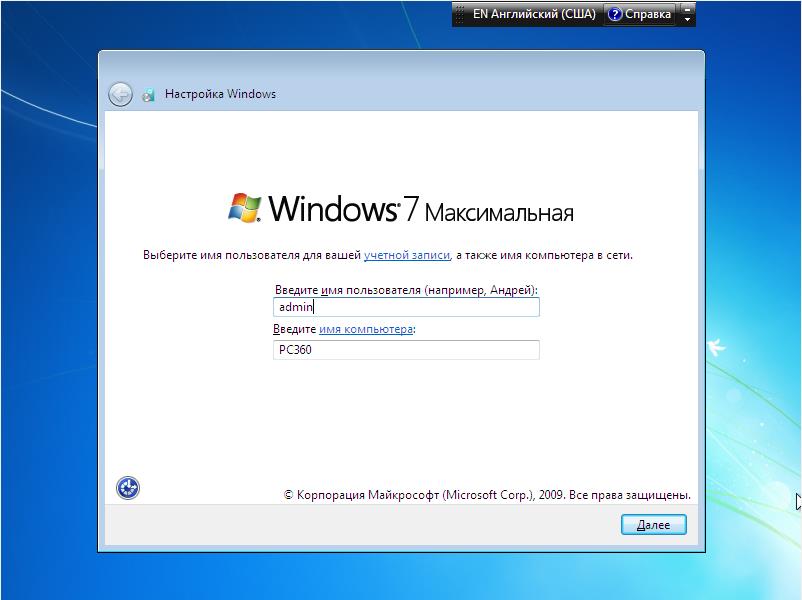

После завершения автоматической установки нужно ввести некоторые данные. Вводим имя пользователя и название ПК. Можно придумать название, например, по марке ПК или ноут-бука если нет особого порядка задания имен, или по его специфике (бухгалтерия, статистика и тп.). Один раз компьютер назвали по имени домашнего кота.

Пароль устанавливается по желанию. Жмем далее.

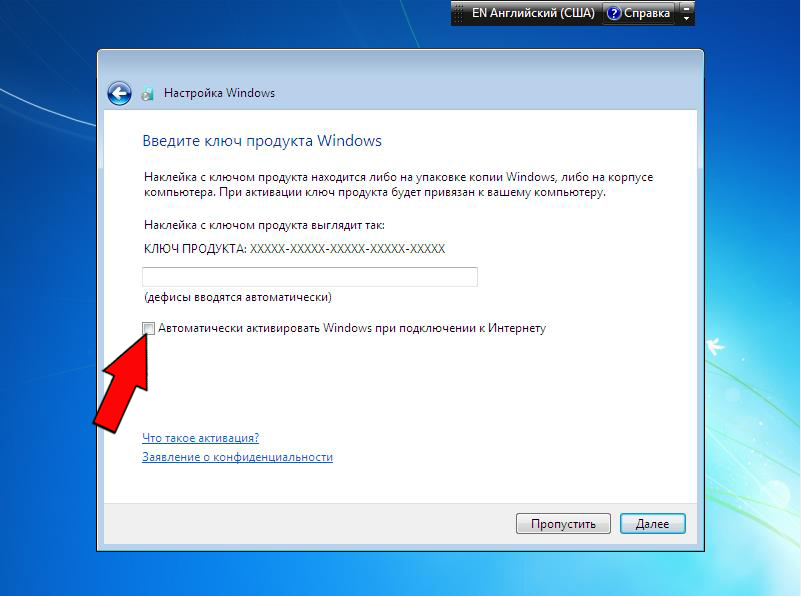

Ключа продукта, как правило, нет в наличии. Убираем галочку автоматической активации через интернет. Жмем далее.

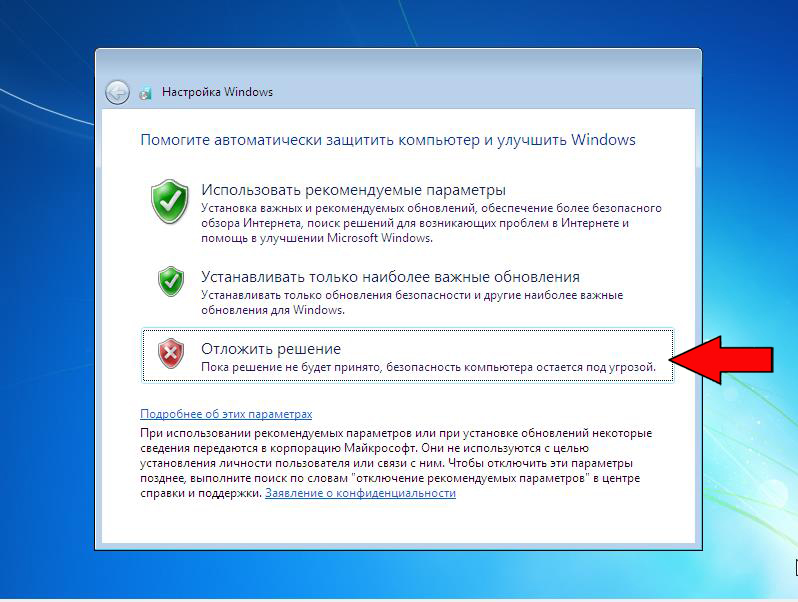

В следующем окне выбираем «Отложить решение».

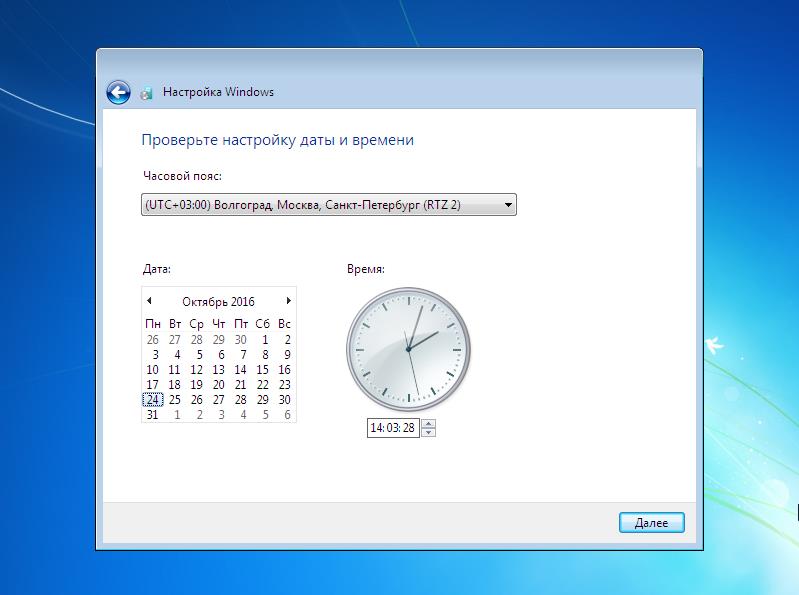

Устанавливаем правильные дату и время.

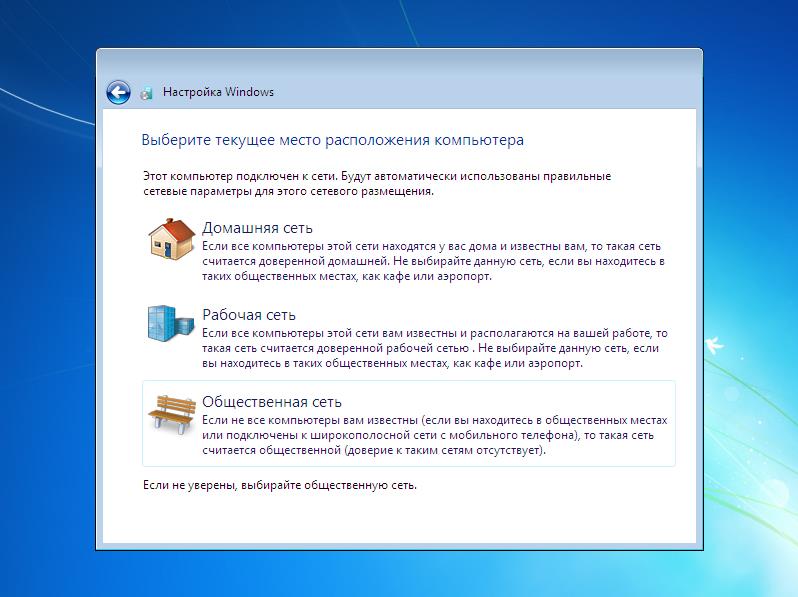

И если компьютер подключен к сети выбираем её расположение. Дома – домашняя. У нас – это сеть предприятия. От выбора зависят некоторые сетевые возможности доступа.

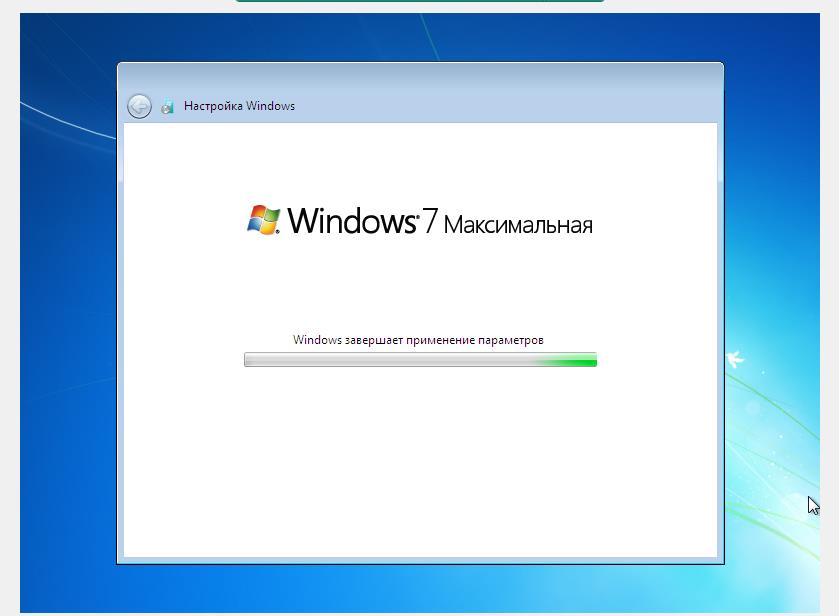

Ждем пока система завершит настройку.

После автоматической перезагрузки наконец появится рабочий стол. Установка завершена.

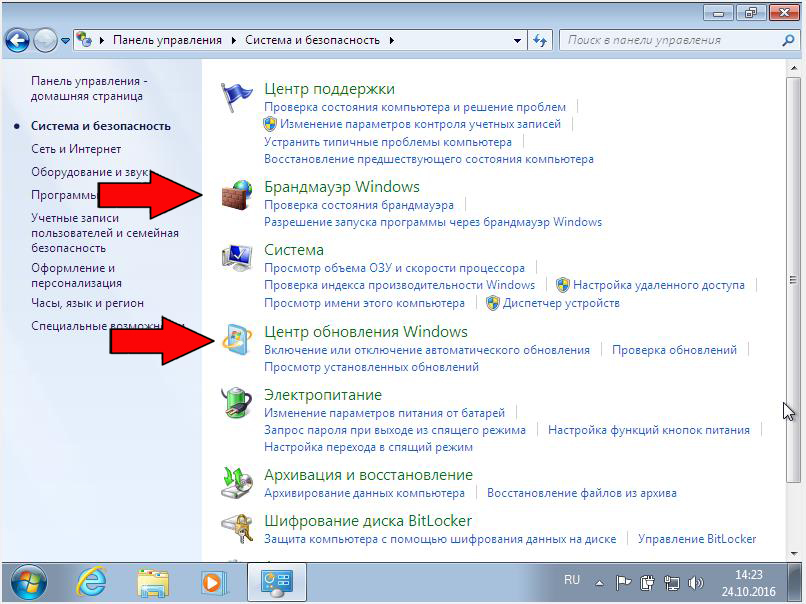

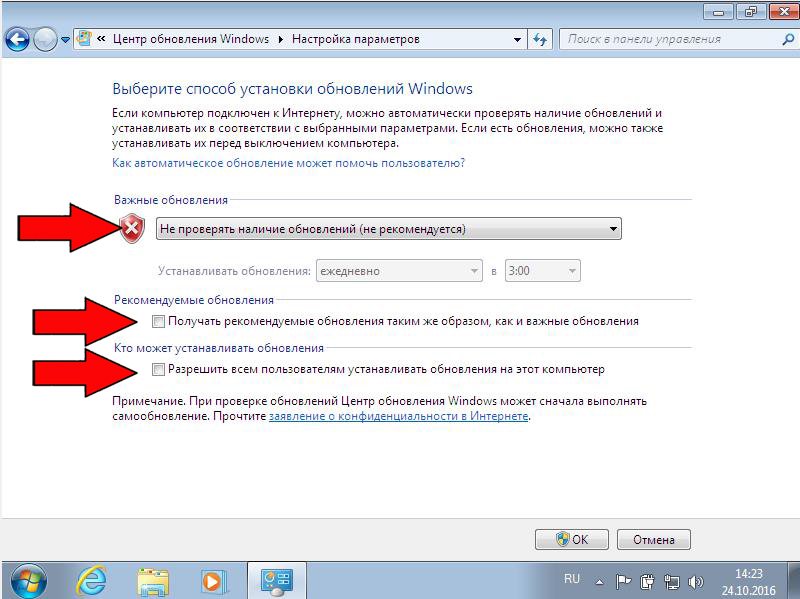

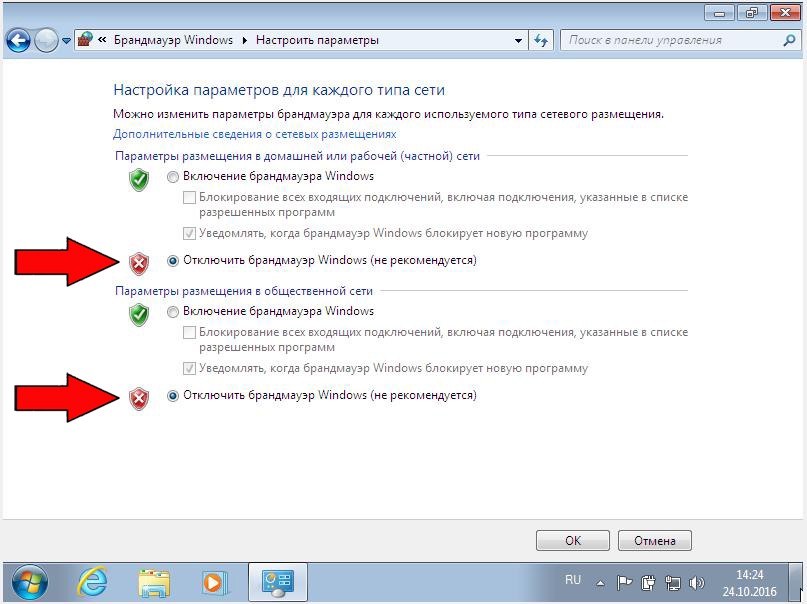

Я рекомендую перед началом установки антивируса офиса и всех других программ зайти в ПУСК —> Панель управления —> Система и безопасность. В этой вкладке зайти и отключить центр обновления и брандмауэр.

Установить значения нужно как на картинках ниже.

Не забываем жать ОК.

Установка этих настроек сэкономит в будущем время и нервы.

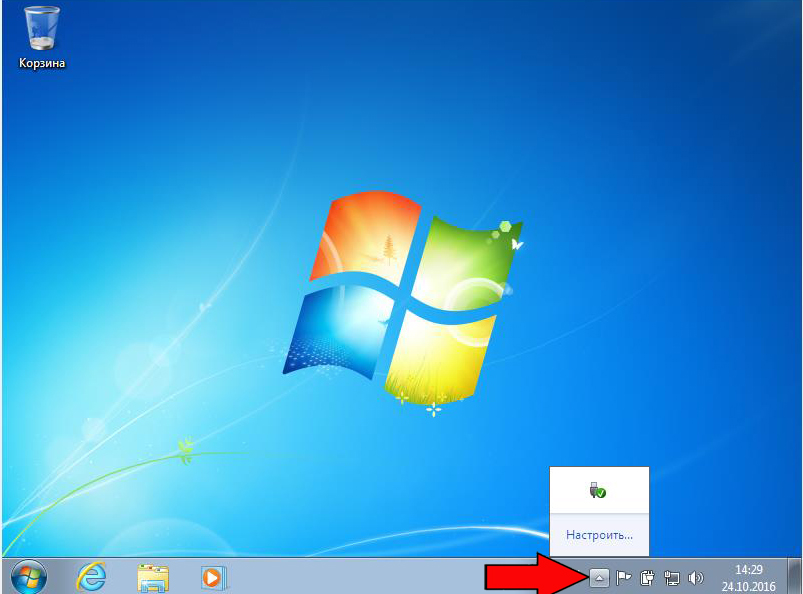

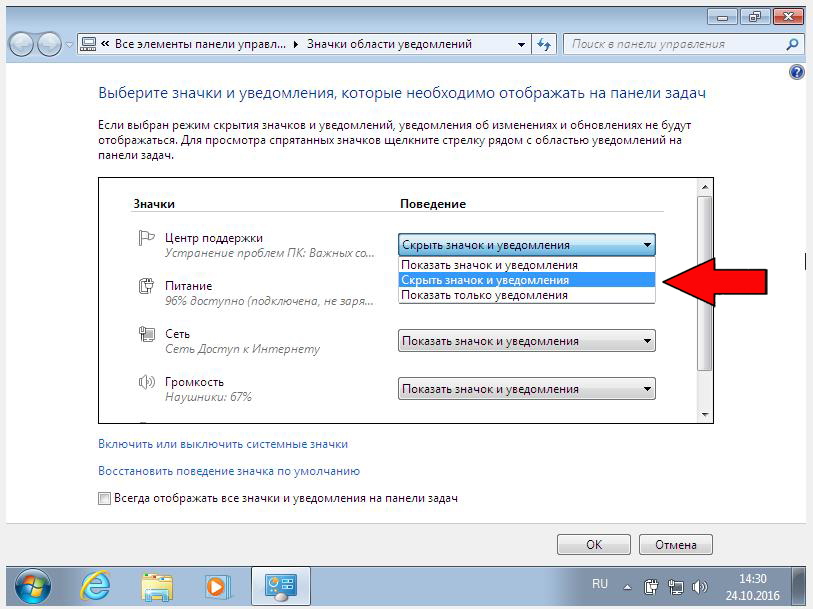

И последняя настройка. Нажимаем на маленький треугольник, как показано стрелкой и затем чуть выше жмем на слово настроить.

В открывшемся меню выбираем для центра поддержки и всех других программ, которые без конца надоедают всплывающими уведомлениями – скрыть значок и уведомления. ОК.

После этого можно переходить к настройке всех остальных требуемых программ.

Следует отметить, что в процессе установки может возникнуть множество непредвиденных ситуаций, которые в каждом случае решаются индивидуально. Это могут быть проблемы с оборудованием (железом), отсутствие уникальных драйверов, системные ошибки, некачественные сборки ОС, неправильные или неудачные разметки жесткого диска и всё такое прочее. В процессе рабочей деятельности подобного повидалось целое море и описать все в рамках одной статьи не возможно. По этому, если возникли трудности в процессе установки, можно задать вопрос или воспользоваться знаниями интернета через поисковики.

2017-10-27T16:49:04

Настройка ПО