Знаете ли вы о преимуществах цифровизации для местного бизнеса? В этом посте вы узнаете, что это такое, почему это важно и как развивать малый бизнес с помощью цифровой трансформации.

Вы ищете лучший способ продвигать бизнес-инновации? Вам не нужен крупный бюджет крупных компаний, поскольку технологии способны нивелировать это поле. Прекрасным примером этого является положительный эффект от внедрения цифровых технологий для местного бизнеса.

Цифровизация, также известная как цифровая трансформация, предполагает использование в ваших бизнес-процессах цифровых решений для повышения качества и скорости вашей работы.

Это возможно благодаря прогрессу, достигнутому технологиями за последние несколько лет, что позволяет компаниям любого типа извлекать из этого выгоду.

Как и любое фундаментальное изменение в способах работы бизнеса, цифровизация должна осуществляться стратегически. Это означает понимание ваших потребностей, развития рынка и поиск лучших альтернатив, которые принесут больше пользы вашим клиентам.

Вот все, что вы узнаете из этой статьи:

- Что такое цифровая трансформация?

- Почему цифровизация важна для местного бизнеса?

- Как вырастить малый бизнес с помощью цифровой трансформации?

Что такое цифровая трансформация?

Термин « цифровая трансформация» используется для обозначения процесса, через который проходит бизнес, когда технологии становятся приоритетом в изменении способа его функционирования.

По мере того, как становится доступным больше устройств и инструментов, становится проще и быстрее предоставлять качественные услуги и продукты вашим клиентам. Таким образом, цифровая трансформация дает положительный эффект.

Однако не все компании верят в необходимость пересмотра своих процессов с помощью технологий. Те, кто сопротивляется цифровой трансформации, склонны видеть сокращение своей клиентской базы, поскольку им становится все труднее приносить пользу. Конкуренция также становится жесткой, как и в других компаниях.

Цифровая трансформация оказывает огромное положительное влияние на бизнес. Это влияние на производительность и качество повышает ценность услуг, что выражается в таких данных:

- более 40% малых предприятий сообщают о росте потребителей благодаря цифровым инструментам;

- кроме того, более 70% из них сообщают о росте выручки за счет цифровой трансформации;

- такой рост также является причиной того, что предприятия создают вдвое больше рабочих мест;

- 90% малых предприятий, использующих цифровые инструменты, сообщают, что они помогли стимулировать инновации;

- компании, которые работают с цифровой трансформацией, также вдвое прибыльнее, чем те, которые этого не делают.

Почему цифровизация важна для местного бизнеса?

К настоящему времени вы, вероятно, уже поняли, что цифровая трансформация отвечает за рост бизнеса всех видов и масштабов. Однако важно уточнить, что это не ограничивается крупными компаниями.

Фактически, малые предприятия, как правило, извлекают максимальную выгоду из цифровой трансформации и даже выравнивают конкурентное поле с более крупными игроками.

Ниже приведены наиболее веские причины, по которым цифровизация важна для местного бизнеса.

Улучшение продуктов и услуг

Инвестируя в цифровую трансформацию, ваши продукты и услуги будут улучшаться в геометрической прогрессии. Это связано с тем, что новые технологии позволяют предлагать клиентам более высокое качество, которые с радостью примут такие улучшения и будут смотреть на ваш бизнес более позитивно.

Все это новое качество может даже дать вам новые возможности для бизнеса, такие как выход на новый рынок, привлечение новых и старых клиентов и даже добавление функций к существующим продуктам.

Оптимизировать процессы

Ваш бизнес по-прежнему выполняет задачи, как 10 или даже 20 лет назад? По мере развития технологий должны развиваться и наши процессы. Таким образом вы сможете работать быстрее, эффективнее и приносить больше пользы своим клиентам.

Цифровая трансформация помогает оптимизировать ваши процессы, предлагая инструменты, специально адаптированные к вашим потребностям. Вы сможете выполнять свои задачи наилучшим образом, переложив всю тяжелую работу на машины и программное обеспечение.

Уменьшите количество ошибок и ошибок

Ни один бизнес, большой или маленький, не застрахован от ошибок. Однако важно приложить соответствующие усилия для их максимального уменьшения. Работая над цифровизацией вашего местного бизнеса, вы можете достичь этой цели.

Это связано с тем, что цифровые решения помогают нам перепроверять информацию и, как правило, автоматизировать исправления. Полагаясь на надлежащие технологии, вы и ваши потребители будете иметь дело с гораздо меньшим количеством ошибок в своей работе.

Учиться через данные

Внедрение крупной инфраструктуры, предназначенной для сбора данных и обучения на их основе, больше не ограничивается крупными предприятиями. Благодаря цифровой трансформации информация о ваших продуктах, клиентах и рынке становится доступной, чтобы помочь вам принимать более обоснованные бизнес-решения.

Это потому, что тенденция больших данных в значительной степени зависит от цифровых решений. Сосредоточив свою работу на таких инструментах, вы сможете измерять статистику, относящуюся к вашей активности и транзакциям. Это очень полезно для установления стандартов и тенденций.

Привлекайте клиентов

Цифровые инструменты также помогают предоставить клиентам новые интересные способы взаимодействия с вашим бизнесом. Эта стратегия необходима для того, чтобы поддерживать интерес людей к вашему бренду и продуктам, при этом дистанцируясь от конкурентов.

Это достигается в первую очередь за счет использования интерактивных инструментов, таких как обслуживание клиентов. Например, вы можете предложить своим клиентам чат в реальном времени, чтобы они могли поговорить с представителем, вместо того, чтобы использовать традиционный телефонный звонок.

Оставайтесь конкурентоспособными

Все рынки быстро развиваются, и предприятия, которые не могут расти, как правило, остаются позади. Если цифровая трансформация все еще не является реальностью для вашей компании, вам предстоит многое наверстать. К счастью, принятие такого решения поможет вам сохранить конкурентоспособность.

Это касается даже более крупных конкурентов. Вам не нужен такой большой бюджет, как у них, или даже такая большая потребительская база, поскольку цифровая трансформация, тем не менее, поможет вам улучшить ваши результаты.

Обеспечивает большую ценность за меньшие деньги

Принимая во внимание положительные результаты, которые вы можете получить от цифровизации, можно сказать, что у нее очень привлекательный показатель рентабельности. Вам просто нужно выбрать лучшие решения для того, что вам нужно, и правильно осуществить цифровую трансформацию в своем бизнесе.

Технологии могут помочь вам найти новые направления для бизнеса, обнаружить ценные возможности в ваших собственных результатах и даже уменьшить количество ошибок. Эта комбинация положительно повлияет на ваши вложения и оправдает затраты на модернизацию.

Как вырастить малый бизнес с помощью цифровой трансформации?

Планирование использования цифровых технологий для местных предприятий требует соответствующей стратегии для получения желаемых качественных результатов. Следуя правильным шагам, вы можете обеспечить лучший подход и защитить свой бизнес в будущем, учитывая тенденции и то, как технологии развиваются с течением времени.

Ниже вы можете найти список наиболее важных задач по внедрению цифровизации для вашего местного бизнеса.

Инвестируйте в технологии

Цифровая трансформация требует приверженности технологиям. По мере его развития вам может потребоваться заменить оборудование и программное обеспечение, чтобы идти в ногу с изменениями и еще больше улучшать свои результаты.

Это вложение не только денег, но и внимания. Вам нужно идти в ногу с тенденциями и адаптировать свой бизнес по мере его развития. Единственное, что не меняется, — это ваша цель: всегда предоставлять своим потребителям лучшие услуги и продукты.

Поощряйте сотрудничество

Внедрение цифровизации в ваш местный бизнес — это не просто вопрос работы с более модными машинами и полнофункциональным программным обеспечением. Это все о том, чтобы позволить вашим сотрудникам вносить свой вклад в ваш успех совместными усилиями.

Поощряя сотрудничество и используя инструменты, которые помогают в этом, вы можете работать с лучшими бизнес-возможностями и еще больше улучшать свои решения. Это также позволит вам найти более инновационные способы работы и достижения ваших целей.

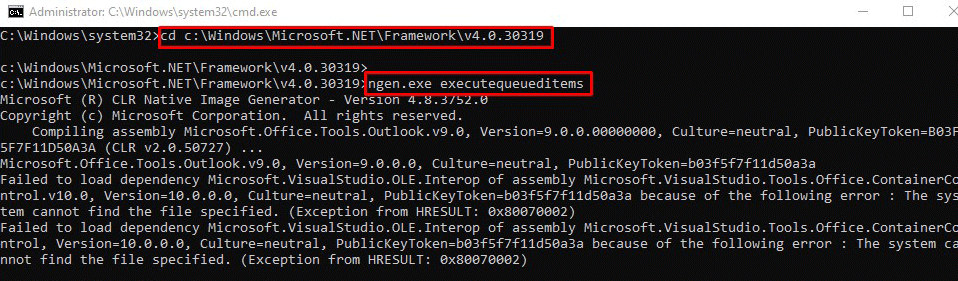

Интегрируйте свои ИТ-активы

Настоящая цифровизация для местных предприятий основана на интеграции нескольких систем для повышения производительности и расширения ваших возможностей для продуктов и услуг. Вот почему вы всегда должны искать возможные интеграции между вашим программным обеспечением и оборудованием.

К счастью, интеграция — это краеугольный камень цифровой трансформации. Погрузившись в этот новый мир, вы обязательно войдете в контакт с коммунальными предприятиями, которые соединяются друг с другом, чтобы обеспечить дополнительную ценность для вас и ваших клиентов. Следите за этой интеграцией и не упустите ее.

Разрушайте бункеры

Цифровая трансформация может развиваться по-настоящему только тогда, когда границы, разделяющие ваши отделы, будут разрушены. Если ваши команды работают так, как будто они заперты внутри разрозненных структур, вам необходимо продвигать для них процесс, основанный на интеграции.

Это потому, что лучшие решения в области технологий могут исходить из объединения знаний и опыта людей в разных областях. Разбейте эти разрозненности и внесите свой вклад в настоящую интеграцию ваших сотрудников.

Вовлекайте все уровни организации

Если вы хотите привести свой бизнес к цифровой трансформации, это должно относиться ко всем, кто с вами работает. Каждый отдел должен пройти процесс цифровизации и начать пользоваться преимуществами технологий в своих конкретных областях.

Это положительно повлияет на результаты всего вашего бизнеса, а также упростит дальнейшее улучшение в глобальном масштабе. В конце концов, компания действительно вводит новшества только тогда, когда все ее отделы развиваются.

Учитывая преимущества работы с цифровизацией для местного бизнеса, становится ясно, насколько положительным может быть это решение для ваших целей. Технологии являются частью жизни каждого человека и могут сделать вашу работу намного проще и лучше, особенно для ваших клиентов.

Обратите внимание на советы из этой статьи и сразу же приступайте к планированию цифровой трансформации вашего бизнеса.

У вас остались вопросы о цифровизации местного бизнеса? Тогда оставьте свой вопрос в комментариях ниже!