PCI Express является популярной технологией в наши дни, и многие спрашивают, что это такое, для чего он нужен и почему так много суеты по поводу видеокарт, твердотельных накопителей и материнских плат, поддерживающих PCI Express 4.0. В этой статье мы собираемся ответить на эти вопросы. Мы также попытаемся пролить свет на то, что такое линии PCIe, какие типы слотов PCIe есть, и что нового в PCI Express 4.0. Если вам интересно узнать больше, читайте дальше

Что такое PCI Express и что он обозначает?

PCI Express означает Peripheral Component Interconnect Express и представляет собой стандартный интерфейс для подключения периферийного оборудования к материнской плате на компьютере. Другими словами, PCI Express или сокращенно PCIe — это интерфейс, который подключает к материнской плате внутренние карты расширения, такие как видеокарты, звуковые карты, адаптеры Ethernet и Wi-Fi . Кроме того, PCI Express также используется для подключения некоторых типов твердотельных накопителей, которые обычно очень быстрые.

Какие типы слотов и размеров PCI Express существуют, и что означают линии PCIe?

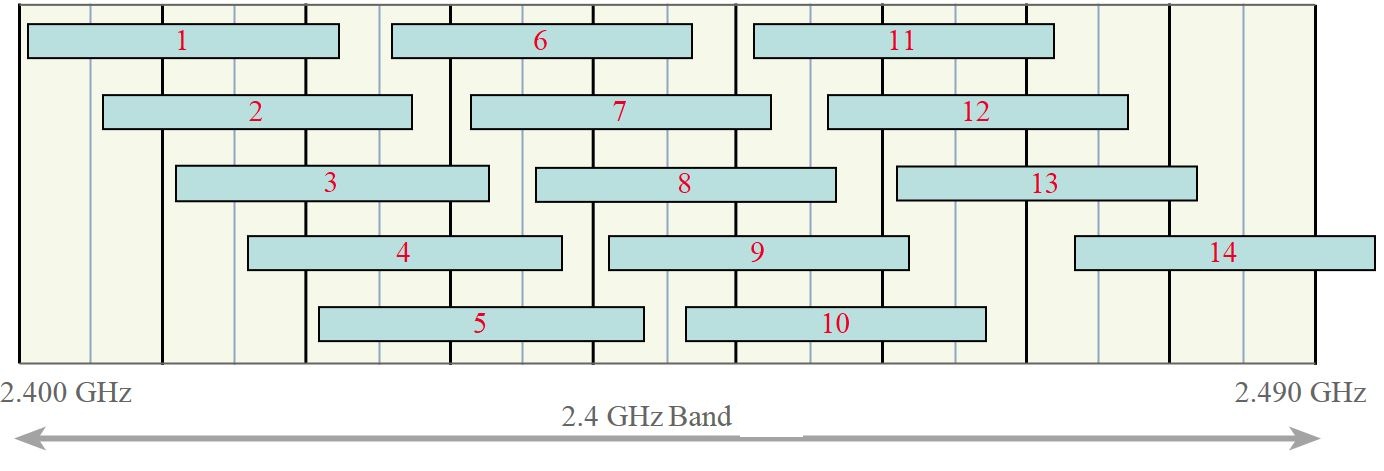

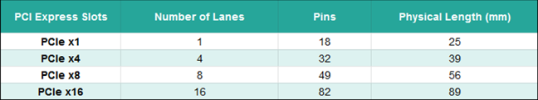

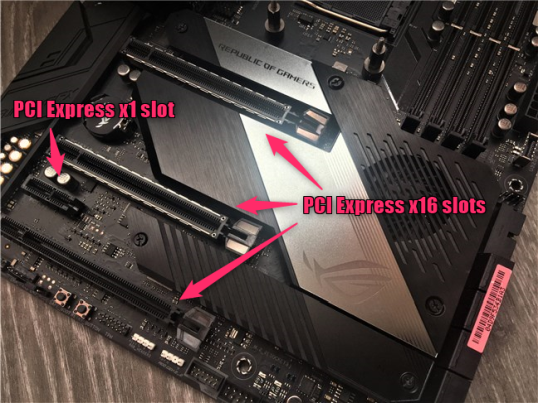

Для подключения плат расширения к материнской плате PCI Express использует физические слоты. Обычными слотами PCI Express, которые мы видим на материнских платах, являются PCIe x1, PCIe x4, PCIe x8 и PCIe x16. Число, которое следует за буквой «х», говорит нам о физических размерах слота PCI Express, который, в свою очередь, определяется количеством контактов на нем. Чем больше число, тем длиннее слот PCIe и тем больше контактов, которые соединяют плату расширения с гнездом.

Кроме того, число «х» также указывает, сколько полос доступно в этом слоте расширения. Вот как сравниваются часто используемые слоты PCIe:

- PCIe x1: имеет 1 полосу , 18 контактов и длину 25 мм

- PCIe x4: имеет 4 линии , 32 контакта и длину 39 мм

- PCIe x8: имеет 8 линий , 49 контактов и длину 56 мм

- PCIe x16: имеет 16 линий , 82 контакта и длину 89 мм

Линии PCI Express — это пути между набором микросхем материнской платы и слотами PCIe или другими устройствами, являющимися частью материнской платы, такими как разъем процессора, слоты M.2 SSD, сетевые адаптеры, контроллеры SATA или контроллеры USB.

В PCI Express каждая полоса индивидуальна, что означает, что она не может быть разделена между различными устройствами. Например, если ваша видеокарта подключена к слоту PCIe x16, это означает, что она имеет 16 независимых линий, выделенных только для нее. Никакой другой компонент не может использовать эти полосы, кроме графической карты.

Вот идея, которая может упростить вам понимание того, что такое линии PCI Express: просто представьте, что PCI Express — это магистраль, а автомобили, которые едут по ней, — это данные, которые передаются. Чем больше полос движения доступно на шоссе, тем больше автомобилей можно проехать по нему; чем больше у вас PCIe-линий, тем больше данных можно передать.

Карта PCI Express может устанавливаться и работать в любом слоте PCIe, доступном на материнской плате, если этот слот не меньше платы расширения. Например, вы можете установить карту PCIe x1 в слот PCIe x16. Тем не менее, вы не можете сделать обратное. Например, вы можете установить звуковую карту PCIe x1 в слот PCIe x16, но вы не можете установить графическую карту PCIe x16 в слот PCIe x1.

Какие версии PCI Express существуют, и какую скорость передачи данных (пропускную способность) они поддерживают?

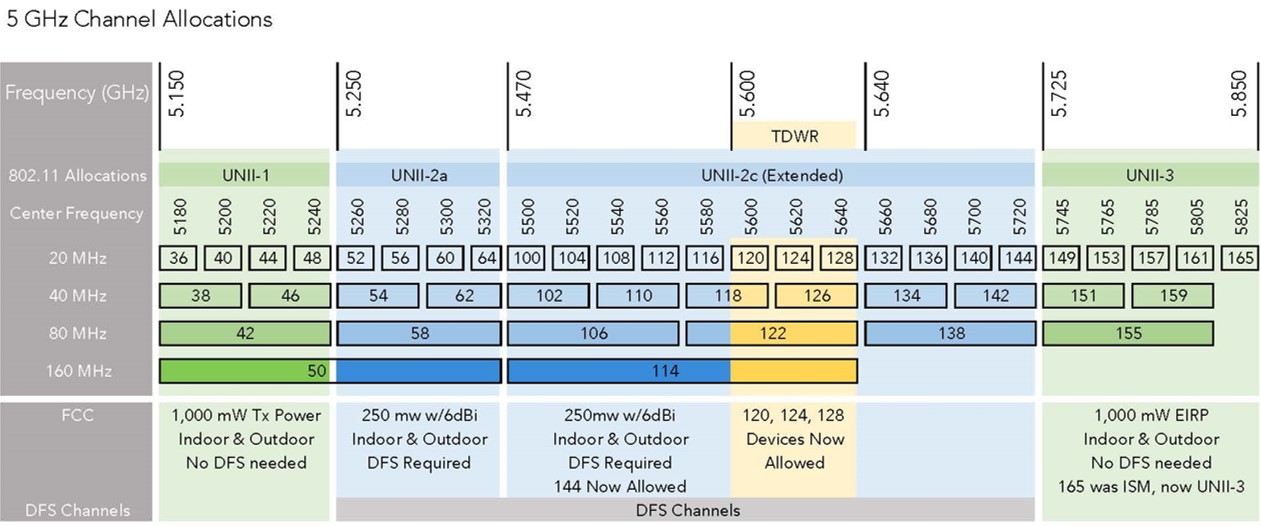

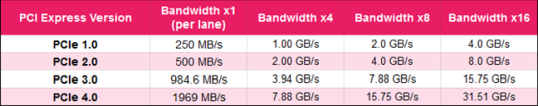

Сегодня используются четыре версии PCI Express: PCI Express 1.0, PCI Express 2.0, PCI Express 3.0 и PCI Express 4.0. Каждая версия PCIe поддерживает примерно удвоенную пропускную способность предыдущего PCIe . Вот что предлагает каждый из них:

- PCI Express 1.0: имеет пропускную способность 250 МБ / с на линию

- PCI Express 2.0: имеет пропускную способность 500 МБ / с на линию

- PCI Express 3.0: имеет пропускную способность 984,6 МБ / с на линию

- PCI Express 4.0: имеет пропускную способность 1969 МБ / с на линию

Помните, что слоты PCIe могут предложить не одну, а несколько дорожек? Значения полосы пропускания, которые мы разделили, умножаются на количество линий, доступных в слоте PCIe. Если вы хотите рассчитать, сколько пропускной способности доступно для определенной платы расширения, вам нужно умножить пропускную способность PCIe на линию на количество доступных для нее линий.

Например, графическая карта, которая поддерживает PCI Express 4.0 и подключена к слоту PCIe x16, имеет доступ к общей пропускной способности около 31,51 ГБ / с. Это результат умножения 1969 МБ / с на 16 (пропускная способность PCIe на линию * 16 линий). Впечатляет, правда?

Вот как масштабируются версии PCI Express, если принять во внимание линии PCI Express:

В будущем появятся новые версии PCI Express, такие как PCI Express 5.0 и PCI Express 6.0. Спецификация PCIe 5.0 была доработана летом 2019 года, предлагая пропускную способность до 3938 МБ / с на линию и до 63 ГБ / с в конфигурации x16. Однако, скорее всего, мы не увидим его в ближайшее время на компьютерном оборудовании потребительского уровня.

Широко ли доступна последняя версия PCI Express 4.0?

На данный момент PCI Express 4.0 является самой быстрой спецификацией, доступной для домашних компьютеров. Однако PCI Express 4.0 поддерживается только AMD на своих последних материнских платах, основанных на чипсете X570 в сочетании с процессорами AMD Ryzen третьего поколения. Если у вас их нет, нет смысла покупать видеокарты или твердотельные накопители, поддерживающие PCIe 4.0.

Говоря об этом, хотя уже есть много SSD, поддерживающих PCIe 4.0, единственными видеокартами, которые работают на PCIe 4.0, являются Radeon RX 5000 от AMD, такие как Radeon RX 5700 XT и Radeon RX 5700 . Intel пока не предлагает поддержку PCI Express 4.0 на любом своем оборудовании.

Как PCI Express 4.0 влияет на скорость вашей видеокарты?

Некоторые задают интересный вопрос: влияет ли более быстрая и новая спецификация PCI Express 4.0 на скорость видеокарты? Быстрый ответ — нет , это не так, и вы не получаете больше кадров в секунду! Вот почему:

Когда вы играете в игру, видеокарта использует выделенную память (GDDR) для хранения текстур, используемых для рендеринга кадров на экране. Помимо тактовой частоты графического процессора, эта графическая память является наиболее важной для того, сколько кадров вы получаете каждую секунду.

Графическая карта должна использовать интерфейс PCI Express, который соединяет ее с материнской платой только тогда, когда ей нужно обмениваться данными с процессором или загружать текстуры из системной памяти (ОЗУ компьютера). Это не должно случаться часто, поскольку современные видеокарты имеют много собственной оперативной памяти. И даже если / когда это произойдет, после того, как текстуры были переданы через интерфейс PCI Express из системного ОЗУ и загружены в память видеокарты, они остаются там. Причина в том, что графическая память во много раз быстрее системной памяти.

Ни одна из видеокарт, доступных сегодня, не нуждается в полной полосе пропускания, предлагаемой слотами PCI Express 4.0 x16. Для получения дополнительной информации ознакомьтесь с нашим анализом влияния PCI Express 4.0 по сравнению с PCI Express 3.0 на современные настольные компьютеры: PCI Express 4 по сравнению с PCIe 3: есть ли улучшение производительности?

Как насчет совместимости версий PCI Express?

Все версии PCI Express совместимы друг с другом. Например, видеокарта PCI Express 4.0 работает, даже если вы подключаете ее к материнской плате, которая поддерживает только PCI Express 3.0 или даже 2.0. Однако пропускная способность интерфейса PCI Express ограничена наименьшим фактором. Например, если вы подключаете SSD PCI Express 4.0 к материнской плате, которая поддерживает только PCI Express 3.0, этот SSD работает на PCIe 3.0. Вместо доступа к пропускной способности 7,88 ГБ / с он может использовать только 3,94 ГБ / с, поэтому его максимальная теоретическая скорость уменьшается вдвое.

У вас есть еще вопросы по PCI Express?

Теперь вы должны лучше понять, что такое PCI Express, и больше узнать о различных типах слотов PCIe, дорожках и версиях. У вас есть другие вопросы, на которые мы могли бы ответить? Если у вас есть, или если у вас есть, что добавить в эту статью, не стесняйтесь оставить комментарий ниже.

2020-01-08T12:27:33

Вопросы читателей