MySQL — это система управления реляционными базами данных (RDBMS). Он обрабатывает инструкции базы данных и может управлять многими базами данных одновременно.

Например, если вы хотите создать новую базу данных или добавить данные в существующую базу данных, вы отправляете сообщение на сервер MySQL, даете ему данные, которые хотите добавить, и указываете, куда их добавить.

Является ли ваш бизнес маленьким или большим, ваши данные являются важным элементом. Чтобы обеспечить защиту вашей ценной информации от повреждения, кражи или последствий аварии, создайте резервную копию базы данных MySQL. Эта статья объяснит несколько способов сделать это.

Резервное копирование базы данных MySQL с помощью phpMyAdmin

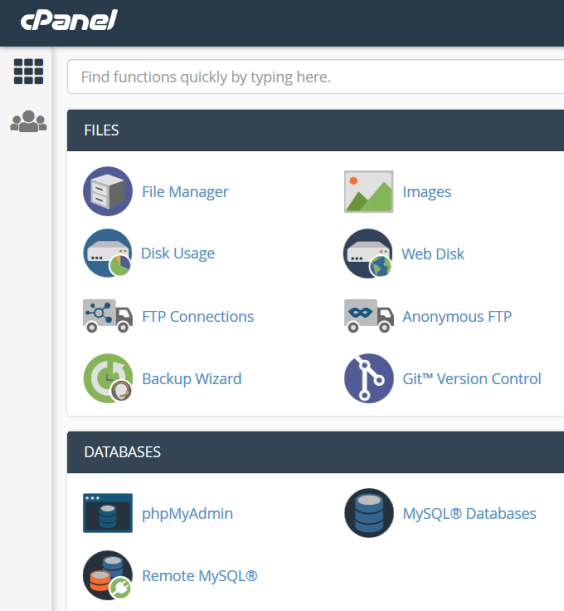

Создайте файл экспорта или резервного копирования базы данных MySQL, используя инструмент phpMyAdmin из панели управления веб-хостинга, например cPanel. Мы будем использовать cPanel для целей этой статьи.

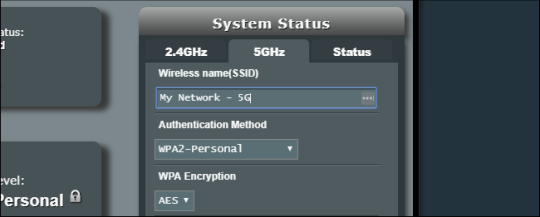

Начните с входа в вашу cPanel и нажмите на phpMyAdmin.

Выберите базу данных MySQL, резервную копию которой вы хотите создать, на панели навигации на левой боковой панели. Затем нажмите ссылку экспорта, расположенную в верхней панели навигации.

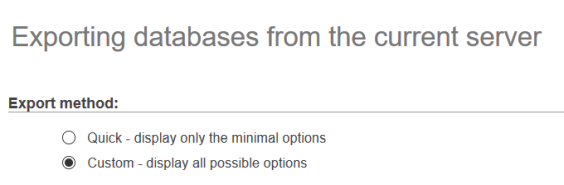

На странице экспорта вы увидите два варианта: Пользовательский и Быстрый. Выберите опцию Custom.

После выбора Custom вы увидите список ваших баз данных. Вы можете выбрать один, несколько или все. Настройка по умолчанию для резервного копирования всех.

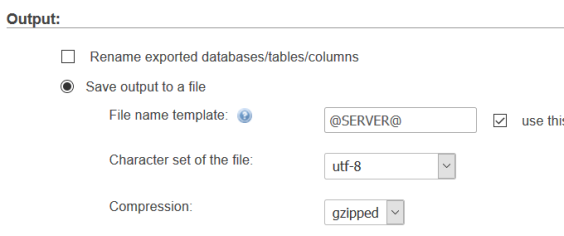

Под опциями вывода выберите gzipped для сжатия. Оставьте другие параметры по умолчанию.

Нажмите кнопку «Перейти», чтобы начать резервное копирование и загрузить файл. Имя вашего файла будет YourDatabaseName.sql.gz.

Время, необходимое для завершения резервного копирования, будет зависеть от размера вашей базы данных.

Резервное копирование базы данных MySQL с mysqldump

Используйте команду mysqldump, чтобы создать дамп текстового файла вашей базы данных, который будет управляться MySQL. Дамп текстового файла — это текстовый файл, содержащий команды SQL, необходимые для воссоздания базы данных с нуля.

Чтобы создать резервную копию одной базы данных, используйте следующую команду:

mysqldump database_name> database_name.sql

Эта команда создаст резервную копию и отправит ее в файл .sql. Он только сделает копию вашей базы данных и не повлияет на нее.

Используйте следующую команду для резервного копирования нескольких баз данных одновременно.

mysqldump –database database_one database_two> two_databases.sql

Database_one — это имя первой базы данных, а database_two — имя второй базы данных, для которой вы хотите создать резервную копию. Оба будут сохранены в одной базе данных.

Если вы хотите сделать резервную копию всех ваших баз данных MySQL на сервере, используйте следующую команду, чтобы создать один файл резервной копии .sql, который будет содержать все ваши базы данных.

mysqldump –all-database> all_databases.sql

Резервное копирование базы данных MySQL с помощью Cron Jobs

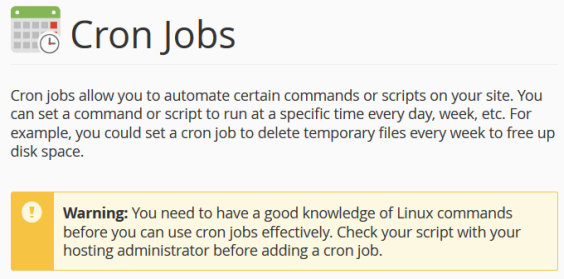

Задание cron — это команда Linux, используемая для автоматического выполнения задания в указанное время. Мы объясним, как использовать эту команду для автоматизации резервного копирования баз данных MySQL.

Начните с входа в свою cPanel, прокрутите вниз до раздела Advanced и нажмите на Cron jobs.

Вы увидите предупреждение о том, что вы должны хорошо разбираться в командах Linux, чтобы эффективно использовать задания cron. Если вы этого не сделаете, обратитесь к администратору хостинга.

Если вы хотите получать электронное письмо каждый раз, когда задание cron запускает команду, которая выводит данные, укажите свой адрес электронной почты в поле и нажмите «Обновить электронную почту».

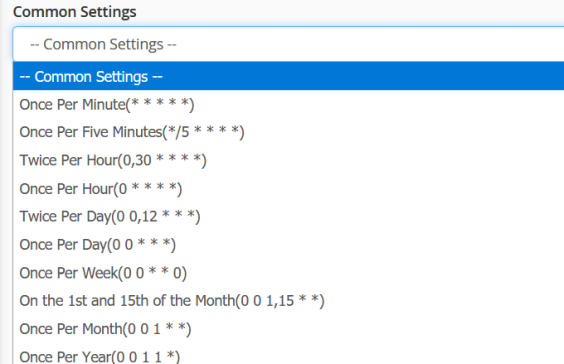

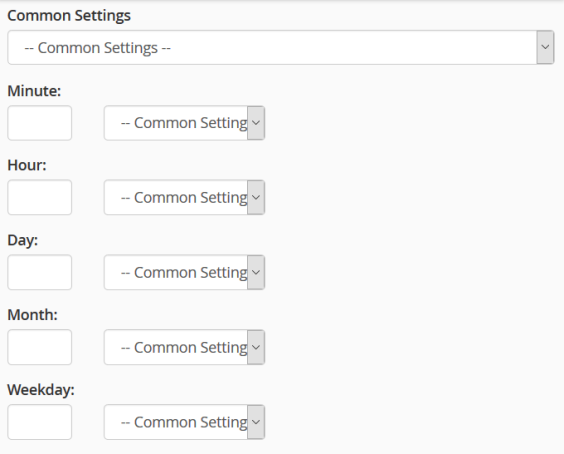

Выберите один из общих параметров из выпадающего меню, чтобы выбрать, как часто вы хотите запускать резервное копирование.

Вы также можете настроить другие параметры, такие как время и день недели.

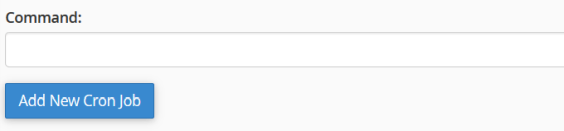

Теперь пришло время добавить команду следующим образом:

/usr/bin/mysqldump -u dbusername -p’dbpassword’ dbname > /home/username/path/backup.sql

Замените dbusername, dbpassword и dbname на имя пользователя базы данных, пароль базы данных и имя базы данных.

Путь относится к папке или серии папок, в которые вы хотите поместить файл резервной копии. Имя вашего файла резервной копии представлено в команде как backup.sql . Вы можете изменить это имя или оставить его как есть. Нажмите Добавить новое задание Cron .

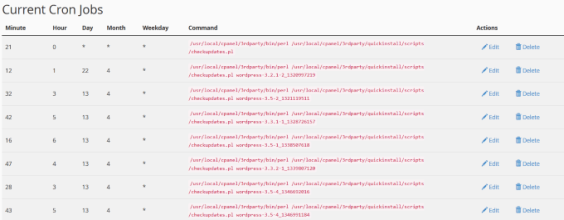

Если вы прокрутите немного вниз, вы увидите список ваших текущих заданий Cron.

Если вы хотите изменить любое из ваших текущих заданий cron, нажмите Edit. Если вы больше не хотите запускать какую-либо работу или ошибаетесь, нажмите «Удалить».

Используйте плагины WordPress (WP) для резервного копирования MySQL

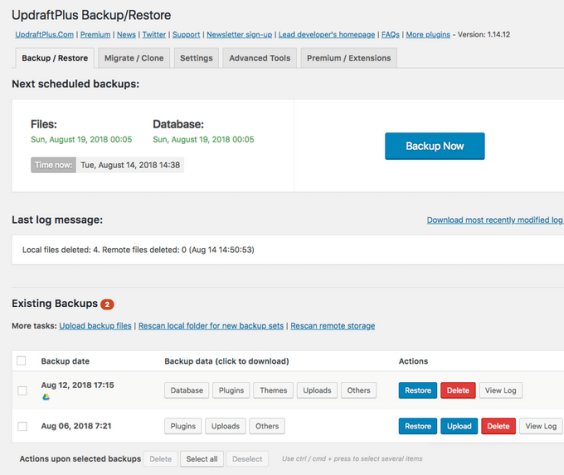

Если вы используете WP, вы можете использовать плагин для резервного копирования вашей базы данных. UpdraftPlus создаст резервную копию файла базы данных одним щелчком мыши. В настоящее время у него более двух миллионов активных установок.

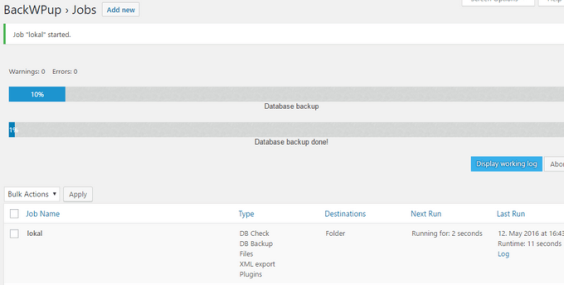

Используйте BackWPup для резервного копирования файлов базы данных MySQL и даже полной установки WP.

Есть много других плагинов WP для резервного копирования MySQL. Выберите тот, который работает с текущей версией WP и активно обновляется.

Чтобы избежать потери важных данных, регулярно делайте резервные копии своей базы данных MySQL. Если у вас есть резервная копия, вы сможете восстановить важные или незаменимые данные, если что-то повредит ваш сайт.

https://www.youtube.com/watch?v=QZhM3XzGivU

2020-01-04T21:55:02

Вопросы читателей