Что такое кибер-угроза?

Для эксперта по кибербезопасности определения киберугрозы в Оксфордском словаре немного не хватает: «возможность злонамеренной попытки повредить или разрушить компьютерную сеть или систему».

Это определение является неполным без включения попытки доступа к файлам и проникновения или кражи данных.

В этом определении угроза объясняется как возможность.

Однако в сообществе кибербезопасности угроза более тесно связана с злоумышленником или противником, пытающимся получить доступ к системе.

Или угроза может быть обнаружена в результате нанесенного ущерба, т.е каким образом произвелась атака и какие использовались тактики, методы и процедуры.

Типы кибер-угроз

В 2012 году Роджер А. Граймс предоставил этот список, опубликованный в Infoworld, из пяти наиболее распространенных кибер-угроз:

Социнженерийные трояны

Уязвимости нулевого дня (например, Java, Adobe Reader, Flash)

Фишинг

Сетевые черви

Усовершенствованные постоянные угрозы

Но с момента публикации этого списка было широко распространено внедрение нескольких различных типов технологий: облачные вычисления, большие объемы данных и использование мобильных устройств.

В сентябре 2016 года Боб Гурли поделился видеороликом, содержащим комментарии от свидетельства корпорации Rand в Комитете по внутренней безопасности, подкомитете по кибербезопасности, технологиям защиты инфраструктуры и безопасности в отношении новых киберугроз и их последствий.

В видеоролике выделяются две технологические тенденции, которые движут кибер-угрозой в 2016 году:

Интернет вещей – отдельные устройства, подключающиеся к Интернету или другим сетям

Быстрый рост данных – хранятся на устройствах, настольных компьютерах и в других местах

Сегодня список кибер-угроз может выглядеть примерно следующим образом:

Фишинг

трояны

ботнеты

Вымогатели

Распределенный отказ в обслуживании (DDoS)

Атаки вайпер

Кража интеллектуальной собственности

Кража денег

Манипуляция данными

Уничтожение данных

Spyware / Malware

Человек по середине (MITM)

Шутливое программное обеспечение

Непропатченное программное обеспечение

Непропатченнное программное обеспечение, казалось бы, самая простая уязвимость, все же может привести к самым большим утечкам.

Источники киберугроз

Технологии и методы организаторов угроз постоянно развиваются.

Но источники кибер-угроз остаются прежними. Всегда есть человеческий элемент; кто-то, кто попадается на умный трюк.

Но сделайте еще один шаг в этом вопросе, и вы найдете кого-то с мотивом.

Это реальный источник кибер-угрозы.

Например, в июне 2016 года SecureWorks выявила тактические подробности нападений российской группы Threat Group-4127 на электронные письма с избирательной кампанией Хиллари Клинтон.

Затем, в сентябре, Билл Герц из The Washington Times сообщил о другой кибератаке на электронные письма Хиллари Клинтон, предположительно «враждебными иностранными игроками», вероятно, из Китая или России.

В настоящее время существует политика США в отношении иностранных кибер-угроз, известных как «сдерживание путем отказа».

В этом случае отказ означает предотвращение доступа иностранных противников к данным в США.

Но не все кибер-угрозы поступают из-за рубежа.

Недавно Пьерлуиджи Паганини @securityaffairs сообщил, что полиция арестовала двух людей из Северной Каролины, которые, как утверждается, являются членами пресловутой хакерской группы под названием «Crackas With Attitude», которая просочилась в личную информацию о 31 000 американских агентов и их семьях.

Наиболее распространенные источники кибер-угроз

Национальные государства или национальные правительства

Террористы

Промышленные шпионы

Организованные преступные группы

Хактивисты и хакеры

Деловые конкуренты

Недовольные инсайдеры

Необходимость знаний о киберугрозах для предприятий

Усиление современных угроз, таких как национальные государства, организованные киберпреступники и кибе-шпионаж, представляет собой самую большую угрозу информационной безопасности для предприятий на сегодняшний день.

Многие организации пытаются выявить эти угрозы из-за их тайного характера, изощренности ресурсов и их преднамеренного «низкого и медленного» подхода и усилий.

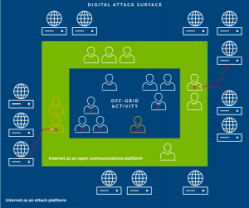

Для предприятий эти более сложные, организованные и постоянные исполнители угроз видят только цифровые следы, которые они оставляют.

По этим причинам предприятия нуждаются в осведомленности за пределами своих сетевых границ о передовых угрозах, специально предназначенных для подобного рода организаций и инфраструктуры.

Исследователи киберугроз могут начать с изучения фонового профиля активов за пределами границ сети и осознания оффлайновых угроз, таких как те, о которых здесь сообщил Люк Роденхеффер из Global Risk Insights.

Затем они должны отслеживать критически важные IP-адреса, доменные имена и диапазоны IP-адресов (например, блоки CIDR).

Это может предоставить расширенное предупреждение угрозы ИБ, пока противники находятся на этапах планирования.

Благодаря этой улучшенной готовности, вы можете получить более полное представление о текущих эксплойтах, идентификации киберугроз и действующих за ними участников.

Это позволяет вам принимать активные меры для защиты от этих угроз с соответствующими последствиями.

SecureWorks Counter Threat Unit (CTU)™ состоит из группы профессионалов, имеющих опыт работы в частных охранных, военных и разведывательных сообществах, и с 2005 года публикует анализ угроз.

CTU выпускают обзор угроз для тысяч сетей клиентов для выявления возникающих угроз а также многие другие ресурсы, включая:

Атака телеметрии от клиентов

Примеры вредоносных программ

Исследования

Публичные и частные источники информации

Мониторинг сайтов

Соцмедиа

Каналы связи, используемые участниками угроз

Сообщества по безопасности

Правительственные агентства

Данные из этих источников поступают в систему управления разведывательной информацией об угрозах, которая отбирает такие индикаторы угрозы, как например:

Сигнатуры

Доменные имена

Имена хостов

IP-адреса

Имена файлов

Данные реестра

Уязвимости

Каталогизированные вредоносные программы

Индикаторы угроз затем обогащаются контекстными метаданными, чтобы определить, как они относятся к субъектам угрозы и методам атаки.

Затем система помогает исследователям определить отношения, которые невозможно будет найти вручную.

Их исследование показывает, кто атакует, как и почему.

Эта информация затем приводит к действительным представлениям, таким как:

Что означает угроза?

Как вы сопротивляетесь?

Какие действия вы должны предпринять?

Обмен знаниями в области разведки происходит среди ведущих организаций по киберугрозам как в государственном, так и в частном секторах.

SecureWorks считает, что они являются наиболее информированными и активными организациями и находятся в постоянном общении с ними.

Ниже представлен неполный список этих организаций:

Форум групп реагирования на инциденты и безопасности (FIRST)

Национальный кибер-криминалистический и учебный альянс (NCFTA)

Программа Microsoft Active Protections (MAPP)

Центр обмена и анализа информации финансовых служб (FS-ISAC)

Национальный центр обмена и анализа информации о здравоохранении (NH-ISAC)

Уровень киберугрозы

Каталог кибербезопасности (или индикатор уровня угрозы) можно найти в различных общедоступных источниках.

Некоторые из этих каталогов, таких как CyberSecurityIndex.org, обновляются ежемесячно.

Другие, такие как уровень угрозы NH-ISAC или уровень оповещения MS-ISAC, обновляются чаще, основываясь на общей информации об угрозах.

Большинство этих индексов соответствуют тому же формату, что и исходный код безопасности Cyber Security. Он ежедневно оценивается CTU и обновляется соответствующим образом на основе текущей активности угроз.

Причина, указывающая на текущее состояние индекса, как правило, включает надежную и действенную информацию о программном обеспечении, сетях, инфраструктурах или ключевых активах для угроз.

Когда идет серьезная дискуссия о том, какая угроза соответствует уровню индекса кибербезопасности, CTU будет использовать критерии в определениях индекса кибербезопасности при принятии решений. CTU принимает очень серьезный и разумный подход при определении индекса кибербезопасности.

Каталог безопасности SecureWorks Cyber Security был ранее опубликован общедоступно, но теперь доступен только клиентам через специальный портал.

Новые угрозы

Рекомендации по угрозам сообщают о новых уязвимостях, которые могут привести к появлению новых инцидентов. Они публикуются как можно скорее, чтобы помочь кому-либо лучше защитить свои устройства или системы.

Методы наиболее успешной практики для защиты и защиты

Сегодняшние методы наиболее успешной практики для кибербезопасности – гибридный подход.

Ключевое – не отставание от быстрых продвижений в изощренности киберугроз, которые развиваются вне того, что в данный момент может выполнить и обеспечить служба безопасности.

Внутренние усилия по обеспечению безопасности ИТ:

Серьезное обучение конечных пользователей – практика соблюдения требований к обработке данных, распознавание попыток фишинга и процедур для противодействия попыткам социнженерии

Обновление программного обеспечения

Брандмауэр и антивирус *

IDS / IPS * – системы обнаружения вторжений и системы предотвращения вторжений

Мониторинг событий безопасности *

План реагирования на инциденты *

Требование к партнерам по обеспечению безопасности:

Проникновение и сканирование уязвимостей

Расширенный мониторинг угроз конечных целей атаки

Всегда актуальная информация об угрозе

Наличие сотрудников службы реагирования на инциденты информационной безопасности

* Если ресурсы недоступны внутри компании, любые из этих работ можно перенаправить к поставщику решений безопасности.