Если на вашем компьютере установлен медиаплеер VLC, вы должны немедленно обновить его до последней версии 3.0.7 и выше.

Есть два новых эксплойта, которые позволяют хакерам использовать уязвимые старые версии VLC для сбоя вашей системы и удаленного выполнения своих кодов.

Порядок действий очень типичен.

После того, как вы ничего не подозреваете, загрузите файл AVI или MKV, он предоставит хакерам полный контроль над вашим компьютером, когда вы проигрываете видео на VLC.

Эти файлы могут придти с видео торрентов, а также из Facebook, Twitter или Instagram.

Звучит опасно?

Что ж, дажеVideoLAN, родительская организация VLC, выпустила предупреждение по этому вопросу.

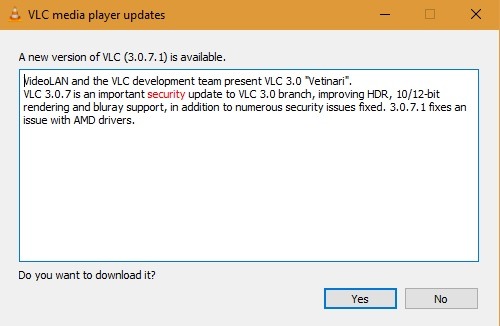

Последние несколько дней я замечаю запросы на обновление каждый раз, когда открываю медиаплеер VLC.

Предупреждение: больше не используйте этот продукт, пока не установите его последнее обновление, 3.0.7.

Что на самом деле произошло?

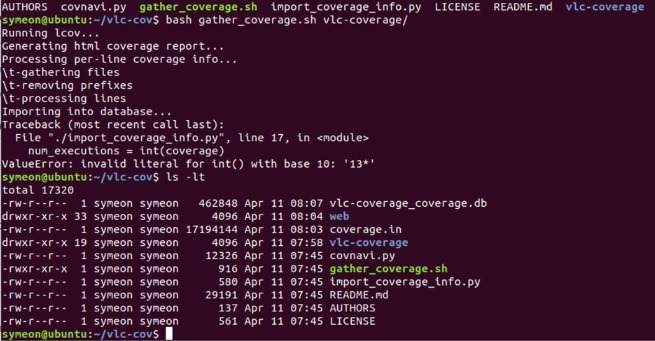

Где-то в этом месяце исследователи безопасности из Pen Test Partners разработали новый эксплойт, предназначенный для более старых версий VLC, включая 3.0.6.

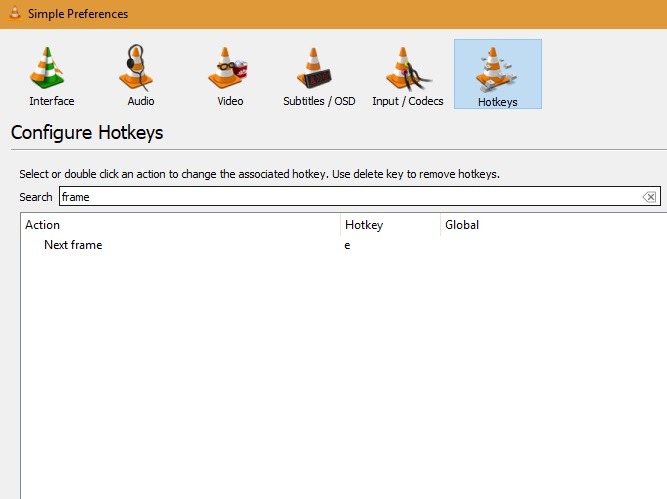

Они назвали эту уязвимость «CVE-2019-12874», которая использует фаззинг для создания неверных или случайных данных.

По сути, VLC – это сложное программное обеспечение, которое использует большое количество сторонних библиотек, предоставленных разработчиками с открытым исходным кодом.

Одна из этих функций, называемая «demux / mkv», находится в ReadFrames, которая может запускаться из фона файла VLC.

Это свойство вашего VLC уязвимо для нового вектора атаки.

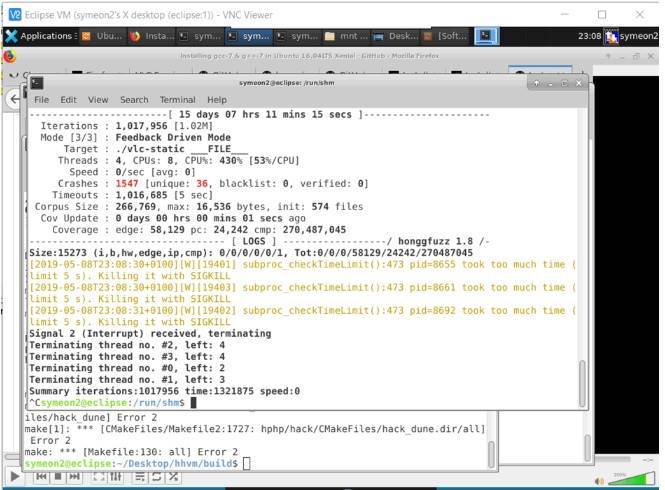

Как только файл атаки будет загружен в вашу систему, вы увидите, что VLC будет воспроизводиться в течение пяти секунд, выходя из него, а затем перебирая видео по одному.

Аварии никогда не заканчиваются.

По словам партнеров Pen Test, на данный момент они выполнили 1 миллион экземпляров этого эксплойта, и в этих выполнениях было 1547 аварий.

Тем не менее, этого было достаточно, чтобы дойти до NIST.

Пока что многие из сотен миллионов пользователей мультимедиа VLC не знают об этой угрозе.

Помимо описанной выше уязвимости удаленного сбоя, 12 июня 2019 года была раскрыта еще одна уязвимость переполнения буфера, идентифицированная как CVE-2019-5439.

Она также использует функцию ReadFrame VLC, чтобы предложить целевому пользователю загрузить специально созданный AVI или MKV. файл.

Успешное переполнение буфера может вызвать сбой или сделать систему удаленно эксплуатируемой хакерами.

Как последний VLC Media Player решит эти проблемы?

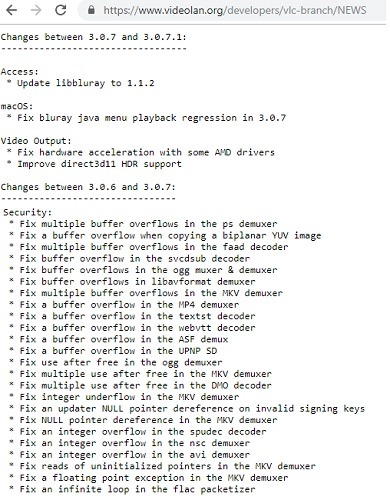

Согласно последнему обновлению VLC, версия 3.0.7 исправляет эти проблемы, пофиксив переполнения буфера для ряда расширений файлов.

Это включает в себя MP4, MKV, AVI и NSC.

Он также останавливает запуск бесконечного цикла при воспроизведении недействительного элемента.

Несмотря на наличие исправления, обе ошибки, CVE-2019-5439 и CVE-2019-12874, в настоящее время ожидают повторного анализа исследователями безопасности.

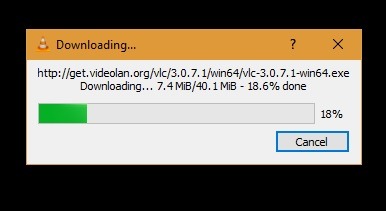

Однако вам следует как минимум загрузить последнюю версию VLC из раздела «Справка / Проверка обновлений».

Загрузка происходит автоматически.

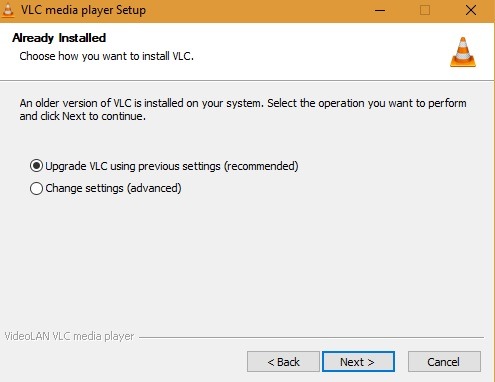

После этого вы должны обновить VLC с предыдущих настроек.

Время от времени следите за тем, чтобы у вас была последняя загружаемая версия, так как в будущем могут появиться новые ошибки, и вы можете об этом не знать.

Кроме того, не открывайте никаких ненадежных файлов на VLC ни сейчас, ни в будущем.

Альтернативы VLC Media Player

Если вы чувствуете, что с медиаплеером VLC больше не стоит рисковать, вы можете рассмотреть альтернативы.

К ним относятся KM Player, Microsoft Photos, DivX и Windows Media Player.

Все они могут быть созданы для работы с новейшими кодеками h.265 и отлично подходят для HD и Full HD видео.

Вы уже заметили эту последнюю уязвимость в VLC Media Player? Или вы читаете об этом в первый раз? Какой ваш любимый медиаплеер? Сообщите нам в комментариях, если вы сталкивались с проблемами с VLC или другими медиаплеерами в прошлом